ГОСТ 12.1.051-90 ССБТ. Электробезопасность. Расстояния безопасности в охранной зоне линий электропередачи напряжением свыше 1000 В

ГОСТ 12.1.051-90

МЕЖГОСУДАРСТВЕННЫЙ СТАНДАРТ

Система стандартов безопасности труда

Электробезопасность

ИПК ИЗДАТЕЛЬСТВО СТАНДАРТОВ

Москва

МЕЖГОСУДАРСТВЕННЫЙ СТАНДАРТ

|

Система стандартов безопасности труда ЭлектробезопасностьРасстояния безопасности в охранной зоне линий электропередачи напряжением свыше 1000 В Occupational safety standards system. Electrical

safety. |

ГОСТ |

Дата введения 01.07.91

Настоящий стандарт распространяется на охранные зоны линий электропередачи и устанавливает расстояния безопасности от токоведущих частей, находящихся под напряжением свыше 1000 В при выполнении работ лицами, не имеющими электротехнической квалификации.

Настоящий стандарт не устанавливает расстояний безопасности от токоведущих частей для персонала, обслуживающего электроустановки.

1.1.

Защита лиц от поражения электрическим током обеспечивается конструкцией линий

электропередачи, техническими способами и средствами, организационными и

техническими мероприятиями и контролем требований электробезопасности по ГОСТ

12.

1.2. Защита лиц от поражения электрическим током при выполнении работ вблизи токоведущих частей, находящихся под напряжением свыше 1000 В, обеспечивается установлением охранных зон, инструктажем работающих об опасности прикосновения или приближения к токоведущим частям и соблюдением установленных расстояний безопасности.

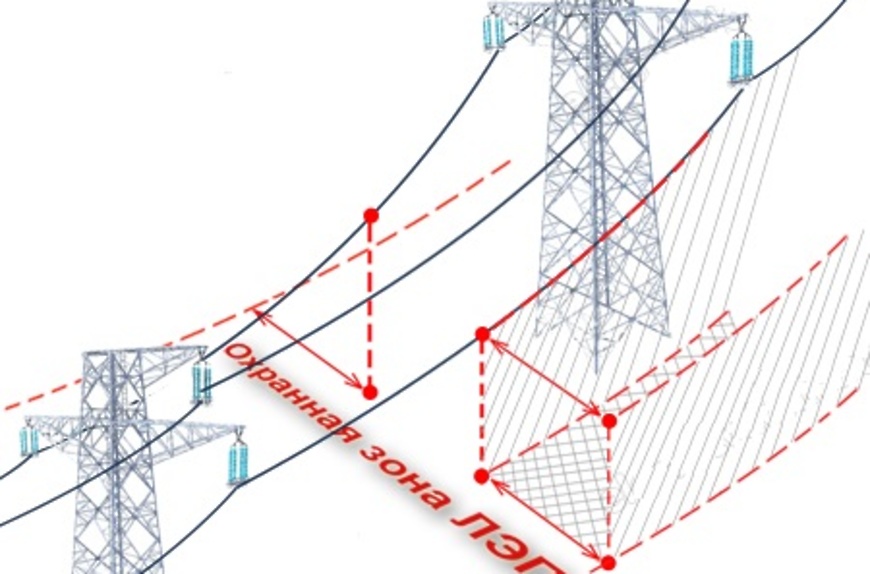

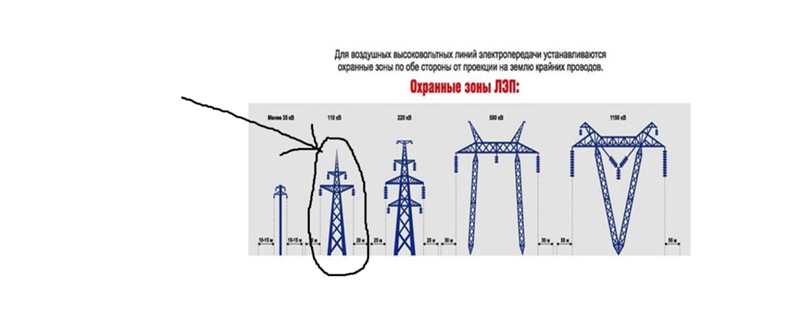

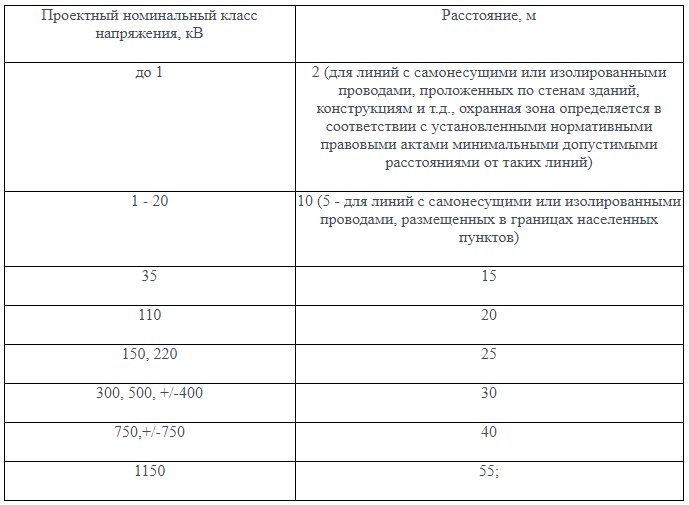

2.1. Охранная зона вдоль воздушных линий электропередачи устанавливается в виде воздушного пространства над землей, ограниченного параллельными вертикальными плоскостями, отстоящими по обе стороны линии на расстоянии от крайних проводов по горизонтали, указанном в табл. 1.

Таблица 1

|

Напряжение линии, кВ |

Расстояние, м |

|

До 20 |

10 |

|

Св. |

15 |

|

« 35 « 110 |

20 |

|

« 110 « 220 |

25 |

|

« 220 « 500 |

30 |

|

« 500 « 750 |

40 |

|

« 750 « 1150 |

55 |

Охранная

зона воздушных линий электропередачи, проходящих через водоемы (реки, каналы,

озера и т.д.), устанавливается в виде воздушного пространства над водной поверхностью

водоемов, ограниченного параллельными вертикальными плоскостями, отстоящими по

обе стороны линии на расстоянии по горизонтали от крайних проводов для

судоходных водоемов – 100 м, для несудоходных водоемов – на расстоянии,

указанном в табл. 1.

1.

2.2. Охранная зона вдоль подземных кабельных линий электропередачи устанавливается в виде участка земли, ограниченного параллельными вертикальными плоскостями, отстоящими по обе стороны линии на расстоянии по горизонтали 1 м от крайних кабелей.

2.3. Охранная зона вдоль подводных кабельных линий электропередачи устанавливается в виде участка водного пространства от водной поверхности до дна, заключенного между вертикальными плоскостями, отстоящими по обе стороны линии на расстоянии 100 м по горизонтали от крайних кабелей.

3.1. Работы в охранных зонах выполняются под непосредственным руководством лица, ответственного за безопасность производства работ, при условии соблюдения требований организационных и технических мероприятий по обеспечению электробезопасности по ГОСТ 12.1.019.

При

наличии обоснованной невозможности соблюдения данных требований работу проводят

только при снятом напряжении.

3.2. В охранной зоне линий электропередачи запрещается проводить действия, которые могли бы нарушить безопасность и непрерывность эксплуатации или в ходе которых могла бы возникнуть опасность по отношению к людям. В частности, запрещается:

размещать хранилища горючесмазочных материалов;

устраивать свалки;

проводить взрывные работы;

разводить огонь;

сбрасывать и сливать едкие и коррозийные вещества и горючесмазочные материалы;

набрасывать на провода опоры и приближать к ним посторонние предметы, а также подниматься на опоры;

проводить работы и пребывать в охранной зоне воздушных линий электропередачи во время грозы или экстремальных погодных условиях.

3.3.

В пределах охранной зоны воздушных линий электропередачи без согласия

организации, эксплуатирующей эти линии, запрещается осуществлять строительные,

монтажные и поливные работы, проводить посадку и вырубку деревьев, складировать

корма, удобрения, топливо и другие материалы, устраивать проезды для машин и

механизмов, имеющих общую высоту с грузом или без груза от поверхности дороги

более 4 м.

3.4. В пределах охранной зоны подземных кабельных линий электропередачи без согласия организации, эксплуатирующей эти линии, запрещается проводить строительные и земляные работы, а также планировку грунта с помощью землеройных машин.

3.5. В пределах охранной зоны подводных кабельных линий электропередачи без согласия организации, эксплуатирующей эти линии, запрещается проводить дноуглубительные и землечерпальные работы, устраивать причалы для стоянки судов, бросать якоря, проходить с отданными якорями, цепями, волокушами и тралами, выделять рыбопромысловые участки и устраивать водопои.

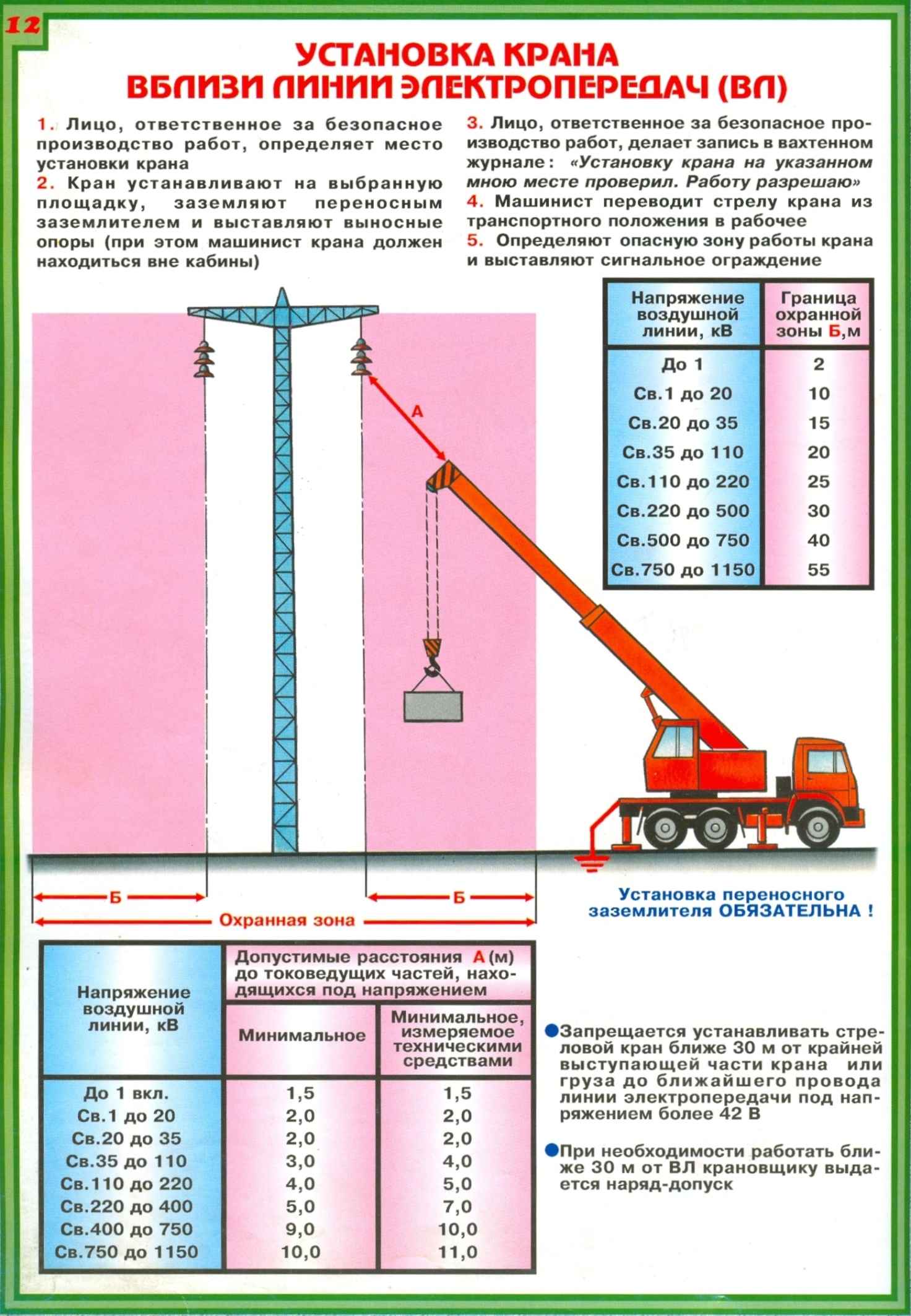

3.6.

Выполнение работ в охранных зонах воздушных линий электропередачи с

использованием различных подъемных машин и механизмов с выдвижной частью

допускается только при условии, если расстояние по воздуху от машины

(механизма) или от ее выдвижной или подъемной части, а также от рабочего органа

или поднимаемого груза в любом положении (в том числе и при наибольшем подъеме

или вылете) до ближайшего провода , находящегося под напряжением, будет не

менее указанного в табл.

3.7. Выполнение поливных работ вблизи воздушных линий электропередачи, находящихся под напряжением, допускается в случаях, когда:

при любых погодных условиях водяная струя не входит в охранную зону;

водяная струя входит в охранную зону и поднимается на высоту не более 3 м от земли.

Таблица 2

|

Напряжение воздушной линии, кВ |

Расстояние, м |

|

|

минимальное |

минимальное, измеряемое техническими средствами |

|

|

До 20 |

2,0 |

2,0 |

|

Св. |

2,0 |

2,0 |

|

« 35 « 110 |

3,0 |

4,0 |

|

« 110 « 220 |

4,0 |

5,0 |

|

« 220 « 400 |

5,0 |

7,0 |

|

« 400 « 750 |

9,0 |

10,0 |

|

« 750 « 1150 |

10,0 |

11,0 |

ИФОРМАЦИОННЫЕ ДАННЫЕ

1. РАЗРАБОТАН И

ВНЕСЕН Министерством энергетики и электрификации СССР

РАЗРАБОТАН И

ВНЕСЕН Министерством энергетики и электрификации СССР

2. УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Постановлением Государственного комитета СССР по управлению качеством продукции и стандартам от 29.11.90 № 2971

3. Срок проверки – 2001 г., периодичность проверки – 10 лет

4. Стандарт полностью соответствует СТ СЭВ 6862-89

5. ВВЕДЕН ВПЕРВЫЕ

6. ССЫЛОЧНЫЕ НОРМАТИВНО-ТЕХНИЧЕСКИЕ ДОКУМЕНТЫ

|

Обозначение НТД, на который дана ссылка |

Номер пункта |

|

ГОСТ 12.1.019 |

1.1, 3.1 |

7. ПЕРЕИЗДАНИЕ. Июнь 2001 г.

Охранная зона воздушной линии электропередач — Малахов В.А.

Автор Валерий Малахов На чтение 2 мин Опубликовано

Олег

Председатель требует вырубить всю растительность под воздушными линиями электропередач, ссылаясь на требования противопожарной безопасности. Заставляют вырубать даже низкорослые елочки и сосны, которые люди растили и подстригали годами вдоль своих заборов. Законны ли эти требования. У всех сердце кровью обливается.

В поисках истины обратимся к нормам и правилам:

1.

ППБ 01-03 «Правила пожарной безопасности в Российской Федерации»

59. Не допускается прокладка и эксплуатация воздушных линий электропередачи (в том числе временных и проложенных кабелем) над горючими кровлями, навесами, а также открытыми складами (штабелями, скирдами и др.) горючих веществ, материалов и изделий.

Не допускается прокладка и эксплуатация воздушных линий электропередачи (в том числе временных и проложенных кабелем) над горючими кровлями, навесами, а также открытыми складами (штабелями, скирдами и др.) горючих веществ, материалов и изделий.

57. Проектирование, монтаж, эксплуатацию электрических сетей, электроустановок и электротехнических изделий, а также контроль за их техническим состоянием необходимо осуществлять в соответствии с требованиями нормативных документов по электроэнергетике.

2.

Правила охраны электрических сетей напряжением до 1000 В № 667от 11.09.72 г.

2. Для охраны электрических сетей напряжением до 1000 В устанавливаются:

а) охранные зоны:

вдоль воздушных линий электропередачи в виде участка земли, ограниченного параллельными прямыми, отстоящими от проекций крайних проводов на поверхность земли на 2 м с каждой стороны;

б) минимально допустимые расстояния между линиями электропередачи напряжением до 1000 В и ближайшими зданиями и сооружениями, а также древесными и другими многолетними насаждениями, определяемые Правилами устройства электроустановок.

3. Если линии электропередачи напряжением до 1000 В проходят через лесные массивы, обрезка деревьев, растущих в непосредственной близости к проводам, производится организацией, эксплуатирующей линии электропередачи.

3. ПОТ Р М-016-2001 регламентирует охранную зону от крайних проводов ВЛ напряжением до 1000 В – 2 метра.

4. Правила устройства электроустановок (ПУЭ):

п. 2.5.216. и п. 2.5.217 определяет охранную зону 2 м для ВЛ.

Вывод: нормы и правила пожарной безопасности не требуют скашивать под ноль растительность под линиями электропередач. Председатель, имея благие намерения, явно переусердствует.

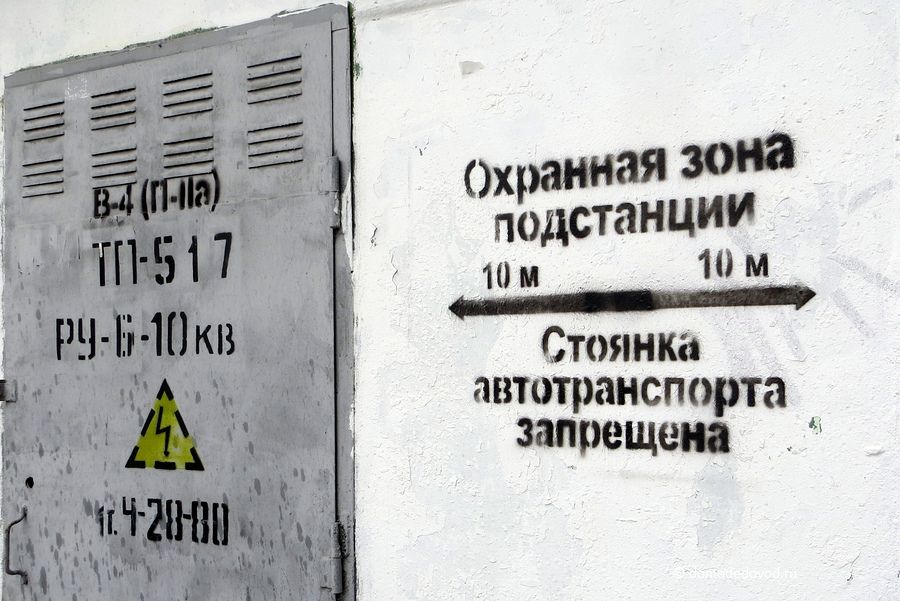

охранная зона ЛЭП — не место для строительства – Коммерсантъ Воронеж

Сотрудники филиала ПАО «МРСК Центра» — «Белгородэнерго» продемонстрировали белгородским журналистам вопиющие факты строительства в охранных зонах высоковольтных линий электропередачи. Несмотря на многочисленные обращения энергетиков, владельцы не спешат признавать свою вину и устранять нарушения, которые при неблагоприятном стечении обстоятельств могут привести к несчастному случаю.

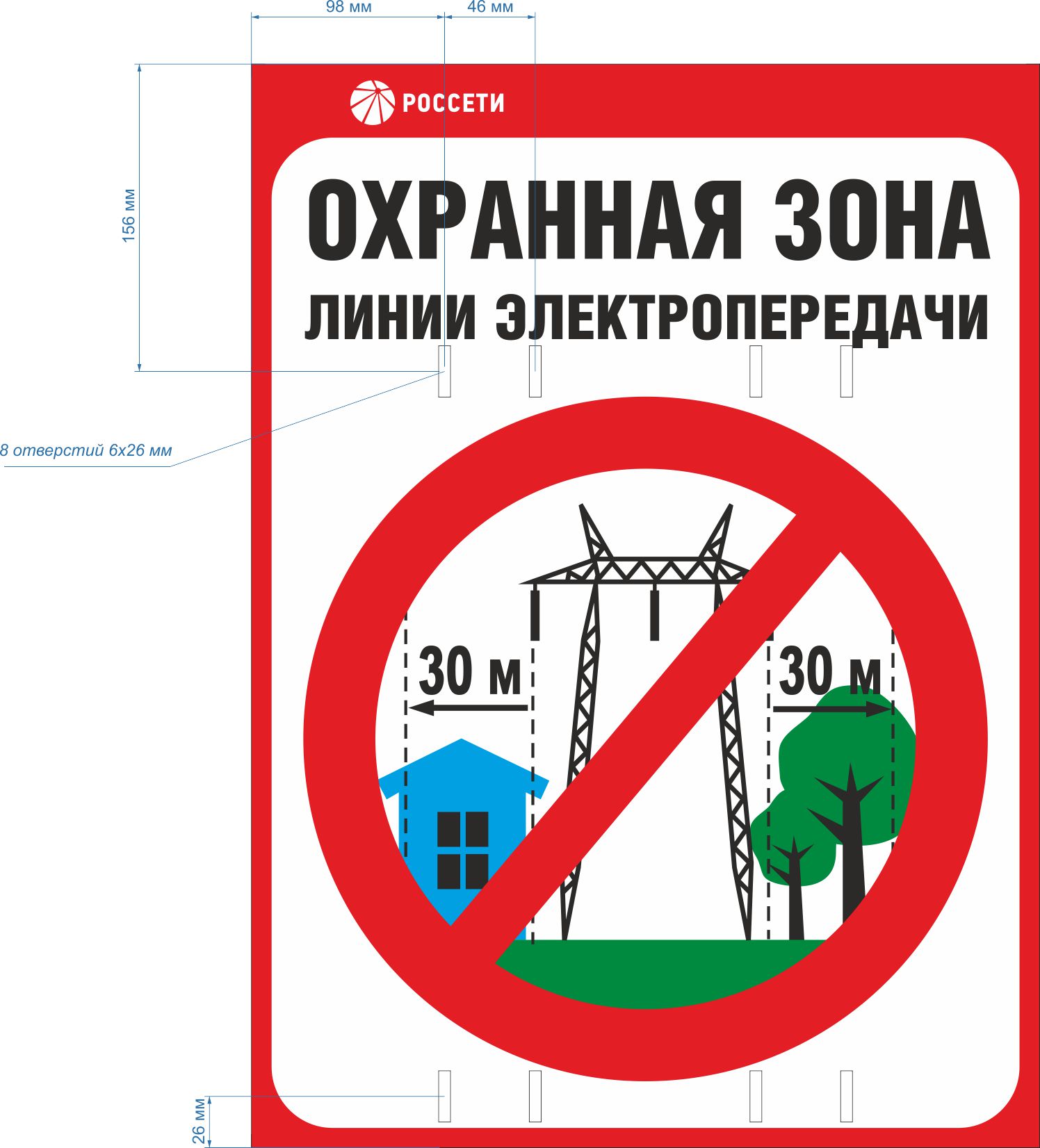

С помощью средств массовой информации филиал планирует привлечь внимание общественности к проблеме незаконного строительства зданий и сооружений под проводами линий электропередачи; размещению заборов, насыпей и автостоянок; складированию грунта, оборудования и материалов. В каждом из выявленных фактов присутствует нарушение охранных зон ЛЭП, границы которых утверждены постановлением Правительства РФ от 24.02.2009 № 160.

Согласно «Правилам установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах этих зон», в пределах этих участков запрещаются действия, которые могут причинить вред жизни и здоровью граждан, нарушить безопасную работу линий и подстанций или нанести экологический ущерб окружающей среде. В случае обрыва проводов либо приближения к ним на недопустимое расстояние возникает риск обесточивания большого количества потребителей, но, что гораздо важнее, создается смертельная угроза для жизни людей.

На 1 января 2016 года в Белгородской области зафиксировано свыше 80 нарушений — начиная от возведенных в непосредственной близи от ЛЭП гаражей или заборов и заканчивая жилыми домами. Несмотря на упорство собственников, рано или поздно объекты будут снесены, если не добровольно, то по решению суда.

В марте этого года суд обязал снести самовольные хозяйственные постройки в охранной зоне линии 10 кВ по переулку 5-й Малый. Журналисты собственными глазами увидели размещенные под проводами загон для скота и сарай. Предприниматель не подумал о том, что смертельному риску подвергает не только свою жизнь, но и жизнь окружающих.

Еще опаснее, когда под проводами возводятся жилые дома, к примеру, на улице Хромых. Вместо положенных 10 метров в обе стороны от крайнего провода воздушной линии 6 кВ журналисты не намерили и пяти. Такое соседство чревато трагедией. В случае обрыва провода линии 6 кВ пострадать может любой проходящий человек. Радиус опасной зоны в таких случаях составляет 8-10 метров и более.

«Убирать готовое сооружение непросто, но необходимо, поэтому прежде чем начинать строительство, следует учесть все обстоятельства, в первую очередь, — наличие проходящих по территории земельного участка воздушных или кабельных линий электропередачи и охранных зон электросетевых объектов. К сожалению, нередки случаи, когда свидетельства на право собственности выдаются на участки, расположенные в охранных зонах без обременений», — пояснил главный инженер Белгородских электрических сетей Александр Куликов.

Любые работы в охранных зонах электросетей в обязательном порядке должны согласовываться с электроснабжающей организацией. Лучше это делать еще на стадии подготовки проектной документации. Энергетики могут не согласовать строительство, если оно противоречит требованиям ПП РФ от 24.02.2009 №160 и несет угрозу функционированию энергообъектов, либо сразу наложат соответствующие обременения.

Ярким следствием несоблюдения установленного законодательством порядка стало размещение контейнеров для сбора твердых бытовых отходов в охранной зоне линии 10 кВ по улице Раздобаркина. Теперь каждый раз, когда при разгрузке мусорных баков выдвижные части автотранспорта приближаются к проводам ЛЭП, возникает риск электротравмирования водителей.

Теперь каждый раз, когда при разгрузке мусорных баков выдвижные части автотранспорта приближаются к проводам ЛЭП, возникает риск электротравмирования водителей.

Еще один вопиющий факт зафиксирован на улице Дальней. Собственники близлежащих домов выкопали пруды на земле, принадлежащей администрации города. Грунт складировали здесь же, под линией 6 кВ, в результате чего расстояние от поверхности земли до проводов сократилось до критически опасных значений и сегодня составляет 3,73 метра при норме 7 м. Ситуация осложняется повышенным риском рыбной ловли в охранной зоне ЛЭП.

Над ликвидацией вышеупомянутых фактов энергетики работают постоянно — как самостоятельно, так и совместно с госорганами — Ростехнадзором, Прокуратурой, судебными инстанциями. Однако, несмотря на серьезные усилия всех заинтересованных сторон, на смену одним нарушениям приходят другие. Причина тому — беспечность, которая слишком часто встречается в повседневной жизни, но очень дорого обходится. Беспечность же с электричеством может стоить жизни.

Охранные зоны — это минимально допустимые расстояния от электрических сетей до зданий, сооружений, в пределах которых запрещаются строительные и любые другие работы без согласования с электросетевой организацией (филиалом ПАО «МРСК Центра» — «Белгородэнерго»).

Ширина охранных зон определяется расстоянием в обе стороны от крайних проводов линии и составляет: для воздушных ЛЭП до 1 кВ — два метра, для ВЛ-6/10 кВ — 10 метров, 35 кВ — 15 метров и 20 метров — для ВЛ-110 кВ. Охранная зона кабельных сетей – 1 метр по обе стороны от крайних кабелей.

Граждане и юрлица, допустившие нарушения и не ликвидировавшие их в установленные сроки, в соответствии со ст. 222 и 304 Гражданского кодекса РФ привлекаются к административной ответственности.

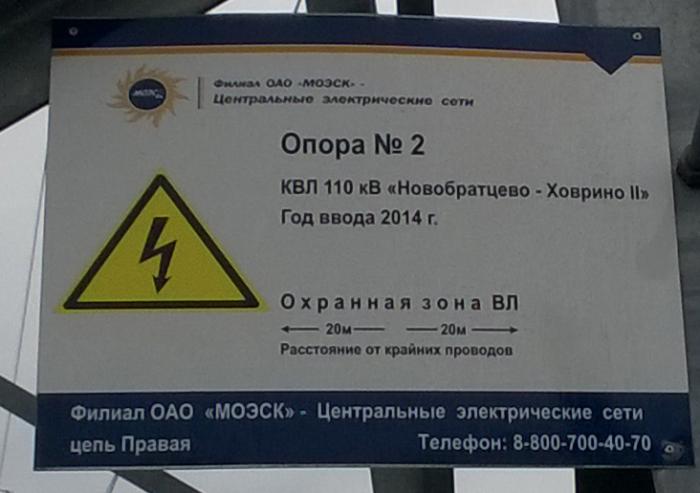

Энергетики Подмосковья напомнили о соблюдении мер безопасности в охранных зонах ЛЭП

Энергетики компании «Россети Московский регион» в очередной раз обращают внимание органов местного самоуправления, руководителей хозяйств и строительных компаний, собственников земель, председателей садоводческих товариществ и общественности на проблему нарушения охранных зон линий электропередачи, говорится в сообщении Министерства энергетики Московской области.

«Правила использования земельных участков вдоль линий электропередачи установлены Постановлением правительства РФ от 24 февраля 2009 года №160. Согласно им, охранная зона устанавливается вдоль воздушных линий электропередачи в виде участка земли и воздушного пространства на высоту опор ЛЭП и ширину до 25 метров в обе стороны от проекции на землю крайних проводов ЛЭП», — говорится в сообщении.

В сообщении уточнили, что охранная зона может быть и меньше, в зависимости от класса напряжения линии. Введение правил и контроль за их соблюдением обусловлены необходимостью обеспечения безопасных условий эксплуатации и исключения возможности повреждений линий электропередачи и иных объектов электросетевого хозяйства, а также для предупреждения электротравматизма населения на энергообъектах.

Любое строение и механизм в охранной зоне ЛЭП может стать проводником электрического тока даже при приближении на недопустимое расстояние к проводу. Так, для линии напряжением 110 киловатт — это 1,5 метра. Именно через такое расстояние электрическая дуга «прошивает» воздух, создавая зону растекания электричества до 10 метров от точки касания с землей. Последствия нахождения людей на этом участке очень опасны, чаще всего – смертельны, подчеркнули в материале.

Именно через такое расстояние электрическая дуга «прошивает» воздух, создавая зону растекания электричества до 10 метров от точки касания с землей. Последствия нахождения людей на этом участке очень опасны, чаще всего – смертельны, подчеркнули в материале.

В охранных зонах категорически запрещается осуществлять любые действия, которые могут нарушить безопасную работу объектов электросетевого хозяйства или привести к причинению вреда жизни и здоровью граждан, имуществу физических или юридических лиц, а также повлечь нанесение экологического ущерба и возникновение пожаров. В том числе, возводить любые здания, сооружения, автозаправочные станции, гаражи, другие постройки, загромождать подъезды и подходы к опорам ВЛ, устраивать свалки, стоянки механизмов, складировать любые материалы, разводить огонь, а также размещать спортивные площадки, стадионы, остановки транспорта, проводить любые мероприятия, связанные с большим скоплением людей.

«Все работы, проводимые в охранных зонах энергообъектов, должны быть согласованы с энергетиками. Нарушение этой процедуры юридическими и физическими лицами влечет за собой административную ответственность, а в случае гибели человека по вине руководителя работ – уголовную», — подчеркивается в сообщении пресс-службы.

Нарушение этой процедуры юридическими и физическими лицами влечет за собой административную ответственность, а в случае гибели человека по вине руководителя работ – уголовную», — подчеркивается в сообщении пресс-службы.

Для получения разрешения на работы в охранной зоне ЛЭП необходимо обратиться в один из филиалов компании «Россети Московский регион». Контактная информация размещена на сайте компании в разделе «О компании/Филиалы».

Отвечая за надежное и безопасное электроснабжение Москвы и области, энергетики «Россети Московский регион» призывают граждан обращать внимание на предупреждающие знаки и плакаты, соблюдать правила безопасности вблизи электросетевых объектов. Обо всех замеченных нарушениях можно сообщить по телефону «Светлой линии» 8 (800) 700-40-70 (звонок бесплатный).

Как выбрать тариф на электроэнергию в Подмосковье>>

Соблюдение мер безопасности в охранных зонах ЛЭП

Источник: Министерство энергетики Московской областисоблюдайте правила электробезопасности в охранных зонах ЛЭП!

Безопасность превыше всего – именно этот тезис является аксиомой для тех, чья профессиональная деятельность связана с электричеством. К сожалению, не все понимают, что электричество не прощает ошибок, цена которых – здоровье и жизнь человека!

К сожалению, не все понимают, что электричество не прощает ошибок, цена которых – здоровье и жизнь человека!

Энергетики предупреждают: нарушение правил использования охранных зон высоковольтных линий электропередачи смертельно опасно! Правила установлены Постановлением Правительства РФ от 24 февраля 2009 г. №160. Согласно им охранная зона устанавливается вдоль воздушных линий электропередачи в виде участка земли и воздушного пространства на высоту опор линий электропередачи (далее – ЛЭП) и ширину до 25 метров в обе стороны от проекции на землю крайних проводов ЛЭП. Но она может быть и меньше, в зависимости от класса напряжения линии. Введение Правил и контроль за их соблюдением обусловлены необходимостью обеспечения безопасных условий эксплуатации и исключения возможности повреждений линий электропередачи и иных объектов электросетевого хозяйства, а также для предупреждения электротравматизма сторонних лиц (населения) на энергообъектах.

Необходимо понимать, что любое дерево, любое строение и механизм в охранной зоне ЛЭП может стать проводником электрического тока даже при приближении на недопустимое расстояние к проводу. Например, для линии напряжением 110 кВ — это 1,5 м. Именно через такое расстояние электрическая дуга «прошивает» воздух, создавая зону растекания электричества до 10 м от точки касания с землей. Последствия нахождения людей на этом участке очень опасны, часто — смертельны. Именно поэтому, например, вырубка деревьев в охранной зоне ЛЭП – необходимость, обоснованная мера безопасности.

Например, для линии напряжением 110 кВ — это 1,5 м. Именно через такое расстояние электрическая дуга «прошивает» воздух, создавая зону растекания электричества до 10 м от точки касания с землей. Последствия нахождения людей на этом участке очень опасны, часто — смертельны. Именно поэтому, например, вырубка деревьев в охранной зоне ЛЭП – необходимость, обоснованная мера безопасности.

В Московской области регулярно расчищаются просеки вдоль линий электропередачи различного класса напряжения. Проводимые мероприятия позволяют обеспечить надежное и бесперебойное электроснабжение потребителей, а также обезопасить жителей от угрозы пожаров и других опасных ситуаций, вызванных близостью высоковольтных объектов.

Отвечая за надежное и безопасное электроснабжение Московской области, энергетики «Россети Московский регион» призывают граждан обращать внимание на предупреждающие знаки и плакаты, соблюдать правила безопасности вблизи электросетевых объектов. Обо всех замеченных нарушениях можно сообщить по телефону «Светлой линии» «Россети Московский регион» 8 (800) 700-40-70.

В охранной зоне ЛЭП категорически ЗАПРЕЩЕНО:

·набрасывать на провода и опоры воздушных ЛЭП посторонние предметы, а также подниматься на их опоры;

·проводить любые работы и возводить сооружения, которые могут затруднить доступ к энергообъектам;

·разводить огонь;

·организовывать складирование каких-либо материалов и свалки;

·производить сброс и слив едких и коррозионных веществ и горюче-смазочных материалов;

·размещать детские и спортивные площадки, стадионы, рынки, торговые точки, загоны для скота, гаражи и стоянки всех видов транспорта и т.д.;

·запускать любые летательные аппараты, в том числе воздушных змеев, спортивные модели вертолетов и самолетов.

Энергетики предупреждают: соблюдайте правила электробезопасности в охранных зонах ЛЭП! (PDF, 631.17 кб)

Внимание: охранная зона ЛЭП!

В 2019 году в краснодарском энергорайоне было зафиксировано порядка 40 случаев нарушения охранной зоны высоковольтных ЛЭП. По всем фактам проводится претензионная работа.

По всем фактам проводится претензионная работа.

Одним из распространенных нарушений является проведение работ с применением грузоподъёмных механизмов, самосвалов с поднятием кузова в охранных зонах действующих, не отключенных линий. Нередкими стали факты обрыва линий электропередачи при проведении подобных работ, в результате чего нарушается электроснабжение потребителей.

Все чаще фиксируют специалисты факты строительства в охранной зоне электросетей. Это различного вида пристройки, сараи, гаражи, торговые киоски и тд.

Несанкционированные действия в охранной зоне могут привести к повреждению линий, к причинению вреда здоровью и жизни человека, нанесению ущерба имуществу физических и юридических организаций, повлечь экологический ущерб и привести к возникновению пожаров.

Во избежание повреждений на ЛЭП запрещено набрасывать на провода и опоры посторонние предметы, запускать вблизи летательные аппараты, а также подниматься на опоры, размещать склады, свалки и разводить огонь. В пределах охранных зон без письменного согласования со стороны сетевой организации юридическим и физическим лицам запрещено проведение мелиоративных работ, связанных с временным затоплением земель, посадка и вырубка деревьев и кустарников, проезд машин и механизмов, имеющих общую высоту с грузом или без него от поверхности дороги более 4,5 метров, а также проведение сельхозработ с применением оборудования высотой более 4 метров. Недопустимо размещать под воздушными линиями детские и спортивные площадки, торговые точки, гаражи и стоянки, загоны для скота, высаживать и вырубать деревья, кустарники.

В пределах охранных зон без письменного согласования со стороны сетевой организации юридическим и физическим лицам запрещено проведение мелиоративных работ, связанных с временным затоплением земель, посадка и вырубка деревьев и кустарников, проезд машин и механизмов, имеющих общую высоту с грузом или без него от поверхности дороги более 4,5 метров, а также проведение сельхозработ с применением оборудования высотой более 4 метров. Недопустимо размещать под воздушными линиями детские и спортивные площадки, торговые точки, гаражи и стоянки, загоны для скота, высаживать и вырубать деревья, кустарники.

Также в охранных зонах не допускается разведение огня в пределах охранных зон линий электропередачи, подстанций и других энергообъектов, проведение работ ударными механизмами, сброс и слив коррозийных веществ и горюче-смазочных материалов.

Напоминаем, для ВЛ напряжением до 1000 В, включая линии связи, охранная зона является земельным участком и воздушным пространством вдоль линии по всей ее длине, на расстоянии не менее двух метров по обе стороны от данной линии; для высоковольтных ВЛ класса напряжения 6 и 10 кВ это расстояние — 10 м; для ВЛ-35 кВ – 15 м; для ВЛ-110 . ..

..

Помните, если вы увидели оборванный провод, не приближайтесь к нему на расстояние менее 8 метров. При обнаружении оборванного провода или другого нарушения в системе электроснабжения необходимо немедленно сообщить об этом по телефону единой «горячей линии» Кубаньэнерго 8-800-100-15-52 Соблюдайте Правила безопасного поведения вблизи электроустановок и не забывайте их выполнять! Берегите себя!

охранных зон: определение и цель

Уровни безопасности

Сеть может иметь несколько зон безопасности с несколькими уровнями безопасности в каждой зоне. Уровни безопасности зависят от данных, которые необходимо защитить. Критические данные будут иметь наивысший уровень безопасности с наибольшим количеством ограничений. Основными задачами зон безопасности являются защита сети, обнаружение злоумышленников, сдерживание атак и предотвращение проникновения этих помех во внутреннюю сеть.Даже при наличии в сети зон безопасности каждая зона должна поддерживать определенный уровень связи. Системы и компоненты в сети, независимо от зоны безопасности, в которую они попадают, по-прежнему совместно используют ресурсы в сети, такие как ведение журнала, аудит системы и средства контроля доступа.

Системы и компоненты в сети, независимо от зоны безопасности, в которую они попадают, по-прежнему совместно используют ресурсы в сети, такие как ведение журнала, аудит системы и средства контроля доступа.

Внутри каждой зоны безопасности есть уровень доверия или зона доверия, которая обеспечивает совместное использование ресурсов и обмен данными между зоной безопасности более высокого уровня и зоной безопасности более низкого уровня.Возьмем, к примеру, веб-сервер, который должен иметь возможность связываться с серверами приложений, чтобы гарантировать публикацию данных для пользователей. В свою очередь, серверы приложений должны иметь возможность связываться с серверами баз данных для получения необходимых данных. Несмотря на то, что каждый сервер находится в отдельной зоне безопасности с разными уровнями функций безопасности, существует зона доверия, которая позволяет совместно использовать ресурсы между каждым сервером.

Типы зон безопасности

Перед внедрением зон безопасности вы должны определить, что вы хотите защитить в своей сети. Оттуда вы можете приступить к созданию различных зон безопасности. Давайте обсудим некоторые зоны безопасности, которые можно установить.

Оттуда вы можете приступить к созданию различных зон безопасности. Давайте обсудим некоторые зоны безопасности, которые можно установить.

Неконтролируемая зона

Неконтролируемая зона является общественным достоянием, например Интернетом. Она не может контролироваться внутренней организацией, поэтому эта зона считается ненадежной, поскольку может рассматриваться как серьезная угроза безопасности из-за ограниченного контроля, который может быть установлен в этом типе зоны.

Контролируемая зона

Контролируемая зона может быть внутренней сетью организации или демилитаризованной зоной (DMZ) .DMZ — это подсеть в сети организации. Это может быть физическое или логическое. DMZ позволяет получить доступ к ненадежной зоне, такой как Интернет, но не может вернуться к внутренней сетевой системе. Интранет — это внутренняя сеть организации, которая защищена одним или несколькими брандмауэрами и имеет средний уровень ограничений с определенными элементами управления для мониторинга сетевого трафика. Например, пользователь может не иметь доступа к определенному веб-сайту со своей обычной рабочей станции, подключенной к интрасети.Однако они могут иметь доступ к веб-сайту в системе DMZ из-за более низкого уровня ограничений.

Например, пользователь может не иметь доступа к определенному веб-сайту со своей обычной рабочей станции, подключенной к интрасети.Однако они могут иметь доступ к веб-сайту в системе DMZ из-за более низкого уровня ограничений.

Зона ограниченного доступа

Зона ограниченного доступа представляет собой строго контролируемую зону, которая не должна иметь никакого доступа к ненадежной зоне. В этой зоне могут быть критически важные данные и работающие в ней системы. Эта зона будет иметь наивысший уровень безопасности и строгие правила брандмауэра для контроля всего входящего и исходящего трафика.

Создание зон безопасности

При создании зон безопасности в сети необходимо учитывать несколько факторов.Эти факторы включают определение требований, сопоставление шаблонов связи, создание схемы IP-адреса для предприятия, определение сегментации сети, определение контрольных точек и реализацию контроля доступа.

Корпоративная организация должна определить, какие данные и системы они хотят объединить в кластер, от наиболее важных данных и системы до наименее критических данных. После того, как кластеры определены, они организуют и устанавливают коммуникационный проводник между каждой зоной.Это может определяться требованиями и имеет решающее значение для обеспечения успеха связи в зоне безопасности.

После того, как кластеры определены, они организуют и устанавливают коммуникационный проводник между каждой зоной.Это может определяться требованиями и имеет решающее значение для обеспечения успеха связи в зоне безопасности.

Теперь организации необходимо установить схему IP-адресов. Это поможет с контролем доступа и будет использоваться для аудита, ведения журнала, правил брандмауэра, списков контроля доступа (ACL) для маршрутизаторов и поможет определить политики безопасности, которые необходимо будет реализовать для каждой зоны.

Сегментация сети — следующий шаг. Хотя он может показаться похожим на зоны безопасности, он совершенно другой и работает вместе с созданием зон безопасности. Сегментация сети — это физическая или логическая изоляция одного или нескольких уровней в зоне безопасности. Как только эти сегменты будут идентифицированы, вы можете начать определять свою контрольную точку для каждой зоны. На этом этапе вы также определяете дополнительные элементы управления, такие как функции мониторинга и предупреждения о трафике.

Последний шаг — внедрение контроля доступа. Существует два типа контроля доступа: активный и пассивный. Активные элементы управления активно блокируют нежелательный трафик, в то время как пассивные элементы управления просто отслеживают трафик.

Резюме урока

В этом уроке мы определили зоны безопасности и их важность в сети организации. Мы также обсудили типы охранных зон: неконтролируемых , контролируемых и ограниченных . Мы определили DMZ и интрасеть в сети организации. Наконец, мы обсудили факторы, которые следует учитывать при создании зон безопасности.

Security Zones — Ignition Руководство пользователя 8.1

Зона безопасности — это список шлюзов, компьютеров или IP-адресов, которые определены и сгруппированы вместе.Эта группа теперь становится зоной в сети шлюзов, на которую могут быть наложены дополнительные политики и ограничения. В то время как пользователи и роли ограничивают доступ к определенным функциям на шлюзе, например, делая определенные элементы управления доступными только для чтения для определенных пользователей и для чтения / записи для других, зоны безопасности предоставляют эту функцию для сети шлюза, ограничивая доступ к местоположениям, а не людям только для чтения. конкретные действия. Это позволяет лучше контролировать тип информации, передаваемой по сети, повышая безопасность и помогая разделять различные области бизнеса, но при этом позволяя им соединяться друг с другом.

конкретные действия. Это позволяет лучше контролировать тип информации, передаваемой по сети, повышая безопасность и помогая разделять различные области бизнеса, но при этом позволяя им соединяться друг с другом.

Использование зон безопасности

Иногда, помимо знания пользователя, важно знать его местонахождение. Оператор может иметь разрешения на включение машины с HMI, но если оператор вошел в проект на другом шлюзе в сети, который имеет удаленный доступ к этим тегам, не рекомендуется разрешать оператору писать к этим тегам из удаленного места. Оператор не может видеть, готова ли физическая машина к работе.

Вот здесь и вступают в игру зоны безопасности. Хотя сами зоны безопасности не определяют безопасность, они вместо этого определяют область сети шлюзов, разбивая шлюзы и сетевые местоположения на управляемые зоны, для которых затем может быть установлена политика безопасности. . После определения зон для каждой зоны может быть назначена политика безопасности, и может быть установлен приоритет зон в случае, если в данной ситуации применяется более одной зоны.

Внимание: При использовании безопасности на основе зоны в проекте, проект сохраняет имя зоны безопасности в виде строки.Это означает, что если вы измените имя зоны в шлюзе, безопасность на основе зоны в вашем проекте не будет обновляться для отражения нового имени, а вместо этого будет пытаться найти зону с исходным именем. Будьте очень осторожны при изменении названий зон безопасности.

Соединение должно пройти все проверки квалификаторов, прежде чем оно будет принято в Зону безопасности. Таким образом, если был установлен флажок «Требовать безопасное соединение», а «Разрешить область действия клиента» — нет, любые запросы, поступающие от клиентов, будут отклоняться, даже если они безопасны, и то же самое касается любых небезопасных подключений, исходящих из источников, отличных от клиента. Запросы могут быть частью нескольких зон, в зависимости от того, как эти зоны настроены. Это может быть полезно для создания целого раздела IP-адресов только для чтения, но конкретный шлюз в этом диапазоне IP-адресов может быть указан специально в другой зоне, которой может быть предоставлен доступ для чтения / записи. Любое соединение, не попадающее ни в одну из зон, будет помещено в зону по умолчанию.

Любое соединение, не попадающее ни в одну из зон, будет помещено в зону по умолчанию.

Создание или редактирование объекта зоны безопасности Firepower

Об объектах зоны безопасности

Зона безопасности — это группа интерфейсов.Зоны делят сеть на сегменты, чтобы помочь вам управлять и классифицировать трафик. Вы можете определить несколько зон, но данный интерфейс может находиться только в одной зоне. Для получения дополнительной информации см. Объект зоны безопасности.

Объект зоны безопасности не связан с устройством, если он не используется в правиле для этого устройства.

Создание объекта зоны безопасности

Чтобы создать объект зоны безопасности, следуйте этим инструкциям:

- В интерфейсе Defense Orchestrator выберите Объекты на панели навигации.

- Щелкните синюю кнопку с плюсом и выберите FTD> Security Zone , чтобы создать объект.

- Дайте объекту имя и, при желании, описание.

- Выберите интерфейсы для включения в зону безопасности.

- Щелкните Добавить.

Редактировать объект зоны безопасности

После подключения FTD вы обнаружите, что уже существует как минимум две зоны безопасности: одна — inside_zone, а другая — external_zone.Эти зоны можно редактировать или удалять. Чтобы отредактировать любой объект зоны безопасности, следуйте этим инструкциям:

- Найдите объект, который хотите отредактировать:

- Если вы знаете имя объекта, вы можете найти его на странице «Объекты»:

- Отфильтровать список по зоне безопасности.

- Введите название объекта в поле поиска.

- Выберите объект.

- Если вы знаете, что объект связан с устройством, вы можете найти его, начиная со страницы Devices & Services .

- Откройте страницу Устройства и службы .

- Используйте фильтр устройства и строку поиска, чтобы найти свое устройство.

- Выберите устройство.

- На панели управления справа щелкните Объекты.

- Используйте фильтр объектов и панель поиска, чтобы найти объект, который вы ищете.

Примечание : Если созданный вами объект зоны безопасности не связан с правилом в политике для вашего устройства, он считается «несвязанным», и вы не увидите его в результатах поиска для устройства.

- Выберите объект.

- Щелкните значок Изменить на панели Действия справа.

- После редактирования любого из атрибутов объекта. Нажмите Сохранить .

- После нажатия кнопки «Сохранить» вы получите сообщение, объясняющее, как эти изменения повлияют на другие устройства. Нажмите Подтвердить , чтобы сохранить изменения, или Отмена.

Зоны сетевой безопасности

Наши организационные ИТ-среды постоянно меняются под влиянием таких факторов, как удаленная работа, облачные технологии и политики BYOD (принесите собственное устройство). Это требует наличия модульной и динамической архитектуры, обеспечивающей гибкость при сохранении жесткой позиции безопасности. Одним из основных способов добиться этого является использование зон сетевой безопасности, которые мы рассмотрим в этом сообщении в блоге. Мы рассмотрим общие типы зон безопасности, а также рассмотрим политику фильтрации зон для каждого из них.

Это требует наличия модульной и динамической архитектуры, обеспечивающей гибкость при сохранении жесткой позиции безопасности. Одним из основных способов добиться этого является использование зон сетевой безопасности, которые мы рассмотрим в этом сообщении в блоге. Мы рассмотрим общие типы зон безопасности, а также рассмотрим политику фильтрации зон для каждого из них.

Зоны сетевой безопасности

Зона безопасности — это часть сети, для которой установлены определенные требования безопасности.Каждая зона состоит из одного интерфейса или группы интерфейсов, к которым применяется политика безопасности. Эти зоны обычно разделяются с помощью устройства уровня 3, такого как межсетевой экран.

В очень широком смысле брандмауэр используется для отслеживания трафика, направляемого в сеть и исходящего из нее. Трафик разрешен или запрещен на основе заранее определенного набора правил, который называется списком управления доступом или ACL для краткости. Хотя существует множество различных типов межсетевых экранов, межсетевой экран должен обладать следующими свойствами:

Хотя существует множество различных типов межсетевых экранов, межсетевой экран должен обладать следующими свойствами:

- Должен быть устойчивым к атакам

- Должна иметь возможность проверять трафик между сетями

- Обязательно иметь возможность фильтровать трафик

Количество сетей, которые мы можем создать на брандмауэре, зависит от количества доступных физических портов.Вообще говоря, стандартная реализация брандмауэра включает разделение доверенного и ненадежного трафика. Правильная реализация брандмауэра создает две основные зоны безопасности, известные как внутри и за пределами .

внутри или доверенная зона также называется частной зоной . Как следует из названия, эта зона содержит активы и системы, к которым не должен получать доступ кто-либо за пределами организации.Сюда входят рабочие станции пользователей, принтеры, закрытые серверы и все остальное, что считается внутренним ресурсом. Найденным здесь устройствам в сети назначены частные IP-адреса.

Найденным здесь устройствам в сети назначены частные IP-адреса.

за пределами недоверенной зоны или также известен как общедоступная зона . Эта зона считается неподконтрольной организации и может рассматриваться как общедоступный Интернет.

Третья основная зона безопасности называется DMZ или демилитаризованная зона .Ресурсы в DMZ требуют внешнего доступа из внешней зоны. Обычно в демилитаризованной зоне можно увидеть общедоступные серверы, такие как серверы электронной почты, веб-серверы или серверы приложений. DMZ обеспечивает публичный доступ к этим ресурсам, не подвергая риску частные ресурсы внутри зоны.

Политики фильтрации зон

В случае зон сетевой безопасности брандмауэр применяет политику управления доступом, определяя, какой трафик разрешен для прохождения между настроенными зонами. В этой общей трехзонной реализации должно быть несколько рекомендуемых политик зональной фильтрации:

- Внутри-наружу и Внутри-к DMZ : Трафик, исходящий изнутри, проверяется по мере его продвижения к внешней стороне или DMZ.

Примеры включают в себя запрос сотрудником веб-страницы с общедоступного веб-сервера или доступ к любому ресурсу в демилитаризованной зоне. Этот тип трафика разрешен с очень небольшими ограничениями, если таковые имеются.

Примеры включают в себя запрос сотрудником веб-страницы с общедоступного веб-сервера или доступ к любому ресурсу в демилитаризованной зоне. Этот тип трафика разрешен с очень небольшими ограничениями, если таковые имеются. - Outside-to-Inside: Трафик, исходящий извне и идущий внутрь, полностью блокируется, если только этот трафик не является ответом на запрос от внутреннего ресурса. Например, если внутренний пользователь запрашивает веб-страницу с общедоступного веб-сервера, этот внешний трафик разрешен.Соединения, исходящие из общедоступной сети и не являющиеся ответом на запрос, будут отклонены.

- DMZ внутрь: Трафик, исходящий из DMZ и идущий внутрь, также полностью блокируется, если только этот трафик не является ответом на законный запрос изнутри.

- За пределами DMZ: Трафик, исходящий извне и направляющийся в DMZ, проверяется межсетевым экраном и выборочно разрешается или запрещается. Могут передаваться определенные типы трафика, такие как трафик электронной почты, HTTP, HTTPS или DNS.

Также обратите внимание, что ответы из DMZ обратно во внешнюю среду будут динамически разрешены. Другими словами, межсетевой экран будет динамически открывать порт, чтобы разрешить требуемый трафик из DMZ вовне по мере необходимости.

Также обратите внимание, что ответы из DMZ обратно во внешнюю среду будут динамически разрешены. Другими словами, межсетевой экран будет динамически открывать порт, чтобы разрешить требуемый трафик из DMZ вовне по мере необходимости. - DMZ на внешнюю территорию: Трафик, исходящий из DMZ и движущийся наружу, выборочно разрешается на основе требований к услугам и правил брандмауэра. Например, если в демилитаризованной зоне есть почтовый сервер, который должен реплицироваться с почтовым сервером в другом месте, политика брандмауэра должна разрешать этот тип трафика.

Всего наилучшего,

Чарльз Джадд — инструктор

CCNA Security, CCNA R / S, BS Network Security

Зон безопасности и безопасность услуг

[00:00]

Зоны безопасности — это группы шлюзов, компьютеров и IP-адресов, к которым может применяться политика безопасности. Это позволяет настраивать ограничения безопасности для входящих подключений в зависимости от источника подключения. Вы видите, у меня здесь открыт мой дизайнер. Это было запущено с удаленного шлюза. На своем шлюзе я создал удаленного поставщика тегов, и просто глядя на мои локальные системы, я провайдер тегов A. Если бы я попытался написать в один из этих доступных для записи тегов. Я получаю небольшое сообщение об ошибке. Это связано с тем, что зона безопасности ограничивает доступ на запись к этим тегам. Итак, давайте посмотрим, сможем ли мы это изменить.Я собираюсь закрыть эту ошибку и перейду к своему шлюзу. Теперь это мой локальный шлюз, в котором находится поставщик тегов, которому я только что пытался удаленно писать. Понимаете, у меня уже созданы две охранные зоны. Первая зона и дефолтная. По умолчанию всегда присутствует и не может быть изменен. Вы видите, что здесь нет кнопки удаления или редактирования. Причина этого в том, что входящее соединение не попадает чисто в одну из других моих зон.

Это позволяет настраивать ограничения безопасности для входящих подключений в зависимости от источника подключения. Вы видите, у меня здесь открыт мой дизайнер. Это было запущено с удаленного шлюза. На своем шлюзе я создал удаленного поставщика тегов, и просто глядя на мои локальные системы, я провайдер тегов A. Если бы я попытался написать в один из этих доступных для записи тегов. Я получаю небольшое сообщение об ошибке. Это связано с тем, что зона безопасности ограничивает доступ на запись к этим тегам. Итак, давайте посмотрим, сможем ли мы это изменить.Я собираюсь закрыть эту ошибку и перейду к своему шлюзу. Теперь это мой локальный шлюз, в котором находится поставщик тегов, которому я только что пытался удаленно писать. Понимаете, у меня уже созданы две охранные зоны. Первая зона и дефолтная. По умолчанию всегда присутствует и не может быть изменен. Вы видите, что здесь нет кнопки удаления или редактирования. Причина этого в том, что входящее соединение не попадает чисто в одну из других моих зон. Мы поместим его в мою зону по умолчанию. Но давайте посмотрим, что я сделал с первой зоной.Итак, я собираюсь нажать здесь кнопку редактирования. И я прокручиваю свой список вниз. И есть два основных раздела, о которых вам нужно знать. Идентификаторы и квалификаторы. Идентификаторы — это список проверок местоположения входящего соединения. Когда кто-то пытается подключиться к моей локальной системе здесь, мы проверим каждое из этих свойств, чтобы увидеть, соответствует ли хотя бы одно из этих настроенных значений входящему подключению. Итак, в этом случае у меня определены IP-адрес и имя шлюза.Вы можете настроить несколько идентификаторов, но для того, чтобы быть помещенным в эту зону безопасности, входящее соединение должно соответствовать только одному из идентификаторов. Каждый идентификатор принимает значения, разделенные запятыми, поэтому вы можете указать несколько значений для каждого свойства. Кроме того, вы можете использовать звездочку как подстановочный знак. Итак, если хотя бы один из идентификаторов совпадает, у нас есть проверенные квалификаторы.

Мы поместим его в мою зону по умолчанию. Но давайте посмотрим, что я сделал с первой зоной.Итак, я собираюсь нажать здесь кнопку редактирования. И я прокручиваю свой список вниз. И есть два основных раздела, о которых вам нужно знать. Идентификаторы и квалификаторы. Идентификаторы — это список проверок местоположения входящего соединения. Когда кто-то пытается подключиться к моей локальной системе здесь, мы проверим каждое из этих свойств, чтобы увидеть, соответствует ли хотя бы одно из этих настроенных значений входящему подключению. Итак, в этом случае у меня определены IP-адрес и имя шлюза.Вы можете настроить несколько идентификаторов, но для того, чтобы быть помещенным в эту зону безопасности, входящее соединение должно соответствовать только одному из идентификаторов. Каждый идентификатор принимает значения, разделенные запятыми, поэтому вы можете указать несколько значений для каждого свойства. Кроме того, вы можете использовать звездочку как подстановочный знак. Итак, если хотя бы один из идентификаторов совпадает, у нас есть проверенные квалификаторы. Все квалификаторы должны совпадать, чтобы соединение было помещено в зону безопасности. Так, например, в этой зоне безопасности, если мне нужны только прямые соединения, я вообще не хочу использовать прокси-шлюз, я могу переключить требуемые прямые соединения.Итак, я собираюсь использовать те же настройки. Я собираюсь вернуться назад. И в режиме безопасности я собираюсь перейти на страницу безопасности службы. Итак, как только вы создали свою зону безопасности, следующим шагом будет определение политики для каждой из них. Здесь вы можете увидеть обе зоны безопасности. Вы можете видеть, что у меня есть политики, определенные для них обоих. И вы также заметите, что я могу изменить порядок, в котором они перечислены здесь. Причина этого в том, что если входящее соединение потенциально попадает в несколько зон безопасности, когда вы смотрите на этот список здесь, начните с начала и двигайтесь вниз.Какие бы зоны безопасности ни попадали в первую очередь, мы и используем. Так что порядок здесь имеет значение.

Все квалификаторы должны совпадать, чтобы соединение было помещено в зону безопасности. Так, например, в этой зоне безопасности, если мне нужны только прямые соединения, я вообще не хочу использовать прокси-шлюз, я могу переключить требуемые прямые соединения.Итак, я собираюсь использовать те же настройки. Я собираюсь вернуться назад. И в режиме безопасности я собираюсь перейти на страницу безопасности службы. Итак, как только вы создали свою зону безопасности, следующим шагом будет определение политики для каждой из них. Здесь вы можете увидеть обе зоны безопасности. Вы можете видеть, что у меня есть политики, определенные для них обоих. И вы также заметите, что я могу изменить порядок, в котором они перечислены здесь. Причина этого в том, что если входящее соединение потенциально попадает в несколько зон безопасности, когда вы смотрите на этот список здесь, начните с начала и двигайтесь вниз.Какие бы зоны безопасности ни попадали в первую очередь, мы и используем. Так что порядок здесь имеет значение. Теперь я знаю, что моя политика зоны 1 — это то, что предотвращает тег, верно. Итак, давайте отредактируем эту политику. И если я прокручу вниз, вы увидите список подсистем, для которых я могу определить свою политику безопасности. В каждой подсистеме есть свойство доступа к сервису, которое в основном позволяет нам отключить подсистему для любых удаленных подключений. Это позволяет мне защитить свои подсистемы от любых удаленных подключений, помещенных в зону безопасности.Теперь я могу запретить доступ к моей локальной подсистеме уведомления о тревоге. Теперь прокрутите еще немного вниз. Давайте посмотрим на доступ к поставщику истории и доступ к тегам. Обе эти подсистемы имеют определенный уровень доступа по умолчанию. Они также перечисляют здесь каждого отдельного поставщика в своей подсистеме. Таким образом, по умолчанию все поставщики будут использовать уровень доступа по умолчанию. Который в данном случае от моих поставщиков тегов доступен только для чтения. Но я также могу указать отдельным поставщикам, чтобы у них был другой уровень доступа.

Теперь я знаю, что моя политика зоны 1 — это то, что предотвращает тег, верно. Итак, давайте отредактируем эту политику. И если я прокручу вниз, вы увидите список подсистем, для которых я могу определить свою политику безопасности. В каждой подсистеме есть свойство доступа к сервису, которое в основном позволяет нам отключить подсистему для любых удаленных подключений. Это позволяет мне защитить свои подсистемы от любых удаленных подключений, помещенных в зону безопасности.Теперь я могу запретить доступ к моей локальной подсистеме уведомления о тревоге. Теперь прокрутите еще немного вниз. Давайте посмотрим на доступ к поставщику истории и доступ к тегам. Обе эти подсистемы имеют определенный уровень доступа по умолчанию. Они также перечисляют здесь каждого отдельного поставщика в своей подсистеме. Таким образом, по умолчанию все поставщики будут использовать уровень доступа по умолчанию. Который в данном случае от моих поставщиков тегов доступен только для чтения. Но я также могу указать отдельным поставщикам, чтобы у них был другой уровень доступа. Итак, я знаю, что хочу написать на свой сайт от провайдера здесь. Поэтому я собираюсь изменить это с унаследованного на readwrite. Таким образом, мои провайдеры по умолчанию и системные теги по-прежнему унаследуют единственный уровень доступа только для чтения. Где мой сайт A теперь будет использовать readwrite. Итак, я собираюсь прокрутить здесь немного дальше. Я собираюсь нажать «Сохранить». Вернемся к дизайнеру, чтобы мы могли это проверить. После внесения изменений в зону безопасности я могу попробовать еще раз написать в тег. И на этот раз запись прошла.Таким образом, зоны безопасности — это отличный способ полностью запретить или разрешить доступ к какой-либо подсистеме, не открывая всю систему для другого удаленного подключения. Я вернусь к воротам, чтобы получить еще одно очко. В зоне безопасности по умолчанию нет политики для автоматического поиска. Эта политика здесь была добавлена ранее. Как указывалось ранее, соединения, которые не попадают в другую политику, будут возвращены в зону безопасности по умолчанию.

Итак, я знаю, что хочу написать на свой сайт от провайдера здесь. Поэтому я собираюсь изменить это с унаследованного на readwrite. Таким образом, мои провайдеры по умолчанию и системные теги по-прежнему унаследуют единственный уровень доступа только для чтения. Где мой сайт A теперь будет использовать readwrite. Итак, я собираюсь прокрутить здесь немного дальше. Я собираюсь нажать «Сохранить». Вернемся к дизайнеру, чтобы мы могли это проверить. После внесения изменений в зону безопасности я могу попробовать еще раз написать в тег. И на этот раз запись прошла.Таким образом, зоны безопасности — это отличный способ полностью запретить или разрешить доступ к какой-либо подсистеме, не открывая всю систему для другого удаленного подключения. Я вернусь к воротам, чтобы получить еще одно очко. В зоне безопасности по умолчанию нет политики для автоматического поиска. Эта политика здесь была добавлена ранее. Как указывалось ранее, соединения, которые не попадают в другую политику, будут возвращены в зону безопасности по умолчанию. По этой причине рекомендуется добавить политику в зону по умолчанию и сделать ее максимально допустимой.

По этой причине рекомендуется добавить политику в зону по умолчанию и сделать ее максимально допустимой.

Зоны безопасности — это группы шлюзов, компьютеров и IP-адресов, к которым может применяться политика безопасности. Это позволяет настраивать ограничения безопасности для входящих подключений в зависимости от источника подключения. Вы видите, у меня здесь открыт мой дизайнер. Это было запущено с удаленного шлюза. На своем шлюзе я создал удаленного поставщика тегов, и просто глядя на мои локальные системы, я провайдер тегов A.Если бы я попытался написать в один из этих доступных для записи тегов. Я получаю небольшое сообщение об ошибке. Это связано с тем, что зона безопасности ограничивает доступ на запись к этим тегам. Итак, давайте посмотрим, сможем ли мы это изменить. Я собираюсь закрыть эту ошибку и перейду к своему шлюзу. Теперь это мой локальный шлюз, в котором находится поставщик тегов, которому я только что пытался удаленно писать..png) Понимаете, у меня уже созданы две охранные зоны. Первая зона и дефолтная. По умолчанию всегда присутствует и не может быть изменен. Вы видите, что здесь нет кнопки удаления или редактирования.Причина этого в том, что входящее соединение не попадает чисто в одну из других моих зон. Мы поместим его в мою зону по умолчанию. Но давайте посмотрим, что я сделал с первой зоной. Итак, я собираюсь нажать здесь кнопку редактирования. И я прокручиваю свой список вниз. И есть два основных раздела, о которых вам нужно знать. Идентификаторы и квалификаторы. Идентификаторы — это список проверок местоположения входящего соединения. Когда кто-то пытается подключиться к моей локальной системе здесь, мы проверим каждое из этих свойств, чтобы увидеть, соответствует ли хотя бы одно из этих настроенных значений входящему подключению.Итак, в этом случае у меня определены IP-адрес и имя шлюза. Вы можете настроить несколько идентификаторов, но для того, чтобы быть помещенным в эту зону безопасности, входящее соединение должно соответствовать только одному из идентификаторов.

Понимаете, у меня уже созданы две охранные зоны. Первая зона и дефолтная. По умолчанию всегда присутствует и не может быть изменен. Вы видите, что здесь нет кнопки удаления или редактирования.Причина этого в том, что входящее соединение не попадает чисто в одну из других моих зон. Мы поместим его в мою зону по умолчанию. Но давайте посмотрим, что я сделал с первой зоной. Итак, я собираюсь нажать здесь кнопку редактирования. И я прокручиваю свой список вниз. И есть два основных раздела, о которых вам нужно знать. Идентификаторы и квалификаторы. Идентификаторы — это список проверок местоположения входящего соединения. Когда кто-то пытается подключиться к моей локальной системе здесь, мы проверим каждое из этих свойств, чтобы увидеть, соответствует ли хотя бы одно из этих настроенных значений входящему подключению.Итак, в этом случае у меня определены IP-адрес и имя шлюза. Вы можете настроить несколько идентификаторов, но для того, чтобы быть помещенным в эту зону безопасности, входящее соединение должно соответствовать только одному из идентификаторов. Каждый идентификатор принимает значения, разделенные запятыми, поэтому вы можете указать несколько значений для каждого свойства. Кроме того, вы можете использовать звездочку как подстановочный знак. Итак, если хотя бы один из идентификаторов совпадает, у нас есть проверенные квалификаторы. Все квалификаторы должны совпадать, чтобы соединение было помещено в зону безопасности.Так, например, в этой зоне безопасности, если мне нужны только прямые соединения, я вообще не хочу использовать прокси-шлюз, я могу переключить требуемые прямые соединения. Итак, я собираюсь использовать те же настройки. Я собираюсь вернуться назад. И в режиме безопасности я собираюсь перейти на страницу безопасности службы. Итак, как только вы создали свою зону безопасности, следующим шагом будет определение политики для каждой из них. Здесь вы можете увидеть обе зоны безопасности. Вы можете видеть, что у меня есть политики, определенные для них обоих. И вы также заметите, что я могу изменить порядок, в котором они перечислены здесь.

Каждый идентификатор принимает значения, разделенные запятыми, поэтому вы можете указать несколько значений для каждого свойства. Кроме того, вы можете использовать звездочку как подстановочный знак. Итак, если хотя бы один из идентификаторов совпадает, у нас есть проверенные квалификаторы. Все квалификаторы должны совпадать, чтобы соединение было помещено в зону безопасности.Так, например, в этой зоне безопасности, если мне нужны только прямые соединения, я вообще не хочу использовать прокси-шлюз, я могу переключить требуемые прямые соединения. Итак, я собираюсь использовать те же настройки. Я собираюсь вернуться назад. И в режиме безопасности я собираюсь перейти на страницу безопасности службы. Итак, как только вы создали свою зону безопасности, следующим шагом будет определение политики для каждой из них. Здесь вы можете увидеть обе зоны безопасности. Вы можете видеть, что у меня есть политики, определенные для них обоих. И вы также заметите, что я могу изменить порядок, в котором они перечислены здесь. Причина этого в том, что если входящее соединение потенциально попадает в несколько зон безопасности, когда вы смотрите на этот список здесь, начните с начала и двигайтесь вниз. Какие бы зоны безопасности ни попадали в первую очередь, мы и используем. Так что порядок здесь имеет значение. Теперь я знаю, что моя политика зоны 1 — это то, что предотвращает тег, верно. Итак, давайте отредактируем эту политику. И если я прокручу вниз, вы увидите список подсистем, для которых я могу определить свою политику безопасности. В каждой подсистеме есть свойство доступа к сервису, которое в основном позволяет нам отключить подсистему для любых удаленных подключений.Это позволяет мне защитить свои подсистемы от любых удаленных подключений, помещенных в зону безопасности. Теперь я могу запретить доступ к моей локальной подсистеме уведомления о тревоге. Теперь прокрутите еще немного вниз. Давайте посмотрим на доступ к поставщику истории и доступ к тегам. Обе эти подсистемы имеют определенный уровень доступа по умолчанию.

Причина этого в том, что если входящее соединение потенциально попадает в несколько зон безопасности, когда вы смотрите на этот список здесь, начните с начала и двигайтесь вниз. Какие бы зоны безопасности ни попадали в первую очередь, мы и используем. Так что порядок здесь имеет значение. Теперь я знаю, что моя политика зоны 1 — это то, что предотвращает тег, верно. Итак, давайте отредактируем эту политику. И если я прокручу вниз, вы увидите список подсистем, для которых я могу определить свою политику безопасности. В каждой подсистеме есть свойство доступа к сервису, которое в основном позволяет нам отключить подсистему для любых удаленных подключений.Это позволяет мне защитить свои подсистемы от любых удаленных подключений, помещенных в зону безопасности. Теперь я могу запретить доступ к моей локальной подсистеме уведомления о тревоге. Теперь прокрутите еще немного вниз. Давайте посмотрим на доступ к поставщику истории и доступ к тегам. Обе эти подсистемы имеют определенный уровень доступа по умолчанию. Они также перечисляют здесь каждого отдельного поставщика в своей подсистеме. Таким образом, по умолчанию все поставщики будут использовать уровень доступа по умолчанию. Который в данном случае от моих поставщиков тегов доступен только для чтения.Но я также могу указать отдельным поставщикам, чтобы у них был другой уровень доступа. Итак, я знаю, что хочу написать на свой сайт от провайдера здесь. Поэтому я собираюсь изменить это с унаследованного на readwrite. Таким образом, мои провайдеры по умолчанию и системные теги по-прежнему унаследуют единственный уровень доступа только для чтения. Где мой сайт A теперь будет использовать readwrite. Итак, я собираюсь прокрутить здесь немного дальше. Я собираюсь нажать «Сохранить». Вернемся к дизайнеру, чтобы мы могли это проверить. После внесения изменений в зону безопасности я могу попробовать еще раз написать в тег.И на этот раз запись прошла. Таким образом, зоны безопасности — это отличный способ полностью запретить или разрешить доступ к какой-либо подсистеме, не открывая всю систему для другого удаленного подключения.

Они также перечисляют здесь каждого отдельного поставщика в своей подсистеме. Таким образом, по умолчанию все поставщики будут использовать уровень доступа по умолчанию. Который в данном случае от моих поставщиков тегов доступен только для чтения.Но я также могу указать отдельным поставщикам, чтобы у них был другой уровень доступа. Итак, я знаю, что хочу написать на свой сайт от провайдера здесь. Поэтому я собираюсь изменить это с унаследованного на readwrite. Таким образом, мои провайдеры по умолчанию и системные теги по-прежнему унаследуют единственный уровень доступа только для чтения. Где мой сайт A теперь будет использовать readwrite. Итак, я собираюсь прокрутить здесь немного дальше. Я собираюсь нажать «Сохранить». Вернемся к дизайнеру, чтобы мы могли это проверить. После внесения изменений в зону безопасности я могу попробовать еще раз написать в тег.И на этот раз запись прошла. Таким образом, зоны безопасности — это отличный способ полностью запретить или разрешить доступ к какой-либо подсистеме, не открывая всю систему для другого удаленного подключения. Я вернусь к воротам, чтобы получить еще одно очко. В зоне безопасности по умолчанию нет политики для автоматического поиска. Эта политика здесь была добавлена ранее. Как указывалось ранее, соединения, которые не попадают в другую политику, будут возвращены в зону безопасности по умолчанию. По этой причине рекомендуется добавить политику в зону по умолчанию и сделать ее максимально допустимой.

Я вернусь к воротам, чтобы получить еще одно очко. В зоне безопасности по умолчанию нет политики для автоматического поиска. Эта политика здесь была добавлена ранее. Как указывалось ранее, соединения, которые не попадают в другую политику, будут возвращены в зону безопасности по умолчанию. По этой причине рекомендуется добавить политику в зону по умолчанию и сделать ее максимально допустимой.

7.7 Зоны безопасности в Internet Explorer

Internet Explorer реализует модель зоны Internet Explorer. Эта модель безопасности помогает защитить ваш компьютер от небезопасных операций с помощью зон и уровней безопасности. Internet Explorer использует зоны безопасности, которые позволяют вам контролировать уровень доступа, предоставляемого вашему компьютеру открываемыми вами веб-страницами. Наличие соответствующих настроек безопасности снижает риск повреждения вашей системы.

Вы назначаете веб-сайты различным зонам безопасности. Например, веб-сайты относятся к зоне Интернета, если они не указаны в доверенных и ограниченных зонах. Чтобы предотвратить переход на веб-сайт, который может вызвать повреждение вашей системы, добавьте его в список веб-сайтов с ограниченным доступом. Для каждой зоны вы можете поддерживать уровни безопасности (например, средний или высокий) вручную. Вы можете выбрать уровень по умолчанию для зоны и настроить параметры в соответствии с вашими требованиями безопасности.Например, вы можете отключить параметр, разрешающий запускать элементы ActiveX без запроса.

Как зоны безопасности в Internet Explorer применяются к NWBC

Модель зоны Internet Explorer применяется к NWBC следующими способами:

NWBC for Desktop отображает HTML-контент с помощью Internet Explorer и, таким образом, использует модель зоны Internet Explorer.Модель зоны Internet Explorer также используется для перехода к транзакциям SAP GUI.

NWBC для HTML может извлечь выгоду из модели зоны Internet Explorer только при ее запуске в Internet Explorer.

Параметры, определенные вами или вашим администратором в Internet Explorer, также применяются к любой навигации к веб-контенту из NWBC.Ваш системный администратор должен убедиться, что зоны безопасности с соответствующими уровнями безопасности для каждой зоны определены для любого веб-контента, к которому ваша система обращается.

При наличии этой модели безопасности дополнительная защита вашей системы не требуется. Кроме того, NWBC предоставляет инфраструктуру белого списка с тем же эффектом, что и модель зоны Internet Explorer, позволяя переходить только к безопасным веб-сайтам после того, как вы определили записи белого списка. Вы по-прежнему можете определить белый список, хотя это не требуется, если соответствующие настройки безопасности были выполнены с использованием модели зоны Internet Explorer.

ОсторожностьNWBC переходит на веб-сайт независимо от зоны безопасности, определенной для этого сайта. Если веб-сайт указан в зонах с ограниченным доступом, на нем отображается только доверенный контент.

Что такое зоны безопасности Internet Explorer? — MVOrganizing

Что такое зоны безопасности Internet Explorer?

Что такое зоны безопасности? Internet Explorer относит все веб-сайты к одной из четырех зон безопасности: Интернет, Местная интрасеть, Надежные сайты или Ограниченные сайты.Зона, которой назначен веб-сайт, определяет параметры безопасности, которые используются для этого сайта.

Что такое зоны безопасности?

Зона безопасности — это часть сети, для которой установлены определенные требования безопасности. Каждая зона состоит из одного интерфейса или группы интерфейсов, к которым применяется политика безопасности. Эти зоны обычно разделяются с помощью устройства уровня 3, такого как межсетевой экран. Должна быть возможность проверять трафик между сетями.

Что такое зона местной интрасети?

Зона безопасности локальной интрасети устанавливает разрешения для веб-содержимого в вашей локальной сети.Уровень безопасности по умолчанию для этой зоны — Средний / Низкий. Теперь вы можете включать или исключать локальные (интрасети) сайты, не указанные в других зонах, сайты, которые обходят прокси-сервер, и сетевые пути (UNC).

Что такое зона доверенных сайтов?

Пользователи могут использовать эти зоны, чтобы легко обеспечить соответствующий уровень безопасности для различных типов веб-контента, с которым они могут столкнуться. В поле «Выберите зону веб-содержимого, чтобы указать текущие параметры безопасности» щелкните «Надежные узлы», а затем щелкните «Узлы».

Где хранятся сайты местной интрасети?

доверенных сайтов в IE хранятся в ключах реестра в настройках Insternet в текущей версии. Надежные сайты в IE хранятся в ключах реестра в разделе «Настройки Интернета» в разделе «Текущая версия».

Как узнать, доверяют ли сайту?

Рекомендуемые настройки надежных сайтов

- Нажмите Пуск> Поиск или значок поиска Кортаны, расположенный на панели задач Windows.

- Введите Свойства обозревателя в поле поиска и откройте его, когда найдете.

- Щелкните вкладку Безопасность.

- Выберите надежные сайты.

- Нажмите кнопку «Сайты».

В чем разница между локальной интрасетью и надежным сайтом?

Уровень безопасности для зоны местной интрасети установлен на средний (но вы можете изменить его на любой уровень). Надежные сайты: уровень безопасности, установленный для Надежных сайтов, применяется к сайтам, которые вы специально указали как те, которые, как вы уверены, не повредят ваш компьютер или информацию.

Как получить список надежных сайтов?

Добавление надежных сайтов (Windows 10)

- Откройте Internet Explorer.

- Щелкните значок шестеренки в правом верхнем углу и выберите «Свойства обозревателя» из списка.

- Перейдите на вкладку «Безопасность» и щелкните «Надежные сайты».

- Нажмите кнопку «Сайты».

- Добавьте в список сайты, которым нужно доверять.

Где доверяют пограничному сайту?

Откройте панель управления.Щелкните или дважды щелкните значок Свойства обозревателя. В окне «Свойства Интернета» перейдите на вкладку «Безопасность». Выберите Надежные сайты и нажмите кнопку Сайты.

Как просмотреть надежные сайты в Internet Explorer?

Щелкните меню «Сервис», затем выберите «Свойства обозревателя». Щелкните вкладку Безопасность. Щелкните значок Надежные сайты.

Как удалить надежный сайт из Internet Explorer?

В окне «Свойства обозревателя» перейдите на вкладку «Безопасность» и выберите «Надежные сайты». Нажмите «Другой» и в разделе «Разное» нажмите «Отключить» напротив параметра «Блокировщик всплывающих окон».

Где инструменты Internet Explorer?

Internet Explorer — отображение строки меню

- Нажмите клавишу Alt на клавиатуре, чтобы временно просмотреть строку меню.

- Щелкните «Вид»> «Панели инструментов»> «Строка меню», чтобы навсегда добавить строку меню.

Почему в браузере не открывается ссылка?

Скорее всего, проблемы с открытием гиперссылок связаны либо с ограничениями безопасности вашего интернет-браузера, который не позволяет открывать всплывающие окна, либо с вашим подключаемым модулем проигрывателя Flash, который не позволяет открывать URL-адреса в локальных файлах Flash.Откройте настройки Adobe Flash Player.

Что такое пример гиперссылки?

В вычислениях гиперссылка или просто ссылка — это ссылка на данные, по которым пользователь может перейти, щелкнув или коснувшись. Например, в онлайн-справочнике, таком как Википедия или Google, многие слова и термины в тексте имеют гиперссылки на определения этих терминов.

Что такое гиперссылка, приведи два примера?

Гиперссылка, также называемая ссылкой и веб-ссылкой, представляет собой значок, изображение или текст, которые ссылаются на другой файл или объект.Например, «Домашняя страница Computer Hope» — это гиперссылка на главную страницу Computer Hope.