что это и какая между ними разница?

Приобретая новый смартфон, вы можете увидеть в описании его характеристик такой параметр, как степень защиты от воды и пыли, для обозначения которого используется набор из двух букв и цифр. В данной статье мы расскажем вам, какие существуют степени защиты, а также, в чем заключается разница между стандартами IP67 и IP68.

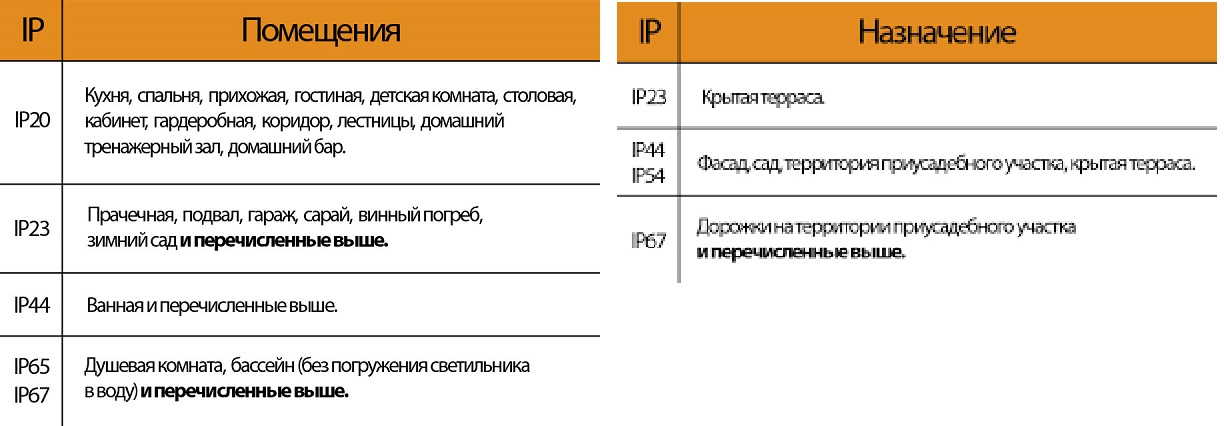

Какие существуют стандарты IP

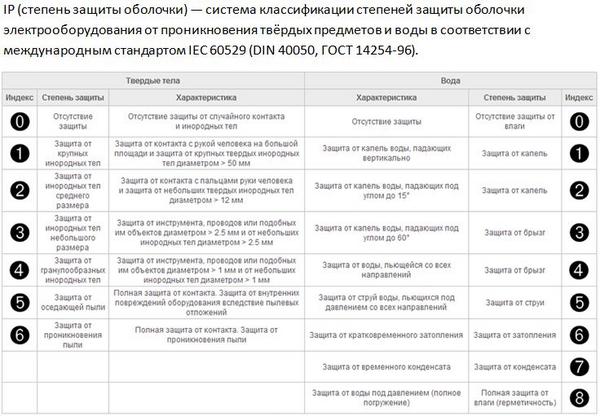

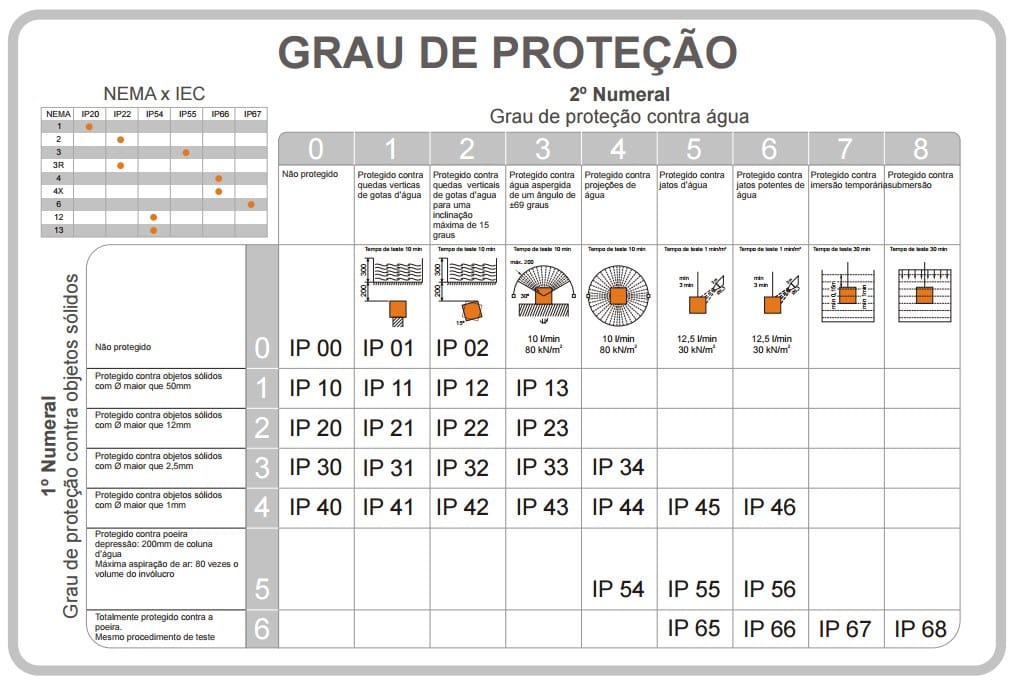

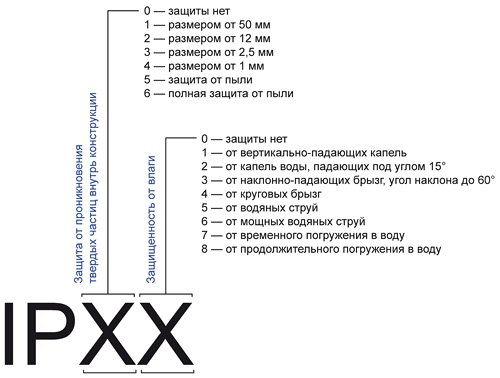

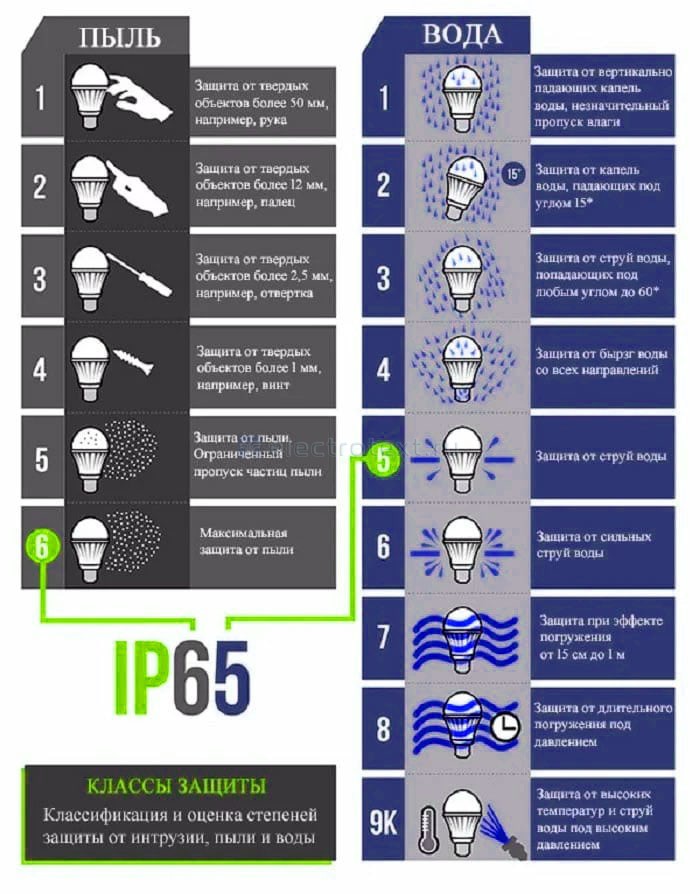

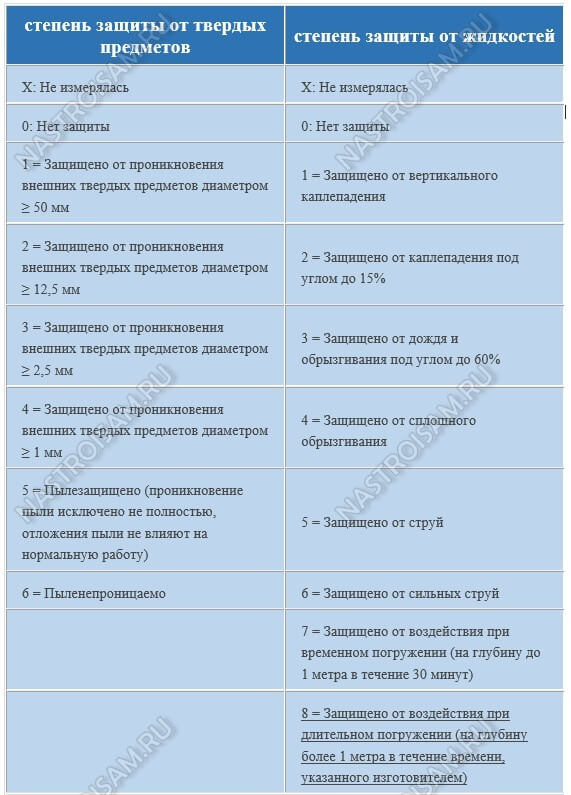

IP (от англ. International Protection или Ingress Protection) – это международный стандарт степени защиты устройства от пыли и влаги. Данный стандарт был составлен Международной Электротехнической Комиссией (МЭК – с англ. – International Electrotechnical Commission – IEC).

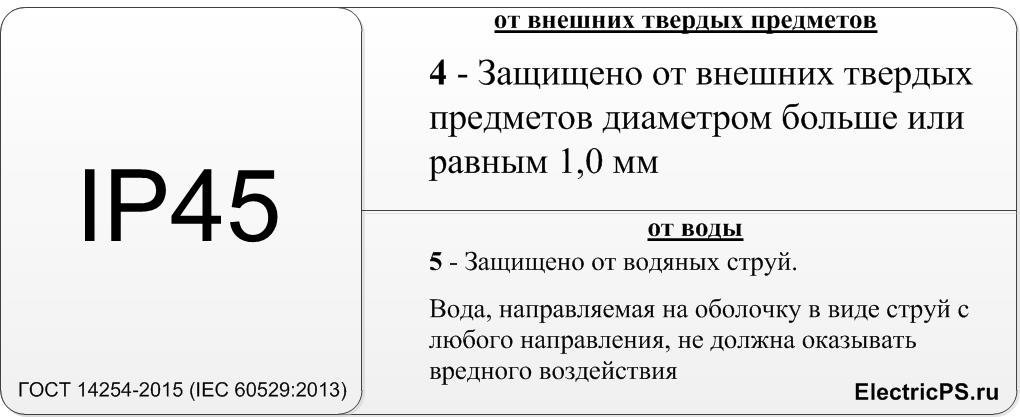

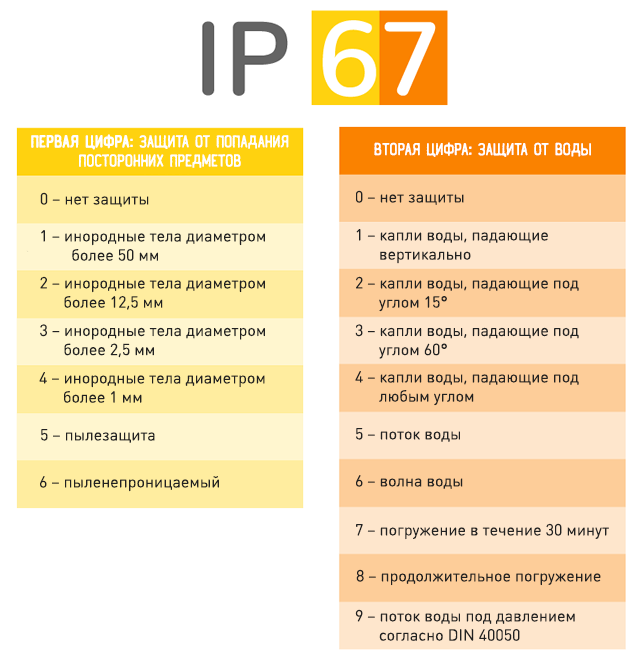

Уровень протекции принято записывать в таком виде – IP-XX. Первая цифра (IP-X*) обозначает уровень защиты от пыли и микрочастиц, а вторая (IP-*X) – это степень защиты от проникновения жидкостей. Стоит отметить, что данный параметр присваивается устройству не компанией-производителем, а экспертами, которые проводят независимое тестирование.

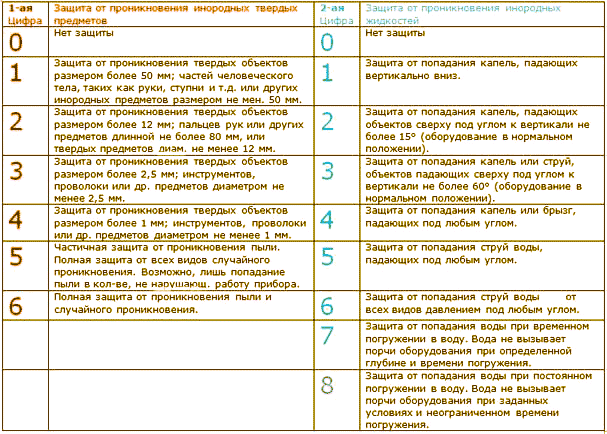

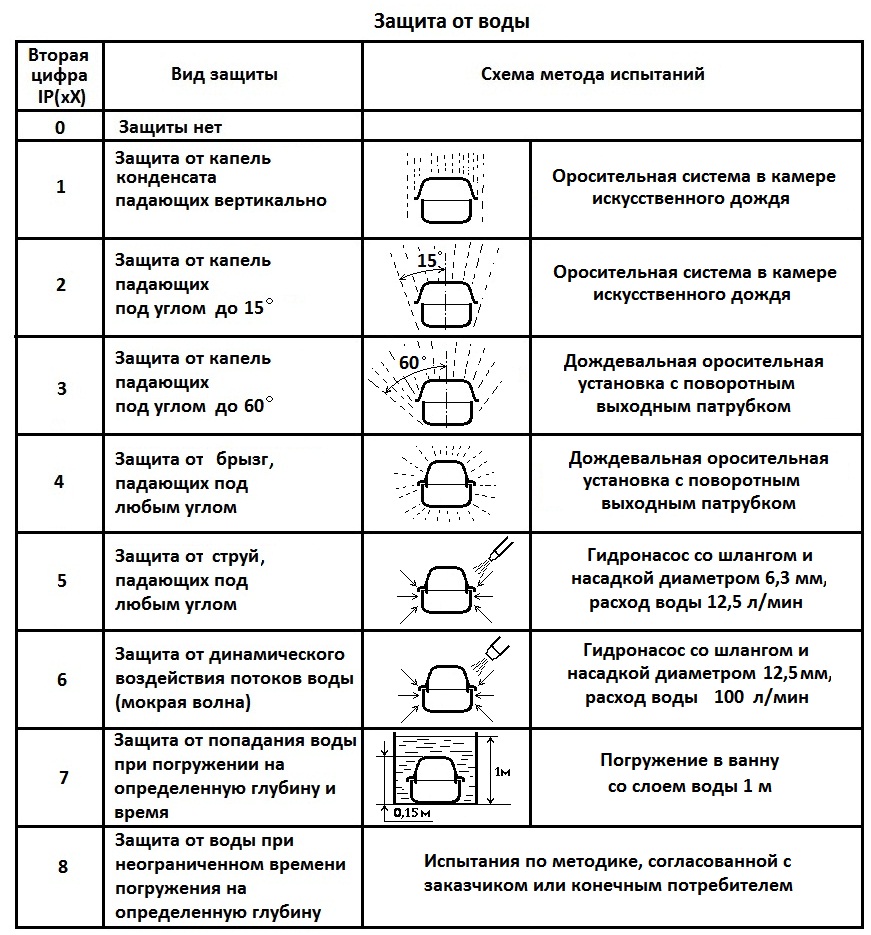

Всего существует 7 степеней защиты от попадания пыли и 9 уровней защиты от попадания жидкости.

Какая разница между стандартами IP67 и IP68

Чтобы наглядно объяснить разницу между стандартами IP67 и IP68, давайте рассмотрим несколько наиболее популярных смартфонов.

Apple iPhone 8 и 8 Plus имеют стандарты защиты IP67, в то время как Samsung Galaxy S8/S8 Plus защищены по стандарту IP68. В то же время, в недавно представленных iPhone XS и XS Max реализована защита от пыли и воды по стандарту IP68.

Так в чем же заключается разница между данными стандартами?

Как мы уже говорили выше, первая цифра 6 – означает защиту от пыли и песка. Т. е. все шесть рассмотренных нами смартфонов (Samsung Galaxy S8/S8 Plus, Apple iPhone 8/8 Plus, iPhone XS и XS Max) полностью защищены от пыли.

Вторая цифра 7 или 8 – означает защиту от проникновения жидкостей.

По факту, если ваш телефон имеет стандарт защиты IP67, это означает, что он может находиться под водой, однако глубина погружения не должна быть более 1 метра. Кроме этого, время, которое смартфон находится под водой, не должно превышать 30 минут. Вода при этом обязательно должна быть пресной. Как правило, при таких условиях воздействие водной среды не наносит вреда смартфонам, защищенным по стандарту IP67.

Стандарт IP68 не устанавливает конкретные рамки возможной защиты, поэтому каждый производитель дает собственные рекомендации по использованию устройств и указывает, на какие случаи распространяется гарантия, а на какие нет.

Samsung Galaxy S8, S8 Plus сертифицированы по тому же стандарту, что и новинки от Apple, однако iPhone XS и XS Max защищены лучше. Компания Samsung указывает, что ее смартфоны можно погружать в воду на глубину до полутора метров максимум на тридцать минут, тогда как Apple утверждает, что iPhone XS и XS Max выдерживают погружение такой же продолжительности, но на два метра.

Однако тут есть один важный нюанс. Если ваш смартфон выйдет из строя из-за попадания жидкости, скорее всего, ни Apple, ни Samsung не будут считать это гарантийным случаем. Дело в том, что даже на небольшой глубине вода может оказывать на корпус давление выше допустимого предела. Это может произойти, если, вы, например, бросите смартфон в воду с большим усилием, либо на него попадет мощная струя и т. д. Кроме этого, со временем защита ослабевает, и воде требуется все меньше давления, чтобы попасть внутрь корпуса смартфона и повредить его внутренние элементы.

Заключение

Как видите, разница между стандартами защиты IP67 и IP68 есть, хотя и небольшая. Если вы ведете активный образ жизни, любите рыбалку и любите «купать» свой смартфон, рекомендуем вам выбирать устройства, защищенные по стандарту IP68, поскольку шанс выжить у них при попадании в воду будет больше.

Степень защиты ip68: что это?

|

Класс защиты ІР68 |

ІР 0x |

ІР 1x |

ІР 2x |

ІР 3x |

ІР 4x |

|

ІР 6x |

|

|

Корпус устройства не герметичен |

Твердые предметы ≥50 мм |

Твердые предметы ≥12,5 мм |

Твердые предметы ≥2,5 мм |

Твердые предметы ≥1 мм |

Частичная защита от пыли |

Полная защита от пыли |

||

| ІРx0 |

Устройство не предназначено для использования в воде |

ІР00 |

ІР10 |

ІР20 |

ІР30 |

ІР40 |

ІР50 |

ІР60 |

|

ІРx1 |

Герметичность от воды, направленной вертикально |

ІР01 |

ІР11 |

ІР21 |

ІР31 |

ІР41 |

ІР51 |

ІР61 |

|

ІРx2 |

Устойчивость к воде, направленной вертикально под углом 15 ° |

ІР02 |

ІР12 |

ІР22 |

ІР32 |

ІР42 |

ІР52 |

ІР62 |

|

ІРx3 |

Устойчивость к брызгам, направленных вертикально под углом 60 ° |

ІР03 |

ІР 13 |

ІР23 |

ІР 33 |

ІР43 |

ІР 53 |

ІР 63 |

|

ІРx4 |

Герметичность от брызг, направленных со всех сторон |

ІР04 |

ІР 14 |

ІР 24 |

ІР 34 |

ІР44 |

ІР 54 |

ІР 64 |

|

ІРx5 |

Потоки воды под небольшим давлением |

ІР05 |

ІР 15 |

ІР 25 |

ІР 35 |

ІР54 |

ІР55 |

ІР65 |

|

ІРx6 |

Сильные потоки воды |

ІР06 |

ІР 16 |

ІР 26 |

ІР 36 |

ІР 46 |

ІР 56 |

ІР66 |

|

ІРx7 |

Устойчивость при коротком погружении в воду на глубину до 1 м |

ІР07 |

ІР 17 |

ІР 27 |

ІР 37 |

ІР 47 |

ІР 57 |

ІР67 |

|

ІРx8 |

Герметичность при погружении в воду на 30 минут на глубину до 1,5 м |

ІР08 |

ІР 18 |

ІР 28 |

ІР 38 |

ІР 48 |

ІР 58 |

ІР68 |

|

ІРx9 |

Устойчивость к влиянию горячей воды под давлением |

ІР 09 |

ІР 19 |

ІР 29 |

ІР 39 |

ІР 49 |

ІР 59 |

ІР69 |

Отметим, что класс влагоустойчивости включает только защиту от влияния пресной воды, поэтому даже при наличии маркировки с указанием класса защиты не рекомендуется использовать устройства в морской или хлорированной воде. К тому же, в рамках особенностей функциональности и конструкции устройств, производители сами указывают информацию об устойчивости корпуса моделей к падениям.

К тому же, в рамках особенностей функциональности и конструкции устройств, производители сами указывают информацию об устойчивости корпуса моделей к падениям.

Условия эксплуатации устройств с ip68

Маркировку герметичности часто можно встретить в мобильных устройствах, а наиболее распространенный класс защиты — ip68. Стандарт защиты ip68 является оптимальным для свободного использования смартфона либо смарт-часов, при этом конструкция корпуса не отличается весом и внешним видом от корпуса устройства без такой сертификации.

Стандарт защиты от воды и пыли ip68 включает абсолютную герметичность от попадания мелких частиц внутрь корпуса, а также исключает проникновение влаги под панель. Устройство с классом защиты ip68 можно использовать на глубине до 1,5 метра до 30 минут, не опасаясь за его целостность.

Примеры устройств с ip68:

Samsung Galaxy Note20 Ultra

Корпус Samsung Galaxy Note20 Ultra имеет стандарт защиты ip68, поэтому смартфон можно использовать во влажной среде.

Если влага или грязь проникнет в интерфейсы, то не окажет влияния за 30 минут, а для ее удаления достаточно промыть устройство под проточной водой и дать высохнуть. Кроме сертификации IP68, смартфон покрыт ударопрочным стеклом с олеофобным слоем Corning Gorilla Glass Victus, которое является самым прочным среди защитных покрытий в смартфонах.

Apple iPhone 11

На примере другого популярного устройства — Apple iPhone 11, класс защиты ip68 допускает погружение в воду на 30 минут на глубину 2 метров (данные производителя). Лицевая и фронтальная панель выполнены из ударопрочного стекла с олеофобным покрытием, а рамка изготовлена из алюминия. Герметизация корпуса реализована в соответствии с требованиями стандарта защиты от воды и пыли ip68, поэтому при случайном попадании сладкой или соленой жидкости достаточно промыть устройство под проточной водой и дать высохнуть.

Герметизация корпуса реализована в соответствии с требованиями стандарта защиты от воды и пыли ip68, поэтому при случайном попадании сладкой или соленой жидкости достаточно промыть устройство под проточной водой и дать высохнуть.

Смарт-часы Samsung Galaxy Watch Active 2

Smart-часы Samsung Galaxy Watch Active 2 сертифицированы тремя стандартами герметичности:

- Стандарт защиты от воды и пыли ІР68

- Класс военной прочности MIL-STD-810G

- Сертификат влагостойкости 5АТМ согласно требованиям ISO 22810:2010

Корпус умных часов Samsung Galaxy Watch Active 2 имеет стандарт защиты от воды и пыли ІР68. Кроме этого, устройство соответствует требованиям класса военной прочности MIL-STD-810G, поэтому устойчиво к вибрациям, ударам, падениям, проникновению пыли и другому воздействию внешней среды.

Еще одним преимуществом модели Samsung Galaxy Watch Active 2 является сертификация по классу влагостойкости 5АТМ согласно требованиям ISO 22810:2010, умные часы подходят для плавания в открытых водоемах и бассейнах, но нырять с устройством не рекомендуется. Samsung Galaxy Watch Active 2 — это одни из самых прочных смарт-часов на современном рынке электроники.

Samsung Galaxy Watch Active 2 — это одни из самых прочных смарт-часов на современном рынке электроники.

Умные часы Xiaomi Haylou LS02″

Смарт-часы Xiaomi Haylou LS02″ представлены в пластиковом корпусе, который поддерживает класс защиты ip68. Как и Galaxy Watch Active 2, модель Haylou LS02″ готова к 30-минутным погружениям в воду на глубину до 1,5 метра. Часы Xiaomi подходят для тренировок во влажной среде, попаданию брызг при мытье рук и прогулкам под дождем, но не предназначены для дайвинга и походов в сауну.

Выводы

В данной статье кратко изложен ответ на вопрос, что такое защита ip68? — Это стандарт, который используют производители устройств для маркировки герметичности их корпуса. Модели со стандартом защиты от воды и пыли ip68 подходят как для повседневного использования, так и для применения в полевых условиях и занятиях разными видами спорта. Смартфоны, как и смарт-часы с классом защиты ip68 имеют преимущества перед устройствами без такой сертификации, ведь герметичность не влияет на внешний вид, а корпус моделей более вынослив к испытаниям внешней среды.

Купить смартфон Samsung Galaxy Note20 Ultra или смарт-часы Samsung Galaxy Watch Active 2 со степенью защиты ІР68 вы можете в нашем фирменном интернет-магазине Samsungshop.com.ua, оформив заказ по номеру телефона 0800 303 707 либо через форму на сайте.

Почему защита от воды IP68 от Apple, Huawei и Samsung – это не одно и то же? — android.mobile-review.com

8 ноября 2020

Владимир Нимин

Вконтакте

Недавно мы разбирали тонкости стандарта MIL-STD-810, включая то, чем отличается новый MIL-STD-810H от старого MIL-STD-810G.

Главная мысль того материала заключалась в том, что выдачу шильдика никто не регламентирует, что даёт производителям простор для полёта. К слову, наткнулся на подборку наклеек по данному стандарту. Хорошо, если у смартфона есть не только STD-810, но и приписка drop-tested. Так как тестов вагон и маленькая тележка, а повышенную выживаемость при падениях обещает тест под номером 516.6. Правда, признаться, ни разу ещё не видел подобные наклейки именно на смартфонах.

Хорошо, если у смартфона есть не только STD-810, но и приписка drop-tested. Так как тестов вагон и маленькая тележка, а повышенную выживаемость при падениях обещает тест под номером 516.6. Правда, признаться, ни разу ещё не видел подобные наклейки именно на смартфонах.

Помимо MIL-STD-810G, есть более известный рейтинг IP. У него тоже свои тонкости, но благодаря маркетингу потребители запомнили, что стандарт IP67/68 как бы гарантирует водонепроницаемость.

Итак, IP означает Ingress Protection, то есть защиту от проникновений. Таким образом, IP – это устойчивость к проникновению в сертифицированный объект посторонних субстанций. Стандарт IP был разработан International Electrotechnical Commission. Не все знают, что аббревиатура IP – это для международного использования. Формально стандарт звучит как IEC 60529. Обычно такое редко пишут, но, например, вот Apple грамотно промаркировала новые iPhone 12 Pro.

Полагаю, все читатели Mobile-Review знают, что степень защиты гаджета обозначается цифрами, которые следуют за аббревиатурой IP. Первая цифра обозначает защиту от твердых частиц (пыль, песок, прочая грязь), вторая цифра – защиту от жидкости.

Первая цифра обозначает защиту от твердых частиц (пыль, песок, прочая грязь), вторая цифра – защиту от жидкости.

Защита от твердых частиц имеет 6 уровней – от 1 до 6.

| Уровень защиты | Размер объектов, от которых защищает | Результат / Способ тестирования |

| 1 | Более 50 мм | |

| 2 | Более 12.5 | По сути, защита от пальцев |

| 3 | Более 2.5 мм | Защита от проводов и отверток |

| 4 | Более 1 мм | |

| 5 | Пыль и песок | Защищает, но не полностью, тестируется методом помещения объекта в пыльную камеру |

| 6 | Пыль | Полная защита от пыли, объект помещается в пыльную камеру, где с помощью вакуума нагнетается давление. Если пыль под давлением не проникла в гаджет, значит, всё супер. |

Вывод по данному пункту можно сделать такой: для гаджетов необходима защита под номером 6. В целом, такая обычно и есть, но у недорогих смартфонов или умной техники можно встретить, например, защиту от IP5Х. Соответственно, если у смартфона IP5X появится пылинка под экраном, то на производителя не стоит пенять. Всё по стандарту. Тут скорее вопрос к пользователю, куда он запихивал смартфон, что в него пыль смогла проникнуть. К слову, тут действует и негласный закон, что если в объект может попасть пыль, значит, в него легко может попасть и жидкость.

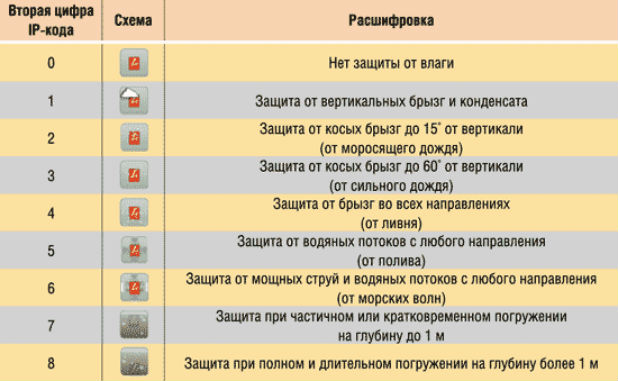

Теперь поговорим про защиту от жидкостей. Тут всё немного интереснее.

| Уровень защиты | От чего защищает | Условия | Как тестируют |

| 1 | Капли | Вертикальное падение на поверхности | 10 минут теста, эквивалент дождя с 1 мм осадков в минуту |

| 2 | Капли под углом | Вертикальное падение на поверхности | Гаджет отклоняют под углом 15 градусов. Эквивалент дождя 15 мм осадков в минуту Эквивалент дождя 15 мм осадков в минуту |

| 3 | Опрыскивание водой | Опрыскивание гаджета под углом до 60 градусов | За 10 минут опрыскивают 10 литрами воды |

| 4 | Струи воды | Под любым углом | Струя воды в течение 10 минут |

| 5 | Усиленные струи воды | Под любым углом | По сути, такой же тест, как и предыдущий вариант, но струи под давлением из отверстий диаметром 6.3 мм |

| 6 | Ещё более усиленные струи воды | Под любым углом | Струи из отверстий 12,5 мм, 100 литров в минуту |

| 7 | Погружение под воду | Под водой до 30 минут на глубине от 0.5 до 1 метра | Пресная вода комнатной температуры |

| 8 | Погружение под воду | Глубина более 1 метра | Время и точную глубину определяет сам производитель |

| 9К | От горячих струй под высоким давлением | Под любым углом, температура воды 80 градусов | Струи горячей воды под разными углами с высоты 20-30 см |

Про уровень защиты 9К следует дать чуть более расширенное пояснение. Полагаю, вы не раз слышали истории про то, как водонепроницаемый телефон протекал после того, как его усердно мыли под горячей водой или сушили феном. Причина проста: клей, обеспечивающий герметичность, размягчался и начинал пропускать воду. Однако существуют сферы, где нужны водонепроницаемые гаджеты, способные выдерживать и высокую температуру. Обычно это что-то, связанное или с медициной, или с производством еды. И там и там надо соблюдать высокие стандарты стерильности, чего достигают зачастую или использованием горячего пара, или просто под горячей водой моют. Тут и нужен подобный стандарт. Также 9К означает, что можно погружать под воду (как на уровне 8). Полагаю, я знаю, какой у вас вопрос. Да, смартфоны IP69K существуют. Но это всё ноунейм-бренды типа Ulefone и тому подобного, так что правдивы ли приписки и работает ли стандарт, я не знаю. Пример подобного смартфона.

Полагаю, вы не раз слышали истории про то, как водонепроницаемый телефон протекал после того, как его усердно мыли под горячей водой или сушили феном. Причина проста: клей, обеспечивающий герметичность, размягчался и начинал пропускать воду. Однако существуют сферы, где нужны водонепроницаемые гаджеты, способные выдерживать и высокую температуру. Обычно это что-то, связанное или с медициной, или с производством еды. И там и там надо соблюдать высокие стандарты стерильности, чего достигают зачастую или использованием горячего пара, или просто под горячей водой моют. Тут и нужен подобный стандарт. Также 9К означает, что можно погружать под воду (как на уровне 8). Полагаю, я знаю, какой у вас вопрос. Да, смартфоны IP69K существуют. Но это всё ноунейм-бренды типа Ulefone и тому подобного, так что правдивы ли приписки и работает ли стандарт, я не знаю. Пример подобного смартфона.

Говоря про описанные выше уровни защиты, следует отметить, что все испытания обычно проводятся в лабораторных условиях с пресной водой. Однако в реальной жизни лабораторных условий не бывает. Так что если заказ специальный или производитель хочет выделиться, то он может попросить провести усиленные тесты, в которых гаджет, помимо воды, обольют пивом, соком, вином, соленой водой.

Однако в реальной жизни лабораторных условий не бывает. Так что если заказ специальный или производитель хочет выделиться, то он может попросить провести усиленные тесты, в которых гаджет, помимо воды, обольют пивом, соком, вином, соленой водой.

Некоторые тесты подразумевают погружение в агрессивные жидкости на 24 часа. Тут следует ориентироваться на производителя, так как он обычно подсвечивает подобные дополнительные вещи в рекламе. Например, если мы посмотрим на Samsung Galaxy Note 20 Ultra, то на официальном сайте стоит лишь пометка: «Степень защиты IP68 основана на испытаниях при погружении в пресную воду до 1.5 метров на срок до 30 минут. Не рекомендуется для использования на пляже или в бассейне». Подобное стоит рассматривать как базовую защиту, производитель не делает упор на её продвижении.

Из презентации iPhone, намёк, что гаджет переживет пролитое пивоВ противовес можно взять iPhone 11, где данная функция даже вынесена в рекламную кампанию, а на официальном сайте легко найти информацию, что модели начиная от iPhone X, помимо воды, готовы выдержать, если их случайно обольют газировкой, кофе, пивом или соком. Однако после этого их сразу же стоит промыть под пресной проточной водой. Также видно, что Apple применяет более жесткие стандарты тестирования, позволяющие погружать, например, новый iPhone 12 Pro на глубину до 6 метров.

Однако после этого их сразу же стоит промыть под пресной проточной водой. Также видно, что Apple применяет более жесткие стандарты тестирования, позволяющие погружать, например, новый iPhone 12 Pro на глубину до 6 метров.

Заключение: смотрите на сайте, что конкретно обещает производитель

По умолчанию наличие приписки IP68 означает, что при соблюдении лабораторных условий, заявленных производителем, смартфон переживет погружение в пресную воду на глубину более метра. Но тут есть тонкости. Полагаю, многие помнят историю с Huawei, которая отказалась ремонтировать по гарантии утопленный телефон.

У себя на сайте производитель приводит точные характеристики теста: чистая пресная вода в статичном положении (в смысле, без волн), глубина 1. 5 метра, время тестирования 30 минут, разница температур между устройством и девайсом не должна превышать 5 градусов. Соответственно, последний пункт про разницу температур позволяет легко отказать в гарантии.

5 метра, время тестирования 30 минут, разница температур между устройством и девайсом не должна превышать 5 градусов. Соответственно, последний пункт про разницу температур позволяет легко отказать в гарантии.

Если зайти на сайт Samsung, то там в инструкциях можно прочитать, что смартфоны выдерживают погружение только в пресную воду на глубину до 1.5 метров и время до 30 минут. Про разницу температур ничего не сказано, но не рекомендуется использовать на пляже или в бассейне. Полагаю, за этой припиской как раз скрывается мысль про разницу температур. На пляже или у бассейна смартфон может нагреться, клей расширится, а быстрое охлаждение в холодной воде может способствовать нарушению герметичности.

LG, в свою очередь, обещает лишь соответствие базовым стандартам, заявленным в тесте. На сайте производитель приводит условия, как проводилось тестирование. Тут следует отметить, что для каждого смартфона нужно смотреть условия отдельно. Но можно выделить, что температура воды была в диапазоне от 15 до 35 градусов, давление 86-106 кПа, глубина 1. 5 метра, время 30 минут. В теории, смартфоны LG должны быть более надежны, так как производитель попутно проводит и тесты MIL-STD-810 для некоторых моделей, которые включают и защиту от соленого тумана.

5 метра, время 30 минут. В теории, смартфоны LG должны быть более надежны, так как производитель попутно проводит и тесты MIL-STD-810 для некоторых моделей, которые включают и защиту от соленого тумана.

Соответственно, как и в случае MIL-STD-810, вывод простой: нужно смотреть, что именно и при соблюдении каких условий обещает производитель. А до того момента обращаться с гаджетом, как будто никакой защиты от влаги у него нет. Таким образом, и гаджет защитите, и нервы побережете.

ИФНС России № 7 по г. Москве — Центральный АО | ФНС России

Предоставление по запросам налогоплательщиков, инспекций ФНС, судов, правоохранительных органов, копий учредительных документов.

Исполнение запросов по приказу №142.

Постановка/снятие/внесение изменений по объектам структурных подразделений ЮЛ, выдача соответствующих уведомлений и направление их в адрес организаций.

Ведение концепции на подтверждение достоверности/недостоверности сведений внесенных в ЕГРЮЛ.

Ежедневный контроль за сроком обработки пользовательских заданий, формированию уведомлений, визуализации БС.

Привлечение к ответственности Банков за несвоевременное извещение об открытии/закрытии/изменении счета ФЛ, ЮЛ, ИО.

Работу по постановке на учет налогоплательщиков — физических лиц на основании сведений, поступающих из органов государственной регистрации в связи с регистрацией по месту жительства; сведений о выдаче, утере и замене паспорта граждан Российской Федерации, записи актов гражданского состояния о смерти и рождении, сведения о регистрации иностранных граждан по месту пребывания, выдача уведомлений плательщиков НПД.

Работа по осуществлению процедуры постановки, снятия с учета транспортных средств, недвижимого имущества физических и юридических лиц.

Ежедневный контроль за юридическими лицами, изменившими адрес места нахождения, находящихся в процедуре ликвидации/реорганизации и тд. Направление писем и пакета документов в соответствующие органы.

Предоставление по запросам налогоплательщиков, инспекций ФНС, выписок из ЕГРЮЛ/ЕГРИП/ЕГРН; сведений из реестра дисквалифицированных лиц, справок из ЕГРИП/ЕГРЮЛ, сведений о назначении должностных лиц организаций и другую информацию.

Предоставление сведений о счетах организаций и физических лиц по поступившим запросам с исполнительным листом, по запросам поступающим непосредственно от ФЛ и ЮЛ на предоставление информации по своим счетам.

Ведение допросов и составление протоколов допроса свидетеля (массовых руководителей и (или) учредителей) не причастных(причастных) к деятельности юридических лиц, для дальнейшего внесения недостоверности о ФЛ в ЕГРЮЛ.

что это, где используется, какая защита от воды

Если вы собираетесь покупать смартфон и ответственно относитесь к выбору гаджета, то наверняка внимательно смотрите все характеристики товара, узнаете их суть и сравниваете, а также определяетесь с приоритетами в функционале, которые важны конкретно для вас. Однако даже опытных пользователей может сбить с толку аббревиатура IP и цифры возле нее. В этой статье мы разберем, что такое IP67, чем она отличается от других аналогов и что обеспечивает смартфону.

В этой статье мы разберем, что такое IP67, чем она отличается от других аналогов и что обеспечивает смартфону.

Что такое стандарты IP

IP — это общее название для степеней защиты, которые обеспечиваются оболочками смартфона. Название пошло от International Protection Marking, что в переводе означает международные коды защиты. Это классификация защиты, которая достигается с помощью общей оболочки любой техники, а также с укреплением частей, которые слишком слабые либо тех, что подвергаются особому риску в силу расположения или других причин.

Эта защита не дает воде или твердым предметам, в том числе и мелким (пыль, песок) попасть внутрь корпуса и нарушить работу устройства.

На всех устройствах есть маркировка степени защиты оболочки прибора. Она состоит из самого обозначения IP, за которым идут две цифры. Первая показывает, насколько устройство защищено от пыли или твердых предметов, а вторая означает степень защиты устройства от воды.

На сегодняшний момент максимальная степень защиты — IP69. Эта маркировка показывает, что прибор можно мыть при высокой температуре и давлении струи воды.

Эта маркировка показывает, что прибор можно мыть при высокой температуре и давлении струи воды.

Эта маркировка распространяется на всю технику, однако чаще всего на нее обращают внимание пользователи при покупке смартфона, поэтому логично говорить о ней в ключе телефонов.

Что значит первая цифра

Первая цифра в характеристике указывает на то, какая степень защиты у оболочки от попадания внутрь корпуса твердых предметов. В том числе, она не допускает туда людей, они не могут что-то открутить или исправить без специальных приборов.

Если первая цифра 0,то оболочка не защищает от того, чтобы человек прикоснулся к опасным частям, а также она не защищена от попадания туда предметов. Обычно такая маркировка ставится на приборах, которые используются на производстве — такие как электрические станки. Далее стоит разобрать обозначение каждой цифры:

- 1 — пользователь не может проникнуть под оболочку предметов, который больше, чем пять сантиметров.

- 2 — туда не может пролезть предмет больше, чем 1,2 сантиметра.

- 3 — туда не может попасть предмет, больше, чем 2,5 мм.

- 4 — под оболочку не может попасть предмет, больше, чем 1,0 мм.

- 5 — оболочка обеспечивает частичную защиту устройства от проникновения пыли и песка.

- 6 — полная защита от пыли.

Во всех современных смартфонах степень защиты от попадания пыли 6, однако в некоторых телефонах старого образца это может быть 5, тогда между батареей и корпусом скапливается грязь со временем, однако она не нарушает работу устройства.

Что значит вторая цифра

Цифра, которая стоит в классификации второй, показывает то, насколько оборудование защищено оболочкой от попадания воды или его вредного воздействия.

Если она равна нулю — защиты нет. Также отдельно стоит рассмотреть остальные обозначения защиты от попадания воды и что они гарантируют пользователю.

- 1 — капли, которые падают вертикально. Если устройство попало под дождь на непродолжительное время и он слабый — то устройство не сломается.

- 2 — капли, которые падают под небольшим углом до 15°. Такое влияние воды не повредит устройству.

- 3 — защита от дождя, который падает прямо или под углом до 60°.

- 4 — защита от брызг, которые идут в любом направлении.

- 5 — защита от струй воды.

- 6 — защита от сильных струй воды.

- 7 — устройство можно ненадолго (несколько минут) поместить под воду на глубину не более 1 метра — и оно будет работать после домашней просушки. Однако под водой устройство не отвечает на команды.

- 8 — устройство переживет, если его положат в воду на глубину до 1 метра не более, чем на полчаса. Телефон даже будет работать под водой.

- 9 — горячая вода, которая попадает на устройство струями под высоким давлением не навредит технике.

Так что многие смартфоны очень хорошо защищены от попадания влаги и “купание” под душем или в ванной им не грозит.

Степень защиты IP67

Стоит отдельно обсудить степень защиты IP67, так как это тот показатель, который чаще всего встречается в смартфонах средней ценовой категории и пользователю необходимо знать точно, на что он может рассчитывать при покупке такой техники и какие “катастрофы” сможет пережить его смартфон.

Как сказано выше, цифра 6, которая стоит первой, показывает, что смартфон полностью защищен от пыли и песка. Так что при покупке телефона можно не волноваться, что он будет страдать, если вы часто берете его с собой на природу или на пляж. Также на работе устройства не отразится то, какой уровень загрязнения воздуха у вас в квартире и в городе в целом.

Вторая цифра — это защита от попадания воды. И цифра 7 тут показывает, что телефон может непродолжительное время находиться под водой на глубине не больше 1 метра. Однако вода должна быть только пресной. Так что если вы пойдете купаться и уроните телефон в ванную, а потом быстро достанете и просушите его — ничего страшного не случится.

Но стоит обязательно помнить про глубину, так как давление воды на устройство с каждым сантиметром глубины увеличивается и его не всегда можно “оживить”, если смартфон упал слишком глубоко. Даже официальные сервисные центры многих компаний, изготавливающих смартфоны, не всегда рассматривают это как гарантийный случай..png)

Заключение

Как можно понять, IP67 степень защиты достаточная для обычного пользователя, который не любит ездить на рыбалку и терять телефон в реке. Так что вы можете не переживать по поводу смартфона — сейчас телефоны хорошо защищены от механических повреждений и чаще всего у них страдает система. Однако вы всегда еще больше обезопасить свое устройство. Помните, что дополнительную защиту устройству обеспечит стекло на экран, который не даст ему разбиться, а также чехол, который смягчит удар при падении, а программа-антивирус поможет бороться с некоторыми неполадками в работе системы.

Просто о протоколе Modbus RTU

Из данной статьи вы узнаете о протоколе Modbus RTU, который широко применяется в АСУ ТП. Англоязычная версия статьи доступна на сайте ipc2u.com. Описание протокола Modbus TCP можно найти в статье.

Оглавление:

Описание протокола Modbus RTU

Modbus — коммуникационный протокол, основан на архитектуре ведущий-ведомый (master-slave). Использует для передачи данных интерфейсы RS-485, RS-422, RS-232, а также Ethernet сети TCP/IP (протокол Modbus TCP).

Использует для передачи данных интерфейсы RS-485, RS-422, RS-232, а также Ethernet сети TCP/IP (протокол Modbus TCP).

Сообщение Modbus RTU состоит из адреса устройства SlaveID, кода функции, специальных данных в зависимости от кода функции и CRC контрольной суммы.

| SlaveID | Код функции | Специальные данные | CRC |

Если отбросить SlaveID адрес и CRC контрольную сумму, то получится PDU, Protocol Data Unit.

SlaveID – это адрес устройства, может принимать значение от 0 до 247, адреса с 248 до 255 зарезервированы.

Данные в модуле хранятся в 4 таблицах.

Две таблицы доступны только для чтения и две для чтения-записи.

В каждой таблице помещается 9999 значений.

| Номер регистра | Адрес регистра HEX | Тип | Название | Тип |

|---|---|---|---|---|

| 1-9999 | 0000 до 270E | Чтение-запись | Discrete Output Coils | DO |

| 10001-19999 | 0000 до 270E | Чтение | Discrete Input Contacts | DI |

| 30001-39999 | 0000 до 270E | Чтение | Analog Input Registers | AI |

| 40001-49999 | 0000 до 270E | Чтение-запись | Analog Output Holding Registers | AO |

В сообщении Modbus используется адрес регистра.

Например, первый регистр AO Holding Register, имеет номер 40001, но его адрес равен 0000.

Разница между этими двумя величинами есть смещение offset.

Каждая таблица имеет свое смещение, соответственно: 1, 10001, 30001 и 40001.

Ниже приведен пример запроса Modbus RTU для получения значения AO аналогового выхода (holding registers) из регистров от #40108 до 40110 с адресом устройства 17.

11 03 006B 0003 7687

| 11 | Адрес устройства SlaveID (17 = 11 hex) |

| 03 | Функциональный код Function Code (читаем Analog Output Holding Registers) |

| 006B | Адрес первого регистра (40108-40001 = 107 =6B hex) |

| 0003 | Количество требуемых регистров (чтение 3-х регистров с 40108 по 40110) |

| 7687 | Контрольная сумма CRC |

В ответе от Modbus RTU Slave устройства мы получим:

11 03 06 AE41 5652 4340 49AD

Где:

| 11 | Адрес устройства (17 = 11 hex) | SlaveID |

| 03 | Функциональный код | Function Code |

| 06 | Количество байт далее (6 байтов идут следом) | Byte Count |

| AE | Значение старшего разряда регистра (AE hex) | Register value Hi (AO0) |

| 41 | Значение младшего разряда регистра (41 hex) | Register value Lo (AO0) |

| 56 | Значение старшего разряда регистра (56 hex) | Register value Hi (AO1) |

| 52 | Значение младшего разряда регистра (52 hex) | Register value Lo (AO1) |

| 43 | Значение старшего разряда регистра (43 hex) | Register value Hi (AO2) |

| 40 | Значение младшего разряда регистра (40 hex) | Register value Lo (AO2) |

| 49 | Контрольная сумма | CRC value Lo |

| AD | Контрольная сумма | CRC value Hi |

Регистр аналогового выхода AO0 имеет значение AE 41 HEX или 44609 в десятичной системе.

Регистр аналогового выхода AO1 имеет значение 56 52 HEX или 22098 в десятичной системе.

Регистр аналогового выхода AO2 имеет значение 43 40 HEX или 17216 в десятичной системе.

Значение AE 41 HEX — это 16 бит 1010 1110 0100 0001, может принимать различное значение, в зависимости от типа представления.

Значение регистра 40108 при комбинации с регистром 40109 дает 32 бит значение.

Пример представления.

| Тип представления | Диапазон значений | Пример в HEX | Будет в десятичной форме |

|---|---|---|---|

| 16-bit unsigned integer | 0 до 65535 | AE41 | 44,609 |

| 16-bit signed integer | -32768 до 32767 | AE41 | -20,927 |

| two character ASCII string | 2 знака | AE41 | ® A |

| discrete on/off value | 0 и 1 | 0001 | 0001 |

| 32-bit unsigned integer | 0 до 4,294,967,295 | AE41 5652 | 2,923,517,522 |

| 32-bit signed integer | -2,147,483,648 до 2,147,483,647 | AE41 5652 | -1,371,449,774 |

| 32-bit single precision IEEE floating point number | 1,2·10−38 до 3,4×10+38 | AE41 5652 | -4. 395978 E-11 395978 E-11 |

| four character ASCII string | 4 знака | AE41 5652 | ® A V R |

Наверх к оглавлению

Какие бывают команды Modbus RTU?

Приведем таблицу с кодами функций чтения и записи регистров Modbus RTU.

| Код функции | Что делает функция | Тип значения | Тип доступа | |

|---|---|---|---|---|

| 01 (0x01) | Чтение DO | Read Coil Status | Дискретное | Чтение |

| 02 (0x02) | Чтение DI | Read Input Status | Дискретное | Чтение |

| 03 (0x03) | Чтение AO | Read Holding Registers | 16 битное | Чтение |

| 04 (0x04) | Чтение AI | Read Input Registers | 16 битное | Чтение |

| 05 (0x05) | Запись одного DO | Force Single Coil | Дискретное | Запись |

| 06 (0x06) | Запись одного AO | Preset Single Register | 16 битное | Запись |

| 15 (0x0F) | Запись нескольких DO | Force Multiple Coils | Дискретное | Запись |

| 16 (0x10) | Запись нескольких AO | Preset Multiple Registers | 16 битное | Запись |

Наверх к оглавлению

Как послать команду Modbus RTU на чтение дискретного вывода? Команда 0x01

Эта команда используется для чтения значений дискретных выходов DO.

В запросе PDU задается начальный адрес первого регистра DO и последующее количество необходимых значений DO. В PDU значения DO адресуются, начиная с нуля.

Значения DO в ответе находятся в одном байте и соответствуют значению битов.

Значения битов определяются как 1 = ON и 0 = OFF.

Младший бит первого байта данных содержит значение DO адрес которого указывался в запросе. Остальные значения DO следуют по нарастающей к старшему значению байта. Т.е. справа на лево.

Если запрашивалось меньше восьми значений DO, то оставшиеся биты в ответе будут заполнены нулями (в направлении от младшего к старшему байту). Поле Byte Count Количество байт далее указывает количество полных байтов данных в ответе.

Пример запроса DO с 20 по 56 для SlaveID адреса устройства 17. Адрес первого регистра будет 0013 hex = 19, т.к. счет ведется с 0 адреса (0014 hex = 20, -1 смещение нуля = получаем 0013 hex = 19).

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 01 | Функциональный код | 01 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 05 | Количество байт далее |

| 13 | Адрес первого регистра Lo байт | CD | Значение регистра DO 27-20 (1100 1101) |

| 00 | Количество регистров Hi байт | 6B | Значение регистра DO 35-28 (0110 1011) |

| 25 | Количество регистров Lo байт | B2 | Значение регистра DO 43-36 (1011 0010) |

| 0E | Контрольная сумма CRC | 0E | Значение регистра DO 51-44 (0000 1110) |

| 84 | Контрольная сумма CRC | 1B | Значение регистра DO 56-52 (0001 1011) |

| 45 | Контрольная сумма CRC | ||

| E6 | Контрольная сумма CRC | ||

Состояния выходов DO 27-20 показаны как значения байта CD hex, или в двоичной системе 1100 1101.

В регистре DO 56-52 5 битов справа были запрошены, а остальные биты заполнены нулями до полного байта (0001 1011).

| Каналы | — | — | — | DO 56 | DO 55 | DO 54 | DO 53 | DO 52 |

|---|---|---|---|---|---|---|---|---|

| Биты | 0 | 0 | 0 | 1 | 1 | 0 | 1 | 1 |

| Hex | 1B | |||||||

Модули с дискретным выводом: M-7065, ioLogik R1214, ADAM-4056S

Наверх к оглавлению

Как послать команду Modbus RTU на чтение дискретного ввода? Команда 0x02

Эта команда используется для чтения значений дискретных входов DI.

Пример запроса DI с регистров от #10197 до 10218 для SlaveID адреса устройства 17. Адрес первого регистра будет 00C4 hex = 196, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 02 | Функциональный код | 02 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 03 | Количество байт далее |

| C4 | Адрес первого регистра Lo байт | AC | Значение регистра DI 10204-10197 (1010 1100) |

| 00 | Количество регистров Hi байт | DB | Значение регистра DI 10212-10205 (1101 1011) |

| 16 | Количество регистров Lo байт | 35 | Значение регистра DI 10218-10213 (0011 0101) |

| BA | Контрольная сумма CRC | 20 | Контрольная сумма CRC |

| A9 | Контрольная сумма CRC | 18 | Контрольная сумма CRC |

Модули с дискретным вводом: M-7053, ioLogik R1210, ADAM-4051

Наверх к оглавлению

Как послать команду Modbus RTU на чтение аналогового вывода? Команда 0x03

Эта команда используется для чтения значений аналоговых выходов AO.

Пример запроса AO с регистров от #40108 до 40110 для SlaveID адреса устройства 17. Адрес первого регистра будет 006B hex = 107, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 03 | Функциональный код | 03 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 06 | Количество байт далее |

| 6B | Адрес первого регистра Lo байт | AE | Значение регистра Hi #40108 |

| 00 | Количество регистров Hi байт | 41 | Значение регистра Lo #40108 |

| 03 | Количество регистров Lo байт | 56 | Значение регистра Hi #40109 |

| 76 | Контрольная сумма CRC | 52 | Значение регистра Lo #40109 |

| 87 | Контрольная сумма CRC | 43 | Значение регистра Hi #40110 |

| 40 | Значение регистра Lo #40110 | ||

| 49 | Контрольная сумма CRC | ||

| AD | Контрольная сумма CRC | ||

Модули с аналоговым выводом: M-7024, ioLogik R1241, ADAM-4024

Наверх к оглавлению

Как послать команду Modbus RTU на чтение аналогового ввода? Команда 0x04

Эта команда используется для чтения значений аналоговых входов AI.

Пример запроса AI с регистра #30009 для SlaveID адреса устройства 17. Адрес первого регистра будет 0008 hex = 8, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 04 | Функциональный код | 04 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 02 | Количество байт далее |

| 08 | Адрес первого регистра Lo байт | 00 | Значение регистра Hi #30009 |

| 00 | Количество регистров Hi байт | 0A | Значение регистра Lo #30009 |

| 01 | Количество регистров Lo байт | F8 | Контрольная сумма CRC |

| B2 | Контрольная сумма CRC | F4 | Контрольная сумма CRC |

| 98 | Контрольная сумма CRC | ||

Модули с аналоговым вводом: M-7017, ioLogik R1240, ADAM-4017+

Наверх к оглавлению

Как послать команду Modbus RTU на запись дискретного вывода? Команда 0x05

Эта команда используется для записи одного значения дискретного выхода DO.

Значение FF 00 hex устанавливает выход в значение включен ON.

Значение 00 00 hex устанавливает выход в значение выключен OFF.

Все остальные значения недопустимы и не будут влиять значение на выходе.

Нормальный ответ на такой запрос — это эхо (повтор запроса в ответе), возвращается после того, как состояние DO было изменено.

Пример записи в DO с регистром #173 для SlaveID адреса устройства 17. Адрес регистра будет 00AC hex = 172, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 05 | Функциональный код | 05 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 00 | Адрес первого регистра Hi байт |

| AC | Адрес первого регистра Lo байт | AC | Адрес первого регистра Lo байт |

| FF | Значение Hi байт | FF | Значение Hi байт |

| 00 | Значение Lo байт | 00 | Значение Lo байт |

| 4E | Контрольная сумма CRC | 4E | Контрольная сумма CRC |

| 8B | Контрольная сумма CRC | 8B | Контрольная сумма CRC |

Состояние выхода DO173 поменялось с выключен OFF на включен ON.

Модули с дискретным выводом: M-7053, ioLogik R1210, ADAM-4051

Наверх к оглавлению

Как послать команду Modbus RTU на запись аналогового вывода? Команда 0x06

Эта команда используется для записи одного значения аналогового выхода AO.

Пример записи в AO с регистром #40002 для SlaveID адреса устройства 17. Адрес первого регистра будет 0001 hex = 1, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 06 | Функциональный код | 06 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 00 | Адрес первого регистра Hi байт |

| 01 | Адрес первого регистра Lo байт | 01 | Адрес первого регистра Lo байт |

| 00 | Значение Hi байт | 00 | Значение Hi байт |

| 03 | Значение Lo байт | 03 | Значение Lo байт |

| 9A | Контрольная сумма CRC | 9A | Контрольная сумма CRC |

| 9B | Контрольная сумма CRC | 9B | Контрольная сумма CRC |

Модули с аналоговым выводом: M-7024, ioLogik R1241, ADAM-4024

Наверх к оглавлению

Как послать команду Modbus RTU на запись нескольких дискретных выводов? Команда 0x0F

Эта команда используется для записи нескольких значений дискретного выхода DO.

Пример записи в несколько DO с регистрами от #20 до #29 для SlaveID адреса устройства 17. Адрес регистра будет 0013 hex = 19, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 0F | Функциональный код | 0F | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 00 | Адрес первого регистра Hi байт |

| 13 | Адрес первого регистра Lo байт | 13 | Адрес первого регистра Lo байт |

| 00 | Количество регистров Hi байт | 00 | Кол-во записанных рег. Hi байт |

| 0A | Количество регистров Lo байт | 0A | Кол-во записанных рег. Lo байт |

| 02 | Количество байт далее | 26 | Контрольная сумма CRC |

| CD | Значение байт DO 27-20 (1100 1101) | 99 | Контрольная сумма CRC |

| 01 | Значение байт DO 29-28 (0000 0001) | ||

| BF | Контрольная сумма CRC | ||

| 0B | Контрольная сумма CRC | ||

В ответе возвращается количество записанных регистров.

Модули с дискретным выводом: M-7053, ioLogik R1210, ADAM-4051

Наверх к оглавлению

Как послать команду Modbus RTU на запись нескольких аналоговых выводов? Команда 0x10

Эта команда используется для записи нескольких значений аналогового выхода AO.

Пример записи в несколько AO с регистрами #40002 и #40003 для SlaveID адреса устройства 17. Адрес первого регистра будет 0001 hex = 1, т.к. счет ведется с 0 адреса.

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 11 | Адрес устройства | 11 | Адрес устройства |

| 10 | Функциональный код | 10 | Функциональный код |

| 00 | Адрес первого регистра Hi байт | 00 | Адрес первого регистра Hi байт |

| 01 | Адрес первого регистра Lo байт | 01 | Адрес первого регистра Lo байт |

| 00 | Количество регистров Hi байт | 00 | Кол-во записанных рег. Hi байт Hi байт |

| 02 | Количество регистров Lo байт | 02 | Кол-во записанных рег. Lo байт |

| 04 | Количество байт далее | 12 | Контрольная сумма CRC |

| 00 | Значение Hi 40002 | 98 | Контрольная сумма CRC |

| 0A | Значение Lo 40002 | ||

| 01 | Значение Hi 40003 | ||

| 02 | Значение Lo 40003 | ||

| C6 | Контрольная сумма CRC | ||

| F0 | Контрольная сумма CRC | ||

Модули с аналоговым выводом: M-7024, ioLogik R1241, ADAM-4024

Наверх к оглавлению

Какие бывают ошибки запроса Modbus?

Если устройство получило запрос, но запрос не может быть обработан, то устройство ответит кодом ошибки.

Ответ будет содержать измененный Функциональный код, старший бит будет равен 1.

Пример:

| Было | Стало |

|---|---|

| Функциональный код в запросе | Функциональный код ошибки в ответе |

| 01 (01 hex) 0000 0001 | 129 (81 hex) 1000 0001 |

| 02 (02 hex) 0000 0010 | 130 (82 hex) 1000 0010 |

| 03 (03 hex) 0000 0011 | 131 (83 hex) 1000 0011 |

| 04 (04 hex) 0000 0100 | 132 (84 hex) 1000 0100 |

| 05 (05 hex) 0000 0101 | 133 (85 hex) 1000 0101 |

| 06 (06 hex) 0000 0110 | 134 (86 hex) 1000 0110 |

| 15 (0F hex) 0000 1111 | 143 (8F hex) 1000 1111 |

| 16 (10 hex) 0001 0000 | 144 (90 hex) 1001 0000 |

Пример запроса и ответ с ошибкой:

| Байт | Запрос | Байт | Ответ |

|---|---|---|---|

| (Hex) | Название поля | (Hex) | Название поля |

| 0A | Адрес устройства | 0A | Адрес устройства |

| 01 | Функциональный код | 81 | Функциональный код с измененным битом |

| 04 | Адрес первого регистра Hi байт | 02 | Код ошибки |

| A1 | Адрес первого регистра Lo байт | B0 | Контрольная сумма CRC |

| 00 | Количество регистров Hi байт | 53 | Контрольная сумма CRC |

| 01 | Количество регистров Lo байт | ||

| AC | Контрольная сумма CRC | ||

| 63 | Контрольная сумма CRC | ||

Расшифровка кодов ошибок

| 01 | Принятый код функции не может быть обработан. |

| 02 | Адрес данных, указанный в запросе, недоступен. |

| 03 | Значение, содержащееся в поле данных запроса, является недопустимой величиной. |

| 04 | Невосстанавливаемая ошибка имела место, пока ведомое устройство пыталось выполнить затребованное действие. |

| 05 | Ведомое устройство приняло запрос и обрабатывает его, но это требует много времени. Этот ответ предохраняет ведущее устройство от генерации ошибки тайм-аута. |

| 06 | Ведомое устройство занято обработкой команды. Ведущее устройство должно повторить сообщение позже, когда ведомое освободится. |

| 07 | Ведомое устройство не может выполнить программную функцию, заданную в запросе. Этот код возвращается для неуспешного программного запроса, использующего функции с номерами 13 или 14. Ведущее устройство должно запросить диагностическую информацию или информацию об ошибках от ведомого. |

| 08 | Ведомое устройство при чтении расширенной памяти обнаружило ошибку паритета. Ведущее устройство может повторить запрос, но обычно в таких случаях требуется ремонт. |

| 10 (0A hex) | Шлюз неправильно настроен или перегружен запросами. |

| 11 (0B hex) | Slave устройства нет в сети или от него нет ответа. |

Наверх к оглавлению

Программы для работы с протоколом Modbus RTU

Ниже перечислены программы, которые облегчают работу с Modbus.

DCON Utility Pro с поддержкой Modbus RTU, ASCII, DCON. Скачать

Modbus Master Tool с поддержкой Modbus RTU, ASCII, TCP. Скачать

Modbus TCP client с поддержкой Modbus TCP. Скачать

Наверх к оглавлению

Оборудование с поддержкой протокола Modbus RTU

Наверх к оглавлению

За более подробной информацией обращайтесь к специалистам IPC2U по телефону: +7 (495) 232 0207 или по e-mail: [email protected]

Расшифровывать или не расшифровывать — это вообще вопрос?

Когда вы щелкнули ссылку для просмотра этого сообщения в блоге, ваш веб-запрос и ответ были зашифрованы. Многие из посещаемых вами сегодня веб-сайтов — поисковые системы, сайты социальных сетей, новостные сайты, сайты потокового видео — используют HTTPS для шифрования сообщений. Фактически, на HTTPS сейчас приходится более 69 процентов веб-трафика. [1] Хотя все это шифрование улучшает безопасность и конфиденциальность, оно также позволяет злоумышленникам скрывать свои угрозы от средств контроля безопасности, которые проверяют трафик приложений.

Если вы профессионал в области безопасности, вам может быть интересно, что вам следует делать, чтобы защитить свою организацию и свои данные. Если вы внедрили платформу безопасности нового поколения Palo Alto Networks, то можете расслабиться; мы вас прикрыли. Вам просто нужно убедиться, что вы пользуетесь преимуществами предлагаемых нами функций для устранения слепых зон в вашей защите.

Комплексный подход к защите зашифрованного трафика

Palo Alto Networks разработала несколько технологий для проверки и защиты всего трафика, включая зашифрованный.Эти технологии включают:

| Высокоскоростное дешифрование SSL Межсетевые экраны нового поколения могут дешифровать и проверять SSL-трафик. Поддерживая гибкие варианты развертывания, включая возможность действовать в качестве брокера дешифрования SSL, межсетевые экраны следующего поколения могут расшифровывать трафик SSL и предоставлять расшифрованные данные другим встроенным устройствам безопасности. | Поведенческая аналитика Поведенческая аналитика с помощью лупы отслеживает сетевой трафик и обнаруживает аномалии, указывающие на активные атаки.Поскольку Magnifier анализирует сетевые метаданные, а не содержимое трафика, он может обнаруживать расширенные атаки, не требуя расшифровки трафика. | Расширенная защита конечных точек Атаки, скрытые в трафике HTTPS, в конечном итоге нацелены на конечные точки и их данные. Traps расширенная защита конечных точек останавливает эксплойты и вредоносное ПО до того, как они смогут скомпрометировать корпоративные машины. |

Мощное дешифрование SSL

Чтобы остановить злоумышленников, организациям следует использовать все возможности платформы безопасности нового поколения Palo Alto Networks.Настроив межсетевой экран нового поколения для расшифровки и проверки сетевого трафика, заказчики могут в полной мере воспользоваться такими функциями и услугами, как App-ID, предотвращение угроз и облачная служба анализа угроз WildFire.

Остановка сетевых атак без расшифровки трафика

Злоумышленники, действующие внутри сети, обычно выполняют пошаговый процесс, чтобы исследовать свое окружение и расширять сферу своего контроля, пока они не обнаружат и не украдут или не уничтожат ценные данные.Используя свой существующий доступ и привилегии, они часто могут оставаться незамеченными, избегая использования вредоносных программ.

Magnifier, первое приложение для Palo Alto Networks Application Framework, профилирует поведение пользователей и устройств и обнаруживает аномалии, указывающие на то, что атака уже началась. Поскольку Magnifier в первую очередь анализирует сетевые метаданные, такие как IP-адреса источника и получателя, протоколы и объем передаваемого трафика, а не содержимое приложения, он может обнаруживать угрозы, даже если содержимое приложения зашифровано.

Magnifier использует обширные данные из межсетевых экранов нового поколения, такие как User-ID и данные конечных точек, собранные службой анализа конечных точек Magnifier Pathfinder, чтобы расширить свои сетевые данные.

Чтобы узнать, как Magnifier выявляет внутренние сетевые угрозы, загрузите технический документ «Остановить целевые атаки без расшифровки трафика».

[1] Let’s Encrypt with Firefox telemetry, https://letsencrypt.org/stats/, веб-страница загружается по состоянию на 12 марта 2018 г.

Ping Packet Decode

Этот учебник частично декодирует ICMP Echo или пакет « Ping », как он появляется в сети Ethernet.

Представление пакетов в сети

Ниже приведен HEX-дамп простого эхо-запроса ICMP или пакета «ping»:

000000: 00 A0 CC 63 08 1B 00 40: 95 49 03 5F 08 00 45 00 ... c ... @. I ._ .. E. 000010: 00 3C 82 47 00 00 20 01: 94 C9 C0 A8 01 20 C0 A8.<.G .. ...... .. 000020: 01 40 08 00 48 5C 01 00: 04 00 61 62 63 64 65 66. @ .. H \ .... abcdef 000030: 67 68 69 6A 6B 6C 6D 6E: 6F 70 71 72 73 74 75 76 ghijklmnopqrstuv 000040: 77 61 62 63 64 65 66 67: 68 69 wabcdefghi

Пинг был инициирован командой:

C:> пинг 192.168.1.64

и отправил эхо-запрос ICMP со значением по умолчанию 32 байта данных.

Общая длина пакета проверки связи составляет 74 байта .

Пакет можно разбить на следующие элементы протокола:

- Заголовок Ethernet

- IP-дейтаграмма (пакет)

- IP-заголовок

- Данные IP

1.Заголовок Ethernet

Сетевой носитель - Ethernet. Это означает, что первые 14 байтов заголовок Ethernet :

000000: 00 A0 CC 63 08 1B 00 40: 95 49 03 5F 08 00 45 00 ... c ... @. I ._ .. E. 000010: 00 3C 82 47 00 00 20 01: 94 C9 C0 A8 01 20 C0 A8. <. G .. ...... .. 000020: 01 40 08 00 48 5C 01 00: 04 00 61 62 63 64 65 66.@ .. H \ .... abcdef 000030: 67 68 69 6A 6B 6C 6D 6E: 6F 70 71 72 73 74 75 76 ghijklmnopqrstuv 000040: 77 61 62 63 64 65 66 67: 68 69 wabcdefghi ......

14-байтовый заголовок Ethernet включает три поля:

- MAC-адрес назначения (0-5, 6 байтов) - 00-A0-CC-63-08-1B

- MAC-адрес источника (6-11, 6 байтов) - 00-40-95-49-03-5F

- Поле типа Ethernet (12-13, 2 байта) - 0x0800 (IP Датаграмма)

2.IP-датаграмма (пакет)

Остальные 60 байтов (14-73) составляют IP-дейтаграмму :

000000: 00 A0 CC 63 08 1B 00 40: 95 49 03 5F 08 00 45 00 ... c ... @. I ._ .. E. 000010: 00 3C 82 47 00 00 20 01 : 94 C9 C0 A8 01 20 C0 A8 . <. G .. ...... .. 000020: 01 40 08 00 48 5C 01 00 : 04 00 61 62 63 64 65 66 .@ .. H \ .... abcdef 000030: 67 68 69 6A 6B 6C 6D 6E : 6F 70 71 72 73 74 75 76 ghijklmnopqrstuv 000040: 77 61 62 63 64 65 66 67 : 68 69 wabcdefghi ......

2.1 IP-заголовок

IP-дейтаграмма начинается с байта 14, что означает, что IP-заголовок также начинается с байта 14. Значение 0x45 , найденное там, интерпретируется как означает, что пакет является пакетом IPv4, а длина заголовка IP равна пять (5) 32-битных слов ( 20-байтов ) (14-33):

000000: 00 A0 CC 63 08 1B 00 40: 95 49 03 5F 08 00 45 00 ...c ... @. I ._ .. E. 000010: 00 3C 82 47 00 00 20 01 : 94 C9 C0 A8 01 20 C0 A8 . <. G .. ...... .. 000020: 01 40 08 00 48 5C 01 00: 04 00 61 62 63 64 65 66. @ .. H \ .... abcdef 000030: 67 68 69 6A 6B 6C 6D 6E: 6F 70 71 72 73 74 75 76 ghijklmnopqrstuv 000040: 77 61 62 63 64 65 66 67: 68 69 wabcdefghi ......

Вот расшифровка нескольких ключевых полей:

- Версия IP (14, полубайт) - [4] IPv4

- Длина заголовка IP (14, младший полубайт) - [5] Пять (5) 32-битных Слова

- IP-адрес источника (26-29, 4 байта) -192.168.1.32 (C0.A8.01.20)

- IP-адрес назначения (30-33, 4 байта) - 192.168.1.64 (C0.A8.01.40)

2.2 Данные IP

Сорок ( 40 ) байтов IP-данных следуют за IP-заголовком (34-73):

000000: 00 A0 CC 63 08 1B 00 40: 95 49 03 5F 08 00 45 00 ... c ... @. I ._ .. E. 000010: 00 3C 82 47 00 00 20 01: 94 C9 C0 A8 01 20 C0 A8.<.G .. ...... .. 000020: 01 40 08 00 48 5C 01 00 : 04 00 61 62 63 64 65 66 . @ .. H \ .... abcdef 000030: 67 68 69 6A 6B 6C 6D 6E : 6F 70 71 72 73 74 75 76 ghijklmnopqrstuv 000040: 77 61 62 63 64 65 66 67 : 68 69 wabcdefghi ......

Конечно, IP-данные в этом случае фактически являются эхо-запросом ICMP. Запрос , включая тридцать два (32) байта эхо-данных (42-73).

Расшифровка трафика TACACS + в Wireshark

Возможность интерпретировать трафик в Wireshark - невероятно важная часть работы аналитика по кибербезопасности. Сегодня мы рассмотрим, как интерпретировать трафик TFTP и TACACS + и декодировать содержимое зашифрованного пакета TACACS +.

Проверка трафика TFTP

TFTP - это протокол, который используется для передачи файлов с одного устройства на другое небезопасным способом без установления соединения. TFTP работает через порт 69 UDP, что означает, что если пакет отправлен и не доходит до конечного устройства, он не будет повторно передан.В качестве альтернативы, если есть шум на проводе, это будет показано как здесь:

Чтобы проверить трафик UDP, вы должны открыть захват пакетов в Wireshark, найти трафик, который вы хотите проверить, щелкнуть правой кнопкой мыши и нажать «Follow UDP Stream».

Откроется новое окно с данными, содержащимися в потоке UDP.

Прекрасно, теперь мы видим, что по TFTP было передано содержимое «show run» с устройства Cisco.Зная это, мы можем расшифровать некоторые хранящиеся пароли с использованием обратимого шифрования (например, пароли типа 7).

Текущая конфигурация: 1576 байт

!

версия 12.4

сервисные отметки времени отладки datetime мсек

отметки времени службы журнал datetime мсек

сервисное шифрование паролей

!

имя хоста R1

!

маркер начала загрузки

маркер сапога

!

включить секрет 5 $ 1 $ cPBj $ qwX7keZqu6vF1UqNZxgCU0

!

ааа новая модель

!

aaa аутентификация логин группа по умолчанию tacacs + включить

aaa аутентификация логин no_auth none

Конфигурационные команды авторизации aaa

aaa авторизация exec группа по умолчанию tacacs + none

Команды авторизации aaa 1 группа по умолчанию tacacs + none

ааа а........ команды уторизации 15 групп по умолчанию tacacs + none

!

aaa общий идентификатор сеанса

размер памяти iomem 5

нет ip icmp предел скорости недоступен

!

ip cef

нет поиска IP-домена

ip доменное имя local.lan

!

ip auth-proxy max-nodata-conns 3

IP допуска max-nodata-conns 3

!

имя пользователя cisco пароль 7 05080F1C2243

!

ip tcp synwait-time 5

ip ssh тайм-аут 60

ip ssh журналирование событий

ip ssh версия 2

!

интерфейс Loopback0

IP-адрес 172.16.1.1 255.255.255.255

!

интерфейс FastEthernet0 / 0

ip добавить ........ ress 192.168.1.1 255.255.255.0

дуплекс авто

скорость авто

!

интерфейс FastEthernet0 / 1

IP-адрес 10.1.1.1 255.255.255.0

дуплекс авто

скорость авто

!

нет IP http сервера

нет IP http безопасный сервер

ip forward-protocol nd

!

ip tacacs исходный интерфейс FastEthernet0 / 0

!

дуплекс несоответствия журнала cdp

!

хост tacacs-сервера 192.168.1.100 ключ 7 0325612F2835701E1D5D3F2033

!

самолет управления

!

линия con 0

время ожидания выполнения 0 0

уровень привилегий 15

синхронная запись

авторизация входа no_auth

линия aux 0

exec-tim ........ eout 0 0

уровень привилегий 15

синхронная запись

линия vty 5 15

!

конец

При проверке содержимого извлеченного потока UDP есть несколько паролей типа 7, которые мы потенциально можем использовать.Один используется для удаленного доступа к устройству, а другой, похоже, является паролем TACACS +.

имя пользователя пароль cisco 7 05080F1C2243

хост tacacs-сервера 192.168.1.100 ключ 7 0325612F2835701E1D5D3F2033

Используя этот онлайн-инструмент, мы можем раскрыть пароли в открытом виде. После расшифровки паролей имеем:

имя пользователя cisco пароль 7 cisco

tacacs-server host 192.168.1.100 ключ 7 AZDNZ1234FED

Проверка трафика TACACS +

Когда я решил эту задачу, мне было трудно найти ресурсы о том, как расшифровать трафик TACACS +, но это намного проще, чем я ожидал.Все, что вам понадобится, это ключ, который мы нашли в трафике TFTP и в Wireshark. Для начала вам нужно перейти по адресу: Изменить -> Настройки -> Протоколы -> TACACS +

Мы сможем ввести ключ шифрования, используемый для шифрования трафика TACACS +, который мы можем использовать для его расшифровки. После ввода нажмите «ОК», а затем найдите поток трафика TACACS +.

Если вы посмотрите вниз, вы заметите дополнительный раздел, добавленный рядом с «Frame», который называется TACACS + Decrypted.Это невероятно легко пропустить, но это позволит нам просмотреть расшифрованное содержимое пакета TACACS +.

Проверяя полезную нагрузку Hex -> ASCII, мы видим, что происходит диалог открытым текстом:

shkCTF {T4c4c5_ch5ll3n63_br0}

И мы видим, что мы успешно расшифровали содержимое TACACS +, чтобы выявить скрытый внутри флаг.

Кредиты:

Спасибо MrErne и Nofix из SharkyCTF за то, что они собрали этот вызов.

Проверка и анализ трафика из Wireshark - невероятно ценный навык, который абсолютно необходим каждому, кто хочет перейти на роль, более ориентированную на синюю команду. Анализировать, проверять и определять, произошла ли атака, - невероятно важный навык для любого.

Спасибо, что прочитали мою бессвязную болтовню в час ночи. ~ Призраки

Шифрование и дешифрование файлов с помощью OpenSSL

Шифрование - это способ закодировать сообщение, чтобы его содержимое было защищено от посторонних глаз.Есть два основных типа:

- Секретное или симметричное шифрование

- Открытый ключ или асимметричное шифрование

Шифрование с секретным ключом использует один и тот же ключ для шифрования и дешифрования, тогда как шифрование с открытым ключом использует разные ключи для шифрования и дешифрования. У каждого метода есть свои плюсы и минусы. Шифрование с секретным ключом происходит быстрее, а шифрование с открытым ключом более безопасно, поскольку оно решает проблемы, связанные с безопасным обменом ключами. Их совместное использование позволяет оптимально использовать сильные стороны каждого типа.

Шифрование с открытым ключом

Шифрование с открытым ключом использует два набора ключей, которые называются парой ключей. Один из них - открытый ключ, и им можно свободно делиться с кем угодно, с кем вы хотите общаться тайно. Другой, закрытый ключ, должен быть секретным и никогда не передаваться.Открытые ключи используются для шифрования. Если кто-то хочет передать вам конфиденциальную информацию, вы можете отправить им свой открытый ключ, который они могут использовать для шифрования своих сообщений или файлов перед отправкой их вам.Для расшифровки используются закрытые ключи. Единственный способ расшифровать зашифрованное сообщение отправителя - использовать свой закрытый ключ. Отсюда дескриптор «пара ключей»; набор ключей идет рука об руку.

Как зашифровать файлы с помощью OpenSSL

OpenSSL - потрясающий инструмент, который выполняет множество задач, включая шифрование файлов. В этой демонстрации используется машина Fedora с установленным OpenSSL. Этот инструмент обычно устанавливается по умолчанию в большинстве дистрибутивов Linux; в противном случае вы можете использовать диспетчер пакетов для его установки:

$ cat / etc / fedora-release

Fedora release 33 (Тридцать три)

$

alice $ openssl версия

OpenSSL 1.1.1i FIPS 8 дек 2020

alice $

Чтобы изучить шифрование и дешифрование файлов, представьте двух пользователей, Алису и Боба, которые хотят общаться друг с другом, обмениваясь зашифрованными файлами с помощью OpenSSL.

Шаг 1. Создайте пары ключей

Прежде чем вы сможете зашифровать файлы, вам необходимо сгенерировать пару ключей. Вам также понадобится кодовая фраза, которую вы должны использовать всякий раз, когда используете OpenSSL, поэтому обязательно запомните ее.

Алиса генерирует свой набор пар ключей с помощью:

alice $ openssl genrsa -aes128 -out alice_private.pem 1024 Эта команда использует команду Genrsa OpenSSL для генерации 1024-битной пары открытого / закрытого ключей. Это возможно, потому что алгоритм RSA асимметричен. Он также использует алгоритм симметричного ключа aes128 для шифрования закрытого ключа, который Алиса генерирует с помощью genrsa.

После ввода команды OpenSSL запрашивает у Алисы парольную фразу, которую она должна вводить каждый раз, когда хочет использовать ключи:

alice $ openssl genrsa -aes128 -out alice_private.pem 1024

Создание закрытого ключа RSA, модуль длиной 1024 бита (2 простых числа)

.......... +++++

................. ................. +++++

e is 65537 (0x010001)

Введите парольную фразу для alice_private.pem:

Проверка - введите парольную фразу для alice_private.pem:

Алиса $

Алиса $

Алиса $ ls -l alice_private.pem

-rw -------. 1 alice alice 966 22 марта 17:44 alice_private.pem

alice $

alice $ file alice_private.pem

alice_private.pem: закрытый ключ PEM RSA

alice $

Боб следует той же процедуре для создания своей пары ключей:

bob $ openssl genrsa -aes128 -out bob_private.pem 1024

Создание закрытого ключа RSA, модуль длиной 1024 бита (2 простых числа)

.................. +++++

......... ................... +++++

e is 65537 (0x010001)

Введите парольную фразу для bob_private.pem:

Проверка - введите парольную фразу для bob_private.pem :

боб $

боб $ ls -l bob_private.pem

-rw -------. 1 боб боб 986 22 марта 13:48 bob_private.pem

боб $

боб $ файл bob_private.pem

bob_private.pem: закрытый ключ PEM RSA

боб $

Если вам интересно, как выглядит ключевой файл, вы можете открыть файл.pem, созданный командой, но все, что вы увидите, это текст на экране:

alice $ head alice_private.pem

----- НАЧАТЬ ЧАСТНЫЙ КЛЮЧ RSA -----

Proc-Type: 4, ЗАШИФРОВАНО

DEK-Info: AES-128-CBC, E26FAC1F143A30632203F09C259200B9pdKj8Gm5eeAOF0RHzBx8l1tjmA1HSSvy0RF42bOeb7sEVZtJ6pMnrJ26ouwTQnkL

JJjUVPPHoKZ7j4QpwzbPGrz / hVeMXVT / y33ZEEA + 3nrobwisLKz + Q + C9TVJU3m7M

/ veiBO9xHMGV01YBNeic7MqXBkhIrNZW6pPRfrbjsBMBGSsL8nwJbb3wvHhzPkeM

е + wtt9S5PWhcnGMj3T + 2mtFfW6HWpd8Kdp60z7Nh5mhA9 + 5aDWREfJhJYzl1zfcv

Bmxjf2wZ3sFJNty + sQVajYfk6UXMyJIuWgAjnqjw6c3vxQi0KE3NUNZYO93GQgEF

pyAnN9uGUTBCDYeTwdw8TEzkyaL08FkzLfFbS2N9BDksA3rpI1cxpxRVFr9 + jDBz

Алисе $

Чтобы просмотреть подробную информацию о ключе, вы можете использовать следующую команду OpenSSL для ввода файла.pem и отобразите его содержимое. Вам может быть интересно, где найти другой ключ, поскольку это один файл. Это хорошее наблюдение. Вот как получить открытый ключ:

alice $ openssl rsa -in alice_private.pem -noout -text

Введите пароль для alice_private.pem:

Закрытый ключ RSA: (1024 бит, 2 простых числа)

модуль:

00: bd: e8: 61: 72: f8: f6: c8: f2: cc: 05: fa: 07: aa: 99:

47: a6: d8: 06: cf: 09: bf: d1: 66: b7: f9: 37: 29: 5d: dc:

c7: 11: 56: 59: d7: 83: b4: 81: f6: cf: e2: 5f: 16: 0d: 47:

81: fe: 62: 9a: 63: c5: 20: df: ee: d3: 95: 73: dc: 0a: 3f:

65: d3: 36: 1d: c1: 7d: 8b: 7d: 0f: 79: de: 80: fc: d2: c0:

e4: 27: fc: e9: 66: 2d: e2: 7e: fc: e6: 73: d1: c9: 28: 6b:

6a: 8a: e8: 96: 9d: 65: a0: 8a: 46: e0: b8: 1f: b0: 48: d4:

db: d4: a3: 7f: 0d: 53: 36: 9a: 7d: 2e: e7: d8: f2: 16: d3:

ff: 1b: 12: af: 53: 22: c0: 41: 51

publicExponent: 65537 (0x10001)<< snip >>

exponent2:

6e: aa: 8c: 6e: 37: d0: 57: 37: 13: c0: 08: 7e: 75: 43: 96:

33: 01: 99: 25: 24: 75: 9c: 0b: 45: 3c: a2: 39: 44: 69: 84:

a4: 64: 48: f4: 5c: bc: 40: 40: bf: 84: b8 : f8: 0f: 1d: 7b:

96: 7e: 16: 00: eb: 49: da: 6b: 20: 65: fc: a9: 20: d9: 98:

76: ca: 59: e1

коэффициент :

68: 9e: 2e: fa: a3: a4: 72: 1d: 2b: 60: 61: 11: b1: 8b: 30:

6e: 7e: 2d: f9: 79: 79: f2: 27: ab : a0: a0: b6: 45: 08: df:

12: f7: a4: 3b: d9: df: c5: 6e: c7: e8: 81: 29: 07: cd: 7e:

47: 99: 5d : 33: 8c: b7: fb: 3b: a9: bb: 52: c0: 47: 7a: 1c:

e3: 64: 90: 26

Алиса $

Помните, что открытый ключ - это тот, которым вы можете свободно делиться с другими, в то время как вы должны хранить свой закрытый ключ в секрете.Итак, Алиса должна извлечь свой открытый ключ и сохранить его в файл с помощью следующей команды:

alice $ openssl rsa -in alice_private.pem -pubout> alice_public.pem

Введите парольную фразу для alice_private.pem:

запись ключа RSA

alice $

alice $ ls -l * .pem

-rw ----- -. 1 Алиса Алиса 966 22 марта 17:44 alice_private.pem

-rw-rw-r--. 1 Алиса Алиса 272 22 марта 17:47 alice_public.pem

Алиса

Вы можете просмотреть подробные сведения об открытом ключе так же, как и раньше, но на этот раз введите открытый ключ.pem вместо этого:

alice $

alice $ openssl rsa -in alice_public.pem -pubin -text -noout

Открытый ключ RSA: (1024 бит)

Модуль:

00: bd: e8: 61: 72: f8: f6: c8: f2: cc: 05: fa: 07: aa: 99:

47: a6: d8: 06: cf: 09: bf: d1: 66: b7: f9: 37: 29: 5d: dc:

c7: 11: 56: 59: d7: 83: b4: 81: f6: cf: e2: 5f: 16: 0d: 47:

81: fe: 62: 9a: 63: c5: 20: df: ee: d3: 95: 73 : dc: 0a: 3f:

$

Боб может выполнить тот же процесс, чтобы извлечь свой открытый ключ и сохранить его в файл:

bob $ openssl rsa -in bob_private.pem -pubout> bob_public.pem

Введите парольную фразу для bob_private.pem:

запись ключа RSA

bob $

bob $ ls -l * .pem

-rw -------. 1 боб боб 986 22 марта 13:48 bob_private.pem

-rw-r - r--. 1 боб боб 272 22 марта 13:51 bob_public.pem

боб $

Шаг 3. Обменяйтесь открытыми ключами

Эти открытые ключи бесполезны для Алисы и Боба, пока они не обменяются ими друг с другом. Доступно несколько методов для обмена открытыми ключами, включая копирование ключей на рабочие станции друг друга с помощью команды scp .

Чтобы отправить открытый ключ Алисы на рабочую станцию Боба:

Алиса $ scp alice_public.pem bob @ bob-machine-or-ip: / path / Чтобы отправить открытый ключ Боба на рабочую станцию Алисы:

bob $ scp bob_public.pem alice @ alice-machine-or-ip: / path / Теперь у Алисы есть открытый ключ Боба и наоборот:

Алиса $ ls -l bob_public.pem

-rw-r - r--. 1. Алиса Алиса 272 22 марта, 17:51 bob_public.pem

Алиса $

bob $ ls -l alice_public.pem

-rw-r - r--. 1 боб боб 272 22 марта 13:54 alice_public.pem

боб $

Шаг 4. Обмен зашифрованными сообщениями с открытым ключом

Допустим, Алисе нужно тайно общаться с Бобом. Она записывает свое секретное сообщение в файл и сохраняет его в top_secret.txt . Поскольку это обычный файл, любой может открыть его и посмотреть его содержимое. Здесь нет особой защиты:

alice $

alice $ echo "vim или emacs?" > top_secret.txt

alice $

alice $ cat top_secret.txt

vim или emacs?

Алиса $

Чтобы зашифровать это секретное сообщение, Алисе необходимо использовать команду openssls -encrypt . Ей нужно предоставить инструменту три входных параметра:

- Имя файла, содержащего секретное сообщение

- Открытый ключ Боба (файл)

- Имя файла, в котором будет храниться зашифрованное сообщение

alice $ openssl rsautl -encrypt -inkey bob_public.pem -pubin -in top_secret.txt -out top_secret.enc

alice $

alice $ ls -l top_secret. *

-rw-rw-r--. 1 Алиса Алиса 128 22 марта, 17:54 top_secret.enc

-rw-rw-r--. 1 Алиса Алиса 15 22 марта 17:53 top_secret.txt

Алиса

Алиса

После шифрования исходный файл все еще доступен для просмотра, тогда как вновь созданный зашифрованный файл выглядит на экране как тарабарщина. Вы можете быть уверены, что секретное сообщение зашифровано:

alice $ cat top_secret.txt

vim или emacs?

Алиса $

Алиса $ cat top_secret.P�� (��zi�M�4p�e��g + R�1�Ԁ���s�������q_8�lr����C�I-��alice $

alice $

alice $

alice $ hexdump -C ./top_secret.enc

00000000 9e 73 12 8f e3 75 4d 29 4d 26 3e bf 80 4e a0 c5 | .s ... uM) M &> .. N .. |

00000010 7d 64 6d 43 79 39 32 23 31 58 ce 71 f3 ba 95 a6 |} dmCy92 # 1X.q .... |

00000020 c0 c0 76 17 fb f7 bf 4d ce fc 40 e6 f4 45 7f db | ..v .... M .. @ .. E .. |

00000030 7e ae c0 31 f8 6b 10 06 7e 26 50 55 b5 05 56 68 | ~ ..1.k .. ~ & PU..Vh |

00000040 48 4c eb 40 5e 50 fe 19 ea 28 a8 b8 7a 13 69 d7 | HL.P ... (.. zi |

00000050 4d b0 34 70 d8 65 d5 07 95 67 2b 52 ea 31 aa d4 | M.4p.e ... g + R.1 .. |

00000060 80 b3 a8 ec a1 73 ed a7 f9 17 c3 13 d4 fa c1 71 | ..... s ......... q |

00000070 5f 38 b9 6c 07 72 81 a6 fe af 43 a6 49 2d c4 ee | _8 .lr ... CI - .. |

00000080

alice $

alice $ file top_secret.enc

top_secret.enc: data

alice $

Можно безопасно удалить исходный файл с секретным сообщением, чтобы удалить любые его следы:

Алиса $ rm -f top_secret.txt Теперь Алисе нужно снова отправить этот зашифрованный файл Бобу по сети, используя команду scp , чтобы скопировать файл на рабочую станцию Боба. Помните, что даже если файл был перехвачен, его содержимое зашифровано, поэтому его невозможно раскрыть:

Алиса $ scp top_secret.enc bob @ bob-machine-or-ip: / path / Если Боб использует обычные методы, чтобы попытаться открыть и просмотреть зашифрованное сообщение, он не сможет его прочитать:

bob $ ls -l top_secret.P�� (��zi�M�4p�e��g + R�1�Ԁ���s�������q_8�lr����C�I-��bob $

боб $

bob $ hexdump -C top_secret.enc

00000000 9e 73 12 8f e3 75 4d 29 4d 26 3e bf 80 4e a0 c5 | .s ... uM) M &> .. N .. |

00000010 7d 64 6d 43 79 39 32 23 31 58 ce 71 f3 ba 95 a6 |} dmCy92 # 1X.q .... |

00000020 c0 c0 76 17 fb f7 bf 4d ce fc 40 e6 f4 45 7f db | ..v .... M .. @ .. E .. |

00000030 7e ae c0 31 f8 6b 10 06 7e 26 50 55 b5 05 56 68 | ~ ..1.k .. ~ & PU..Vh |

00000040 48 4c eb 40 5e 50 fe 19 ea 28 a8 b8 7a 13 69 d7 | HL.P ... (.. zi |

00000050 4d b0 34 70 d8 65 d5 07 95 67 2b 52 ea 31 aa d4 | M.4p.e ... g + R.1 .. |

00000060 80 b3 a8 ec a1 73 ed a7 f9 17 c3 13 d4 fa c1 71 | ..... s ......... q |

00000070 5f 38 b9 6c 07 72 81 a6 fe af 43 a6 49 2d c4 ee | _8 .lr ... CI - .. |

00000080

bob $

Шаг 5. Расшифруйте файл с помощью закрытого ключа

Боб должен внести свой вклад, расшифровав сообщение с помощью OpenSSL, но на этот раз используя аргумент командной строки -decrypt .Ему необходимо предоставить коммунальному предприятию следующую информацию:

- Зашифрованный файл (полученный от Алисы)

- Собственный закрытый ключ Боба (для дешифрования, поскольку он был зашифрован с использованием открытого ключа Боба)

- Имя файла для сохранения расшифрованного вывода через перенаправление

bob $ openssl rsautl -decrypt -inkey bob_private.pem -in top_secret.enc> top_secret.txt

Введите парольную фразу для bob_private.pem:

bob $

Боб теперь может прочитать секретное сообщение, которое отправила ему Алиса:

bob $ ls -l top_secret.txt

-rw-r - r--. 1 боб боб 15 марта 22 14:02 top_secret.txt

боб $

боб $ cat top_secret.txt

vim или emacs?

бобов $

Бобу нужно ответить Алисе, поэтому он записывает свой секретный ответ в файл:

bob $ echo "nano для жизни"> reply_secret.txt

bob $

bob $ cat reply_secret.txt

nano for life

bob

Шаг 6: Повторите процесс с другой кнопкой

Чтобы отправить свое сообщение, Боб следует тому же процессу, который использовала Алиса, но поскольку сообщение предназначено для Алисы, он использует открытый ключ Алисы для шифрования файла:

bob $ openssl rsautl -encrypt -inkey alice_public.a

� * Ԫ \ vQ�Ϡ9����'�� ٮ sP��'��Z�1W�n��k���J�0�I; P8������ &: bob $

bob $

bob $ hexdump -C ./reply_secret.enc

00000000 92 46 dd 87 04 bc a7 2e 34 22 01 66 1a 13 31 db | .F ...... 4 ".f..1. |

00000010 c4 5c b4 8e 7b 6f d4 b0 24 d2 4d 92 9b 49 7b 35 |. \ .. {o .. $. M..I {5 |

00000020 da 7c ee 5c bb 6c cd 82 f1 1b 92 65 f1 8d f2 59 |. |. \. l ..... e ... Y |

00000030 82 56 81 80 7b 89 07 7c 21 24 63 5e 61 0c ae 2a | .V.а .. * |

00000040 d4 aa 5c 76 51 8d cf a0 39 04 c1 d7 dc f0 ad 99 | .. \ vQ ... 9 ....... |

00000050 27 ed 8e de d9 ae 02 73 50 e0 dd 27 13 ae 8e 5a | '...... sP ..'... Z |

00000060 12 e4 9a 31 57 b3 03 6e dd e1 16 7f 6b c0 b3 8b | ... 1W..n .... k ... |

00000070 4a cf 30 b8 49 3b 50 38 e0 9f 84 f6 83 da 26 3a | J.0.I; P8 ...... &: |

00000080

bob $

bob $ # удалить файл секретного сообщения в открытом виде

bob $ rm -f reply_secret.txt

Боб отправляет зашифрованный файл обратно на рабочую станцию Алисы через scp :

$ scp reply_secret.a

� * Ԫ \ vQ�Ϡ9����'�� ٮ sP��'��Z�1W�n��k���J�0�I; P8������ &: alice $

alice $

alice $

alice $ hexdump -C ./reply_secret.enc

00000000 92 46 dd 87 04 bc a7 2e 34 22 01 66 1a 13 31 db | .F ...... 4 ".f .. 1. |

00000010 c4 5c b4 8e 7b 6f d4 b0 24 d2 4d 92 9b 49 7b 35 |. \ .. {o .. $. M..I {5 |

00000020 da 7c ee 5c bb 6c cd 82 f1 1b 92 65 f1 8d f2 59 |. |. \. L ..... e ... Y |

00000030 82 56 81 80 7b 89 07 7c 21 24 63 5e 61 0c ae 2a |.а .. * |

00000040 d4 aa 5c 76 51 8d cf a0 39 04 c1 d7 dc f0 ad 99 | .. \ vQ ... 9 ....... |

00000050 27 ed 8e de d9 ae 02 73 50 e0 dd 27 13 ae 8e 5a | '...... sP ..'... Z |

00000060 12 e4 9a 31 57 b3 03 6e dd e1 16 7f 6b c0 b3 8b | ... 1W..n .... k ... |

00000070 4a cf 30 b8 49 3b 50 38 e0 9f 84 f6 83 da 26 3a | J.0.I; P8 ...... &: |

00000080

Алиса Итак, она расшифровывает сообщение с помощью OpenSSL, только на этот раз она предоставляет свой секретный ключ и сохраняет вывод в файл: