что это такое и как выбрать технику с подходящей цифрой?

А почините телефон, он всего-то несколько минут под водой лежал, да, знаю на нем написано не допускать контакта с водой, но ведь в чехольчике…

С подобным запросом часто приходится сталкиваться сотрудникам по ремонту различных гаджетов. Запросы, скажу, разной степени глупости. Да, бывают совсем несуразные, но иногда, с точки зрения пользователя, наблюдается определенная логика.

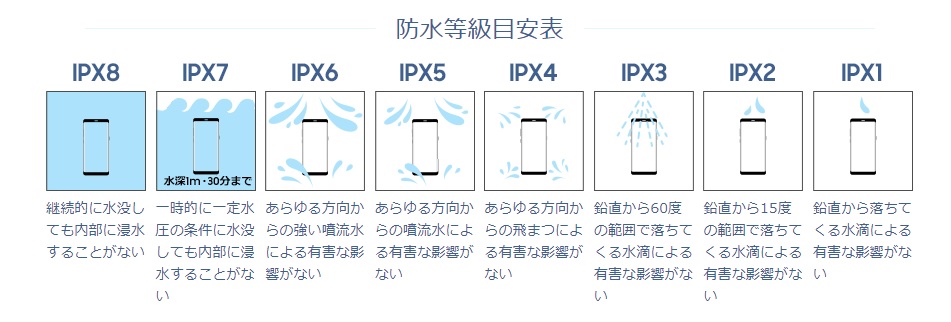

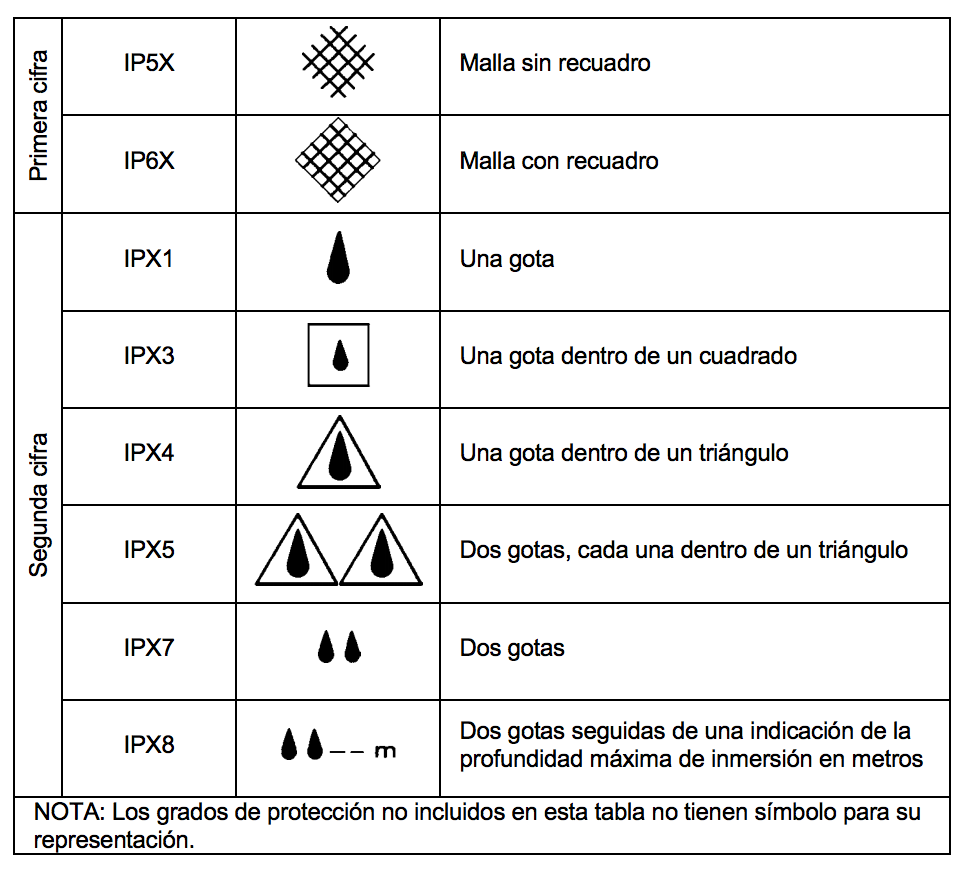

Например, про степень защиты от влаги. Она же — загадочные буквы IPXY. Вместо Y и X в технических характеристиках устройства ставят определенные цифры от 2 до 8, которые означают, что можно делать с техникой: топить, мочить, брызгать…

Так вот. Многие пользователи думают, что если с телефоном можно плавать, то, естественно, вреда не будет и от похода в душ. Но это не так. Каждая степень защиты индивидуальна и не включает в себя все предыдущие.

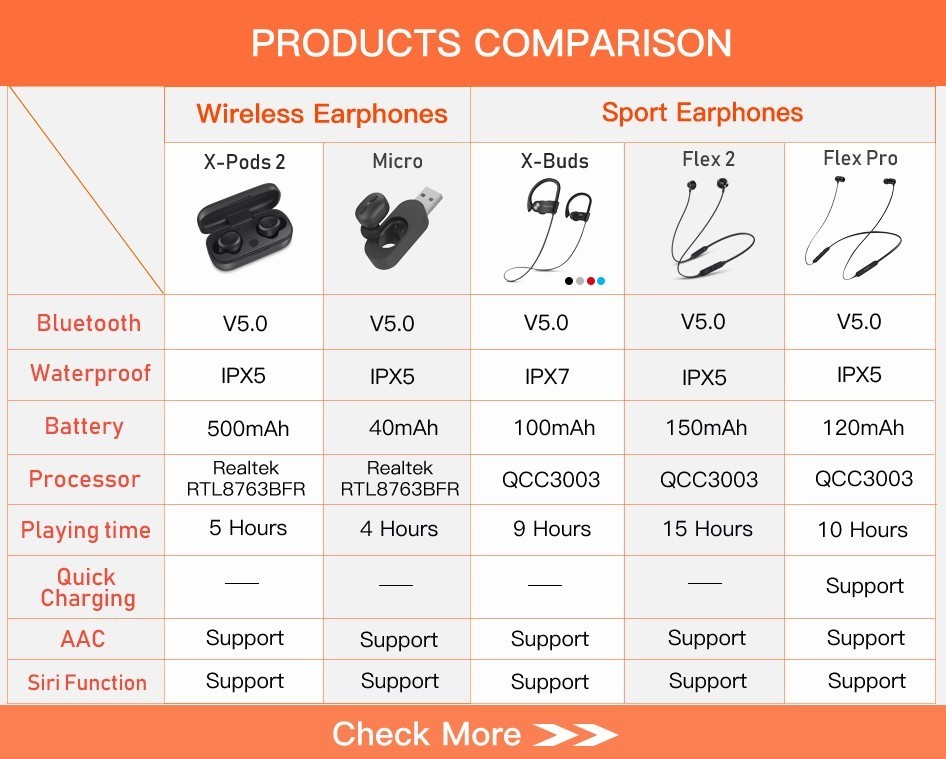

Сегодня я подумал: ведь скоро Новый год! Сейчас самое время покупать подарки, напишу-ка статью, как выбрать гаджет по степени влагозащиты ipx! К слову, этой аббревиатурой маркируется вся электроника, включая наушники, умные часы и микроволновки.

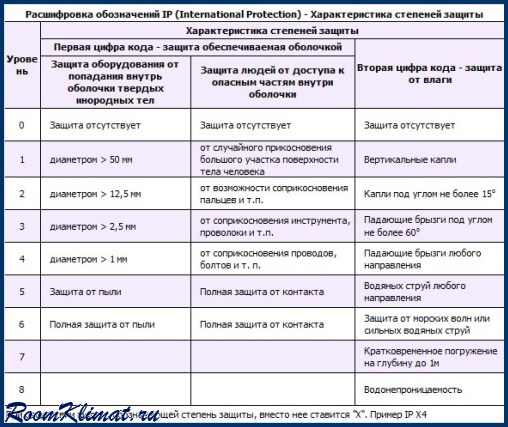

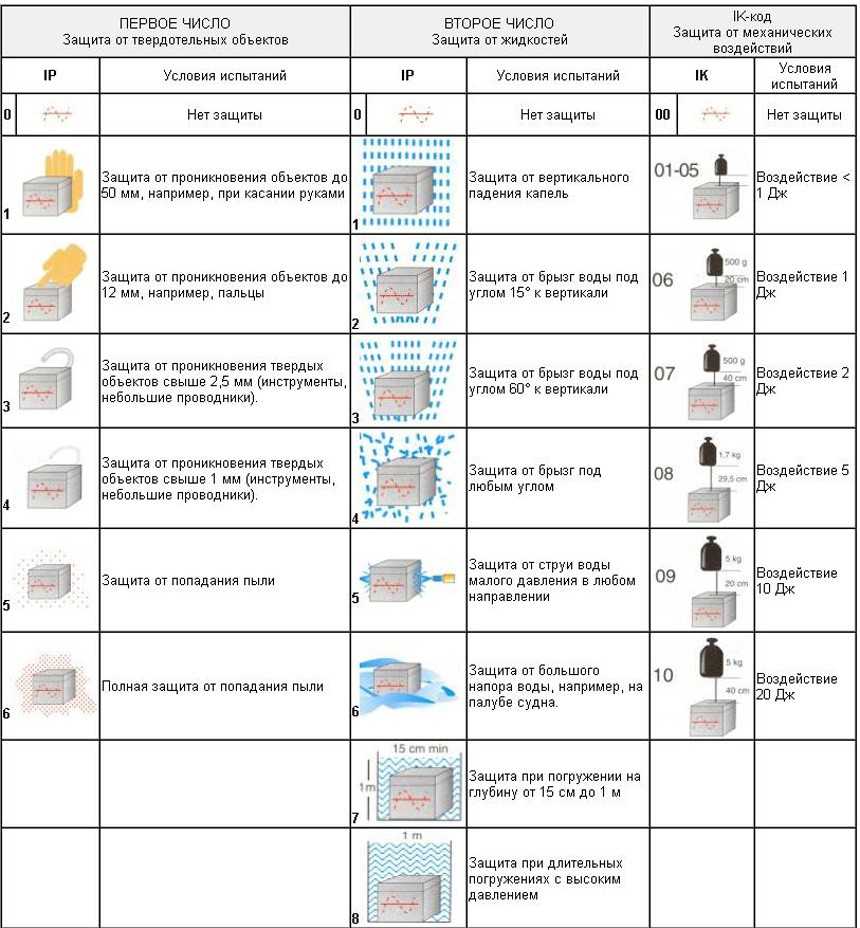

IP — это международный стандарт, классифицирующий степень защиты техники от проникновения в ее святая святых частиц мелких фракций (пыли) и воды.

Обозначения IP, IPX и IPXY используются для определения рейтинга, показывающего насколько хорошо устройство защищено от мелких частиц и жидкости, которые могут навредить внутренностям прибора. Официально IP расшифровывается, как «International Protection» (пер. с англ. — «Международная защита»), так как этот стандарт был придуман Международной электротехнической комиссией (IEC). Но чаще аббревиатуру IP расшифровывают как «Ingress Protection» (пер. с англ. — «Защита от внешнего воздействия»). Цифры, идущие за буквами, указывают степень и вид защиты, которая определяется по ГОСТ 14254-96. Самая популярная маркировка — это IP67 и IP68. Стандарт разработан на основе стандарта МЭК 60529 1989 г. и действует с 1 января 1997 г.

Что означает буква X в аббревиатуре IPX?Первая цифра в маркировке обозначает степень защиты от проникновения твердых тел, например, песка, пыли, металла, не в меру любопытных пальцев. Здесь наблюдается определенная градация: при степени защиты 0 устройство не имеет никакой защиты от пыли, а максимальная возможная степень 6 не допустит попадания мелких частиц даже при длительном воздействии. Интересно, конечно, было бы протестировать, но как? В песок закапывать, что ли?

Здесь наблюдается определенная градация: при степени защиты 0 устройство не имеет никакой защиты от пыли, а максимальная возможная степень 6 не допустит попадания мелких частиц даже при длительном воздействии. Интересно, конечно, было бы протестировать, но как? В песок закапывать, что ли?

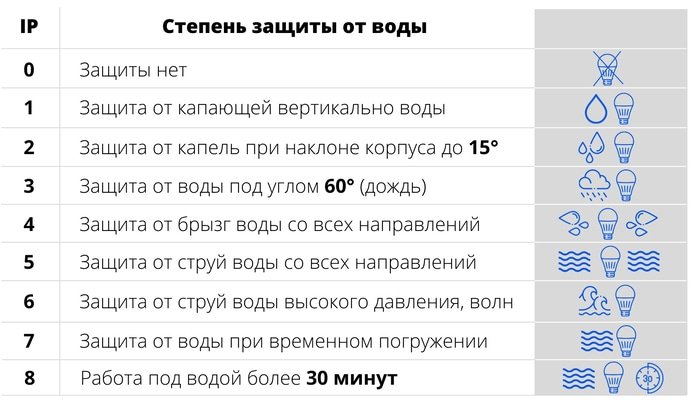

Вторая цифра, стоящая на месте Y, обозначает защиту от влаги. Она бывает от 0 до 8, где при 0 любая влага вредит оборудованию, а при 8 — любимый гаджет можно погружать на глубину более 1 метра.

Иногда в аббревиатуре встречается только одна цифра, например, IPX7. Это означает, что устройство защищено от влаги 7 степенью, а на предмет защиты от твердых частиц техника не тестировалась.

Теперь расскажу подробнее об уровнях защиты, которые можно встретить чаще всего. Сразу обозначу, 8 степень защиты от влаги — не предел, на горизонте маячит 9, однако она крайне редко используется, разве что в узкопрофессиональной технике.

Означает, что устройство не защищено от влаги и даже капля способна его убить. Особенно обидно, ведь капля — это совсем чуть-чуть, да почти что ничего и не было. Мой совет: если у вас гаджет так уязвим, носите его в чехле.

Влагозащита IPX2Если защита 1 степени подразумевает отсутствие вреда от вертикально падающих капель (вдруг дождь), то 2 степень — от капель, падающих под углом 15 градусов. В природе такое явление еще надо поискать, а вот капли пота на пробежке как раз подходят под этот стандарт.

Так что если присматриваете наушники для спорта, то у них должно быть минимум IPX2, иначе быстро сломаются (ну или вы недостаточно стараетесь в спортзале).

Степень защиты от влаги IPX4Так же как и IPX2, используется для спортивных девайсов, но обладает более высокой степенью защиты. Телефон или наушники класса водозащиты IPX4 выдерживают прямые брызги и капли пота. Так что пробежать марафон в дождь с такой техникой не проблема, а вот нырять с ними нельзя.

В качестве примера наушников со степенью защиты IPX4 оставлю тут SoundSport wireless, SoundSport Free и Bose Sport Earbuds. Это спортивные наушники с необычным креплением «бабочкой». Кстати, в свое время я написал подробные обзоры всех моделей.

Стандарт защиты от воды IPX6Это уже серьезная IPX защита от воды. Брызги под разными углами не страшны, наушники с такой влагозащищенностью можно брать в душ, но не слишком часто. Плавать по-прежнему с девайсами нельзя, но! Колонку IPX6 спокойно можно оставить на краю бассейна.

Многие испытания проводятся в пресной воде, что не гарантирует безопасную работу техники в море. От моего коллеги я узнал, что IPX6 выдерживает морскую воду и сильные водяные струи, в отличие от IPX5, где степень защиты наушников гарантирует только защиту от водяных струй с любого направления, без уточнения об их природе.

Водонепроницаемость IPX7/8Устройства с такой защитой можно сколько угодно ронять в лужу, раковину и топить в бассейне. Но время пребывания в жидкости не должно быть дольше 30 минут и тонуть гаджет должен не глубже 1 метра.

Но время пребывания в жидкости не должно быть дольше 30 минут и тонуть гаджет должен не глубже 1 метра.

Конечно, для подводной съемки рыбок степень защиты недостаточная, но поплавать в свое удовольствие в бассейне или в ванной вполне можно.

Для удобства я собрал все степени водонепроницаемости IPX в одну таблицу:

| IPXY |

От чего защищает |

Описание |

|

IPX |

Нет защиты |

Даже капля — это вода. Нельзя допускать контакта с влагой от слова совсем. |

|

IPX1 |

Защита от вертикальных капель |

Вертикальные капли не повредят девайс, а вот если они под углом — другое дело. |

|

IPX2 |

Падающие брызги, капли под углом 15 градусов |

Защита от капель пота и дождя, обязательно должна быть на всех устройствах для спорта и улицы. |

|

IPX3 |

Защита от дождя, брызги под углом 60 градусов |

Брызги падают вертикально и под углом 60 градусов к рабочей поверхности гаджета. |

|

IPX4 |

Защита от брызг |

Устройству не грозят брызги, в каком бы направлении они ни летели. |

|

IPX5 |

Струи воды |

Защита от струй в любом направлении. |

|

IPX6 |

Морская вода |

Защита от сильных струй воды, в том числе и соленой. |

|

IPX7 |

Погружение на 1 метр |

Устройство можно держать под водой, но короткий отрезок времени. |

|

IPX8 |

Погружение глубже 1 метра |

Техника может работать даже на глубине более 1 метра продолжительное время.

|

Что касается защиты от пыли и других твердых частиц — я отделил мух от котлет и публикую в отдельной таблице, чтобы не возникло путаницы с порядковыми цифрами.

|

IPXY |

От чего защищает |

|

IP1Y |

Защита от твердых объектов более 50 мм, например, от руки |

|

IP2Y |

Защита от твердых объектов более 12 мм, скажем, палец |

|

IP3Y |

Защита от твердых объектов более 2,5 мм (отвертка) |

|

IP4Y |

Защита от твердых объектов более 1 мм, например, винт |

|

IP5Y |

Защита от пыли, ограниченный пропуск частиц |

|

IP6Y |

Защита от пыли максимальная из возможных |

На всякий случай напомню, что более высокая степень защиты вовсе не включает в себя все предыдущие. Если с наушниками можно нырять, то душ их способен буквально убить! Или нет. Чтобы знать точно, надо внимательно читать инструкцию.

Если с наушниками можно нырять, то душ их способен буквально убить! Или нет. Чтобы знать точно, надо внимательно читать инструкцию.

Бывает и такое, что степень защиты не указана. Как быть? Положиться на случай, довериться Вселенной и почитать гарантию. Иногда наушники стирают вместе с курткой и они продолжают работать — это означает, что на самом деле они влагоустойчивые, просто производитель не озаботился провести тестирование и указать соответствующую маркировку.

Но лучше все-таки не испытывать судьбу и внимательно прочесть инструкцию, гарантию и отзывы других покупателей.

Надеюсь, было интересно. До новых встреч!

Марк Авершин, приглашенный эксперт

Стандарт IPX

В описании многих фонарей можно встретить упоминание о водонепроницаемом корпусе по стандарту IPX.

IP [Ingress Protection] — это международные стандарты защиты электрического и электротехнического оборудования от вредного воздействия окружающей среды.

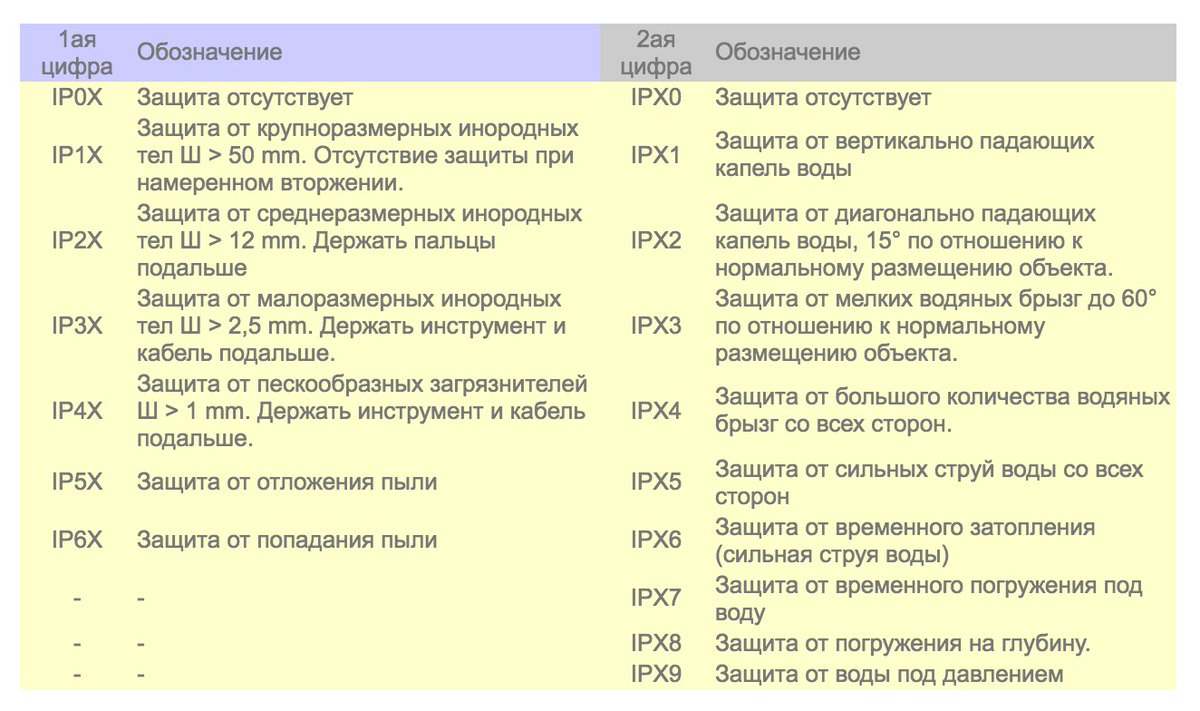

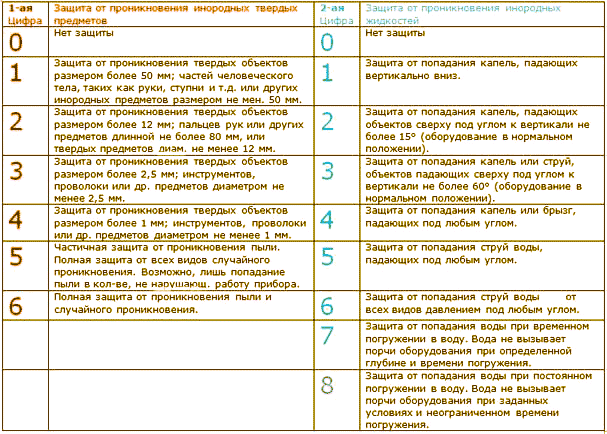

Согласно принятой классификации, степень защиты IP, которой соответствует сертифицированное оборудование, сопровождается двухразрядным номером, — например, IP54, IP66.

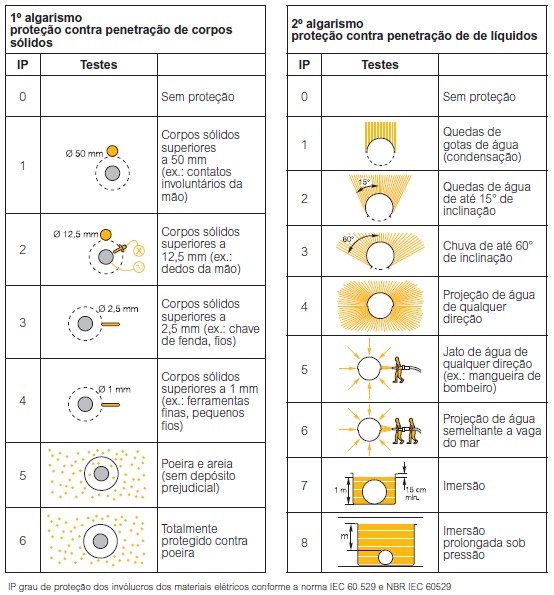

Первая цифра стандарта IP — это степень защиты от механических повреждений (проникновение и воздействие твердых предметов).

Вторая цифра стандарта IP — это степень защиты от проникновения внутрь корпуса влаги или воды.

IP0x — нет защиты от механических повреждений.

IP1x — защита от проникновения предметов >50 мм (например, случайный контакт с руками).

IP2x — защита от проникновения предметов >12 мм (например, нажатие пальцем).

IP3x — защита от проникновения предметов >2,5 мм (например, инструменты, провода).

IP4x — защита от проникновения предметов >1 мм (например, инструменты, маленькие провода).

IP5x — частичная защита от пыли (проникающее количество не мешает работе устройства).

IP6x — полная защита от пыли. Пыленепроницаемость.

Расшифровка второй цифры стандарта IP:IPx0 — нет защиты от проникновения внутрь корпуса влаги.

IPx1 — защита от вертикально падающих капель воды.

IPx2 — защита от брызг воды, с углом отклонения до 15º от вертикали.

IPx3 — защита от брызг воды, с углом отклонения до 60º от вертикали.

IPx4 — защита от водяных брызг с любого направления.

IPx5 — защита от водяных потоков с любого направления.

IPx6 — защита от водяных потоков или сильных струй с любого направления.

IPx7 — защита при частичном или кратковременном погружении в воду на глубину до 1 м.

IPx8 — защита при полном и длительном погружении в воду на глубину более 1 м.

Таким образом, чем больше указанное двухзначное число, тем выше степень защиты оборудования от вредного воздействия окружающей среды.

Степень защиты IP — расшифровка, примеры оборудования

Невозможно представить современный мир без электроприборов. Почти в каждом доме есть сегодня электрический чайник, микроволновка, телевизор, пылесос. На любом производстве есть электрические машины, компьютеры, нагревательные приборы. В конце концов, в любом помещении, связанном так или иначе с жизнедеятельностью человека, есть хотя бы выключатель или розетка.

Почти в каждом доме есть сегодня электрический чайник, микроволновка, телевизор, пылесос. На любом производстве есть электрические машины, компьютеры, нагревательные приборы. В конце концов, в любом помещении, связанном так или иначе с жизнедеятельностью человека, есть хотя бы выключатель или розетка.

В эпоху повсеместной электрификации немаловажным фактором является безопасность функционирования всех этих устройств. Защищенность от попадания влаги и пыли внутрь корпуса аппарата зачастую является залогом его надежной безотказной службы на протяжении всего срока эксплуатации. Кроме этого, немаловажна и защищенность человека при взаимодействии с различными приборами электротехнической и электронной сферы.

В связи с этим, начиная с 1976 года, действует, принятый Международной Электротехнической Комиссией, стандарт IEC 60529, регламентирующий степень защиты прибора, обеспечиваемую его корпусом «IP». Так, маркировку «IP20» можно встретить на простых розетках, «IP55» – на распределительных коробках наружного монтажа, «IP44» — на вентиляторах для вытяжки и т. д. Давайте же разберемся, что обозначают эти маркировки, какими эти маркировки бывают, и где их можно встретить.

д. Давайте же разберемся, что обозначают эти маркировки, какими эти маркировки бывают, и где их можно встретить.

«IP» – сокращение от английского Ingress Protection Rating, что в переводе означает — степень защиты от проникновения. Буквы и цифры в данной маркировке классифицируют класс защиты корпуса, защитной оболочки оборудования, по характеру препятствования внешним воздействиям, направленным на него: действию воды, пыли, твердых предметов, а также по характеру защиты людей от поражения электрическим током при контакте с корпусом этого оборудования. Регламент относительно данной классификации описывается ГОСТом 14254-96.

Класс защиты определяется в ходе типовых испытаний, при которых проверяется, насколько оболочка способна обеспечить защиту опасных, токоведущих и механических, частей оборудования от попадания на них жидкости или твердых предметов, насколько оболочка устойчива к воздействиям разной интенсивности и в различных условиях оказания этих воздействий.

Так, международный знак защиты «IP», нанесенный на корпус устройства, или указанный в документации, состоит из букв «I» и «P», а также из пары цифр, первая цифра свидетельствует о степени защиты от действия на оболочку твердых предметов, вторая — о степени защиты от проникновения внутрь воды.

Вслед за цифрами могут стоять до двух букв, а сами цифры могут быть заменены буквой «X», в том случае, если степень защиты по данному критерию не определена, например «IPX0» — маркировка на массажере для тела или «IPX1D» — маркировка на водонагревателе. Буквы в конце несут дополнительную информацию, и о ней тоже будет сказано далее.

Первая цифра в маркировке. Она отражает степень препятствования оболочки проникновению внутрь корпуса посторонних предметов. Сюда относится ограничение возможности проникновения части тела человека или предмета, который человек может держать в руке, а также других твердых предметов различного размера.

Если сразу после «IP» стоит «0», то оболочка вообще не защищает от твердых предметов, и не ограничивает возможность открытого доступа к опасным частям устройства. Так, первая цифра может быть из диапазона от 0 до 6. Цифра «1» обозначает ограничение доступа к опасным частям при действии тыльной стороной ладони; цифра «2» — защита от действия пальцем, «3» — от инструмента, и от «4» до «6» — от действия проволокой в руке.

Характерные размеры твердых предметов, от которых обеспечена защита:

-

«1» — больше или равно 50 мм;

-

«2» — больше или равно 12,5 мм;

-

«3» — больше или равно 2,5 мм;

-

«4» — больше или равно 1 мм;

-

«5» — больше или равно размеру частички пыли, это частичная защита от пыли;

-

«6» — полная пыленепроницаемость.

Первая цифра «1». Например, электрическая тепловая пушка имеет степень защиты IP10, таким образом, сквозь защитную решетку крупный предмет конечно не пролезет, но палец или инструмент, а тем более проволока — пролезут вполне. Как видим, корпус здесь призван защитить человека от контакта с ТЭНами. Влага, очевидно, данному прибору противопоказана, но защиты от нее он не имеет.

Первая цифра «2». Блок питания для светодиодов имеет степень защиты IP20. Мы видим, что его корпус выполнен из перфорированного металла, отверстия имеют лишь несколько миллиметров в диаметре, чего недостаточно, чтобы прикоснуться пальцем к токонесущим частям на плате. Но маленькие болты легко падают сквозь эти отверстия, и могут причинить непоправимый ущерб устройству, спровоцировав КЗ. Защиты от влаги этот блок питания не имеет, поэтому использовать его можно лишь в условиях дополнительной внешней защиты от влаги.

Первая цифра «3». Силовой ящик имеет степень защиты оболочки IP32. Его корпус обеспечивает почти полную изоляцию внутренностей от случайного контакта с человеком или со случайным предметом не менее 2,5 мм в диаметре. Открыть ящик можно только ключом, и без серьезных намерений его ничем другим не открыть. Однако миллиметровая проволока легко пролезет в щель возле дверцы. Вторая цифра отражает защиту ящика от падающих изредка, капель воды. Капли силовому ящику не страшны.

Первая цифра «4». Бетономешалка имеет класс защиты IP45. Ей не грозят поломкой провода и болты, ее приводной двигатель изолирован специальным кожухом. Но пылезащиты у бетономешалки нет, поэтому при сильной запыленности ее механизм может и заклинить, если долго не следить за его состоянием. По этой причине бетономешалка нуждается в регулярном мытье и чистке. Бетономешалка имеет защиту от струй воды, поэтому мыть ее можно мощной струей, также она в состоянии работать под дождем, об этом нам говорит вторая цифра.

Первая цифра «5». Технический манометр в корпусе из нержавеющей стали обладает классом защиты IP54. Ему не страшна крупная пыль, также исключен контакт посторонних предметов как с циферблатом, так и с механизмом. Если немного пыли или крупный мусор, взвешенный в загрязненном воздухе, например лаборатории, попадет на прибор, его работе это помех не создаст. Этот манометр может работать и под дождем, об этом свидетельствует вторая цифра, также ему не страшны брызги с любого направления.

Первая цифра «6». Герметичный корпус светильника с классом защиты IP62 позволяет использовать его в качестве источника света в пыльных подвалах, в сараях, в производственных и хозяйственных помещениях, где постоянно стоит пыль.

Пыль просто не может просочиться сквозь уплотнитель, специально предназначенный для того, чтобы сделать светильник пыленепроницаемым. Внутренние части светильника полностью защищены от случайного контакта с ними. Вторая цифра в маркировке отражает защиту от капель, то есть как бы ни раскачивался подвешенный к потолку светильник, капли ему навредить не смогут.

Вторая цифра в маркировке отражает защиту от капель, то есть как бы ни раскачивался подвешенный к потолку светильник, капли ему навредить не смогут.

Вторая цифра в маркировке. Она характеризует степень защищенности оборудования от пагубного действия воды, благодаря непосредственно корпусу самого устройства, то есть без принятия дополнительных мер. Если вторая цифра «0», то оболочка не обеспечивает защиту от воды, как в примерах с блоком питания для светодиодов и с электрической тепловой пушкой. Вторая цифра может быть от 0 до 8, и здесь опять по нарастающей.

Цифра «1» — защита от капающей вертикально воды; цифра «2» — защита от капель при наклоне корпуса на угол до 15 градусов от нормального рабочего положения; «3» — защита от дождя; «4» — защита от брызг со всех сторон; «5» — защита от водяных струй; «6» — защита от сильных струй и волн воды; «7» — защита от кратковременного погружения корпуса под воду на глубину не более 1 метра; «8» — возможна длительная работа под водой на глубине более метра.

Этих данных достаточно, чтобы понять характер классов защит по второй цифре, однако рассмотрим значения второй цифры более конкретно:

-

«1» — вертикально падающие на корпус прибора капли не нарушают его работы;

-

«2» — вертикально падающие капли не навредят даже при наклоне корпуса на 15°;

-

«3» — дождь не нарушит работу прибора даже при направлении капель в 60° от вертикали;

-

«4» — брызги с любого направления не причинят вред устройству, не нарушат его работы;

-

«5» — струи воды не причинят вреда, корпус можно мыть обычной струей воды;

-

«6» — защита от струй под давлением, попадание внутрь воды не нарушит работы устройства, даже морские волны допускаются;

-

«7» — допускается кратковременное погружение под воду, однако время погружения не должно быть длительным, чтобы внутрь корпуса не просочилось слишком много воды;

-

«8» — допускается работа под водой на протяжении длительного времени.

Из приведенных выше примеров с тепловой пушкой, блоком питания, силовым ящиком, бетономешалкой, манометром и светильником, можно видеть, как в разной степени реализуется защиты оболочек от влаги. Нам осталось рассмотреть классы защиты IP со вторыми цифрами «1», «3», «6», «7» и «8», для получения более полной картины, что же такое IP.

Вторая цифра «1». Терморегулятор для теплого пола имеет класс защиты IP31. Капли воды, вертикально падающие не причинят ему вреда, однако при наклоне на некоторый угол, капли воды просочатся в щель вокруг поворотного механизма, и могут привести к короткому замыканию внутри терморегулятора. Первая цифра 3 показывает, что без специального мелкого инструмента корпус терморегулятора не вскрыть, а крупные, от 2,5 мм размером предметы корпусу вреда в обычных условиях не причинят.

Вторая цифра «3». Накладная видеопанель имеет защиту корпуса IP43. Даже под дождем она может нормально работать, и не выйдет из строя. Первая цифра «4» — защита от посягательств с проволокой в руке.

Вторая цифра «6». Влагозащищенные пыленепроницаемые промышленные вилка и розетка имеют класс защиты IP66. Им не причинит вреда ни пыль, ни попадание влаги.

Вторая цифра «7». Водоустойчивый, пылезащищенный сотовый телефон имеет класс защиты корпуса IP67. Этот телефон можно мыть под краном и даже купать в ванне. Для работы в пыльных условиях — наилучшее решение.

Вторая цифра «8». Тензометрический датчик для взвешивания в пределах десятков тонн. Его класс защиты IP68 – может работать под водой.

Как вы наверняка уже заметили, часто при высоком классе защиты от влаги, соответственно повышается класс защиты от проникновения. Пример с манометром — яркое тому подтверждение. Класс защиты от влаги «4» гарантирует здесь класс защиты от проникновения не менее «5».

В обозначении класса защиты, как упоминалось в начале статьи, могут присутствовать и дополнительные символы. Так бывает, если первая цифра не отражает в полной мере степень защиты именно человека от травм, связанных с проникновением частей тела внутрь корпуса до опасных частей устройства, либо когда первая цифра заменена символом «Х». Так, дополнительным третьим символом может быть:

-

«А» — защита от доступа внутрь корпуса тыльной стороной ладони;

-

«B» — защита от доступа внутрь корпуса пальцем;

-

«C» — защита от доступа внутрь корпуса инструментом;

-

«D» — защита от доступа внутрь корпуса проволокой.

Третий символ «D». Накопительный водонагреватель имеет класс защиты IPX1D. Человек защищен от травм в любом случае. Класс защиты от проникновения не определен, зато защита от капель влаги имеется. Подразумевается защита электронного блока водонагревателя.

Между тем, немецкий стандарт DIN 40050-9 дополняет IEC 60529 еще одним классом влагостойкости IP69K, обозначающим допустимость безопасной высокотемпературной мойки под давлением, и этот класс автоматически удовлетворяет максимальному классу по проникновению — пыленепроницаемости.

Возможен и четвертый символ в маркировке, это вспомогательный символ, которым может быть:

-

«H» — высокое напряжение;

-

«M» — устройство работало при испытании на класс устойчивости к воде;

-

«S» — устройство не работало при испытании на класс устойчивости к воде;

-

«W» — для работы в любых погодных условиях.

Дополнительные символы применяются тогда, когда класс по этому дополнительному символу удовлетворяет предыдущие классы, которые получаются ниже по уровню степени защиты: IP1XB, IP1XC, IP1XD, IP2XC, IP2XD, IP3XD.

защита гаджета или рекламный шаг? — iStore Блог

Уровни защиты от пыли и твердых предметов (IP-X*) :

— IP0X: устройство не имеет защиты ни от механических повреждений ни от попадания пыли;

— IP1X: устройство, в корпус которого не проникнет предмет диаметром больше 5 см.;

— IP2X: устройство, в корпус которого не проникнет предмет диаметром свыше 12.5 мм.;

— IP3X: устройство, в корпус которого не проникнет предмет диаметром свыше 2.5 мм.;

— IP4X: устройство, в корпус которого не проникнет предмет диаметром свыше 1.5 мм.;

— IP5X: частичная защита от пыли и мелких частиц;

— IP6X: самый высокий уровень защиты, не допускающий проникновение в корпус устройства пыли и мельчайших частиц;

Уровни защиты от проникновения влаги (IP-*X) :

— IPX0: устройство не имеет защиты от проникновения влаги;

— IPX1: устройство успешно прошло 10-минутное тестирование от вертикально падающих капель воды. На практике это означает, что смартфон или любой другой гаджет будет работать, если на него будет капать мелкий дождь;

— IPX2: это значит, что устройство как минимум 10 минут будет сохранять работоспособность под легким дождиком, моросящим под углом до 15 градусов;

— IPX3: устройство сохранит свою работоспособность минимум 5 минут, при условии дождя под углом 60 градусов;

— IPX4: устройство сохранит свою работоспособность минимум 5 минут, даже под сильным дождём;

— IPX5: Защита от водяных струй. Вода, направляемая на устройство в виде струй с любого направления, не должна оказывать вредного воздействия;

— IPX6: Защита от сильных водяных струй;

— IPX7: Допускается кратковременное погружение устройства на глубину до 1 м. длительностью не более 30 минут;

— IPX8: Допускается кратковременное погружение устройства на глубину более 1 метра длительностью не более 30 минут. Но, стоит учитывать, что глубина и время погружения гаджета зависит от производителя и от конкретной модели устройства.;

| IP00 | Не защищено от пыли | Не защищено от воды |

| IP01 | Не защищено от пыли | Защита от вертикально падающих капель |

| IP02 | Не защищено от пыли | Защита от капель воды, падающих под углом не более 15° |

| IP03 | Не защищено от пыли | Защита от падающих брызг под углом до 60° |

| IP04 | Не защищено от пыли | Защита от брызг с любой стороны устройства |

| IP05 | Не защищено от пыли | Защищено от струи воды |

| IP06 | Не защищено от пыли | Защита от более мощных струй воды |

| IP07 | Не защищено от пыли | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP08 | Не защищено от пыли | Защита от погружения больше чем на 1 метр на длительное время |

| IP09 | Не защищено от пыли | Защита от длительного погружения под большим давлением |

| IP10 | Защита от проникновения объекта размером более 50 мм | Не защищено от воды |

| IP11 | Защита от проникновения объекта размером более 50 мм | Защита от вертикально падающих капель |

| IP12 | Защита от проникновения объекта размером более 50 мм | Защита от капель воды, падающих под углом не более 15° |

| IP13 | Защита от проникновения объекта размером более 50 мм | Защита от падающих брызг под углом до 60° |

| IP14 | Защита от проникновения объекта размером более 50 мм | Защита от брызг с любой стороны устройства |

| IP15 | Защита от проникновения объекта размером более 50 мм | Защищено от струи воды |

| IP16 | Защита от проникновения объекта размером более 50 мм | Защита от более мощных струй воды |

| IP17 | Защита от проникновения объекта размером более 50 мм | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP18 | Защита от проникновения объекта размером более 50 мм | Защита от погружения больше чем на 1 метр на длительное время |

| IP19 | Защита от проникновения объекта размером более 50 мм | Защита от длительного погружения под большим давлением |

| IP20 | Защита от проникновения объекта размером более 12,5 мм | Не защищено от воды |

| IP21 | Защита от проникновения объекта размером более 12,5 мм | Защита от вертикально падающих капель |

| IP22 | Защита от проникновения объекта размером более 12,5 мм | Защита от капель воды, падающих под углом не более 15° |

| IP23 | Защита от проникновения объекта размером более 12,5 мм | Защита от падающих брызг под углом до 60° |

| IP24 | Защита от проникновения объекта размером более 12,5 мм | Защита от брызг с любой стороны устройства |

| IP25 | Защита от проникновения объекта размером более 12,5 мм | Защищено от струи воды |

| IP26 | Защита от проникновения объекта размером более 12,5 мм | Защита от более мощных струй воды |

| IP27 | Защита от проникновения объекта размером более 12,5 мм | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP28 | Защита от проникновения объекта размером более 12,5 мм | Защита от погружения больше чем на 1 метр на длительное время |

| IP29 | Защита от проникновения объекта размером более 12,5 мм | Защита от длительного погружения под большим давлением |

| IP30 | Защита от объектов размером более 2,5 мм | Не защищено от воды |

| IP31 | Защита от объектов размером более 2,5 мм | Защита от вертикально падающих капель |

| IP32 | Защита от объектов размером более 2,5 мм | Защита от капель воды, падающих под углом не более 15° |

| IP33 | Защита от объектов размером более 2,5 мм | Защита от падающих брызг под углом до 60° |

| IP34 | Защита от объектов размером более 2,5 мм | Защита от брызг с любой стороны устройства |

| IP35 | Защита от объектов размером более 2,5 мм | Защищено от струи воды |

| IP36 | Защита от объектов размером более 2,5 мм | Защита от более мощных струй воды |

| IP37 | Защита от объектов размером более 2,5 мм | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP38 | Защита от объектов размером более 2,5 мм | Защита от погружения больше чем на 1 метр на длительное время |

| IP39 | Защита от объектов размером более 2,5 мм | Защита от длительного погружения под большим давлением |

| IP40 | Защита от проникновения частиц размером более 1 мм | Не защищено от воды |

| IP41 | Защита от проникновения частиц размером более 1 мм | Защита от вертикально падающих капель |

| IP42 | Защита от проникновения частиц размером более 1 мм | Защита от капель воды, падающих под углом не более 15° |

| IP43 | Защита от проникновения частиц размером более 1 мм | Защита от падающих брызг под углом до 60° |

| IP44 | Защита от проникновения частиц размером более 1 мм | Защита от брызг с любой стороны устройства |

| IP45 | Защита от проникновения частиц размером более 1 мм | Защищено от струи воды |

| IP46 | Защита от проникновения частиц размером более 1 мм | Защита от более мощных струй воды |

| IP47 | Защита от проникновения частиц размером более 1 мм | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP48 | Защита от проникновения частиц размером более 1 мм | Защита от погружения больше чем на 1 метр на длительное время |

| IP49 | Защита от проникновения частиц размером более 1 мм | Защита от длительного погружения под большим давлением |

| IP50 | Защита от проникновения пыли в ограниченных количествах | Не защищено от воды |

| IP51 | Защита от проникновения пыли в ограниченных количествах | Защита от вертикально падающих капель |

| IP52 | Защита от проникновения пыли в ограниченных количествах | Защита от капель воды, падающих под углом не более 15° |

| IP53 | Защита от проникновения пыли в ограниченных количествах | Защита от падающих брызг под углом до 60° |

| IP54 | Защита от проникновения пыли в ограниченных количествах | Защита от брызг с любой стороны устройства |

| IP55 | Защита от проникновения пыли в ограниченных количествах | Защищено от струи воды |

| IP56 | Защита от проникновения пыли в ограниченных количествах | Защита от более мощных струй воды |

| IP57 | Защита от проникновения пыли в ограниченных количествах | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP58 | Защита от проникновения пыли в ограниченных количествах | Защита от погружения больше чем на 1 метр на длительное время |

| IP59 | Защита от проникновения пыли в ограниченных количествах | Защита от длительного погружения под большим давлением |

| IP60 | Полностью защищено от попадания пыли | Не защищено от воды |

| IP61 | Полностью защищено от попадания пыли | Защита от вертикально падающих капель |

| IP62 | Полностью защищено от попадания пыли | Защита от капель воды, падающих под углом не более 15° |

| IP63 | Полностью защищено от попадания пыли | Защита от падающих брызг под углом до 60° |

| IP64 | Полностью защищено от попадания пыли | Защита от брызг с любой стороны устройства |

| IP65 | Полностью защищено от попадания пыли | Защищено от струи воды |

| IP66 | Полностью защищено от попадания пыли | Защита от более мощных струй воды |

| IP67 | Полностью защищено от попадания пыли | Защита от погружения в воду на глубину до 1 метра на 30 минут |

| IP68 | Полностью защищено от попадания пыли | Защита от погружения больше чем на 1 метр на длительное время |

| IP69 | Полностью защищено от попадания пыли | Защита от длительного погружения под большим давлением |

Влагозащищенность и степень защиты светодиодных фар и балок

- Главная

- Статьи

В международной практике принято все ключевые термины и понятия классифицировать и маркировать. Ingress Protection rating — международный стандарт качества степени защиты оболочки (корпуса) электромеханического или электрического оборудования от воздействия окружающей среды. Степень защиты маркируется как «IP» и носит двузначный номер: IP67, IP68 и тд.

Расшифровка степени защиты светодиодных приборов

По порядку

Первая цифра — степень защиты — прежде всего от проникновения твердых веществ в корпус (воздействие механических повреждений). X — второй показатель, на который пока не обращаем внимания.

- IP0x — защита отсутствует (голый светодиод с проводами)

- IP1x — защита от предметов 50мм (в корпус пролезла рука)

- IP2x — защита от предметов 12мм (можно просунуть палец)

- IP3x — защита от предметов 2,5мм (можно поковырять внутри отверткой)

- IP4x — защита от предметов 1мм (проникает булавка)

- IP5x — защита от крупной пыли (пыль может проникать, копится, но не мешает работоспособности. При езде по бездорожью фара ломается спустя 3 месяца)

- IP6x — полная защита от крупной и мелкой пыли (для сухих твердых веществ. Не путать с влагозащищенностью.)

Влагозащищенность светодиодных фар и балок

Приступим к второй цифре — класс (уровень) защиты, влагозащищенность от проникновения внутрь оборудования влаги и воды в целом.

- IPx0 — защиты нет (корпус без прокладок и с проникающими отверстиями)

- IPx1 — защищает от вертикального падения капель воды (фара лежит под дождем)

- IPx2 — защищает от вертикального падения капель воды с отклонением угла падения до 15° (косой дождь)

- IPx3 — защита от брызг, от вертикали отклонение до 60° (мытье из шланга)

- IPx4 — защищает от брызг, включая любой угол (брызги от встречного автомобиля в плохую погоду)

- IPx5 — тоже самое, только от потоков воды (держит удар на автомойке)

- IPx6 — защита от мощных струй и потоков (быстрая езда в сильный дождь)

- IPx7 — кратковременное погружение в воду до 1м (прокладки есть, но не сильно прилегают, возможно образование конденсата и капель под стеклом)

- IPx8 — полное и длительное погружение в воду на глубину более 1м (езда по очень глубоким лужам и болотам, ночевки в речках на внедорожнике)

Класс защиты светодиодной техники

Чем выше значения двузначных чисел, тем надежней и герметичней корпус фары или балки от воздействия окружающей среды.

- IP65 — полная пылезащита и защита от струй воды (обычный герметичный корпус, таких большинство)

- IP67 — полная защита от пыли в влаги (такие стоит покупать)

- IP68 — полная защита от пыли и воды (герметичный корпус)

Обращаю внимание, если разбираете герметичный корпус, то будьте готовы к тому, чтоб нанести слой герметика при сборке. В противном случае корпус может запотевать под стеклом.

Спасет ли герметичность?

Ну и напоследок небольшое видео, когда одной герметичноти мало

Поменьше таких сутиаций в жизни.

Ip68 степень защиты расшифровка в телефоне

Блог о модемах, роутерах и gpon ont терминалах.

Сейчас у многих смартфонов в характеристиках можно увидеть такой параметр — класс защиты телефона IP68. Причём чаще всего это достаточно дорогие телефоны. Яркие примеры — Apple iPhone 8, Samsung Galaxy S8 или Huawei P20 Pro. Как расшифровывается эта степень защиты, о чём она скажет знающему человеку и стоит ли вообще переплачивать за наличие этой фичи?!

Классы защиты IP

Аббревиатура IP в данном случае пришла к нам из французского — Internationale Protection, что означает «Международная Защита». Вторая её расшифровка уже с английского — Ingress Protection, то есть «защита от проникновения». Стандарт защиты IP применяется к различному к электрооборудованию. В нашем случае это телефоны, смартфоны часы.

У данного параметра есть двухзначный индекс. Первая цифра означает класс защиты от проникновения твёрдых частиц в аппарат. В частности песка и пыли. Вторая цифра это степень защиты от проникновения жидкости — влагозащищённость. В частности воды.

IP68 для телефона и часов

Если на Вашем смартфоне написано, что он имеет степень защиты IP68, то расшифровка такая. Первая цифра — 6 — значит что корпус защищен от попадания пыли. Если он попадет в запыленную среду, то ему ничего не будет. Вторая цифра — 8 — это класс защтты от жидкостей. Смартфон можно погружать на глубину до 1 метра на время не более 30 минут.

Несмотря на это, я бы не советовал плавать с ним в бассейне или в реке. Телефон без проблем переживёт дождик или падение в лужу. Не более! Рисковать дорогим аппаратом совершая заплывы в реке я не советую. В люблм случае это булет негарантийный случай — сервисный центр всегда найдет как отмазаться!

При изучении технических характеристик смартфона вы можете наткнуться на такую характеристику как степень защиты. При этом данная характеристика будет определяться как две буквы «IP» которых идут две цифры. Например, в характеристиках смартфона может быть написано: Степень защиты IP67 или Степень защиты IP68. Очевидно, что эта характеристика отвечает за устойчивость смартфона к внешним воздействиям, но на что конкретно указывает та или иная степень защиты, об этом мы и расскажем в этой статье.

Что такое степень защиты IP67 или IP68

Дело в том, что существует система классификации уровня защиты, которую обеспечивает корпус электрооборудования. Эта система называется Ingress Protection Rating или сокращенно IP. Система IP стандартизирована международным стандартом IEC 60529, немецким DIN 40050, а также российским ГОСТ 14254.

Система классификации IP определяет какой уровень защиты от проникновения может обеспечивать корпус устройства. При этом степень защиты определяется двумя цифрами, которые указывается после букв «IP». Первая цифра указывает на степень защиты от проникновения твердых предметов, а вторая на степень защиты от попадания влаги. При этом одна из цифр может отсутствовать, в этом случае вместо нее указывается буква «Х».

Кроме этого степень защиты может включать дополнительные буквы. Например, буква «A» означает, что корпус устройства обеспечивает защиту от касания тыльной стороной руки к опасным частям устройства, буква «B» означает защиту от касания пальцем, «C» — инструментами, «D» — проволокой.

Расшифровка степени защиты

Для того чтобы стало понятней, что конкретно обозначает, каждая степень защиты в стандарте IP, дадим подробную расшифровку.

Пылезащита

Начнем с первой цифры, которая отвечает за защиту от проникновения внутрь корпуса твердых предметов.

| Степень защиты | Диаметр твердых предметов, от которых обеспечивается защита | Защита от проникновения |

| IP0x | — | Без защиты, внутрь корпуса могут проникать любые твердые объекты |

| IP1x | ≥ 50 мм | Защита от проникновения твердых объектов большого размера. Например, частей тела, рук, других крупных объектов. |

| IP2x | ≥ 12,5 мм | Защита от проникновения объектов среднего размера. Например, пальцев, крупных инструментов. |

| IP3x | ≥ 2,5 мм | Защита от проникновения мелких объектов. Например, большинства инструментов, крупных кабелей. |

| IP4x | ≥ 1 мм | Защита от проникновения очень мелких объектов. Например, проводов, болтов, мелких инструментов. |

| IP5x | Пылезащищённое | Защита от проникновения мелких частиц и пыли. При этом небольшое количество пыли все же может попадать внутрь корпуса. Обеспечивается надежная защита от контакта с человеком, инструментами, проводниками. |

| IP6x | Пыленепроницаемое | Полная защита от проникновения пыли. Обеспечивается надежная защита от контакта с человеком, инструментами, проводниками. |

Именно к этой степени защиты относятся большинство защищенных телефонов и смартфонов. Например, сюда относятся устройства с пылевлагозащитой IP65, IP66, IP67 и IP68.

Влагозащита

Теперь расшифровка второй цифры в стандарте IP. Вторая цифра обеспечивает защиту от проникновения внутрь корпуса воды и влаги.

| Степень защиты | Описание воздействия водой и влагой, от которой обеспечивается защита | Защита от проникновения |

| IPx0 | — | Без защиты, внутрь корпуса беспрепятственно может проникать вода. |

| IPx1 | Вертикальные капли | Защита от вертикальных капель воды. Вода, капающая вертикально на корпус, не должна попадать внутрь корпуса устройства и нарушать его работу. |

| IPx2 | Вертикальные капли под углом до 15° | Защита от вертикальных капель воды при отклонении корпуса на угол до 15 градусов. |

| IPx3 | Падающие брызги | Защита от дождя или брызг воды, которые падают вертикально или под углом до 60 градусов. |

| IPx4 | Брызги | Защита от брызг, которые падают на корпус под любым углом. |

| IPx5 | Струи | Защита от струй воды, которые падают на корпус под любым углом. |

К этой степени защиты относятся защищенные телефоны и смартфоны с пылевлагозащитой IP65.

К этой степени защиты относятся защищенные телефоны и смартфоны с пылевлагозащитой IP66.

К этой степени защиты относятся защищенные телефоны и смартфоны с пылевлагозащитой IP67.

К этой степени защиты относятся защищенные телефоны и смартфоны с пылевлагозащитой IP68.

Степень защиты смартфонов

Что касается степени защиты, которая используется производителями телефонов и смартфонов, то тут бывают самые разные варианты. Начиная, от простых степеней защиты, таких как IP54, до максимальных, таких как IP 67 и IP68. Для примера рассмотрим несколько телефонов и их степень защиты.

| Nokia 3720 classic | IP54, защита от пыли и брызг воды. |

| GINZZU R1D IP56 Red | IP56, защита пыли, струй воды и волн. |

| Samsung B2100 | IP57, защита от пыли и кратковременного погружения в воду на глубину до 1 метра. |

| CUBOT X10 | IP65, полная защита от пыли и струй воды. |

| Ruggear RG710 Grantour | IP66, полная защиты от пыли и сильных водяных струй. |

| Sony Xperia Go | IP67, полная защита от пыли и воды при кратковременном погружении на 1 метр. |

| Texet X-driver | IP68, полная защита от пыли и воды при погружении длительностью до 30 мин. |

Нужно отметить, что в большинстве случаев, если степень защиты телефона или смартфона не IP67 или IP68, то производитель ее просто не указывает. Поэтому в характеристиках смартфонов редко можно встретить степень защиты IP54, IP56, IP57, IP65 или IP66.

Рассказываем, что такое стандарт IP68, и на что он влияет.

Многие современные телефоны обладают защитой IP68. Производители уверяют, что данная технология позволяет избежать повреждений при активном использовании смартфонов. Обычно для этого корпус устройства покрывается прочной пластиковой оболочкой с резиновыми вставками, смягчающими удары. Также присутствуют специальные заглушки, предотвращающие попадание влаги.

Давайте попробуем разобраться со стандартом IP68 и выясним, какие воздействия способен выдержать телефон с таким видом защиты.

Что такое IP68?

Стандарт IP расшифровывается как «уровень защиты». Это международная классификация степеней защиты от проникновения предметов и влаги. Показатель IP68 гарантирует полное предотвращение проникновение пыли и возможность погружения в воду на глубину одного метра.

Раньше смартфоны с поддержкой IP68 выглядели непрезентабельно и обладали большой толщиной корпуса. Чтобы защитить внутренние детали от попадания влаги, производители предусматривали откручивающуюся заднюю крышку с резиновыми прокладками. Такие модели выпускаются и сегодня, но ведущие бренды пересмотрели концепцию защищенных телефонов. Теперь такие устройства почти неотличимы от остальных моделей — вот список лучших защищенных (IP68) смартфонов.

Наглядными примером являются устройства линеек Samsung (Galaxy и Note), Sony Xperia XZ и iPhone Xs, обладающие защитой IP68. Они выдерживают погружение на метр в жидкость и снабжены герметичным корпусом, но производители не рассматривают поломку от влаги как гарантийный случай. Если погрузить устройство в воду и таким образом повредить его, ремонт наверняка придется делать на свой счет.

Заключение

Смартфоны с защитой IP68 являются идеальным выбором для активных пользователей. Данные модели способны выдерживать краткосрочное погружение в воду, лежать в песке или во влажном помещении. Пользователи утверждают, что такие телефоны служат значительно дольше. Дополнительным аргументом за приобретение является возможность подводной съемки: такой режим актуален для любителей отдыха на море.

Недостаток защищенных телефонов — высокая цена. Производителям приходится использовать дорогостоящие технологии, чтобы корпус соответствовал стандарту IP68. Перед покупкой защищенного телефона важно взвесить все аргументы и понять, нужен ли такой тип защиты в конкретно вашем случае.

Рекомендуем к прочтению

Настройка GRE через IPSec между маршрутизатором Cisco IOS и концентратором VPN 5000 с использованием RIP и CVC

В этом примере конфигурации описывается, как настроить универсальную инкапсуляцию маршрутизации (GRE) через IPSec между концентратором Cisco VPN 5000 и маршрутизатором Cisco IOS®. Функция GRE-over-IPSec представлена в версии программного обеспечения VPN 5000 Concentrator 6.0 (19).

Протокол информации о маршрутизации (RIP) используется в этом примере в качестве протокола динамической маршрутизации для маршрутизации трафика через туннель VPN.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco».

В этом разделе представлена информация для настройки функций, описанных в этом документе.

Примечание: Чтобы найти дополнительную информацию о командах, используемых в этом документе, используйте Инструмент поиска команд (только для зарегистрированных клиентов).

Схема сети

В этом документе используется конфигурация сети, показанная на этой диаграмме.

GRE через IPSec настроен между маршрутизатором Cisco IOS (7140) и концентратором Cisco VPN 5008. За этими устройствами объявляется несколько сетей через RIP, который работает в туннеле GRE между 7140 и VPN 5008.

Сетями за Cisco 7140 являются:

Сети за VPN 5008:

172.18.124.0.0 / 24

20.20.20.0/24

10.0,0.0 / 24

Конфигурации

В этом документе используются конфигурации, показанные здесь.

| Маршрутизатор Cisco IOS |

|---|

Конфигурация здания ... Текущая конфигурация: 1607 байт ! версия 12.1 нет обслуживания single-slot-reload-enable отметки времени службы время безотказной отладки отметки времени службы журнал работоспособности нет сервисного шифрования паролей ! имя хоста 03-vpn-7140 ! Загрузочная системная флешка disk1: c7100-ik8s-mz.122-3 консоль ограничения скорости записи 10, кроме ошибок включить пароль <удален> ! IP подсеть-ноль ip cef ! ! нет IP-пальца ! ! ! --- Определите политику фазы 1. крипто isakmp политика 10 предварительная проверка подлинности ! --- Определите PreShared Key для удаленного узла! --- (5000) в этом примере. крипто-ключ isakmp адрес cisco123 10.32.1.161 ! ! --- Определите политику этапа 2. ! --- Убедитесь, что включен транспортный режим. Набор преобразования шифрования IPsec www esp-des esp-sha-hmac вид транспорта ! ! --- Определите криптокарту, которая будет позже! --- применена к исходящему интерфейсу. криптокарта темп 10 ipsec-isakmp установить одноранговый 10.32.1.161 установить набор преобразований www сопоставить адрес 100 ! вызовите rsvp-sync ! ! ! ! ! ! ! контроллер ISA 5/1 ! ! --- Определите туннель GRE на маршрутизаторе. ! --- Источником туннеля является исходящий интерфейс! --- а местом назначения туннеля является VPN 5000. интерфейс Tunnel0 IP-адрес 10.1.1.2 255.255.255.0 источник туннеля FastEthernet0 / 0 пункт назначения туннеля 10.32.1.161 криптокарта темп ! ! --- Исходящий интерфейс, подключенный к Интернету. интерфейс FastEthernet0 / 0 IP-адрес 10.32.1.162 255.255.128.0 дуплексный авто скорость авто криптокарта темп ! ! ! --- Внутренний интерфейс. интерфейс FastEthernet0 / 1 IP-адрес 10.31.100.1 255.255.128.0 нет поддержки дуплексный авто скорость авто ! интерфейс Serial1 / 0 нет IP-адреса неисправность обрамление c-bit длина кабеля 10 полоса пропускания dsu 44210 ! интерфейс Serial1 / 1 нет IP-адреса неисправность обрамление c-bit длина кабеля 10 полоса пропускания dsu 44210 ! ! --- Определите протокол маршрутизации RIP на маршрутизаторе.! --- В этом примере показана версия 2 для бесклассовой маршрутизации. роутер рип версия 2 сеть 10.0.0.0 нет авто-сводки ! ip бесклассовый IP-маршрут 0.0.0.0 0.0.0.0 10.32.1.1 нет IP http сервера ! ! --- Список доступа для шифрования, который используется! --- для шифрования пакетов GRE. список доступа 100 разрешить gre host 10.32.1.162 host 10.32.1.161 ! ! линия con 0 время ожидания выполнения 0 0 транспортный ввод нет линия aux 0 линия vty 5 15 ! конец |

| VPN 5000 Концентратор |

|---|

показать конфигурацию Отредактированная конфигурация отсутствует, используется "Запуск" [IP-Ethernet 0: 0] SubnetMask = 255.255.255.0 IPAddress = 1.1.1.1 [IP Ethernet 1: 0] Режим = Маршрутизация Маска подсети = 255.255.128.0 IP-адрес = 10.32.1.161 [ Общий ] VPNGateway = 10.32.1.1 EnablePassword = <удалено> Пароль = <удалено> EthernetAddress = 00: 00: a5: e9: c8: 00 Тип устройства = Концентратор VPN 5002/8 ConfiguredOn = Сервер времени не настроен ConfiguredFrom = Командная строка из консоли [Политика IKE] Защита = SHA_DES_G1 [Статический IP-адрес] 0.0.0.0 0.0.0.0 10.32.1.1 1 повторный список = нет [Список контекста] flash: //rip.cfg [ Логирование ] Включено = Вкл. Уровень = 7 Размер конфигурации 822 из 65500 байт.VPN5002_8_A5E9C800: Основной # |

| CVC |

|---|

показать конфигурацию Отредактированная конфигурация отсутствует, используется "Запуск" [ Общий ] Контекст = "рип" [IP Ethernet 1: 0,1] VLANID = 124 Инкапсуляция = dot1q Mode = Routed SubnetMask = 255.255.255.0 IP-адрес = 172.18.124.219 [Статический IP-адрес] [Tunnel Partner VPN 1] Время бездействия = 120 Преобразование = esp (sha, des) KeyManage = ReliablePeer = "10.31.0.0 / 17 " LocalAccess = "10.5.1.0/24" SharedKey = "cisco123" Mode = Main TunnelType = GREinIPSec BindTo = "Ethernet 1: 0" Партнер = 10.32.1.162 [IP VPN 1] RIPIn = Вкл. RIPOut = Вкл. RIPVersion = V2 DirectedBroadcast = Выкл. Пронумерованный = Вкл. Mode = Routed SubnetMask = 255.255.255.0 IP-адрес = 10.1.1.1 [IP Ethernet 1: 0,2] Mode = Routed SubnetMask = 255.255.255.0 IP-адрес = 20.20.20.20 Размер конфигурации 1127 из 65500 байт. VPN5002_8_A5E9C800: рип # |

В этом разделе представлена информация, которую вы можете использовать, чтобы убедиться, что ваша конфигурация работает правильно.

Некоторые команды show поддерживаются Средством интерпретации выходных данных (только для зарегистрированных клиентов), которое позволяет просматривать анализ выходных данных команды show .

show ip route — показывает текущее состояние таблицы маршрутизации.

показать активное соединение с криптографической машиной — показывает счетчик шифрования / дешифрования пакетов для каждой ассоциации безопасности IPSec.

show crypto ipsec sa — показывает все текущие сопоставления безопасности IPSec.

показать буфер системного журнала — показывает основную информацию системного журнала.

Дамп трассировки vpn — показывает подробную информацию о процессах VPN.

03-vpn-7140 # показать IP-маршрут Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2, ia - IS-IS внутри области * - кандидат по умолчанию, U - статический маршрут для каждого пользователя, o - ODR P - периодически загружаемый статический маршрут Шлюз последней инстанции - 10.32.1.1 в сеть 0.0.0.0 20.0.0.0/24 разделен на подсети, 1 подсеть R 20.20.20.0 [120/1] через 10.1.1.1, 00:00:10, Tunnel0 172.18.0.0/16 имеет переменные подсети, 2 подсети, 2 маски R 172.18.124.0/24 [120/1] через 10.1.1.1, 00:00:10, Tunnel0 10.0.0.0/8 имеет переменные подсети, 4 подсети, 2 маски R 10.0.0.0/24 [120/2] через 10.1.1.1, 00:00:10, Tunnel0 C 10.1.1.0/24 подключен напрямую, Tunnel0 C 10.31.0.0/17 подключен напрямую, FastEthernet0 / 1 C 10.32.0.0/17 подключен напрямую, FastEthernet0 / 0 S * 0.0.0.0 / 0 [1/0] через 10.32.1.1 03-vpn-7140 #

03-vpn-7140 # показать активное соединение с криптовалютой ID Интерфейс IP-адрес Состояние Алгоритм Шифрование Расшифровка 3 FastEthernet0 / 0 10.32.1.162 установить HMAC_SHA + DES_56_CB 0 0 4 FastEthernet0 / 0 10.32.1.162 установить HMAC_SHA + DES_56_CB 0 0 5 FastEthernet0 / 0 10.32.1.162 установить HMAC_SHA + DES_56_CB 0 0 2098 FastEthernet0 / 0 10.32.1.162 установить HMAC_SHA + DES_56_CB 0 1892 2099 FastEthernet0 / 0 10.32.1.162 установить HMAC_SHA + DES_56_CB 11552 0

03-vpn-7140 # показать crypto ipsec sa

интерфейс: FastEthernet0 / 0

Тег криптокарты: temp, local addr.10.32.1.162

локальный идентификатор (адрес / маска / прот / порт): (10.32.1.162/255.255.255.255/0/0)

удаленный идентификатор (адрес / маска / прот / порт): (10.32.1.161/255.255.255.255/0/0)

current_peer: 10.32.1.161

РАЗРЕШИТЬ, flags = {transport_parent,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0

#pkts сжато: 0, #pkts распаковано: 0

#pkts без сжатия: 0, #pkts compr. сбой: 0, сбой распаковки #pkts: 0

# отправить ошибки 0, # recv errors 0

локальная криптографическая конечная точка: 10.32.1.162, удаленная криптографическая конечная точка.: 10.32.1.161

путь mtu 1500, media mtu 1500

текущий исходящий spi: 0

входящий esp sas:

входящий ах сас:

входящий pcp sas:

исходящий esp sas:

исходящий ах сас:

исходящий pcp sas:

локальный идентификатор (адрес / маска / прот / порт): (10.32.1.162/255.255.255.255/47/0)

удаленный идентификатор (адрес / маска / прот / порт): (10.32.1.161/255.255.255.255/47/0)

current_peer: 10.32.1.161

РАЗРЕШЕНИЕ, flags = {origin_is_acl, transport_parent,}

#pkts encaps: 12912, #pkts encrypt: 12912, #pkts digest 12912

#pkts decaps: 2382, #pkts decrypt: 2382, #pkts verify 2382

#pkts сжато: 0, #pkts распаковано: 0

#pkts без сжатия: 0, #pkts compr.сбой: 0, сбой распаковки #pkts: 0

# отправить ошибки 0, # recv errors 0

локальная криптографическая конечная точка: 10.32.1.162, удаленная криптографическая конечная точка: 10.32.1.161

путь mtu 1500, media mtu 1500

текущий исходящий spi: 101

входящий esp sas:

spi: 0x4624F3AD (1176826797)

преобразовать: esp-des esp-sha-hmac,

in use settings = {Транспорт,}

слот: 0, conn id: 2098, flow_id: 69, криптокарта: temp

sa time: оставшийся срок службы ключа (к / сек): (1048130/3179)

Размер IV: 8 байт

Поддержка обнаружения повтора: Y

входящий ах сас:

входящий pcp sas:

исходящий esp sas:

spi: 0x101 (257)

преобразовать: esp-des esp-sha-hmac,

in use settings = {Транспорт,}

слот: 0, conn id: 2099, flow_id: 70, криптокарта: temp

sa time: оставшийся срок службы ключа (к / сек): (1046566/3179)

Размер IV: 8 байт

Поддержка обнаружения повтора: Y

исходящий ах сас:

исходящий pcp sas:

интерфейс: Tunnel0

Тег криптокарты: temp, local addr.10.32.1.162

локальный идентификатор (адрес / маска / прот / порт): (10.32.1.162/255.255.255.255/0/0)

удаленный идентификатор (адрес / маска / прот / порт): (10.32.1.161/255.255.255.255/0/0)

current_peer: 10.32.1.161

РАЗРЕШИТЬ, flags = {transport_parent,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0

#pkts сжато: 0, #pkts распаковано: 0

#pkts без сжатия: 0, #pkts compr. сбой: 0, сбой распаковки #pkts: 0

# отправить ошибки 0, # recv errors 0

локальная криптографическая конечная точка: 10.32.1.162, удаленная криптографическая конечная точка.: 10.32.1.161

путь mtu 1500, media mtu 1500

текущий исходящий spi: 0

входящий esp sas:

входящий ах сас:

входящий pcp sas:

исходящий esp sas:

исходящий ах сас:

исходящий pcp sas:

локальный идентификатор (адрес / маска / прот / порт): (10.32.1.162/255.255.255.255/47/0)

удаленный идентификатор (адрес / маска / прот / порт): (10.32.1.161/255.255.255.255/47/0)

current_peer: 10.32.1.161

РАЗРЕШЕНИЕ, flags = {origin_is_acl, transport_parent,}

#pkts encaps: 13017, #pkts encrypt: 13017, #pkts digest 13017

#pkts decaps: 2410, #pkts decrypt: 2410, #pkts verify 2410

#pkts сжато: 0, #pkts распаковано: 0

#pkts без сжатия: 0, #pkts compr.сбой: 0, сбой распаковки #pkts: 0

# отправить ошибки 0, # recv errors 0

локальная криптографическая конечная точка: 10.32.1.162, удаленная криптографическая конечная точка: 10.32.1.161

путь mtu 1500, media mtu 1500

текущий исходящий spi: 101

входящий esp sas:

spi: 0x4624F3AD (1176826797)

преобразовать: esp-des esp-sha-hmac,

in use settings = {Транспорт,}

слот: 0, conn id: 2098, flow_id: 69, криптокарта: temp

sa time: оставшийся срок службы ключа (к / сек): (1048124/3176)

Размер IV: 8 байт

Поддержка обнаружения повтора: Y

входящий ах сас:

входящий pcp sas:

исходящий esp sas:

spi: 0x101 (257)

преобразовать: esp-des esp-sha-hmac,

in use settings = {Транспорт,}

слот: 0, conn id: 2099, flow_id: 70, криптокарта: temp

sa time: оставшийся срок службы ключа (к / сек): (1046566/3176)

Размер IV: 8 байт

Поддержка обнаружения повтора: Y

исходящий ах сас:

исходящий pcp sas: В этом разделе представлена информация, которую можно использовать для устранения неполадок в конфигурации.

Команды поиска и устранения неисправностей

Некоторые команды show поддерживаются Средством интерпретации выходных данных (только для зарегистрированных клиентов), которое позволяет просматривать анализ выходных данных команды show .

Примечание: Перед тем, как вводить команды debug , см. Раздел «Важная информация о командах отладки».

debug crypto isakmp (Cisco IOS Router) — отображает подробную информацию о согласовании фазы I обмена ключами в Интернете (IKE) (основной режим).

debug crypto ipsec (Cisco IOS Router) — отображает подробную информацию о согласовании фазы II IKE (быстрый режим).

отладочный криптографический механизм (маршрутизатор Cisco IOS) — отлаживает шифрование / дешифрование пакетов и процесс Диффи-Хеллмана (DH).

debug ip rip (Маршрутизатор Cisco IOS) — выполняет отладку протокола маршрутизации RIP.

Выполните команду show ip routing из концентратора VPN 5000.

VPN5002_8_A5E9C800: rip # показать IP-маршрутизацию Таблица IP-маршрутизации для рипа Маршруты с прямым подключением: Ссылка на маску назначения Использует тип Интерфейс 10.1.1.0 FFFFFF00 5 STIF VPN0: 1 10.1.1.0 FFFFFFFF 0 STIF Локальный 10.1.1.1 @FFFFFFFF 5 Локальный Локальный 10.1.1.255 FFFFFFFF 0 STIF Локальный 20.20.20.0 FFFFFF00 1352 STIF Ether1: 0,2 20.20.20.0 FFFFFFFF 0 STIF Локальный 20.20.20.20 @FFFFFFFF 14 LocalLocal 20.20.20.255 FFFFFFFF 1318 STIF Локальный 127.0.0.1 FFFFFFFF 0 STIF Локальный 172.18.124.0 FFFFFF00 13789 STIF Ether1: 0.1 172.18.124.0 FFFFFFFF 0 STIF Локальный 172.18.124.219 @FFFFFFFF 6 Локальный Локальный 172.18.124.255 FFFFFFFF 13547 STIF Локальный 224.0.0.5 FFFFFFFF 0 STIF Локальный 224.0.0.6 FFFFFFFF 0 STIF Локальный 224.0.0.9 FFFFFFFF 15 STIF Локальный 255.255.255.255 @FFFFFFFF 221 Локальный Локальный Статические маршруты: Назначение Маска Шлюз Метрика Ссылка Использует Тип Интерфейс 10.31.0.0 FFFF0000 Интерфейс 1 0 Stat VPN0: 1 10.32.1.162 @FFFFFFFF 10.32.1.161 2 0 * Stat VPN0: 1 Динамические маршруты: Src / Назначение Маска Шлюз Метрическая ссылка Использует тип интерфейса TTL ПО УМОЛЧАНИЮ 10.1.1.2 1293 RIP2 165 VPN0: 1 10.0.0.0 FFFFFF00 172.18.124.216 1 0 RIP1 160 Ether1: 0.1 10.31.0.0 FFFF8000 10.1.1.2 1 0 RIP2 165 VPN0: 1 10.32.0.0 FFFF8000 10.1.1.2 1 0 RIP2 165 VPN0: 1 Настроенные IP-маршруты: Маска назначения, метрические флаги IFnum шлюза 10.31.0.0 FFFF0000 Интерфейс 1 VPN 0: 1 Redist = none Всего используемых маршрутов: 23 Маска -> Тип маршрута @Host -> Redist * rip #ospf

VPN5002_8_A5E9C800: rip # показать статистику vpn, версию Current In High Running Script Script Скрипт скрипта Активный расход воды Negot Total Starts OK Ошибка -------------------------------------------------- ------------ Пользователи 0 0 0 0 0 0 0 Партнеры 1 0 1 1 1 0 0 Итого 1 0 1 1 1 0 0 Статистика VPN0: 1 в упаковке 2697 Без упаковки 14439 BadEncap 0 BadAuth 0 BadEncrypt 0 RX IP 14439 rx IPX 0 rx Другое 0 tx IP 2697 tx IPX 0 tx Другое 0 IKE rekey 0 Входные VPN-пакеты упали из-за отсутствия SA: 1 Входные пакеты VPN упали из-за отсутствия свободных записей в очереди: 0 Слот IOP 1: Current In High Running Script Script Скрипт скрипта Активный расход воды Negot Total Starts OK Ошибка -------------------------------------------------- ------------ Пользователи 0 0 0 0 0 0 0 Партнеры 0 0 0 0 0 0 0 Итого 0 0 0 0 0 0 0 Статистика Завернутый Без упаковки BadEncap BadAuth BadEncrypt rx IP rx IPX rx Другое tx IP tx IPX tx Другое IKE rekey Входные пакеты VPN упали из-за отсутствия SA: 0 Входные пакеты VPN упали из-за отсутствия свободных записей в очереди: 0 Слот IOP 2: Current In High Running Script Script Скрипт скрипта Активный расход воды Negot Total Starts OK Ошибка -------------------------------------------------- ------------ Пользователи 0 0 0 0 0 0 0 Партнеры 0 0 0 0 0 0 0 Итого 0 0 0 0 0 0 0 Статистика Завернутый Без упаковки BadEncap BadAuth BadEncrypt rx IP rx IPX rx Другое tx IP tx IPX tx Другое IKE rekey Входные пакеты VPN упали из-за отсутствия SA: 0 Входные пакеты VPN упали из-за отсутствия свободных записей в очереди: 0 Слот IOP 3: Current In High Running Script Script Скрипт скрипта Активный расход воды Negot Total Starts OK Ошибка -------------------------------------------------- ------------ Пользователи 0 0 0 0 0 0 0 Партнеры 0 0 0 0 0 0 0 Итого 0 0 0 0 0 0 0 Статистика Завернутый Без упаковки BadEncap BadAuth BadEncrypt rx IP rx IPX rx Другое tx IP tx IPX tx Другое IKE rekey Входные пакеты VPN упали из-за отсутствия SA: 0 Входные пакеты VPN упали из-за отсутствия свободных записей в очереди: 0

Настройка GRE через IPSec между маршрутизатором Cisco IOS и концентратором VPN 5000 с использованием статической маршрутизации

В этом документе описывается, как настроить универсальную инкапсуляцию маршрутизации (GRE) через IPSec между концентратором Cisco VPN серии 5000 и маршрутизатором Cisco, на котором работает программное обеспечение Cisco IOS®.Функция GRE-over-IPSec представлена в версии программного обеспечения VPN 5000 Concentrator 6.0 (19).

В этом примере статическая маршрутизация используется для маршрутизации пакетов через туннель.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

Информация в этом документе была создана на устройствах в определенной лабораторной среде.Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco».

В этом разделе представлена информация для настройки функций, описанных в этом документе.

Примечание: Чтобы найти дополнительную информацию о командах, используемых в этом документе, используйте Инструмент поиска команд (только для зарегистрированных клиентов).

Схема сети

В этом документе используется конфигурация сети, показанная на этой диаграмме.

GRE через IPSec настраивается между маршрутизатором 1720-1, на котором работает программное обеспечение Cisco IOS, и концентратором VPN 5002. За маршрутизатором и концентратором VPN есть несколько сетей, которые объявляются с помощью протокола OSPF (Open Shortest Path First). OSPF работает в туннеле GRE между маршрутизатором и концентратором VPN.

Конфигурации

В этом документе используются эти конфигурации.

Примечание: При использовании программного обеспечения Cisco IOS версии 12.2 (13) T и более поздних (коды T-образной линии с более высокими номерами, коды 12.3 и более поздние) необходимо применить настроенную криптокарту IPSec только к физическому интерфейсу. Вам больше не нужно применять криптокарту к туннельному интерфейсу GRE. Наличие криптокарты на физическом и туннельном интерфейсах при использовании программного обеспечения Cisco IOS версии 12.2. (13) T и новее должно работать, но Cisco Systems рекомендует применять криптокарту только на физическом интерфейсе.

| 1720-1 Маршрутизатор |

|---|

Текущая конфигурация: 1305 байт ! версия 12.2 отметки времени службы время безотказной отладки отметки времени службы журнал работоспособности нет сервисного шифрования паролей ! имя хоста 1720-1 ! журнал не буферизован нет монитора регистрации включить секрет 5 $ 1 $ vIzI $ RqD0LqlqbSFCCjVELFLfH / ! объем памяти iomem 15 IP подсеть-ноль нет IP-поиска домена ! журнал уведомлений ip audit ip audit po max-events 100 ip ssh тайм-аут 120 ip ssh аутентификация-повторные попытки 3 ! крипто isakmp политика 1 хэш md5 предварительная проверка подлинности крипто-ключ isakmp cisco123 адрес 172.16.172.21 ! ! crypto ipsec transform-set myset esp-des esp-md5-hmac вид транспорта ! криптокарта vpn 10 ipsec-isakmp установить одноранговый узел 172.16.172.21 установить набор преобразований myset сопоставить адрес 102 ! cns сервер службы событий ! ! ! интерфейс Tunnel0 IP-адрес 50.1.1.1 255.255.255.252 источник туннеля FastEthernet0 пункт назначения туннеля 172.16.172.21 криптокарта vpn ! интерфейс FastEthernet0 IP-адрес 172.16.172.39 255.255.255.240 скорость авто криптокарта vpn ! интерфейс Serial0 IP-адрес 10.1.1.2 255.255.255.0 инкапсуляция ppp ! ip бесклассовый IP-маршрут 0.0.0.0 0.0.0.0 172.16.172.33 IP-маршрут 10.1.0.0 255.255.0.0 10.1.1.1 IP-маршрут 20.1.0.0 255.255.0.0 Туннель0 нет IP http сервера ! список доступа 102 разрешить gre хост 172.16.172.39 хост 172.16.172.21 ! линия con 0 линия aux 0 строка vty 0 4 пароль cisco авторизоваться ! планировщик не выделяет конец |

| VPN 5002 Концентратор |

|---|

[Общие] VPNGateway = 172.16.172.17 EthernetAddress = 00: 05: 32: 3e: 90: 40 Тип устройства = Концентратор VPN 5002/8 ConfiguredOn = Сервер времени не настроен ConfiguredFrom = Командная строка из консоли [Политика IKE] Защита = SHA_DES_G1 Защита = MD5_DES_G2 Защита = MD5_DES_G1 [Tunnel Partner VPN 1] KeyLifeSecs = 3500 KeepaliveInterval = 120 TunnelType = GREinIPSec Время бездействия = 120 Преобразование = ESP (MD5, DES) BindTo = "Ethernet 1: 0" SharedKey = "cisco123" Сертификаты = Выкл. Mode = Main KeyManage = Надежный Партнер = 172.16.172.39 [IP VPN 1] HelloInterval = 10 SubnetMask = 255.255.255.252 IP-адрес = 50.1.1.2 DirectedBroadcast = Выкл. Пронумерованный = Вкл. Mode = Routed [IP-Ethernet 1: 0] Mode = Routed SubnetMask = 255.255.255.240 IPBroadcast = 172.16.172.32 IP-адрес = 172.16.172.21 [IP-Ethernet 0: 0] Mode = Routed IPBroadcast = 20.1.1.255 SubnetMask = 255.255.255.0 IP-адрес = 20.1.1.1 [ Логирование ] Уровень = Отладка LogToAuxPort = Вкл. Включено = Вкл. [Ethernet-интерфейс Ethernet 0: 0] ДУПЛЕКС = половина СКОРОСТЬ = 10 мег. [Статический IP-адрес] 0.0.0.0 0.0.0.0 20.1.1.5 1 10.1.1.0 255.255.255.0 VPN 1 1 10.1.2.0 255.255.255.0 VPN 1 1 10.1.3.0 255.255.255.0 VPN 1 1 Размер конфигурации 1696 из 65500 байт. |

В этом разделе представлена информация, которую вы можете использовать, чтобы убедиться, что ваша конфигурация работает правильно.

Некоторые команды show поддерживаются Средством интерпретации выходных данных (только для зарегистрированных клиентов), которое позволяет просматривать анализ выходных данных команды show .

В этом разделе представлена информация, которую можно использовать для устранения неполадок в конфигурации.

Команды поиска и устранения неисправностей

Примечание: Перед тем, как вводить команды debug , см. Раздел «Важная информация о командах отладки».

Эти команды можно запустить на маршрутизаторе Cisco IOS.

debug crypto isakmp — Отображает подробную информацию о согласовании фазы I (основной режим) обмена ключами в Интернете (IKE).

debug crypto ipsec — Отображает подробную информацию о согласовании фазы II IKE (быстрый режим).

Отладка криптографического механизма — Отлаживает шифрование / дешифрование пакетов и процесс Диффи-Хеллмана (DH).

Пример вывода отладки

Здесь показан образец выходных данных отладки для маршрутизатора и концентратора VPN.

Отладки на маршрутизаторе Cisco IOS

Вывод команд debug crypto isakmp и debug crypto ipsec на маршрутизаторе показан здесь.

5d20h: ISAKMP (0: 0): получен пакет от 172.16.172.21 (N) NEW SA

5d20h: ISAKMP: локальный порт 500, удаленный порт 500

5d20h: ISAKMP (0:81): обработка данных SA. ID сообщения = 0

5d20h: ISAKMP (0:81): обнаружено совпадение предварительного общего ключа однорангового узла 172.16.172.21

5d20h: ISAKMP (0:81): проверка преобразования ISAKMP 1 на соответствие политике приоритета 1

5d20h: ISAKMP: шифрование DES-CBC

5d20h: ISAKMP: хэш SHA

5d20h: ISAKMP: предварительная авторизация

5d20h: ISAKMP: группа по умолчанию 1

5d20h: ISAKMP (0:81): atts недопустимы.Следующая полезная нагрузка - 3

5d20h: ISAKMP (0:81): проверка преобразования ISAKMP 2 на соответствие политике приоритета 1

5d20h: ISAKMP: шифрование DES-CBC

5d20h: ISAKMP: хэш MD5

5d20h: ISAKMP: предварительная авторизация

5d20h: ISAKMP: группа по умолчанию 2

5d20h: ISAKMP (0:81): atts недопустимы. Следующая полезная нагрузка - 3

5d20h: ISAKMP (0:81): проверка преобразования ISAKMP 3 на соответствие политике приоритета 1

5d20h: ISAKMP: шифрование DES-CBC

5d20h: ISAKMP: хэш MD5

5d20h: ISAKMP: предварительная авторизация

5d20h: ISAKMP: группа по умолчанию 1

5d20h: ISAKMP (0:81): допустимы атты.Следующая полезная нагрузка - 0

5d20h: ISAKMP (0:81): обработка полезной нагрузки идентификатора поставщика

5d20h: ISAKMP (0:81): SA выполняет аутентификацию с предварительным общим ключом

с использованием типа идентификатора ID_IPV4_ADDR

5d20h: ISAKMP (0:81): отправка пакета на 172.16.172.21 (R) MM_SA_SETUP

5d20h: ISAKMP (0:81): получен пакет от 172.16.172.21 (R) MM_SA_SETUP

5d20h: ISAKMP (0:81): обработка данных KE. ID сообщения = 0

5d20h: ISAKMP (0:81): обработка данных NONCE. ID сообщения = 0

5d20h: ISAKMP (0:81): обнаружено совпадение предварительного общего ключа однорангового узла 172.16.172.21 год

5d20h: ISAKMP (0:81): состояние SKEYID сгенерировано

5d20h: ISAKMP (0:81): отправка пакета на 172.16.172.21 (R) MM_KEY_EXCH

5d20h: ISAKMP (0:81): получен пакет от 172.16.172.21 (R) MM_KEY_EXCH

5d20h: ISAKMP (0:81): полезная нагрузка идентификатора обработки. ID сообщения = 0

5d20h: ISAKMP (0:81): обработка данных HASH. ID сообщения = 0

5d20h: ISAKMP (0:81): SA аутентифицирован с помощью 172.16.172.21

5d20h: ISAKMP (81): ID полезной нагрузки

следующая полезная нагрузка: 8

Тип 1

протокол: 17

порт: 500

длина: 8

5d20h: ISAKMP (81): Общая длина полезной нагрузки: 12

5d20h: ISAKMP (0:81): отправка пакета на 172.16.172.21 (R) QM_IDLE

5d20h: ISAKMP (0:81): получен пакет от 172.16.172.21 (R) QM_IDLE

5d20h: ISAKMP (0:81): обработка данных HASH. ID сообщения = 241

5d20h: ISAKMP (0:81): обработка данных SA. ID сообщения = 241

5d20h: ISAKMP (0:81): Проверка предложения IPSec 1

5d20h: ISAKMP: преобразование 1, ESP_DES

5d20h: ISAKMP: атрибуты в преобразовании:

5d20h: ISAKMP: тип жизни SA в секундах

5d20h: ISAKMP: продолжительность жизни SA (VPI) 0x0 0x0 0xD 0xAC

5d20h: ISAKMP: тип жизни SA в килобайтах

5d20h: ISAKMP: продолжительность жизни SA (VPI) 0x0 0x10 0x0 0x0

5d20h: ISAKMP: инкапсы - 2

5d20h: ISAKMP: аутентификатор HMAC-MD5

5d20h: ISAKMP (0:81): допустимы атты.5d20h: IPSEC (validate_proposal_request): часть предложения № 1,

(key eng. msg.) dest = 172.16.172.39, src = 172.16.172.21,

dest_proxy = 172.16.172.39/255.255.255.255/47/0 (тип = 1),

src_proxy = 172.16.172.21/255.255.255.255/47/0 (тип = 1),

протокол = ESP, преобразование = esp-des esp-md5-hmac,

lifedur = 0s и 0kb,

spi = 0x0 (0), conn_id = 0, keysize = 0, flags = 0x0

5d20h: ISAKMP (0:81): обработка данных NONCE. ID сообщения = 241

5d20h: ISAKMP (0:81): полезная нагрузка идентификатора обработки. ID сообщения = 241

5d20h: ISAKMP (81): ID_IPV4_ADDR src 172.16.172.21 prot 47 порт 0

5d20h: ISAKMP (0:81): полезная нагрузка идентификатора обработки. ID сообщения = 241

5d20h: ISAKMP (81): ID_IPV4_ADDR dst 172.16.172.39 prot 47 порт 0

5d20h: ISAKMP (0:81): запрос 1 spis от ipsec

5d20h: IPSEC (key_engine): получено событие очереди ...

5d20h: IPSEC (spi_response): получение spi 895566248 для SA

с 172.16.172.21 на 172.16.172.39 для прот 3

5d20h: ISAKMP: получено сообщение ke (2/1)

5d20h: ISAKMP (0:81): отправка пакета на 172.16.172.21 (R) QM_IDLE

5d20h: ISAKMP (0:81): получен пакет от 172.16.172.21 (R) QM_IDLE

5d20h: ISAKMP (0:81): Создание IPSec SA

5d20h: входящий SA с 172.16.172.21 до 172.16.172.39

(прокси с 172.16.172.21 на 172.16.172.39)

5d20h: имеет spi 0x356141A8 и conn_id 362 и флаги 0

5d20h: время жизни 3500 секунд

5d20h: время жизни 1048576 килобайт

5d20h: исходящий SA с 172.16.172.39 до 172.16.172.21

(прокси с 172.16.172.39 на 172.16.172.21)

5d20h: имеет spi 337, conn_id 363 и флаги 0

5d20h: время жизни 3500 секунд

5d20h: время жизни 1048576 килобайт

5d20h: ISAKMP (0:81): удаление узла 241 ошибка FALSE причина

"быстрый режим выполнен (ожидание ()"

5d20h: IPSEC (key_engine): получено событие очереди...

5d20h: IPSEC (initialize_sas):,

(key eng. msg.) dest = 172.16.172.39, src = 172.16.172.21,

dest_proxy = 172.16.172.39/0.0.0.0/47/0 (тип = 1),

src_proxy = 172.16.172.21/0.0.0.0/47/0 (тип = 1),

протокол = ESP, преобразование = esp-des esp-md5-hmac,

lifedur = 3500s и 1048576kb,

spi = 0x356141A8 (895566248), conn_id = 362, размер ключа = 0, флаги = 0x0

5d20h: IPSEC (initialize_sas):,

(key eng. msg.) src = 172.16.172.39, dest = 172.16.172.21,

src_proxy = 172.16.172.39/0.0.0.0/47/0 (тип = 1),

dest_proxy = 172.16.172.21 / 0.0.0.0 / 47/0 (тип = 1),

протокол = ESP, преобразование = esp-des esp-md5-hmac,

lifedur = 3500s и 1048576kb,

spi = 0x151 (337), conn_id = 363, размер ключа = 0, flags = 0x0

5d20h: IPSEC (create_sa): sa создано,

(sa) sa_dest = 172.16.172.39, sa_prot = 50,

sa_spi = 0x356141A8 (895566248),

sa_trans = esp-des esp-md5-hmac, sa_conn_id = 362

5d20h: IPSEC (create_sa): sa создано,

(sa) sa_dest = 172.16.172.21, sa_prot = 50,

sa_spi = 0x151 (337),

sa_trans = esp-des esp-md5-hmac, sa_conn_id = 363

5d20h: IPSEC (add_sa): узел запрашивает новые SA - срок действия истекает через 120 секунд.,

(sa) sa_dest = 172.16.172.21, sa_prot = 50,

sa_spi = 0x150 (336),

sa_trans = esp-des esp-md5-hmac, sa_conn_id = 361,

(идентификатор) локальный = 172.16.172.39, удаленный = 172.16.172.21,

local_proxy = 172.16.172.39/255.255.255.255/47/0 (тип = 1),

remote_proxy = 172.16.172.21/255.255.255.255/47/0 (тип = 1)

1720-1 #

1720-1 # показать crypto isakmp sa

dst src state conn-id слот

172.16.172.39 172.16.172.21 QM_IDLE 81 0

1720-1 # показать crypto ipsec sa

интерфейс: FastEthernet0

Тег криптокарты: vpn, локальный адрес.172.16.172.39

локальный идентификатор (адрес / маска / прот / порт): (172.16.172.39/255.255.255.255/0/0)

удаленный идентификатор (адрес / маска / прот / порт): (172.16.172.21/255.255.255.255/0/0)

current_peer: 172.16.172.21

РАЗРЕШИТЬ, flags = {transport_parent,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify 0

#pkts сжато: 0, #pkts распаковано: 0

#pkts без сжатия: 0, #pkts compr. не удалось: 0,

#pkts распаковать не удалось: 0, # отправить ошибки 0, # recv ошибки 0

местная криптография endpt.: 172.16.172.39, удаленный криптографический конец: 172.16.172.21

путь МТУ 1514, СМИ МТУ 1514

текущий исходящий spi: 0

входящий esp sas:

входящий ах сас:

входящий pcp sas:

исходящий esp sas:

исходящий ах сас:

исходящий pcp sas:

локальный идентификатор (адрес / маска / прот / порт): (172.16.172.39/255.255.255.255/47/0)

удаленный идентификатор (адрес / маска / прот / порт): (172.16.172.21/255.255.255.255/47/0)

current_peer: 172.16.172.21

РАЗРЕШЕНИЕ, flags = {origin_is_acl, transport_parent, parent_is_transport,}

#pkts encaps: 34901, #pkts encrypt: 34901, #pkts digest 34901

#pkts decaps: 34900, #pkts decrypt: 34900, #pkts verify 34900

#pkts сжато: 0, #pkts распаковано: 0

#pkts без сжатия: 0, #pkts compr.не удалось: 0,

#pkts распаковать не удалось: 0, # отправить ошибки 0, # recv ошибки 0

локальный криптографический конец: 172.16.172.39, удаленный криптографический конец: 172.16.172.21