Охранная зона ВЛ-0,4кВ; ВЛИ-0,4кВ

По Постановлению Правительства РФ от 24 февраля 2009 г. № 160 устанавливаются следующие охранные зоны для ВЛ-0,4кВ и ВЛИ-0,4кВ:

2м — Воздушная линия, выполненная неизолированным проводником ВЛ-0,4кВ;

Менее 2-х метров — для линий с самонесущими или изолированными проводами, проложенных по стенам зданий, конструкциям и т.д., охранная зона определяется в соответствии с установленными нормативными правовыми актами минимальными допустимыми расстояниями от таких линий;

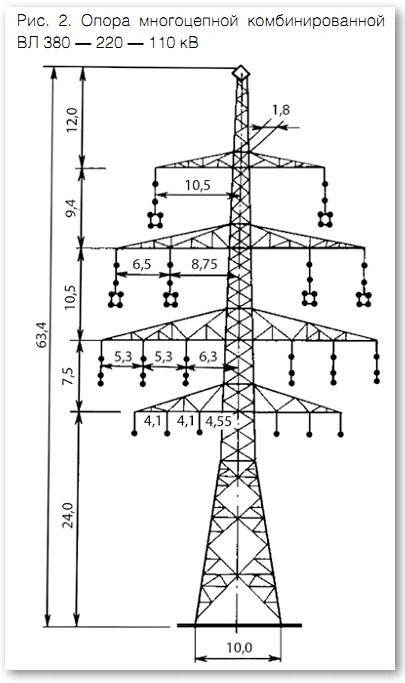

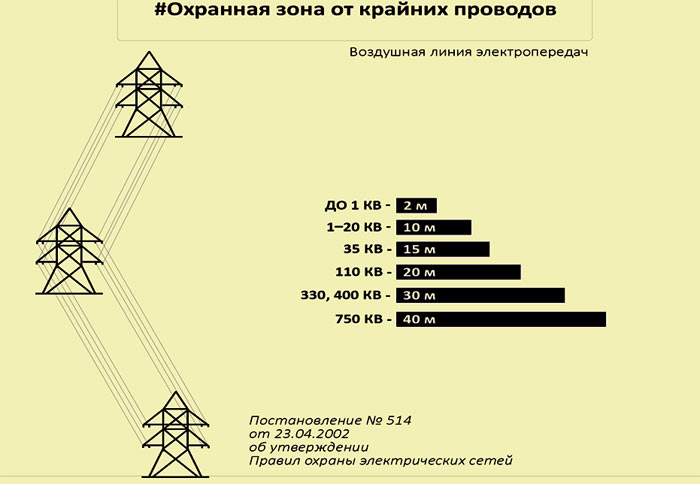

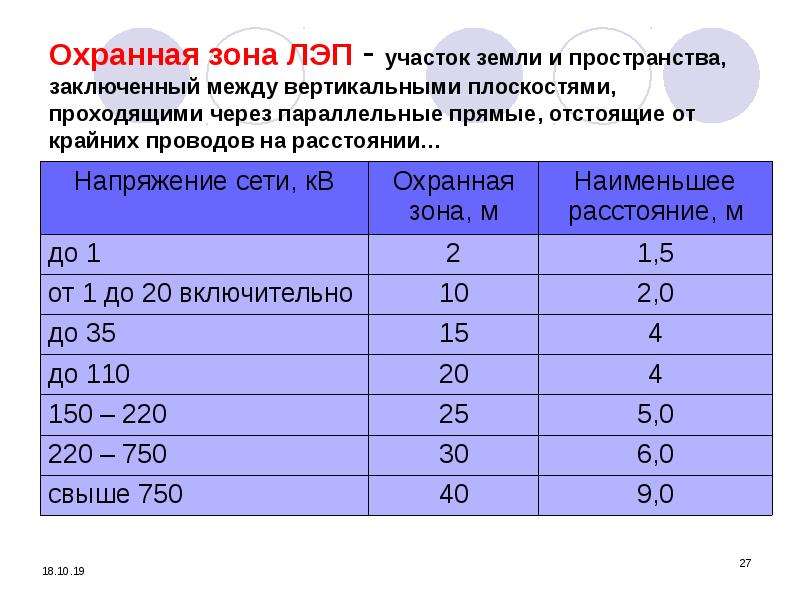

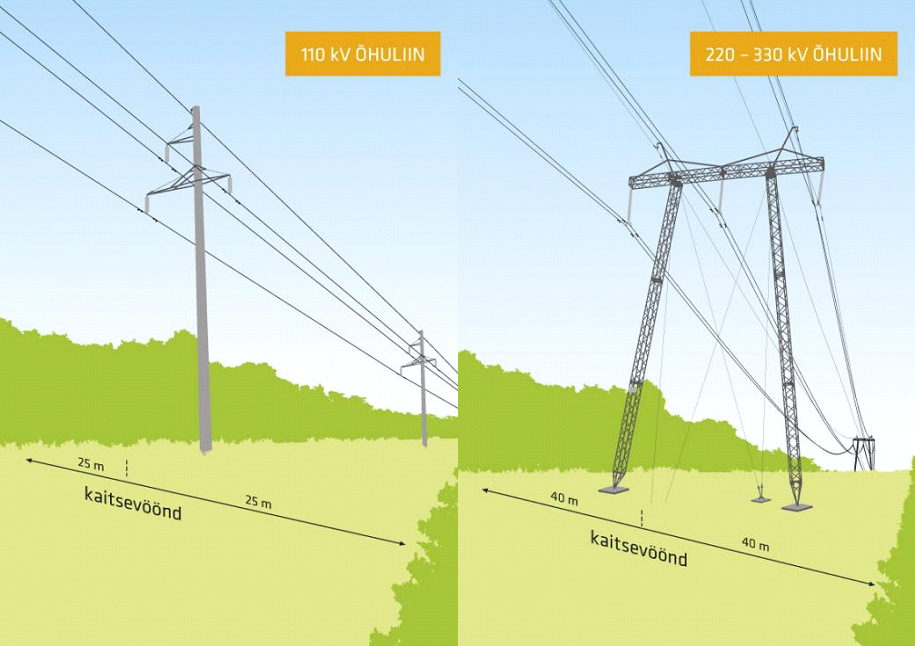

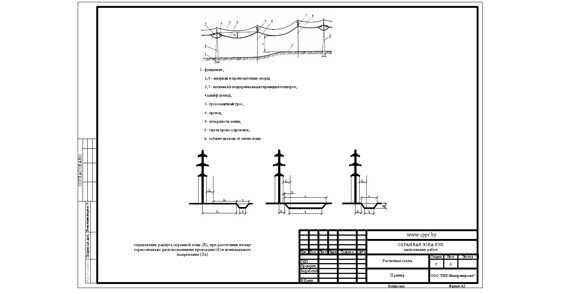

Охранные зоны устанавливаются вдоль воздушных линий электропередачи — в виде части поверхности участка земли и воздушного пространства (на высоту, соответствующую высоте опор воздушных линий электропередачи (Значение Н на Рисунке №1), ограниченной параллельными вертикальными плоскостями, отстоящими по обе стороны линии электропередачи от крайних проводов при неотклоненном их положении на следующем расстоянии (Значение

Рисунок №1

Пример прокладки проводника (СИП) по конструкции здания В охранных зонах запрещается осуществлять любые действия, которые могут нарушить безопасную работу объектов электросетевого хозяйства, в том числе привести к их повреждению или уничтожению, и (или) повлечь причинение вреда жизни, здоровью граждан и имуществу физических или юридических лиц, а также повлечь нанесение экологического ущерба и возникновение пожаров. [полный текст приведен в статье] Информационные знаки для обозначения охранных зон линий электропередачи рекомендуется изготавливать из листового металла или пластического материала толщиной не менее 1 мм и размером 280×210 мм.

[полный текст приведен в статье] Информационные знаки для обозначения охранных зон линий электропередачи рекомендуется изготавливать из листового металла или пластического материала толщиной не менее 1 мм и размером 280×210 мм.На информационном знаке размещаются слова «Охранная зона линии электропередачи» (для воздушной линии), значения расстояний от места установки знака до границ охранной зоны, стрелки в направлении границ охранной зоны, номер телефона (телефонов) организации-владельца линии и кайма шириной 21 мм.

Фон информационного знака белый, кайма и символы черные. На железобетонных опорах воздушных линий (ВЛ) информационные знаки могут быть нанесены непосредственно на поверхность бетона. При этом в качестве фона допускается использовать поверхность бетона, а размеры знака могут быть увеличены до 290×300 мм. Информационные знаки устанавливаются в плоскости, перпендикулярной к оси линии электропередачи (на углах поворота — по биссектрисе угла между осями участков линии).

Для ВЛ их установка осуществляется на стойках опор на высоте 2,5-3,0 м.

2.4.7. На опорах ВЛ на высоте не менее 2 м от земли через 250 м на магистрали ВЛ должны быть установлены (нанесены): порядковый номер опоры; плакаты, на которых указаны расстояния от опоры ВЛ до кабельной линии связи (на опорах, установленных на расстоянии менее 4 м до кабелей связи), ширина охранной зоны и телефон владельца ВЛ.

Статьи по теме:

Охранная зона трансформаторной подстанции

Охранная зона ВЛ-6(10)кВ, ВЛЗ-6(10)кВ

Охранная зона КЛ-0,4кВ, КЛ-6(10)кВ

Охранная зона ВЛ-35-1150кВ

Постановление Правительства РФ от 24 февраля 2009 г. № 160 «О порядке установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон»

Об охранных зонах подземных волоконно-оптических кабельных линий связи, Письмо Минэкономразвития России от 03 апреля 2014 года №Д23и-1030

ПИСЬМО

от 3 апреля 2014 года N Д23и-1030

Об охранных зонах подземных волоконно-оптических кабельных линий связи

В соответствии с письмом Минстроя России Департамент недвижимости Минэкономразвития России рассмотрел ваше обращение по вопросу об охранных зонах подземных волоконно-оптических кабельных линий связи и сообщает следующее.

Согласно статье 91 Земельного кодекса Российской Федерации и статье 10 Федерального закона от 7 июля 2003 года N 126-ФЗ «О связи» в целях обеспечения связи (кроме космической связи), радиовещания, телевидения, информатики могут быть установлены охранные зоны линий связи.

Порядок установления охранных зон линий и сооружений связи и линий и сооружений радиофикации определен постановлением Правительства Российской Федерации от 9 июня 1995 года N 578 «Об утверждении Правил охраны линий и сооружений связи Российской Федерации» (далее — Правила охраны).

В соответствии с пунктом 4 Правил охраны на трассах кабельных и воздушных линий связи и линий радиофикации устанавливаются охранные зоны с особыми условиями использования для подземных кабельных и для воздушных линий связи и линий радиофикации, расположенных вне населенных пунктов на безлесных участках, — в виде участков земли вдоль этих линий, определяемых параллельными прямыми, отстоящими от трассы подземного кабеля связи или от крайних проводов воздушных линий связи и линий радиофикации не менее чем на 2 метра с каждой стороны.

Границы охранных зон на трассах подземных кабельных линий связи, расположенных в городах и других населенных пунктах, определяются владельцами или предприятиями, эксплуатирующими эти линии (пункт 10 Правил охраны). Конкретные параметры охранных зон таких линий связи в каком-либо акте не установлены.

Правила технической эксплуатации первичных сетей Взаимоувязанной сети связи Российской Федерации. Книга 3. Правила технической эксплуатации линейно-кабельных сооружений междугородных линий передачи, утвержденные приказом Госкомсвязи России от 19 октября 1998 года N 187 (далее — Правила эксплуатации), устанавливают необходимость защиты линейно-кабельных сооружений связи от внешних электромагнитных влияний и от коррозии, а также определяют, что необходимость защиты линейных сооружений, выбор и объем защитных мер при строительстве определяются проектом кабельной линии, выполненным в соответствии с действующими нормативно-техническими указаниями и рекомендациями.

Таким образом, полагаем, что ширина охранных зон подземных кабельных линий связи может определяться владельцами или предприятиями, эксплуатирующими эти линии, с учетом требований Правил охраны и Правил эксплуатации и проектом кабельной линии, выполненных в соответствии с действующими нормативно-техническими указаниями и рекомендациями и не допускающих механическое и электрическое воздействие на сооружения и линии связи.

Заместитель директора

Департамента недвижимости

Электронный текст документа

подготовлен ЗАО «Кодекс» и сверен по:

рассылка

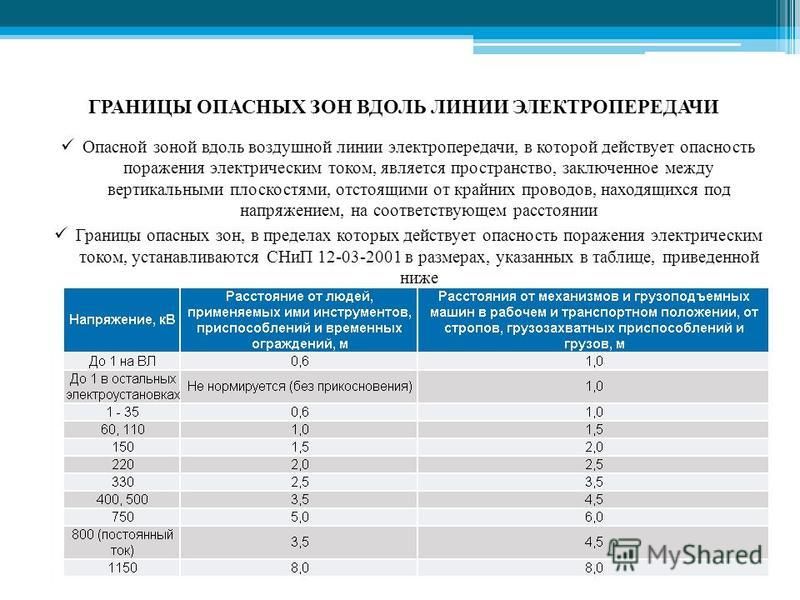

Размеры охранных зон

Размеры охранных зон

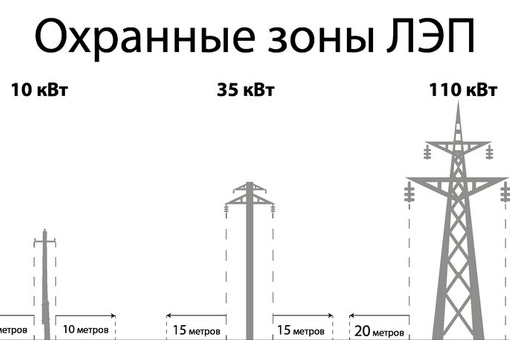

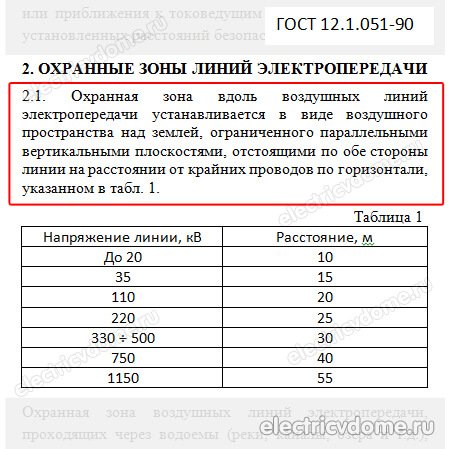

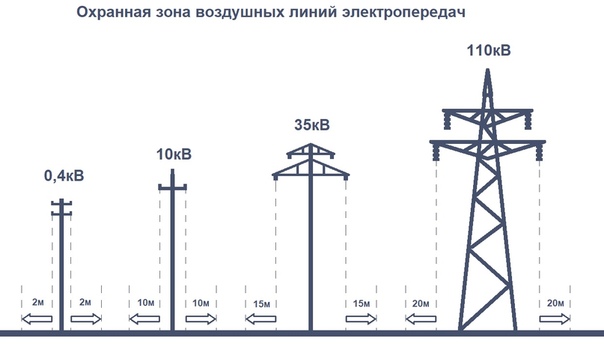

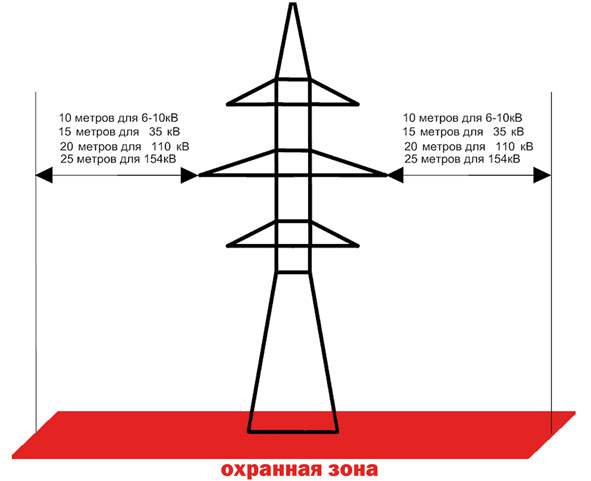

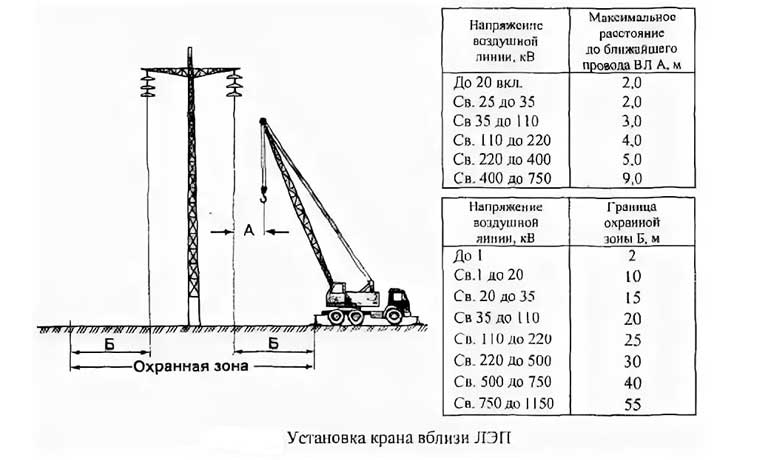

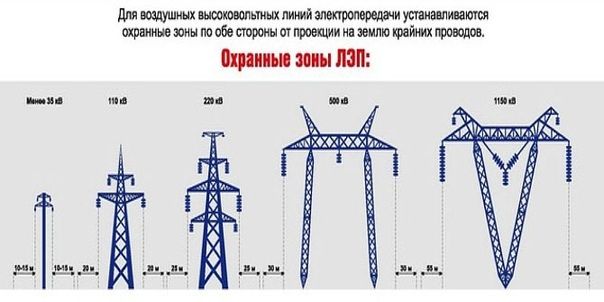

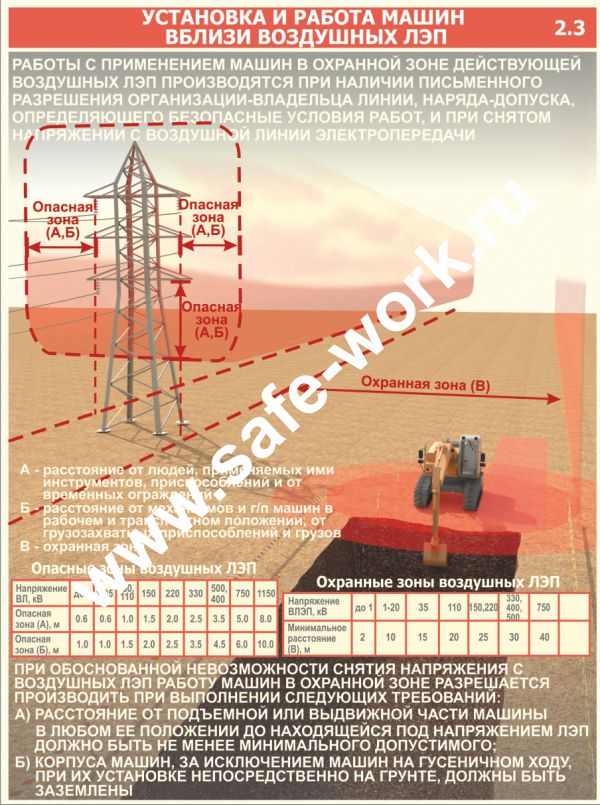

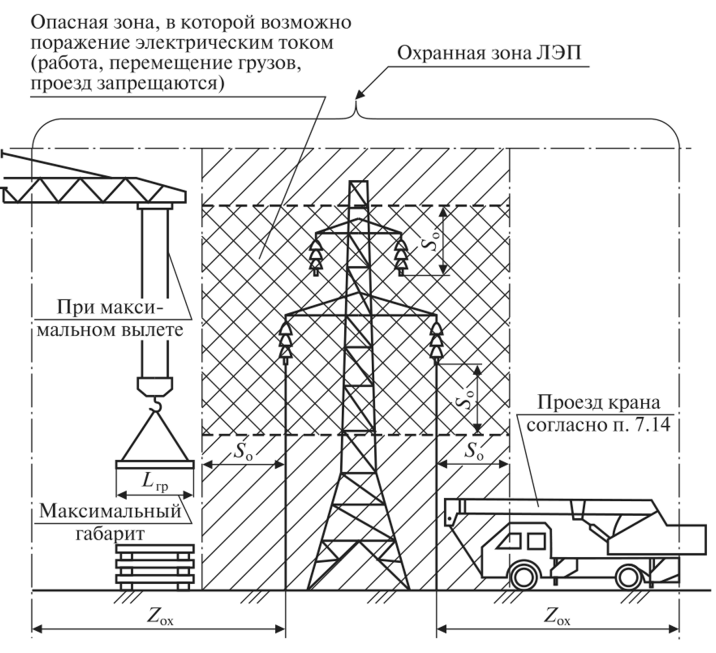

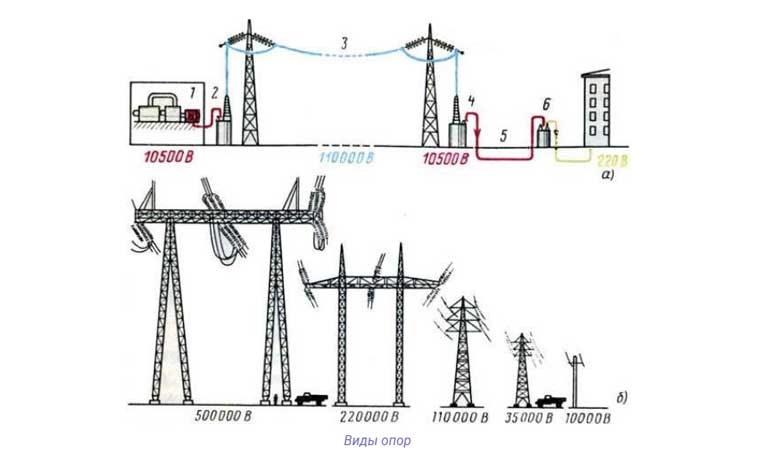

- Воздушные линии электропередачи (ВЛ). Вдоль каждой ВЛ установлена охранная зона в виде части поверхности участка земли и воздушного пространства на высоту опор ВЛ), ограниченной вертикальными плоскостями, отстоящими по обе стороны линии электропередачи от крайних проводов при не отклоненном их положении на расстоянии:

- для ВЛ до 1000 В (1 кВ) — 2 м,

- для ВЛ от 1 кВ до 20 кВ — 10 м (5 м для изолированных проводов),

- для ВЛ 35 кВ — 15 м,

- для ВЛ 110 кВ — 20 м,

- для ВЛ 150, 220 кВ — 25 м,

- для ВЛ 330 кВ — 30 м.

- Кабельные подземные линии электропередачи (КЛ). Вдоль подземных КЛ установлена охранная зона в виде части поверхности участка земли, расположенного под ней участка недр на глубину прокладки электрического кабеля, ограниченной параллельными вертикальными плоскостями, отстоящими по обе стороны линии электропередачи от крайних кабелей на расстоянии 1 м.

- Кабельные подводные линии электропередачи. Вдоль подводных КЛ установлена охранная зона в виде водного пространства от водной поверхности до дна, ограниченного вертикальными плоскостями, отстоящими по обе стороны линии от крайних кабелей на расстоянии 100 м.

- Подстанции и распределительные устройства. Вокруг трансформаторных подстанций (ТП) и распределительных устройств (РУ) установлена охранная зона в виде части поверхности участка земли и воздушного пространства на высоту наивысшей точки подстанции, ограниченной вертикальными плоскостями, отстоящими от всех сторон ограждения или стены по всему периметру на расстоянии:

- для подстанций и распределительных устройств до 10кВ — 10 м,

- для подстанций с высшим напряжением 35 кВ — 15 м,

- для подстанций с высшим напряжением 110 кВ — 20 м,

- для подстанций с высшим напряжением 220 кВ — 25 м,

- для подстанций с высшим напряжением 330кВ — 30 м.

Ростехнадзор разъясняет: Охранные зоны объектов электросетевого хозяйства

Вопрос:

Каков порядок установления границ охранных зон для объектов электросетевого хозяйства?

Ответ: Границы охранной зоны в отношении отдельного объекта электросетевого хозяйства определяются организацией, которая владеет им на праве собственности или ином законном основании.

Сетевая организация обращается в федеральный орган исполнительной власти, осуществляющий федеральный государственный энергетический надзор, с заявлением о согласовании границ охранной зоны в отношении отдельных объектов электросетевого хозяйства и представленными в виде электронного документа и в бумажном виде сведениями о границах охранной зоны.

Решение о согласовании границ охранной зоны принимается федеральным органом исполнительной власти, осуществляющим федеральный государственный энергетический надзор, в течение 15 рабочих дней со дня поступления указанных заявления и сведений.

После согласования границ охранной зоны федеральный орган исполнительной власти, осуществляющий федеральный государственный энергетический надзор, направляет в течение 5 рабочих дней в Федеральную службу государственной регистрации, кадастра и картографии документ, воспроизводящий сведения, содержащиеся в решении о согласовании границ охранной зоны в отношении отдельных объектов электросетевого хозяйства, включая их наименование и содержание ограничений использования объектов недвижимости в их границах, с приложением текстового и графического описаний местоположения границ такой зоны, а также перечня координат характерных точек этих границ в системе координат, установленной для ведения государственного кадастра недвижимости, на основании которого указанный федеральный орган исполнительной власти принимает решение о внесении в государственный кадастр недвижимости сведений о границах охранной зоны.

Охранная зона считается установленной с даты внесения в документы государственного кадастрового учета сведений о ее границах.

Постановление Правительства РФ от 24.02.2009 №160 (ред. от 21.12.2018) «О порядке установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон» (вместе с «Правилами установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон»)»

Форма заявления, а также перечень предъявляемых документов определены Порядком согласования Ростехнадзором границ охранных зон в отношении объектов электросетевого хозяйства (Приказ Ростехнадзора от 17 января 2013 года № 9).

Вопрос:

В своей работе сталкиваемся с размещением под линиями электропередач парковочных зон, пешеходных зон, каких-либо строений. Правомерно ли это? Если нет, то какие должны быть действия Ростехнадзора. Данный вопрос регулируется «Правилами установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон», утвержденными постановлением Правительства РФ от 24.02.2009 № 160.

Ответ: Пунктом 8 указанных Правил определено: В охранных зонах запрещается осуществлять любые действия, которые могут нарушить безопасную работу объектов электросетевого хозяйства.

Исполнение Ростехнадзором функций по привлечению к ответственности нарушителей требований Правил осложняется действиями администраций муниципальных образований, способствующих указанным правонарушениям при выделении земли арендаторам для размещения объектов и отсутствием со стороны администрации должного контроля за самовольным размещением объектов на земельных участках муниципального образования в уже существующих охранных зонах.

Вопрос:

Какие меры необходимо предпринять субъекту электроэнергетики для привлечения к ответственности нарушителей установленных охранных зон объектов электросетевого хозяйства?

Ответ: В соответствии с ч. 1 ст. 28.3 КоАП РФ за нарушение установленных границ охранных зон объектов электросетевого хозяйства, которое могло вызвать или вызвало перерыв в обеспечении потребителей электрической энергией, протоколы об административном правонарушении составляют и в соответствии со ст. 23.30 КоАП РФ рассматривают должностные лица органов государственного энергетического надзора.

23.30 КоАП РФ рассматривают должностные лица органов государственного энергетического надзора.

На основании вышеизложенного субъекту электроэнергетики при выявлении нарушения установленных границ охранных зон объектов электросетевого хозяйства следует направить в территориальный орган Федеральной службы по экологическому, технологическому и атомному надзору заявление о привлечении нарушителя к административной ответственности с приложением всех документов, подтверждающих факт такого нарушения, а так же полные данные о нарушителе.

Вопрос от 20.01.2020:

Прошу Вас разъяснить, в случае, если у подстанции с наивысшим классом напряжения 10 кВ отсутствуют подводящие воздушные линии электропередач, на вводе и выводе, а подводятся только подземные изолированные кабельные линии электропередач 10 кВ и 0,4 кВ, подстанция выполнена в виде капитального кирпичного здания с металлическими дверями и находится в границах населенного пункта, какое расстояние охранной зоны от подстанции в метрах – 5 (пять) или 10 (десять) должно быть установлено при проектировании охранной зоны.

Ответ: В соответствии с п.6 Правил установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон (далее — Правила), утвержденных постановлением Правительства Российской Федерации от 24.02.2009 г. №160, границы охранной зоны в отношении отдельного объекта электросетевого хозяйства определяются организацией, которая владеет им на праве собственности или ином законном основании (сетевая организация).

В соответствии с требованиями к границам установления охранных зон объектов электросетевого хозяйства (приложение к Правилам), охранная зона устанавливается вокругпространства (на высоту, соответствующую высоте наивысшей точки подстанции), ограниченной вертикальными плоскостями, отстоящими от всех сторон ограждения подстанции по периметру на расстоянии, указанном в подпункте «а» приложения к Правилам, применительно к высшему классу напряжения подстанции, 10 метров.

CCNA 4 Connecting Networks v6.0 — ответы на экзамен CN Chapter 7 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Каков пример M2M-соединения в IoT?

- Пользователь отправляет электронное письмо другу через Интернет.

- Датчики на складе взаимодействуют друг с другом и отправляют данные на серверный блок в облаке. *

- Избыточные серверы связываются друг с другом, чтобы определить, какой сервер должен быть активным или резервным.

- Автоматическая система сигнализации на территории кампуса отправляет сообщения о пожарной тревоге всем студентам и сотрудникам.

Explain:

Интернет вещей (IoT) соединяет устройства, которые традиционно не подключены к Интернету, например датчики и исполнительные механизмы. Межмашинное соединение (M2M) уникально для Интернета вещей в том смысле, что устройства соединены вместе и взаимодействуют друг с другом. Эти устройства могут отправлять данные на серверный блок в облаке для анализа и дальнейшего изменения работы. - Каков срок расширения существующей структуры Интернета на миллиарды подключенных устройств?

- М2М

- оцифровка

- Интернет вещей *

- SCADA

Объясните:

Интернет вещей (IoT) — это соединение миллиардов вещей, или «умная пыль».«SCADA относится к типу системы IoT, применяемой в промышленном Интернете. Оцифровка имеет несколько значений. Он может относиться к процессу преобразования аналогового сигнала в цифровой, или он может относиться к процессу, с помощью которого организация модернизируется путем планирования и, в конечном итоге, создания сложной и перспективной сетевой экосистемы ИТ, которая обеспечит большую возможность подключения, производительность и безопасность . Наконец, M2M относится к обмену данными от машины к машине.

Наконец, M2M относится к обмену данными от машины к машине. - Какое утверждение описывает систему Cisco IoT?

- Это операционная система коммутатора для интеграции многих функций безопасности уровня 2.

- Это расширенный протокол маршрутизации для облачных вычислений.

- Это инфраструктура для управления крупномасштабными системами самых разных конечных точек и платформ. *

- Это операционная система маршрутизатора, сочетающая IOS и Linux для туманных вычислений.

Explain:

Cisco разработала систему Cisco IoT, чтобы помочь организациям и отраслям внедрять решения IoT. Система IoT предоставляет инфраструктуру для управления крупномасштабными системами с самыми разными конечными точками и платформами, а также с огромным объемом данных, которые они создают.Cisco IOx объединяет IOS и Linux для поддержки туманных вычислений. - Какие три модели сети описаны в опоре туманных вычислений системы Cisco IoT? (Выберите три.

)

) - туманные вычисления *

- клиент / сервер *

- P2P

- облачные вычисления *

- одноранговая

- предприятие WAN

Объяснение:

Сетевые модели описывают потоки данных в сети.Сетевые модели, описанные в опоре туманных вычислений системы Cisco IoT, включают в себя: Модель

клиент / сервер — клиентские устройства запрашивают услуги серверов. Серверы часто располагаются локально и управляются организацией.

Модель облачных вычислений — новая модель, в которой серверы и сервисы распределены по всему миру в распределенных центрах обработки данных. Данные синхронизируются на нескольких серверах.

Fog computing — Эта модель идентифицирует распределенную вычислительную инфраструктуру ближе к границе сети.Это позволяет периферийным устройствам запускать приложения локально и принимать немедленные решения. - Какой компонент IoT расширяет возможности подключения к облаку ближе к границе сети?

- Опора сетевого подключения

- Столб туманных вычислений *

- Столп управления и автоматизации

- Опора платформы поддержки приложений

Explain:

Размещая распределенную вычислительную инфраструктуру ближе к границе сети, туманные вычисления позволяют граничным устройствам запускать приложения локально и принимать немедленные решения.

- Какое решение кибербезопасности описано в компоненте безопасности системы Cisco IoT для обеспечения безопасности электростанций и производственных линий?

- Безопасность сети IoT

- безопасность облачных вычислений

- Безопасность конкретных операционных технологий *

- Физическая безопасность IoT

Explain:

Компонент безопасности Cisco IoT предлагает масштабируемые решения для кибербезопасности, которые включают в себя следующее:

Operational Technology specific security — аппаратное и программное обеспечение, которое поддерживает работу электростанций и управляет производственными линиями фабрики

IoT Network Security — устройства безопасности сети и периметра такие как коммутаторы, маршрутизаторы и устройства брандмауэра ASA.

Физическая безопасность IoT — включая IP-камеры видеонаблюдения Cisco, которые обеспечивают наблюдение в самых разных средах.

- Какие возможности облачных вычислений обеспечат использование сетевого оборудования, такого как маршрутизаторы и коммутаторы, для конкретной компании?

- Инфраструктура как услуга (IaaS) *

- ПО как услуга (SaaS)

- браузер как услуга (BaaS)

- беспроводная связь как услуга (WaaS)

Explain:

Этот элемент основан на информации, содержащейся в презентации.

Маршрутизаторы, коммутаторы и межсетевые экраны — это устройства инфраструктуры, которые могут быть предоставлены в облаке. - Какая технология позволяет пользователям получать доступ к данным в любом месте и в любое время?

- Облачные вычисления *

- виртуализация

- микромаркетинг

- аналитика данных

Explain:

Облачные вычисления позволяют организациям избавиться от необходимости в локальном ИТ-оборудовании, обслуживании и управлении. Облачные вычисления позволяют организациям расширять свои услуги или возможности, избегая увеличения затрат на энергию и пространство.

Облачные вычисления позволяют организациям расширять свои услуги или возможности, избегая увеличения затрат на энергию и пространство. - Для ответа на вопрос экспонат не требуется. На выставке показан туман, покрывающий деревья на склоне горы. Какое утверждение описывает туманные вычисления?

- Требуются службы облачных вычислений для поддержки датчиков и контроллеров, не поддерживающих IP.

- Он поддерживает более крупные сети, чем облачные вычисления.

- Создает распределенную вычислительную инфраструктуру, которая предоставляет услуги близко к границе сети. *

- Он использует централизованную вычислительную инфраструктуру, которая хранит большие данные и управляет ими в одном очень безопасном центре обработки данных.

Explain:

Три определяющих характеристики туманных вычислений:

его близость к конечным пользователям,

его распределенная вычислительная инфраструктура, которая удерживает его ближе к границе сети,

его повышенная безопасность, поскольку данные не передаются в облако.

- Какая услуга облачных вычислений лучше всего подходит для новой организации, которая не может позволить себе физические серверы и сетевое оборудование и должна приобретать сетевые услуги по запросу?

Explain:

Инфраструктура как услуга (IaaS) предоставляет среду, в которой пользователи получают инфраструктуру по требованию, которую они могут установить на любую платформу по мере необходимости. - Какая облачная модель предоставляет услуги для конкретной организации или объекта?

- публичное облако

- гибридное облако

- частное облако *

- облако сообщества

Explain:

Частные облака используются для предоставления услуг и приложений определенной организации и могут быть установлены в частной сети организации или управляться внешней организацией. - Как виртуализация помогает при аварийном восстановлении в центре обработки данных?

- улучшение деловой практики

- Подача постоянного воздушного потока

- поддержка живой миграции *

- гарантия мощности

Объяснение:

Динамическая миграция позволяет перемещать один виртуальный сервер на другой виртуальный сервер, который может находиться в другом месте, на некотором расстоянии от исходного центра обработки данных.

- В чем разница между функциями облачных вычислений и виртуализации?

- Облачные вычисления отделяют приложение от оборудования, тогда как виртуализация отделяет ОС от основного оборудования. *

- Для облачных вычислений требуется технология гипервизора, тогда как виртуализация — это технология отказоустойчивости.

- Облачные вычисления используют технологию центров обработки данных, тогда как виртуализация не используется в центрах обработки данных.

- Облачные вычисления предоставляют услуги доступа через Интернет, тогда как виртуализация предоставляет услуги доступа к данным через виртуализированные Интернет-соединения.

Объясните:

Облачные вычисления отделяют приложение от оборудования. Виртуализация отделяет ОС от основного оборудования. Виртуализация — типичный компонент облачных вычислений. Виртуализация также широко используется в центрах обработки данных. Хотя реализация виртуализации упрощает настройку отказоустойчивости сервера, она не является отказоустойчивой технологией по своей конструкции.Для подключения к Интернету от центра обработки данных или поставщика услуг требуются резервные физические подключения к глобальной сети Интернет-провайдерам.

Хотя реализация виртуализации упрощает настройку отказоустойчивости сервера, она не является отказоустойчивой технологией по своей конструкции.Для подключения к Интернету от центра обработки данных или поставщика услуг требуются резервные физические подключения к глобальной сети Интернет-провайдерам. - Какие две бизнес-задачи и технические проблемы решает внедрение виртуализации в центре обработки данных? (Выберите два.)

- занимаемая площадь *

- требуется серверное оборудование

- атаки вирусов и шпионского ПО

- Электроэнергия и кондиционер *

- Требования к лицензии на операционную систему

Объясните:

Традиционно один сервер строился на одной машине с одной операционной системой.Этому серверу требовались мощность, прохладная среда и метод резервного копирования. Виртуализированные серверы требуют более надежного оборудования, чем стандартная машина, потому что компьютер или сервер, находящийся в виртуальной машине, обычно использует оборудование совместно с одним или несколькими серверами и операционными системами. За счет размещения нескольких серверов в одном физическом корпусе экономится место. Виртуализированным системам по-прежнему требуются соответствующие лицензии на операционные системы или приложения, или на то и другое, и по-прежнему требуются соответствующие приложения и настройки безопасности.

За счет размещения нескольких серверов в одном физическом корпусе экономится место. Виртуализированным системам по-прежнему требуются соответствующие лицензии на операционные системы или приложения, или на то и другое, и по-прежнему требуются соответствующие приложения и настройки безопасности. - При подготовке внедрения Интернета вещей к какой сети будут подключаться устройства, чтобы использовать одну и ту же инфраструктуру и облегчить обмен данными, аналитику и управление?

- конвергентные *

- видео

- телефон

- VoIP

- Какой тип гипервизора реализуется, когда пользователь с портативным компьютером под управлением Mac OS устанавливает экземпляр виртуальной ОС Windows?

- виртуальная машина

- голый металл

- тип 2 *

- тип 1

Explain:

Гипервизоры типа 2, также известные как размещенные гипервизоры, устанавливаются поверх существующей операционной системы, такой как Mac OS, Windows или Linux. - Какое утверждение описывает концепцию облачных вычислений?

- отделение операционной системы от оборудования

- отделение плоскости управления от плоскости управления

- отделение приложения от оборудования *

- отделение плоскости управления от плоскости данных

Объясните:

Облачные вычисления используются для отделения приложения или службы от оборудования. Виртуализация отделяет операционную систему от оборудования. - Что характерно для гипервизора типа 2?

- лучше всего подходит для корпоративных сред

- устанавливается непосредственно на оборудование

- не требует ПО консоли управления *

- имеет прямой доступ к ресурсам серверного оборудования

Explain:

Гипервизоры типа 2 размещаются в базовой операционной системе и лучше всего подходят для потребительских приложений и тех, кто экспериментирует с виртуализацией. В отличие от гипервизоров типа 1, гипервизоры типа 2 не требуют консоли управления и не имеют прямого доступа к оборудованию.

В отличие от гипервизоров типа 1, гипервизоры типа 2 не требуют консоли управления и не имеют прямого доступа к оборудованию. - Что характерно для гипервизора типа 1?

- не требует ПО консоли управления

- устанавливается непосредственно на сервере *

- установлен в существующей операционной системе

- лучше всего подходит для потребителей, а не для корпоративной среды

Explain:

Гипервизоры типа 1 устанавливаются непосредственно на сервере и известны как «голые железные» решения, дающие прямой доступ к аппаратным ресурсам.Для них также требуется консоль управления, и они лучше всего подходят для корпоративных сред. - Как изменяется плоскость управления для работы с виртуализацией сети?

- К каждому сетевому устройству добавляется избыточность уровня управления.

- Плоскость управления на каждом устройстве подключена к выделенной высокоскоростной сети.

- Гипервизор установлен на каждом устройстве, чтобы разрешить несколько экземпляров уровня управления.

- Функция уровня управления объединена в централизованный контроллер.*

Explain:

При проектировании сетевой виртуализации функция уровня управления удаляется с каждого сетевого устройства и выполняется централизованным контроллером. Централизованный контроллер передает функции уровня управления каждому сетевому устройству, и каждое устройство фокусируется на пересылке данных. - Какая технология виртуализирует плоскость управления сетью и перемещает ее на централизованный контроллер?

- IaaS

- SDN *

- туманные вычисления

- облачные вычисления

Объясните:

Сетевые устройства работают в двух плоскостях: плоскости данных и плоскости управления.Плоскость управления поддерживает механизмы пересылки Уровня 2 и Уровня 3 с использованием ЦП. Уровень данных перенаправляет потоки трафика. SDN виртуализирует плоскость управления и перемещает ее на централизованный сетевой контроллер.

Уровень данных перенаправляет потоки трафика. SDN виртуализирует плоскость управления и перемещает ее на централизованный сетевой контроллер. - Какие два уровня модели OSI связаны с функциями уровня управления сети SDN, которые принимают решения о пересылке? (Выберите два.)

- Слой 1

- Уровень 2 *

- Уровень 3 *

- Слой 4

- Слой 5

Explain:

Уровень управления SDN использует таблицу ARP уровня 2 и таблицу маршрутизации уровня 3 для принятия решений о пересылке трафика. - Что предварительно заполняет FIB на устройствах Cisco, которые используют CEF для обработки пакетов?

- таблица смежности

- таблица маршрутизации *

- ЦОС

- таблица ARP

Объяснение:

CEF использует FIB и таблицу смежности для принятия решений по быстрой пересылке без обработки уровня управления. Таблица смежности предварительно заполняется таблицей ARP, а FIB предварительно заполняется таблицей маршрутизации.Взаимодействие с другими людьми

Таблица смежности предварительно заполняется таблицей ARP, а FIB предварительно заполняется таблицей маршрутизации.Взаимодействие с другими людьми - Какой тип гипервизора, скорее всего, будет использоваться в центре обработки данных?

- Тип 1 *

- Hadoop

- Nexus

- Тип 2

Explain:

Гипервизоры двух типов — это тип 1 и тип 2. Гипервизоры типа 1 обычно используются на корпоративных серверах. Корпоративные серверы, а не виртуализированные ПК, скорее всего, будут в центре обработки данных. - Какой компонент считается мозгом архитектуры ACI и преобразует политики приложений?

- Конечные точки профиля сети приложения

- коммутатор Nexus 9000

- гипервизор

- Контроллер инфраструктуры политики приложений *

Explain:

Архитектура ACI состоит из трех основных компонентов: профиля сети приложения, контроллера инфраструктуры политики приложений, который служит мозгом архитектуры ACI, и коммутатора Cisco Nexus 9000.

- Заполните поле.

В реализации Интернета вещей устройства будут подключены к сети

для совместного использования одной и той же инфраструктуры и для облегчения связи, аналитики и управления.

Правильный ответ: сходитсяExplain:

В настоящее время многие объекты соединяются с помощью небольшого набора независимых сетей для конкретных целей. В реализации IoT устройства будут подключены к конвергентной сети для совместного использования одной и той же инфраструктуры и для облегчения связи, аналитики и управления. - Заполните поле.

В сценарии, когда пользователь с портативным компьютером под управлением Mac OS устанавливает экземпляр виртуальной ОС Windows, пользователь реализует гипервизор типа

.

Правильный ответ: 2Explain:

Гипервизоры типа 2, также известные как размещенные гипервизоры, устанавливаются поверх существующей операционной системы, такой как Mac OS, Windows или Linux.

- Инженер-проектировщик сетей планирует внедрение экономичного метода безопасного соединения нескольких сетей через Интернет.Какой тип технологии требуется?

- a GRE IP-туннель

- выделенная линия

- шлюз VPN *

- выделенный ISP

- Какое преимущество использования VPN для удаленного доступа?

- нижние накладные расходы протокола

- простота устранения неисправностей

- потенциал для снижения затрат на подключение *

- повышение качества обслуживания

- Как осуществляется «туннелирование» в VPN?

- Новые заголовки из одного или нескольких протоколов VPN инкапсулируют исходные пакеты.*

- Все пакеты между двумя хостами назначаются на один физический носитель, чтобы гарантировать конфиденциальность пакетов.

- Пакеты замаскированы под другие типы трафика, чтобы их могли игнорировать потенциальные злоумышленники.

- Выделенный канал устанавливается между исходным и целевым устройствами на время соединения.

- Две корпорации только что завершили слияние. Сетевого инженера попросили соединить две корпоративные сети без затрат на выделенные линии.Какое решение было бы наиболее рентабельным методом обеспечения надлежащего и безопасного соединения между двумя корпоративными сетями?

- Клиент безопасной мобильности Cisco AnyConnect с SSL

- Cisco Secure Mobility Clientless SSL VPN

- Frame Relay

- VPN удаленного доступа с использованием IPsec

- межсайтовый VPN *

- Какие два сценария являются примерами виртуальных частных сетей удаленного доступа? (Выберите два.)

- Производитель игрушек имеет постоянное VPN-соединение с одним из поставщиков комплектующих.

- Все пользователи в большом филиале могут получить доступ к ресурсам компании через одно соединение VPN.

- Мобильный агент по продажам подключается к сети компании через Интернет в отеле. *

- Небольшой филиал с тремя сотрудниками имеет Cisco ASA, который используется для создания VPN-соединения со штаб-квартирой.

- Сотрудник, который работает из дома, использует клиентское программное обеспечение VPN на портативном компьютере для подключения к корпоративной сети.*

- Производитель игрушек имеет постоянное VPN-соединение с одним из поставщиков комплектующих.

- В каком утверждении описывается функция VPN типа «сеть-сеть»?

- VPN-соединение не определено статически. Клиентское программное обеспечение

- VPN установлено на каждом хосте.

- Внутренние хосты отправляют нормальные, неинкапсулированные пакеты. *

- Отдельные хосты могут включать и отключать VPN-соединение.

- Какова цель общего протокола туннелирования инкапсуляции маршрутизации?

- для обеспечения шифрования IP-трафика на уровне пакетов между удаленными узлами

- для управления транспортировкой многоадресного и многопротокольного IP-трафика между удаленными объектами *

- для поддержки базового незашифрованного IP-туннелирования с использованием маршрутизаторов разных производителей между удаленными узлами

- для обеспечения фиксированных механизмов управления потоком с IP-туннелированием между удаленными узлами

- Какой сценарий реализации удаленного доступа будет поддерживать использование общего туннелирования инкапсуляции маршрутизации?

- мобильный пользователь, который подключается к маршрутизатору на центральном узле

- филиал, который надежно подключается к центральному сайту

- мобильный пользователь, который подключается к сайту SOHO

- центральный сайт, который подключается к сайту SOHO без шифрования *

- См.

Выставку.Между маршрутизаторами R1 и R2 был реализован туннель. Какие два вывода можно сделать из выходных данных команды R1? (Выберите два.)

Выставку.Между маршрутизаторами R1 и R2 был реализован туннель. Какие два вывода можно сделать из выходных данных команды R1? (Выберите два.) - Этот туннельный режим не является режимом туннельного интерфейса по умолчанию для программного обеспечения Cisco IOS.

- Этот туннельный режим обеспечивает шифрование.

- Данные, передаваемые через этот туннель, небезопасны. *

- Этот туннельный режим не поддерживает многоадресное IP-туннелирование.

- Используется туннель GRE. *

- См. Выставку.Какой IP-адрес будет настроен на туннельном интерфейсе маршрутизатора назначения?

- 172.16.1.1

- 172.16.1.2 *

- 209.165.200.225

- 209.165.200.226

- Какое утверждение правильно описывает IPsec?

- IPsec работает на уровне 3, но может защищать трафик от уровня 4 до уровня 7.

*

* - IPsec использует алгоритмы, разработанные специально для этого протокола.

- IPsec реализует собственный метод аутентификации.

- IPsec — это проприетарный стандарт Cisco.

- IPsec работает на уровне 3, но может защищать трафик от уровня 4 до уровня 7.

- Какая функция служб безопасности IPsec позволяет получателю проверять, что данные были переданы без каких-либо изменений или изменений?

- Защита от повторного воспроизведения

- аутентификация

- целостность данных *

- конфиденциальность

- Какое утверждение описывает характеристику IPsec VPN?

- IPsec — это структура проприетарных протоколов Cisco.

- IPsec может защитить трафик на уровнях 1–3.

- Шифрование IPsec вызывает проблемы с маршрутизацией.

- IPsec работает со всеми протоколами уровня 2. *

- Что такое протокол IPsec, обеспечивающий конфиденциальность данных и аутентификацию для IP-пакетов?

- Какие два алгоритма шифрования используются в IPsec VPN? (Выберите два.

)

) - Какой алгоритм является криптосистемой с асимметричным ключом?

- Какие два алгоритма используют хеш-код аутентификации сообщения для аутентификации сообщения? (Выберите два.)

- Какие три утверждения описывают строительные блоки, составляющие структуру протокола IPsec? (Выберите три.)

- IPsec использует алгоритмы шифрования и ключи для обеспечения безопасной передачи данных. *

- IPsec использует алгоритмы Диффи-Хеллмана для шифрования данных, передаваемых через VPN.

- IPsec использует алгоритмы 3DES для обеспечения высочайшего уровня безопасности данных, передаваемых через VPN.

- IPsec использует криптографию с секретным ключом для шифрования сообщений, отправляемых через VPN.*

- IPsec использует алгоритм Диффи-Хеллмана в качестве хеш-алгоритма для обеспечения целостности данных, передаваемых через VPN.

- IPsec использует ESP для обеспечения конфиденциальной передачи данных путем шифрования IP-пакетов. *

- Инженер-проектировщик сети планирует внедрение IPsec VPN. Какой алгоритм хеширования обеспечит самый высокий уровень целостности сообщения?

- SHA-1

- MD5

- AES

- 512-битный SHA *

- Какова цель использования алгоритмов Диффи-Хеллмана (DH) как части стандарта IPsec?

- Алгоритмы DH позволяют неограниченному количеству сторон устанавливать общий открытый ключ, который используется алгоритмами шифрования и хеширования.

- DH-алгоритмы позволяют двум сторонам установить общий секретный ключ, который используется алгоритмами шифрования и хеширования. * Алгоритмы

- DH позволяют неограниченному количеству сторон устанавливать общий секретный ключ, который используется алгоритмами шифрования и хеширования.

Алгоритмы

Алгоритмы - DH позволяют двум сторонам установить общий открытый ключ, который используется алгоритмами шифрования и хеширования.

- Какова цель хэша сообщения в VPN-соединении?

- Обеспечивает невозможность чтения данных в виде обычного текста.

- Это гарантирует, что данные не изменились во время передачи. *

- Это гарантирует, что данные поступают из правильного источника.

- Это гарантирует, что данные не могут быть скопированы и воспроизведены по назначению.

- Какое решение Cisco VPN обеспечивает ограниченный доступ к внутренним сетевым ресурсам с помощью Cisco ASA и обеспечивает доступ только через браузер?

- SSL VPN без клиента *

- SSL VPN на основе клиента

- SSL

- IPsec

- Какой ключевой вопрос поможет определить, следует ли организации использовать SSL VPN или IPsec VPN для решения удаленного доступа организации?

- Используется ли маршрутизатор Cisco в пункте назначения туннеля удаленного доступа?

- Какие приложения или сетевые ресурсы нужны пользователям для доступа?

- Требуются ли и шифрование, и аутентификация?

- Нужно ли пользователям иметь возможность подключаться без специального программного обеспечения VPN? *

- Откройте действие PT.

Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос. Какая проблема препятствует обмену данными между хостами через VPN-туннель?

Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос. Какая проблема препятствует обмену данными между хостами через VPN-туннель? - Неправильная конфигурация EIGRP.

- Неправильные адреса назначения туннеля.

- Неверные IP-адреса туннеля. *

- Неправильные интерфейсы источника туннеля

- Какая критическая функция, предоставляемая IPsec, гарантирует, что данные не будут изменены при передаче между источником и местом назначения?

- целостность *

- Защита от повторного воспроизведения

- конфиденциальность

- аутентификация

- Какая служба IPsec проверяет наличие безопасных соединений с предполагаемыми источниками данных?

- шифрование

- аутентификация *

- конфиденциальность

- целостность данных

- Заполните поле.

«__ GRE __» — это туннельный протокол типа «сеть-сеть», разработанный Cisco для обеспечения многопротокольного и многоадресного IP-трафика между двумя или более сайтами. - В чем преимущество использования Cisco Secure Mobility Clientless SSL VPN?

- Безопасность обеспечивается запретом доступа к сети через браузер.

- Любое устройство может подключиться к сети без аутентификации.

- Клиентам не требуется специальное программное обеспечение. *

- Клиенты используют SSH для доступа к сетевым ресурсам.

- Как использование VPN на рабочем месте может способствовать снижению эксплуатационных расходов?

- VPN предотвращают подключение пользователей SOHO.

- VPN могут использоваться через широкополосные соединения, а не через выделенные каналы глобальной сети. * Для виртуальных частных сетей

- требуется подписка от определенного интернет-провайдера, который специализируется на безопасных соединениях.

- Технология высокоскоростного широкополосного доступа может быть заменена выделенными линиями.

- Какие две характеристики описывают IPsec VPN? (Выберите два.)

- Длина ключа составляет от 40 до 256 бит.

- Аутентификация IPsec может быть односторонней или двусторонней.

- Для подключения к VPN требуется специальная конфигурация клиента ПК. *

- IPsec специально разработан для веб-приложений.

- IPsec аутентифицируется с использованием общих секретов или цифровых сертификатов. *

Старая версия

Скачать PDF-файл ниже:

ITE v7.0 — IT Essentials (версия 7.0) — Ответы на экзамен по IT Essentials 7.0 Глава 5

Последнее обновление 5 августа 2019 г., автор Admin

ITE v7.0 — IT Essentials (версия 7.0) — IT Essentials 7.0 Глава 5 Ответы на экзамен

Заказчик рассматривает универсальное устройство для создания домашней сети.

Какие три устройства обычно интегрируются в многоцелевое сетевое устройство? (Выберите три.)

Какие три устройства обычно интегрируются в многоцелевое сетевое устройство? (Выберите три.) - веб-сервер

- переключатель

- маршрутизатор

- почтовый сервер

- точка беспроводного доступа Сервер печати

-

Пояснение: Веб-сервером может быть программное обеспечение, установленное на компьютере.Сервер электронной почты обычно предоставляется провайдером, например Google или Yahoo, или создается и предоставляется в корпоративной среде. Серверы печати обычно находятся в офисе, а не дома.

Какие два устройства обычно получают питание от PoE? (Выберите два.)

- точка доступа

- основной коммутатор

- IP-телефон

- модульный переключатель

- маршрутизатор

Пояснение: Компактные коммутаторы , точки доступа и IP-телефоны могут получать питание от коммутатора с поддержкой PoE.

Маршрутизаторы и модульные коммутаторы требуют большого количества энергии и не могут получать питание через кабель Ethernet.

Маршрутизаторы и модульные коммутаторы требуют большого количества энергии и не могут получать питание через кабель Ethernet.

Какие два типа помех сигналов уменьшаются с помощью STP больше, чем с помощью UTP? (Выберите два.)

- RFI

- белый шум

- МДФ

- дисперсия

- EMI

Пояснение: RFI, EMI и перекрестные помехи вызывают помехи для электрических сигналов, которые передаются по медным кабелям.И UTP, и STP используют витые пары проводов, которые помогают защитить от перекрестных помех. Однако STP обеспечивает лучшую защиту от RFI и EMI, чем UTP.

Когда принтер будет считаться сетевым хостом?

- при подключении к коммутатору

- при подключении к рабочей станции

- при подключении к ноутбуку

- при подключении к ПК

Пояснение: Когда принтер подключен непосредственно к сетевому устройству, например концентратору, коммутатору или маршрутизатору, он считается сетевым хостом.

Какая технология чаще всего используется для подключения устройств к PAN?

- коаксиальный кабель

- Bluetooth

- оптоволоконный кабель

- IEEE 802.11n беспроводной

Пояснение: Персональная сеть (PAN) соединяет беспроводные устройства, которые находятся в непосредственной близости от человека. Сетевая технология Bluetooth обычно обеспечивает возможность подключения.

Сетевой специалист был нанят для установки сети в компанию, которая собирает авиационные двигатели. В связи с особенностями бизнеса этот район сильно зависит от электромагнитных помех. Какой тип сетевого носителя следует рекомендовать, чтобы на передачу данных не влияли EMI?

- СТП

- коаксиальный

- оптоволоконный

- UTP

Пояснение: Оптическое волокно использует свет для передачи сигналов.

Следовательно, оптоволоконный кабель не подвержен воздействию электромагнитных или радиочастотных помех.

Следовательно, оптоволоконный кабель не подвержен воздействию электромагнитных или радиочастотных помех.

К скольким устройствам может одновременно подключаться устройство Bluetooth?

- 127

- 7

- 10

- 24

- 5

Пояснение: Bluetooth — это технология беспроводной связи малого радиуса действия, которая используется для устройств персональной сети (PAN), таких как сотовые телефоны, клавиатуры, гарнитуры и мыши.Устройство Bluetooth может подключаться максимум к семи другим устройствам, использующим эту технологию 2,4 ГГц.

Какое сетевое устройство принимает решения о пересылке на основе MAC-адреса назначения, содержащегося в кадре?

- повторитель

- ступица

- переключатель

- маршрутизатор

Пояснение: Коммутаторы являются центральной точкой подключения для локальной сети и поддерживают таблицу MAC-адресов.

В таблице MAC-адресов есть номер порта, связанный с MAC-адресом для каждого конкретного устройства. Коммутатор проверяет кадр на MAC-адрес назначения. Затем коммутатор просматривает свою таблицу MAC-адресов и, если этот MAC-адрес найден, коммутатор пересылает данные на порт, связанный с этим конкретным MAC-адресом.

В таблице MAC-адресов есть номер порта, связанный с MAC-адресом для каждого конкретного устройства. Коммутатор проверяет кадр на MAC-адрес назначения. Затем коммутатор просматривает свою таблицу MAC-адресов и, если этот MAC-адрес найден, коммутатор пересылает данные на порт, связанный с этим конкретным MAC-адресом.

Каковы общие функции прокси-сервера?

- для хранения часто используемых веб-страниц во внутренней сети

- для контроля доступа к внутренней сети

- для обнаружения вредоносных сигнатур путем мониторинга трафика, входящего во внутреннюю сеть

- для предоставления доступа к общему пулу конфигурируемых вычислительных ресурсов

Пояснение: Прокси-сервер часто отвечает за кэширование веб-страниц, к которым часто обращаются внутренние пользователи.Если другой внутренний пользователь запрашивает любую из сохраненных страниц, прокси-сервер может быстро предоставить сохраненные веб-страницы внутреннему пользователю, вместо того, чтобы отправлять запрос через Интернет на исходный веб-сервер.

Что характерно для WAN?

Типы вычислительных сетей — LAN, MAN и WAN

Локальная сеть (LAN) —

LAN или локальная сеть соединяет сетевые устройства таким образом, что персональный компьютер и рабочие станции могут совместно использовать данные, инструменты и программы.Группа компьютеров и устройств соединяется между собой коммутатором или стеком коммутаторов с использованием частной схемы адресации, определенной протоколом TCP / IP. Частные адреса уникальны по сравнению с другими компьютерами в локальной сети. Маршрутизаторы находятся на границе LAN, соединяя их с более крупной WAN.

Данные передаются с очень высокой скоростью, поскольку количество подключенных компьютеров ограничено. По определению, соединения должны быть высокоскоростными и относительно недорогим оборудованием (таким как концентраторы, сетевые адаптеры и кабели Ethernet).Локальные сети охватывают меньшую географическую территорию (размер ограничен несколькими километрами) и находятся в частной собственности. Его можно использовать для офисного здания, дома, больницы, школы и т. Д. ЛВС легко проектировать и обслуживать. Среда связи, используемая для LAN, состоит из кабелей витой пары и коаксиальных кабелей. Он покрывает небольшое расстояние, поэтому погрешность и шум сведены к минимуму.

Его можно использовать для офисного здания, дома, больницы, школы и т. Д. ЛВС легко проектировать и обслуживать. Среда связи, используемая для LAN, состоит из кабелей витой пары и коаксиальных кабелей. Он покрывает небольшое расстояние, поэтому погрешность и шум сведены к минимуму.

Ранние LAN имели скорость передачи данных от 4 до 16 Мбит / с. Сегодня скорость обычно составляет 100 или 1000 Мбит / с. Задержка распространения в локальной сети очень мала.В самой маленькой локальной сети можно использовать только два компьютера, в то время как в более крупной локальной сети могут быть размещены тысячи компьютеров. Локальная сеть обычно полагается в основном на проводные соединения для повышения скорости и безопасности, но беспроводные соединения также могут быть частью локальной сети. Отказоустойчивость локальной сети выше, и в этой сети меньше перегрузок. Например: группа студентов играет в Counter Strike в одной комнате (без интернета).

Городская сеть (MAN) —

MAN или городская сеть покрывает большую площадь, чем у LAN, и меньшую по сравнению с WAN. Он соединяет два или более компьютеров, которые находятся отдельно, но находятся в одном или разных городах. Он охватывает большую географическую зону и может выступать в качестве ISP (поставщика услуг Интернета). MAN разработан для клиентов, которым нужна высокоскоростная связь. Скорости MAN варьируются в Мбит / с. Сложно спроектировать и поддерживать сеть городских агломераций.

Он соединяет два или более компьютеров, которые находятся отдельно, но находятся в одном или разных городах. Он охватывает большую географическую зону и может выступать в качестве ISP (поставщика услуг Интернета). MAN разработан для клиентов, которым нужна высокоскоростная связь. Скорости MAN варьируются в Мбит / с. Сложно спроектировать и поддерживать сеть городских агломераций.

Отказоустойчивость MAN меньше, а также большая перегрузка в сети. Это дорого, и может принадлежать или не принадлежать одной организации.Скорость передачи данных и задержка распространения MAN умеренные. Для передачи данных через MAN используются следующие устройства: модем и провод / кабель. Примерами MAN являются часть сети телефонной компании, которая может предоставить клиенту высокоскоростную линию DSL или сеть кабельного телевидения в городе.

Глобальная сеть (WAN) —

WAN или глобальная сеть — это компьютерная сеть, которая простирается на большую географическую территорию, хотя может быть ограничена пределами штата или страны. WAN может представлять собой соединение LAN, соединяющееся с другими LAN через телефонные линии и радиоволны, и может быть ограничено предприятием (корпорацией или организацией) или быть доступным для общественности. Технология высокоскоростная и относительно дорогая.

WAN может представлять собой соединение LAN, соединяющееся с другими LAN через телефонные линии и радиоволны, и может быть ограничено предприятием (корпорацией или организацией) или быть доступным для общественности. Технология высокоскоростная и относительно дорогая.

Существует два типа глобальной сети: коммутируемая глобальная сеть и двухточечная глобальная сеть. WAN сложно проектировать и поддерживать. Как и в случае с MAN, отказоустойчивость глобальной сети меньше, а в сети больше перегрузок. Среда связи, используемая для WAN, — это PSTN или спутниковая связь.Из-за передачи на большие расстояния в WAN обычно больше шума и ошибок.

Скорость передачи данных WAN ниже, чем скорость 10-й локальной сети, поскольку это связано с увеличением расстояния и увеличением количества серверов и терминалов и т. Д. Скорость WAN варьируется от нескольких килобит в секунду (Кбит / с) до мегабит в секунду (Мбит / с). Задержка распространения — одна из самых больших проблем, с которыми здесь сталкиваются. Для передачи данных через WAN используются следующие устройства: оптические провода, микроволновые печи и спутники. Примером коммутируемой глобальной сети является сеть с асинхронным режимом передачи (ATM), а двухточечная глобальная сеть — это коммутируемая линия, соединяющая домашний компьютер с Интернетом.

Для передачи данных через WAN используются следующие устройства: оптические провода, микроволновые печи и спутники. Примером коммутируемой глобальной сети является сеть с асинхронным режимом передачи (ATM), а двухточечная глобальная сеть — это коммутируемая линия, соединяющая домашний компьютер с Интернетом.

Заключение —

LAN имеет множество преимуществ по сравнению с MAN и WAN, например, LAN обеспечивают превосходную надежность, высокую скорость передачи данных, ими легко управлять, а также они совместно используют периферийные устройства. Локальная сеть не может охватывать города или поселки, и для этой сети требуется городская вычислительная сеть, которая может соединять город или группу городов вместе. Кроме того, для подключения страны или группы стран требуется глобальная сеть.

Вниманию читателя! Не переставай учиться сейчас.Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и будьте готовы к отрасли.

Плюсы и минусы атомной энергетики | Чернобыльская катастрофа

У ядерной энергии есть свои плюсы и минусы, как и у всего остального в этом мире. Однако сегодня существует более 400 атомных станций, и они производят необходимую электроэнергию для своих стран. Преимущества атомных электростанций огромны. Более того, такие страны, как Франция или Япония, не смогут удовлетворить потребности в энергии без атомных станций.

Как вы, наверное, знаете, ядерная энергетика — очень эффективный способ производства энергии. После того, как ядерный реактор загружен и запущен, он может годами работать на одном и том же радиоактивном топливе. Хотя ядерная энергия сопряжена с некоторыми очень заметными рисками, но есть и большие и неоспоримые преимущества.

Попробуем найти преимущества и опасности ядерной энергетики. Другими словами, давайте выясним все плюсы и минусы атомной энергетики.

О преимуществах и плюсах атомной энергетики

Прежде всего важно понимать, что атомные электростанции востребованы в странах с высокоразвитой промышленностью. Это связано с тем, что для крупного производства обычно требуется большое количество электроэнергии. Даже в крупных городах требуется минимум энергии, который легко может получить тепловая электростанция. Но химическая промышленность или металлургия не только нуждаются в большом количестве электроэнергии, но и слишком удалены от обычных источников энергии, таких как гидроэлектростанции. Таким образом, атомные электростанции способны обеспечить потребности в электроэнергии большинства отраслей промышленности, которые сегодня играют огромную роль в жизни любого человека.В этом плюсы атомной энергетики перед высокоразвитой промышленностью страны.

Это связано с тем, что для крупного производства обычно требуется большое количество электроэнергии. Даже в крупных городах требуется минимум энергии, который легко может получить тепловая электростанция. Но химическая промышленность или металлургия не только нуждаются в большом количестве электроэнергии, но и слишком удалены от обычных источников энергии, таких как гидроэлектростанции. Таким образом, атомные электростанции способны обеспечить потребности в электроэнергии большинства отраслей промышленности, которые сегодня играют огромную роль в жизни любого человека.В этом плюсы атомной энергетики перед высокоразвитой промышленностью страны.

Плюсы и минусы атомной энергетики

Вторым по важности преимуществом ядерной энергетики являются характеристики топлива. Тепловым электростанциям требуется большое количество топлива, например, угля. Другими словами, их связывает добыча и транспортировка ресурсов. Более 50% стоимости электроэнергии угольной электростанции составляет стоимость транспортировки топлива. Также важно добавить, что процесс добычи и обогащения топлива довольно сложен.Атомная установка требует гораздо меньше топлива, и поэтому энергия намного дешевле. Кроме того, плюсы атомной энергетики заключаются в отсутствии необходимости обеспечивать топливные хранилища и дороги для доставки исходного ресурса.

Звучит неожиданно, но АЭС достаточно экологичны. Процессы сжигания не являются частью работы атомной станции, поэтому выбросы в атмосферу отсутствуют. Вода, используемая в первом контуре, имеет минимальный контакт с водой второго контура. Все оборудование, контактирующее с радиоактивными зонами, имеет множество отражающих и защитных устройств.Территория завода разделена на зоны по типу опасности, позволяющей защитить персонал. Даже незначительные выбросы газа обрабатываются несколькими станциями очистки. Достаточно взглянуть на картинку любой атомной электростанции. Он чистый, светлый, с ухоженной территорией. В то же время тепловая электростанция выбрасывает в атмосферу около 25% от общего объема выбросов из-за постоянного процесса горения, который происходит для выработки энергии.

Преимущества

- Highy Efficient — в одном килограмме ядерного топлива содержится в миллионы раз больше энергии, чем в одном килограмме нефти, газа или угля.В настоящее время это наиболее эффективный способ получения энергии. Энергия в 1 кг: 1 кг. угля — 8 кВт / 1 кг. нефти — 24 кВт / 1 кг Урана 235 — 24 000 000 кВт. Как видите, вам нужны тысячи тонн угля, чтобы заменить всего килограмм ядерного топлива.

- Нет двуокиси углерода (CO2) — С годами глобальное потепление становится все более серьезной проблемой. Одна из основных причин этого — увеличение количества углекислого газа, выбрасываемого в атмосферу. С этой точки зрения ядерная энергия — самый чистый источник, почти без таких выбросов.

- Cheap Energy — Атомная энергия относительно дешевая. Это означает, что производство 1 кВт электроэнергии на атомной электростанции стоит всего 5 центов! Это одна из самых дешевых альтернатив. Вот красивая таблица, которая проясняет ситуацию: Как видите, только гидроэнергетика дешевле ядерной. Ядерное топливо недорогое и его легче транспортировать — в Австралии есть неплохие запасы урана-235. 1 кг. ядерного топлива стоит около 2 800 долларов.Имея в виду, что с его помощью вы можете производить в миллионы раз больше энергии, чем любое другое топливо, это самое дешевое доступное топливо. Установленные технологии для строительства атомных электростанций — в настоящее время существуют хорошо отработанные и относительно безопасные технологии для строительства ядерных реакторов. И они постоянно совершенствовались. Ядерная энергетика имеет большие преимущества перед своими альтернативами, но нельзя сказать, что она очень опасна. Список основных недостатков можно найти здесь: Недостатки ядерной энергии.

О недостатках атомной энергетики

Атомная электростанция имеет два основных недостатка. Риск тяжелых последствий в случае аварии и обращения с отходами. Это вообще имеет главное влияние на будущее ядерной энергетики.

За все время существования атомной энергетики мир как минимум дважды был потрясен ужасными авариями с катастрофическими последствиями. Во-первых, авария на Чернобыльской АЭС произошла в 1986 году. На расследование причин аварии уходит много лет, и было выявлено как минимум несколько причин, которые привели к таким последствиям.Это дефектная конструкция реактора и энергоблока, а также количество грубых ошибок, допущенных при эксплуатации станции. Решения, принятые персоналом, сыграли огромную роль в некоторых событиях. Руководство станции не учитывает характеристики реактора и не соблюдает необходимые меры безопасности.

Недостатки атомной энергетики

Немаловажную роль сыграла неправильная политика советского правительства, которое вынудило проводить опасные эксперименты в Чернобыле, несмотря на угрозы безопасности, а также молчание и последующее скрытие степени катастрофы.Авария на «Фукусиме-1» имеет аналогичные причины, но основной причиной в ее случае стало сильнейшее землетрясение, которое привело к аварийному отключению охранного оборудования. В обоих случаях допущено множество эксплуатационных ошибок, но причиной аварии не была собственная ядерная технология. Немаловажную роль сыграла и неправильная политика советского правительства, которое вынудило проводить опасные эксперименты в Чернобыле, несмотря на угрозы безопасности, а также замалчивание и последующее утаивание уровня катастрофы.Авария на «Фукусиме-1» имеет аналогичные причины, но основной причиной в ее случае стало сильнейшее землетрясение, которое привело к аварийному отключению охранного оборудования. В обоих случаях допущено множество эксплуатационных ошибок, но причиной аварии не была собственная ядерная технология.

Плюсы и минусы ядерной энергетики и будущее ядерной энергетики

Самой острой проблемой ядерной энергетики является утилизация отработавшего ядерного топлива. Единственный способ сделать это — создать специальные могильники, куда ядерные отходы топлива помещают в саркофаг и поднимают для внешнего хранения.Естественно, это экологически опасный метод, который также недолговечен — ведь рано или поздно место для захоронения закончится. Урановые отходы — это не обычный мусор, который можно закопать в саду, и через пару лет это снова будет чистое место.