Классификация ГИС

Определение класса защищенности государственной информационной системы осуществляется в соответствии с приказом ФСТЭК РФ от 11 февраля 2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»

Класс защищенности информационной системы (первый класс (К1), второй класс (К2), третий класс (К3)) определяется в зависимости от уровня значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштаба информационной системы (федеральный, региональный, объектовый).

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации (заказчика) и (или) оператора от нарушения конфиденциальности (неправомерные доступ, копирование, предоставление или распространение), целостности (неправомерные уничтожение или модифицирование) или доступности (неправомерное блокирование) информации.

где степень возможного ущерба определяется обладателем информации (заказчиком) и (или) оператором самостоятельно экспертным или иными методами и может быть:

- высокой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны существенные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) информационная система и (или) оператор (обладатель информации) не могут выполнять возложенные на них функции;

- средней, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны умеренные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) информационная система и (или) оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций;

- низкой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны незначительные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) информационная система и (или) оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств.

Информация имеет высокий уровень значимости (УЗ 1), если хотя бы для одного из свойств безопасности информации (конфиденциальности, целостности, доступности) определена высокая степень ущерба.

Информация имеет средний уровень значимости (УЗ 2)

Информация имеет низкий уровень значимости (УЗ 3), если для всех свойств безопасности информации (конфиденциальности, целостности, доступности) определены низкие степени ущерба.

При обработке в информационной системе двух и более видов информации (служебная тайна, налоговая тайна и иные установленные законодательством Российской Федерации виды информации ограниченного доступа) уровень значимости информации (УЗ) определятся отдельно для каждого вида информации. Итоговый уровень значимости информации, обрабатываемой в информационной системе, устанавливается по наивысшим значениям степени возможного ущерба, определенным для конфиденциальности, целостности, доступности информации каждого вида информации.

Итоговый уровень значимости информации, обрабатываемой в информационной системе, устанавливается по наивысшим значениям степени возможного ущерба, определенным для конфиденциальности, целостности, доступности информации каждого вида информации.

Класс защищенности информационной системы определяется в соответствии с таблицей:

Уровень значимости информации | Масштаб информационной системы | ||

Федеральный | Региональный | Объектовый | |

УЗ 1 | К1 | К1 | К1 |

УЗ 2 | К1 | К2 | К2 |

УЗ 3 | К2 | К3 | К3 |

2.

1. Классификация информационной системы по требованиям защиты информации [«Методический документ. Меры защиты информации в государственных информационных системах» (утв. ФСТЭК России 11.02.2014)] — последняя редакция

1. Классификация информационной системы по требованиям защиты информации [«Методический документ. Меры защиты информации в государственных информационных системах» (утв. ФСТЭК России 11.02.2014)] — последняя редакция2.1. Классификация информационной системы по требованиям защиты информации

Определение класса защищенности информационной системы проводится в соответствии с пунктом 14.2 Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденных приказом ФСТЭК России от 11 февраля 2013 г. N 17.

Устанавливаются четыре класса защищенности информационной системы (первый класс (К1), второй класс (К2), третий класс (К3), четвертый класс (К4)), определяющие уровни защищенности содержащейся в ней информации. Самый низкий класс — четвертый, самый высокий — первый.

Класс защищенности информационной системы определяется в зависимости от уровня значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштаба информационной системы (федеральный, региональный, объектовый).

Класс защищенности (К) = [уровень значимости информации; масштаб системы].

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации (заказчика) и (или) оператора от нарушения конфиденциальности, целостности или доступности информации:

УЗ = [(конфиденциальность, степень ущерба) (целостность,

степень ущерба) (доступность, степень ущерба)],

где степень возможного ущерба определяется обладателем информации (заказчиком) и (или) оператором самостоятельно экспертным или иными методами и может быть:

высокой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны существенные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) информационная система и (или) оператор (обладатель информации) не могут выполнять возложенные на них функции;

средней, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны умеренные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) информационная система и (или) оператор (обладатель информации) не могут выполнять хотя бы одну из возложенных на них функций;

низкой, если в результате нарушения одного из свойств безопасности информации (конфиденциальности, целостности, доступности) возможны незначительные негативные последствия в социальной, политической, международной, экономической, финансовой или иных областях деятельности и (или) информационная система и (или) оператор (обладатель информации) могут выполнять возложенные на них функции с недостаточной эффективностью или выполнение функций возможно только с привлечением дополнительных сил и средств.

Для определения степени возможного ущерба от нарушения конфиденциальности, целостности или доступности могут применяться национальные стандарты и (или) методические документы, разработанные и утвержденные ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085.

Масштаб информационной системы определяется назначением и распределенностью сегментов информационной системы.

Информационная система имеет федеральный масштаб, если она функционирует на территории Российской Федерации (в пределах федерального округа) и имеет сегменты в субъектах Российской Федерации, муниципальных образованиях и (или) организациях.

Информационная система имеет региональный масштаб, если она функционирует на территории субъекта Российской Федерации и имеет сегменты в одном или нескольких муниципальных образованиях и (или) подведомственных и иных организациях.

Информационная система имеет объектовый масштаб, если она функционирует на объектах одного федерального органа государственной власти, органа государственной власти субъекта Российской Федерации, муниципального образования и (или) организации и не имеет сегментов в территориальных органах, представительствах, филиалах, подведомственных и иных организациях.

При обработке персональных данных в информационной системе определение класса защищенности информационной системы осуществляется с учетом требуемого уровня защищенности персональных данных, установленного в соответствии с Требованиями к защите персональных данных при их обработке в информационных системах персональных данных, утвержденными постановлением Правительства Российской Федерации от 1 ноября 2012 г. N 1119. При этом в соответствии с пунктом 27 Требований, утвержденных приказом ФСТЭК России от 11 февраля 2013 г. N 17, должно быть обеспечено соответствующее соотношение класса защищенности государственной информационной системы с уровнем защищенности персональных данных. В случае, если определенный в установленном порядке уровень защищенности персональных данных выше, чем установленный класс защищенности государственной информационной системы, то осуществляется повышение класса защищенности до значения, обеспечивающего выполнение пункта 27 Требований, утвержденных приказом ФСТЭК России от 11 февраля 2013 г. N 17.

В случае, если определенный в установленном порядке уровень защищенности персональных данных выше, чем установленный класс защищенности государственной информационной системы, то осуществляется повышение класса защищенности до значения, обеспечивающего выполнение пункта 27 Требований, утвержденных приказом ФСТЭК России от 11 февраля 2013 г. N 17.

Аттестация ГИС по 17 приказу ФСТЭК в ООО «ЦБИС»

Требования к ГИС

Приказ ФСТЭК № 17 вступил в силу 11.02.2013 и предъявляет требования по аттестации (оценке соответствия) государственных информационных систем (ГИС), в частности от утечки по техническим каналам, несанкционированного доступа, специальных воздействий на такую информацию (носители информации) в целях ее добывания, уничтожения, искажения или блокирования доступа к ней. Также приказ устанавливает порядок классификации ГИС и предъявляет требование использовать только сертифицированные средства защиты информации при защите ГИС.

Как аттестовать ГИС?

На первый взгляд все просто: нужно открыть сам приказ, определить по приказу класс защищенности ГИС и реализовать меры, установленные для того или иного класса защищенности ГИС.

На самом деле все гораздо сложнее: нужно еще расшифровать трактовки требований к мерам защиты и понять саму методологию (порядок) защиты ГИС, чтобы сделать все правильно.

Далее мы раскроем секреты проведения работ «от и до».

Работы по защите и аттестации ГИС проводятся в следующем порядке:

- Обследование и формирование требований;

- Проектирование системы защиты информации;

- Внедрение системы защиты информации;

- Аттестация ГИС.

На каждом этапе должны быть оформлены определенные отчетные документы, которые разрабатываются с учетом ГОСТ 34.602, ГОСТ Р 51583 и ГОСТ Р 51624.

Первый этап

На первом этапе проводятся следующие работы:

- утверждение приказа о необходимости защиты информации в ГИС;

- классификация ГИС с оформлением акта классификации;

- определение угроз безопасности с разработкой модели угроз и нарушителя;

- определение требований по защите информации с разработкой технического задания на систему защиты информации.

Отчетные документы оформляются с учетом ГОСТ 34.602, ГОСТ Р 51583 и ГОСТ Р 51624.

Второй этап

На втором этапе проводятся следующие работы:

- проектирование системы защиты информации с оформлением технического проекта;

- разработка эксплуатационной документации на систему защиты информации;

- макетирование и тестирование системы защиты информации (пилотный проект).

Технический проект и эксплуатационная документация на систему защиты информации разрабатываются в соответствии с ГОСТ 34.201.

Как правило, технический проект состоит из следующих документов:

- пояснительная записка,

- описание комплекса технических средств,

- структурная схема комплекса технических средств,

- спецификация оборудования,

- ведомость эксплуатационных документов.

Третий этап

Третий этап включает следующие работы:

- закупка, установка и настройка средств защиты информации;

- разработка организационно-распорядительной документации (ОРД) в части защиты информации;

- внедрение организационных мер защиты информации;

- анализ уязвимостей государственной информационной системы;

- предварительные испытания, опытная эксплуатация и приемочные испытания системы защиты информации.

По факту, зная рынок информационной безопасности, можно сказать, что большинством операторов и(или) лицензиатов ФСТЭК, осуществляющих работы по защите и аттестации ГИС, проводятся только работы по закупке, установке и настройке средств защиты, а также по разработке ОРД. Остальные этапы опускаются ввиду трудоемкости и(или) отсутствия понимания и(или) желания проводить анализ уязвимостей ГИС и оформлять кучу бумаг по ГОСТ КСАС (ГОСТ 34 серии) в части опытной эксплуатации и испытаний системы защиты информации.

Четвертый этап

На четвертом этапе проводятся работы по аттестации ГИС, включающие:

- оценку ОРД и эксплуатационной документации по защите информации, а также условий функционирования ГИС;

- анализ уязвимостей ГИС;

- испытания системы защиты информации.

В ходе выполнения работ оформляются следующие отчетные документы:

- программа и методики испытаний,

- протокол испытаний,

- заключение,

- аттестат соответствия (в случае положительного результата).

Результаты анализа уязвимостей и испытаний на возможность несанкционированного доступа могут быть оформлены как отдельными протоколами, так и объединены в один.

Работы по аттестации могут проводить только лицензиаты ФСТЭК «на техническую защиту конфиденциальной информации» с пунктами в лицензии «а», «г».

Точную стоимость аттестации вашей ГИС вы можете свободно узнать по телефону:

8(800)-550-44-71

Как классифицировать ГИС?

Класс защищенности информационной системы (первый класс (К1), второй класс (К2), третий класс (К3)) определяется в зависимости от уровня значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштаба информационной системы (федеральный, региональный, объектовый).

Определение класса защищенности ГИС осуществляется в соответствии с приложением 1 к 17 приказу ФСТЭК и проводится в следующем порядке:

- Сначала нужно определить уровень значимости обрабатываемой в ГИС информации.

Уровень значимости определяется оператором самостоятельно на основе того, какой ущерб может быть причинён обладателю информации: низкий, средний, высокий.

Уровень значимости определяется оператором самостоятельно на основе того, какой ущерб может быть причинён обладателю информации: низкий, средний, высокий. - Затем нужно определить масштаб ГИС: федеральный, региональный или объектовый. При федеральном и региональном масштабе ГИС должна иметь сегменты в одном или нескольких муниципальных образованиях и (или) подведомственных и иных организациях.

- Класс защищенности определяется следующим образом:

| Уровень значимости информации | Масштаб информационной системы | |||

| Федеральный | Региональный | Объектовый | ||

| УЗ 1 | К1 | К1 | К1 | |

| УЗ 2 | К1 | К2 | К2 | |

| УЗ 3 | К2 | К3 | К3 | |

Класс защищенности в обязательном порядке должен быть зафиксирован в акте классификации ГИС, который утверждается оператором ГИС.

На первый взгляд кажется, что приказ является самодостаточным, включает в себя и порядок классификации и подробнейшее описание порядка реализации самих мер защиты. Бери и применяй. Но это только на первый взгляд.

Как подготовить ГИС к аттестации?

Собрать волю в кулак и сделать следующее:

Первый этап

- Провести обследование ГИС с фиксацией полученных данных в акте (отчете) об обследовании. Это необходимо, чтобы разрабатывать последующие отчетные документы, опираясь на официальный документ.

- Разработать и утвердить приказ (решение) о необходимости защиты информации в ГИС (об организации работ по защите информации в ГИС).

- Провести классификацию ГИС и утвердить акт классификации, в котором устанавливается определенный класс защищенности ГИС.

- Определить актуальные угрозы безопасности информации, содержащейся в ГИС, путем разработки и утверждения частной модели угроз безопасности и нарушителя.

- Определить требования по защите информации, разработав и утвердив техническое задание на систему защиты информации по ГОСТ 34.

602

602

Второй этап

- Провести проектирование системы защиты информации (СЗИ) путем разработки и утверждения частного технического проекта на СЗИ в составе ГИС.

- Разработать эксплуатационную документацию на СЗИ, описывающую порядок использования средств защиты информации для каждой роли в ГИС (пользователь, администратор и др.).

- Осуществить макетирование и тестирование системы защиты информации путем разворачивания тестового стенда, использования полного набора средств защиты и моделирования реальных условий эксплуатации ГИС.

Третий этап

- Закупить, установить и настроить сертифицированные средства защиты информации.

- Разработать пакет организационно-распорядительной документации (ОРД) в части защиты информации и режимных мер.

- Внедрить организационные меры защиты информации (реализовать), установленные ОРД.

- Провести анализ уязвимостей государственной информационной системы с оформлением подтверждающих документов (программа и методики испытаний, протокол испытаний, заключение).

- Провести предварительные испытания, опытную эксплуатацию и приемочные испытания системы защиты информации в составе ГИС.

Особенности 17 приказа ФСТЭК

Особенности по сравнению с 21 приказом ФСТЭК следующие:

- Для защиты ГИС можно использовать только сертифицированные средства защиты.

- По результатам защиты ГИС в обязательном порядке необходимо проводить ее аттестацию.

- Методология (порядок) работ подробно расписана: от обследования и до аттестации ГИС.

- К 17 приказу ФСТЭК имеется методический документ «Меры защиты…», детализирующий те или иные меры защиты и досконально их поясняющий.

- В обязательном порядке проводится анализ уязвимостей ГИС с использованием банка уязвимостей bdu.fstec.ru как при внедрении системы защиты, так и при аттестации ГИС.

- В ГИС должно использоваться только сертифицированное программное обеспечение.

- Запрещено проводить аттестацию лицам, которые проектировали и внедряли систему защиты.

Как выбрать технические средства защиты ГИС?

В первую очередь необходимо знать класс защищенности ГИС, чтобы, опираясь на него, определить требуемые классы средств защиты информации для использования в ГИС.

Порядок выбора средств защиты информации по 17 приказу:

- Узнаем или определяем класс ГИС. Допустим, он 3 (третий).

- Смотрим 26 пункт 17 приказа и видим, что для 3 класса ГИС необходимы:

средства защиты информации 6 класса, а также средства вычислительной техники не ниже 5 класса. - Заходим в реестр сертифицированных средств защиты информации, который ведет ФСТЭК России.

- Ищем необходимые средства защиты, сертифицированные по схеме «Серийное производство» (это значит, что их свободно можно приобрести) и с действующим сертификатом.

Секрет поиска: в строке поиска нужно указать специальные символы, указывающие на то, что средство защиты сертифицировано по новым требованиям (профиль защиты):

«ИТ.МЭ.» — чтобы найти все межсетевые экраны;

«ИТ. СОВ.» — чтобы найти все системы обнаружения вторжений;

СОВ.» — чтобы найти все системы обнаружения вторжений;

«ИТ.САВЗ.» — чтобы найти все антивирусные средства защиты;

«ИТ.СДЗ.» — чтобы найти все средства доверенной загрузки;

«ИТ.СКН.» — средства контроля носителей информации;

«ИТ.ОС.» — чтобы найти все операционные системы .

Писать в поиске без кавычек, например: ИТ.ОС. Сами средства защиты выбираются в зависимости от ИТ-архитектуры ГИС и технических решений, предложенных в техническом проекте на создание системы защиты информации ГИС.

Изменения 17 приказа ФСТЭК

Вот основные моменты, которые были изменены в 17 приказе:

- В государственных информационных системах (ГИС) теперь всего 3 класса защищённости, четвертый класс исключен.

- Изменилось соотношение классов защищенности с классами защиты СЗИ (средств защиты информации). Теперь 6-й класс защиты СЗИ применяется в ГИС 3-го класса, 5-й – в ГИС 2-го класса, 4-й – в ГИС 1-го класса. СЗИ 1-3 класса по-прежнему применяются для защиты государственной тайны.

- Средства вычислительной техники (программное обеспечение) должны быть сертифицированы. (Это сверхжесткое требование, которое все будут обходить или трактовать в свою пользу).

- Меры защиты информации УПД.3 (Управление информационными потоками между устройствами, сегментами информационной системы, а также между информационными системами) и ЗСВ.10 (Разбиение виртуальной инфраструктуры на сегменты для обработки информации отдельным пользователем и (или) группой пользователей) теперь требуются для всех классов ГИС. Ранее – только для 1 и 2 классов.

Особое внимание:

- Запрещено проведение аттестационных испытаний должностным лицом, которое проектировало или внедряло систему защиты информации.

- ФСТЭК России теперь вводит обязательное использование своего банка данных угроз (bdu.fstec.ru), и при проведении анализа уязвимостей в ходе аттестационных испытаний должно быть подтверждено, что в информационной системе отсутствуют уязвимости, содержащиеся в банке данных угроз безопасности информации ФСТЭК России.

Стоимость аттестации ГИС

Стоимость аттестации ГИС в первую очередь зависит от ее масштаба, т.е. от количественных характеристик системы. Например, ГИС, состоящая из 10 серверов, и ГИС, состоящая из 100 серверов, – это ГИС совершенно разного масштаба.

Важнейшими критериями оценки стоимости аттестации ГИС являются:

- Географическая распределенность, т.е. наличие сегментов ГИС в субъектах России.

- Аттестовалась ли ГИС ранее.

- Обрабатываются ли в ГИС персональные данные, а также каких категорий и в каком объеме.

- Требуется только аттестация или еще и подготовка ГИС к аттестации.

Если общими словами, то стоимость аттестации ГИС на базе одного сервера составляет от 300 т.р., а, например, ГИС на базе 10 серверов – около 1,5 млн., так как трудоемкость работ большая (см. выше), а срезание углов – риск для лицензиата ФСТЭК России, проводящего работы.

Скачать коммерческое предложение на аттестацию ГИС

СКАЧАТЬ PDFИБ. Классификация для пользователей ГИС

С учетом тенденции по централизации информационных систем, в региональных государственных и муниципальных органах, в региональных гос. учреждениях отсутствуют собственные ГИСы, но есть большое количество клиентских подключений к ГИС.

Очевидно, что такие рабочие места необходимо защищать. Но по каким требованиям? То с чем я сталкивался – полный разброд и шатание. Одни защищают такие АРМ как собственную ИСПДн. Другие классифицируют как ГИС причем с уровнем защищенности от К1 до К3. Давайте разберемся какой порядок работы всё-таки правильный и какие сейчас есть сложности с ним. Во-первых, кто может и должен классифицировать клиентские места ГИС? В соответствии с пунктом 14 приказа ФСТЭК №17 классификацию ГИС осуществляет обладатель информации в ГИС (заказчик ГИС –орган который создает или заказывает ГИС по гос. контракту). Учреждение с клиентским местом не создает ГИС и соответственно не может проводить классификацию. Во-вторых, может быть клиентские места ГИС вообще не нужно защищать? Нужно. В соответствии с пунктом 4 приказа ФСТЭК №17 “Лицо, обрабатывающее информацию, являющуюся государственным информационным ресурсом, по поручению обладателя информации (заказчика) или оператора …. (далее — уполномоченное лицо), обеспечивает защиту информации в соответствии с законодательством Российской Федерации …”Так как, как правило разработаны документы (ФЗ, положения, приказы о работе системы) которые предусматривают различных пользователей системы, их обязанности и функции в системе. По сути эти документы и являются поручением. Но в соответствии с какими требованиями обеспечивать безопасность? В 90% случаев, документация на ГИС, которая передается пользователю не содержит требований по защите информации. В-третьих, пункт 4 приказа ФСТЭК №17 и пункт 9 статьи 14 №149-ФЗ говорят, что именно Заказчики ГИС (обладатели информации в ГИС) несут ответственность за защиту информации и именно они должны устанавливать требования по защите информации для уполномоченных лиц. Так получается всем пользователям надо запрашивать перечень класс ГИС и требования к защите с владельцев ГИС (готовы к шквалу запросов)? Запрашивали выборочно. Пока что широкий диапазон “мы вообще не включали клиентские места в область защиты” до “у нас для всей системы включая клиентские места один класс – К1”. Бывает так что предусмотрена классификация для федеральных и региональных серверных сегментов, но про пользовательские места опять забыли. В-четвертых, а имеет вообще смысл “парится”? Могут ли у клиентских мест быть классы ГИС отличные от ГИС в целом? Могут. В соответствии с пунктом 14.2 приказа ФСТЭК №17 класс защищенности может определятся для отдельных сегментов (составных частей) ГИС. И это вполне логично, так как значимость информации на отдельном клиентском месте существенно меньше чем на серверах в ЦОД где эти данные консолидированы. Отдельный большой вопрос как определять масштаб для составной части ГИС? Итого приходим к следующему единственно правильному сценарию: 1. Владелец ГИС при создании системы предусматривает классификацию сегментов пользователей ГИС 2. Владелец ГИС разрабатывает (это его обязанность) требования по защите информации для пользователей ГИС3. Пользователю ГИС до момента его подключения к системе доводятся требования по защите информации4. До подключения, после подключения или периодически во время работы пользователя с ГИС, владелец ГИС запрашивает с пользователя свидетельства того, что требования по защите информации выполняются (так как обеспечения защиты информации — это в первую очередь обязанность владельца ГИС)Пока по нему не работают ни старые ГИС типа zakupki.gov.ru, ГИС ГМП ни новые, такие как cabinets.fss.ru

Защита информации в ГИС | Защита государственных информационных систем

Все государственные структуры вне зависимости от уровня (федеральные, муниципальные, региональные, местные) имеют электронные информационные комплексы, облегчающие взаимодействие структурных подразделений между собой. Сегодня на территории РФ функционирует свыше 100 государственных информационных систем (ГИС), каждая из которых внесена в Реестр федеральных государственных информационных систем (ФГИС).

Согласно Приказу ФСТЭК РФ (Федеральная служба по техническому и экспортному контролю Российской Федерации) № 17 для подключения организации к ГИС и защиты своей информации требуется аттестация и получение специальных сертификатов ФСТЭК или ФСБ (Федеральная служба безопасности). ФСТЭК – это федеральный орган исполнительной власти, который обеспечивает безопасность информации в государственных информационных системах путем принятия соответствующих нормативно-правовых документов – актов, распоряжений, рекомендаций.

Такие жесткие требования обусловлены наличием сведений, относящихся к информации ограниченного доступа. По этой причине вопрос защиты информации в ГИС является актуальным, поскольку данные (сведения о физических и юридических лицах) должны быть надежно защищены от несанкционированного копирования, искажения, уничтожения или хищения третьими лицами.

Что представляют собой ГИС сегодня

Сложность защиты информации, содержащейся в ГИС, обусловливается широтой этого понятия, а также огромными массивами данных, которые обрабатываются для получения нужных сведений. Современные государственные информационные системы – это сложные комплексы технических, электронных и аудиовизуальных средств, с помощью которых происходит сбор, хранение и анализ данных, необходимых для эффективного функционирования всей государственной машины. От качества функционирования информационного комплекса зависит эффективность взаимодействий государственных структурных подразделений между собой.

Современные ГИС включают сложные системы управления базами данных (СУБД), а также аналитические комплексы, которые активно применяются в экономике, оборонной промышленности, землеустройстве, метрологии, картографии, экономике, транспорте и прочих областях государственной деятельности. Государственная информационная система обеспечивает реализацию полномочий госорганов, способствует достижению задач, поставленных Правительством РФ, а также информационному обмену между службами.

Актуальность эффективной защиты

ГИС – это сложный государственный информационный комплекс, состоящий из множества структурных компонентов и машинного анализа данных. Любой, даже самый незначительный, сбой может привести к искажению информации, ее порче или искажению. По этой причине обеспечение информационной безопасности решается с применением только комплексного подхода, когда учитываются все возможные (потенциальные) факторы риска.

Если говорить о правовой основе, то на территории Российской Федерации действуют требования о защите ГИС, изложенные и закрепленные в Приказе ФСТЭК России № 17 от 11.02.2013 и Постановления Правительства РФ № 555 от 11.05.2017. Существует также «Методический документ. Меры защиты информации в государственных информационных системах», утвержденный приказом ФСТЭК России от 11 февраля 2014 г. (Методика охраны).

Чтобы обеспечить сохранность данных требуется подробный анализ технических средств, которые используются в аналитическом комплексе доступа. Исходя из этого, разрабатываются меры, включающие в себя определение уровней доступа, авторизацию, резервное хранение (backup copy) и прочие операции. Если информация применяется для решения частных (корпоративных) задач, то она обладает коммерческой ценностью и подпадает под определение коммерческой тайны или конфиденциальных сведений. Если же речь идет об информации массового использования, то на первое место выходит защита авторского права, что подразумевает под собой защиту от копирования или же обязательную ссылку на автора контента.

Исходя из этого, становится понятным, что применяемые на предприятиях системы защиты информации должны соответствовать современным требованиям, чтобы успешно противостоять всем потенциальным угрозам. Не следует также забывать о том, что обеспечивать охрану информации, содержащейся в ГИС, следует еще на этапе ее создания, чтобы исключить утечку важных государственных данных.

Согласно Приказу ФСТЭК № 17 операторы ГИС должны обеспечить следующие мероприятия по защите информации:

- сформировать требования, касающиеся защиты сведений, содержащихся в информационной системе;

- разработать и внедрить на производство программу защиты информационного комплекса;

- пройти аттестацию ИСПДн (Информационная система персональных данных) для получения документа, подтверждающего соответствие требованиям;

- обеспечить эффективную защиту информации при эксплуатации системы (вводе и выводе данных).

На любой стадии существует потенциальный риск утечки информации, поэтому очень важно с самого начала организовать эффективную систему контроля и защиты данных. Особое внимание уделяют человеческому фактору, поскольку в большинстве случаев утечки случаются по вине людей. Исследование, проведенное аналитическим центром «СёрчИнформ» в 2018 году, свидетельствует о том, что виновниками утечек ИБ-инцидентов стали 26% руководителей и 74% рядовых сотрудников. Это достаточно высокий показатель, свидетельствующий о необходимости принятия комплекса мер, предотвращающих риск утечки информации. Для этого, прежде всего, ограничивают доступ сотрудников к социальным сетям на рабочем месте, что повышает также результат от выполняемой работы.

Структурно-функциональные компоненты информационной системы, подверженные угрозам

Для обеспечения эффективной защиты данных всю информационную систему разделяют на несколько функциональных компонентов. Это позволяет точно определить уязвимые стороны (слабые места) и защитить информацию государственного значения от хищения, копирования или искажения.

Выделяют следующие структурные элементы:

- главный сетевой сервер, на котором хранится программное обеспечение, используемое для работы. Также на нем хранится СУБД (система управления базами данных), поэтому защите этого оборудования уделяется особое внимание.

- автоматизированные рабочие места пользователей (АРМ). Выделяют прикладное и системное программное обеспечение, которое используют сотрудники для получения доступа к информации.

- телекоммуникационные системы связи. Они обеспечивают передачу информации по выделенным каналам связи и Интернету с использованием маршрутизаторов и модемов.

В состав любой ГИС также входит технический персонал, главной задачей которого является поддержание системы в рабочем состоянии. Речь идет о программистах, системных администраторах и других специалистах, без которых система не может исправно функционировать. Работе с персоналом со стороны службы внутреннего контроля уделяется повышенное внимание, чтобы не допустить утечку информации вследствие человеческого фактора.

Основные виды угроз

Современные ГИС создаются также с целью практического использования обычными гражданами, чтобы физические лица могли пользоваться государственными услугами. Контакт информации, которая относится к категории конфиденциальной, с внешней средой (к примеру, получение гражданином данных о задолженности по своим налогам: недвижимости, авто) порождает угрозы. Вот наиболее вероятные из них:

- Перехват ценных сведений по используемым линиям связи. Обычно осуществляется путем использования побочного электромагнитного излучения или же по специальному акустическому сигналу. Риск перехвата растет во время обмена сведениями между сервером и АРМ пользователей с использованием телекоммуникационных систем.

- Кража данных с целью несанкционированного копирования. Данная угроза возникает на этапе первичного сбора информации при вводе паролей и логинов, поэтому очень важно, чтобы сотрудники компании очень ответственно относились к их хранению.

- Искажение и подмена данных. Серьезная угроза, которая ставит под удар объективность хранимой информации. Обычно возникает на этапе аутентификации и идентификации.

- Уничтожение данных и программного обеспечения, которое используется для работы с информационной системой.

Как видим, существует широкий спектр потенциальных угроз, которые могут стать причиной нарушения целостности государственной информационной системы, поэтому очень важно предпринимать эффективные меры по защите информации. Причинами несанкционированного доступа обычно становятся ошибки при установке ПО, слабый уровень антивирусной защиты, нарушение правил доступа (взлом), а также устаревание технического оборудования (низкая скорость обработки информации, недостаточный объем оперативной памяти для обработки сложных процессов).

Комплекс принимаемых мер по защите данных в ГИС

Согласно требованиям ГОСТа Р ИСО/МЭК 17799-2005 безопасность информации сводится к защите целостности и конфиденциальности обрабатываемых данных. Государственный стандарт определяет следующие понятия:

- конфиденциальность – доступ к информации только авторизованных пользователей;

- целостность – достоверность и полнота информации и методов ее обработки;

- доступность – доступ к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Для обеспечения эффективной защиты важно принять во внимание масштабы, назначение и сферу практического применения системы. Исходя из этого, подбираются соответствующие методы для практического выполнения поставленной задачи.

Сегодня на российском рынке работают специализированные фирмы, предлагающие государственным организациям услуги по комплексной защите данных с применением новейших технологий и средств. Благодаря их услугам госслужбы могут обеспечить эффективную защиту своих данных от утечек и взлома сервера.

Полный комплекс действий включает следующее:

- Анализ информации и определение данных, подлежащих защите.

- Моделирование потенциальных угроз.

- Разработка технического задания с целью формирования конкретных требований к защите данных.

- Проектирование средств защиты информации.

- Непосредственная реализация защитных мер: построение нужной сетевой структуры, защита серверов и АРМ, построение виртуальной среды.

- Разработка соответствующей правовой документации, включая приказы, распоряжения и акты по предприятию с целью ознакомления сотрудников с требованиями мер безопасности.

- Проведение аттестации.

Классы защищенности информационной системы

Говоря о средствах и методах защиты информации в информационных системах, следует отметить наличие показателей, которые характеризуют степень защищенности сведений.

| Уровень значимости (УЗ) | Масштаб инфомационной системы | ||

| Федеральная | Региональная | Объектовая | |

| УЗ 1 | К1 | К1 | К1 |

| УЗ 2 | К1 | К2 | К2 |

| УЗ 3 | К2 | К3 | К3 |

| УЗ 4 | К3 | К3 | К4 |

Класс защищенности (К1, К2, К3, К4) определяется исходя из степени возможного ущерба, который может быть причинен обладателю информации вследствие ее искажения, хищения, копирования или уничтожения. Самый высокий класс защищенности – это первый; самый низкий – четвертый.

Основные выводы по защите информации в ГИС

Существенная роль современных информационных технологий состоит в ускорении способов получения нужной информации, что способствует свободному распространению знаний на пользу общества. Повышение качества интеллектуальных ресурсов улучшает качество жизни людей, повышая также уровень их образования. Вместе с тем для сохранения целостности требуется эффективная защита информации, для чего со стороны государства разрабатываются специальные нормативно-технические требования и рекомендации. На практике для защиты информации требуется осуществить комплексный анализ с выявлением всех источников потенциальных угроз.

При должной защите информации риск хищения конфиденциальных данных, а также сведений, относящихся к государственной тайне, существенно снижается. Практика показывает, что с каждым годом государственные информационные системы становятся все более защищенными, что подтверждается многоступенчатой аутентификацией, требованием использовать сложные пароли и периодически менять их. Для эффективного противодействия существующих рисков техническая защита информации должны постоянно совершенствоваться, а государство разрабатывать новые нормативные требования к обеспечению безопасности. Только регулярное обновление и усовершенствование технических средств противодействия хищению позволяет снизить до минимума риск утечки важных данных.

07.10.2019

Кратко о выборе сертифицированных СЗИ от НСД. Статьи компании АЛТЭКС-СОФТ

Выбор в пользу тех или иных средств защиты при проектировании информационных систем, обрабатывающих конфиденциальную информацию или персональные данные – ключевая процедура, определяющая не только будущий уровень защищенности и надежности системы, но и легитимность дальнейшей эксплуатации данной системы.

В соответствии с законодательством Российской Федерации, в информационных системах ряда организаций использование сертифицированных программных продуктов является обязательным. К таким организациям относятся:

• государственные организации,• негосударственные организации, работающие со служебной информацией государственных органов,

• организации, работающие с персональными данными.

Данное требование определяется целым рядом положений законодательных и нормативных актов в области защиты информации. В частности:

• Приказом № 17 ФСТЭК России от 11 февраля 2013г. «Требования о защите ин-формации, не составляющей государственную тайну, содержащейся в государственных информационных системах» – основной нормативный документ, регламентирующий вопросы, связанные с защитой информации ограниченного доступа не содержащей сведения, составляющие государственную тайну, включая персональные данные в государственных информационных системах,

«Для обеспечения защиты информации, содержащейся в информационной системе, применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации в соответствии со статьей 5 Федерального закона от 27 декабря 2002 г. N 184-ФЗ «О техническом регулировании»…»

• Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ « О персональных данных»

«Обеспечение безопасности персональных данных достигается, в частности: …

… 3) применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации».

• Приказ ФСТЭК России от 18.02.2013 № 21 Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных

«Меры по обеспечению безопасности персональных данных реализуются, в том числе, посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.»

• Закон РФ №5485-I «О государственной тайне» от 21 июля 1993г.

«Средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по защите сведений соответствующей степени секретности».

и др.

Необходимо отметить, что применение сертифицированных средств защиты само по себе не является достаточным условием выполнения требований вышеприведенных документов к системе безопасности ГИС (АС) или ИСПДн. На самом деле, это целый комплекс организационных и технических мер направленных на приведение информационных систем в соответствие требованиям, и далеко выходящий за рамки темы настоящей статьи.

В ФЗ № 152 «О персональных данных» и в Приказе № 21 ФСТЭК нет однозначных требований к наличию у СЗИ, применяемых для защиты ИСПДн, сертификатов соответствия, полученных в обязательной системы сертификации (ФСТЭК России). В документах используется более либеральные формулировки — применение СЗИ прошедших установленным порядком процедуру оценки соответствия. Это означает, что для защиты ИСПДн в негосударственных организациях могут использоваться СЗИ, прошедшие сертификацию в добровольной системе сертификации или имеющие декларацию соответствия. Данные процедуры сегодня в области ИБ ни как не документированы и носят пока декларативный характер. К тому же, можно предположить, что сертификация в системе ГОСТ Р или декларирование вряд ли окажется существенно проще или дешевле. Так данные процедуры не исключают проведение всего комплекса испытаний начиная с контроля комплектности программной документации и заканчивая проверкой реализации заявленных функций безопасности. Кроме того, проводя испытания самостоятельно, декларант берет основную ответственность на себя. Поэтому можно констатировать, что в ближайшей перспективе в государственных информационных системах или ИСПДн вряд ли в качестве основных СЗИ будут широко использовать несертифицированные СЗИ. Но даже если использование сертифицированных СЗИ не является обязательным, выбор в их пользу предпочтителен, поскольку наличие сертификата – важный фактор обеспечения доверия к приобретаемым средствам защиты, гарантия их качества и безопасности, а также возможность сэкономить, так как уже не требуются никакие дополнительные подтверждения их легитимности.

В большинстве случаев выбор средств защиты информации осуществляться в рамках нескольких десятков сертифицированных решений различных брендов. На самом деле сертифицированы сотни программных и программно-аппаратных средств защиты, однако большая часть была сертифицирована в единичном экземпляре или в составе партии, и приобрести их не представляется возможным. Тем не менее, дефицита на рынке сертифицированных СЗИ нет, можно приобрести средства обеспечивающие защиту от любых угроз и с требуемым уровнем защиты. С полным перечнем сертифицированных СЗИ можно ознакомиться на официальном сайте ФСТЭК России в разделе Государственный реестр сертифицированных средств защиты информации.

Часто проблемы выбора средств защиты связаны ни сколько с техническими аспектами или показателями защищенности, а легитимностью использования СЗИ в системах обрабатывающих конфиденциальную информацию, ПДн или государственную тайну. Даже если СЗИ реализует необходимый функционал защиты и имеет сертификат соответствия требованиям безопасности, это не означает что данное средство применимо для всех случаев ГИС и ИСПДн.

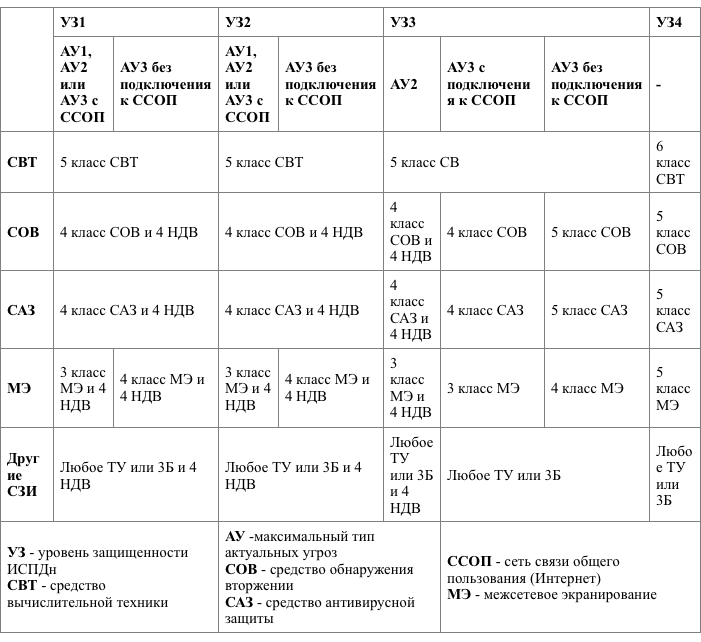

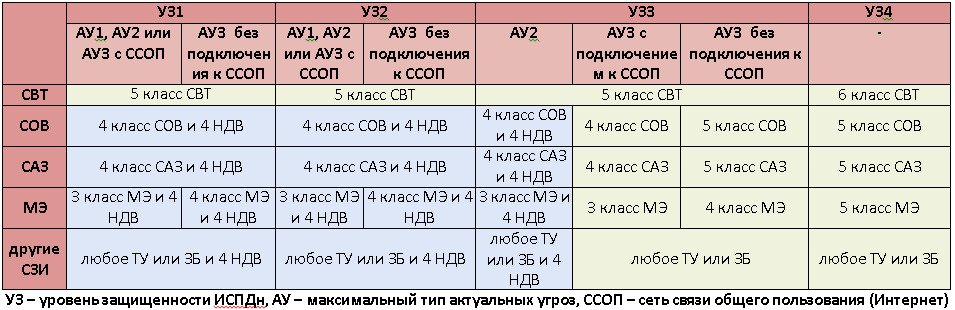

Рассмотрим особенности выбора средств защиты на примере ИСПДн.Выбор СЗИ осуществляется на этапе реализации мер защиты ИСПДн с учетом уровня защищенности системы и наличия актуальных угроз (типов угроз) безопасности ПДн. В общем виде порядок выбора СЗИ можно представить в виде графа, представленного на рисунке 1.

Рис. 1 Порядок выбор СЗИ для построения системы защиты ПДн

Определение уровня защищенности ИСПДн

Постановление правительства № 1119 от 01.11.2012 «Требования к защите персональных данных при их обработке в информационных системах персональных данных» устанавливает 4 уровня защищенности персональных данных, которые определяются видом ИСПДн, типом актуальных угроз и количеством субъектов ПДн, обрабатываемых в информационной системе (см. таблица 1).

Таблица 1| Виды ИСПДн | Уровни защиненности ИСПДн | ||

|---|---|---|---|

| угрозы 1 типа | угрозы 2 типа | угрозы 3 типа | |

| ИСПДн-С | 1 | 2 < 100000 > 1 | 3 < 100000 > 2 |

| ИСПДн-Б | 1 | Тип ИСПДн | 3 |

| ИСПДн-О | 2 | 3 < 100000 > 2 | 4 |

| ИСПДн-И | 1 | 3 < 100000 > 2 | 4 < 100000 > 3 |

Где:

Виды ИСПДн

ИСПДн-С — ИСПДн обрабатывающая специальные категории ПДн, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни субъектов.

ИСПДн-Б — ИСПДн обрабатывающая биометрические сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность и которые используются оператором для установления личности субъекта персональных данных, и не обрабатываются сведения, относящиеся к специальным категориям персональных данных.

ИСПДн-О — ИСПДн обрабатывающая общедоступные ПДн.

ИСПДн-И — ИСПДн обрабатывающая иные категории ПДн

В этом же Постановлении установлено три типа угроз ПДн:

Угрозы 1-го типа (уровень системы) актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Угрозы 2-го типа (уровень приложения) актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Угрозы 3-го типа (уровень пользователя) актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Определение типа угроз безопасности, актуальных для информационной системы, производится оператором ПДн с учетом оценки возможного вреда, который может быть причинен субъектам персональных данных. От типа угрозы будет зависеть не только требуемый уровень защищенности ИСПДн, но и класс используемых для ее защиты СЗИ, и прежде всего, обязательное прохождение СЗИ контроля отсутствия недекларированных возможностей (НДВ).

Под которым понимаются, дополнительные требования ФСТЭК России к проверке программных и программно-аппаратных продуктов, реализующих функции защиты информации на отсутствие умышленных или иных недекларированных возможностей . На практике это исследование исходного текста программ на предмет отсутствия в нем «программных закладок», «троянских коней» и других вредоносных кодов. До недавнего времени данные требования предъявлялись лишь к СЗИ, используемых в системах защиты автоматизированных систем, обрабатывающих государственную тайну. С выходом документов ФСТЭК по защите персональных данных указанные требования распространяются и на СЗИ, применяемые в ИСПДн 1 и 2 уровня защиты. Руководящий документ «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (РД НДВ) устанавливает четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований. Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего. Для защиты ПДн и государственных информационных систем, не обрабатывающих государственную тайну, достаточно четвертого уровня контроля.

В предыдущих документах ФСТЭК жестко определял, что для ИСПДн первого класса (К1) необходимы СЗИ прошедшие контроль НДВ. В действующих сегодня требованиях оператор сам вправе определять тип угроз, а соответственно определять – существует угроза НДВ или нет.

Разумно считать, что первый тип угроз может быть актуален только для ИСПДн каким-то образом интересующие спецслужбы: ПДн федерального масштаба, данные первых лиц государства и пр. В качестве аргумента может служить предположение, что разработчиками практически всего системного ПО являются несколько известных западных корпораций, дорожащих своей репутацией. Но, не исключено, что сотрудничающих со спецслужбами государств, резидентами которых они являются. Трудно представить мотивацию этих вендеров, что бы дискредитировать «спроектированные закладки», подвергая свой бизнес огромным рискам.

С угрозами второго типа, ситуация схожа, но имеет свою особенность. Часто в качестве прикладного используется «самописное» или заказное программное обеспечение. И здесь вероятность наличия случайной или преднамеренной «закладки», как ни странно может оказаться выше. Часто недокументированные возможности закладываются исключительно с «добрыми» намерениями, например, для удаленного доступа к компьютеру пользователя, с целью разрешения его проблем.

Определение мер по обеспечению безопасности ПДн

Определившись с уровнем защищенности и угрозами ИСПДн можно переходить к составу мер необходимых для ее защиты. В состав базовых мер Приказом № 21 включены:

идентификация и аутентификация субъектов доступа и объектов доступа,

управление доступом субъектов доступа к объектам доступа,

ограничение программной среды,

защита машинных носителей информации, на которых хранятся и (или) обрабатываются персональные данные (далее — машинные носители персональных данных),

регистрация событий безопасности,

антивирусная защита,

обнаружение (предотвращение) вторжений,

контроль (анализ) защищенности персональных данных,

обеспечение целостности информационной системы и персональных данных,

обеспечение доступности персональных данных,

защита среды виртуализации,

защита технических средств,

защита информационной системы, ее средств, систем связи и передачи данных,

выявление инцидентов (одного события или группы событий), которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности персональных данных (далее — инциденты), и реагирование на них,

управление конфигурацией информационной системы и системы защиты персональных данных.

Полный состав мер приведен в приложении № 2 Приказа ФСТЭК России. Чем выше уровень защиты тем шире перечень необходимых мер. Если в предыдущих документах ФСТЭК состав таких мер для соответствующего класса защиты был строго регламентирован, то сейчас Приказ разрешает оператору самостоятельно определять перечень необходимых мероприятий исходя из актуальности угроз, используемых информационных технологий и даже экономической целесообразности.

С учетом структурно-функциональных характеристик системы и актуальных для нее угроз осуществляется адаптация (анализ возможности и целесообразности реализации) базового набора мер. Неактуальные меры исключаются из перечня. Выделяются организационные меры, реализация которых непосредственно связанна с информационными технологиями, но не связанна с техническими аспектами системы защиты или позволяющие заменить технические меры.

Актуализированный базовый перечень мер, может быть расширен дополнительными мерами, а также мероприятиями обеспечивающими выполнение требований к защите ПДн, установленными иными нормативными правовыми актами, в частности, требованиями к средствам криптографической защиты или ГИС.

При невозможности технической реализации отдельных выбранных мер или экономической целесообразности могут разрабатываться компенсирующие меры, направлен-ные на нейтрализацию оставшихся актуальных угроз. В этом случае в ходе разработки системы защиты ПДн должно быть проведено соответствующее обоснование.

Определившись с актуальным перечнем подлежащих реализации технических мер можно приступать к выбору СЗИ. Данный этап является не менее сложным, так как не существует одного комплексного средства, обеспечивающего реализацию защитных мер указанных в Приказе. Как правило, для построения системы защиты ИСПДн используется от нескольких до десятка сертифицированных СЗИ.

Самое простое, обратиться в компанию, занимающуюся оказанием услуг в области защиты информации, которая в соответствии с вашим перечнем требуемых мер сможет подобрать необходимые СЗИ. Скорее всего, будут предложены средства защиты, с которыми компания давно уже работает и на какие она имеет максимальные скидки от поставщиков. Можно выбрать и приобрести самостоятельно, обратившись к реестру сертифицированных СЗИ и затем заказать их у производителя или его партнера.

В Государственном реестре содержится около 2500 записей, однако для приобретения, как отмечалось выше, доступно не более сотни различных типов СЗИ. Тем не менее, выбрать и из этого количества не тривиальная задача, и вот почему.

В сертификатах, выданных до 2013 года обычно, присутствовали сведения о классе ИСПДн, в которых могли использоваться данные СЗИ, и это позволяло однозначно их идентифицировать. В более поздних сертификатах такие записи исчезли. В информационном сообщение ФСТЭК России от 15 июля 2013 г. N 240/22/2637 указано, что возможность применения в ГИС соответствующего класса защищенности и для обеспечения установленного уровня защищенности ПДн сертифицированных средств защиты информации, указывается заявителем (разработчиком, производителем) в эксплуатационной и конструкторской документации на эти средства (формулярах и технических условиях). К сожалению, на публичных ресурсах, такие документы отсутствуют, их можно запросить непосредственно у производителя или их дилеров. Не стоит торопиться с обращением к разработчику, рекомендуется самостоятельно провести еще несколько этапов «фильтрации».

Большую часть Реестра составляют СЗИ, сертифицированные в единичных экземплярах или в ограниченных партиях под нужды конкретных системы. Поэтому стоит рассматривать только СЗИ сертифицированные по схеме сертификация «серия» либо «партия», количество которой не менее 100 экземпляров.

В Реестре содержаться СЗИ сертифицированные еще в 1996 году, очевидно, что данные средства давно сняты с производства, а сертификаты поддерживаются только для продления аттестатов соответствия на системы. В связи этим, рекомендуется ограничить поиск в диапазоне последних 1-2 лет. Срок действия сертификата -3 года, как правило, производитель (заявитель) продлевает сертификаты еще раз, за редким исключение, два раза. Необходимо помнить, если это не сделает производитель, то продлевать сертификат вам придется самостоятельно. Таким образом, чем новее СЗИ и свежее сертификат, тем лучше.

Выбор на следующем шаге будет зависеть от типа актуальных угроз, как уже было сказано выше: для ИСПДн с угрозами 1 и 2 типа необходимы средства защиты прошедшие контроль НДВ. Так как к этапу выбора СЗИ уже определились с уровнем защищенности, а соответственно, типом угроз, то требуется НДВ или нет — вопрос риторический. Если актуальны угрозы первого типа то — СЗИ или системное ПО, если защита строится на его механизмах защиты, должны пройти контроль НДВ. А для второго типа — прикладное программное обеспечение, участвующего в обработке персональных данных.

Сегодня в нормативных документах регуляторов или стандартах отсутствуют однозначные определения современного системного программного обеспечения. Определение ГОСТ 19781-90 «Программа системная – программа, предназначенная для поддержания работоспособности системы обработки информации или повышения эффективности ее использования в процессе выполнения прикладных программ», весьма формально и не вносит ясности. Более точное определение можно прочитать в Википедии: «Системное программное обеспечение — комплекс программ, которые обеспечивают управление компонентами компьютерной системы, такими как процессор, оперативная память, устройства ввода-вывода, сетевое оборудование, выступая как «межслойный интерфейс», с одной стороны которого аппаратура, а с другой — приложения пользователя». К такому ПО можно отнести операционные системы, утилиты, системы программирования (средства разработки), системы управления базами данных, широкий класс связующего (технологического) программного обеспечения. А так же СЗИ реализующие на системном уровне (уровне ядра), защиту операционной системы или подмену его штатных механизмов. Большинство СЗИ, необходимых для построения системы защиты ПДн, можно отнести к системному ПО.

Там же в Википедии: «Прикладная программа или приложение — программа, предназначенная для выполнения определенных пользовательских задач и рассчитанная на непосредственное взаимодействие с пользователем. В большинстве операционных систем прикладные программы не могут обращаться к ресурсам компьютера напрямую, а взаимодействуют с оборудованием и проч. посредством операционной системы.» Другими словами, это то ПО с помощью которого и происходит обработка ПДн. Как правило, эти программы имеют, пусть не такой широкий как операционные системы, арсенал средств (механизмов) защиты. К таким программам можно отнести: офисные пакеты, бухгалтерские программы, CRM-системы и пр. Количество таких программ в Реестре не та велико.

Для систем третьего и четвертого уровней защищенности контроль НДВ программного обеспечения не требуется. Следующим аспектом выбора, является сопоставление класса защиты СЗИ и уровня защищенности ИСПДн. Как уже отмечалось выше, в настоящее время в сертификатах, а соответственно и в Реестре, не указывается применимость СЗИ для соответствующего уровня защищенности. Не смотря на то, что в части сертификатов выписанных до 2013 года присутствовала запись типа, «может использоваться в ИСПДн до 3 класса включительно», это всего лишь означало, что данное средство может использоваться в составе системы защиты ИСПДн, соответствующего класса. Но какие меры защиты оно реализует, можно было понять, только уяснив, на что проходило сертификацию данное средство и прочитав на него паспорт или формуляр. Вероятно поэтому, что бы, не вводить в заблуждение пользователей, перестали делать подобные записи.

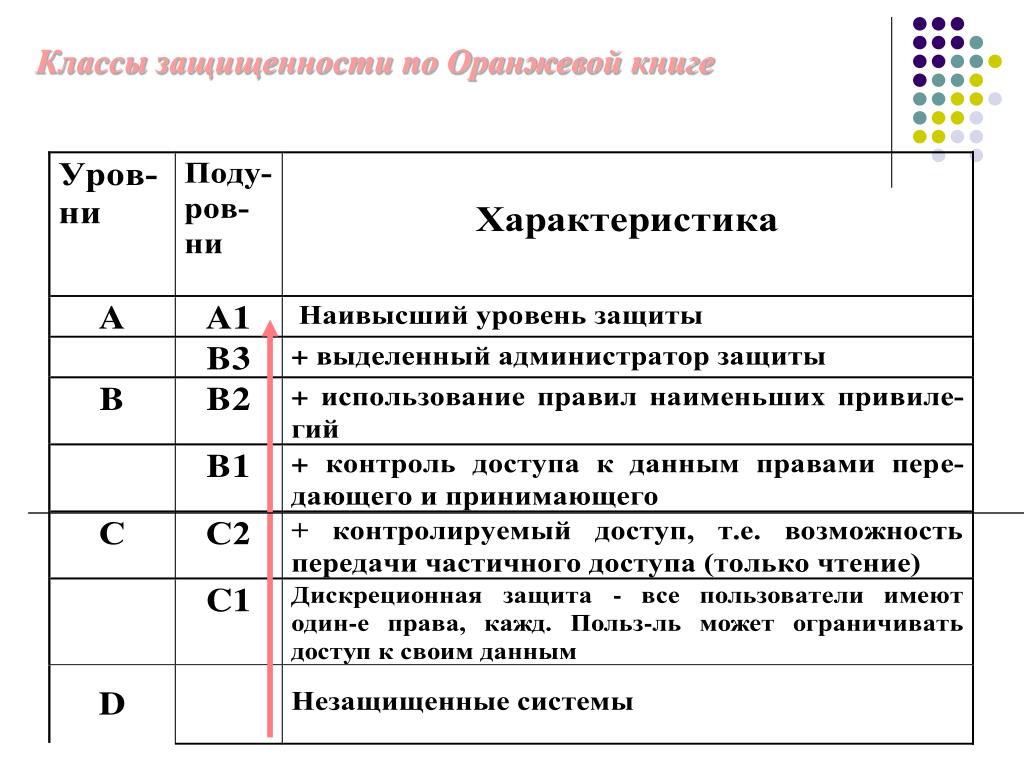

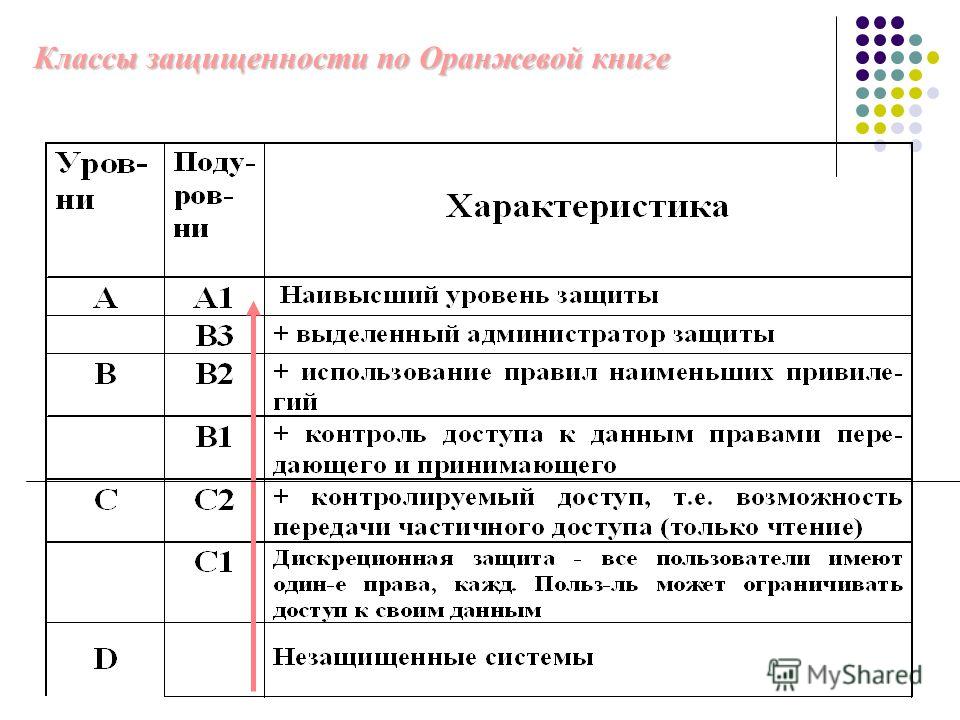

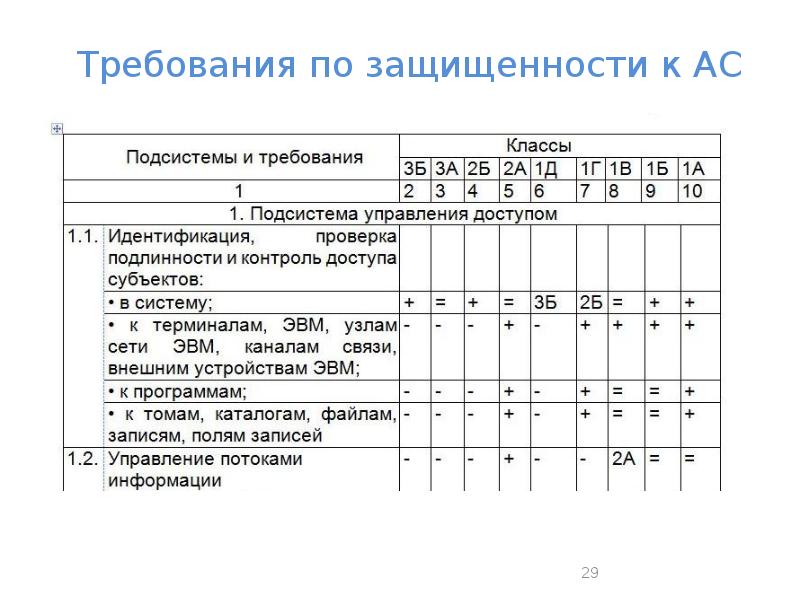

— РД «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (РД СВТ),

— РД «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий» (РД ОК),

— РД «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (РД СВТ МЭ),

— НД Требованиями к системам обнаружения вторжений (НД СОВ),

— НД Требования к средствам антивирусной защиты,

— Технические условия (ТУ).

В документах, за исключением ТУ, СЗИ проранжированы по классам. В каждом документе введена своя шкала защищенности, где первый класс присваивается наиболее защищенным СЗИ, точнее тем, которые проходили испытания по самым жестким условиям, и соответственно, с увеличением порядкового номера класса требования к испытаниям СЗИ смягчаются. Обратную нумерацию имеют только СЗИ сертифицированные в РД ОК (ГОСТ Р ИСО/МЭК 15408), в РД предусмотрено 7 классов — уровней доверия (ОУД), где за самый низкий уровень первый -ОУД1. До недавнего времени, выбор документа, на который сертифицируется СЗИ, было правом Заявителя. Большинство СЗИ сертифицировались на РД СВТ и ТУ, незначительная часть проходило испытания по «общим критериям». И только межсетевые экраны, антивирусы и системы обнаружения вторжений обязаны были сертифицироваться на одноименные документы.

Указания о применимости сертифицированных СЗИ содержаться непосредственно в Приказе ФСТЭК России:а) для обеспечения 1 и 2 уровней защищенности персональных данных применяются:

средства вычислительной техники не ниже 5 класса,

системы обнаружения вторжений и средства антивирусной защиты не ниже 4 класса,

межсетевые экраны не ниже 3 класса в случае актуальности угроз 1-го или 2-го типов или взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена.

б) для обеспечения 3 уровня защищенности персональных данных применяются:

средства вычислительной техники не ниже 5 класса,

системы обнаружения вторжений и средства антивирусной защиты не ниже 4 класса защиты в случае актуальности угроз 2-го типа или взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена и системы обнаружения вторжений и средства антивирусной защиты не ниже 5 класса защиты в случае актуальности угроз 3-го типа и отсутствия взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена,

межсетевые экраны не ниже 3 класса в случае актуальности угроз 2-го типа или взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия информационной сиcтемы с информационно-телекоммуникационными сетями международного информационного обмена.

в) для обеспечения 4 уровня защищенности персональных данных применяются:

средства вычислительной техники не ниже 6 класса,

системы обнаружения вторжений и средства антивирусной защиты не ниже 5 класса,

межсетевые экраны 5 класса.

Определившись с формальными признаками СЗИ: доступность на рынке, актуальность сертификата, наличие контроля НДВ (при необходимости), класс защищенности, теперь можно сосредоточиться на его функциональных характеристиках. Как правило, название СЗИ, в лучшем случае, только, в общем, может говорить о назначении средства защиты, за броским наименование, типа Security Point, может находиться все что угодно, каким либо образом связанное с безопасностью. Для того что бы реально понять его возможности, необходимо внимательно прочитать не только заявленные на сайте производителя функциональные характеристики, но и область (условия) применения и ограничения, указанные в эксплуатационной документации и сертификате. Например: «соответствует 3 СВТ с ограничениями» – это свидетельствует о неполном соответствии по каким-либо причинам требованиям РД для соответствующего класса или особым условиям применения СЗИ. Как правило, ограничения приводятся на оборотной стороне Сертификата. Например, для большинства сертифицированных продуктов Microsoft имеются ограничения по применению. В частности, для MicrosoftWindowsXPSP3 в Сертификате записано:

1. При использовании операционной системы должны соблюдаться условия, определенные для среды функционирования в Задании по безопасности MS.Win_XP_SP3.ЗБ.2. Настройки и контроль механизмов защиты безопасности должны производиться в соответствии с Руководство по безопасной настройке и контролю сертифицированной версии. Microsoft® Windows® XP Professional Service Pack 3.

3. Операционная система Microsoft® Windows XP Professional Service Pack 3 должна пройти процедуру контроля соответствия (верификации) сертифицированному эталону.

4. На операционную систему должны быть установлены все актуальные обязательные сертифицированные обновления безопасности.

В данном случае это всего лишь напоминание очевидных мер при эксплуатации СЗИ. Но имеются и существенные ограничения, которые например: предписывают использовать средства защиты в комплексе с какими либо дополнительными СЗИ, задействовать только частичный функционал или устанавливать на ограниченный ряд операционных систем. Важным моментом является область охвата СЗИ реализуемых мер защиты. Защита может быть построена с использованием узкоспециализированных СЗИ, закрывающих одну или несколько мер. Или с использованием комплексных средств типа SecretNet, DallasLock, Аккорд и пр. подобных. Как правило, специализированные средства обладают большей защищенностью и функциональностью. Однако система защиты, построенная на «зоопарке», пусть даже брендовых, СЗИ создаст массу проблем при ее эксплуатации.

Комплексные средства специально разрабатывались для покрытия базовых требований Руководящих документов Регуляторов, пусть даже написанные еще в середине 90-х годов. При наличии одного такого СЗИ и антивируса можно было уже аттестовать автономную АРМ и даже локальную сеть. С выходом последних Приказов ФСТЭК России, меры защиты были подвергнуты существенной актуализации и их количество в несколько раз увеличилось, кроме того, теперь оператор самостоятельно должен адекватно оценивать угрозы и риски, и при необходимости их усиливать. Такой подход, расширил требования к функционалу СЗИ, и для целого ряда мер потребовались дополнительные средства защиты, такие средства анализа защищенности, резервного копирования и восстановления и пр.

Иначе выглядят сертифицированные современные операционные системы. Количество заложенных механизмов защиты значительно шире требований не только РД АС и РД СВТ, но и перечня технических мер, уже перечисленных в Приказах № 21 и # 17. Безусловно, сегодня невозможно на одной лишь операционной системой построить легитимную систему защиты ИСПДн, но максимально широко закрыть требования — реально. В общем виде перечень мер защиты для 3 уровня защищенности ИСПДн и их реализация при помощи сертифицированной операционной системы Microsoft Windows 7 и приведена в таблице.

| Требования к ИСПДн 3 уровня защищенности | Средства (механизмы), обеспечивающие выполнение требования |

|---|---|

|

1. Идентификация и аутентификация субъектов и объектов доступа. 2. Управление правами и привилегиями субъектов и объектов доступа. |

Реализуется с помощью установки соответствующих параметров безопасности механизмов «Идентификации и аутентификации» при настройке операционной системы на сертифицированную конфигурацию для пользователей домена (для сетей ЭВМ) и локальных пользователей (на уровне автономных рабочих мест)..В случае использования других элементов общего программного обеспечения (SQL Server, ExchangeServer и др.) дополнительно используются их встроенные механизмы «Идентификация и аутентификация» и «Защита данных пользователя», а также организационные меры. |

|

3. Запуск только разрешенного к использованию в ИС ПО. 4. Исключение несанкционированного доступа к машинным носителям и хранящимся на них ПДн. |

Настройка системы регистрации и разграничения прав Windows (функция AppLocker Windows 7/2008R2) |

| 5. Сбор, запись, хранение и защита информации о событиях безопасности | Использование механизмов «Аудитбезопасности» и «Защита данных пользователя» Windows. Контролируется с использованием журнала событий ОС и другого ПО Microsoft. |

| 6. Антивирусная защита | Использование антивируса MicrosoftForefront или антивирусов других производителей |

| 7. Обнаружение (предотвращение) вторжений | Настройка «Защитника Windows» и (или) использование сторонник СОВ |

| 8. Контроль (анализ) защищенности информации | Применение программ Check из состава пакета сертифицированного ПО |

| 9. Обеспечение целостности ИС и информации | Выполняется встроенными средствами ОС, дополнительно контролируется программой «Check». |

| 10. Обеспечение доступности информации | Использование механизмы архивации и воcстановления Windows |

| 11. Защита среды виртуализации | Использование виртуализации Hyper-V из состава сертифицированных версий Windows server 2008/2008R2 |

| 12. Защита ИС, ее средств, систем связи и передачи данных | Реализуется использованием МЭ Microsoft ISA Server2006 Standard Edition, сертифицированного по 4-муклассу согласно РД МЭ. |

| 13. Выявление инцидентов и реагирование на них | Настройка «Политик расширенный аудит» Windows |

| 14. Управление конфигурацией информационной систем и системы защиты персональных данных (УКФ) | Настройка параметров Политик безопасности/Групповых политик безопасности Windows. Применение шаблонов безопасности. Контроль.Аудит и настройка параметров безопасности при помощи программ Check из состава пакета сертифицированного ПО |

Как видно базовые меры закрываются штатными механизмами операционной системы Microsoft Windows 7. Подобным набором механизмов защиты обладают и сертифицированные Linux операционные системы, например: ROSA, МСВСфера.

Еще одним очевидным преимуществом использования встроенных средств (механизмов) защиты является гарантия полной совместимости, устойчивости и быстродействия их работы в составе автоматизированных систем.

Не маловажным фактором является цена решений, при построении систем безопасности на базе встроенных механизмов защиты операционных систем и прикладного ПО, затраты сводятся, в основном, к процедуре проверки соответствия (верификации) установочных дистрибутивов и поддержанию сертифицированных параметров развернутого ПО в процессе эксплуатации. Для построения таких систем не обязательно приобретение нового программного обеспечения, верификации может подлежать имеющееся у пользователя лицензионное ПО. В этом случае, необходимо только его верифицировать (проверить), доукомплектовать необходимой документацией и специальным программным обеспечением, произвести настройку в соответствии с прилагаемым Руководством.

Можно самостоятельно попытаться сертифицировать любое выбранное СЗИ, удовлетворяющее, по Вашему мнению, требованиям руководящих документов ФСТЭК России. В соответствии с Положением о сертификации средств защиты информации (Приказ Гостехкомиссии России № 199 от 27.10.1995), Вам потребуется выступить в роли Заявителя – согласовать со ФСТЭК России ЗБ, ТУ или иной определяющий требования к СЗИ документ, предоставить в Испытательную лабораторию комплект необходимой конструкторской и эксплуатационной документации, образец СЗИ, оплатить все расходы по сертификации. При этом, Вы должны быть лицензиатом ФСТЭК России на деятельность по разработке и производству СЗИ.

В заключение

В данной статье невозможно описать все положения руководящих и нормативных документов ФСТЭК России, все особенности выбора и применения сертифицированных СЗИ. В частности, не рассмотрены вопросы применения криптографических средств защиты, защиты ГИС, сертификация СЗИ для применения в высших органах власти и многое другое. Однако, в ней на наш взгляд. затронуты ключевые моменты, на которые в первую очередь следует обратить внимание при выборе средств защиты.

Если Вы не нашли ответа на свой вопрос, или Вам необходимо посоветоваться со специалистами – свяжитесь с нами, мы постараемся Вам помочь.

Конфигурация: Учет социальных услуг и получателей, редакция 2.1.

Обеспечение требований 152-ФЗ.

Обеспечены требования 152-ФЗ о защите персональных данных до класса К1 включительно.- В соответствии с требованиями № 152-ФЗ о защите персональных данных до класса К1 включительно — центры могут использовать защищенный программный комплекс «1С:Предприятие, версия 8.3z».

- Фирмой «1С» проведена сертификация защищенного программного комплекса «1С:Предприятие, версия 8.3z» на соответствие требованиям руководящих документов по защите от несанкционированного доступа (НСД) — 5 класс; классификация по уровню контроля отсутствия не декларированных возможностей (НДВ) по 4 уровню контроля.

- «1С:Предприятие 8.3z» сертифицирован в Системе сертификации средств защиты информации по требованиям безопасности информации № РОСС RU.0001.01БИ00 и имеет сертификат соответствия № 3442, выдан ФСТЭК России 2 сентября 2015 года (продлен и действует до 02 сентября 2023 года).

- «1С:Предприятие 8.3z» может применяться в государственных информационных системах до 1 класса защищенности включительно, а также в информационных системах до 1 уровня защищенности персональных данных включительно.

- Полученным сертификатом подтверждено соответствие программного продукта указанным выше требованиям и разрешено использование защищенного программного комплекса «1С:Предприятие, версия 8.3z» для создания автоматизированных систем до класса 1Г включительно, а также для защиты информации ИСПДн до класса К1 включительно.

- Порядок использования и настройки защищенного программного комплекса «1С:Предприятие, версия 8.3z» указан в документации к программному продукту.

- Сертифицирована была именно платформа, так как именно на уровне платформы реализован функционал, обеспечивающий защиту информации в части управления доступом. В связи с этим для пользователей программ системы «1C:Предприятие» достаточно приобрести сертифицированную версию платформы «1С:Предприятие 8.3z» без необходимости дополнительной сертификации каждого прикладного решения (конфигурации).

На начальную страницу

неиммиграционных классов приема | Национальная безопасность

Неиммигранты — это иностранные граждане, временно допущенные в Соединенные Штаты в рамках классов допуска, определенных в разделе 101 (a) (15) Закона об иммиграции и гражданстве (INA).

Примеры неиммиграционных классов приема включают иностранных правительственных чиновников, временных посетителей для бизнеса и развлечений, транзитных иностранцев, договорных торговцев и инвесторов, студентов и студентов профессиональных учебных заведений, временных рабочих, посетителей по обмену, спортсменов и артистов, жертв определенных преступлений и некоторых других лиц. члены семьи У.S. граждане и законные постоянные жители (ЛНР).

В отличие от лиц, получивших статус LPR или «грин-карты», которые могут проживать в Соединенных Штатах практически без ограничений, неиммигранты имеют право въезжать в страну для определенных целей. Продолжительность пребывания неиммигрантов и законная деятельность, такая как трудоустройство, поездки и сопровождение иждивенцев, определяются их классом приема.

Временные работники и члены их семей

Временные рабочие визы предназначены для лиц, которые хотят въехать в Соединенные Штаты для работы на определенный период времени, и не считаются постоянными или бессрочными.Для временной работы в Соединенных Штатах в качестве законного неиммигранта временные работники должны иметь право на получение визы доступной категории в зависимости от запланированной цели трудоустройства. Шаги в процессе перед подачей заявления на визу различаются.

| CW1 | Временные работники только для CNMI |

|---|---|

| CW2 | Супруги и дети CW1 |

| h2B | Временные работники по специальностям |

| h2B1 | Иностранцы по Соглашению о свободной торговле Чили и Сингапура |

| h2C | Зарегистрированные медсестры, участвующие в программе помощи больным в неблагополучных районах |

| h3A | Сельскохозяйственные рабочие |

| h3B | Рабочие несельскохозяйственного назначения |

| h3R | Возвращение рабочих h3B |

| h4 | Стажеры |

| h5 | Супруги и дети h2, h3 или h4 |

| О1 | Работники с необычными способностями или достижениями |

| О2 | Рабочие, сопровождающие и помогающие в выполнении работникам О1 |

| O3 | Супруги и дети О1 и О2 |

| п1 | Всемирно признанные спортсмены и артисты |

| P2 | Артисты или артисты, участвующие в программах взаимного обмена |

| п3 | Артисты или артисты, участвующие в уникальных в культурном отношении программах |

| п4 | Супруги и дети P1, P2 или P3 |

| 1 квартал | Работники программ международного культурного обмена |

| R1 | Работники религиозных профессий |

| R2 | Супруги и дети от 1 | рандов

| TN | Североамериканское соглашение о свободной торговле (НАФТА) профессиональные работники |

| TD | Супруги и дети ТН |

| L1 | Переводчики внутри компании |

|---|---|

| L2 | Супруги и дети L1 |

| E1 | Торговцы по договору, их супруги и дети |

|---|---|

| E2 | Договорные инвесторы, их супруги и дети |

| E2C | Договорные инвесторы, их супруги и дети (только CNMI) |

| E3 | Участники Австралийского соглашения о свободной торговле, супруги и дети |

| E3D | Супруг или ребенок E3 |

| E3R | Возвращение E3 |

| I1 | Представители иностранных СМИ и супруги и дети |

|---|

Студенты и посетители программы обмена и их иждивенцы

США поддерживают международное образование и приветствуют иностранных студентов и посетителей по обмену.Студенты и посетители по обмену должны быть приняты их школами или спонсорами программы до подачи заявления на получение визы.

| F1 | Академиков |

|---|---|

| F2 | Супруги и дети F1 |

| М1 | Учащиеся ПТУ |

| м2 | Супруги и дети М1 |

| J1 | Обмен посетителей |

|---|---|

| J2 | Супруги и дети J1 |

Дипломаты и другие представители

Дипломаты и другие должностные лица иностранных правительств, направляющиеся в Соединенные Штаты исключительно для выполнения служебных обязанностей или деятельности от имени своего национального правительства, должны получить определенные визы до въезда в Соединенные Штаты.

| A1 | Послы, государственные министры, штатные дипломатические или консульские служащие и их семьи |

|---|---|