сетей водопровода, ливневой, коллектора, напорной по СНиП (СП), сколько метров в каждую сторону по нормам

При строительстве объектов должна быть учтена охранная зона канализации согласно нормам СНиП, СП и СанПиН. От этого зависит безопасность коммуникаций. Охранная зона канализационных сетей регламентируется нормативными документами. Их соблюдение контролируется надзорными службами.

В городе

Охранная зона ливневой канализации

Как и в случае с другими системами бытовой канализации, санитарная зона для ливневки – расстояние от элементов сети до объектов, которым в случае прорыва теоретически будет причинен вред. Эта дистанция, конечно же, измеряется в каждую сторону от участков канализационной системы.

Слив воды

Вне зависимости от того, каков тип канализации, соблюдают существующие правила. Охранная зона регламентируется следующей нормативной документацией:

- СНиП 3.05.04-85.

- СНиП 2.04.03-85.

- СП 42.13330.2011.

- СНиП 2.05.06-85.

- СНиП 2.04.02-84.

- СанПиН 2.1.4.1110-02.

- СП 32.13330.2012.

Первыми тремя документами должен устанавливаться порядок устройства канализационной сети.

А двумя последними – размер охранной зоны, то есть сколько метров требуется отступать от труб в каждую сторону. Все, что связано с этой территорией, не должно противоречить нормативным документам. Ни результат, ни процесс.

Ливневые лотки

Поскольку охранная зона сетей канализации распространяется в каждую сторону от труб, без разрешения запрещены работы и над землей, и под землей. Если кто-то решит разместить что-то над охранной зоной, например навес, это также не должно создавать проблем. В таком случае лучше уточнить, законно ли это и требуется ли специальное разрешение.

Ниже в таблице представлено, сколько метров требуется отступать от дождевой (ливневой) канализации согласно нормам СП, СанПиН и СНиП.

| При посадке кустарников и деревьев | 3 метра |

| При постройке объектов | 5 метров |

| При складировании чего бы то ни было | 5 метров |

| До фундаментов ограждений | 1,5 метра |

| До фундаментов зданий | 3 метра |

Кто-то, возможно, считает, что ливневая канализация не несет в себе особой опасности. Это не так. Конечно, если сравнивать таковую с другими типами канализационных сетей, угроза меньше.

Нет такого отравляющего воздействия, равно как и столь высокого риска размножения патогенных микроорганизмов. Однако угроза все-таки есть, и немалая.

Устройство коммуникации около дома

Дождевая вода перемешивается с грязью, и в итоге весь поток в канализации представляет концентрацию природной грязи, а иногда и вперемешку с антропогенными отходами (мусором).

И такая вода тоже может нанести вред окружающей среде, и в итоге – людям. Вот почему необходимо устанавливать охранную территорию и для ливневой канализации.

Кстати, охранная зона напорной канализации во многом такая же, как у ливневой. Это говорит о том, что степень угрозы от дождевой сети не многим меньше.

Ливневый лоток с решеткой

В самотечной же хозяйственной системе отсутствует такое давление, как в напорной. А потому условия по охранной дистанции достигают максимум трех метров до фундамента здания.

Важно учитывать, что эти нормы применяются чаще всего. Однако бывают ситуации, отличающиеся от обычных, в которых зона канализации рассчитывается индивидуально.

Но делать это имеет право лишь опытный инженер, получивший разрешение на установку таких границ. Тогда санитарные правила не будут нарушены.

Ливневка в городе

Охранная зона канализационного коллектора

В этом случае не менее важно соблюдать дистанцию. Ведь канализационный коллектор – место с наибольшей концентрацией вредных веществ, и потому требует серьезных санитарно-защитных мер. Такой коллектор – это главный канал водосточной сети, и вода там, конечно, очень грязная.

Такой коллектор – это главный канал водосточной сети, и вода там, конечно, очень грязная.

Водосточные каналы

Ниже в таблице представлено, сколько метров в каждую сторону требуется отступать от канализационного коллектора согласно нормам СП и СНиП. Расстояние, как и в случае с ливневой, напорной и прочими видами канализационных сетей, выражается в метрах.

| До фундаментов ограждений | 3 метра |

| До фундаментов зданий | 5 метров |

| До стройки | 5 метров |

| До деревьев или кустарников | 5 метров |

| При складировании чего-либо | 5 метров |

Определять расстояния в каждую сторону – общий принцип установления охранных территорий, и не только для канализационной сети. У некоторых объектов встречаются особенности.

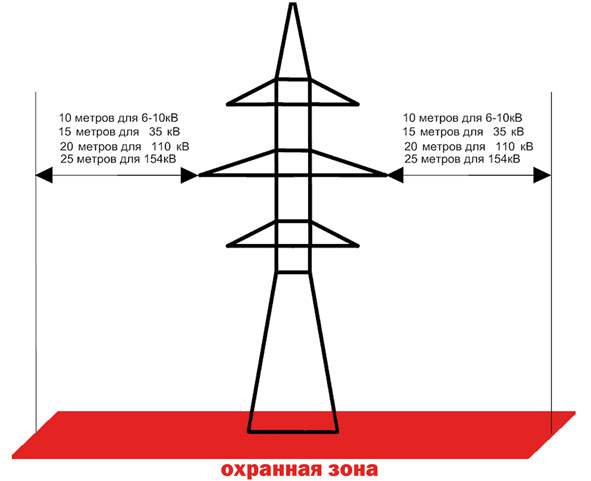

Например, у линий электропередачи, где охранная зона – это не диаметр, а ровно идущая вдоль линий полоса. Но при этом сохраняется главное – обеспечение безопасности сооружения и окружающих на достаточном расстоянии. Также сохраняется и доступ к объекту.

Но при этом сохраняется главное – обеспечение безопасности сооружения и окружающих на достаточном расстоянии. Также сохраняется и доступ к объекту.

Городской коллектор

Важно учесть, что охранные зоны водопровода и канализации различаются. Например, от водопровода требуется соблюдать расстояние, как и от напорной канализационной сети, самое большое.

В напорной канализации есть насосное оборудование (КНС), которое гонит содержимое. Это значит, при аварии вода распространится дальше, чем в других системах. Водопровод же важно удалить, потому что от него зависит здоровье и жизнь людей.

Нормы расположения коммуникаций и строений согласно СНиП (СП)

Даже если охранная зона хозяйственно-бытовой канализации устанавливается индивидуально, инженер вряд ли перейдет минимальный предел. Скорее всего, когда он будет составлять план, установленная им зона канализации для напорной сети будет не меньше 5000 миллиметров от фундамента здания, а для самотечной, включая дождевую, – не меньше 3000 миллиметров.

Строительство канализационного коллектора

Ограничения и их причины

В зоне канализации нельзя проводить практически никаких работ. Если требуется что-то сделать, это должно быть согласовано.

Колодцы на даче

Ну а если территория целиком частная, все равно стоит проконсультироваться с инженером. Не стоит забывать о том, что даже при владении участком земли собственник несет ответственность за его состояние.

И это нормально, ведь в экосистеме Земли все находится в зависимости друг от друга. Если возникнет заражение в одном месте, оно повлияет и на близлежащие территории.

Круговорот веществ в природе имеет глобальное значение. Прорвавшая где-то канализация повлияет и на экосистему в целом, пусть это почти и не будет заметно.

Ремонт напорной системы

Если говорить о последствиях вблизи аварии и защитной зоны канализации, то они отнюдь не малозаметные. Это приводит к проблемам для окружающей среды, а значит, и для людей. Также последствия негативно сказываются на окружающих постройках, коммуникациях, в том числе – на водопроводе.

Вот к чему приводит несоблюдение правил в охранной территории системы канализации:

- к болезням людей, животных, растений;

- к нарушению баланса среды из-за чрезмерного размножения микробов;

- к ухудшению качества элементов зданий и сооружений вокруг.

Принцип очистки воды

Поэтому установлен периметр охранной зоны и наложены ограничения на те или иные действия внутри. И все это регулируется СНиП, ГОСТом и СанПиН. Потому что иначе повсеместно возникали бы технические, экологические и эпидемиологические проблемы.

Что делать запрещено

Правилами СНиП налагаются ограничения на любые мероприятия строительного характера в зоне канализации. Кроме тех, что необходимы для обслуживания канализационной системы и для устранения аварий. Заниматься этим должен профессионал.

В охранной зоне запрещают:

- строительство;

- посадку деревьев;

- складирование.

Устройство сети

Также, согласно требованиям СНиП (СП), нельзя в принципе создавать каких-либо препятствий доступу к коммуникациям.

Смотрите видео ниже об охранных зонах.

Почему такие действия под запретом

Строительные работы следует проводить со строгим соблюдением существующих правил. Отступление от норм приведет к тому, что на некоторые участки канализационной сети, возможно, будет оказано избыточное давление.

Кроме того, это препятствует доступу к коммуникациям в период работ. А если таковые состоят в возведении каких-то подземных сооружений, то это еще и препятствует своевременному доступу к канализации.

Схема устройства городских сетей

Прокладка же подземных коммуникаций также может в итоге затруднить доступ к аварийному участку канализационной сети.

Например, если в зоне охраны системы канализации была прокладка электрического кабеля.

Если это никак не задокументировано и в ремонтной бригаде об этом не знают, то возможны несчастные случаи. Даже если кабель проложен в кабельном канале.

Впрочем, прокладка телефонных кабелей тоже критична. Ведь во время работы будет ограничен доступ к канализационной сети.

Прокладка самотечной системы

Так что любые коммуникации, проложенные без разрешения, закрепленного в документах, запрещены в охранной зоне. Тем более если это силовые линии, трубопровод для газа или сеть водоснабжения.

Посадка деревьев запрещена постановлениями надзорных органов и нормами СНиП (СП). Причина этого в том, что корням многих видов свойственно прорастать глубоко.

Корни деревьев могут в итоге разрушать практически что угодно, включая канализационную сеть. А это приведет к протечкам разной степени и в разных местах, к заражению растений и другим экологическим и техническим проблемам.

Очистные сооружения около города

Запрещено складировать и стройматериалы, и мусор, что бы то ни было. Во-первых, если вблизи системы находится множество вещей большой общей массы, в некоторых случаях это увеличивает давление на канализацию до критического. Во-вторых, это загораживает свободный доступ к канализационной сети.

Сохранение свободного доступа в охранной зоне – общий принцип СНиП и СП для множества сооружений, а не только для канализационных сетей. Это же касается, например, линий электропередачи. Так что любые препятствия в этой зоне, если только они не согласованы с надзорными инстанциями, автоматически оказываются незаконными.

Санитарно-защитные территории очистных сооружений согласно нормам СНиП (СП) и СанПиН

Особенно критично, когда нарушаются правила в мегаполисах. Ведь тогда тот же ГУП «Москоллектор» не сможет получить доступ к проблемной части сети. А ведь там не только канализация, но и кабели связи.

Мера ответственности за нарушения

Нарушение правил в отношении охранной зоны такой системы – преступление. И по закону нарушитель несет ответственность.

И по закону нарушитель несет ответственность.

Трубопровод хозяйственно-бытовой системы

Степень таковой зависит от того, насколько большой ущерб был причинен. Размеры его оценивают в том числе и сотрудники санитарно-эпидемиологической станции.

Одно дело, если просто установлен факт нарушения охранной зоны и ничего еще не случилось, и другое – если из-за этого заболели или погибли люди.

Конечно, и мера ответственности будет различаться. В первом случае – административная (статья 7, пункт 7), во втором – уголовная. Но ответственность будет в любом случае.

Самотечная система

Большую роль играет и то, где была нарушена санитарная зона очистных сооружений канализации. Если это жилой дом в городе или другом населенном пункте, мера ответственности выше по сравнению с частным сектором или, тем более, одиноко стоящим частным домом. Но чтобы представить, сколько придется заплатить, важно периодически сверяться с законами.

Возможно, зона канализации со временем изменится. Но вряд ли таковая уменьшится, скорее – наоборот. По крайней мере, так должно в идеале быть по логике защиты окружающей среды и людей. Ведь не всегда очистные мероприятия помогают полностью ликвидировать последствия аварии при неграмотном размещении сети.

Но вряд ли таковая уменьшится, скорее – наоборот. По крайней мере, так должно в идеале быть по логике защиты окружающей среды и людей. Ведь не всегда очистные мероприятия помогают полностью ликвидировать последствия аварии при неграмотном размещении сети.

Монтаж напорного трубопровода

Если требуется в индивидуальном порядке на своем земельном участке установить охранную территорию хозяйственно-бытовой канализационной сети в каждую сторону, важно убедиться, что у инженера есть разрешение на это. Даже если специалист обладает должной квалификацией, но таковая не подтверждена, то в случае аварии претензии будут к собственнику земли.

Что еще стоит учесть

Важно помнить и о том, что стоит учесть и другие аспекты, чтобы не нарушить существующие нормы. Например, трубы для любого типа канализации должны соответствовать ГОСТу. Также должны соблюдаться и правила прокладки, в том числе при тоннельных работах.

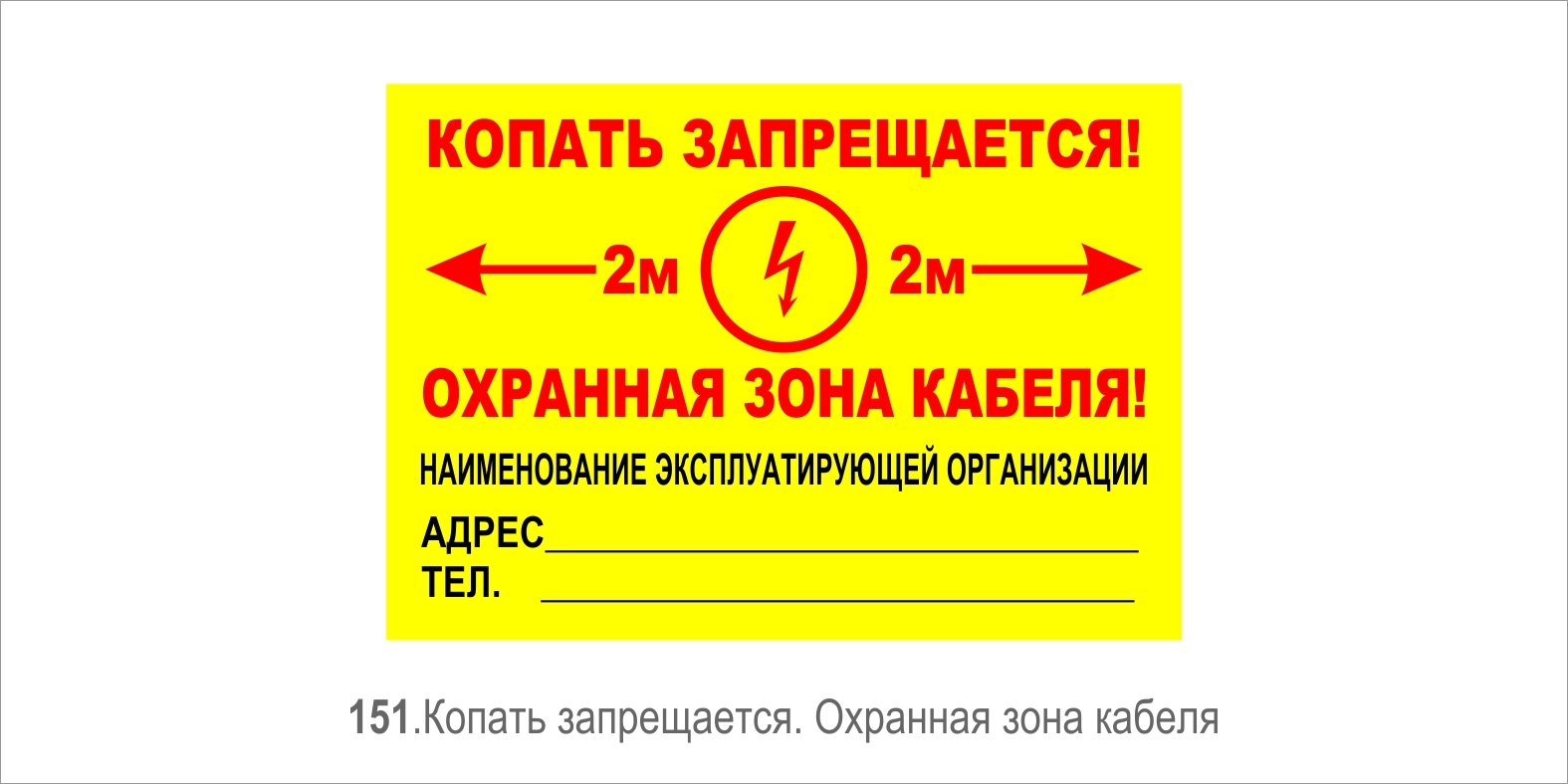

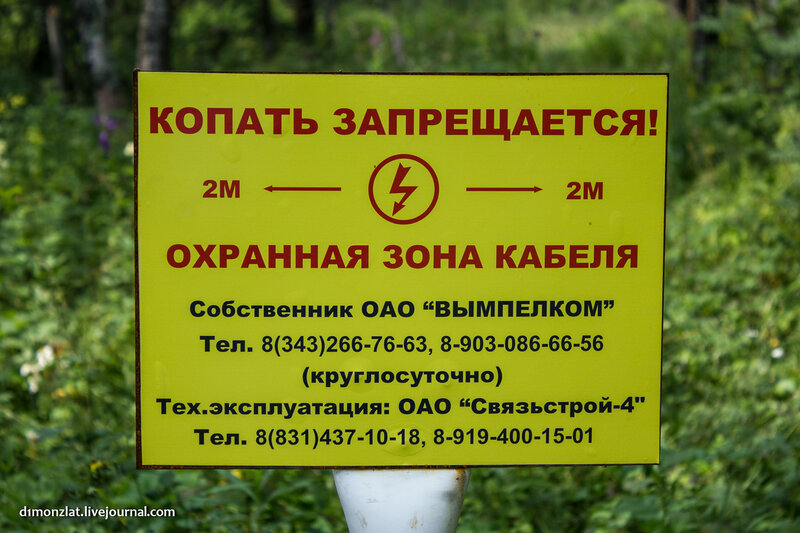

Охранная зона кабеля

Охранная зона кабельных линий, требования, расстояния, расположение

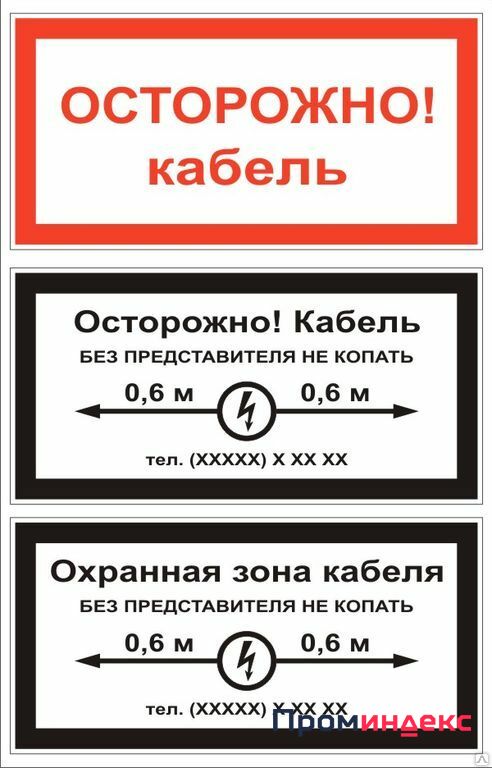

Охранная зона предназначена для обеспечения безопасности кабельной линии (КЛ). В этом районе запрещается строительство, снос, капитальный ремонт зданий, размещение складов и свалок, а также ограничивается проведение земельных работ и использование ударных механизмов. Расположение охранной зоны обозначается информационным указателем.

В этом районе запрещается строительство, снос, капитальный ремонт зданий, размещение складов и свалок, а также ограничивается проведение земельных работ и использование ударных механизмов. Расположение охранной зоны обозначается информационным указателем.

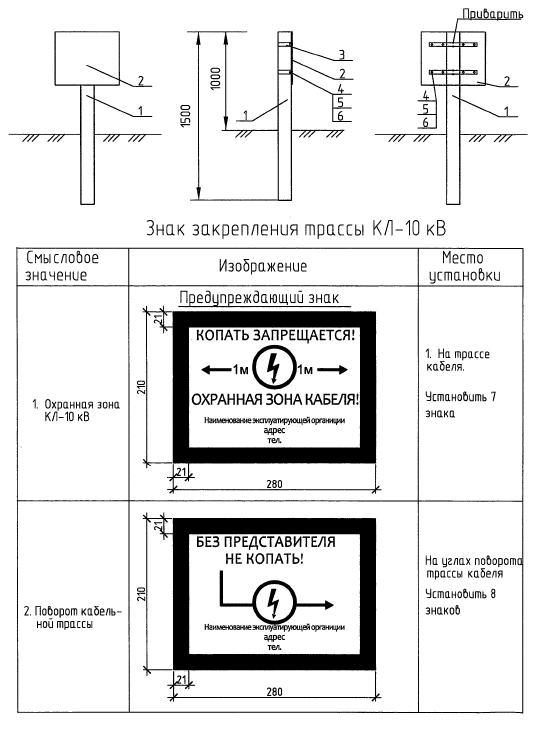

Требования к информационным знакам

Материал. Основа для информационного знака изготавливается из металла, также допустимо применение пластика. Толщина изделия должна составлять 1 мм или более.

Внешнее оформление. Рекомендуемые размеры информационного знака – 280 * 210 мм. Ширина каймы составляет 21 мм. Информационный знак содержит надпись «Охранная зона кабеля.

Без представителя не копать». В нижней части указывается номер телефона организации, которой принадлежит линия. Также указываются расстояния до границ охранной зоны и их направления. Фон информационного знака должен быть белым, кайма, символы и надписи – черными.

Место установки

. Информационный знак должен быть расположен перпендикулярно оси кабельной линии

, при повороте кабеля – на биссектрисе угла. В незастроенных районах указатели устанавливаются на расстоянии 100 м друг от друга. Также информационными знаками отмечаются местоположения соединительных муфт, повороты трассы, точки пересечения КЛ с подземными сооружениями, дорогами. В пахотных районах информационные знаки должны быть установлены через каждые 500 м. Указатели границ охранных зон подводных КЛ располагаются в точке выхода кабеля на берег.

В незастроенных районах указатели устанавливаются на расстоянии 100 м друг от друга. Также информационными знаками отмечаются местоположения соединительных муфт, повороты трассы, точки пересечения КЛ с подземными сооружениями, дорогами. В пахотных районах информационные знаки должны быть установлены через каждые 500 м. Указатели границ охранных зон подводных КЛ располагаются в точке выхода кабеля на берег.

Расположение охранных зон

При подводных КЛ. Охранная зона в море ограничена линиями, отстоящими от КЛ на 0,25 морской мили. Если трасса кабеля пересекает канал, реку или озеро, это расстояние составляет 100 м. В охранную зону входит вся толща воды.

При подземных КЛ. Охранная зона представляет собой участок поверхности и недр земли, ограниченный параллельными прямыми. Глубина соответствует местоположению линии. За пределами населенных пунктов расстояние от КЛ до границы охранной зоны должно составлять 2 м или более. Для линий с напряжением менее 1000 В, расположенных в городской черте под тротуарами, длина этого участка в направлении зданий может быть равна 0,6 м, в направлении проезжей части – 1 м.

При регенерационных и усилительных пунктах. Охранная зона ограниченна замкнутой линией, отстоящей от регенерационного пункта на 3 м или более. Минимальное расстояние до контура заземления должно составляет 2 м.

pue8.ru

Охранная зона кабеля 10 кв в земле

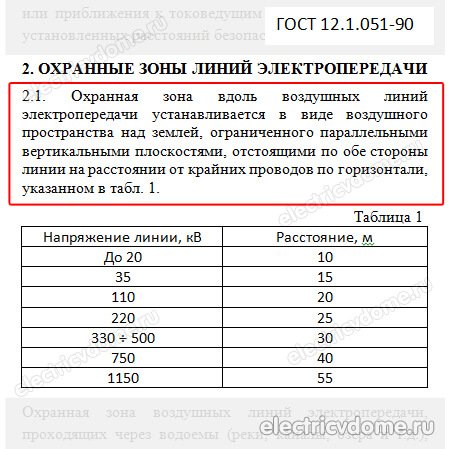

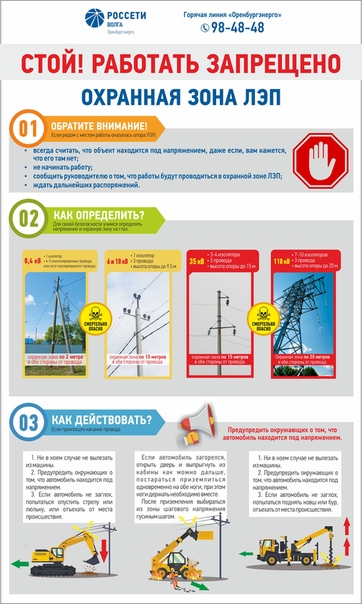

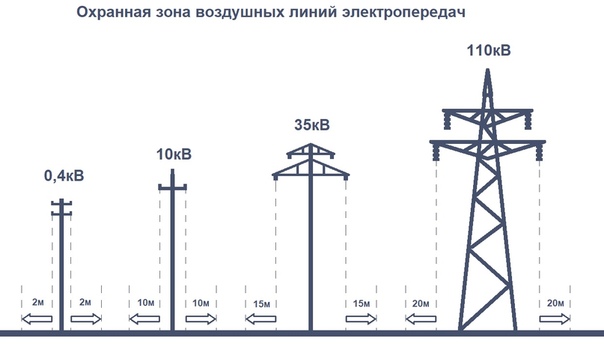

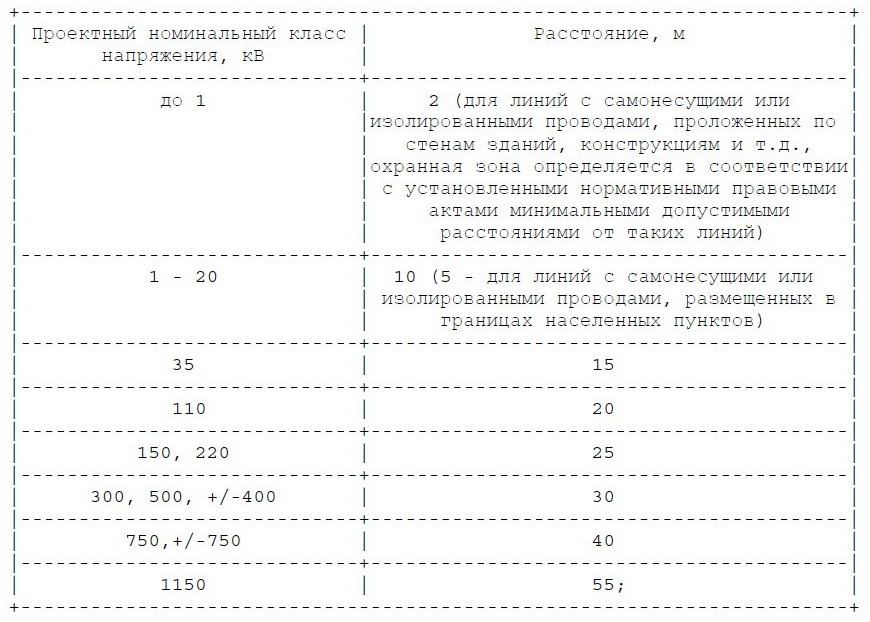

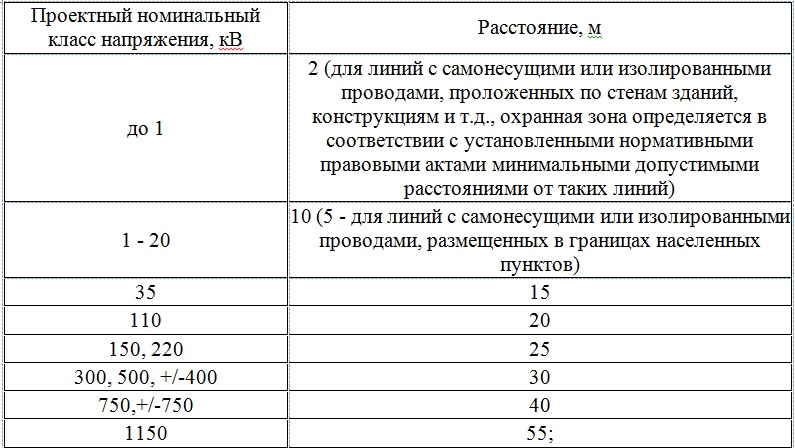

Охранная зона линий электропередач – это зона, расположенная по обе стороны ЛЭП, в виде участка земли, водного пространства, включающая в себя также воздушное пространство над данным участком. Величина охранной зоны зависит от места прокладки линии электропередач (вдоль суши, через водоем), ее конструктивного исполнения (кабельной или воздушной), назначения (силовая линия или линия связи), класса напряжения линии. Приведем величину границ охранных зон кабельных и воздушных линий в зависимости от приведенных критериев.

Охранная зона воздушных ЛЭП, проходящих по суше, изменяется в зависимости от напряжения данных линий. Для ВЛ напряжением до 1000 В, включая линии связи, охранная зона является земельным участком и воздушным пространством вдоль линии по всей ее длине, на расстоянии не менее двух метров по обе стороны от данной линии; для высоковольтных ВЛ класса напряжения 6 и 10 кВ это расстояние — 10 м; для ВЛ-35 кВ – 15 м; для ВЛ-110 кВ – 20 м и т. д.

д.

Для кабельных линий электропередач, проложенных в земле, охранная зона составляет один метр от места прокладки крайнего кабеля, не зависимо от его напряжения. Для кабельной линии связи это расстояние составляет 2 м.

Как воздушные, так и кабельные линии на всей своей протяженности могут проходить через различные водоемы, при этом охранная зона распространяется и на эти участки ЛЭП. Для воздушных линий, которые проходят через несудоходные водоемы, величина охранной зоны является такой же, как и на других участках данной ВЛ, проходящей по суше. При прохождении линии через судоходные водоемы охранная зона, не зависимо от величины напряжения, составляет 100 м.

Охранная зона КЛ, проложенных по дну водоемов, во всех случаях составляет 100 м.

Деятельность человека в охранной зоне ЛЭП

Для чего введено понятие охранной зоны линий электропередач? В первую очередь для обеспечения безопасности людей в отношении возможного удара током, нанесения травм в случае повреждения данной линии, а также для предотвращения возможного негативного воздействия электромагнитных излучений на организм человека.

В соответствии со статистикой и результатами исследований установлено, что продолжительное нахождение человека в пределах охранной зоны ЛЭП приводит к нарушению деятельности сердечно-сосудистой, нервной, эндокринной, нейрогормональной, иммунной и других систем и органов организма человека.

В охранной зоне ЛЭП запрещается строительство каких-либо зданий и сооружений. При этом земельные участки, вдоль которых проходят линий электропередач не изымаются у владельцев, они м

Письмо Росреестра от 30.04.2014 N 09-исх/04984-ГЕ/14

МИНИСТЕРСТВО ЭКОНОМИЧЕСКОГО РАЗВИТИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНАЯ СЛУЖБА ГОСУДАРСТВЕННОЙ РЕГИСТРАЦИИ,

КАДАСТРА И КАРТОГРАФИИ

ПИСЬМО

от 30 апреля 2014 г. N 09-исх/04984-ГЕ/14

О НАПРАВЛЕНИИ РАЗЪЯСНЕНИЙ

Федеральная служба государственной регистрации, кадастра и картографии, рассмотрев обращение о согласовании позиции по вопросам внесения в государственный кадастр недвижимости (далее — ГКН) сведений о границах охранных зон линейно-кабельных сооружений волоконно-оптических линий связи (далее — ВОЛС), сообщает.

В соответствии со статьей 15 Федерального закона от 24.07.2007 N 221-ФЗ «О государственном кадастре недвижимости» (далее — Закон о кадастре) сведения об установлении или изменении границ зоны с особыми условиями использования территорий вносятся в ГКН в порядке информационного взаимодействия с органами государственной власти и органами местного самоуправления.

При установлении охранных зон ВОЛС необходимо учитывать, что положения части 2 статьи 10 Федерального закона от 07.07.2013 N 126-ФЗ «О связи», согласно которым предоставление земельных участков организациям связи, порядок (режим) пользования ими, в том числе установления охранных зон сетей связи и сооружений связи и создания просек для размещения сетей связи, основания, условия и порядок изъятия этих земельных участков устанавливаются земельным законодательством Российской Федерации. Размеры таких земельных участков, в том числе земельных участков, предоставляемых для установления охранных зон и просек, определяются в соответствии с нормами отвода земель для осуществления соответствующих видов деятельности, градостроительной и проектной документацией.

В целях обеспечения сохранности действующих кабельных, радиорелейных и воздушных линий связи и линий радиофикации, а также сооружений связи постановлением Правительства Российской Федерации от 09.06.1995 N 578 утверждены Правила охраны линий и сооружений связи Российской Федерации (далее — Правила N 578), которые являются обязательными для всех физических и юридических лиц независимо от их местонахождения, ведомственной принадлежности и форм собственности.

Правила N 578 не предусматривают необходимости принятия специального акта органом государственной власти или органом местного самоуправления об установлении соответствующей зоны охраны линий и сооружений связи.

Кроме того, в соответствии с положениями пунктов 5, 9, 10 и 16 Правил N 578:

на трассах радиорелейных линий связи эксплуатирующие предприятия определяют участки земли, на которых запрещается возведение зданий и сооружений, а также посадка деревьев. Расположение и границы таких участков предусматриваются в проектах строительства радиорелейных линий связи и согласовываются с органами местного самоуправления;

на трассах кабельных линий связи вне городской черты устанавливаются информационные знаки, количество, тип и места их установки определяются владельцами или предприятиями, эксплуатирующими линии связи;

в городах и других населенных пунктах прохождение трасс подземных кабельных линий связи определяется по табличкам на зданиях, опорах воздушных линий связи, линий электропередач, ограждениях, а также по технической документации. Границы охранных зон на трассах определяются владельцами или предприятиями, эксплуатирующими эти линии;

Границы охранных зон на трассах определяются владельцами или предприятиями, эксплуатирующими эти линии;

предприятие, эксплуатирующее сооружение связи и радиофикации, письменно информирует собственника земли (землевладельца, землепользователя, арендатора), расположенной в границе охранной зоны сооружений связи и радиофикации, о требованиях Правил N 578 и определяет компенсационные мероприятия по возмещению ущерба в соответствии с законодательством Российской Федерации.

Полагаем, что в предлагаемых обстоятельствах в качестве основания внесения в ГКН сведений об охранных зонах ВОЛС могут рассматриваться непосредственно Правила N 578 и карты (планы) соответствующих охранных зон волоконно-оптических линий связи, оформленные в соответствии с требованиями действующего законодательства и заверенные согласно требованиям части 6 статьи 15 Закона о кадастре усиленной квалифицированной электронной подписью подготовившего их лица.

При этом, учитывая положения части 7 статьи 15 Закона о кадастре, а также письма Минэкономразвития России от 17. 12.2009 N 22066-ИМ/Д23, от 04.05.2011 N Д23-1867 и от 01.11.2013 N Д23и-5332, полагаем, что в ряде случаев документы, необходимые для внесения в ГКН сведений о зонах с особыми условиями использования территорий, включая охранные зоны ВОЛС, могут представить в орган кадастрового учета заинтересованные лица, такие как:

12.2009 N 22066-ИМ/Д23, от 04.05.2011 N Д23-1867 и от 01.11.2013 N Д23и-5332, полагаем, что в ряде случаев документы, необходимые для внесения в ГКН сведений о зонах с особыми условиями использования территорий, включая охранные зоны ВОЛС, могут представить в орган кадастрового учета заинтересованные лица, такие как:

правообладатели объектов недвижимости, в связи с обеспечением условий эксплуатации которых устанавливаются соответствующие зоны;

арендаторы соответствующего объекта недвижимости (при наличии соответствующей доверенности).

Также необходимо отметить, что Планом мероприятий («дорожная карта») «Повышение качества государственных услуг в сфере государственного кадастрового учета недвижимого имущества и государственной регистрации прав на недвижимое имущество и сделок с ним», утвержденным распоряжением Правительства Российской Федерации от 01.12.2012 N 2236-р, предусмотрена разработка проектов нормативных правовых актов, направленных на уточнение порядка внесения сведений о границах охранных и защитных зон в ГКН.

Однако до настоящего времени нормативный правовой акт, уточняющий порядок внесения сведений о границах охранных и защитных зон, в том числе границ охранных зон ВОЛС, не издан.

В связи с тем, что в действующем законодательстве Российской Федерации не урегулирован порядок внесения в ГКН сведений об охранных зонах объектов ВОЛС, так как действующие правила охраны объектов, в связи с обеспечением условий эксплуатации которых устанавливаются зоны, не предусматривают необходимости принятия специального акта органа государственной власти или органа местного самоуправления об установлении соответствующей зоны, а статья 15 Закона о кадастре регламентирует внесение сведений о зонах с особыми условиями использования территории только в порядке информационного взаимодействия с органами государственной власти или органами местного самоуправления, принявшими решение об установлении таких зон, а также, что упомянутые разъяснения Минэкономразвития России учитывали ранее действовавшее Положение об информационном взаимодействии при ведении государственного кадастра недвижимости, утвержденное постановлением Правительства Российской Федерации от 18. 08.2008 N 618, в Минэкономразвития России письмом Росреестра от 25.04.2014 N 09-исх/04791-ГЕ/14 запрошена позиция по вопросу внесения в ГКН сведений о таких охранных зонах. По поступлении позиции Минэкономразвития России она будет доведена дополнительно.

Для учета в работе направляем разъяснения Минэкономразвития России по вопросу определения параметров охранных зон ВОЛС от 03.04.2014 N Д23и-1030.

Заместитель руководителя

Г.Ю.ЕЛИЗАРОВА

В соответствии с письмом Минстроя России Департамент недвижимости Минэкономразвития России рассмотрел обращение по вопросу об охранных зонах подземных волоконно-оптических кабельных линий связи и сообщает следующее.

Согласно статье 91 Земельного кодекса Российской Федерации и статье 10 Федерального закона от 7 июля 2003 г. N 126-ФЗ «О связи» в целях обеспечения связи (кроме космической связи), радиовещания, телевидения, информатики могут быть установлены охранные зоны линий связи.

Порядок установления охранных зон линий и сооружений связи и линий и сооружений радиофикации определен постановлением Правительства Российской Федерации от 9 июня 1995 г. N 578 «Об утверждении Правил охраны линий и сооружений связи Российской Федерации» (далее — Правила охраны).

N 578 «Об утверждении Правил охраны линий и сооружений связи Российской Федерации» (далее — Правила охраны).

В соответствии с пунктом 4 Правил охраны на трассах кабельных и воздушных линий связи и линий радиофикации устанавливаются охранные зоны с особыми условиями использования для подземных кабельных и для воздушных линий связи и линий радиофикации, расположенных вне населенных пунктов на безлесных участках, — в виде участков земли вдоль этих линий, определяемых параллельными прямыми, отстоящими от трассы подземного кабеля связи или от крайних проводов воздушных линий связи и линий радиофикации не менее чем на 2 метра с каждой стороны.

Границы охранных зон на трассах подземных кабельных линий связи, расположенных в городах и других населенных пунктах, определяются владельцами или предприятиями, эксплуатирующими эти линии (пункт 10 Правил охраны). Конкретные параметры охранных зон таких линий связи в каком-либо акте не установлены.

Правила технической эксплуатации первичных сетей Взаимоувязанной сети связи Российской Федерации. Книга 3. Правила технической эксплуатации линейно-кабельных сооружений междугородных линий передачи, утвержденные приказом Госкомсвязи России от 19 октября 1998 г. N 187 (далее — Правила эксплуатации), устанавливают необходимость защиты линейно-кабельных сооружений связи от внешних электромагнитных влияний и от коррозии, а также определяют, что необходимость защиты линейных сооружений, выбор и объем защитных мер при строительстве определяются проектом кабельной линии, выполненным в соответствии с действующими нормативно-техническими указаниями и рекомендациями.

Книга 3. Правила технической эксплуатации линейно-кабельных сооружений междугородных линий передачи, утвержденные приказом Госкомсвязи России от 19 октября 1998 г. N 187 (далее — Правила эксплуатации), устанавливают необходимость защиты линейно-кабельных сооружений связи от внешних электромагнитных влияний и от коррозии, а также определяют, что необходимость защиты линейных сооружений, выбор и объем защитных мер при строительстве определяются проектом кабельной линии, выполненным в соответствии с действующими нормативно-техническими указаниями и рекомендациями.

Таким образом, полагаем, что ширина охранных зон подземных кабельных линий связи может определяться владельцами или предприятиями, эксплуатирующие эти линии, с учетом требований Правил охраны и Правил эксплуатации и проектом кабельной линии, выполненным в соответствии с действующими нормативно-техническими указаниями и рекомендациями и не допускающим механическое и электрическое воздействие на сооружения и линии связи.

Заместитель директора

Департамента недвижимости

М. В.БОЧАРОВ

В.БОЧАРОВ

что это такое, основные требования по ограничению зоны кабельных линий, высоковольтных линий электропередач, влияние ЛЭП на здоровье, фото и видео

Автор Aluarius На чтение 4 мин. Просмотров 332 Опубликовано

Всем известно, что выделяемые линиями электропередач электромагнитные поля негативно воздействуют на здоровье человека. Специалисты проводили ряд исследований людей, которые живут вблизи ЛЭП или трансформаторных подстанций. Так вот выявилось, что у них возникают расстройства нервной системы, снижается иммунитет, нарушаются обменные процессы. В конечном счете приобретается большой букет различных заболеваний, где сердце, эндокринная и нейрогормональные системы – самые уязвимые. Поэтому существуют правила, в которых определена охранная зона ЛЭП.

С годами правила ужесточались за счет изменения результатов исследования. Поэтому в настоящее время все пользуются новыми правилами, которые были разработаны и утверждены в 2009 году. Конечно, под требования новых правил попали уже эксплуатируемые строения, которые по законодательству у владельцев не изымаются. Их можно использовать и даже продавать с учетом определенных ограничений. При продаже в текст договора обязательно вносятся обременения (ограничения).

Поэтому в настоящее время все пользуются новыми правилами, которые были разработаны и утверждены в 2009 году. Конечно, под требования новых правил попали уже эксплуатируемые строения, которые по законодательству у владельцев не изымаются. Их можно использовать и даже продавать с учетом определенных ограничений. При продаже в текст договора обязательно вносятся обременения (ограничения).

Сами же обременения определяются несколькими позициями, где две являются основными:

- Нельзя в таких домах проживать постоянно.

- Нельзя в них проводить капитальный ремонт или делать капитальные пристройки.

Внимание! И все же земля на территории охранных участков продается. Чтобы уточнить, какими обременениями она ограничена, необходимо обратиться в администрацию района или в ее архитектуру.

Классификация охранных зон

Охранные зоны делятся на несколько классов. Их отличает друг от друга мощность ЛЭП и расстояние от земли, то есть, высота установки проводов (кабель связи не в счет). Чисто визуально определить класс линии электропередач можно по количеству висящих проводов (в данном случае считаются жилы кабеля на одной фазе) и по количеству предохранителей (изорляторов) на столбах.

Чисто визуально определить класс линии электропередач можно по количеству висящих проводов (в данном случае считаются жилы кабеля на одной фазе) и по количеству предохранителей (изорляторов) на столбах.

По количеству жил

Здесь четыре позиции:

- Для линии электропередач ниже 330 кВ – одна жила (провод).

- Для 300 кВ – 2 жилы.

- Для 500 кВ – 3.

- Для 750 кВ – 4.

По количеству предохранителей (изоляторов)

Здесь также охранные зоны можно разделить на четыре класса.

- Для ЛЭП ниже 10 кВ устанавливается один изолятор.

- Для ВЛ 35 кВ – 3-5 штук.

- Для ЛЭП 110 кВ – 6-8 штук.

- Для ЛЭП 220 кВ – 10-15 приборов.

Санитарные нормы

Существует еще и санитарная охранная зона кабельных линий, классы которых определяются по мощности линии электропередачи. Они также утверждены разработанными правилами (СНиП 2971-84). В правилах указано, что охранная территория под ЛЭП определяется расстоянием по обе стороны от высоковольтных линий электропередач, расположенных с двух сторон от крайних проводов.

Зоны ЛЭП определяются минимальным расстоянием до построек. И неважно, эти постройки являются жилыми, административными или производственными. Вот основные соотношения:

- Для высоковольтных линий мощностью до 1 кВ расстояние равно двум метрам.

- Для них же 1-20 кВ – расстояние до построек должно быть 10 метров.

- 35 кВ – 15 метров.

- Для высоковольтных ЛЭП 110 кВ – 20 метров.

- 150-220 кВ – 25 м.

- 300, 400, 500 кВ – 30 м.

- 750 кВ – 40 метров.

- 1150 кВ – 55 м.

Если высоковольтная линия расположена через водоемы, то охранные зоны расширяются, поэтому минимальное расстояние до построек должно быть не меньше 100 м.

Как устанавливаются охранные зоны

Охранные зоны определяются и устанавливаются для всех участков сетевого хозяйства. Основное требование – это соблюдение границ, которые определяются правилами. Для установления охранного участка, необходимо подать заявление в орган региональной власти, который занимается энергетикой региона. В заявлении должно быть описано расположение границ для сетевого хозяйства. Ответ на заявление должен поступить в течение 15 дней.

Основное требование – это соблюдение границ, которые определяются правилами. Для установления охранного участка, необходимо подать заявление в орган региональной власти, который занимается энергетикой региона. В заявлении должно быть описано расположение границ для сетевого хозяйства. Ответ на заявление должен поступить в течение 15 дней.

После того как на уровне региона были проведены все согласования, подается еще одно заявление в федеральный кадастровый орган, который дожжен внести изменения в кадастр недвижимости электросетевого хозяйства. Как только эти изменения будут внесены, можно считать, что охранные зоны и их границы начинают действовать, то есть, являются установленными.

Работа вблизи линий электропередачДополнения

В охранной зоне ВЛ 6-10 кВ и выше нельзя проводить:

- Капитальное строительство и ремонт, снос зданий и сооружений.

- Посадку деревьев, взрывы, горные и мелиоративные работы.

- Строительство автозаправок.

- Свалки (мусор, снег, грунт).

- Складирование любых веществ и материалов.

- Строительство стадионов, спортивных и детских площадок.

- Организованные мероприятия, где будет присутствовать большое количество народа.

Все мероприятия, планируемые к проведению на охранной территории, должны быть согласованы с предприятием, в ведение которой данная зона находится. Разрешение должно быть выдано только в письменном виде.

Что ждет тех, кто нарушает правила охранной зоны?

- Если это юридические лица, то это 100-200 минимального фонда оплаты труда.

- Если физические лица, то 5-10 минимальных окладов.

Заключение по теме

Итак, охранные зоны поэтому и называются именно так, что их охраняет само государство. Как видите, требования достаточно жестки, и они точно определены правилами, которые выполнять надо беспрекословно. За нарушение – высокий штраф. И это правильно. Негативное влияние ЛЭП на здоровье создало условия принятия жестких требований.

Охранные зоны

Порядок установления охранных зон

Как следует из п. 12.15 Методических рекомендаций по разработке проектов генеральных планов поселений и городских округов, утвержденных Приказом Минрегиона РФ от 26.05.2011 N 244, порядок установления охранных зон, их размеров и режим пользования землями охранных зон определяются для каждого вида инженерной инфраструктуры в соответствии с действующим законодательством.

В соответствии с п. 1 ст. 106 ЗК РФ Правительство РФ утверждает положение в отношении каждого вида зон с особыми условиями использования территорий, за исключением зон с особыми условиями использования территорий, которые возникают в силу федерального закона (водоохранные (рыбоохранные) зоны, прибрежные защитные полосы, защитные зоны объектов культурного наследия). В утверждаемых положениях должны быть указаны в том числе: порядок подготовки и принятия решений об установлении, изменении, о прекращении существования указанных зон; исчерпывающий перечень объектов, территорий, в связи с размещением которых или в целях защиты и сохранения которых устанавливается зона с особыми условиями использования территории, или критерии таких объектов, виды территорий; срок, на который устанавливаются указанные зоны; требования к предельным размерам указанных зон и (или) правила определения размеров зон и др.

Последствия установления, изменения, прекращения существования зон с особыми условиями использования территорий закреплены в ст. 107 ЗК РФ.

Охранная зона газопровода

Российское законодательство выделяет две охранные зоны газопровода: зону газораспределительных сетей и зону магистральных газопроводов.

ЗК РФ предусмотрены охранная зона трубопроводов (в т.ч. газопроводов) (п. 6 ст. 105 ЗК РФ), а также зона минимальных расстояний до магистральных или промышленных трубопроводов (в т.ч. газопроводов) (п. 25 ст. 105 ЗК РФ).

Пунктом 2 Правил охраны газораспределительных сетей, утвержденных Постановлением Правительства РФ от 20.11.2000 N 878, установлено, что настоящие Правила действуют на всей территории РФ и являются обязательными для юридических и физических лиц, являющихся собственниками, владельцами или пользователями земельных участков, расположенных в пределах охранных зон газораспределительных сетей, либо проектирующих объекты жилищно-гражданского и производственного назначения, объекты инженерной, транспортной и социальной инфраструктуры, либо осуществляющих в границах указанных земельных участков любую хозяйственную деятельность.

Подпунктом «е» п. 3 Правил определено, что охранной зоной газораспределительной сети является территория с особыми условиями использования, устанавливаемая вдоль трасс газопроводов и вокруг других объектов газораспределительной сети в целях обеспечения нормальных условий ее эксплуатации и исключения возможности ее повреждения.

На земельные участки, входящие в охранные зоны газораспределительных сетей, в целях предупреждения их повреждения или нарушения условий их нормальной эксплуатации налагаются ограничения (обременения), которыми запрещается лицам, указанным в п. 2 Правил, в том числе: строить объекты жилищно-гражданского и производственного назначения; огораживать и перегораживать охранные зоны, препятствовать доступу персонала эксплуатационных организаций к газораспределительным сетям, проведению обслуживания и устранению повреждений газораспределительных сетей; разводить огонь и размещать источники огня; рыть погреба, копать и обрабатывать почву сельскохозяйственными и мелиоративными орудиями и механизмами на глубину более 0,3 м (п. 14 Правил).

14 Правил).

Порядок охраны магистральных газопроводов с 20.09.2017 регулируется Правилами охраны магистральных газопроводов, утвержденными Постановлением Правительства РФ от 08.09.2017 N 1083. Пункт 2 Правил устанавливает, что в понятие «магистральный газопровод» включаются: линейная часть магистрального газопровода; компрессорные станции; газоизмерительные станции; газораспределительные станции, узлы и пункты редуцирования газа; станции охлаждения газа; подземные хранилища газа, включая трубопроводы, соединяющие объекты подземных хранилищ газа, а п. 3 Правил устанавливает охранные зоны объектов магистральных газопроводов.

Указанные Правила возлагают на собственника (или иного законного владельца) земельного участка, на котором расположены объекты магистрального газопровода, ряд обязанностей, а также устанавливают запреты (п. 4 Правил) и некоторые ограничения в пользовании земельными участками — в частности, проведение горных, взрывных, строительных, монтажных, мелиоративных земляных, погрузочно-разгрузочных и иных работ и видов деятельности допускается лишь с письменного разрешения собственника магистрального газопровода или организации, эксплуатирующей магистральный газопровод (п. 6 Правил).

6 Правил).

Установленные федеральным законодателем ограничения фактического использования земельных участков, на которых размещены объекты системы газоснабжения, обусловленные взрыво- и пожароопасными свойствами газа, транспортируемого по газораспределительным сетям, и предусмотренные в связи с этим особые условия использования данных земельных участков и режим осуществления на них хозяйственной деятельности направлены не только на обеспечение сохранности объектов системы газоснабжения при ее эксплуатации, обслуживании и ремонте, но и на предотвращение аварий, катастроф и иных возможных неблагоприятных последствий и тем самым на защиту жизни и здоровья граждан, на обеспечение их безопасности (Определение Конституционного Суда РФ от 06.10.2015 N 2318-О «Об отказе в принятии к рассмотрению жалобы гражданки Осиповой Людмилы Владиславовны на нарушение ее конституционных прав положениями пункта 6 статьи 90 Земельного кодекса Российской Федерации, части шестой статьи 28 и частью четвертой статьи 32 Федерального закона «О газоснабжении в Российской Федерации»).

Охранная зона ЛЭП

Охранная зона объектов электроэнергетики (объектов электросетевого хозяйства и объектов по производству электрической энергии) предусмотрена п. 3 ст. 105 ЗК РФ.

Ограничения использования земельных участков и объектов капитального строительства на территории охранных зон определяются на основании Постановления Правительства РФ от 24.02.2009 N 160 «О порядке установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон» (вместе с «Правилами установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон»).

Охранная зона объектов электросетевого хозяйства устанавливается в целях обеспечения безопасного функционирования и эксплуатации, исключения возможности повреждения линий электропередачи и иных объектов электросетевого хозяйства (п. п. 1, 2 Правил).

В частности, охранные зоны устанавливаются: вдоль воздушных линий электропередачи, вдоль подземных кабельных линий электропередачи, вдоль подводных кабельных линий электропередачи, вдоль переходов воздушных линий электропередачи через водоемы (реки, каналы, озера и др. ) — п. «а» Требований к границам установления охранных зон объектов электросетевого хозяйства (Приложение к Правилам).

) — п. «а» Требований к границам установления охранных зон объектов электросетевого хозяйства (Приложение к Правилам).

В охранных зонах запрещается осуществлять любые действия, которые могут нарушить безопасную работу объектов электросетевого хозяйства, в том числе привести к их повреждению или уничтожению и (или) повлечь причинение вреда жизни, здоровью граждан и имуществу физических или юридических лиц, а также повлечь нанесение экологического ущерба и возникновение пожаров (п. 8 Правил).

Ограничения использования земельных участков в границах санитарных разрывов линий электропередачи установлены СанПиН 2.2.1/2.1.1.1200-03 «Санитарно-защитные зоны и санитарная классификация предприятий, сооружений и иных объектов».

Охранная зона железной дороги

Пункт 4 ст. 105 ЗК РФ предусматривает наличие охранной зоны железных дорог.

В целях обеспечения нормальной эксплуатации железнодорожного транспорта и санитарной защиты населения устанавливаются охранные зоны, размеры которых определяются исходя из рельефа, особых природных условий местности, необходимости создания защиты жилой застройки от шумов проходящих поездов, необходимости развития объектов железнодорожного транспорта. Размеры и режимы полосы отвода и санитарно-защитных зон железных дорог устанавливаются в соответствии с ЗК РФ (п. 3 ч. 2 ст. 90), Федеральным законом от 10.01.2003 N 17-ФЗ «О железнодорожном транспорте в Российской Федерации» (ст. 9) и Постановлением Правительства РФ от 12.10.2006 N 611 «О порядке установления и использования полос отвода и охранных зон железных дорог», Приказом Минтранса РФ от 06.08.2008 N 126 «Об утверждении Норм отвода земельных участков, необходимых для формирования полосы отвода железных дорог, а также норм расчета охранных зон железных дорог».

Размеры и режимы полосы отвода и санитарно-защитных зон железных дорог устанавливаются в соответствии с ЗК РФ (п. 3 ч. 2 ст. 90), Федеральным законом от 10.01.2003 N 17-ФЗ «О железнодорожном транспорте в Российской Федерации» (ст. 9) и Постановлением Правительства РФ от 12.10.2006 N 611 «О порядке установления и использования полос отвода и охранных зон железных дорог», Приказом Минтранса РФ от 06.08.2008 N 126 «Об утверждении Норм отвода земельных участков, необходимых для формирования полосы отвода железных дорог, а также норм расчета охранных зон железных дорог».

Приказом Министерства путей сообщения РФ от 15.05.1999 N 26Ц утверждено Положение о порядке использования земель федерального железнодорожного транспорта в пределах полосы отвода железных дорог.

В отношении земельных участков (их частей) в границах охранной зоны могут быть установлены запреты или ограничения на строительство капитальных зданий и сооружений, устройство временных дорог, вырубку древесной и кустарниковой растительности, удаление дернового покрова, проведение земляных работ, за исключением случаев, когда осуществление указанной деятельности необходимо для обеспечения устойчивой, бесперебойной и безопасной работы железнодорожного транспорта, повышения качества обслуживания пользователей услуг железнодорожного транспорта, а также в связи с устройством, обслуживанием и ремонтом линейных сооружений; распашку земель; выпас скота; выпуск поверхностных и хозяйственно-бытовых вод (п. 10 Правил, утвержденных Постановлением Правительства РФ от 12.10.2006 N 611).

10 Правил, утвержденных Постановлением Правительства РФ от 12.10.2006 N 611).

Охранная зона тепловых сетей

ЗК РФ предусматривает наличие охранной зоны тепловых сетей (п. 28 ст. 105 ЗК РФ).

Ограничения использования земельных участков охранной зоны тепловых сетей установлены Приказом Минстроя РФ от 17.08.1992 N 197 «О типовых правилах охраны коммунальных тепловых сетей».

Охрана тепловых сетей осуществляется для обеспечения сохранности их элементов и бесперебойного теплоснабжения потребителей путем проведения комплекса мер организационного и запретительного характера.

Охране подлежит весь комплекс сооружений и устройств, входящих в тепловую сеть: трубопроводы и камеры с запорной и регулирующей арматурой и контрольно-измерительными приборами, компенсаторы, опоры, насосные станции, баки-аккумуляторы горячей воды, центральные и индивидуальные тепловые пункты, электрооборудование управления задвижками, кабели устройств связи и телемеханики (п. 1 Типовых правил).

В пределах охранных зон тепловых сетей не допускается производить действия, которые могут повлечь нарушения в нормальной работе тепловых сетей, их повреждение, несчастные случаи или которые препятствуют ремонту (например, размещать автозаправочные станции, хранилища горюче-смазочных материалов, складировать агрессивные химические материалы; загромождать подходы и подъезды к объектам и сооружениям тепловых сетей, складировать тяжелые и громоздкие материалы, возводить временные строения и заборы; устраивать спортивные и игровые площадки, неорганизованные рынки, остановочные пункты общественного транспорта, стоянки всех видов машин и механизмов, гаражи; устраивать всякого рода свалки, разжигать костры, сжигать бытовой мусор или промышленные отходы) (п. 5 Типовых правил).

Охранная зона инженерных сетей (коммуникаций)

Ограничения использования земельных участков и объектов капитального строительства в отношении инженерных коммуникаций установлены: Сводом правил СП 42. 13330.2011 «СНиП 2.07.01-89. Градостроительство. Планировка и застройка городских и сельских поселений. Актуализированная редакция СНиП 2.07.01-89*» (утвержденным Приказом Минрегиона РФ от 28.12.2010 N 820), Правилами охраны электрических сетей, размещенных на земельных участках, утвержденными Постановлением Правительства РФ от 24.02.2009 N 160 «О порядке установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон».

13330.2011 «СНиП 2.07.01-89. Градостроительство. Планировка и застройка городских и сельских поселений. Актуализированная редакция СНиП 2.07.01-89*» (утвержденным Приказом Минрегиона РФ от 28.12.2010 N 820), Правилами охраны электрических сетей, размещенных на земельных участках, утвержденными Постановлением Правительства РФ от 24.02.2009 N 160 «О порядке установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон».

Размер ремонтно-охранных зон определен в соответствии с п. 12.35 (табл. 15) вышеуказанного СП 42.13330.2011.

Охранные зоны устанавливаются вдоль подземных кабельных линий электропередачи в виде части поверхности участка земли, расположенного под ней участка недр (на глубину, соответствующую глубине прокладки кабельных линий электропередачи), ограниченной параллельными вертикальными плоскостями, отстоящими по обе стороны линии электропередачи от крайних кабелей на расстоянии 1 метра (согласно п. «б» Приложения к Правилам установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон, утвержденным Постановлением Правительства от 24.02.2009 N 160 (далее — Правила установления охранных зон объектов электросетевого хозяйства)).

«б» Приложения к Правилам установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон, утвержденным Постановлением Правительства от 24.02.2009 N 160 (далее — Правила установления охранных зон объектов электросетевого хозяйства)).

Охранные зоны подземных кабелей линий связи определены Постановлением Правительства РФ от 09.06.1995 N 578 «Об утверждении Правил охраны линий и сооружений связи Российской Федерации».

Охранные зоны устанавливаются вдоль подземных кабельных линий связи в виде части поверхности участка земли, расположенного под ней участка недр (на глубину, соответствующую глубине прокладки кабельных линий электропередачи), ограниченной параллельными вертикальными плоскостями, отстоящими по обе стороны линии электропередачи от крайних кабелей на расстоянии не менее чем на 2 метра (подп. «а» п. 4 Правил).

Охранная зона водопровода

ЗК РФ в п. 16 ст. 105 предусматривается наличие зоны санитарной охраны источников питьевого и хозяйственно-бытового водоснабжения, а не охранной зоны водопровода.

Охранные зоны водопровода определены на основании требований СП 42.13330.2011. Актуализированная редакция СНиП 2.07.01-89*. «Градостроительство. Планировка и застройка городских и сельских поселений». Размер ремонтно-охранных зон определен в соответствии с п. 12.35 (табл. 15).

Охранная зона канализации

Разновидности объектов канализации (водоотведения) перечислены в СП 32.13330.2012. «Свод правил. Канализация. Наружные сети и сооружения. Актуализированная редакция СНиП 2.04.03-85», утв. Приказом Минрегиона России от 29.12.2011 N 635/11.

Пунктом 4.20 Свода правил предусмотрено, что санитарно-защитные зоны от канализационных сооружений до границ зданий жилой застройки, участков общественных зданий и предприятий пищевой промышленности с учетом их перспективного расширения следует принимать в соответствии с СанПиН 2.1.6.1032 и СанПиН 2.2.1/2.1.1.984-00, а случаи отступления от них должны согласовываться с органами санитарно-эпидемиологического надзора.

Согласно Постановлению Главного государственного санитарного врача РФ от 17.05.2001 N 15 «О введении в действие Санитарных правил» СанПиН 2.2.1/2.1.1.984-00 утратили силу с момента введения СанПиН 2.2.1/2.1.1.1031-01 «2.2.1/2.1.1. Проектирование, строительство, реконструкция и эксплуатация предприятий, планировка и застройка населенных мест. Санитарно-защитные зоны и санитарная классификация предприятий, сооружений и иных объектов. Санитарно-эпидемиологические правила и нормативы».

В настоящее время действуют СанПиН 2.2.1/2.1.1.1200-03 «Санитарно-защитные зоны и санитарная классификация предприятий, сооружений и иных объектов», утв. Постановлением Главного государственного санитарного врача РФ от 25.09.2007 N 74 «О введении в действие новой редакции санитарно-эпидемиологических правил и нормативов СанПиН 2.2.1/2.1.1.1200-03 «Санитарно-защитные зоны и санитарная классификация предприятий, сооружений и иных объектов» (далее — СанПиН 2.2.1/2.1.1.1200-03).

Из п. 3.1.6 СанПиН 2. 1.6.1032-01. 2.1.6. «Атмосферный воздух и воздух закрытых помещений, санитарная охрана воздуха. Гигиенические требования к обеспечению качества атмосферного воздуха населенных мест. Санитарно-эпидемиологические правила и нормативы» (введены в действие Постановлением Главного государственного санитарного врача РФ от 17.05.2001 N 14) следует, что для предприятий, их отдельных зданий и сооружений с технологическими процессами, являющимися источниками загрязнения атмосферного воздуха, обязательно устанавливаются санитарно-защитные зоны (СЗЗ) в соответствии с санитарной классификацией предприятий, производств и объектов. Санитарная классификация, размер СЗЗ, ее организация и благоустройство определяются в соответствии с гигиеническими требованиями, предъявляемыми к санитарно-защитным зонам.

1.6.1032-01. 2.1.6. «Атмосферный воздух и воздух закрытых помещений, санитарная охрана воздуха. Гигиенические требования к обеспечению качества атмосферного воздуха населенных мест. Санитарно-эпидемиологические правила и нормативы» (введены в действие Постановлением Главного государственного санитарного врача РФ от 17.05.2001 N 14) следует, что для предприятий, их отдельных зданий и сооружений с технологическими процессами, являющимися источниками загрязнения атмосферного воздуха, обязательно устанавливаются санитарно-защитные зоны (СЗЗ) в соответствии с санитарной классификацией предприятий, производств и объектов. Санитарная классификация, размер СЗЗ, ее организация и благоустройство определяются в соответствии с гигиеническими требованиями, предъявляемыми к санитарно-защитным зонам.

В соответствии с п. 2.6.1 Правил технической эксплуатации систем и сооружений коммунального водоснабжения и канализации, утв. Приказом Госстроя России от 30.12.1999 N 168, для всех источников водоснабжения и водопроводов хозяйственно-питьевого назначения обязательно устройство зон санитарной охраны (ЗСО).

Размеры санитарно-защитных зон для канализационных очистных сооружений определяются в соответствии с п. 7.1.13 СанПиН 2.2.1/2.1.1.1200-03.

Охранная зона кабельных линий

Охранная зона проектируемой и существующей кабельной линии электропередачи устанавливается в целях обеспечения безопасных условий эксплуатации и исключения возможности повреждения линий электропередачи и иных объектов электросетевого хозяйства в соответствии с Правилами установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон, утвержденными Постановлением Правительства РФ от 24.02.2009 N 160.

Охранные зоны линий и сооружений связи устанавливаются для обеспечения сохранности действующих кабельных, радиорелейных и воздушных линий связи и линий радиофикации, а также сооружений связи РФ. Размеры охранных зон устанавливаются согласно Правилам охраны линий и сооружений связи РФ, утвержденным Постановлением Правительства РФ от 09. 06.1995 N 578. Так, в соответствии с подпунктом «а» пункта 4 Правил N 578 для наземных и подземных необслуживаемых усилительных и регенерационных пунктов на кабельных линиях связи — в виде участков земли, определяемых замкнутой линией, отстоящей от центра установки усилительных и регенерационных пунктов или от границы их обвалования не менее чем на 3 метра и от контуров заземления не менее чем на 2 метра.

06.1995 N 578. Так, в соответствии с подпунктом «а» пункта 4 Правил N 578 для наземных и подземных необслуживаемых усилительных и регенерационных пунктов на кабельных линиях связи — в виде участков земли, определяемых замкнутой линией, отстоящей от центра установки усилительных и регенерационных пунктов или от границы их обвалования не менее чем на 3 метра и от контуров заземления не менее чем на 2 метра.

Охранная зона трубопроводов

Наличие охранных зон трубопроводов (газопроводов, нефтепроводов и нефтепродуктопроводов, аммиакопроводов) регламентируется п. 6 ст. 105 ЗК РФ. Также п. 25 ст. 105 ЗК РФ предусматривает наличие зон минимальных расстояний до магистральных или промышленных трубопроводов (газопроводов, нефтепроводов и нефтепродуктопроводов, аммиакопроводов).

Охранные зоны трубопроводов устанавливаются согласно п. 1.1 Правил охраны магистральных трубопроводов, утвержденных Минтопэнерго России 29.04.1992, Постановлением Госгортехнадзора России от 22.04.1992 N 9, в целях обеспечения сохранности, создания нормальных условий эксплуатации и предотвращения несчастных случаев на магистральных трубопроводах, транспортирующих нефть, природный газ, нефтепродукты, нефтяной и искусственный углеводородные газы, сжиженные углеводородные газы, нестабильный бензин и конденсат.

В соответствии с п. 4.1 Правил охранные зоны устанавливаются вдоль трасс трубопроводов, транспортирующих нефть, природный газ, нефтепродукты, нефтяной и искусственный углеводородные газы, в виде участка земли, ограниченного условными линиями, проходящими в 25 метрах от оси трубопровода с каждой стороны.

Земельные участки, которые входят в охранные зоны трубопроводов, не изымаются у землепользователей и используются ими для проведения сельскохозяйственных и иных работ с обязательным соблюдением требований Правил охраны магистральных трубопроводов (п. 4.2 Правил).

Для обеспечения нормальных условий эксплуатации и исключения возможности повреждения магистральных трубопроводов и их объектов вокруг них устанавливаются охранные зоны, размеры которых и порядок производства в которых сельскохозяйственных и других работ регламентируются Правилами охраны магистральных трубопроводов (п. 5.6 СП 36.13330.2012. Свод правил. Магистральные трубопроводы. Актуализированная редакция СНиП 2. 05.06-85* (утв. Приказом Госстроя от 25.12.2012 N 108/ГС)). Необходимо учитывать, что в соответствии с Изменением N 1 к СП 36.13330.2012 «СНиП 2.05.06-85* Магистральные трубопроводы» (утверждено и введено в действие Приказом Минстроя России от 18.08.2016 N 580/пр) указанный свод правил не распространяется на проектирование трубопроводов, прокладываемых на территории городов и других населенных пунктов, в морских акваториях и промыслах.

05.06-85* (утв. Приказом Госстроя от 25.12.2012 N 108/ГС)). Необходимо учитывать, что в соответствии с Изменением N 1 к СП 36.13330.2012 «СНиП 2.05.06-85* Магистральные трубопроводы» (утверждено и введено в действие Приказом Минстроя России от 18.08.2016 N 580/пр) указанный свод правил не распространяется на проектирование трубопроводов, прокладываемых на территории городов и других населенных пунктов, в морских акваториях и промыслах.

Государство должно учитывать, что экономические нужды и даже определенные фундаментальные права, включая право собственности (в данном случае на объекты, которые находятся в пределах границ охранных зон и могут повлиять на безопасность окружающей среды), не должны перевешивать интересы защиты окружающей среды (получение каких-либо выгод от использования охранной зоны в личных интересах применительно к инженерным коммуникациям). Государство обязано предпринимать необходимые шаги для обеспечения эффективности мер по охране окружающей среды, в том числе ограничить имущественные права, чтобы не допустить неблагоприятные последствия (Постановление ЕСПЧ от 27. 11.2007 N 21861/03 по делу «Амер против Бельгии»).

11.2007 N 21861/03 по делу «Амер против Бельгии»).

В заключение необходимо отметить, что особенностью охранных зон является особый порядок пользования земельным участком, устанавливаемый законодательством РФ. Земельные участки в границах охранных зон у собственников не изымаются и используются ими с соблюдением установленного для этих земельных участков особого правового режима (ограничивающего или запрещающего те виды деятельности, которые несовместимы с целями установления зон).

Землеустройство и кадастр г.Томск

Охранная зона ЛЭП — расстояния от ЛЭП до построек, ЛЭП в парковой зоне, ЛЭП в городе

Охранная зона ЛЭП

Рубрика: Статьи ‡Линия электропередачи (ЛЭП) — один из компонентов электрической сети, система энергетического оборудования, предназначенная для передачи электроэнергии посредством электрического тока. Различают воздушные и кабельные линии электропередачи. В этой статье описаны основные требования к расстояниям от объектов строительства, деревьев, дорог до линий электропередач разных напряжений. При проектировании линий электроснабжения, линий наружного электроосвещения необходимо знать охранные зоны ЛЭП различных напряжений.

В этой статье описаны основные требования к расстояниям от объектов строительства, деревьев, дорог до линий электропередач разных напряжений. При проектировании линий электроснабжения, линий наружного электроосвещения необходимо знать охранные зоны ЛЭП различных напряжений.

В целях обеспечения сохранности и надежности работы электрических сетей, создания надлежащих условий их эксплуатации, а также предотвращения несчастных случаев от воздействия электрического тока Правилами охраны электрических сетей, утвержденных постановлением Кабинета Украины от 04.03.97. № 209, предусмотрено установление соответствующих охранных зон линий электропередачи (ЛЭП).

При этом пунктом 5 указанных Правил предусмотрено, что охранные зоны электрических сетей устанавливаются:

а) Вдоль воздушных ЛЭП — в виде земельных участков и воздушного пространства, ограниченных вертикальными плоскостями, отстоящими по обе стороны линии от крайних проводов при условии неподвижного их положения на расстояние:

2 метров — для линий напряжением до 1 кВ;

10 метров — до 20 кВ;

15 метров — 35 кВ;

20 метров — 110 кВ;

25 метров — 150, 220 кВ;

30 метров — 330, 400, 500, + (-) 400 кВ;

40 метров — 750 кВ.

б) По периметру трансформаторных подстанций, распределительных пунктов и устройств — на расстоянии 3 метров от ограждения или сооружения;

в) Вдоль подземных кабельных ЛЭП — в виде земельного участка, ограниченного вертикальными плоскостями, отстоящими по обе стороны линии от крайних кабелей на расстояние 1 метра;

г) Вдоль подземных кабельных ЛЭП до 1 кВ, проложенных в городах п

Зональный межсетевой экранIOS — PacketLife.net

Обычная реализация сети для филиалов и других небольших сайтов, принадлежащих более крупной организации, заключается в наличии двух подключений к глобальной сети: одно — MPLS или иное частное подключение к корпоративной сети, а другой — канал Интернет (часто разновидность широкополосного доступа), по которому передается общедоступный Интернет-трафик, а также туннели VPN, которые служат в качестве резервной копии для частного канала глобальной сети. Обычно для подключения к глобальной сети требуется возможность динамической маршрутизации (например,г. BGP), но несколько механизмов безопасности, поскольку он просто расширяет частную сеть. И наоборот, подключение к Интернету требует строгого соблюдения политик, но не динамической маршрутизации; обычно достаточно маршрута по умолчанию в Интернет.

Обычно для подключения к глобальной сети требуется возможность динамической маршрутизации (например,г. BGP), но несколько механизмов безопасности, поскольку он просто расширяет частную сеть. И наоборот, подключение к Интернету требует строгого соблюдения политик, но не динамической маршрутизации; обычно достаточно маршрута по умолчанию в Интернет.

Таким образом, некоторые организации предпочитают развертывать автономное устройство для обработки каждого соединения в филиале. Соединение MPLS завершается с маршрутизатором уровня филиала, который поддерживает BGP и предлагает гибкие варианты физического интерфейса. Подключение к Интернету обычно представляет собой передачу обслуживания Ethernet, которая заканчивается межсетевым экраном нижнего уровня.Затем и маршрутизатор, и межсетевой экран обычно взаимодействуют с внутренней локальной сетью через один или несколько коммутаторов третьего уровня, на которых запущен IGP. Эта конструкция, безусловно, функциональна и очень гибка, однако первоначальная стоимость развертывания трех относительно дорогих инфраструктурных устройств таким образом может быть непомерно высокой.

Решение, которое мы рассмотрим сегодня, — это переместить функциональность межсетевого экрана в маршрутизатор, чтобы оба канала подключились к одному и тому же устройству. Это устраняет необходимость в автономном брандмауэре и коммутаторе третьего уровня, поскольку одно устройство выполняет всю маршрутизацию для сайта.Для поддержки применения политики безопасности мы будем использовать функцию межсетевого экрана Cisco IOS на основе зон. Примечание: Для правильной работы функции межсетевого экрана на основе зон требуется лицензия безопасности и относительно свежий код. IOS 15.0 (1) M7 использовалась в лабораторной работе для этой статьи.

Назначение зон безопасности

Зона безопасности — это группа маршрутизируемых интерфейсов, которые должны обрабатываться аналогичным образом с точки зрения безопасности. Например, если у вас есть два резервных подключения к Интернету от граничного маршрутизатора, оба могут быть помещены в общую «ненадежную» зону: с точки зрения безопасности не имеет значения, какое соединение является основным, а какое — для переключения при отказе. Однако подключение к внутренней сети будет назначено отдельной доверенной зоне. Также могут быть созданы дополнительные зоны с уровнями доверия, которые могут находиться между ними; например, гостевая беспроводная сеть или корпоративный экстранет.

Однако подключение к внутренней сети будет назначено отдельной доверенной зоне. Также могут быть созданы дополнительные зоны с уровнями доверия, которые могут находиться между ними; например, гостевая беспроводная сеть или корпоративный экстранет.

Топология ниже иллюстрирует схему, применимую к тому, что обсуждалось выше, с использованием трех отдельных зон безопасности, содержащих пять логических соединений.

Три зоны:

- Надежно — MPLS и внутренние соединения LAN

- Guest — Гостевой беспроводной

- Интернет — подключение к Интернету

Зоны безопасности определяются в режиме глобальной конфигурации.У вас есть возможность включить описание для каждой зоны, но это все.

Маршрутизатор (config) # безопасность зоны Trusted Маршрутизатор (config-sec-zone) # зона безопасности Гость Маршрутизатор (config-sec-zone) # зона безопасности Интернет

(Для желающих скопировать и вставить полная конфигурация доступна в конце статьи. )

)

Существует также специальная зона по умолчанию с именем «self». Эта зона применяется к трафику, который исходит или предназначен для уровня управления самого маршрутизатора (например,г. протоколы маршрутизации, SSH, SNMP и др.). По умолчанию весь трафик разрешен в собственную зону.

Физические и логические интерфейсы назначаются зонам безопасности аналогично тому, как они могут быть обозначены NAT внутри и вне интерфейсов, с помощью команды zone-member security . В нашей лаборатории FastEthernet0 / 0 представляет собой магистраль IEEE 802.1Q для основного коммутатора локальной сети, передающего данные (1), голосовые (10) и гостевые беспроводные (99) VLAN. FastEthernet0 / 1 подключается к MPLS WAN, а FastEthernet0 / 2/0 подключается к широкополосному Интернет-каналу.

Маршрутизатор (config) # интерфейс f0 / 0.1 Маршрутизатор (config-subif) # безопасность члена зоны Доверенный Маршрутизатор (config-subif) # интерфейс f0 / 0.10 Маршрутизатор (config-subif) # безопасность члена зоны Доверенный Маршрутизатор (config-subif) # интерфейс f0 / 0.99 Маршрутизатор (config-subif) # безопасность участника зоны Гость Маршрутизатор (config-subif) # интерфейс f0 / 1 Маршрутизатор (config-if) # безопасность члена зоны Доверенный Маршрутизатор (config-if) # интерфейс f0 / 2/0 Маршрутизатор (config-if) # zone-member security Internet

Маршрутизатор # показать безопасность зоны

зона себя

Описание: Зона, определяемая системой

зона Доверенная

Интерфейсы участников:

FastEthernet0 / 0.1

FastEthernet0 / 1

FastEthernet0 / 0.10

зона Гость

Интерфейсы участников:

FastEthernet0 / 0,99

зона Интернет

Интерфейсы участников:

FastEthernet0 / 2/0

Создание пар зон

Пары зон применяют политику к трафику, идущему из одной зоны безопасности в другую. Пара зон должна быть определена для каждого направления, в котором разрешено инициировать трафик . Например, обычная простая политика заключается в том, что внутренняя сеть может инициировать любой трафик в Интернет, но никакой трафик не может быть инициирован из Интернета во внутреннюю сеть.Для этой политики требуется только одна пара зон, от внутренней зоны до зоны Интернета. Если существует потребность в инициировании трафика из зоны Интернета во внутреннюю зону, необходимо также создать вторую пару зон (в противоположном направлении).

Пара зон должна быть определена для каждого направления, в котором разрешено инициировать трафик . Например, обычная простая политика заключается в том, что внутренняя сеть может инициировать любой трафик в Интернет, но никакой трафик не может быть инициирован из Интернета во внутреннюю сеть.Для этой политики требуется только одна пара зон, от внутренней зоны до зоны Интернета. Если существует потребность в инициировании трафика из зоны Интернета во внутреннюю зону, необходимо также создать вторую пару зон (в противоположном направлении).

В ранних версиях межсетевого экрана IOS на основе зон трафик, проходящий от одного интерфейса к другому в пределах одной и той же зоны безопасности, разрешался по умолчанию. Однако в последних версиях даже внутризональный трафик требует определения пары зон (с одной зоной в качестве источника и назначения).

Мы создадим три пары зон в соответствии с нашими требованиями:

- Доверено Интернету — Разрешает доступ в Интернет из внутренней сети

- Гость в Интернет — Разрешает доступ в Интернет из гостевой беспроводной сети

- Trusted to Trusted — Позволяет маршрутизировать трафик между интерфейсами данных, голоса и MPLS

Команда для настройки пары зон использует следующий синтаксис:

безопасность пары зон ИМЯ источник FROM-ZONE пункт назначения TO-ZONE

Вот определения наших пар зон:

Маршрутизатор (конфигурация) # безопасность пары зон Trusted-> Internet source Trusted destination Internet Маршрутизатор (config-sec-zone-pair) # безопасность пары зон Гость-> Интернет-источник Гостевой пункт назначения Интернет Маршрутизатор (config-sec-zone-pair) # безопасность пары зон Надежный источник Надежный пункт назначения Надежный

Создание и применение политик безопасности

Наконец, мы определим и применим наши политики безопасности к парам зон. Политики определяются как карты политик проверки, которые очень похожи по конструкции на карты политик, используемые для классификации и маркировки качества обслуживания (QoS). Политика отображает карты справочных классов, которые, в свою очередь, ссылаются на списки доступа или определения NBAR для классификации трафика.

Политики определяются как карты политик проверки, которые очень похожи по конструкции на карты политик, используемые для классификации и маркировки качества обслуживания (QoS). Политика отображает карты справочных классов, которые, в свою очередь, ссылаются на списки доступа или определения NBAR для классификации трафика.

Одно из трех действий безопасности может быть предпринято для трафика, соответствующего карте классов:

- Drop — Трафик сброшен.

- Pass — трафик разрешен.

- Inspect — трафик разрешен и постоянно проверяется, так что обратный трафик в противоположном направлении также разрешен.

Сначала мы создадим карту классов, которая будет соответствовать всему трафику, который мы хотим разрешить из доверенной зоны в Интернет. Мы хотим проверять весь исходящий трафик в Интернет, чтобы разрешить обратный трафик с отслеживанием состояния. К сожалению, мы не можем использовать действие inspect с картой классов по умолчанию, поэтому нам нужно создать настраиваемую карту классов, соответствующую базовым протоколам TCP, UDP и ICMP. (Это не позволяет использовать протоколы, отличные от TCP / UDP, такие как IPsec, но отвечает нашим требованиям.)

(Это не позволяет использовать протоколы, отличные от TCP / UDP, такие как IPsec, но отвечает нашим требованиям.)

Маршрутизатор (config) # class-map type inspect match-any All_Protocols Маршрутизатор (config-cmap) # протокол соответствия tcp Маршрутизатор (config-cmap) # протокол соответствия udp Маршрутизатор (config-cmap) # соответствует протоколу icmp

Мы могли бы использовать эту карту классов и для пары зон «Гость — Интернет», но, поскольку мы не доверяем нашим гостям так же сильно, как внутренним пользователям, мы хотим ограничить их действия в Интернете. Например, мы не хотим рисковать, когда гость принесет зараженный спам-ботом ноутбук, рассылает спам через наше Интернет-соединение и попадет в черный список IP-пространства нашей организации.Мы ограничим гостей базовым доступом в Интернет.

Маршрутизатор (config) # class-map type inspect match-any Guest_Protocols Маршрутизатор (config-cmap) # соответствует протоколу http Маршрутизатор (config-cmap) # протокол соответствия https Маршрутизатор (config-cmap) # протокол соответствия dns

Наши карты классов должны быть включены в политики обслуживания, чтобы их можно было связать с действиями безопасности. Мы делаем это, создавая карты политики проверки.

Мы делаем это, создавая карты политики проверки.

Маршрутизатор (config) # policy-map type inspect Trusted_to_Internet Маршрутизатор (config-pmap) # тип класса inspect All_Protocols Маршрутизатор (config-pmap-c) # проверить Маршрутизатор (config-pmap-c) # policy-map type inspect Guest_to_Internet Маршрутизатор (config-pmap) # тип класса inspect Guest_Protocols Маршрутизатор (config-pmap-c) # проверить

Мы не можем забыть нашу внутризонную политику, разрешающую трафик от одного доверенного интерфейса к другому.Поскольку мы хотим разрешить весь внутризонный трафик, мы можем использовать действие pass на карте классов по умолчанию; нет необходимости проверять и разрешать обратный трафик, поскольку внутризоновая пара применяется в обоих направлениях.

Маршрутизатор (конфигурация) # policy-map type inspect Trusted Маршрутизатор (config-pmap) # класс class-default Маршрутизатор (config-pmap-c) # проход

Наконец, мы применим три карты политик к соответствующим парам зон.

Маршрутизатор (config) # безопасность пары зон Trusted-> Internet Маршрутизатор (config-sec-zone-pair) # service-policy type inspect Trusted_to_Internet Маршрутизатор (config-sec-zone-pair) # zone-pair security Гость-> Интернет Маршрутизатор (config-sec-zone-pair) # service-policy type inspect Guest_to_Internet Маршрутизатор (config-sec-zone-pair) # безопасность пары зон Trusted Маршрутизатор (config-sec-zone-pair) # service-policy type inspect Trusted

Мы можем проверить нашу конфигурацию с помощью команды show zone-pair security :

Маршрутизатор № показывает безопасность пары зон

Имя пары зон Доверенные

Надежная исходная зона Надежная целевая зона

service-policy Надежно

Имя пары зон Доверенные-> Интернет

Исходная зона Надежная зона назначения Интернет

сервисная политика Trusted_to_Internet

Имя пары зон Гость-> Интернет

Исходная зона Гостевая зона назначения Интернет

сервисная политика Guest_to_Internet

Более подробную информацию обо всей иерархии политик брандмауэра можно получить с помощью команды show policy-map type inspect zone-pair :

Маршрутизатор № показывает тип карты политик и проверяет пару зон

политика существует на zp Trusted

Зона-пара: Надежная

Проверка политики обслуживания: доверено

Карта классов: класс-по умолчанию (совпадение-любое)

Матч: любой

Проходить

10 пакетов, 800 байт

политика существует на zp Trusted-> Internet

Зона-пара: Доверенные-> Интернет

Проверка политики обслуживания: Trusted_to_Internet

Карта классов: All_Protocols (соответствие любому)

Матч: протокол tcp

0 пакетов, 0 байт

30 секунд скорость 0 бит / с

Матч: протокол udp

0 пакетов, 0 байт

30 секунд скорость 0 бит / с

Матч: протокол icmp

1 пакет, 80 байт

30 секунд скорость 0 бит / с

. ..

..

Наша зональная настройка межсетевого экрана завершена! На этом этапе мы можем проверить, что, например, хост в локальной сети может достигать пунктов назначения в сети MPLS и в Интернете, но не в гостевой сети. Хост в гостевой сети имеет ограниченный доступ к Интернету и не имеет доступа к корпоративной локальной сети. И, конечно же, никто в Интернете не имеет доступа ни к корпоративной, ни к гостевой сети.

Имейте в виду, что представленный здесь сценарий настройки довольно упрощен.Он был разработан исключительно как инструмент для обучения основам межсетевого экрана IOS на основе зон, и , а не , предназначен для предоставления рекомендаций по определению реальной политики безопасности.

Окончательная конфигурация