Провод ПУНП расшифровка и характеристики. ПУНП провод запрещен

Совсем недавно при прокладке электропроводки среди других марок кабелей использовался провод ПУНП. Он удобен в работе и сравнительно дёшев, однако об этом кабеле есть большое количество негативных отзывов на электротехнических форумах.

Сейчас техусловия для производства этого провода отменены, а сам он снят с производства. Это связано с большим количеством возгораний проводки и вызванных этим происшествием пожаров. . У этих ситуаций есть несколько причин, которые подробно рассматриваются в этой статье.

Предыстория

В период с 1993г. по 2007г. производство проводов производилось по ТУ 16.К13-020-93. Эти техусловия позволяли изготавливать дешёвые марки кабелей, такие, как ПУМП и аналогичные ему виды. Благодаря низкой цене эта продукция использовалась для прокладки электропроводки и была популярной у населения и монтажных организаций.

Пользуясь большим спросом, некоторые производители кабельной продукции начали выпуск этих изделий плохого качества по заниженным ценам.

Из-за стремления некомпетентных заказчиков и монтажных организаций удешевить монтаж или замену электропроводки провод ПУНП низкого качества оказался более конкурентоспособным. Это привело к прекращению производства проводов высокого качества.

Расшифровка маркировки ПУНП

Как и у других видов кабельно-проводниковой продукции, в названии провода ПУНП расшифровка указывает на его основные параметры:

- П — провод;

- УН — универсального назначения;

- П — плоский.

Отсутствие первой буквы «А» указывает на то, что токопроводящие жилы медные.

| Информация! Есть модификация провода АПУНП. Это алюминиевый провод, но его качество ещё хуже, чем у медного ПУНП. |

Технические характеристики провода ПУНП

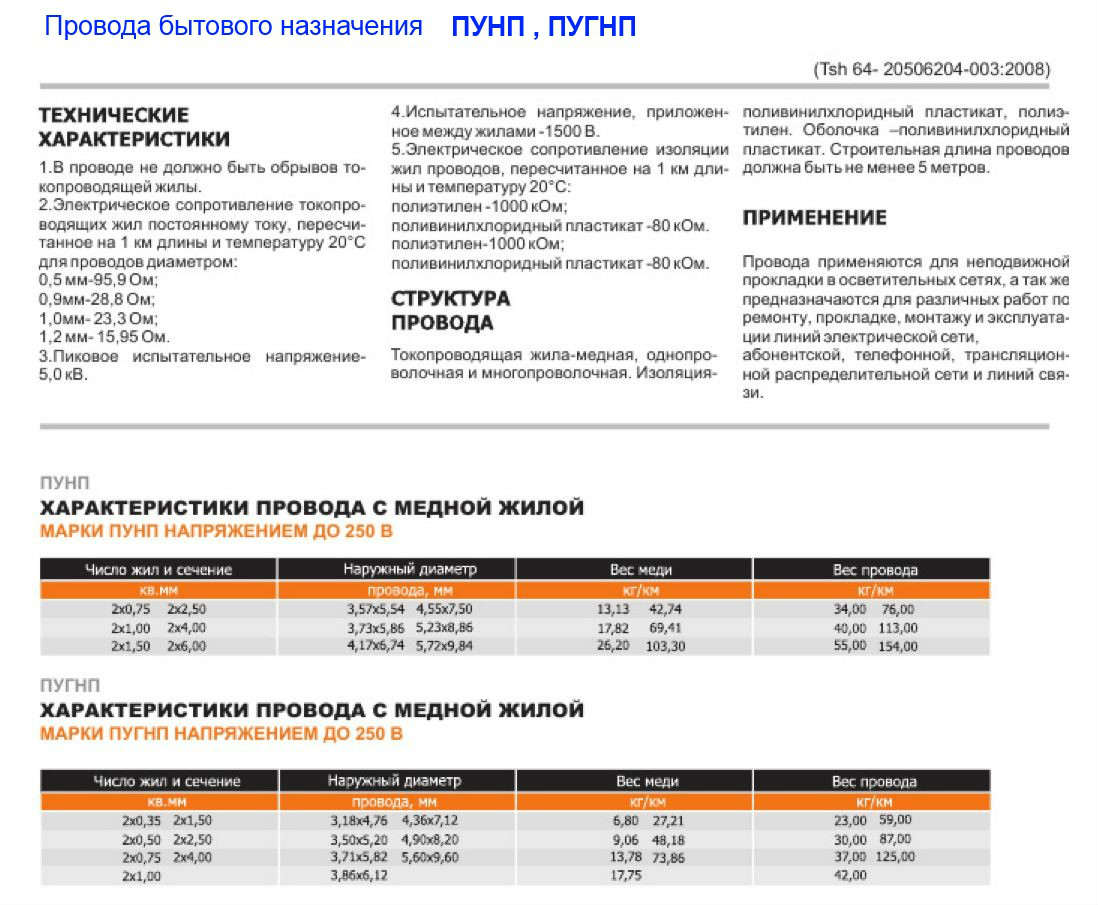

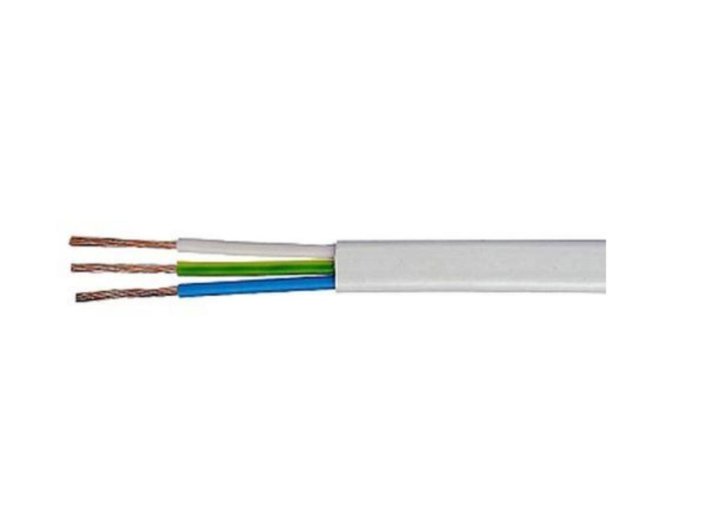

Изоляция отдельных токопроводящих жил и внешняя оболочка кабеля изготавливаются из ПВХ-пластиката. Количество жил составляет 2-3 штуки, что достаточно для большинства линий домашней электропроводки.

Температура окружающей среды, при которой кабель сохраняет работоспособность от -15 до +50°С, допустимый нагрев во время работы не более 70°С.

Статистика пожаров в быту, электротранспорте и на производстве из-за неисправностей электротехнических элементов показывает, что более 60% из них составляют возгорания кабелей. Есть несколько причин этого явления:

- несоответствие автоматических выключателей номинальному току проводов;

- плохой контакт в месте подключения или переходной коробке;

- некачественный кабель.

Если первые две причины можно обнаружить визуально и есть возможность их устранить, то качество провода визуально определить невозможно.

Поэтому при приобретении провода приходится доверять фирме-производителю.

Наиболее часто встречающимися недостатками, приводящими к выходу из строя кабелей, являются следующие:

- Недостаточное сечение токопроводящей жилы.

В проводах, изготовленных по отменённым техусловиям, оно часто заниженное на 30%. При попытке пропустить через провод ток, соответствующий заявленному сечению, он перегревается, и изоляция на проводе размягчается, что приводит к короткому замыканию.

В проводах, изготовленных по отменённым техусловиям, оно часто заниженное на 30%. При попытке пропустить через провод ток, соответствующий заявленному сечению, он перегревается, и изоляция на проводе размягчается, что приводит к короткому замыканию. - Изготовленная из вторсырья изоляция. Такая оболочка теряет свои свойства при нагреве до температуры, меньше указанной в параметрах кабельных изделий.

Поэтому, несмотря на то, что у провода ПУНП технические характеристики позволяют использовать его для прокладки электропроводки, его применение может привести к аварии. Это относится также к маркам АПУНП, ПБНГ и другим, изготовленным по сейчас отменённым техусловиям.

Область применения

До отмены ТУ 16.К13-020-93 провода ПУНП были разрешены для монтажа квартирной электропроводки. В период действия этих техусловий его применяли даже в качестве вводного кабеля в квартиру. Некоторые недобросовестные электромонтажники используют его до сих пор.

Способ прокладки провода ПУНП не влияет на надёжность его работы. Он одинаково опасен при использовании при скрытой, при открытой проводке, а также при прокладке в трубах или лотках. На улице для временного подключения электроприборов зимой его также применять нецелесообразно.

Материал изоляции не рассчитан на работу при температуре ниже -15°С.

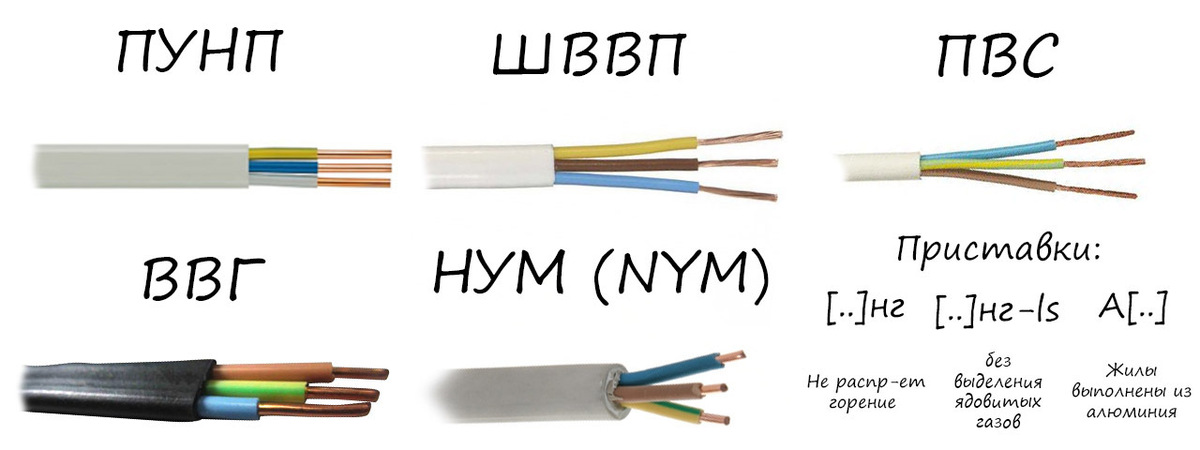

Важно! Согласно ПУЭ п.2.1.48 не допускается использование кабельно-проводниковой продукции не по назначению. Поэтому оптимальным материалом для прокладки электропроводки является кабель ВВГнг, при его отсутствии допускается применение ВВГ. Временное подключение электроприборов можно производить гибкими проводами ПВС и ШВВП.

В чем заключается опасность провода ПУНП

Статистика пожаров показывает, что количество возгораний из-за неисправных электроприборов, розеток и других устройств составляет около 40% от общего количества возгораний электротехнических изделий. БОльшая часть причин аварий приходится на кабельно-проводниковую продукцию. Причины этого в неправильном выборе сечения токопроводящих жил, устройств защиты и некачественных кабелях, изготовленных с заниженным сечением и изоляцией, сделанной из вторсырья.

Причины этого в неправильном выборе сечения токопроводящих жил, устройств защиты и некачественных кабелях, изготовленных с заниженным сечением и изоляцией, сделанной из вторсырья.

Самыми известными марками кабельно проводниковой продукции ненадлежащего качества являются ПУНП и АПУНП, изготовленные не по действующему ГОСТу, а по отменённым техническим условиям. Несмотря на то, что ТУ 16.К13-020-93 давно отменены, некоторые производители продолжают ими пользоваться и производить кабель ПУНП, но под другим названием и он продаётся на оптовых базах и даже некоторых магазинах.

Есть ряд причин, по которым провод ПУНП запрещен к выпуску и эксплуатации.

1. Заниженное сечение жил

Провода ПУНП не отвечают условиям действующих нормативов по требованиям к сопротивлению токопроводящих жил.

Так изготовление провода ПУНП по ТУ 16.К13-020-93 не соответствует ГОСТ 22483-77, в котором прописаны требования к токопроводящим жилам проводов и кабелей.

По отменённым техусловиям для экономии материала и уменьшения себестоимости провода допускается выпуск кабелей с заниженным сечением токопроводящей жилы на 30% от указанного. Естественно, большинство производителей именно так и поступают.

В частности, медная жила сечением 2,5мм и, согласно ПУЭ, рассчитанная на номинальный ток при открытой прокладке 30А, может иметь реальное сечение 1,75мм и перегреваться при токе выше 25А.

В результате электропроводка, выполненная этими проводами, будет перегреваться, изоляция станет мягкой или даже расплавится. Это приведёт к короткому замыканию и пожару.

2. Толщина оболочки и изоляции жил

Согласно требованиям действующего ГОСТа толщина изоляции должна быть не менее 0,4-0,5мм. Этого достаточно для обеспечения длительной безаварийной работы оборудования. В отличие от этих стандартов, ТУ 16.К13-020-93 допускают изготовление проводов с изоляцией толщиной 0,3мм.

Такая оболочка легче повреждается при монтаже и размягчается в случае перегрева.

3. Изоляция из горючего материала

Изоляция и оболочка кабелей марок ПУНР, ТРБН и других, изготовленная из полиэтилена, является легковоспламеняемой. Из-за этого перегрев или замыкание в одном месте приводит к воспламенению всего провода.

Вопрос о недопустимости изготовления и продаж продукции с изоляцией из этого материала неоднократно обсуждался на заседаниях членов Ассоциации «Электрокабель».

Какими нормативными документами запрещен провод ПУНП

Типичным представителем опасной для эксплуатации продукции, выпущенной по отменённым техническим условиям, являются провода марок ПУНП, АПУНП, ППБН и другие. Требования отменённых техусловий по электросопротивлению токопроводящих жил не соответствуют стандартам, что позволяет занижать сечение проводов на 30%. Такие кабеля перегреваются при работе и расплавляют изоляцию.

Это приводит к короткому замыканию между жилами и воспламенению оболочки. Кроме того, толщина изоляции, указанная в ТУ 16. К13-020-93 не обладает достаточной электробезопасностью.

К13-020-93 не обладает достаточной электробезопасностью.

В связи с высокой пожароопасностью этой кабельной продукции решением Ассоциации действие ТУ 16.К13-020-93 было отменено с 01.06.2007 г. Несмотря на это решение, производство и продажа кабеля ПУНП продолжается. Недобросовестные производители изготавливают кабельную продукцию, не соответствующую по своим параметрам ГОСТу 23286-78.

Для увеличения количества продаваемых кабелей дискредитированное название ПУНП они заменяют на ПУНПбм, ПУГНП, ПБПП и другие. Из-за этих недостатков кабель ПУНП не может получить сертификат по соответствию ГОСТу 22483-77 и ГОСТу 23286-78 и его нельзя испльзовать для прокладки электропроводки и подключения оборудования.

Эти провода решением Ассоциации «Электрокабель» запрещены и, после прочтения этой статьи, понятно, в чём опасность использования этого кабеля для прокладки электропроводки или временного подключения электроприборов, несмотря на то, что некоторые производители продолжают выпуск, а продавцы уверяют в безопасности его применения.

Понравилась статья — поделись с друзьями!

Чем опасны провода ПУНП, АПУНП, ПУГНП и ПБНГ

Чем опасны провода ПУНП, АПУНП, ПУГНП и ПБНГ

Далеко не все провода способны обеспечить качество прокладываемой электропроводки. Некоторые из них, имеют горючую изоляцию и прямое нарушение в сечении (оно меньше, чем заявлено).

Тем не менее, многие до сих пор используют провода ПУНП и их аналоги — АПУНП, ПУГНП и ПБНГ. В чем скрытая опасность их использования, и разрешено ли вообще, прокладывать с помощью них скрытую электропроводку.

Чем опасны провода ПУНП, АПУНП, ПУГНП, ПБНГ

Многие из данных проводов запрещены к эксплуатации, но они до сих пор пользуются популярностью. ПУНП — это универсальный плоский провод, который предназначен для бытового использования. Токоведущие жилы данного провода расположены в ряд и заключены в изолированную оболочку.

Именно в этом и кроется скрытая опасность, поскольку в большинстве случаев, изоляция провода ПУНП, изготовлена из горючих материалов.

Вторым недостатком, является толщина самой изоляции, она составляет всего лишь 0,3 мм. Это прямое нарушение ГОСТа 23286-78. В соответствии с государственными стандартами, толщина изоляционного слоя электропроводки должна быть не менее 0,4 мм.

Основным материалом для изготовления токоведущих жил кабеля ПУНП, является медь и алюминий (провод АПУНП). Однако и здесь многие недобросовестные производители допускают нарушение в сечении проводов. Провода ПУНП могут быть сделаны с 30% отклонением от нормы.

Поэтому, покупая кабель сечением в 1,5 мм², вы можете приобрести провод со значительно меньшим сечением. Не стоит, наверное, говорит о том, к чему это может привести при эксплуатации электропроводки — она попросту не выдержит возникшей нагрузки, поскольку не будет на неё рассчитана.

Итак, что мы имеем, в конечном счете, при использовании проводов ПУНП и их аналогов:

- Заведомо заниженное сечение токоведущих жил на 30%;

- Тонкую изоляцию, всего лишь 0,3 мм;

- Материалом изготовления изоляции проводов ПУНП, является горючий поливинилхлоридный пластикат.

Всё это приводит к тому, что электропроводка, смонтированная с проводов ПУНП, будет крайне опасна. Мало того, что она не способна будет выдержать 100% нагрузки, так ещё и может загореться из-за горючих материалов изготовления изоляции кабелей.

Какие провода самые качественные для проводки

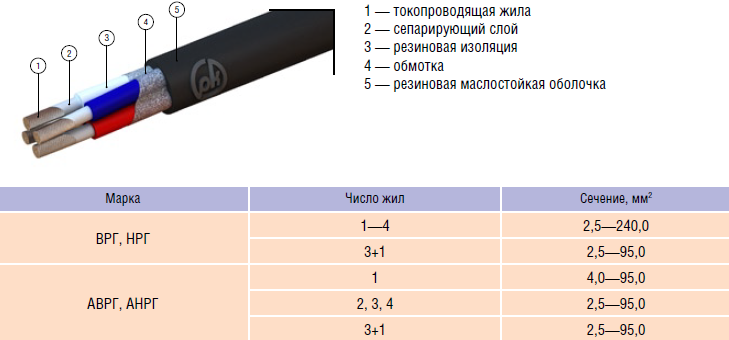

Намного большей безопасностью и качеством отличаются провода для электропроводки серии ПВС, ШВВП и ВВГ. Они изготовлены в соответствии со всеми международными нормами и стандартами. Их использование в бытовых условиях является более безопасным.

Не меньшим качеством отличается и кабель NYM, который был разработан в Германии и соответствует всем европейским стандартам. Исполнение кабеля NYM аналогично проводу ВВГнг, а номинальное напряжение, по заявленным характеристикам производителя, составляет 660 Вольт.

Провод ПУНП 2х2,5

- Доставка и оплата

- Система скидок

- Техническая информация

- О компании

- Наши партнеры

- Защита персональной информации

- Контакты

- Москва

Ваш город — Москва

Угадали? - +7 (3822) 403-404

Товаров 0

0. 00р.

00р.

0

Toggle navigation- Доставка и оплата

- О нас

- Наши партнеры

- Защита персональной информации

PlayFair Cipher — декодер, кодировщик, решатель, переводчик

Поиск инструмента

Шифр PlayFair

Инструмент для автоматического дешифрования / шифрования с помощью Playfair. PlayFair Cipher — это процесс симметричного шифрования, основанный на полиграмматической подстановке. Созданный в 1854 году Чарльзом Уитстоном, он назван в честь лорда PlayFair, который популяризировал его использование.

PlayFair Cipher — это процесс симметричного шифрования, основанный на полиграмматической подстановке. Созданный в 1854 году Чарльзом Уитстоном, он назван в честь лорда PlayFair, который популяризировал его использование.

Результаты

Шифр PlayFair — dCode

Тег (и): Полиграммный шифр

Поделиться

dCode и другие

dCode является бесплатным, а его инструменты являются ценным подспорьем в играх, математике, геокэшинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

Декодер PlayFair

Кодировщик PlayFair

Обычный текст PlayFairdCode PlayFair

Grid

Загрузка…

(если это сообщение не исчезает, попробуйте обновить страницу)

Сдвиг, если тот же столбец Ячейка сетки ниже Ячейка сетки выше Ячейка сетки слева Ячейка сетки справа

Порядок букв в другом месте Та же строка, что и буква 1, первый Тот же столбец, что и первая буква первый

Encrypt

Инструмент для автоматического дешифрования / шифрования с помощью Playfair. PlayFair Cipher — это процесс симметричного шифрования, основанный на полиграмматической подстановке.Созданный в 1854 году Чарльзом Уитстоном, он назван в честь лорда PlayFair, который популяризировал его использование.

PlayFair Cipher — это процесс симметричного шифрования, основанный на полиграмматической подстановке.Созданный в 1854 году Чарльзом Уитстоном, он назван в честь лорда PlayFair, который популяризировал его использование.

Ответы на вопросы

Как зашифровать с помощью шифра PlayFair?

Playfair шифрование использует сетку, которая может быть сгенерирована ключевым словом.

Пример: Crypt DCODE с сеткой:

| \ | 1 | 2 | 3 | 4 | 5 |

|---|---|---|---|---|---|

| 1 | A | B | C | D | E |

| 2 | F | G | H | I | J |

| 3 | K | L | M | N | O |

| 4 | P | Q | R | S | T |

| 5 | U | W | X | Y | Z |

Разделите текст на пары букв (биграммы) и примените следующие правила в зависимости от расположения букв в сетке:

— если 2 буквы идентичны (или если осталась только одна), поместите другую букву (например, X или Q) после первой буквы и зашифруйте новую биграмму, образованную таким образом

Пример: AABCD становится AXABCD

— если 2 буквы находятся на одной строке, замените их на те, которые находятся справа (зацикливайтесь влево, если достигнут край сетки),

Пример: C и D зашифрованы DE.

— если 2 буквы находятся в одном столбце, замените их буквами, находящимися непосредственно под ним (переместитесь вверх, если достигнута нижняя часть сетки),

Пример: A и F зашифрованы FK.

— иначе замените буквы на те, которые образуют прямоугольник с исходной парой. Зашифрованная биграмма начинается с буквы в той же строке, что и первая зашифрованная буква.

Пример: AG зашифрован BF, FB зашифрован GA

Как расшифровать шифр PlayFair?

Для дешифрования Playfair требуется сетка, которая может быть сгенерирована по ключевому слову.

Пример: Расшифровать DCODE с сеткой:

| \ | 1 | 2 | 3 | 4 | 5 |

|---|---|---|---|---|---|

| 1 | A | B | C | D | E |

| 2 | F | G | H | I | J |

| 3 | K | L | M | N | O |

| 4 | P | Q | R | S | T |

| 5 | U | W | X | Y | Z |

Разделите текст на пары букв (биграммы) и примените следующие правила в зависимости от расположения букв в сетке:

— если 2 буквы находятся в одной строке, замените их буквами слева (зацикливайтесь вправо, если достигнут край сетки),

Пример: DE — это дешифрованный компакт-диск.

— если 2 буквы находятся в одном столбце, замените их буквами, расположенными непосредственно над ними (переместитесь вниз, если достигнута верхняя часть сетки),

Пример: FK расшифровывается AF.

— иначе замените буквы на те, которые образуют прямоугольник с исходной парой. Начиная с буквы в той же строке, что и первая буква, которую нужно зашифровать.

Пример: BF расшифровывается AG, GA расшифровывается FB

Как распознать зашифрованный текст PlayFair?

В зашифрованном сообщении четное количество букв.

Сообщение может содержать не более 25 различных букв (количество букв в сетке).

Невозможно найти биграмму, состоящую из двух одинаковых букв

Невозможно, чтобы письмо было зашифровано само по себе. (Спасибо LeSingeMalicieux)

Как расшифровать PlayFair без сетки?

PlayFair можно взломать, используя известную атаку открытого текста, чтобы обнаружить часть сетки.

Несколько сеток могут поместиться в шифр PlayFair?

Несколько квадратов могут использоваться для одного и того же дешифрования Playfair , фактически, как только квадратная сетка 25 найдена, другие квадраты, полученные из предыдущего путем вращения строк и / или столбцов, дают тот же результат.

Какие есть варианты шифра PlayFair?

При шифровании биграмм можно найти несколько вариантов. Когда буквы находятся в столбце или в строках, возможно шифрование с включенным справа или слева, или сверху или снизу. Опять же, когда буквы расположены по диагонали, можно написать письмо1-буква2 или буква2-буква1

Когда была изобретена PlayFair?

1854 Чарльз Уитстон, в честь одного из его друзей Lord Playfair (ничего не связано с играми честной игры).

Задайте новый вопросИсходный код

dCode сохраняет за собой право собственности на исходный код онлайн-инструмента PlayFair Cipher. За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (преобразователь, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.)) доступ к данным, скриптам или API не будет бесплатным, то же самое касается загрузки PlayFair Cipher для автономного использования на ПК, планшете, iPhone или Android!

За исключением явной лицензии с открытым исходным кодом (обозначенной CC / Creative Commons / free), любой алгоритм, апплет или фрагмент (преобразователь, решатель, шифрование / дешифрование, кодирование / декодирование, шифрование / дешифрование, переводчик) или любая функция (преобразование, решение, дешифрование / encrypt, decipher / cipher, decode / encode, translate), написанные на любом информатическом языке (PHP, Java, C #, Python, Javascript, Matlab и т. д.)) доступ к данным, скриптам или API не будет бесплатным, то же самое касается загрузки PlayFair Cipher для автономного использования на ПК, планшете, iPhone или Android!

Нужна помощь?

Пожалуйста, заходите в наше сообщество Discord, чтобы получить помощь!

Вопросы / комментарии

Сводка

Инструменты аналогичные

Поддержка

Форум / Справка

Ключевые слова

playfair, play, fair, лорд, игра, ключ, уитстон, сетка

Ссылки

Источник: https: // www. dcode.fr/playfair-cipher

dcode.fr/playfair-cipher

Cipher Identifier (онлайн-инструмент) | Boxentriq

Застряли с шифром или криптограммой? Этот инструмент поможет вам определить тип шифра, а также даст вам информация о возможных полезных инструментах для ее решения.

Этот инструмент использует технологию искусственного интеллекта / машинного обучения для распознавания более 25 распространенных типов и кодировок шифров, включая: Caesar Cipher, Vigenère Cipher (включая вариант autokey), Beaufort Cipher (включая вариант autokey), Playfair Cipher, Двухквадратный / двойной шифр Playfair, столбчатый шифр транспонирования, двунаправленный шифр, четырехквадратный шифр, шифр Атбаш и многое другое!

Вы должны ввести сообщение.

Удалить пробелы Только буквы Обеспечить регресс ВЕРХНИЙ ниже 5 групп Отменить

Анализировать текст Копировать Вставить Параметры текста …

Примечание. Для получения точных результатов ваш зашифрованный текст должен содержать не менее 25 символов.

Результаты анализа

Вероятно, ваш зашифрованный текст имеет следующий тип:

Примечание. Длина вашего зашифрованного текста не превышает 25 символов. Результаты менее надежны.

Для дальнейшего анализа текста и статистики щелкните здесь.

Цезарь Шифр

Шифр Цезаря, также известный как шифр сдвига, является одним из старейших и самых известных шифров в истории. Несмотря на то, что он обманчиво прост, он исторически использовался для получения важных секретов и до сих пор популярен среди головоломок.

В шифре Цезаря каждая буква сдвигается на фиксированное количество шагов в алфавите.

Несмотря на то, что он обманчиво прост, он исторически использовался для получения важных секретов и до сих пор популярен среди головоломок.

В шифре Цезаря каждая буква сдвигается на фиксированное количество шагов в алфавите.

Моноалфавитный шифр замещения

Моноалфавитный шифр замещения — один из самых популярных шифров среди создателей головоломок. Каждая буква заменяется другой буквой в алфавите.Если он содержит границы слов (пробелы и знаки препинания), он называется аристократом. Более сложный вариант, без границ слов, называется Патристократ.

Шифр Атбаша

Atbash Cipher — это действительно простой шифр подстановки, который иногда называют зеркальным кодом. Считается, что это первый использованный шифр.

Чтобы использовать Atbash, вы просто меняете алфавит, так что A становится Z, B становится Y и так далее.

Шифр Виженера

Шифр Виженера был изобретен в середине 16 века и с тех пор пользуется популярностью в сообществе криптографии и взломщика кодов. Несмотря на то, что он был назван шифром Виженера в честь Блеза де Виженера, на самом деле он был разработан Джован Баттиста Беллазо. Шифр Виженера является усовершенствованием шифра Цезаря, в котором используется последовательность сдвигов вместо применения одного и того же сдвига к каждой букве.

Вариант шифра Виженера, в котором для описания последовательности сдвигов используются числа вместо букв, называется шифром Гронсфельда. Шифры Гронсфельда также могут быть решены с помощью инструмента Виженера.

Vigenère Autokey Cipher

Автоключевой шифр Виженера — более безопасный вариант обычного шифра Виженера. Он шифрует первые буквы так же, как и обычный шифр Виженера,

но после того, как все буквы в ключе были использованы, последовательность не повторяется. Вместо этого он начинает использовать буквы из открытого текста в качестве ключа.

Он шифрует первые буквы так же, как и обычный шифр Виженера,

но после того, как все буквы в ключе были использованы, последовательность не повторяется. Вместо этого он начинает использовать буквы из открытого текста в качестве ключа.

Шифр Бофорта

Шифр Бофорта назван в честь сэра Фрэнсиса Бофорта. Он похож на шифр Виженера, но использует другую «tabula recta». Письмо в виде открытого текста вычитаются из ключевой буквы, а не прибавляются.Шифр Бофорта является взаимным (алгоритмы шифрования и дешифрования одинаковы).

Шифр Autokey по Бофорту

Этот шифр похож на шифр Виженера с автоключом, хотя он вычитает буквы, а не добавляет их. Шифр автоключа Бофорта не взаимный.

Шифр Playfair

Шифр Playfair был изобретен в 1854 году Чарльзом Уитстоном, но назван в честь лорда Playfair, который активно продвигал использование шифра. Это шифр полиграфической подстановки, который шифрует пару букв вместо отдельных букв.

Это шифр полиграфической подстановки, который шифрует пару букв вместо отдельных букв.

Шифр транспонирования столбцов

В шифре с транспонированием по столбцам сообщение записывается в сетку строк одинаковой длины, а затем считывается столбец за столбцом. Столбцы выбираются в скремблированном порядке, определяемом ключом шифрования.

Шифр Railfence

Шифр ограждения представляет собой простую форму транспозиционного шифра, в котором текст написан зигзагообразно.Затем он зачитывается строка за строкой сверху.

Неизвестный шифр транспозиции

Существует множество различных вариантов шифрования транспонирования, в которых текст написан по определенному шаблону. Многие можно решить вручную

бумагой и ручкой. Одним из наиболее сложных вариантов является шифр двойной транспозиции, который эквивалентен применению двух столбчатых

транспозиционные шифры.

Бифид-шифр

Шифр Bifid был изобретен французским криптографом-любителем Феликсом Деластелем около 1901 года и считается важным изобретение в криптологии.Он использует комбинацию квадрата Полибия и транспонирования дробных букв для шифрования Сообщения.

Двухквадратный горизонтальный шифр

Шифр с двумя квадратами также называется «двойной Playfair». Он сильнее обычного шифра Playfair, но все же проще использовать, чем четырехквадратный шифр. В зависимости от ориентации квадратов, горизонтальной или вертикальной, шифр ведет себя несколько иначе.

Вертикальный двухквадратный шифр

Шифр с двумя квадратами также называется «двойной Playfair». Он сильнее обычного шифра Playfair, но все же проще

использовать, чем четырехквадратный шифр. В зависимости от ориентации квадратов, горизонтальной или вертикальной, шифр ведет себя несколько иначе.

Четырехквадратный шифр

Шифр с четырьмя квадратами был изобретен французским криптографом-любителем Феликсом Деластелем.Это шифр орграфа, где каждый пара букв в зашифрованном тексте зависит от пары букв в открытом тексте. Он использует четыре квадрата 5×5 для перевода каждый орграф.

Base64

Base64 — еще один фаворит среди создателей головоломок. В основном его можно использовать для кодирования чего угодно в печатные символы ASCII. Не редко будет содержимое требует дальнейшего декодирования.

Base64 легко распознать.Он состоит из букв (около 50% прописных и 50% строчных), а также цифр и часто равные символы (=) в конце.

Код Морзе

Код Морзе — это высоконадежный метод связи, который можно передавать разными способами даже в сложных и шумных условиях. Тот

делает его особенно полезным для головоломок, где иногда не совсем очевидно, что код является азбукой Морзе.

Тот

делает его особенно полезным для головоломок, где иногда не совсем очевидно, что код является азбукой Морзе.

Код Морзе можно распознать по типичной схеме: небольшие группы коротких и длинных сигналов. Эти сигналы могут быть реальными тонами или другие средства, такие как линии, цвета, буквы или символы.

Шестнадцатеричные коды

Шестнадцатеричные коды могут представлять ASCII, UTF-8 или более сложные схемы кодирования. Они также могут представлять выходные данные хеш-функций. или современные криптоалгоритмы, такие как RSA, AES и т. д.

В шестнадцатеричных кодах используются только цифры 0–9 и буквы A – F.

Двоичные коды

Двоичные коды могут представлять ASCII, UTF-8 или более сложные схемы кодирования. Они также могут представлять выходные данные хеш-функций.

или современные криптоалгоритмы, такие как RSA, AES и т. д.

д.

В двоичных кодах используются только цифры 0–1.

Восьмеричные коды

Восьмеричные коды могут представлять A1Z26, ASCII или более сложные схемы кодирования.Они также могут представлять выходные данные хеш-функций. или современные криптоалгоритмы, такие как RSA, AES и т. д., даже если они обычно представлены в шестнадцатеричном или двоичном формате.

В восьмеричных кодах используются только цифры 0-7.

Десятичные коды

Десятичные коды могут представлять A1Z26, ASCII или более сложные схемы кодирования. Они также могут представлять выходные данные хеш-функций. или современные криптоалгоритмы, такие как RSA, AES и т. д., даже если они обычно представлены в шестнадцатеричном или двоичном формате.

В десятичных кодах используются только цифры 0–9.

Шифр ADFGX и ADFGVX

Шифр ADFGVX использовался немецкой армией во время Первой мировой войны. Он был изобретен лейтенантом Фрицем Небелем и является дробным.

шифр транспозиции, который сочетает в себе квадрат Полибия с столбчатым транспонированием. Название происходит от шести возможных букв:

A, D, F, G, V и X. Это было усовершенствование более раннего шифра ADFGX.

Он был изобретен лейтенантом Фрицем Небелем и является дробным.

шифр транспозиции, который сочетает в себе квадрат Полибия с столбчатым транспонированием. Название происходит от шести возможных букв:

A, D, F, G, V и X. Это было усовершенствование более раннего шифра ADFGX.

Обычный текст

Секретные сообщения могут быть скрыты в открытом тексте или в чем-то похожем на открытый текст с использованием методов стеганографии. Несколько из наиболее распространенными методами стеганиграфии являются так называемый нулевой шифр и шифр Бекона. Другие возможности заключаются в том, что текст загадка или с помощью анаграмм.

Другие шифры

Чтобы узнать больше о вашем шифре, рекомендуются следующие инструменты:

Неизвестный формат

- Если ваш шифр состоит из строк и точек, это может быть Pigpen Cipher.

- Если в вашем шифре есть руны, вы можете перевести их здесь.

- Если ваш шифр имеет жестко записанные символы людей в различных положениях, это может быть шифр танцующих мужчин.

- Если ваш шифр имеет комбинации цветов, это может быть шестнадцатеричный код.

Декодирование и кодирование URL — онлайн

Около

Встречайте URL Decode and Encode, простой онлайн-инструмент, который делает именно то, что написано; декодирует из кодировки URL и кодирует в нее быстро и легко.URL-адрес кодирует ваши данные простым способом или декодирует их в удобочитаемый формат. Кодирование URL-адреса, также известное как процентное кодирование, представляет собой механизм кодирования информации в унифицированном идентификаторе ресурса (URI) при определенных обстоятельствах. Хотя это называется кодировкой URL, на самом деле она используется в более общем плане в основном наборе универсальных идентификаторов ресурсов (URI), который включает как универсальный указатель ресурса (URL), так и универсальное имя ресурса (URN). Как таковой он также используется при подготовке данных типа носителя «application / x-www-form-urlencoded», как это часто бывает при отправке данных HTML-формы в HTTP-запросах.

Как таковой он также используется при подготовке данных типа носителя «application / x-www-form-urlencoded», как это часто бывает при отправке данных HTML-формы в HTTP-запросах.

Дополнительные параметры

- Набор символов: В случае текстовых данных схема кодирования не содержит их набор символов, поэтому вы должны указать, какой из них использовался в процессе кодирования. Обычно это UTF-8, но может быть любой другой; если вы не уверены, поиграйте с доступными опциями, включая автоопределение. Эта информация используется для преобразования декодированных данных в набор символов нашего веб-сайта, поэтому все буквы и символы могут отображаться правильно.Обратите внимание, что это не имеет отношения к файлам, поскольку к ним не нужно применять безопасные веб-преобразования.

- Декодировать каждую строку отдельно: Закодированные данные обычно состоят из непрерывного текста, даже символы новой строки преобразуются в их процентно закодированные формы.

Перед декодированием все незашифрованные пробелы удаляются из ввода, чтобы обеспечить его целостность. Эта опция полезна, если вы собираетесь декодировать несколько независимых записей данных, разделенных разрывами строки.

Перед декодированием все незашифрованные пробелы удаляются из ввода, чтобы обеспечить его целостность. Эта опция полезна, если вы собираетесь декодировать несколько независимых записей данных, разделенных разрывами строки. - Режим реального времени: Когда вы включаете эту опцию, введенные данные немедленно декодируются с помощью встроенных функций JavaScript вашего браузера — без отправки какой-либо информации на наши серверы.В настоящее время этот режим поддерживает только набор символов UTF-8.

Все коммуникации с нашими серверами осуществляются через безопасные зашифрованные соединения SSL (https). Загруженные файлы удаляются с наших серверов сразу после обработки, а полученный загружаемый файл удаляется сразу после первой попытки загрузки или 15 минут бездействия. Мы никоим образом не храним и не проверяем содержимое введенных данных или загруженных файлов. Прочтите нашу политику конфиденциальности ниже для получения более подробной информации.

Совершенно бесплатно

Наш инструмент можно использовать бесплатно. Теперь вам не нужно загружать какое-либо программное обеспечение для таких задач.

Подробная информация о кодировке URL

Типы символов URI

Допустимые символы в URI либо зарезервированы, либо не зарезервированы (или процентный символ как часть процентного кодирования). Зарезервированные символы — это те символы, которые иногда имеют особое значение. Например, символы косой черты используются для разделения различных частей URL-адреса (или, в более общем смысле, URI).Незарезервированные символы не имеют такого значения. При использовании процентного кодирования зарезервированные символы представляются с помощью специальных последовательностей символов. Наборы зарезервированных и незарезервированных символов, а также обстоятельства, при которых определенные зарезервированные символы имеют особое значение, незначительно менялись с каждой версией спецификаций, управляющих URI и схемами URI.

| RFC 3986 раздел 2.2 Зарезервированные символы (январь 2005 г.) | |||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

! | * | ' | ( | ) | ; | : | @ | и | = | + | $ | , | / | ? | # | [ | ] |

| RFC 3986 раздел 2.3 незарезервированных персонажа (январь 2005 г.) | |||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

А | В | К | D | E | Факс | г | H | I | Дж | К | л | M | N | O | п. | К | R | S | т | U | В | Вт | Х | Y | Z |

| б | с | д | e | f | г | ч | и | j | к | л | м | n | или | п. | q | r | с | т | u | в | w | х | y | z |

0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | – | _ | . | ~ | ||||||||||||

Другие символы в URI должны быть закодированы в процентах.

Зарезервированные символы с процентным кодированием

Когда символ из зарезервированного набора («зарезервированный символ») имеет особое значение («зарезервированное назначение») в определенном контексте, а схема URI сообщает, что необходимо использовать этот символ для какой-то другой цели, тогда этот символ должен быть закодирован в процентах. Процентное кодирование зарезервированного символа включает преобразование символа в соответствующее ему байтовое значение в ASCII и последующее представление этого значения в виде пары шестнадцатеричных цифр.Цифры, которым предшествует знак процента («%»), затем используются в URI вместо зарезервированного символа. (Для символа, отличного от ASCII, он обычно преобразуется в его последовательность байтов в UTF-8, а затем каждое значение байта представляется, как указано выше.)

Зарезервированный символ «/», например, если он используется в пути « «компонент URI, имеет особое значение как разделитель между сегментами пути. Если в соответствии с заданной схемой URI «/» должен находиться в сегменте пути, тогда в этом сегменте должны использоваться три символа «% 2F» или «% 2f» вместо необработанного «/».

| Зарезервированные символы после процентного кодирования | |||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

! | # | $ | и | ' | ( | ) | * | + | , | / | : | ; | = | ? | @ | [ | ] |

% 21 | % 23 | % 24 | % 26 | % 27 | % 28 | % 29 | 905 44% 2A | % 2B | % 2C | % 2F | 905 44% 3A | % 3B | % 3D | % 3F | % 40 | % 5B | % 5D |

Зарезервированные символы, которые не имеют зарезервированной цели в конкретном контексте, также могут быть закодированы в процентах, но семантически не отличаются от тех, которые не имеют.

В компоненте «запрос» URI (часть после символа?), Например, «/» по-прежнему считается зарезервированным символом, но обычно он не имеет зарезервированного назначения, если в конкретной схеме URI не указано иное. Символ не нужно кодировать в процентах, если он не имеет зарезервированной цели.

URI, которые различаются только тем, является ли зарезервированный символ закодированным в процентах или отображается буквально, обычно считаются не эквивалентными (обозначающими один и тот же ресурс), если не может быть определено, что рассматриваемые зарезервированные символы не имеют зарезервированной цели.Это определение зависит от правил, установленных для зарезервированных символов отдельными схемами URI.

Процентное кодирование незарезервированных символов

Символы из незарезервированного набора никогда не нуждаются в процентном кодировании.

URI, которые различаются только тем, является ли незарезервированный символ закодированным в процентах или выглядит буквально, эквивалентны по определению, но процессоры URI на практике не всегда могут распознавать эту эквивалентность. Например, потребители URI не должны трактовать «% 41» иначе, чем «A» или «% 7E» иначе, чем «~», но некоторые это делают.Для максимальной совместимости производителям URI не рекомендуется использовать процентное кодирование незарезервированных символов.

Например, потребители URI не должны трактовать «% 41» иначе, чем «A» или «% 7E» иначе, чем «~», но некоторые это делают.Для максимальной совместимости производителям URI не рекомендуется использовать процентное кодирование незарезервированных символов.

Процентное кодирование символа процента

Поскольку символ процента («%») служит индикатором для октетов, закодированных в процентах, он должен быть закодирован в процентах как «% 25», чтобы этот октет использовался в качестве данных внутри URI.

Процентное кодирование произвольных данных

Большинство схем URI включают представление произвольных данных, таких как IP-адрес или путь файловой системы, в качестве компонентов URI.Спецификации схемы URI должны, но часто этого не делать, предоставлять явное отображение между символами URI и всеми возможными значениями данных, представленными этими символами.

Двоичные данные

С момента публикации RFC 1738 в 1994 году было указано [1], что схемы, которые обеспечивают представление двоичных данных в URI, должны разделять данные на 8-битные байты и кодировать их в процентах. byte таким же образом, как указано выше. Например, байтовое значение 0F (шестнадцатеричное) должно быть представлено как «% 0F», а байтовое значение 41 (шестнадцатеричное) может быть представлено как «A» или «% 41».Использование незакодированных символов для буквенно-цифровых и других незарезервированных символов обычно является предпочтительным, поскольку это приводит к более коротким URL-адресам.

byte таким же образом, как указано выше. Например, байтовое значение 0F (шестнадцатеричное) должно быть представлено как «% 0F», а байтовое значение 41 (шестнадцатеричное) может быть представлено как «A» или «% 41».Использование незакодированных символов для буквенно-цифровых и других незарезервированных символов обычно является предпочтительным, поскольку это приводит к более коротким URL-адресам.

Символьные данные

Процедура процентного кодирования двоичных данных часто экстраполировалась, иногда неправильно или не полностью, для применения к символьным данным. В годы становления Всемирной паутины при работе с символами данных в репертуаре ASCII и использовании соответствующих им байтов в ASCII в качестве основы для определения последовательностей, закодированных в процентах, эта практика была относительно безвредной; просто предполагалось, что символы и байты отображаются взаимно однозначно и взаимозаменяемы.Однако потребность в представлении символов вне диапазона ASCII быстро росла, и схемы и протоколы URI часто не обеспечивали стандартных правил подготовки символьных данных для включения в URI. Следовательно, веб-приложения начали использовать различные многобайтовые кодировки, кодировки с отслеживанием состояния и другие несовместимые с ASCII кодировки в качестве основы для процентного кодирования, что привело к неоднозначности и трудностям надежной интерпретации URI.

Следовательно, веб-приложения начали использовать различные многобайтовые кодировки, кодировки с отслеживанием состояния и другие несовместимые с ASCII кодировки в качестве основы для процентного кодирования, что привело к неоднозначности и трудностям надежной интерпретации URI.

Например, многие схемы и протоколы URI, основанные на RFC 1738 и 2396, предполагают, что символы данных будут преобразованы в байты в соответствии с некоторой неопределенной кодировкой символов до того, как будут представлены в URI незарезервированными символами или байтами с процентной кодировкой.Если схема не позволяет URI предоставлять подсказку о том, какая кодировка использовалась, или если кодировка конфликтует с использованием ASCII для процентного кодирования зарезервированных и незарезервированных символов, то URI не может быть надежно интерпретирован. В некоторых схемах вообще не учитывается кодирование, и вместо этого просто предлагается, чтобы символы данных отображались непосредственно на символы URI, что оставляет на усмотрение реализации решение, следует ли и как кодировать символы данных в процентах, которые не входят ни в зарезервированные, ни в незарезервированные наборы.

_ ` { | } ~ % 0A или % 0D или % 0D% 0A % 20 % 22 % 25 % 2D % 2E % 3C % 3E % 5C % 5E % 5F % 60 % 7B % 7C % 7D % 7E Данные произвольных символов иногда кодируются в процентах и используются в ситуациях, не связанных с URI, например, для программ обфускации паролей или других системных протоколов трансляции.

Функции Python encode () и decode ()

Python encode и decode Методы используются для кодирования и декодирования входной строки с использованием заданной кодировки. Давайте подробно рассмотрим эти две функции в этой статье.

Давайте подробно рассмотрим эти две функции в этой статье.

Кодировать заданную строку

Мы используем метод encode () для входной строки, который есть у каждого строкового объекта.

Формат :

input_string.encode (кодировка, ошибки)

Это кодирует input_string , используя кодировку , где ошибки определяет поведение, которому следует следовать, если по какой-либо причине кодирование строки не выполняется.

encode () приведет к последовательности байта .

inp_string = 'Привет' bytes_encoded = inp_string.encode () печать (тип (кодировано в байтах))

Это приводит к объекту , как и ожидалось:

<класс 'байты'>

Тип кодирования, которому следует следовать, показан параметром encoding . Существуют различные типы схем кодирования символов, из которых в Python по умолчанию используется схема UTF-8 .

Давайте посмотрим на параметр кодировки на примере.

a = 'Это простое предложение.'

print ('Исходная строка:', a)

# По умолчанию декодируется в utf-8

a_utf = a.encode ()

print ('Закодированная строка:', a_utf)

Выход

Исходная строка: это простое предложение. Закодированная строка: b 'Это простое предложение.'

ПРИМЕЧАНИЕ : Как видите, мы закодировали входную строку в формате UTF-8.Хотя нет большой разницы, вы можете заметить, что строка имеет префикс b . Это означает, что строка преобразуется в поток байтов, как и хранится на любом компьютере. Как байты!

Это на самом деле не читается человеком и представляется только как исходная строка для удобства чтения с префиксом b , чтобы обозначить, что это не строка, а последовательность байтов.

Обработка ошибок

Существуют различные типы ошибок , некоторые из которых упомянуты ниже:

| Тип ошибки | Поведение |

strict | Поведение по умолчанию , которое вызывает UnicodeDecodeError в случае ошибки. |

игнорировать | Игнорировать некодируемый Unicode из результата. |

заменить | Заменяет все некодируемые символы Unicode с вопросительным знаком (? ) |

обратная косая черта заменить | Вставить обратную косую черту 44 \ u545 N escape-последовательность (90N545N ) вместо некодируемых символов Юникода. |

Давайте рассмотрим приведенные выше концепции на простом примере.Мы рассмотрим входную строку, в которой не все символы могут быть кодированы (например, ö ),

a = 'Это немного более сложное предложение.'

print ('Исходная строка:', a)

print ('Кодировка с ошибками = игнорировать:', a.encode (encoding = 'ascii', errors = 'ignore'))

print ('Кодировка с ошибками = заменить:', a.encode (encoding = 'ascii', errors = 'replace'))

Выход

Исходная строка: это предложение möre cömplex.Кодировка с ошибками = игнорировать: b 'Это немного сложное предложение.' Кодировка с ошибками = replace: b 'Это немного сложное предложение.'

Декодирование потока байтов

Подобно кодированию строки, мы можем декодировать поток байтов в строковый объект, используя функцию decode () .

Формат:

encoded = input_string.encode () # Использование decode () decoded = encoded.decode (декодирование, ошибки)

Поскольку encode () преобразует строку в байты, decode () просто делает обратное.

byte_seq = b'Hello ' decoded_string = byte_seq.decode () печать (тип (decoded_string)) печать (decoded_string)

Выход

<класс 'str'> Здравствуйте

Это показывает, что decode () преобразует байты в строку Python.

Подобно параметрам encode () , параметр декодирование определяет тип кодирования, из которого декодируется последовательность байтов. Параметр

Параметр ошибок указывает поведение в случае сбоя декодирования, который имеет те же значения, что и у encode () .

Важность кодирования

Поскольку кодирование и декодирование входной строки зависит от формата, мы должны быть осторожны при кодировании / декодировании. Если мы используем неправильный формат, это приведет к неправильному выводу и может вызвать ошибки.

Приведенный ниже фрагмент показывает важность кодирования и декодирования.

Первое декодирование неверно, поскольку оно пытается декодировать входную строку, которая закодирована в формате UTF-8. Второй правильный, поскольку форматы кодирования и декодирования совпадают.

a = 'Это немного более сложное предложение.'

print ('Исходная строка:', a)

# Кодировка в UTF-8

encoded_bytes = a.encode ('utf-8', 'заменить')

# Пытаемся декодировать через ASCII, что неверно

decoded_incorrect = encoded_bytes.decode ('ascii', 'заменить')

decoded_correct = encoded_bytes. decode ('utf-8', 'заменить')

print ('Неверно декодированная строка:', decoded_incorrect)

print ('Правильно декодированная строка:', decoded_correct)

decode ('utf-8', 'заменить')

print ('Неверно декодированная строка:', decoded_incorrect)

print ('Правильно декодированная строка:', decoded_correct)

Выход

Исходная строка: это немного более сложное предложение.Неправильно декодированная строка: это немного сложное предложение. Правильно декодированная строка: это немного более сложное предложение.

Заключение

В этой статье мы узнали, как использовать методы encode (), и decode () для кодирования входной строки и декодирования закодированной последовательности байтов.

Мы также узнали о том, как он обрабатывает ошибки при кодировании / декодировании, с помощью параметра errors . Это может быть полезно для целей шифрования и дешифрования, таких как локальное кэширование зашифрованного пароля и его декодирование для последующего использования.

Список литературы

Руководство по началу работы с Cisco SD-WAN — процесс подключения к оверлейной сети Cisco SD-WAN [Cisco SD-WAN]

Процесс подключения граничных устройств, который включает в себя проверку подлинности и проверку всех устройств и установление функционального

наложенная сеть — происходит при минимальном вмешательстве пользователя. С концептуальной точки зрения процесс воспитания можно разделить

на две части: одна требует ввода данных пользователем, а вторая выполняется автоматически:

С концептуальной точки зрения процесс воспитания можно разделить

на две части: одна требует ввода данных пользователем, а вторая выполняется автоматически:

В первой части вы проектируете сеть, создаете экземпляры виртуальных машин (ВМ) для облачных маршрутизаторов, а также устанавливаете и загружаете оборудование. роутеры.Затем в Cisco vManage вы добавляете маршрутизаторы в сеть и создаете конфигурации для каждого маршрутизатора. Этот процесс описан в Резюме Пользовательская часть последовательности вызова.

Вторая часть процесса подключения происходит автоматически и управляется программным обеспечением Cisco SD-WAN.

Когда маршрутизаторы присоединяются к оверлейной сети, они автоматически проверяют и аутентифицируют себя, а также устанавливают

безопасные каналы связи между собой. Для оркестраторов Cisco vBond и контроллеров Cisco vSmart сетевой администратор должен загрузить необходимые файлы, связанные с аутентификацией, из Cisco vManage, после чего эти контроллеры Cisco vSmart и оркестраторы Cisco vBond автоматически получат свои конфигурации из Cisco vManage. Для маршрутизаторов vEdge Cloud необходимо сгенерировать запрос на подпись сертификата (CSR), установить полученный сертификат и затем загрузить серийный номер.

который включен в сертификат для Cisco vManage.После запуска аппаратных маршрутизаторов Cisco они проходят аутентификацию в сети и автоматически получают свои конфигурации от

Cisco vManage с помощью процесса, называемого инициализацией без касания (ZTP). Этот процесс описан в Автоматических частях последовательности вызова.

Когда маршрутизаторы присоединяются к оверлейной сети, они автоматически проверяют и аутентифицируют себя, а также устанавливают

безопасные каналы связи между собой. Для оркестраторов Cisco vBond и контроллеров Cisco vSmart сетевой администратор должен загрузить необходимые файлы, связанные с аутентификацией, из Cisco vManage, после чего эти контроллеры Cisco vSmart и оркестраторы Cisco vBond автоматически получат свои конфигурации из Cisco vManage. Для маршрутизаторов vEdge Cloud необходимо сгенерировать запрос на подпись сертификата (CSR), установить полученный сертификат и затем загрузить серийный номер.

который включен в сертификат для Cisco vManage.После запуска аппаратных маршрутизаторов Cisco они проходят аутентификацию в сети и автоматически получают свои конфигурации от

Cisco vManage с помощью процесса, называемого инициализацией без касания (ZTP). Этот процесс описан в Автоматических частях последовательности вызова.

Конечным результатом этого двухэтапного процесса является действующая оверлейная сеть.

В этом разделе описывается последовательность событий, которые происходят во время процесса вызова, начиная с пользовательской части, а затем объясняя, как происходит автоматическая аутентификация и проверка устройства.

Последовательность событий процесса восстановления

С функциональной точки зрения задача включения маршрутизаторов в оверлейную сеть выполняется в следующей последовательности: Рис. 1. Последовательность событий при вызовеПрограммное обеспечение Cisco vManage запускается на сервере в центре обработки данных.

Cisco vBond Orchestrator запускается на сервере в DMZ.

Контроллер Cisco vSmart запускается на сервере в центре обработки данных.

Cisco vManage и Cisco vBond Orchestrator аутентифицируют друг друга, Cisco vManage и Cisco vSmart Controller аутентифицируют друг друга, а Cisco vSmart Controller и Cisco vBond Orchestrator безопасно аутентифицируют друг друга.

Cisco vManage отправляет конфигурации в Cisco vSmart Controller и Cisco vBond Orchestrator.

Маршрутизаторы запускаются в сети.

Маршрутизаторы аутентифицируют себя с помощью Cisco vBond Orchestrator.

Маршрутизаторы аутентифицируют себя с помощью Cisco vManage.

Маршрутизаторы аутентифицируют себя с помощью контроллера Cisco vSmart.

Cisco vManage отправляет конфигурации маршрутизаторам.

Перед тем, как начать процесс воспитания, обратите внимание на следующее:

Для обеспечения высочайшего уровня безопасности только аутентифицированные и авторизованные маршрутизаторы могут иметь доступ и участвовать в оверлейной сети Cisco SD-WAN.

С этой целью контроллер Cisco vSmart Controller выполняет автоматическую аутентификацию на всех маршрутизаторах, прежде чем они смогут отправлять трафик данных по сети.

С этой целью контроллер Cisco vSmart Controller выполняет автоматическую аутентификацию на всех маршрутизаторах, прежде чем они смогут отправлять трафик данных по сети.После аутентификации маршрутизаторов трафик данных передается независимо от того, находятся ли маршрутизаторы в частном адресном пространстве. (за шлюзом NAT) или в публичном адресном пространстве.

Для подключения аппаратных и программных компонентов в оверлейной сети Cisco SD-WAN, транспортной сети (также называемой транспортным облаком), которая соединяет все маршрутизаторы и другое сетевое оборудование. компоненты, должны быть в наличии. Обычно эти компоненты находятся в центрах обработки данных и филиалах.Единственная цель

транспортная сеть предназначена для подключения всех сетевых устройств в домене. Решение Cisco SD-WAN не зависит от транспортной сети и, следовательно, может быть любого типа, включая Интернет, Многопротокольную

Коммутация по меткам (MPLS), коммутация уровня 2, маршрутизация уровня 3 и долгосрочное развитие (LTE), или любое сочетание транспорта.

компоненты, должны быть в наличии. Обычно эти компоненты находятся в центрах обработки данных и филиалах.Единственная цель

транспортная сеть предназначена для подключения всех сетевых устройств в домене. Решение Cisco SD-WAN не зависит от транспортной сети и, следовательно, может быть любого типа, включая Интернет, Многопротокольную

Коммутация по меткам (MPLS), коммутация уровня 2, маршрутизация уровня 3 и долгосрочное развитие (LTE), или любое сочетание транспорта.

Для аппаратных маршрутизаторов вы можете использовать SaaS Cisco SD-WAN с автоматическим выделением ресурсов (ZTP), чтобы активировать маршрутизаторы.Для получения дополнительной информации см. Подготовка маршрутизаторов для ZTP.

.