Центр независимой автоэкспертизы > О компании

В январе 2005 г была создана экспертная компания ООО «РиЭ» Центр независимой автоэкспертизы. Аббревиатура «РиЭ» означала сокращение фразы расследование и экспертиза. Изначально экспертная компания занималась экспертизой по исследованию обстоятельств ДТП, трасологией и судебной экспертизой в данных направлениях. До 2007г штат организации не превышал четырех человек. В 2008 г с расширением поля деятельности количество сотрудников возросло до 11 человек. Название организации было изменено на ООО «РИЭ» Центр независимой экспертизы, без привязки к авто.

В 2010 г 21 декабря в Российской газете было опубликовано ПОСТАНОВЛЕНИЕМ ПЛЕНУМА ВЕРХОВНОГО СУДА РФ №28. В соответствии с данным документом о судебной экспертизе по уголовным делам под негосударственными судебно-экспертными учреждениями следует понимать некоммерческие организации (некоммерческие партнерства, частные учреждения или автономные некоммерческие организации), созданные в соответствии с Гражданским кодексом Российской Федерации и Федеральным законом «О некоммерческих организациях», осуществляющие судебно-экспертную деятельность в соответствии с принятыми ими уставами.

В этот же период времени все чаще появлялись разговоры об изменении законодательства в области судебной экспертизы. В интернет пространстве был размещен законопроект по сути своей дублирующий постановления пленума ВС РФ№28.

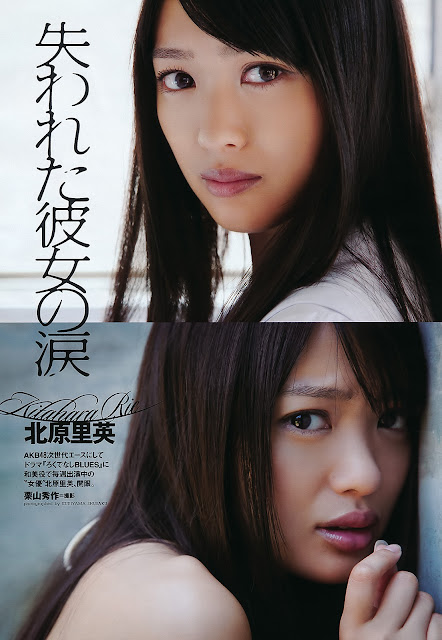

Реорганизация общества с ограниченной ответственностью в любую форму некоммерческой организации не возможна в соответствии с действующим гражданским законодательством. По данной причине было принято решение об открытии новой некоммерческой организации. На тот момент времени экспертная компания «РИЭ» уже была известна не только в Нижегородской области, но и за её пределами. Все это требовало обязательного сохранения короткого названия новой экспертной компании. Так в мае 2011г было открыто Частное учреждение дополнительного образования «Региональный институт экспертизы» (ЧУ ДО «РИЭ»). Претерпел изменение и логотип организации. Ранее он, равно как и название, символизировал сугубо транспорт.

Последний логотип выполнен в виде книги совмещенной с деревом символизируя тем самым знания и профессиональный рост. На сегодняшний день Региональный институт экспертизы выполняет судебные экспертизы (по определению суда, следователя иного уполномоченного лица) по Административным, Гражданским, Арбитражным, Уголовным делам, а так же экспертизы для юридических и физических лиц в досудебном порядке.

На сегодняшний день Региональный институт экспертизы выполняет судебные экспертизы (по определению суда, следователя иного уполномоченного лица) по Административным, Гражданским, Арбитражным, Уголовным делам, а так же экспертизы для юридических и физических лиц в досудебном порядке.

Основным направлением по прежнему является экспертная деятельность в области автотехнической экспертизы, металлографичесой экспертизы, а так же экспертизы материалов и веществ по всем её направлениям. Активно развивается направление строительно-технической экспертизы, товароведческой экспертизы и оценочной деятельности.

Отличительной особенностью «РИЭ» ранее и в настоящий момент являлось проведение исследований сугубо с применением специализированных средств измерения. Организация располагает собственным мерительным инструментом, специализированными средствами исследования лакокрасочных покрытий, анализа нефтепродуктов, приборной базой для контроля технического состояния транспортных средств находящихся в эксплуатации. Оборудование постоянно обновляется и закупается с вновь ставящимися экспертными задачами.

Оборудование постоянно обновляется и закупается с вновь ставящимися экспертными задачами.

Весь персонал компании имеет только профильное образование соответствующее его сфере деятельности. Квалификация своевременно повышается, в государственных учебных заведениях.

Более подробную информацию о нашей компании и видах деятельности Вы сможете найти на страницах нашего сайта в соответствующих разделах. Надеемся, что она будет Вам полезна. По всем интересующим Вас вопросам вы можете проконсультироваться с профильными экспертами нашей компании. Контактная информация находится в разделе «Контакты».

С уважением, директор «Регионального института экспертизы» Прошин Димитрий Николаевич.

зачем они нужны, как и где их можно получить?

Справки из ПНД и НД – что это такое?

Это документы, косвенно подтверждающие дееспособность человека, которые можно получить в психоневрологическом диспансере (ПНД) и наркологическом диспансере (НД). За справками нужно обязательно обращаться в государственное учреждение, потому что в случае судебного разбирательства справки из частных клиник неохотно принимаются во внимание.

За справками нужно обязательно обращаться в государственное учреждение, потому что в случае судебного разбирательства справки из частных клиник неохотно принимаются во внимание.

В справке из психоневрологического диспансера, как и из наркологического диспансера, должно быть указано, что человек не обращался в эти учреждения за медицинской помощью и не состоит там под наблюдением. Обязательны подпись и печать медицинского учреждения.

Справку в диспансерах выдают на руки только тем, на кого она заказана, потому что по закону эти сведения о конкретном человеке являются конфиденциальными.

Можно дополнить справку из ПНД документом о медицинском освидетельствовании продавца, которая станет более весомым доказательством его вменяемости. Для этого врач-психиатр проводит необходимый осмотр и выдает соответствующее заключение.

Процедура платная и принято, что эти расходы берет на себя покупатель квартиры, как сторона наиболее заинтересованная в дополнительном подтверждении адекватности продавца.

В каких случаях справка о дееспособности обязательна?

Справка о дееспособности может потребоваться для совершения сделок различного рода: оформления доверенностей, купли-продажи имущества, получении водительских прав или оружия. Если продажей занимается риэлтор, он в обязательном порядке попросит предоставление такой справки от продавца квартиры, особенно если это пожилой человек. Это делается для того, чтобы подтвердить вменяемость участника сделки купли-продажи, снизить риски покупателя и успешно завершить процесс продажи недвижимости.

Что такое дееспособность человека и как она определяется?

Дееспособность человека – это способность осознавать свои действия и их последствия. В юридическом ключе это понятие трактуется как способность человека действовать в соответствии со своей правоспособностью.

В юридическом ключе это понятие трактуется как способность человека действовать в соответствии со своей правоспособностью.

Обычно дееспособность определяется возрастными рамками и особенностями развития человека: дети до 6 лет считаются недееспособными, для детей старше 6 лет используется понятие «дееспособность малолетнего», а с достижением 18-летнего возраста каждая личность считается дееспособной.

Важно понимать, что решение о недееспособности принимается только в суде (на основании медико-психологической экспертизы). В случае явного психического расстройства и неспособности осознавать свои действия гражданин признается недееспособным и ему в обязательном порядке назначается опекун.

Как и где можно получить справки?

Справки о дееспособности продавца, которые могут потребоваться при сделках купли-продажи квартир, нужно получить в соответствующих медицинских учреждениях государственного типа – психоневрологическом и наркологическом диспансерах по месту жительства продавца квартиры.

Эти справки выдаются бесплатно. При продаже квартиры риэлторы советуют покупателю присутствовать вместе с продавцом при получении справки, чтобы исключить вероятность использования поддельного документа при подписании договора.

Почему заключение сделки с недееспособным лицом опасно?

Это опасно, потому что любая сделка, заключенная с недееспособным лицом, считается недействительной. Однако нужно иметь в виду, что лица, состоящие на учете в ПНД или НД признаются законом дееспособными гражданами, поэтому могут заключать сделки и получать водительские права.

Еще есть ситуация, когда граждане имеют ограниченную дееспособность и таким лицам назначается попечитель. Люди с ограниченной дееспособностью имеют право проводить мелкие сделки, но крупные сделки, какими является отчуждение прав на недвижимость в случае ее продажи, могут проводиться только по согласованию с попечителем.

Как еще можно проверить дееспособность?

Чтобы проверить дееспособность, нужно оценить человека при личном общении, пообщаться с родственниками, обратить внимание на его профили в социальных сетях. Показательно будет наличие у продавца квартиры водительских прав или разрешения на владение оружием. Подобный признак также является косвенным подтверждением дееспособности, но обычно этот способ не подводит.

Если сделка заверяется нотариально, то нотариус выступает гарантом того, что при совершении сделки человек был дееспособен. Также при возникновении подозрений он имеет полномочия проверить информацию на продавца по Системе межведомственного электронного взаимодействия (СМЭВ) и запросить полные данные из Росреестра, где указывается факт недееспособности (при его наличии). Более того, с 2015 года все нотариусы обязаны вести видеофиксацию процесса оформления документов и передачи имущественного права, которая также является прямым доказательством адекватного состояния гражданина, совершающего сделку.

Также при возникновении подозрений он имеет полномочия проверить информацию на продавца по Системе межведомственного электронного взаимодействия (СМЭВ) и запросить полные данные из Росреестра, где указывается факт недееспособности (при его наличии). Более того, с 2015 года все нотариусы обязаны вести видеофиксацию процесса оформления документов и передачи имущественного права, которая также является прямым доказательством адекватного состояния гражданина, совершающего сделку.

И есть еще один способ удостовериться в дееспособности участника сделки. Можно запросить у него справку об отсутствии какой-либо опеки над ним, что гарантирует полную дееспособность человека. Получить эту справку можно в Органах опеки и попечительства по месту жительства гражданина.

Сервис Безопасных Расчетов с недвижимостью от СберБанка

- 1 Предложение не является публичной офертой, подробную информацию об условиях, порядке оказания услуги и ее стоимости уточняйте у менеджера ипотечного кредитования ПАО Сбербанк или застройщика.

«Сервис безопасных расчетов» (далее также — Услуга) оказывается Обществом с ограниченной ответственностью «Центр недвижимости от Сбербанка» (сокращенное наименование ООО «ЦНС», ОГРН 1157746652150, ИНН 7736249247, адрес: 121170, г. Москва, Кутузовский проспект, д. 32, к. 1, www.domclick.ru, входит в Группу компаний Сбербанка. Договор оказания услуги «Сервис безопасных расчетов» оформляется в Центре ипотечного кредитования ПАО Сбербанк. ПАО Сбербанк (генеральная лицензия Банка России на осуществление банковских операций № 1481 от 11.08.2015) выступает агентом ООО «ЦНС» на основании договора № 1 от 19.10.2015. Оформление договора оказания услуги также возможно в офисах застройщиков, которые выступают в качестве агентов ООО «ЦНС» на основании заключенных договоров.

Договор оказания услуги «Сервис безопасных расчетов» является договором в пользу третьего лица (ст. 430 Гражданского кодекса Российской Федерации).

Услуга позволяет участникам сделок с недвижимым имуществом осуществлять расчёты в безналичном порядке с использованием специального счета. Безопасность расчётов обеспечивается особым режимом специального счёта, открытого ООО «ЦНС» в ПАО Сбербанк.

Безопасность расчётов обеспечивается особым режимом специального счёта, открытого ООО «ЦНС» в ПАО Сбербанк.

Услуга доступна для сделок купли-продажи квартиры/комнаты/доли в праве долевой собственности на жилые помещения, земельного участка (земли населенных пунктов, земли сельскохозяйственного назначения), жилого дома, жилого строения, нежилого здания с земельным участком (земли населенных пунктов, земли сельскохозяйственного назначения), гаража и машиноместа, право собственности на которые оформлено после 1998 г. в установленном законом порядке, а также для договора участия в долевом строительстве и договора уступки прав требования по договору участия в долевом строительстве.

При заключении сделок с использованием ипотечного кредитования ПАО Сбербанк Услуга может быть оказана только в рамках следующих продуктов ПАО Сбербанк: «Приобретение готового жилья», «Загородная недвижимость», «Приобретение строящего жилья». Услуга не оказывается при использовании следующих продуктов ПАО Сбербанк: «Объекты недвижимости, строящиеся/построенные с использованием кредитных средств банка», «Использование индивидуального сейфа банка при проведении расчетов по сделкам купли-продажи».

Услуга может быть оказана физическим лицам — гражданам РФ и юридическим лицам, зарегистрированным и действующим на основании законодательства РФ. Юридические лица могут выступать исключительно как продавцы объектов недвижимости или как цеденты (в случае уступки прав требования). Услуга может быть оказана только при прямых сделках, не применяется при альтернативных сделках («цепочках сделок»).

В рамках оказания Услуги не может быть более двух получателей денежных средств. Расчеты осуществляются в рублях. Получателем средств не может выступать несовершеннолетний гражданин или представитель получателя по доверенности.

Код ОКВЭД 68 — расшифровка 2022 года: Операции с недвижимым имуществом

Для кого подходит: всем, кто занимается куплей-продажей недвижимости или сдаёт недвижимость в аренду. ОКВЭД для агентств-недвижимости и сборщиков арендной платы тоже относится к этому классу. Покупать, продавать и сдавать в аренду можно любую недвижимость: квартиры, жилые дома, комнаты, нежилые здания и сооружения, помещения, склады, земельные участки. Агентства, которые консультируют и выступают посредниками (риэлторами) при купле-продаже, сдаче в аренду жилой и нежилой недвижимости — квартир, дач, торговых площадей, складов, гаражей. Деятельность включает анализ рынка, рекомендации по выбору объекта недвижимости, проверку «чистоты» сделки, подготовку документов.

Агентства, которые консультируют и выступают посредниками (риэлторами) при купле-продаже, сдаче в аренду жилой и нежилой недвижимости — квартир, дач, торговых площадей, складов, гаражей. Деятельность включает анализ рынка, рекомендации по выбору объекта недвижимости, проверку «чистоты» сделки, подготовку документов.

Для кого подходит: всем, кто занимается куплей-продажей недвижимости или сдаёт недвижимость в аренду. ОКВЭД для агентств-недвижимости и сборщиков арендной платы тоже относится к этому классу. Покупать, продавать и сдавать в аренду можно любую недвижимость: квартиры, жилые дома, комнаты, нежилые здания и сооружения, помещения, склады, земельные участки.

Агентства, которые консультируют и выступают посредниками (риэлторами) при купле-продаже, сдаче в аренду жилой и нежилой недвижимости — квартир, дач, торговых площадей, складов, гаражей. Деятельность включает анализ рынка, рекомендации по выбору объекта недвижимости, проверку «чистоты» сделки, подготовку документов.

Деятельность включает анализ рынка, рекомендации по выбору объекта недвижимости, проверку «чистоты» сделки, подготовку документов.

Класс ОКВЭД 68 содержит следующие коды с подробным описанием вида деятельности и расшифровкой:

Подкласс ОКВЭД: 68

Операции с недвижимым имуществом

Код ОКВЭД: 68.10.1

Подготовка к продаже собственного недвижимого имущества 10.11 Подготовка к продаже собственного жилого недвижимого имущества

10.11 Подготовка к продаже собственного жилого недвижимого имуществаКод ОКВЭД: 68.10.12

Подготовка к продаже собственного нежилого недвижимого имуществаКод ОКВЭД: 68.10.2

Покупка и продажа собственного недвижимого имущества Код ОКВЭД: 68. 10.21

10.21

Код ОКВЭД: 68.10.22

Покупка и продажа собственных нежилых зданий и помещений Код ОКВЭД: 68. 2

2

Этот раздел включает:

▪сдачу в аренду и эксплуатацию собственного или арендованного недвижимого имущества: многоквартирных зданий и других жилых домов, квартир, нежилых зданий и помещений, включая выставочные залы и складские помещения, земельных участков

▪предоставление в аренду домов, меблированных и немеблированных квартир или многоквартирных помещений, предназначенных для долговременного проживания, обычно на ежемесячной или ежегодной основе

Этот раздел включает:

▪строительство зданий для собственного пользования

▪эксплуатацию стоянок для передвижных домов

20 Аренда и управление собственным или арендованным недвижимым имуществом

20 Аренда и управление собственным или арендованным недвижимым имуществомЭтот раздел включает:

▪сдачу в аренду и эксплуатацию собственного или арендованного недвижимого имущества: многоквартирных зданий и других жилых домов, квартир, нежилых зданий и помещений, включая выставочные залы и складские помещения, земельных участков

▪предоставление в аренду домов, меблированных и немеблированных квартир или многоквартирных помещений, предназначенных для долговременного проживания, обычно на ежемесячной или ежегодной основе

Этот раздел включает:

▪строительство зданий для собственного пользования

▪эксплуатацию стоянок для передвижных домов

Код ОКВЭД: 68. 20.1

20.1

Код ОКВЭД: 68.20.2

Аренда и управление собственным или арендованным нежилым недвижимым имуществомКод ОКВЭД: 68.3

Операции с недвижимым имуществом за вознаграждение или на договорной основе Код ОКВЭД: 68. 31

31

Этот раздел включает:

▪предоставление агентствами услуг по работе с недвижимым имуществом: предоставление посреднических услуг в покупке, продаже и аренде недвижимого имущества, предоставление консультационных услуг при покупке, продаже и аренде недвижимого имущества

▪деятельность агентов по поручительству

Эта группировка не включает:

▪деятельность в области права

Код ОКВЭД: 68.31.1

Предоставление посреднических услуг при купле-продаже недвижимого имущества за вознаграждение или на договорной основе Код ОКВЭД: 68. 31.11

31.11

Код ОКВЭД: 68.31.12

Предоставление посреднических услуг при купле-продаже нежилого недвижимого имущества за вознаграждение или на договорной основеКод ОКВЭД: 68.31.2

Предоставление посреднических услуг по аренде недвижимого имущества за вознаграждение или на договорной основе Код ОКВЭД: 68. 31.21

31.21

Код ОКВЭД: 68.31.22

Предоставление посреднических услуг по аренде нежилого недвижимого имущества за вознаграждение или на договорной основеКод ОКВЭД: 68.31.3

Предоставление консультационных услуг при купле-продаже недвижимого имущества за вознаграждение или на договорной основе Код ОКВЭД: 68. 31.31

31.31

Код ОКВЭД: 68.31.32

Предоставление консультационных услуг при купле-продаже нежилого недвижимого имущества за вознаграждение или на договорной основеКод ОКВЭД: 68.31.4

Предоставление консультационных услуг по аренде недвижимого имущества за вознаграждение или на договорной основе Код ОКВЭД: 68. 31.41

31.41

Код ОКВЭД: 68.31.42

Предоставление консультационных услуг по аренде нежилого недвижимого имущества за вознаграждение или на договорной основеКод ОКВЭД: 68.31.5

Предоставление посреднических услуг при оценке недвижимого имущества за вознаграждение или на договорной основе Код ОКВЭД: 68. 31.51

31.51

Код ОКВЭД: 68.31.52

Предоставление посреднических услуг при оценке нежилого недвижимого имущества за вознаграждение или на договорной основеКод ОКВЭД: 68.32

Управление недвижимым имуществом за вознаграждение или на договорной основеЭтот раздел включает:

▪деятельность учреждений по сбору арендной платы

Эта группировка не включает:

▪деятельность в области права

▪деятельность служб коммунальной поддержки (сочетание услуг, таких как уборка, содержание и проведение мелких ремонтных работ, вывоз мусора, охрана помещений и обеспечение безопасности)

▪управление объектами, такими как военные базы, тюрьмы и прочие объекты (кроме компьютерного управления объектами)

Код ОКВЭД: 68. 32.1

32.1

Код ОКВЭД: 68.32.2

Управление эксплуатацией нежилого фонда за вознаграждение или на договорной основеКод ОКВЭД: 68.32.3

Деятельность по технической инвентаризации недвижимого имуществаЭтот раздел включает:

▪деятельность по технической инвентаризации жилого фонда

▪деятельность по технической инвентаризации нежилого фонда

Персональные рекомендации к классу

Список компаний ЮЛ (юридических лиц) г Волгоград с кодом ОКВЕД 46.

7

7Предприниматель в г Волгоград при регистрации ООО или когда решает, что Волгогра́дская о́бласть — лучшее место, чтобы открыть ИП должен принять решение, какой ОКВЭД назначить организации при регистрации компании в регионе.

Код ОКВЭД 46.7 имеет расшифровку Торговля оптовая специализированная прочая и позволяет назначить этот ОКВЭД как основной вид деятельности, или как дополнительный код экономической деятельности вновь создаваемой организации. Как показывает данные нашего реестра Выписка Налог, уже 47 компании в г Волгоград имеют данный вид деятельности в своем реестре. Это значит, что данный общероссийский код экономической деятельности (ОКВЭД 46.7) востребован всеми типами предпринимателей в регионе Волгогра́дская о́бласть — и обществами с ограниченной ответственностью и индивидуальными предпринимателями.

В нашем сервисе Вы можете как ознакомиться в этими организациями малого и среднего предпринимательства (МСП), так и заказать регистрацию организации в специализированном разделе сервиса. Среди популярных организаций с ОКВЭД 46.7 часто запрашиваются

ООО «РИЭ»,

ООО «ВОЛГОТЕХСЕРВИС»,

ООО «ПРОМТЕХРЕСУРС»,

ООО «АВТОЛАЙН»,

Среди популярных организаций с ОКВЭД 46.7 часто запрашиваются

ООО «РИЭ»,

ООО «ВОЛГОТЕХСЕРВИС»,

ООО «ПРОМТЕХРЕСУРС»,

ООО «АВТОЛАЙН»,

Напоминаем, что наш портал Vypiska-Nalog и его реестр компаний подразумевает помощь не только при организации нового юридического лица, но и позволяет сделать предоставление данных о уже действующих компаниях, содержащихся в ЕГРЮЛ/ЕГРИП г Волгоград сведений в форме электронного документа в режиме онлайн. Это позволяет проверить достоверность, стабильность или реквизиты компании, попавшие в реестр ФНС при регистрации. Функционал доступен при переходе на карточку организации ниже.

Всего организаций с ОКВЭД 46.7 в базе: 8603

Актуальность базы фирм: 2021-12-01

Компаний в реестре г Волгоград с этим ОКВЭД: 47

Текущая дата: 2021-12-04

ИНН: 3444204097

Статус: Действующая

ИНН: 3442118300

Статус: Действующая

ИНН: 3426014470

Статус: Ликвидируется

ИНН: 3459002223

Статус: Действующая

ИНН: 3460005726

Статус: Ликвидируется

ИНН: 3442094956

Статус: Действующая

ИНН: 3444190920

Статус: Действующая

ИНН: 3447029220

Статус: Действующая

ИНН: 3446012922

Статус: Действующая

ИНН: 6155055370

Статус: Ликвидирована

ИНН: 6155051062

Статус: Ликвидирована

ИНН: 3443070563

Статус: Ликвидирована

ИНН: 3442101667

Статус: Ликвидирована

ИНН: 3444168610

Статус: Действующая

ИНН: 6155061039

Статус: Ликвидируется

ИНН: 3442116896

Статус: Ликвидирована

ИНН: 3448050112

Статус: Ликвидирована

ИНН: 3445116020

Статус: Ликвидирована

ИНН: 4632106880

Статус: Ликвидирована

ИНН: 3442092927

Статус: Ликвидирована

ИНН: 3445104923

Статус: Ликвидирована

ИНН: 2901174905

Статус: Ликвидирована

ИНН: 3443092013

Статус: Ликвидирована

ИНН: 3445085269

Статус: Ликвидирована

ИНН: 3446040165

Статус: Ликвидирована

ИНН: 3445116076

Статус: Ликвидирована

ИНН: 3445105116

Статус: Ликвидирована

ИНН: 3448050955

Статус: Ликвидируется

ИНН: 3444173900

Статус: Ликвидирована

ИНН: 3448026381

Статус: Ликвидирована

ИНН: 3448051451

Статус: Ликвидируется

ИНН: 3443094557

Статус: Ликвидирована

ИНН: 3446041352

Статус: Ликвидирована

ИНН: 6155062459

Статус: Ликвидирована

ИНН: 3444189032

Статус: Ликвидирована

ИНН: 3443110985

Статус: Ликвидирована

ИНН: 3443088352

Статус: Ликвидирована

ИНН: 3442120660

Статус: Ликвидирована

ИНН: 3445124849

Статус: Ликвидирована

ИНН: 3442121656

Статус: Ликвидирована

ИНН: 3443117028

Статус: Ликвидирована

ИНН: 3443118159

Статус: Ликвидирована

ИНН: 3443119025

Статус: Ликвидирована

ИНН: 3444195283

Статус: Ликвидирована

ИНН: 3459002505

Статус: Ликвидирована

ИНН: 3460008501

Статус: Ликвидирована

ИНН: 3459002223

Статус: Действующая

%page_title% | AMLCLUB

Организация системы управления рисками.

Целью организации системы управления риском легализации является стремление Организации к исключению вовлечения Организации (использования ее инфраструктуры) в легализации (в ОД/ФТ/ФРОМУ) путем:

ограничения количества и объемов операций клиентов, которые относятся к «высокому» уровню риска, и могут быть направлены на ОД/ФТ/ФРОМУ.

На этапе Организации системы управления рисками Ответственный сотрудник должен определиться со следующими основными моментами:

Всего их 4, я о них говорила. Но для организаций, поднадзорных Росфинмониторингу и Банку России есть различия и нюансы.

Например, организации поднадзорные Росфинмониторингу не обязаны выявлять и оценивать риск, связанный с технологиями предоставления услуг.

Но, для субъектов 115-ФЗ, не поднадзорных Банку России существует гораздо больше факторов, влияющих на степень уровень риска клиента.

Что это значит? Каждый риск, выявляемый Организацией должен быть оценен по шкале не меньше двух. Где 1 -низкий, 2- высокий риск.

Где 1 -низкий, 2- высокий риск.

И, такая шкала должна быть придумала для каждого вида риска. Почему это важно? Потому что для каждого уровня риска, будь то 1,2,3, 9 должны быть придуманы соответствующие и различные процедуры реагирования. А иначе получается, нет риск-ориентированного подхода, если нет разницы в применяемых мерах.

Что, конкретно, будет делать Организация в случае наступления неблагоприятных событий/условий.

После того, как меры реагирования будут продуманы, их нужно распределить.

Распределить такие меры реагирования по уровням риска легализации.

Что делает Организация в случае присвоения уровня риска 1, уровня риска 2 и т.д.

Следующее – это пятый уже основной момент — это часть Организации системы ПОД/ФТ, конечно же, необходимо вменить в обязанности сотрудников меры реагирования на события.

Т.е. сотрудник не только должен знать, что такое ПОД/ФТ, а должен понимать, как ему действовать в каждом конкретном случае.

И последнее, на мой взгляд сейчас самое актуальное для всех – это конечно, Автоматизация процессов.

Начиная с идентификации, даже не с идентификации, с применения превентивных мер по снижению рисков, например, отказ в приеме на обслуживанием лиц, которые однозначно могут вовлечь Организацию в легализацию, например, террористы (примечание автора — я бы не стала принимать на обслуживание экстремиста), и присвоения первичного уровня риска, выявления операций и заканчивая мерами реагирования (отказ, направление сведений в Росфинмониторинг, иное).

Если говорить об оценке рисков, то нельзя не упомянуть тот факт, что все Организации обязаны учитывать результаты национальной и секторальных оценок рисков ОД/ФТ/ФРОМУ, рекомендации Росфинмониторинга, а также имеющиеся типологии ОД/ФТ/ФРОМУ, размещенные в Личном кабинете, на официальных сайтах международных организаций, занимающихся вопросами ПОД/ФТ/ФРОМУ, и иных доступных источниках.

Документы агентства недвижимости Челябинской области

А знаете ли вы, что ежегодно компании, входящие в состав профобъединения, подтверждают свой статус в сообществе?

- Какие документы следует проверить у агентства недвижимости?

- Какие преимущества получают южноуральцы при обращении в компании-члены РГР «Южный Урал»?

Сегодня точность и согласованность действий руководителей и специалистов недвижимости имеет реальный денежный эквивалент, а значение профессионально оказанной риэлторской услуги возрастает в условиях динамично изменяющегося рынка. Для большинства людей недвижимость – это самый дорогой объект собственности, являющийся стабилизационным фондом, средством семейного накопления. Эти и многие другие обстоятельства делают наш бизнес социально-значимым и ответственным.

Для большинства людей недвижимость – это самый дорогой объект собственности, являющийся стабилизационным фондом, средством семейного накопления. Эти и многие другие обстоятельства делают наш бизнес социально-значимым и ответственным.

Компании, входящие в профессиональное объединение ежегодно подтверждают свой статус, получая соответствующие документы:

Свидетельства всегда оформляются на бланках, имеют реквизиты: номер, дату, подпись и печать, подтверждающие юридическую значимость этих документов.

Свидетельства Российской Гильдии РиэлторовЭтими свидетельствами обладают компании, входящие в состав профессионального объединения РГР в качестве коллективного члена, срок действия — до 31.01.2021.

Реквизиты свидетельства РГР, которые нужно проверять у агентства:

- Полное наименование профобъединения — РГР, герб субъекта России.

- Наименование вида документа.

- Форма собственности компании-члена РГР.

- Полное наименование компании-члена РГР.

- Вид членства (коллективное, индивидуальное).

- Подпись (наименование должности, личная подпись, печать, расшифровка подписи).

- Срок действия свидетельства.

- Номер свидетельства.

Этими свидетельствами обладают компании, входящие в состав профессионального объединения РГР «Южный Урал», срок действия — до 31.12.2021.

В свидетельствах о членстве в РГР «Южный Урал» указываются: QR-коды, ссылки на официальные сайты профобъединений и Единого реестра РГР, по которым можно проверить информацию о компании.

Реквизиты свидетельства, которые нужно проверять у агентства:

- Полное наименование профессиональных объединений, членом которых является агентство недвижимости.

- Наименование вида документа.

- Номер свидетельства.

- Срок действия свидетельства (1 год).

- Форма собственности и полное наименование компании-члена РГР «Южный Урал».

- ИНН компании-члена РГР «Южный Урал».

- Вид членства (действительное — агентства недвижимости; ассоциированное — другие компании, не осуществляющие операции с недвижимостью: банки, страховые, оценочные, консалтинговые компании; кандидат в действительные члены — компании, которые проходят обязательные контроль процедуры).

- Подпись (наименование должности, личная подпись, печать, расшифровка подписи).

- QR-код РГР «Южный Урал».

- Ссылки на сайты по проверке членства и сертификации компании.

Если компания — член профобъединения, то она имеет право использовать товарный знак «Риэлтор» и бренды профобъединений, которые доказывают принадлежность к профессиональному сообществу в своих деловых, рекламных и PR-коммуникациях.

Срок действия исключительного права товарного знака «Риэлтор» для компаний-членов профессионального объединения — до 27. 03.2026.

03.2026.

Компания, которая вышла из профобъединения (РГР или его территориального представительства) или не состоит в нем, обязана удалить товарный знак «Риэлтор» и визуальные образы свидетельств из всех публичных internet-источников и рекламы, чтобы не вводить в заблуждение потенциальных потребителей.

Сервис и преференции клиентам

При обращении в компании, состоящие в профессиональном объединении наши клиенты получают:

- Гарантию добросовестного сервиса и работы по стандартам РГР и ее территориальных представительств.

- Обслуживание аттестованных специалистов.

- Страховую защиту по договору страхования профессиональной ответственности.

- Программы лояльности и скидки от компаний-партнеров профессионального объединения.

- Систему бесплатного решения возможных спорных ситуаций в Комиссии по этике.

Если у вас возникли вопросы по покупке или продаже недвижимости в Челябинской области или по России, обращайтесь в компании-члены РГР «Южный Урал». Опытные юристы помогут решить ваш вопрос быстро и профессионально.

Опытные юристы помогут решить ваш вопрос быстро и профессионально.

Еще по теме:

РГР «Южный Урал»

Заявка на патент США для защищенного съемного элемента памяти для мобильного электронного устройства Заявка на патент (Заявка № 20070288752 от 13 декабря 2007 г.)

Уровень техникиЭто изобретение относится к безопасности мобильных электронных устройств, в частности к защите данных, хранящихся на съемном элементе памяти мобильного электронного устройства.

Многие современные мобильные электронные устройства, такие как мобильные телефоны, оснащены слотом, приспособленным для размещения элемента памяти, такого как карта памяти или карта памяти, который легко присоединяется и отсоединяется от устройства.Эти съемные элементы памяти часто используются для переносного хранения данных, записанных мобильным электронным устройством, таких как текстовые сообщения, цифровые фотографии и голосовые записи, которые предназначены для сохранения конфиденциальности пользователем, записавшим данные.

Между тем, многие современные мобильные электронные устройства также оснащены другим слотом, приспособленным для приема элемента идентификации, такого как смарт-карта, который легко присоединяется и отсоединяется от устройства. Эти съемные элементы идентификации обычно хранят на себе предварительно сконфигурированный уникальный идентификатор, такой как международный идентификатор мобильного абонента (IMSI) и личный идентификатор, такой как персональный идентификационный номер (PIN), и могут дополнительно хранить в них динамически настраиваемый уникальный идентификатор. например, беспроводной (OTA) ключ, один или несколько из которых используются для аутентификации пользователя мобильного электронного устройства.То есть, после вставки идентификационного элемента в мобильное электронное устройство, один или несколько из этих элементов аутентификационной информации проверяются соответствующим органом, после чего пользователю разрешается доступ к функциям и характеристикам мобильного электронного устройства и возможность выбора телекоммуникаций. сети и сервисы, для которых пользователь авторизован. В случае проверки PIN-кода пользователь должен ввести соответствующий PIN-код в пользовательском интерфейсе мобильного электронного устройства.

сети и сервисы, для которых пользователь авторизован. В случае проверки PIN-кода пользователь должен ввести соответствующий PIN-код в пользовательском интерфейсе мобильного электронного устройства.

Хотя съемные элементы идентификации в значительной степени преуспели в предотвращении доступа к телекоммуникационным сетям и услугам, для которых пользователь мобильного электронного устройства не авторизован, известно, что они не применялись для предотвращения доступа к данным, хранящимся на съемных элементах памяти для мобильных устройств. электронные устройства, которые должны храниться в тайне.Если съемный элемент памяти, на котором хранятся личные данные, переходит во владение лица, которое не предназначено для доступа к данным, это лицо обычно может получить доступ к личным данным, вставив элемент памяти в любое совместимое устройство. Тот факт, что совместимое устройство может требовать аутентификации, недостаточен для защиты личных данных, поскольку лицо может быть авторизовано на использование совместимого устройства, с которого он или она получает доступ к личным данным, но все же не предназначено для доступа к личным данным.

Изобретение, в основной особенности, обеспечивает защиту данных, хранящихся на съемном элементе памяти для мобильного электронного устройства, посредством шифрования данных с использованием информации аутентификации, хранящейся на съемном элементе идентификации для устройства. Посредством шифрования данных, хранящихся на съемном элементе памяти, с использованием информации аутентификации, которая хранится на съемном элементе идентификации, только владелец съемного элемента идентификации или лицо, осведомленное о хранящейся на нем личной информации, может получить доступ к данным.Таким образом, личные данные, хранящиеся на съемном элементе памяти, предпочтительно защищены от разглашения лицам, не предназначенным для доступа к данным.

В одном аспекте способ защиты данных на съемном элементе памяти, коммуникативно соединенном с мобильным электронным устройством, включает прием данных на мобильном электронном устройстве; шифрование данных с использованием ключа шифрования, сгенерированного с использованием информации аутентификации, хранящейся на съемном элементе идентификации, коммуникативно связанном с мобильным электронным устройством; и сохранение зашифрованных данных на съемном элементе памяти.Информация аутентификации может включать в себя один или несколько из предварительно сконфигурированного уникального идентификатора, динамически настраиваемого уникального идентификатора и персонального идентификатора. Динамически настраиваемый уникальный идентификатор может быть получен с удаленного сервера. Способ может дополнительно содержать прием на мобильном электронном устройстве первой информации управления доступом, идентифицирующей параметры аутентификации, для использования при генерации ключа шифрования. Информация управления доступом может идентифицировать только один уникальный идентификатор, только персональный идентификатор и уникальный идентификатор плюс персональный идентификатор.Способ может дополнительно содержать сохранение на съемном элементе памяти второй информации управления доступом, идентифицирующей параметры аутентификации, и связывание второй информации управления доступом с зашифрованными данными.

В другом аспекте способ воспроизведения защищенных данных, хранящихся на съемном элементе памяти, коммуникативно соединенном с мобильным электронным устройством, включает извлечение зашифрованных данных из съемного элемента памяти; дешифрование данных с использованием ключа дешифрования, сгенерированного с использованием информации аутентификации, хранящейся на съемном элементе идентификации, коммуникативно связанном с мобильным электронным устройством; и рендеринг дешифрованных данных на выходе мобильного электронного устройства.Информация аутентификации может включать в себя один или несколько из предварительно сконфигурированного уникального идентификатора, динамически настраиваемого уникального идентификатора и персонального идентификатора. Способ визуализации защищенных данных может дополнительно содержать извлечение информации управления доступом, связанной с зашифрованными данными, идентифицирующими параметры аутентификации, для использования при генерации ключа дешифрования и использование информации управления доступом для извлечения информации аутентификации.

В другом аспекте мобильное электронное устройство содержит первый элемент приема данных, съемный элемент идентификации, съемный элемент памяти и процессор, коммуникативно связанный с первым элементом приема данных, съемным элементом идентификации и съемным элементом памяти и адаптированный для получать данные от первого элемента приема данных, шифровать данные с использованием ключа шифрования, сгенерированного с использованием информации аутентификации, хранящейся на съемном элементе идентификации, и сохранять зашифрованные данные на съемном элементе памяти.Элемент приема данных может содержать пользовательский интерфейс или сетевой интерфейс. Информация аутентификации может включать в себя один или несколько из предварительно сконфигурированного уникального идентификатора, динамически настраиваемого уникального идентификатора и персонального идентификатора. Процессор может быть дополнительно коммуникативно связан со вторым элементом приема данных и адаптирован для приема от второго элемента приема данных первой информации управления доступом, идентифицирующей параметры аутентификации, для использования при генерации ключа шифрования.Первая информация управления доступом может идентифицировать только уникальный идентификатор, только персональный идентификатор или уникальный идентификатор плюс персональный идентификатор. Процессор может быть дополнительно адаптирован для хранения на съемном элементе памяти зашифрованных данных и второй информации управления доступом, идентифицирующей параметры аутентификации, и связывания зашифрованных данных и второй информации управления доступом.

Эти и другие аспекты изобретения будут лучше поняты при обращении к нижеследующему подробному описанию, взятому вместе с чертежами, которые кратко описаны ниже.Конечно, объем изобретения определяется прилагаемой формулой изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙРИС. 1 показано мобильное электронное устройство в одном варианте осуществления изобретения.

РИС. 2 показывает основную память мобильного электронного устройства в одном варианте осуществления изобретения, а также программное обеспечение устройства и настройки, хранящиеся в ней.

РИС. 3 показывает примерный экран пользователя для выбора способа управления доступом к съемному элементу памяти (RME) в одном варианте осуществления изобретения.

РИС. 4 — блок-схема способа защиты и сохранения данных на RME в одном варианте осуществления изобретения.

РИС. 5 — блок-схема способа визуализации защищенных данных, полученных из RME, в одном варианте осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ПРЕДПОЧТИТЕЛЬНОГО ВАРИАНТА ОСУЩЕСТВЛЕНИЯМобильное электронное устройство 100 в одном варианте осуществления изобретения показано на фиг. 1. Устройство 100 может быть, например, сотовым телефоном, телефоном с Интернет-протоколом (IP) или персональным помощником данных (КПК).Устройство 100 включает в себя процессор 110 , коммуникативно связанный между множеством элементов приема данных 130 A, 130 B, 130 C, 150 , съемный элемент идентификации (RIE) 140 и съемный элемент памяти (RME) 160 . Процессор 110 используется для выполнения программного обеспечения устройства, хранящегося в основной памяти 120 , и взаимодействует с элементами 130 A, 130 B, 130 C, 140 , 150 и 160 для выполнения различных особенности и функции, поддерживаемые устройством 100 .

Элементы приема данных 130 A, 130 B, 130 C относятся к типу с пользовательскими интерфейсами и включают микрофон 130 A, адаптированный для приема голосовых входов, цифровую камеру 130 B, адаптированную для приема изображения и клавиатура 130 C, адаптированная для приема ввода текста. Клавиатура 130 C может включать в себя, например, буквенно-цифровые клавиши, программные клавиши и сенсорный инструмент навигации. Естественно, другие варианты осуществления могут включать в себя дополнительные или другие элементы приема данных того типа, который имеет пользовательские интерфейсы.

RIE 140 — это элемент, который легко присоединяется и отсоединяется от устройства 100 и адаптирован для облегчения аутентификации пользователя устройства 100 . Устройство 100 имеет слот с интерфейсом связи, адаптированным для приема и коммуникативного соединения с RIE 140 . RIE 140 имеет хранящуюся на нем информацию аутентификации, включая один или несколько уникальных идентификаторов и, в некоторых вариантах осуществления, один или несколько личных идентификаторов.В некоторых вариантах осуществления RIE 140 представляет собой смарт-карту, такую как карта модуля идентификации абонента (SIM). В этих вариантах осуществления один или несколько уникальных идентификаторов включают в себя предварительно сконфигурированный уникальный идентификатор, такой как международный идентификатор мобильного абонента (IMSI), и могут включать в себя динамически настраиваемый уникальный идентификатор, такой как беспроводной (OTA) ключ. Ключ IMSI жестко запрограммирован на SIM-карте, тогда как ключ OTA может быть получен через интерфейс беспроводной сети , 150, с удаленного сервера.Более того, в некоторых вариантах осуществления один или несколько личных идентификаторов, хранящихся в RIE 140 , включают в себя личный идентификационный номер (PIN). Информация об аутентификации, хранящаяся в RIE 140 , используется для проверки личности пользователя устройства 100 до того, как пользователю будет предоставлен доступ к функциям и функциям устройства 100 и одной или нескольких абонентских сетей через интерфейс беспроводной сети 150 . Например, в некоторых вариантах осуществления информация из IMSI или ключа OTA, хранящегося в RIE 140 , передается через интерфейс беспроводной сети 150 в абонентскую сеть для проверки личности пользователя устройства 100 .Дополнительная проверка может выполняться в таких вариантах осуществления, требуя от пользователя ввода PIN-кода на клавиатуре 130 C, который соответствует PIN-коду, хранящемуся в RIE 140 . Благодаря двойному IMSI (или OTA-ключу) и проверке PIN только пользователь, который физически обладает RIE 140 и знает секретный код законного владельца RIE 140 , получает доступ к устройству 100 и абонентским сетям.

RME 160 — это элемент, который легко присоединяется и отсоединяется от устройства 100 и адаптирован для хранения в цифровой форме под управлением процессора 110 данных, полученных на устройстве 100 , таких как полученные голосовые входы на микрофон 130 A, изображения, полученные на цифровую камеру 130 B, текстовые вводы, полученные на клавиатуре 130 C, и различные типы цифровых носителей, полученные из сети по интерфейсу беспроводной сети 150 .Устройство 100 имеет слот с коммуникационным интерфейсом, предназначенным для приема и коммуникативного соединения с RME 160 . RME 160 может быть, например, картой памяти или картой памяти.

Обращаясь к РИС. 2 более подробно показана основная память 120 , которая включает в себя программное обеспечение устройства 210 и настройки устройства 220 . В некоторых вариантах осуществления основная память представляет собой флэш-память. Программное обеспечение устройства 210 включает в себя операционную систему, имеющую инструкции, адаптированные для выполнения процессором 110 для выполнения различных функций и функций, поддерживаемых устройством 100 .Программное обеспечение устройства 210 также включает в себя одну или несколько программ с инструкциями, адаптированными для выполнения процессором 110 для обеспечения безопасного хранения данных на RME 160 , включая шифрование данных с использованием аутентификационной информации, хранящейся в RIE 140 , и облегчить рендеринг защищенных данных, полученных из RME 160 , авторизованному пользователю, включая дешифрование таких данных. Настройки устройства 220 включают в себя множество настроек, на которые ссылается процессор 110 , которые влияют, например, на то, как устройство 100 взаимодействует с пользователем.Исключительно в качестве примера, различные настройки устройства могут влиять на метод управления доступом, язык представления, текстовое представление, громкость, мелодию звонка и тип экранной заставки. Особый интерес для настоящего обсуждения представляет настройка устройства для управления доступом RME, которая в одном варианте осуществления принимает одно из четырех значений, соответствующих четырем отдельным методам управления доступом RME, поддерживаемым устройством 100 , и вызывается процессором 110 , как сейчас обсуждали.

Обратимся теперь к РИС.3 показан примерный экран пользователя управления доступом RME , 300, в одном варианте осуществления изобретения. Экран 300 представляется пользователю на дисплее устройства 100 , таком как жидкокристаллический дисплей (ЖКД), после того, как пользователь делает последовательность пунктов меню с помощью клавиатуры 130 C, чтобы разрешить ввод информации управления доступом определение параметров аутентификации для использования при генерации ключа шифрования. Экран 300 в показанном примере включает четыре переключателя, соответствующих четырем различным методам управления доступом.Каждый метод управления доступом определяет параметры аутентификации для использования при генерации ключа шифрования для использования при шифровании данных, записанных на RME 160 . Пользователь переключается между четырьмя радиокнопками, используя, например, сенсорный инструмент навигации на клавиатуре 130 C. После выбора радиокнопки рядом с желаемым методом контроля доступа пользователь нажимает программную клавишу на клавиатуре . 130 C рядом с «СОХРАНИТЬ», чтобы активировать новый выбор. Пользователь нажимает программную клавишу на клавиатуре 130 C рядом с «CANCEL», чтобы вернуться к предыдущему экрану без выполнения нового выбора.

В одном варианте осуществления устройство 100 поддерживает четыре метода управления доступом RME, соответствующие четырем переключателям, показанным на экране 300 в качестве примера. Первый метод контроля доступа — НЕТ. Когда действует метод контроля доступа NONE, данные, хранящиеся в RME 160 , не шифруются. Эти данные соответственно небезопасны и могут быть доступны любому пользователю, имеющему доступ к RME 160 и совместимому мобильному электронному устройству. Второй метод контроля доступа — UNIQUE ID.Когда действует метод управления доступом UNIQUE ID, данные, хранящиеся в RME 160 , зашифровываются с использованием либо ключа IMSI, либо ключа OTA, хранящегося в RIE 140 . Соответственно, к этим данным может получить доступ только пользователь устройства 100 , имеющий RIE 140 . Следует понимать, что использование ключа OTA вместо IMSI для шифрования данных имеет преимущество в том, что если SIM-карта, имеющая IMSI и ключ OTA, потеряна, ключ OTA может быть восстановлен с удаленного сервера, тогда как IMSI не может быть восстановлен. легко восстанавливается.Третий метод контроля доступа — ЛИЧНЫЙ ID. Когда активен метод управления доступом ПЕРСОНАЛЬНЫЙ ID, данные, хранящиеся в RME 160 , зашифровываются с использованием PIN-кода, хранящегося в RIE 140 . Соответственно, к этим данным может получить доступ только пользователь, знающий PIN-код. Наконец, четвертый метод контроля доступа — УНИКАЛЬНЫЙ ИДЕНТИФИКАЦИЯ ПЛЮС ПЕРСОНАЛЬНЫЙ ID. Когда действует метод управления доступом UNIQUE ID PLUS PERSONAL ID, данные, хранящиеся в RME 160 , зашифровываются с использованием одного из ключей IMSI и OTA, хранящихся в RIE 140 , в дополнение к ПИН, хранящемуся в RIE 140 .Следовательно, эти данные могут быть получены только пользователем, который одновременно владеет RIE 140 и знает PIN-код, хранящийся в RIE 140 .

Теперь обратимся к РИС. 4 показана блок-схема способа защиты и сохранения данных на RME 160 в одном варианте осуществления изобретения. Данные для записи на RME 160 принимаются на одном или нескольких элементах приема данных 130 A, 130 B, 130 C, 150 Данные могут быть, например, одним или несколькими принятыми речевыми данными с помощью микрофона 130 A, цифровое изображение, снятое цифровой камерой 130 B, текст, полученный на клавиатуре 130 C, или цифровой носитель, полученный по интерфейсу беспроводной сети 150 .Процессор 110 принимает данные для записи и определяет метод управления доступом RME из настроек устройства 220 ( 410 ). Процессор 110 ссылается на текущее значение настройки устройства управления доступом RME в основной памяти 120 , чтобы облегчить это определение. Значение настройки устройства управления доступом RME в некоторых вариантах осуществления является двухбитовым значением, которое однозначно представляет один из методов управления доступом НЕТ, УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР, ЛИЧНЫЙ ИД и УНИКАЛЬНЫЙ ИДЕНТИФИКАЦИЯ ПЛЮС ПЕРСОНАЛЬНЫЙ ИДЕНТИФИКАЦИЯ.

Процессор 110 затем считывает из RIE 140 информацию аутентификации, соответствующую определенному методу управления доступом ( 420 ). Если методом управления доступом является УНИКАЛЬНЫЙ ID, информация аутентификации включает в себя либо предварительно сконфигурированный уникальный идентификатор, такой как IMSI, либо динамически сконфигурированный идентификатор, такой как ключ OTA, или и то, и другое. Если методом управления доступом является ПЕРСОНАЛЬНЫЙ ID, аутентификационная информация включает в себя личный идентификатор, например ПИН-код.Если методом управления доступом является УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР ПЛЮС ПЕРСОНАЛЬНЫЙ ИДЕНТИФИКАЦИЯ, информация аутентификации включает в себя как личный идентификатор, так и один или несколько предварительно настроенных уникальных идентификаторов и динамически настраиваемых идентификаторов. Если метод управления доступом NONE, информация аутентификации не считывается, данные для записи сохраняются как простые данные, и поток завершается.

Процессор 110 затем определяет, включают ли уникальные идентификаторы динамически настраиваемый уникальный идентификатор, такой как ключ OTA ( 430 ).Если это так, процессор , 110, выбирает динамически настраиваемый уникальный идентификатор для использования на последующем этапе шифрования ( 440 ). Если нет, процессор выбирает предварительно сконфигурированный уникальный идентификатор, такой как IMSI, для использования на последующем этапе шифрования ( 450 ). Если метод контроля доступа — ЛИЧНЫЙ ID, этот шаг пропускается.

Процессор 110 затем генерирует ключ шифрования, используя информацию аутентификации ( 460 ). Ключ шифрования — это битовая последовательность, применяемая в качестве входных данных для алгоритма шифрования / дешифрования программного обеспечения устройства 210 , которое изменяет выходные данные зашифрованных данных алгоритмом при преобразовании данных, полученных на одном или нескольких элементах приема данных 130 A, 130 B, 130 , 150 из простых данных, которые могут быть прочитаны устройством 100 , для шифрования данных, которые не могут быть прочитаны устройством 100 при отсутствии соответствующего ключа дешифрования.Алгоритм шифрования / дешифрования может быть выбран из многих хорошо известных шифров, таких как, например, Twofish, Serpent, AES, Blowfish, CAST5, RC4, 3DES и IDEA. В некоторых вариантах осуществления пользователь устройства 100 может выбрать алгоритм шифрования / дешифрования из множества таких алгоритмов, поддерживаемых устройством 100 . Если методом управления доступом является УНИКАЛЬНЫЙ ID, ключ шифрования создается как функция конкретного уникального идентификатора, такого как ключ IMSI или OTA, выбранный на этапах 430 — 450 .Если методом управления доступом является ПЕРСОНАЛЬНЫЙ ID, ключ шифрования создается как функция персонального идентификатора, такого как ПИН-код, считанный из RIE 140 . Если методом управления доступом является УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР ПЛЮС ПЕРСОНАЛЬНЫЙ ИДЕНТИФИКАЦИЯ, ключ шифрования создается как функция уникального идентификатора, выбранного на этапах с 430 по 450 , и персонального идентификатора, считанного из RIE 140 . В некоторых вариантах осуществления весь идентификатор (или идентификаторы) используется (используются) для генерации ключа шифрования.В других вариантах осуществления часть идентификатора (или идентификаторов) используется (используются) для генерации ключа шифрования. В некоторых вариантах осуществления ключ шифрования включает в себя биты, составляющие идентификатор (или идентификаторы), тогда как в других вариантах осуществления ключ шифрования включает биты, полученные из идентификатора (или идентификаторов). Затем процессор 10 шифрует данные для записи с помощью ключа шифрования, сгенерированного на этапе 460 ( 470 ).

Наконец, процессор 110 хранит зашифрованные данные в RME 160 и связывает их с зашифрованной информацией управления доступом к данным, идентифицируя параметры аутентификации, включая метод управления доступом RME и тип уникального идентификатора, выбранный на этапах 430 – 450 ( 480 ).Информация управления доступом в некоторых вариантах осуществления добавляется как заголовок к файлу, который содержит зашифрованные данные. Заголовок в некоторых вариантах осуществления также включает неиспользуемые поля, которые зарезервированы для использования в будущем. В других вариантах осуществления информация управления доступом хранится в отдельном файле на RME 160 , и связь с зашифрованными данными поддерживается обычными средствами. Параметр аутентификации метода управления доступом в некоторых вариантах осуществления представляет собой двухбитовое значение, однозначно представляющее один из методов управления доступом НЕТ, УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР, ЛИЧНЫЙ ИД и УНИКАЛЬНЫЙ ИДЕНТИФИКАЦИЯ ПЛЮС ПЕРСОНАЛЬНЫЙ ID.Могут использоваться те же двухбитовые значения, которые используются в настройке устройства метода доступа RME. Параметр аутентификации типа уникального идентификатора в некоторых вариантах осуществления представляет собой однобитовое значение, однозначно представляющее либо предварительно сконфигурированный тип уникального идентификатора (например, IMSI), либо динамически настраиваемый тип уникального идентификатора (например, ключ OTA).

Теперь обратимся к РИС. 5 показана блок-схема способа визуализации защищенных данных, полученных из RME 160 , в одном варианте осуществления изобретения. Поток выполняется процессором 110 после того, как пользователь устройства 100 выполняет последовательность пунктов меню, используя клавиатуру 130 C, запрашивая зашифрованные данные из RME 160 .Запрошенные данные могут быть, например, речью, принятой микрофоном 130 A, цифровым изображением, снятым цифровой камерой 130 B, текстом, принятым на клавиатуре 130 C, или цифровыми носителями, принятыми по интерфейсу беспроводной сети 150 , который был ранее зашифрован с использованием способа, показанного на фиг. 4 и зарегистрирован на RME 160 . Отметим, что если запрошенные данные не зашифрованы, процессор , 110, отображает данные пользователю на дисплее без выполнения способа по фиг.5.

Процессор 110 считывает из RME 160 запрошенные данные и информацию управления доступом, идентифицируя метод управления доступом RME и уникальный тип идентификатора, используемый при шифровании данных ( 510 ). Как упоминалось, информация управления доступом в некоторых вариантах осуществления добавляется как заголовок к файлу, содержащему зашифрованные данные.

Процессор 110 затем определяет, требует ли метод управления доступом персональный идентификатор, например ПИН-код ( 520 ).Для методов контроля доступа PERSONAL ID и UNIQUE ID PLUS PERSONAL ID требуется персональный идентификатор. Если требуется персональный идентификатор, процессор 110 определяет, был ли персональный идентификатор уже введен текущим пользователем устройства 100 ( 522 ). Если он уже был введен, процессор 110 извлекает ранее введенный персональный идентификатор из RIE 140 или из основной памяти 120 ( 524 ). Если он еще не был введен, процессор 110 запрашивает у пользователя персональный идентификатор ( 526 ).Если персональный идентификатор не требуется, процессор 110 обходит шаги с 522 по 526 .

Процессор 110 затем определяет, требует ли метод управления доступом уникальный идентификатор, такой как предварительно настроенный уникальный идентификатор или динамически настраиваемый уникальный идентификатор ( 530 ). Методы управления доступом UNIQUE ID и UNIQUE ID PLUS PERSONAL ID требуют уникального идентификатора. Если требуется уникальный идентификатор, процессор 110 определяет по типу уникального идентификатора, является ли требуемый уникальный идентификатор предварительно настроенным уникальным идентификатором, таким как IMSI, или динамически настраиваемым уникальным идентификатором, таким как ключ OTA ( 532 ) .Если требуемый уникальный идентификатор является предварительно сконфигурированным уникальным идентификатором, процессор 110 извлекает предварительно сконфигурированный уникальный идентификатор из RIE 140 ( 534 ). Если требуемый уникальный идентификатор является динамически настраиваемым уникальным идентификатором, процессор 110 извлекает динамически настраиваемый уникальный идентификатор из RIE 140 ( 536 ). Если уникальный идентификатор не требуется, процессор 110 обходит шаги с 532 по 536 .

Процессор 110 затем генерирует ключ дешифрования, используя информацию аутентификации, то есть уникальный идентификатор и / или персональный идентификатор ( 540 ). Ключ дешифрования представляет собой последовательность битов, применяемую в качестве входных данных для алгоритма шифрования / дешифрования программного обеспечения устройства 210 , которое изменяет выходные данные алгоритма при преобразовании зашифрованных данных, полученных из RME 160 , из зашифрованных данных, которые не могут быть прочитаны устройством . 100 в простые данные, которые может прочитать устройство 100 .Если методом управления доступом является УНИКАЛЬНЫЙ ID, ключ дешифрования создается как функция конкретного уникального идентификатора, такого как ключ IMSI или OTA, в результате шагов с 530 по 536 . Если методом управления доступом является ПЕРСОНАЛЬНЫЙ ID, ключ дешифрования создается как функция персонального идентификатора, такого как ПИН, в результате шагов с 520 по 526 . Если методом управления доступом является УНИКАЛЬНЫЙ ИДЕНТИФИКАТОР ПЛЮС ПЕРСОНАЛЬНЫЙ ИДЕНТИФИКАЦИЯ, ключ дешифрования создается как функция от уникального идентификатора, полученного на этапах 530 – 536 , и личного идентификатора, полученного на этапах 520 – 526 .В некоторых вариантах осуществления весь идентификатор (или идентификаторы) используется (используются) для генерации ключа дешифрования. В других вариантах осуществления часть идентификатора (или идентификаторов) используется (используются) для генерации ключа дешифрования. В некоторых вариантах осуществления ключ дешифрования включает в себя биты, составляющие идентификатор (или идентификаторы), тогда как в других вариантах осуществления ключ дешифрования включает биты, полученные из идентификатора (или идентификаторов). Затем процессор 110 дешифрует данные с помощью ключа дешифрования, сгенерированного на этапе 540 ( 550 ), и отображает расшифрованные данные на одном или нескольких элементах вывода данных устройства 100 , таких как ЖК-дисплей или акустическая система. (560 ).

Следует принять во внимание, что, поскольку данные хранятся на RME 160 в зашифрованном виде, данные защищены от разглашения в случае утери, кражи или иным образом передачи RME 160 во владение неуполномоченным лицом, если неавторизованное лицо также обладает RIE 140 и / или личным идентификатором пользователя, который вызвал запись данных на RME 160 . Рассмотрим пример, в котором пользователь мобильного электронного устройства, в которое вставлен RME 160 , запрашивает зашифрованные данные, которые ранее были сохранены на RME 160 , используя метод доступа UNIQUE ID PLUS PERSONAL ID.Если съемный элемент информации, отличный от RIE , 140 , вставлен в мобильное электронное устройство, ключ дешифрования, сгенерированный с использованием уникального идентификатора, извлеченного из съемного элемента информации, не сможет расшифровать данные. Более того, если пользователь вводит персональный идентификатор, который не совпадает с тем, который был введен пользователем, который вызвал запись данных на RME 160 , ключ дешифрования, сгенерированный с использованием несовпадающего персонального идентификатора, не сможет расшифровать данные. .Действительно, вставка RIE 140 без ввода соответствующего персонального идентификатора или ввод соответствующего персонального идентификатора без вставки RIE 140 не приведет к успешному дешифрованию запрошенных данных, которые ранее были сохранены на RME 160 . с использованием метода доступа UNIQUE ID PLUS PERSONAL ID. Оба требуются.

С другой стороны, пользователь, который вызывает запись данных на RME 160 , может выбрать менее строгий метод безопасности, такой как вставка только RIE 140 (например,грамм. Метод управления доступом UNIQUE ID) или ввод соответствующего личного идентификатора (например, метод управления доступом PERSONAL ID) требуется для расшифровки данных.

Специалистам в данной области техники будет понятно, что изобретение может быть воплощено в других конкретных формах без отступления от его сущности или существенного характера. Поэтому настоящее описание считается во всех отношениях иллюстративным, а не ограничивающим. Объем изобретения указан в прилагаемой формуле изобретения, и все изменения, которые связаны с его значением и диапазоном эквивалентов, предназначены для включения в нее.

👨🍳Рецепт: «Happy Trio» big S карри, курица, рис, расшифровка!

Когда курица карри из большой S в «Трио счастья» врезалась в взрыв, когда размер S зааплодировал, слюна потекла быстро. К сожалению, секретный рецепт Big S в Интернете давно никто не расшифровывал. Итак, я смотрел видео почти одну секунду и одну секунду внимательно, в сочетании со многими другими рецептами курицы карри, сильной расшифровкой рецепта большой курицы карри S!

Половина луковицы нарезанная мелкими кубиками

Морковь и картофель, очищенные от кожуры, нарезанные мелкими кусочками

Маринованная курица: Подробного объяснения способа маринования курицы в видео нет.Вот еще один рецепт маринования курицы: выпустить порошок, порошок карри, немного соевого соуса, приготовить вино и хорошо перемешать. Время маринования — десять минут.

Положите в сковороду необходимое количество масла, добавьте небольшой лук, помешивая, обжарьте до сладости и обжарьте до золотистого цвета. Обратите внимание, что при небольшом огне требуется сладость лука. В видео большой S также использовал небольшую крышку на крышке.

Добавьте картофель и морковь и продолжайте жарить, помешивая.

Добавить минеральную воду и тушить.

В отдельном воке перемешайте маринованную курицу в воке, пока она не обесцветится. Затем добавьте курицу в сковороду. Готовьте немного и добавьте блок карри.

Этот шаг очень важен. Я чувствую, что секрет большого успеха в его: нарезать сушеное манго ножницами.

Второй ключевой момент секрета: добавляйте нужное количество молока.В другие рецепты некоторые люди добавляли кокосовый сок и арахисовое масло. Или йогурт и арахисовое масло.

Продолжайте варить на медленном огне и добавить ароматные листья. Это видно на видео.

В процессе кипячения густого супа Big S продолжал пробовать вкус супа, добавляя минеральную воду, добавляя сушеное манго, повторяя два или три раза, чтобы отрегулировать вкус.

По завершении приготовленное карри заливается рисом и сверху добавляется кусочек сыра.

исполняйте.

Говорят, что формула конкурса риса звездное карри будет первой!

Расшифровка значений названий треков для оригинального саундтрека «Attack on Titan»: ShingekiNoKyojin

Любой, кто знаком с саундтреком к Attack on Titan, знает, что большая часть музыки, сделанной для Attack on Titan, имеет «тарабарские» названия, процитировать кого-то другого.

Однако многие люди не знают, что все эти «тарабарщины» правильно декодируются во что-то, что придает правильное значение названию песни.Или что ж, в некоторых случаях настоящего смысла нет вообще.

Познакомьтесь с Хироюки Савано, композитором, написавшим музыку Attack on Titan. Во многих интервью он заявлял, что ему не нравится слишком часто давать своей музыке обычные названия. Его доводы в пользу этого? Потому что это было бы скучно или неинтересно. Я не могу найти точную цитату в настоящее время, поэтому не думайте, что это именно те слова, которые сказал сам Савано.

Если вы проследите за творчеством Хироюки Савано, то заметите, что большинство его саундтреков, выпущенных после 2010 года, а точнее после Gundam Unicorn, имеют такие названия.Я и я с фан-сервером Хироюки Савано в Discord часто называют эти «тарабарщины» названиями «саванизированными». Я могу использовать этот термин в этом посте.

В любом случае, я здесь, чтобы разбить смысл каждого названия трека из каждого выпущенного саундтрека к «Атаке титанов».

Я уверен, что не все это будет «правильным», и я постараюсь пометить любые спойлеры там, где это необходимо. Если я допустил ошибку, дайте мне знать.

Без лишних слов, начну с начала.

«Атака титанов» Оригинальный саундтрек

Самый первый релиз OST для «Атаки титанов». Во всяком случае, по меркам Савано, довольно ручной. Однако есть некоторые проблемы.

1, ətˈæk 0N tάɪtn

Означает «Атака Титана». Большинство людей должно уметь это понять, но, насколько мне известно, в нем не прописано какое-либо произношение слов, скорее, это больше просто использование символов из другого языка, чтобы оно выглядело как слова «Атака Титана».

В этом треке вокал Мики Кобаяши, слова — Ри.

РЕДАКТИРОВАТЬ 4: Кредит / u / o-temoto за этот отрывок:

«На самом деле это всего лишь попытка фонетизации с использованием чего-то, в основном напоминающего IPA, которое обычно выглядит следующим образом: əˈtæk ɒn ˈtaɪtən«

». ударения, стилистическая замена слова «on» и исключение schwa в «titan», но это в основном обычный IPA ».

2, The Reluctant Heroes

Вокальные треки, подобные этим, обычно имеют «нормальные» названия, хотя специально для Attack on Titan есть несколько (например, ətˈæk 0N tάɪtn), которые не являются «нормальными».

3, слезы с глаз

Мой личный любимый трек из альбома. Означает «Вода из глаз» или просто «Слезы», что, вероятно, является предполагаемым значением названия.

Это немного сложнее, чем вы думаете. Слово «глаз» по-японски можно записать как 目 (я). В музыке Савано тире, -, часто рассматривается как частица の (нет), которая указывает на владение, подобное an в английском языке. Вода на японском языке — это 水 (мидзу).

Таким образом, японское название будет «目 の 水».Латинизация этого слова — «Me no Mizu». В буквальном переводе это означает «вода глаз», но, как бы буквально это ни было, имеет смысл просто перевести это слово как «слезы», даже если есть другое японское слово для обозначения слез, похожее на английский.

4, 立 body 機 motion

Означает «3D-механизм маневрирования» или «оборудование для вертикального маневрирования» в зависимости от того, как вы его называете.

Чтобы расшифровать этот Sawanised заголовок, все, что вам нужно сделать, это заменить английские слова на их соответствующие кандзи / японские слова.Слово «тело» на иероглифах пишется как 体, а слово «движение» может быть представлено символом 動.

В совокупности вы получите титул «立体 機動», который произносится как «Риттай Кидо». Это японское название 3D-механизма маневрирования или оборудования для вертикального маневрирования.

5, cóunter ・ attàck-mˈænkάɪnd

Скорее всего означает «Counter Attack Mankind». Те же причины для первого трека этого альбома, ətˈæk 0N tάɪtn.

Однако у этой трассы есть два уникальных участка.Это то, что мы в чате Sawano Discord называем «двойной дорожкой», когда Sawano включает два совершенно разных музыкальных произведения в один и тот же трек на альбоме.

Символ ・ в названии часто используется для разделения двух разных слов. Например, это чаще всего используется, когда западные имена записываются на японском языке, где ・ разделяет имя и фамилию, чтобы японцам было понятно, где заканчивается имя.

Я считаю, что это сделано для разделения двух разных частей в одном треке, причем первая половина трека называется «Counter», а вторая — «Attack Mankind».

Сначала это показалось мне странным. «Attack Mankind» звучит не очень хорошо. Но потом я понял, что там тире . Это тире, как упоминалось ранее, представляет собой притяжательную частицу の (нет) во многих названиях треков Савано.

Теперь перевод этого слова как «Мандкинд Атаки» звучит странно, но помните, что японское название «Атаки Титанов» — «Shingeki no Kyojin». Хотя перевод «Shingeki no Kyojin» на «Attack on Titan» ужасен, я считаю, что название, скорее всего, должно следовать этой схеме.Это означало бы, что это должно быть сказано как «Атака на человечество», что звучит намного лучше, не так ли?

Таким образом, полное название должно быть «Counter ・ Attack on Mankind», где «Counter» относится к первой половине трека, а «Attack on Mankind» — ко второй.

Это также можно было бы полностью интерпретировать как «Контратаку на человечество», а не разделять их. Ваш звонок.

6, армия⇒G♂

Скорее всего означает что-то вроде «Армия⇒Мужской Титан», возможно, имея в виду Колоссальных или Бронированных титанов.

Слово «армия» говорит само за себя, поскольку оно английское. ⇒, вероятно, означает какое-то продвижение, или, возможно, вы могли бы интерпретировать его как «Атака». В «G♂» буква G может означать «гигант». Символ ♂ представляет мужской пол.

Возможно, буквально могло означать «Армейская атака на Титана-самца», но, вероятно, лучше интерпретировать это как «армия⇒Мужской Титан».

Честно говоря, это тот, в котором я меньше всего уверен.

7, Vogel im Käfig

Немецкий, и нормальное название.Насколько мне известно, буквально означает «Птица в клетке».

Вокал Cyua, слова Ри.

8, DOA

«Мертвый по прибытии».

Вокал Эйми Блэкшлегер, слова mpi.

9,】 ♀】 ♂】 ← 巨人

Это немного сложнее. Это даже не то, что я могу легко сказать как английское название.

В конце символы «巨人» — это «Кёдзин» или «Титан».

«Расшифрованный» заголовок был бы чем-то вроде «凸】 ♀】 ♂】 ← Титан», но это не дает вам много информации, не так ли?

По сути, идея названия состоит в том, что каждая】 — одна из трех стен, а 凸 должна представлять замок.Стрелка, указывающая влево, указывает на то, что титан движется к этим стенам.

Проще говоря, я бы назвал это «Титан, продвигающийся сквозь стены к замку», но я считаю, что лучше читать его как «凸】 ♀】 ♂】 ← Титан».

Никогда не думал, что увижу целую «сцену», описанную в названии трека.

10, E ・ M ・ A

Средство «Эрен ・ Микаса ・ Армин».

Здесь особо особо не на что, кроме того, что трек потрясающий.

11, 巨 ♀ ~ 9 地区

Означает «Самка Титана ~ Истребление».Еще одна «двойная дорожка» с двумя отдельными частями в одной дорожке. Я подозреваю, что тильда (~) предназначена для разделения этих двух названий.

Символ «巨» — это «Kyo», что означает «гигант» (первая часть « Kyo jin»). Символ ♀ представляет женский пол. Совершенно ясно, что для меня это означает «Женский Титан».

«9 центов» — это весело. Цифра 9 может читаться как «ку», что является одним из способов обозначения числа на японском языке. «地区» читается как «тику». Соединяя их, получаем «кучику».По-японски это, вероятно, «駆 逐» (Kuchiku), что означает «истребление» или «разрушение».

Таким образом, это название должно декодироваться как «Female Titan ~ Extermination», где «Female Titan» — первая половина трека, а «Extermination» — вторая половина трека.

12, Bauklötze

Немецкий, снова. Я считаю, что буквально переводится как «строительные блоки».

Вокал Мики Кобаяши, слова Риэ.

13, 2chi 城

«Повседневная жизнь» или «Ничидзё».

2 в японском языке читается как «ни», «ци» означает просто «ци», а 城 произносится как «дзю».

Сложите все вместе, и вы получите «Ничидзё». Нет, не аниме, а японское слово, означающее «Повседневная жизнь».

Тоже лучший трек по OST fight me.

14, XL-TT

Означает «Колоссальный Титан».

XL = Extra Large

TT = T i t и

«Extra-large» может быть написано на японском языке как 超大型 (chou-oogata) и «Titan», как гласит название серии, это «Кёдзин».

«Чоу-оогата Кёдзин» (超大型 巨人) — японское название «Колоссального Титана».

15, Назовите свое имя

Спасибо, что позвонили мне. Нет, «y» и «n» — это НЕ с заглавной буквы в названии трека.

Вокал mpi и CASG (Caramel Apple Sound Gadget), слова mpi.

16, omake-pfadlib

Означает «Bonus Pianoforte Ad-lib».

«Омаке» — японское слово, означающее «бонус» или дополнительный контент.

«pf» — это сокращение от «Pianoforte», официального названия распространенного типа фортепиано.

«адлиб» — это «импровизация», слово, используемое в музыке как синоним импровизации.

Итак, «Bonus Pianoforte Ad-lib».

И это первый саундтрек к 1-му сезону «Атаки титанов». У нас еще есть куча альбомов, не волнуйтесь, это еще не все.

«Атака титанов», оригинальный саундтрек II

Это легче объяснить.

Все треки в этом саундтреке следуют установленному шаблонному шаблону для своих названий, без какого-либо реального смысла.

Давайте возьмем для примера первую дорожку «進 撃 st-hrn-egt20130629 巨人».

Японские иероглифы «進 撃» читаются как «Шингеки», а «巨人» — как «Кёдзин», что означает «Атака (наступление)» и «Титан» соответственно.

«st-hrn-egt» буквально перечисляет инструменты в самом произведении. В данном случае это «струны, валторны и электрогитара».

Цифры явно обозначают дату. «20130629», что означает «29 июня 2013 года». Что это за дата? Что ж, основываясь на других треках, которые Савано выпускал в прошлом, я более чем уверен, что это дата, когда трек был записан или, возможно, микширован / мастеринг, поскольку запись саундтрека обычно занимает больше одного дня.

Поскольку все треки в этом альбоме следуют одной и той же формуле, я не буду подробно объяснять значение каждого трека в OST. Ну вот.

1, 進 撃 st-hrn-egt20130629 巨人

«Attack Strings-Horns-Electric Guitar 29 июня 2013 г. Титан»

2, 進 撃 pf20130218 巨人

«Attack

5 9 февраля 2013 г. Pianoforte 1820″ 3, 撃 gt20130218 巨人

«Attack Guitar 18 февраля 2013 г. Titan»

4, 進 撃 st-hrn-gt-pf20130629 巨人

«Attack Strings-Horns-Guitar-Pianoforte

5

5, 29 июня 2013 г.» 5, 進 撃 vc-pf20130218 巨人

«Attack Violoncello-Pianoforte 18 февраля 2013 г. Титан»

Виолончель — это формальный термин для обозначения виолончели.

6, 撃 vn-pf20130524 巨人

«Attack Violin-Pianoforte 24 May 2013 Titan»

7, 撃 pf-adlib-b20130218 巨人

Attack Ad-Pianoforte Titan «

Если уточнить,» Pianoforte Ad-lib B «относится к набору импровизированных фортепьяно, которые были записаны для этого альбома. Это вариант «Б».

8, 撃 st20130629 巨人

«Attack Strings 29 июня 2013 г. Титан»

9, 撃 pf-adlib-c20130218 巨人

«Attack-Titan-C» 9 февраля 2013 г. Чтобы уточнить, «Pianoforte Ad-lib C» относится к набору импровизированных фортепьяно, которые были записаны для этого альбома.Это вариант «C», вариант B появился раньше.

10, 撃 st-hrn-gt20130629 巨人

«Attack Strings-Horns-Guitar 29 июня 2013 г. Titan»

11, 撃 pf-medley20130629 巨人

«Attack Pianoforte» июнь 2013 г.

Вероятно, это одно из названий, в котором что-то упоминается о самом треке. Это фортепианная смесь различных мелодий, которые встречаются в OST Attack on Titan, таким образом, «Pianoforte-Medley».

«Атака титанов», сезон 2. Оригинальный саундтрек

Пропуск музыки, созданной для фильмов, поскольку все эти треки включены в этот альбом.

Сюда же включены треки из второго OST первого сезона Attack on Titan, но я решил поговорить о них отдельно, так как легче говорить обо всех сразу. Я не буду говорить о них ниже.

Всего для сезона 2 было записано 11 новых треков. Есть также 11 треков, которые появились в выпусках альбомов, связанных с фильмами, которые снова появляются в этом саундтреке.

Я буду использовать формат «1-01». для описания номера трека.Первое число относится к номеру диска, второе — к номеру дорожки на этом диске.

1-01. Barricades

Вокал Йоша, Джеми, mpi. Слова Бенджамина & mpi.

1-02. АПЕТИТАН