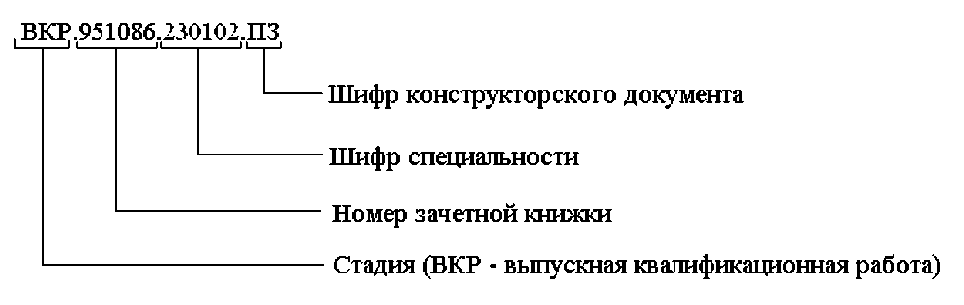

Порядок обозначения проектной документации (шифр)

Каждый проект должен иметь свое самостоятельное условное обозначение. Мне приходится работать с многими проектными организациями. Порой, создается впечатление, что некоторые не понимают, как необходимо обозначать проектную документацию.

Обозначение проектной документации состоит из двух частей: базовое обозначение и через дефис указывается марка комплекта чертежей.

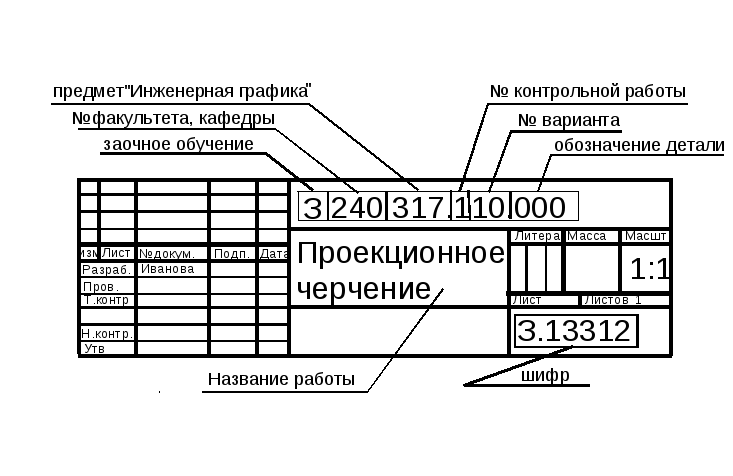

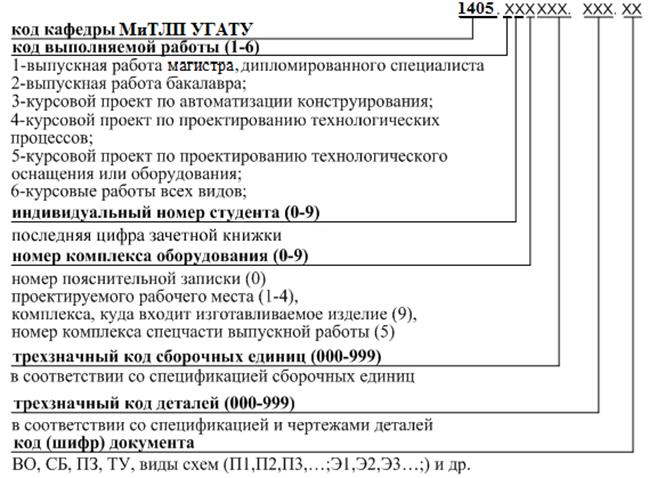

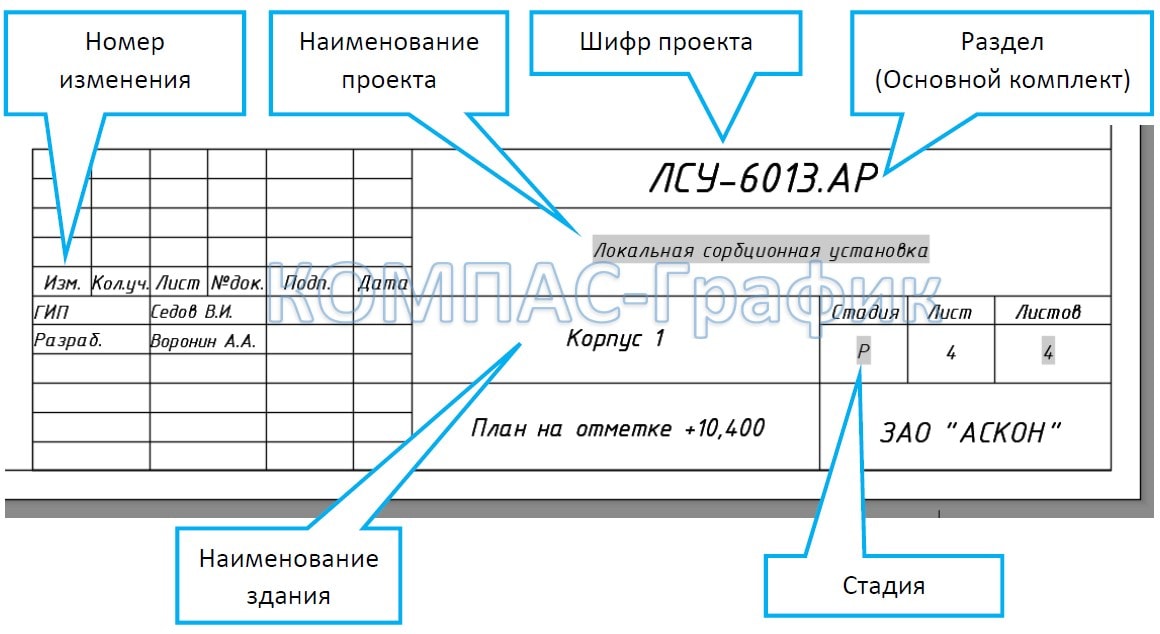

Штамп с обозначением документации

В базовое обозначение рекомендуется включать обозначение, присваиваемое проектной организацией, и через дефис — номер здания или сооружения по генплану.

ХХХХ-YY-ZZ

ХХХХ – обозначение проектной организации;

YY- номер здания или сооружения по генплану;

ZZ – марка основного комплекта чертежей.

Например, 2014-1-ЭМ1, 2014-1-ЭМ2, 2014-2-ЭП.

К обозначениям эскизных чертежей добавляют через точку заглавную букву «Н».

Пример: ХХХХ-YY-ZZ.

Текстовые документы, входящие в ведомость прилагаемых документов, должны иметь обозначение с добавлением через точку соответствующих заглавных букв:

СО — для спецификации оборудования;

ЛО — для опросного листа;

ЛС — для локальной сметы;

ВМ — для ведомости потребности в материалах;

ВР — для ведомости объемов монтажных и строительных работ.

Пример: 2014-1-ЭМ.ЛО1

Хочу заметить, у нас (там где я работал и работаю) принято спецификациям присваивать букву «С», а опросным листам – «ОЛ».

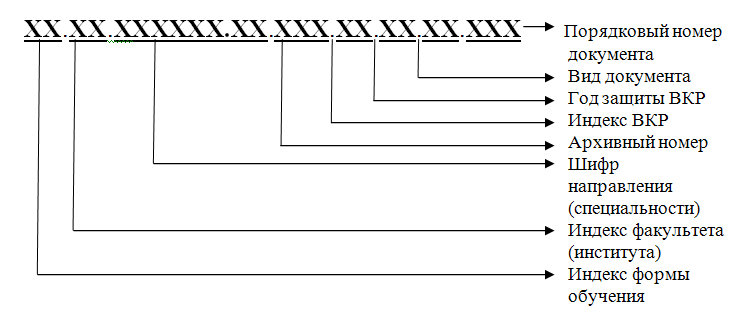

Рекомендуются, чтобы обозначение проектной документации имело следующий вид:

Обозначения проектной документации

Как видим, здесь добавляется номер договора генерального проектировщика (а также подрядного, если такой имеется) и год.

Эти рекомендации по обозначению проектной документации представлены в следующих документах:

1 Электротехническая рабочая документация. Общие требования и рекомендации по составу и оформлению. (Взамен ВСН 381-85). Москва 1993.

Москва 1993.2 Инструкция по оформлению проектной документации.

3 ГОСТ Р 21.1101—2009. Система проектной документации для строительства. Основные требования к проектной и рабочей документации.

А каких правил обозначения ПСД придерживаетесь вы?

Советую почитать:

NormaCS ~ ГОСТ Р 21.1101-2013 ~ Шифр разделов по ГОСТ Р 21.1101-2009 или ГОСТ 21.1101-2013?

akostin, добрый день!

1. В вопросе не написано, зачем нужно было изменять обозначение документа.

В п. 7.1.2 написано, в каких редких случаях можно изменять обозначение:

«Обозначение документа допускается изменять только в случае, когда разным документам ошибочно присвоены одинаковые обозначения или в обозначении документа допущена ошибка».

В этих случаях – да, выпускают разрешение и пишут причину изменения обозначения.

Но если вместо документа с одним обозначением, и совсем не по причине ошибки в обозначении, выпускают другой документ с другим обозначением (например, был 2345-12-АР, а выпустили 2345-12-АР1), то первый документ требуется аннулировать и  7.2.1 «Изменение документа (в том числе его аннулирование) выполняют, как правило, на основании разрешения на внесение изменений).

7.2.1 «Изменение документа (в том числе его аннулирование) выполняют, как правило, на основании разрешения на внесение изменений).

В графе 6 разрешения при аннулировании документа в графе делают запись, например, «2345-12-АТХ1 аннулировать». Если взамен аннулированного документа следует пользоваться документом с другим обозначением, то в графе делают запись, например, «2345-12-КЖ1.И-Б1 аннулировать. Заменен чертежом 2345-12-КЖ1.И-Б3».

Но документ с другим обозначением не является очередным изменением (очередной версией) предыдущего документа. Прежний документ был аннулирован и его жизненный цикл на этом закончился. Таблицы изменений в основных надписях и таблицы регистрации изменений в новом документе с другим обозначением не заполняются.

2. В стандарте нет какого-либо запрета на изменение наименования объекта капитального строительства — не написано ни о том, что это допускается, ни о том, что этого нельзя делать. Т.е. если нет специального запрета, то, получается — можно. Но для этого, в первую очередь, необходимо внести изменение в задание на проектирование.

Но для этого, в первую очередь, необходимо внести изменение в задание на проектирование.

3. О неприемлемости. Это вы и заказчик решаете, что приемлемо и что неприемлемо.

Например, архитектура здания изменилась полностью или изменения в документацию вносит другая организация, которая не хочет связываться с внесением изменений в чужую документацию, подлинников которой у другой организации и нет вовсе, и т.п.

Рабочая документация — определение, состав и разделы

Согласно положениям СНиП 11-01-95, рабочая документация (её состав) в сфере строительства предприятий, сооружений и зданий определяется государственными стандартами СПДС, однако при этом уточняется проектировщиком и заказчиком в ходе составления договора или контракта на проектирование. Отраслевые, республиканские и государственные стандарты в состав рабочей документации не входят. Также, в её состав не входят те чертежи типовых конструкций, узлов и изделий, на которые в чертежах рабочей документации содержаться ссылки.

Содержание статьи

Рабочая документация как стадия составления документации по проекту

Вся документация по проекту может быть представлена в виде пакетов, представляющих три стадии.

- Эскизный проект (предпроектные проработки). Это этап разработки концепции будущего объекта с определением его основных технико-экономических характеристик. По эскизному проекту видно, как объект «посажен» на местности, каким будет его конструктивная схема и объёмно-пространственное решение. Эта стадия выделяется условно. Предпроектные проработки не всегда создаются при подготовке основных пакетов документов. Однако практики считают, что создание эскизного проекта позволяет сэкономить в дальней реализации массу времени, сил и ресурсов.

- Проектная документация. В отличие от предыдущей стадии, это обязательный этап, который подлежит согласованию с государственными органами исполнительной власти. Результатом согласования становится разрешение на возведение объекта. Состав разрабатываемой проектной документации регламентируется ПП РФ № 87, однако фактический состав для каждого конкретного проекта будет индивидуален, поскольку уникальна специфика каждого проекта.

- Рабочая документация. Здесь детально и максимально исчерпывающе разрабатываются те проектные решения, которые обозначались в предыдущей стадии. Рабочая документация включает спецификации, профили инженерных сетей, чертежи оригинальных узлов, и/или аксонометрические схемы. На этой стадии уже нет ряда разделов, представленных и исчерпанных в стадии проектной документации: ООС (перечня мероприятий, связанных с охраной окружающей среды), ПОС (проекта организации строительства), КЕО (свето-технических расчётов естественной освещённости и инсоляции), ИТМ (инженерных и технических мероприятий гражданской обороны) и других.

Данное соотношение двух обязательных форматов документации – проектной и рабочей – пришло на смену ранее действующим нормативам, которые предусматривали иной формат стадийности проектирования с включением в него фазы «ТЭО», фазы «Проект» и «Рабочий проект» (изменения на основании письма Министерства регионального развития РФ №19088-СК/08 — 22.06.2009).

Сейчас (на основании ПП РФ N 87 «О составе разделов проектной документации и требованиях к их содержанию» — 16.02.2008) даётся определение рабочей документации, по которому к ней относится документация, разработанная с целью реализации технических, технологических и архитектурных решений в процессе строительства. Содержание и состав разрабатываемой рабочей документации зависят от требований заказчика (застройщика), которые, в свою очередь, зависят от степени детализации тех решений, которые содержатся в проектной документации, и включены в задание на проектирование.

Минрегион России, на основании ПП РФ №87, в связи с изменениями требований к разделам проектной документаций обнародовал свои рекомендации.

- 40% – проектная документация,

- 60% – рабочая документация.

Эта базовая цена рассчитывается с использованием справочников цен на проектные работы с учётом стадии проектирования. Но указанное соотношение цен может быть скорректировано по договорённости заказчика и исполнителя, которые при принятии решения ориентируются на специфику объектов строительства и полноту разработки обоих типов документации. Также путём согласования между заказчиком (застройщиком) и исполнителем (лицом, осуществляющим подготовку документов) определяется процент базовой цены, если заданием предусмотрена параллельная разработка проектной и рабочей документации в полном или частичном объёмах. Здесь решение так же принимается на основе:

- функционально-технологических особенностей,

- архитектурной специфики,

- конструктивных подходов,

- инженерно-технических требований,

- степени детализации каждого элемента проектирования.

По упомянутой рекомендации Минрегиона России, в случае одновременной разработки обоих типов документации по инициативе заказчика и при согласии экспертной организации, документация может быть вынесена на рассмотрение государственной экспертизы. Структурная схема такой экспертизы предполагает следующую последовательность при представлении документации:

- Проектная организация готовит градостроительную, предпроектную (эскизную) и проектно-сметную документации, с которой знакомится заказчик.

- Заказчик передаёт пакет в экспертный совет при правительстве РФ, инициируя тем самым Государственную комплексную экспертизу.

- Пакет документов последовательно проходит:

- Главгосэкспертизу РФ,

- Министерства РФ по делам гражданской обороны и ЧС, природных ресурсов, здравоохранения и соцразвития, промышленности и энергетики,

- уполномоченные на проведение экспертизы федеральные органы исполнительной власти.

- На основании экспертных мнений выдаётся сводное заключение по результатам проведения экспертизы.

- Документация передаётся на утверждение, после чего, в случае успешного прохождения экспертизы, возвращается к заказчику, а, в случае появления замечаний, – передаётся на доработку проектной организации.

На заключительном этапе заказчик может вносить и свои замечания в подготовку документации, которая возвращается к заказчику после устранения недоработок.

Регламентирование состава рабочей документации

Стандарты СПДС и уточнения со стороны заказчика в задании на проектирование определяют состав разрабатываемой рабочей документации.

История вопроса

Такие термины как «рабочий проект», «рабочая документация» впервые были введены в СНиПах 1.02.01-85, сменив или видоизменив терминологический набор, в котором присутствовали термины «технорабочий проект», «технический проект», «рабочие чертежи» (стандарты СПДС, которые начали разрабатываться в семидесятых годах, распространялись и на «рабочие чертежи»).

СНиП 1. 02.01-85 в части состава рабочей документации был близок ГОСТу 21.101-97, определяющему требования к проектной и рабочей документации, где в пункте 3.2 указывается, что в состав разрабатываемой рабочей документации при проектировании и строительстве зданий и сооружений в общем случае включаются:

02.01-85 в части состава рабочей документации был близок ГОСТу 21.101-97, определяющему требования к проектной и рабочей документации, где в пункте 3.2 указывается, что в состав разрабатываемой рабочей документации при проектировании и строительстве зданий и сооружений в общем случае включаются:

- Предназначенные для произведения строительно-монтажных работ рабочие чертежи.

- Документация по ГОСТу 21.501 на строительные изделия.

- Эскизные чертежи нетиповых изделий по ГОСТу 21.114, которые выполняются по необходимости.

- Спецификации оборудования, материалов и изделий по ГОСТу 21.110.

- Другая предусмотренная СПДС документация.

- Сметная документация по установленным формам.

В ГОСТе Р 21.1101-2013, в описании системы проектной документации, пункт 4.2 с подпунктами посвящён рабочей документации, где в её состав включены рабочие чертежи, которые предназначены для проведения монтажных и строительных работ и прилагаемые к ним документы из основного комплекта. Здесь в основной комплект входят рабочие чертежи и схемы, предусмотренные стандартами СПДС. А к перечню прилагаемых документов относят:

Здесь в основной комплект входят рабочие чертежи и схемы, предусмотренные стандартами СПДС. А к перечню прилагаемых документов относят:

- рабочую документацию, чертежи общих видов нетиповых изделий (эскизные чертежи), выполняемые по требованиям ГОСТа 21.114,

- спецификацию изделий, материалов, оборудования, выполняемую по ГОСТу 21.110,

- опросные листы,

- локальную смету по соответствующим формам,

- габаритные чертежи оборудования, выполненные в соответствии с требованиями заводов-изготовителей и другие документы, конкретный состав которых уточняется заданием на проектирование.

В рабочих чертежах, путём указания ссылок на документы, допускается применение типовых конструкций, узлов и изделий с наличием в них рабочих чертежей, но ссылочные документы (включая чертежи и стандарты с чертежами в составе) к рабочей документации не относятся.

Разделы рабочей документации

Состав разрабатываемой рабочей документации в каждом конкретном проекте будет отличаться, но складывается он, как правило, из следующих разделов.

Основные разделы и их шифры (марки):

- Генеральный план (ГП).

- Транспорт (ТР).

- Объединённый раздел генерального плана и транспорта (ГТ).

- Автомобильные дороги (АД).

- Пути железнодорожные (ПЖ).

- Архитектурные решения (АР).

- Объединённый раздел архитектурных и конструктивных решений – архитектурно-строительные решения (АС).

- Технологические решения (ТХ).

- Интерьеры (АИ).

- Технологические коммуникации (ТК).

- Смета на объекты капитального строительства (СД1).

- Мониторинг цен материалов (СД2).

- Комплексная автоматизация (АК).

Разделы, связанные с конструктивными решениями и их шифры (марки):

- Железобетонные конструкции (КЖ).

- Фундаменты и железобетонные конструкции (КЖО).

- Металлические конструкции (КМ).

- Металлические конструкции деталировочные (КМД).

- Конструкции деревянные (КД).

- Статический расчёт (КРР).

Разделы, связанные с электроснабжением и их шифры (марки):

- Наружное электроснабжение (ЭС).

- Электроосвещение (ЭО).

- Наружное электроосвещение (ЭН).

- Силовое электрооборудование (ЭМ).

- Электроснабжение инженерных систем (ЭИС).

Разделы, связанные с водоснабжением и их шифры (марки):

- Гидротехнические решения (ГР).

- Наружные сети системы водоснабжения (НВ).

- Наружные сети системы водоотведения (НК).

- Совместный раздел наружных сетей водоснабжения и водоотведения (НВК).

- Совместный раздел внутренних сетей водоснабжения и водоотведения (ВК).

Разделы, связанные с воздухотоком, тепло- и холодоснабжением и их шифры (марки):

- Пылеудаление (ПУ).

- Вентиляция, кондиционирование и отопление (ОВиК).

- Теплоснабжение (ТС).

- Тепломеханика (ТМ).

- Холодоснабжение (ХС).

- Воздухоснабжение (ВС).

Разделы, связанные с паро- и газоснабжением и их шифры:

- Наружное газообеспечение (ГСН).

- Внутренне газообеспечение (ГСВ).

- Снабжение паром (ПС).

Разделы, связанные с защитными системами, телекоммуникациями и их шифры (марки):

- Радиофикация и телефония (РТ)

- Структурированные кабельные сети (СКС).

- Видеонаблюдение (ВН).

- Охранная сигнализация (ОС).

- Система контроля доступа и его учёта (СКУД).

- Спецпожаротушение (ПТ).

- Антикоррозийная защита (АЗ).

- Тепловая изоляция (ТИ).

Разделы рабочей документации можно представить в виде стандартизированных комплектов, которые могут быть откорректированы в зависимости от особенностей конкретного объекта.

Варианты комплектов рабочей документации

Ниже представлены несколько наиболее распространённых в практике комплектов рабочей документации для объектов производственного назначения.

Генеральный план (ГП), а также объединённый раздел генерального плана и транспорта (ГТ)

Генеральный план и транспортные сооружения (ГОСТы 21.508-93 СПДС) в случае объединения рабочих чертежей в единый комплект по ГОСТу 21.204-93 СПДС.

Состав рабочей документации:

- рабочие чертежи генплана (основной комплект марки ГП) и в едином комплекте с сооружениями транспорта – основной комплект марки ГТ,

- эскизные чертежи общих видов для нетиповых изделий,

- ведомость потребностей в материалах (ГОСТы 21.110),

- ведомость объёмов монтажных и строительных работ (ГОСТы 21.110).

Основной комплект рабочих чертежей генплана:

- общие данные,

- планы: организации рельефа, благоустройства территории, земляных масс, инженерных сетей (сводный),

- разбивочный план,

- выносные фрагменты и элементы (узлы) (ГОСТы 21.

101).

101).

Рабочие чертежи, за исключением плана земляных масс, выполняются на инженерно-топографическом плане.

Технология производства (ТХ)

Рабочие чертежи по разделу технологических решений включают:

- задание на изготовление деталировочных чертежей технологических блоков, которые собирают организации, осуществляющие монтаж,

- чертежи для монтажа технологических трубопроводов и оборудования (основной комплект марки ТХ),

- чертежи специальных видов технологических трубопроводов,

- требования к созданию конструкторской документации для оборудования индивидуального изготовления (ГОСТы 15.001-73), если данные требования не представлены в рабочем проекте.

Основной комплект рабочих чертежей ТХ-марки:

- общие данные,

- монтажная схема соединений,

- расположение оборудования и трубопроводов (чертежи),

- ведомость трубопроводов.

К основному комплекту прилагаются ведомости о потребностях в материалах (ГОСТы 21.109-80) и объёмах монтажных работ (ГОСТы 21.111-84), а также – спецификация оборудования (ГОСТы 21.110-82).

Архитектурные решения (АР, ГОСТ 21.501-93 СПДС)

Для архитектурных решений рабочие чертежи строительно-монтажных работ выполняются в составе основных комплектов с присвоением марки по ГОСТу 21.101. При необходимости, по ним составляется спецификация оборудования (ГОСТы 21.110). На строительно-архитектурных чертежах указываются значения точности геометрических параметров конструкций, сооружений, зданий (ГОСТы 21.113). Требования по величине точности для функциональных геометрических параметров соотносятся с требованиями по величине точности при изготовлении и установке элементов конструкций, разбивки осей путём расчёта по ГОСТу 21780.

Основной комплект рабочих чертежей АР-марки:

- общие данные,

- планы этажей, технического подполья, подвала, технического этажа, чердака,

- фасады,

- разрезы,

- планы полов,

- план крыши (кровли),

- схемы расположения сборных перегородок и их элементов,

- схемы расположения оконных проёмов и элементов заполнения, а также других проёмов,

- выносные фрагменты, элементы (узлы)

- спецификации к схемам расположения (ГОСТы 21.

101).

101).

При объединении строительных и архитектурных решений принимается состав АС.

Пожарная сигнализация (ПС, ГОСТ 25 1241-86)

Рабочие чертежи, по которым производятся строительно-монтажные работы по созданию пожарной защиты, объединяют в основные комплекты по маркам ПС (пожарная сигнализация), ПТ (пожаротушение), ОС (охранно-пожарная и охранная сигнализация). Возможны и другие маркировки – например, АПТ (автоматизированная система пожаротушения, дымоудаления) и др.

Основной комплект рабочих чертежей ПС-марки:

- общие данные,

- выкопировка из генплана, ситуационный план,

- план помещений, узлов управления станции пожаротушения,

- план защищаемых зданий и сооружений (при необходимости – с разводками трубопроводов и кабельными проводками),

- план защищаемых зданий, сооружений с наружными трассами трубопроводов,

- план разводок кабелей, проводов, трубопроводов, расстановки оборудования в защищаемых помещениях, в помещениях узлов управления, насосных станций и пожарных постов, а также – при необходимости – схемы трубопроводов и оборудования насосных станций.

- план заземления,

- разрезы, сечения,

- принципиальная электрическая схема контроля и управления,

- схема электрических соединений, подключений и – при необходимости – общие электросхемы пожарной сигнализации,

- кабельный журнал.

Кроме этого при необходимости в комплект включаются:

- функциональные и структурные схемы АУП,

- ведомость заполнения кабелями труб,

- трубозаготовительная ведомость,

- общие виды (чертежи) нетиповых конструкций и оборудования.

Основные комплекты можно разделять по видам пожаротушения (сигнализации), по видам монтажных работ, по очередям строительства на несколько разных основных комплектов.

Качество рабочей документации

Как оценить качество рабочей документации разобрано в видео ниже. Советуем с ним ознакомиться для более глубокого понимания.

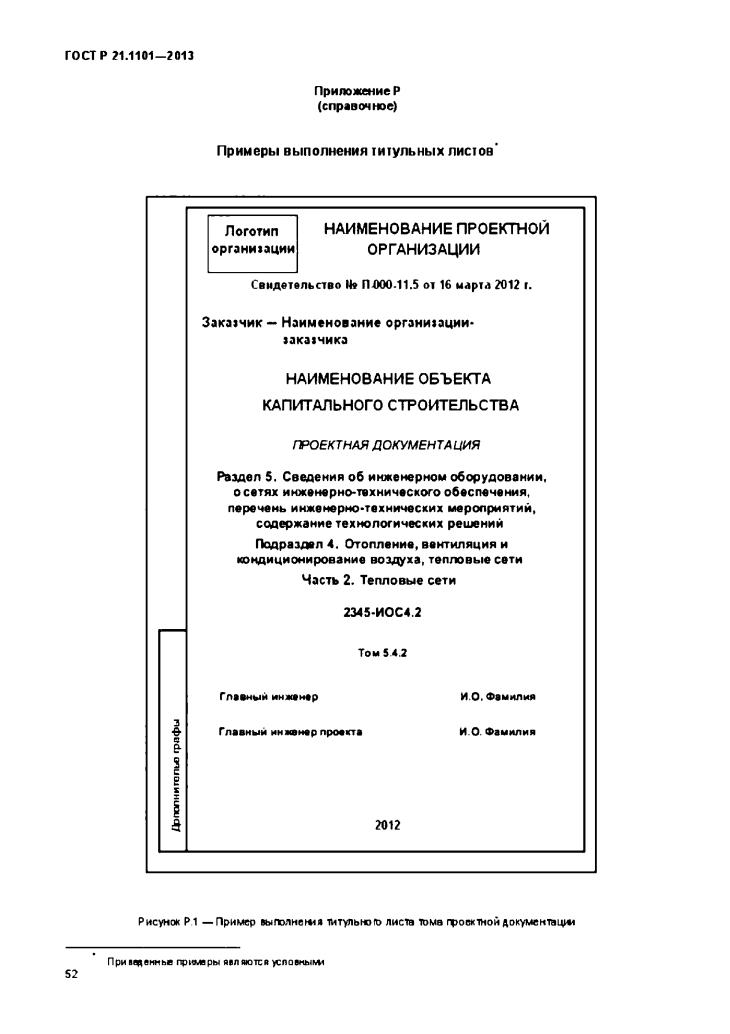

| Номер раздела | Наименование раздела проектной документации | Шифр раздела | |

|---|---|---|---|

| 1 | Пояснительная записка | ПЗ | |

| 2 | Схема планировочной организации земельного участка | ПЗУ | |

| 3 | Архитектурные решения | АР | |

| 4 | Конструктивные и объёмно-планировочные решения | КР | |

| 5 | Сведения об инженерном оборудовании, о сетях инженерно-технического обеспечения, перечень инженерно-технических мероприятий, содержание технологических решений | ИОС | |

| 6 | Проект организации строительства | ПОС | |

| 7 | Проект организации работ по сносу или демонтажу объектов капитального стрроительства | ПОД | |

| 8 | Перечень мероприятий по охране окружающей среды | ООС | |

| 9 | Мероприятия по обеспечению пожарной безопасности | ПБ | |

| 10 | Мероприятия по обеспечению доступа инвалидов | ОДИ | |

| 10 (1) | Мероприятия к обеспечению безопасной эксплуатации объекта капитального строительства | ТБЭ | |

| 11 | Смета на строительство объектов капитального строительства | СМ | |

| 11 (1) | Мероприятия по обеспечению соблюдения требований энрергетической эффективности и требований оснащённости зданий, строений и сооружений приборами учёта используемых энергетических ресурсов | ЭЭ | |

| 12 | Иная документация в случаях, предусмотренных федеральными законами. | ||

| Марка | Наименование основного комплекта | Примечание | |

| АК | Автоматизация комплексная | При объединении рабочих чертежей автоматизации различных технологических процессов и инженерных систем | |

| АТХ | Автоматизация технологических процессов | Документацию на АСУ ТП обозначают в соответствии с ГОСТ 34.201 | |

| АПУ | Автоматизация систем пылеудаления | ||

| АОВ | Автоматизация систем отопления, вентиляции и кондиционирования | ||

| АВК | Автоматизация систем водоснабжения и канализации | ||

| АНВК | Автоматизация наружных систем водоснабжения и канализации | ||

| АНВ | Автоматизация наружных систем водоснабжения | При разделении основного комплекта АНВК | |

| АНК | Автоматизация наружных систем канализации | ||

| АГСВ | Автоматизация систем газоснабжения (внутренние устройства) | ||

| АГСН | Автоматизация систем газоснабжения (наружные устройства и сети) | ||

| АТС | Автоматизация тепломеханических решений тепловых сетей | ||

| АТМ | Автоматизация тепломеханических решений котельных | ||

| АПТ | Автоматизация систем пожаротушения и дымоудаления | ||

| АХС | Автоматизация систем холодоснабжения | ||

| АВС | Автоматизация систем воздухоснабжения | ||

| АЭС | Автоматизация систем электроснабжения. | ||

| Номер | Название | ||

| Комплекс стандартов на автоматизированные системы (КСАС) | |||

| ГОСТ 34.003-90 | Автоматизированные системы. Термины и определения. | ||

| ГОСТ 34.201-89 | Виды, комплектность и обозначение документов при создании автоматизированные систем. | ||

| ГОСТ 34.601-90 | Автоматизированные системы. Стадии создания. | ||

| ГОСТ 34.602-89 | Техническое задание на создание автоматизированной системы. | ||

| ГОСТ 34.603-92 | Виды испытаний автоматизированных систем. | ||

| Методические указания | |||

| РД 50-34.698-90 | Автоматизированные системы. Требования к содержанию документов. | ||

| Система проектной документации для строительства (СПДС) | |||

| ГОСТ Р 21.1101-2013 | Основные требования к проектной и рабочей документации. | ||

| ГОСТ 21.408-2013 | Правила выполнения рабочей документации автоматизации технологических процессов. | ||

| ГОСТ 21.208-2013 | Обозначения условные приборов и средств автоматизации в схемах. | ||

| Единая система программной документации (ЕСПД) | |||

| ГОСТ 19.101-77 | Виды программ и программных документов. | ||

| Единая система конструкторской документации (ЕСКД) | |||

| ГОСТ 2.102-2013 | Виды и комплектность конструкторских документов. | ||

| ГОСТ 2.601-2013 | Эксплуатационные документы. | ||

| Код документа | Наименование документа | Стадия создания АС | ЭД* |

| Общесистемные решения (ОР) | |||

| ЭП | Ведомость эскизного проекта | ЭП | |

| П1 | Пояснительная записка к эскизному проекту | ЭП | |

| С0 | Схема организационной структуры | ЭП, ТП | |

| С2 | Схема функциональной структуры | ЭП, ТП | |

| ТП | Ведомость технического проекта | ТП | |

| ВП | Ведомость покупных изделий | ТП | |

| П2 | Пояснительная записка к техническому проекту | ТП | |

| П3 | Описание автоматизированных функций | ТП | |

| П4 | Описание постановки задач (комплекса задач) | ТП | |

| Б2* | Локальный сметный расчёт | ТП | |

| Б1 | Проектная оценка надёжности системы | ТП, РД | |

| ДП | Ведомость держателей подлинников | РД | |

| ЭД | Ведомость эксплуатационных документов | РД | + |

| Б3 | Локальная смета | РД | |

| ПД | Общее описание системы | РД | + |

| ПМ | Программа и методика испытаний | РД | |

| ФО | Формуляр | РД | + |

| ПС | Паспорт | РД | + |

| Решения по организационному обеспечению (ОО) | |||

| ПВ | Описание организационной структуры | ТП | |

| И1 | Методика (технология) автоматизированного проектирования | РД | + |

| И2 | Технологическая инструкция | РД | + |

| И3 | Руководство пользователя | РД | + |

| Решения по техническому обеспечению (ТО) | |||

| С1 | Схема структурная комплекса технических средств | ЭП, ТП | |

| В9 | Перечень заданий на разработку специализированных (новых) технических средств | ЭП, ТП | |

| С3 | Схема автоматизации | ЭП, ТП | |

| В3 | Перечень заданий на разработку строительных, электротехнических и других разделов проекта, связанных с созданием системы. | ТП | |

| П9 | Описание комплекса технических средств | ТП | |

| C8 | План расположения | ТП | |

| В4 | Спецификация оборудования | РД | |

| В5 | Ведомость потребности в материалах | РД | |

| ИЭ | Инструкция по эксплуатации КТС | РД | + |

| С4 | Схема соединения внешних проводок | РД | |

| С5 | Схема подключения внешних проводок | РД | |

| С6 | Таблица соединений и подключений | РД | |

| Е1 | Схема деления системы (структурная) | РД | |

| В0 | Чертёж общего вида | РД | |

| СА | Чертёж установки технических средств | РД | |

| СБ | Схема принципиальная | РД | |

| С7 | План расположения оборудования и проводок | РД | |

| Решения по информационному обеспечению (ИО) | |||

| В1 | Перечень входных сигналов | ТП | В2 | Перечень выходных сигналов | ТП |

| П5 | Описание информационного обеспечения системы | ТП | |

| П6 | Описание организации информационной базы | ТП | |

| П7 | Описание систем классификации и кодирования | ТП | |

| П8 | Описание массива информации | ТП | |

| С9 | Чертёж формы документа (видеокадра) | ТП, РД | |

| ВМ | Ведомость машинных носителей информации | РД | + |

| В6 | Массив входных данных | РД | + |

| В7 | Каталог базы данных | РД | + |

| В8 | Состав выходных данных (сообщений) | РД | + |

| И4 | Инструкция по формированию и ведению базы данных (набора данных) | РД | + |

| Решения по программному обеспечению (ПО) | |||

| ПА | Описание программного обеспечения | ТП | |

| Решения по математическому обеспечению (МО) | |||

| ПБ | Описание алгоритма (проектной процедуры) | ТП | |

Маркировка чертежей: ТХ, ТК, ГП, АС, КМД, ЭМ, ЭО, АЗО. Расшифровка

Современное строительство представляет собой сложный комплекс работ монтажных и других работ. При выполнении любого этапа возведения здания используется множество различных конструкций, отличающихся особенности компоновки и соединений.

Инженерная информация об объекте в целом и его отдельных компонентах предоставляется виде чертежей – графическом изображении основных характеристиках конструкций, их компоновке и методах сборки.

Разновидности комплектов чертежей

По своему назначению комплекты строительных чертежей могут содержать информацию об:

- общестроительных работах, — возведении здания и его отделке;

- специальных работах, — прокладке инженерных систем и т.д.

Каждому такому комплекту присваивается наименование и особенная марка. Она, согласно действующим нормативам, составляется их начальных букв названия исходной части проекта. Среди наиболее распространенных:

Она, согласно действующим нормативам, составляется их начальных букв названия исходной части проекта. Среди наиболее распространенных:

- ТХ – технология производства;

- ТК – технологические коммуникации;

- ГП – генеральный план;

- АС— архитектурно-строительные решения;

- КМД— конструкции металлические деталировочные;

- ЭМ – силовое электрооборудование;

- ЭО – электрическое освещение;

- АЗО – антикоррозионная защита конструкций.

Профессиональный язык

Полный перечень маркировок различного предназначения более, чем весом. Он представлен в специальной справочной литературе. Для расшифровки непонятной маркировки можно также воспользоваться специальными программами или электронными таблицами.

Маркировки — своего рода профессиональный язык, позволяющий быстро найти нужную документацию тем, кто по роду деятельности работает с большим количеством чертежей. В случае необходимости могут назначаться дополнительные маркировки рабочих чертежей.

В случае необходимости могут назначаться дополнительные маркировки рабочих чертежей.

Общая система маркировки универсальна. Марка обычно состоит не более чем, из трех прописных букв – выбираемых из изначальных букв наименования комплекта чертежей.

Таким образом, буквенная часть маркировки чертежа информирует о том, к какому комплекту рабочей документации он относится. Цифра после нее указывает порядковый номер чертежа. Такой подход к «идентификации» чертежной документации позволяет систематизировать огромный объем информации, которым отличатся каждая строительная площадка.

Например, если специалист увидит «КМД-4» он поймет, что это обозначает четвертый чертеж комплекта «Конструкции металлические деталировочные».

Компания ООО «НТК» предоставляет широкий перечень услуг по строительству быстромонтируемых зданий: от чертежа до готовой конструкции!

Что такое АС? — это архитектурно-строительные решения проекта: фасад перекрытия кровля

Архитектурное решение здания — авторский замысел объекта с решением функциональных, конструктивных, планировочных требований к нему с учетом соблюдения закрепленных законодательно норм для объектов такого типа, изложенный и обоснованный в текстовой части документации и визуализированный в графической части.

В состав данного раздела входят :

— описание и обоснование планировочной и функциональной организации здания, с поэтажными планами и экспликациями помещений;

— обоснование художественных и объёмно-пространственных решений;

— описание и обоснование композиционных приёмов оформления фасадов, интерьеров объекта с визуализацией их внешнего вида;

— описание решений по отделке помещений основного, вспомогательного, обслуживающего и технического назначения;

— описание решений, принятых для обеспечения должного уровня инсоляции или естественного освещения помещений с постоянным пребыванием людей;

— меры, предпринятые для защиты помещений от шума, вибрации и прочих потенциально вредных воздействий;

— описание решений по цветовой и декоративно-художественной отделке помещений для объектов непроизводственного назначения.

Состав АС зависит от вида документации — стадия П или Р. Состав раздела

АС проектной документации (П) берется по постановлению №87 РФ. Состав основного комплекта рабочих чертежей

АС рабочей документации (Р) берется по ГОСТ 21.501-93 «Правила выполнения архитектурно-строительных рабочих чертежей», также нужно чтобы проектная и рабочая документация соответствовали ГОСТ Р 21.1101-2009 «Основные требования к проектной и рабочей документации»

Состав раздела

АС проектной документации (П) берется по постановлению №87 РФ. Состав основного комплекта рабочих чертежей

АС рабочей документации (Р) берется по ГОСТ 21.501-93 «Правила выполнения архитектурно-строительных рабочих чертежей», также нужно чтобы проектная и рабочая документация соответствовали ГОСТ Р 21.1101-2009 «Основные требования к проектной и рабочей документации»

В данном разделе представлены примеры по архитектурно-строительным решениям стадии проект «П»:

| 1. Проект коттеджа 1-2008. Индивидуальный жилой дом. №115-АР (начало) |

| 2. Проект коттеджа 4-2008. Индивидуальный жилой дом. №115-АР (продолжение) |

| 3. Проект коттеджа 5-2008. Индивидуальный жилой дом. №115-ОВ (продолжение см. раздел -Отопление и вентиляция) |

4.

Проект

коттеджа 6-2008. Индивидуальный

жилой дом. №115-ЭО (продолжение см.

раздел — Электроснабжение) Индивидуальный

жилой дом. №115-ЭО (продолжение см.

раздел — Электроснабжение) |

5. Реконструкция и расширение КТС-24 с котлами ПТВМ-60 №1, 2 по адресу: ул. В. Кожиной, вл. 21. Общие данные, планы 1-6 этажей, разрезы, фасады по осям, ведомость отделки помещений, конструкции полов, склад соли |

| 10. Буклет надстройки административного 4-х этажного здания по адресу: г. Москва, ул. Перерва, 23 |

| 11. Эскизный проект коттеджа. 010.07-АР1. Выпуск 1. Здание каркасное с несущими поперечными рамами, прямоугольное в плане с размерами: длина 13,3 м, ширина 9,6 м, высота 7,1 м, общая площадь — 157 м , жилая — 109 м. |

| 12. Эскизный проект магазина. 010.07-АР3. Выпуск 1. Здание каркасное с несущими поперечными рамами, прямоугольное в плане с размерами: длина 13,3 м, ширина 9,6 м, высота 7,1 м, общая площадь — 173 м , полезная — 122 м , торговая — 109 м |

13. Эскизный проект офиса. 010.07-АР2. Выпуск 1 Здание каркасное с несущими поперечными рамами, прямоугольное в плане с размерами: длина 13,3 м, ширина 9,6 м, высота 7,1 м, общая площадь — 163 м , полезная — 111 м. Эскизный проект офиса. 010.07-АР2. Выпуск 1 Здание каркасное с несущими поперечными рамами, прямоугольное в плане с размерами: длина 13,3 м, ширина 9,6 м, высота 7,1 м, общая площадь — 163 м , полезная — 111 м. |

| 14. Проект индивидуального жилого дома. Архитектурные чертежи — 115-АР |

| 16. Проект административно-складского здания Формат dwg |

| 17. Цех мехмастерской с закрытой стоянкой на 5 леговых и 3 грузовых машины Формат dwg |

| 18. Теневой навес Формат dwg |

| 19. Одноэтажное промышленное здание из крупноразмерных элементов. Литейных цех. Формат dwg |

| 20. Строительный проект. Альбом 1. Архитектурно-строительные решения. Склад сантехники с офисными помещениями ЧТУП «Экоклимат» по ул. Аэродромной в г. Кобрине. Формат dwg |

21. Проектирование одноэтажного производственного здания: План, разрез продольный и поперечный, колонна, фундамент, ферма, узлы. Формат dwg

Формат dwg |

| 22. Строительство двухэтажного каркасного деревянного дачного дома. Общая площадь 67,19м2 |

Реклама на Технавигаторе

Расшифровка ЭГ, ЭС, ЭМ, ЭО, ЭН

Что означает обозначения ЭГ, ЭС, ЭМ, ЭО, ЭНПри разработке материалов в строительстве, заказчики иногда сталкиваются встречаются с непонятными сокращениями и обозначениями. Это также относится к проектной документации, связанной с проектированием электроснабжения. Согласно действующей нормативной документации в составе проектной документации входят обязательные разделы:

ЭГ — означает молниезащиту и заземление;

ЭС – электроснабжение;

ЭМ — электрооборудование для бытовой техники;

ЭО — внутреннее электроосвещение;

ЭН – наружное электроосвещение.

Электрооборудование внутреннее (ЭМ) — проект, в котором указаны места установки потребительского электрооборудования в жилых помещения. Составляется спецификация, планируется схема соединения и автоматы защиты, минимизируются потери электроэнергии.

Пример раздела ЭС

Электроосвещение наружное (ЭН)- описание уличных систем освещения, за исключением линейных объектов. Электроосвещение внутреннее) (ЭО) — проект освещения внутри здания, с подробным описанием местораспределения светильников и структурной распределительной схемы.

Пример раздела ЭВ

Молниезащита зданий (ЭГ) — комплекс технических решений и специальных приспособлений для обеспечения безопасности здания зданий разделяется на внешнюю и внутреннюю (устройства защиты от импульсных перенапряжений).

Проект электроснабжения здания

Что означает аббревиатура ЭОМ ?В зависимости от объема и сложности проекта отдельные разделы могут объединяться. Именно таким объединением и является появление в составе альбома проекта специального раздела с аббревиатурой ЭОМ (расшифровка — «Проектирование внутреннего электрооборудования и освещения»). Данный раздел включается в состав проекта в процессе разработки рабочей документации. В его комплект входят:

Именно таким объединением и является появление в составе альбома проекта специального раздела с аббревиатурой ЭОМ (расшифровка — «Проектирование внутреннего электрооборудования и освещения»). Данный раздел включается в состав проекта в процессе разработки рабочей документации. В его комплект входят:

— исходные данные;

— текстовая документация;

— графические материалы;

— перечень использованной нормативной документации.

Проектно-Технический Центр «ЛУКАРИНВЕСТ» имеет многолетний успешный опыт в разработке проектной документации. Инженеры компании используют современные методы и технологии, которые позволяют повысить технико-экономические показатели проектируемых сооружений и зданий. Наши проекты строго отвечают требованиям нормативных актов и стандартов.

ПТЦ «ЛУКАРИНВЕСТ» — надежный партнер для Вашего бизнеса.

Получить оценку! Быстро!

23.01.2020Просмотров: 43628

Шифрование и дешифрование данных симметричным ключом

Командная строка

Чтобы использовать Cloud KMS в командной строке, сначала

Установите или обновите до последней версии Cloud SDK.

gcloud kms encrypt \

- клавиша клавиша \

- брелок брелок \

- местонахождение местонахождение \

--plaintext-file файл с данными для шифрования \

--ciphertext-file зашифрованные данные из файла в хранилище

Замените ключ именем ключа, который будет использоваться для шифрования.Заменять брелок с названием брелока, на котором находится ключ. Замените расположение на расположение Cloud KMS брелок для ключей. Заменить файл с данными для шифрования и file-to-store-encrypted-data с локальными путями к файлам для чтения данные в виде открытого текста и сохранение зашифрованного вывода.

Для получения информации обо всех флагах и возможных значениях запустите команду с - флаг справки .

С #

Чтобы запустить этот код, сначала настройте среду разработки C # и установите Cloud KMS C # SDK.

Перейти

Чтобы запустить этот код, сначала настройте среду разработки Go и установите Cloud KMS Go SDK.

Java

Чтобы запустить этот код, сначала настройте среду разработки Java и установите Cloud KMS Java SDK.

js»> Узел.js

Чтобы запустить этот код, сначала настройте среду разработки Node.js и установите Cloud KMS Node.js SDK.

PHP

Чтобы запустить этот код, сначала узнайте об использовании PHP в Google Cloud и установите Cloud KMS PHP SDK.

Python

Чтобы запустить этот код, сначала настройте среду разработки Python и установите Cloud KMS Python SDK.

Рубин

Чтобы запустить этот код, сначала настройте среду разработки Ruby и

установите Cloud KMS Ruby SDK.

API

В этих примерах используется curl в качестве HTTP-клиента. для демонстрации использования API. Для получения дополнительной информации об управлении доступом см. Доступ к Cloud KMS API.

При использовании JSON и REST API содержимое должно быть закодировано в кодировке Base-64, прежде чем оно сможет быть зашифрованными с помощью Cloud KMS.

Совет : вы можете кодировать или декодировать данные base64

с помощью команды base64 в Linux или macOS или Base64.exe команда в Windows. Программирование и сценарии

языки обычно включают библиотеки для кодирования base64. Для командной строки

примеры, см. Кодирование Base64 в

Документация по Cloud Vision API.

Чтобы зашифровать данные, сделайте запрос POST и предоставьте соответствующий проект и

ключевую информацию и укажите текст в кодировке base64, который будет зашифрован в открытый текст поле тела запроса.

curl "https://cloudkms.googleapis.com/v1/projects/ идентификатор проекта / location / location / keyRings / key-ring-name / cryptoKeys / key-name : encrypt" \

--запрос "POST" \

--header "авторизация: токен на предъявителя " \

--header "тип содержимого: приложение / json" \

--data "{\" plaintext \ ": \" ввод в кодировке base64 \ "}"

Вот пример полезной нагрузки с данными в кодировке base64:

{

"открытый текст": "U3VwZXIgc2VjcmV0IHRleHQgdGhhdCBtdXN0IGJlIGVuY3J5cHRlZAo =",

}

Командная строка

Чтобы использовать Cloud KMS в командной строке, сначала

Установите или обновите до последней версии Cloud SDK.

gcloud кмс расшифровка \

- клавиша клавиша \

- брелок брелок \

- местонахождение местонахождение \

--ciphertext-file путь-к-файлу с зашифрованными-данными \

--plaintext-file путь-к-файлу с открытым текстом

Замените ключ именем ключа, который будет использоваться для дешифрования. Заменять брелок с названием брелока, на котором будет находиться ключ. Замените расположение на расположение Cloud KMS для ключа. звенеть.Замените путь к файлу с зашифрованными данными и file-path-to-store-plaintext с локальными путями файлов для чтения зашифрованные данные и сохранение расшифрованного вывода.

Для получения информации обо всех флагах и возможных значениях запустите команду с - флаг справки .

C #

Чтобы запустить этот код, сначала настройте среду разработки C # и установите Cloud KMS C # SDK.

Перейти

Чтобы запустить этот код, сначала настройте среду разработки Go и установите Cloud KMS Go SDK.

Java

Чтобы запустить этот код, сначала настройте среду разработки Java и установите Cloud KMS Java SDK.

js»> Node.js

Чтобы запустить этот код, сначала настройте среду разработки Node.js и установите Cloud KMS Node.js SDK.

филиппинских песоЧтобы запустить этот код, сначала узнайте об использовании PHP в Google Cloud и установите Cloud KMS PHP SDK.

Питон

Чтобы запустить этот код, сначала настройте среду разработки Python и установите Cloud KMS Python SDK.

Рубин

Чтобы запустить этот код, сначала настройте среду разработки Ruby и

установите Cloud KMS Ruby SDK.

API

В этих примерах используется curl в качестве HTTP-клиента. для демонстрации использования API.Для получения дополнительной информации об управлении доступом см. Доступ к Cloud KMS API.

Расшифрованный текст, возвращаемый в формате JSON из Cloud KMS, является в кодировке base64.

Совет : вы можете кодировать или декодировать данные base64

с помощью команды base64 в Linux или macOS или Base64.exe команда в Windows. Программирование и сценарии

языки обычно включают библиотеки для кодирования base64. Для командной строки

примеры, см. Кодирование Base64 в

Документация по Cloud Vision API.

Чтобы расшифровать зашифрованные данные, сделайте запрос POST и предоставьте соответствующий

информацию о проекте и ключе и укажите зашифрованный (зашифрованный) текст, который будет

расшифровывается в поле зашифрованного текста тела запроса.

curl "https://cloudkms.googleapis.com/v1/projects/ идентификатор проекта / location / location / keyRings / key-ring-name / cryptoKeys / key-name : decrypt" \

--запрос "POST" \

--header "авторизация: токен на предъявителя " \

--header "тип содержимого: приложение / json" \

--data "{\" зашифрованный текст \ ": \" зашифрованный-контент \ "}"

Вот пример полезной нагрузки с данными в кодировке base64:

{

«зашифрованный текст»: «CiQAhMwwBo61cHas7dDgifrUFs5zNzBJ2uZtVFq4ZPEl6fUVT4kSmQ... ",

}

Шифрование и дешифрование PDF-документов

О службе шифрования

Служба шифрования позволяет шифровать и расшифровывать документы. Когда документ зашифрован, его содержимое становится нечитаемым. Авторизованный пользователь может расшифровать документ, чтобы получить доступ к содержимому. Если документ PDF зашифрован паролем, пользователь должен указать открытый пароль, прежде чем документ можно будет просмотреть в Adobe Reader или Adobe Acrobat.Аналогичным образом, если документ PDF зашифрован с помощью сертификата, пользователь должен расшифровать документ PDF с помощью открытого ключа, соответствующего сертификату (закрытому ключу), который использовался для шифрования документа PDF.

Авторизованный пользователь может расшифровать документ, чтобы получить доступ к содержимому. Если документ PDF зашифрован паролем, пользователь должен указать открытый пароль, прежде чем документ можно будет просмотреть в Adobe Reader или Adobe Acrobat.Аналогичным образом, если документ PDF зашифрован с помощью сертификата, пользователь должен расшифровать документ PDF с помощью открытого ключа, соответствующего сертификату (закрытому ключу), который использовался для шифрования документа PDF.

Вы можете выполнить следующие задачи с помощью службы шифрования:

Шифрование PDF-документов с помощью пароля

При шифровании PDF-документа паролем пользователь должен указать пароль, чтобы открыть PDF-документ в Adobe Reader или Acrobat. Кроме того, перед выполнением с документом другой операции с формами AEM, такой как цифровая подпись документа PDF, необходимо разблокировать документ PDF, зашифрованный паролем.

ПРИМЕЧАНИЕ

Если вы загрузите зашифрованный PDF-документ в репозиторий AEM Forms, он не сможет расшифровать PDF-документ и извлечь содержимое XDP. Не рекомендуется шифровать документ перед его загрузкой в репозиторий AEM Forms. (См. Раздел «Ресурсы для письма».)

Не рекомендуется шифровать документ перед его загрузкой в репозиторий AEM Forms. (См. Раздел «Ресурсы для письма».)

Сводка шагов

Чтобы зашифровать PDF-документ с помощью пароля, выполните следующие действия:

- Включить файлы проекта.

- Создайте объект API клиента шифрования.

- Получите PDF-документ для шифрования.

- Установите параметры времени выполнения шифрования.

- Добавьте пароль.

- Сохраните зашифрованный документ PDF как файл PDF.

Включить файлы проекта

Включите необходимые файлы в свой проект разработки. Если вы создаете клиентское приложение с использованием Java, включите необходимые файлы JAR. Если вы используете веб-службы, убедитесь, что вы включили прокси-файлы.

Следующие файлы JAR должны быть добавлены к пути к классу вашего проекта:

- Adobe-livecycle-клиент.банка

- Adobe-usermanager-client.

jar

jar - Adobe-encryption-client.jar

- adobe-utilities.jar (требуется, если формы AEM развернуты на JBoss)

- jbossall-client.jar (требуется, если формы AEM развернуты на JBoss)

Создание объекта API клиента шифрования

Для программного выполнения операции службы шифрования необходимо создать клиент службы шифрования.

Получить PDF-документ для шифрования

Вы должны получить незашифрованный PDF-документ, чтобы зашифровать документ паролем.Если вы попытаетесь защитить уже зашифрованный PDF-документ, вы вызовете исключение.

Установить параметры времени выполнения шифрования

Чтобы зашифровать PDF-документ с помощью пароля, вы указываете четыре значения, включая два значения пароля. Первое значение пароля используется для шифрования PDF-документа и должно быть указано при открытии PDF-документа. Второе значение пароля, называемое значением главного пароля, используется для удаления шифрования из PDF-документа. Значения пароля чувствительны к регистру, и эти два значения пароля не могут быть одинаковыми.

Необходимо указать ресурсы документа PDF для шифрования. Вы можете зашифровать весь PDF-документ, кроме метаданных документа или только его вложения. Если вы зашифруете только вложения документа, пользователю будет предложено ввести пароль при попытке доступа к вложенным файлам.

При шифровании PDF-документа вы можете указать разрешения, связанные с защищенным документом. Указав разрешения, вы можете управлять действиями, которые разрешено выполнять пользователю, открывающему зашифрованный паролем PDF-документ.Например, для успешного извлечения данных формы необходимо установить следующие разрешения:

- PASSWORD_EDIT_ADD

- PASSWORD_EDIT_MODIFY

ПРИМЕЧАНИЕ

Разрешения указаны как значения перечисления PasswordEncryptionPermission .

Добавьте пароль

После получения незащищенного PDF-документа и установки значений времени выполнения шифрования вы можете добавить пароль к PDF-документу.

Сохранить зашифрованный документ PDF как файл PDF

Вы можете сохранить PDF-документ, зашифрованный паролем, как PDF-файл.

См. Также

Шифрование PDF-документа с помощью Java API

Шифрование PDF-документа с помощью API веб-службы

Включая файлы библиотеки Java AEM Forms

Настройка свойств подключения

Краткое руководство по API службы шифрования

Шифрование PDF-документов с сертификатами

Зашифруйте документ PDF с помощью Java API

Зашифруйте документ PDF паролем с помощью API шифрования (Java):

Включить файлы проекта.

Включите клиентские JAR-файлы, такие как adobe-encryption-client.jar, в путь к классам вашего Java-проекта.

Создайте API клиента шифрования.

- Создайте объект

ServiceClientFactory, содержащий свойства соединения. - Создайте объект

EncryptionServiceClient, используя его конструктор и передав объектServiceClientFactory.

- Создайте объект

Получите PDF-документ для шифрования.

- Создайте объект

java.io.FileInputStream, представляющий документ PDF для шифрования, используя его конструктор и передавая строковое значение, указывающее расположение документа PDF. - Создайте объект

com.adobe.idp.Document, используя его конструктор и передав объектjava.io.FileInputStream.

- Создайте объект

Установите параметры времени выполнения шифрования.

- Создайте объект

PasswordEncryptionOptionSpec, вызвав его конструктор. - Укажите ресурсы документа PDF для шифрования, вызвав метод

setEncryptOptionобъектаPasswordEncryptionOptionSpecи передав значение перечисленияPasswordEncryptionOption, которое указывает ресурсы документа для шифрования. Например, чтобы зашифровать весь документ PDF, включая его метаданные и вложения, укажитеPasswordEncryptionOption.ALL. - Создайте объект

java.util.List, в котором хранятся разрешения на шифрование, с помощью конструктораArrayList. - Укажите разрешение, вызвав метод

addобъектаjava.util.Listи передав значение перечисления, соответствующее разрешению, которое вы хотите установить. Например, чтобы установить разрешение, которое позволяет пользователю копировать данные, расположенные в документе PDF, укажитеPasswordEncryptionPermission.PASSWORD_EDIT_COPY. (Повторите этот шаг для каждого устанавливаемого разрешения). - Укажите параметр совместимости с Acrobat, вызвав метод

setCompatabilityобъектаPasswordEncryptionOptionSpecи передав значение перечисления, указывающее уровень совместимости Acrobat.Например, вы можете указатьPasswordEncryptionCompatability.ACRO_7. - Укажите значение пароля, которое позволяет пользователю открыть зашифрованный документ PDF, вызвав метод

setDocumentOpenPasswordобъектаPasswordEncryptionOptionSpecи передав строковое значение, представляющее открытый пароль. - Укажите значение главного пароля, которое позволяет пользователю удалить шифрование из документа PDF, вызвав метод

setPermissionPasswordобъектаPasswordEncryptionOptionSpecи передав строковое значение, представляющее главный пароль.

- Создайте объект

Добавьте пароль.

Зашифруйте документ PDF, вызвав метод

encryptPDFUsingPasswordобъектаEncryptionServiceClientи передав следующие значения:- Объект

com.adobe.idp.Document, содержащий документ PDF, который нужно зашифровать с помощью пароля. - Объект

PasswordEncryptionOptionSpec, содержащий параметры времени выполнения шифрования.

Метод

encryptPDFUsingPasswordвозвращаетcom.adobe.idp.Documentобъект, содержащий зашифрованный паролем PDF-документ.- Объект

Сохраните зашифрованный документ PDF как файл PDF.

- Создайте объект

java.io.Fileи убедитесь, что расширение файла — .pdf. - Вызовите метод

copyToFileобъектаcom.adobe.idp.Documentдля копирования содержимого объектаcom.adobe.idp.Documentв файл. Убедитесь, что вы используете объектcom.adobe.idp.Document, который был возвращен методомencryptPDFUsingPassword.

- Создайте объект

См. Также

Сводка шагов

Quick Start (режим SOAP): шифрование PDF-документа с помощью Java API

Включая файлы библиотеки Java AEM Forms

Настройка свойств подключения

Шифрование документа PDF с помощью API веб-службы

Зашифруйте документ PDF паролем с помощью API шифрования (веб-сервис):

Включить файлы проекта.

Создайте Microsoft.NET-проект, использующий MTOM. Убедитесь, что вы используете следующее определение WSDL:

http: // localhost: 8080 / soap / services / EncryptionService? WSDL & lc_version = 9.0.1.ПРИМЕЧАНИЕ

Замените

localhostна IP-адрес сервера, на котором размещены формы AEM.Создайте объект API клиента шифрования.

Создайте объект

EncryptionServiceClient, используя его конструктор по умолчанию.Создайте

EncryptionServiceClient.Endpoint.Addressс помощью конструктораSystem.ServiceModel.EndpointAddress. Передайте строковое значение, определяющее WSDL, службе форм AEM (например,http: // localhost: 8080 / soap / services / EncryptionService? WSDL.) Атрибутlc_versionиспользовать не нужно. Этот атрибут используется при создании ссылки на услугу.)Создайте объект

System.ServiceModel.BasicHttpBinding, получив значениеEncryptionServiceClient.Endpoint.Bindingполе. Приведите возвращаемое значение кBasicHttpBinding.Установите для поля

MessageEncodingобъектаSystem.ServiceModel.BasicHttpBindingзначениеWSMessageEncoding.Mtom. Это значение гарантирует использование MTOM.Включите базовую аутентификацию HTTP, выполнив следующие задачи:

- Назначьте имя пользователя форм AEM полю

EncryptionServiceClient.ClientCredentials.Имя пользователя.Имя пользователя. - Назначьте соответствующее значение пароля полю

EncryptionServiceClient.ClientCredentials.UserName.Password. - Присвойте постоянное значение

HttpClientCredentialType.BasicполюBasicHttpBindingSecurity.Transport.ClientCredentialType. - Присвойте постоянное значение

BasicHttpSecurityMode.TransportCredentialOnlyполюBasicHttpBindingSecurity.Security.Mode.

- Назначьте имя пользователя форм AEM полю

Получите PDF-документ для шифрования.

- Создайте объект

BLOBс помощью его конструктора. ОбъектBLOBиспользуется для хранения документа PDF, зашифрованного паролем. - Создайте объект

System.IO.FileStream, вызвав его конструктор и передав строковое значение, представляющее расположение файла PDF-документа для шифрования и режим открытия файла. - Создайте массив байтов, в котором хранится содержимое системы

.Объект IO.FileStream. Вы можете определить размер байтового массива, получив свойствоLengthобъектаSystem.IO.FileStream. - Заполните массив байтов данными потока, вызвав метод

ReadобъектаSystem.IO.FileStreamи передав массив байтов, начальную позицию и длину потока для чтения. - Заполните объект

BLOB, назначив содержимое байтового массива члену данныхMTOMобъектаBLOB.

- Создайте объект

Установите параметры времени выполнения шифрования.

- Создайте объект

PasswordEncryptionOptionSpec, используя его конструктор. - Укажите ресурсы документа PDF для шифрования, присвоив значение перечисления

PasswordEncryptionOptionчлену данныхencryptOptionобъекта PasswordEncryptionOptionSpec . Чтобы зашифровать весь PDF-файл, включая его метаданные и вложения, назначьтеPasswordEncryptionOption.ВСЕэтому элементу данных. - Укажите параметр совместимости с Acrobat, назначив значение перечисления

PasswordEncryptionCompatabilityчлену данныхсовместимостиобъектаPasswordEncryptionOptionSpec. Например, назначьте этому элементу данныхPasswordEncryptionCompatability.ACRO_7. - Укажите значение пароля, которое позволяет пользователю открыть зашифрованный PDF-документ, присвоив строковое значение, представляющее открытый пароль, элементу данных

documentOpenPasswordобъектаPasswordEncryptionOptionSpec. - Укажите значение пароля, которое позволяет пользователю удалить шифрование из документа PDF, назначив строковое значение, представляющее главный пароль, элементу данных

permissionPasswordобъекта PasswordEncryptionOptionSpec .

- Создайте объект

Добавьте пароль.

Зашифруйте документ PDF, вызвав метод

encryptPDFUsingPasswordобъектаEncryptionServiceClientи передав следующие значения:- Объект

BLOB, содержащий документ PDF, который нужно зашифровать с помощью пароля. - Объект

PasswordEncryptionOptionSpec, содержащий параметры времени выполнения шифрования.

Метод

encryptPDFUsingPasswordвозвращает объектBLOB, содержащий зашифрованный паролем PDF-документ.- Объект

Сохраните зашифрованный документ PDF как файл PDF.

- Создайте объект

System.IO.FileStream, вызвав его конструктор и передав строковое значение, представляющее расположение файла защищенного PDF-документа. - Создайте массив байтов, в котором хранится содержимое данных объекта

BLOB, возвращенного методомencryptPDFUsingPassword. Заполните байтовый массив, получив значение элемента данныхMTOMобъектаBLOB. - Создайте объект

System.IO.BinaryWriter, вызвав его конструктор и передав объектSystem.IO.FileStream. - Запишите содержимое байтового массива в файл PDF, вызвав систему

.IO.BinaryWriterМетодWriteобъекта и передача байтового массива.

- Создайте объект

См. Также

Сводка шагов

Вызов форм AEM с помощью MTOM

Вызов форм AEM с использованием SwaRef

Шифрование PDF-документов с сертификатами

Шифрование на основе сертификатов позволяет зашифровать документ для определенных получателей с помощью технологии открытого ключа. Различным получателям могут быть предоставлены разные разрешения для документа.Многие аспекты шифрования стали возможными благодаря технологии открытого ключа. Алгоритм используется для генерации двух больших чисел, известных как ключей , которые имеют следующие свойства:

- Один ключ используется для шифрования набора данных. Впоследствии для дешифрования данных можно использовать только другой ключ.

- Невозможно отличить один ключ от другого.

Один из ключей действует как закрытый ключ пользователя. Важно, чтобы к этому ключу имел доступ только пользователь.Другой ключ — это открытый ключ пользователя, которым можно поделиться с другими.

Сертификат открытого ключа содержит открытый ключ пользователя и идентифицирующую информацию. Формат X.509 используется для хранения сертификатов. Сертификаты обычно выпускаются и подписываются цифровой подписью центром сертификации (ЦС), который является признанным объектом, который обеспечивает меру уверенности в действительности сертификата. Сертификаты имеют срок годности, после которого они перестают действовать. Кроме того, списки отзыва сертификатов (CRL) предоставляют информацию о сертификатах, которые были отозваны до истечения срока их действия.CRL периодически публикуются центрами сертификации. Статус отзыва сертификата также можно получить с помощью протокола OCSP по сети.

ПРИМЕЧАНИЕ

Если вы загрузите зашифрованный PDF-документ в репозиторий AEM Forms, он не сможет расшифровать PDF-документ и извлечь содержимое XDP. Не рекомендуется шифровать документ перед его загрузкой в репозиторий AEM Forms. (См. Раздел «Ресурсы для письма».)

ПРИМЕЧАНИЕ

Прежде чем вы сможете зашифровать PDF-документ с помощью сертификата, вы должны убедиться, что вы добавили сертификат в формы AEM.Сертификат добавляется с помощью консоли администрирования или программно с помощью Trust Manager API. (См. Раздел Импорт учетных данных с помощью Trust Manager API.)

Сводка шагов

Чтобы зашифровать документ PDF с помощью сертификата, выполните следующие действия:

- Включить файлы проекта.

- Создайте объект API клиента шифрования.

- Получите PDF-документ для шифрования.

- Ссылка на сертификат.

- Установите параметры времени выполнения шифрования.

- Создайте PDF-документ с зашифрованным сертификатом.

- Сохраните зашифрованный документ PDF как файл PDF.

Включить файлы проекта

Включите необходимые файлы в свой проект разработки. Если вы создаете клиентское приложение с использованием Java, включите необходимые файлы JAR. Если вы используете веб-службы, убедитесь, что вы включили прокси-файлы.

Следующие файлы JAR должны быть добавлены к пути к классу вашего проекта:

- Adobe-livecycle-клиент.банка

- Adobe-usermanager-client.jar

- Adobe-encryption-client.jar

- adobe-utilities.jar (требуется, если формы AEM развернуты на сервере приложений JBoss)

- jbossall-client.jar (требуется, если формы AEM развернуты на сервере приложений JBoss)

Создание объекта API клиента шифрования

Для программного выполнения операции службы шифрования необходимо создать клиент службы шифрования. Если вы используете API службы шифрования Java, создайте объект EncrytionServiceClient .Если вы используете API службы шифрования веб-службы, создайте объект EncryptionServiceService .

Получить PDF-документ для шифрования

Для шифрования необходимо получить незашифрованный документ PDF. Если вы попытаетесь защитить уже зашифрованный PDF-документ, выдается исключение.

Ссылка на сертификат

Чтобы зашифровать документ PDF с помощью сертификата, укажите сертификат, который используется для шифрования документа PDF.Сертификат представляет собой файл .cer, файл .crt или файл .pem. Файл PKCS # 12 используется для хранения закрытых ключей с соответствующими сертификатами.

При шифровании PDF-документа с помощью сертификата укажите разрешения, связанные с защищенным документом. Указав разрешения, вы можете контролировать действия, которые может выполнять пользователь, открывающий зашифрованный с помощью сертификата PDF-документ.

Установить параметры времени выполнения шифрования

Укажите ресурсы документа PDF для шифрования.Вы можете зашифровать весь PDF-документ, кроме метаданных документа, или только вложения документа.

Создание зашифрованного сертификатом PDF-документа

После получения незащищенного PDF-документа, ссылки на сертификат и установки параметров времени выполнения вы можете создать PDF-документ, зашифрованный с помощью сертификата. После того, как документ PDF будет зашифрован, вам понадобится соответствующий открытый ключ для его расшифровки.

Сохранить зашифрованный документ PDF как файл PDF

Вы можете сохранить зашифрованный документ PDF как файл PDF.

См. Также

Зашифруйте документ PDF с помощью сертификата с помощью Java API

Зашифруйте документ PDF с помощью сертификата с помощью API веб-службы

Включая файлы библиотеки Java AEM Forms

Настройка свойств подключения

Краткое руководство по API службы шифрования

Шифрование PDF-документов паролем

Зашифруйте документ PDF с помощью сертификата с помощью Java API

Зашифруйте документ PDF с помощью сертификата с помощью API шифрования (Java):

Включить файлы проекта.

Включите клиентские JAR-файлы, такие как adobe-encryption-client.jar, в путь к классам вашего Java-проекта.

Создайте объект API клиента шифрования.

- Создайте объект

ServiceClientFactory, содержащий свойства соединения. - Создайте объект

EncryptionServiceClient, используя его конструктор и передав объектServiceClientFactory.

- Создайте объект

Получите PDF-документ для шифрования.

- Создайте объект

java.io.FileInputStream, представляющий документ PDF для шифрования, используя его конструктор и передавая строковое значение, указывающее расположение документа PDF. - Создайте объект

com.adobe.idp.Document, используя его конструктор и передав объектjava.io.FileInputStream.

- Создайте объект

Ссылка на сертификат.

- Создайте объект

java.util.List, который хранит информацию о разрешениях, используя свой конструктор. - Укажите разрешение, связанное с зашифрованным документом, вызвав метод

addобъектаjava.util.Listи передав значение перечисленияCertificateEncryptionPermissions, которое представляет разрешения, предоставленные пользователю, открывающему защищенный документ PDF. Например, чтобы указать все разрешения, передайтеCertificateEncryptionPermissions.PKI_ALL_PERM. - Создайте объект

Recipientс помощью его конструктора. - Создайте объект

java.io.FileInputStream, представляющий сертификат, который используется для шифрования документа PDF с помощью его конструктора и передачи строкового значения, указывающего расположение сертификата. - Создайте объект

com.adobe.idp.Document, используя его конструктор и передав объектjava.io.FileInputStream, представляющий сертификат. - Вызвать метод

setX509CertобъектаRecipientи передатьcom.adobe.idp.Documentобъект, содержащий сертификат. (Кроме того, объектRecipientможет иметь псевдоним сертификата Truststore или URL-адрес LDAP в качестве источника сертификата.) - Создайте объект

CertificateEncryptionIdentity, который хранит информацию о разрешениях и сертификате с помощью своего конструктора. - Вызвать метод

setPermsобъектаCertificateEncryptionIdentityи передать объектjava.util.List, в котором хранится информация о разрешениях. - Вызвать метод

setRecipientобъектаCertificateEncryptionIdentityи передать объектRecipient, в котором хранится информация о сертификате. - Создайте объект

java.util.List, который хранит информацию о сертификате, используя свой конструктор. - Вызвать метод добавления объекта

java.util.Listи передать объектCertificateEncryptionIdentity. (Этот объектjava.util.Listпередается в качестве параметра методуencryptPDFUsingCertificates.)

- Создайте объект

Установите параметры времени выполнения шифрования.

- Создайте объект

CertificateEncryptionOptionSpec, вызвав его конструктор. - Укажите ресурсы документа PDF для шифрования, вызвав метод

setOptionобъектаCertificateEncryptionOptionSpecи передав значение перечисленияCertificateEncryptionOption, которое указывает ресурсы документа для шифрования. Например, чтобы зашифровать весь документ PDF, включая его метаданные и вложения, укажитеCertificateEncryptionOption.ВСЕ. - Укажите параметр совместимости с Acrobat, вызвав метод

setCompatобъектаCertificateEncryptionOptionSpecи передав значение перечисленияCertificateEncryptionCompatibility, которое указывает уровень совместимости Acrobat. Например, вы можете указатьCertificateEncryptionCompatibility.ACRO_7.

- Создайте объект

Создайте документ PDF с зашифрованным сертификатом.

Зашифруйте документ PDF с помощью сертификата, вызвав метод

encryptPDFUsingCertificatesобъектаEncryptionServiceClientи передав следующие значения:-

ком.adobe.idp.Documentобъект, содержащий PDF-документ для шифрования. - Объект

java.util.List, в котором хранится информация о сертификате. - Объект

CertificateEncryptionOptionSpec, содержащий параметры времени выполнения шифрования.

Метод

encryptPDFUsingCertificatesвозвращает объектcom.adobe.idp.Document, который содержит зашифрованный сертификатом PDF-документ.-

Сохраните зашифрованный документ PDF как файл PDF.

- Создайте объект

java.io.Fileи убедитесь, что расширение имени файла — .pdf. - Вызовите метод

copyToFileобъектаcom.adobe.idp.Documentдля копирования содержимого объектаcom.adobe.idp.Documentв файл. Убедитесь, что вы используете объектcom.adobe.idp.Document, который был возвращен методомencryptPDFUsingCertificates.

- Создайте объект

См. Также

Сводка шагов

Quick Start (режим SOAP): шифрование документа PDF с помощью сертификата с использованием Java API

Включая файлы библиотеки Java AEM Forms

Настройка свойств подключения

Зашифруйте документ PDF с помощью сертификата с помощью API веб-службы

Зашифруйте документ PDF с помощью сертификата с помощью API шифрования (веб-сервис):

Включить файлы проекта.

Создайте проект Microsoft .NET, использующий MTOM. Убедитесь, что вы используете следующее определение WSDL:

http: // localhost: 8080 / soap / services / EncryptionService? WSDL & lc_version = 9.0.1.ПРИМЕЧАНИЕ

Замените

localhostна IP-адрес сервера, на котором размещены формы AEM.Создайте объект API клиента шифрования.

Создайте объект

EncryptionServiceClient, используя его конструктор по умолчанию.Создайте объект

EncryptionServiceClient.Endpoint.Addressс помощью конструктораSystem.ServiceModel.EndpointAddress. Передайте строковое значение, определяющее WSDL, службе форм AEM (например,http: // localhost: 8080 / soap / services / EncryptionService? WSDL.) Атрибутlc_versionиспользовать не нужно. Этот атрибут используется при создании ссылки на услугу.)Создайте систему

.ServiceModel.BasicHttpBinding, получив значение поляEncryptionServiceClient.Endpoint.Binding. Приведите возвращаемое значение кBasicHttpBinding.Установите для поля

MessageEncodingобъектаSystem.ServiceModel.BasicHttpBindingзначениеWSMessageEncoding.Mtom. Это значение гарантирует использование MTOM.Включите базовую аутентификацию HTTP, выполнив следующие задачи:

- Назначьте имя пользователя форм AEM полю

EncryptionServiceClient.ClientCredentials.UserName.UserName. - Назначьте соответствующее значение пароля полю

EncryptionServiceClient.ClientCredentials.UserName.Password. - Присвойте постоянное значение

HttpClientCredentialType.BasicполюBasicHttpBindingSecurity.Transport.ClientCredentialType. - Присвойте постоянное значение

BasicHttpSecurityMode.TransportCredentialOnlyполюBasicHttpBindingSecurity.Security.Режим.

- Назначьте имя пользователя форм AEM полю

Получите PDF-документ для шифрования.

- Создайте объект

BLOBс помощью его конструктора. ОбъектBLOBиспользуется для хранения документа PDF, зашифрованного с помощью сертификата. - Создайте объект

System.IO.FileStream, вызвав его конструктор и передав строковое значение, представляющее расположение файла PDF-документа для шифрования и режим открытия файла. - Создайте массив байтов, в котором хранится содержимое объекта

System.IO.FileStream. Вы можете определить размер байтового массива, получив свойствоLengthобъектаSystem.IO.FileStream. - Заполните массив байтов данными потока, вызвав метод

ReadобъектаSystem.IO.FileStreamи передав массив байтов, начальную позицию и длину потока для чтения. - Заполните объект

BLOB, назначив его свойствуMTOMсодержимое байтового массива.

- Создайте объект

Ссылка на сертификат.

- Создайте объект

Recipientс помощью его конструктора. Этот объект будет хранить информацию о сертификате. - Создайте объект

BLOBс помощью его конструктора. Этот объектBLOBбудет хранить сертификат, который шифрует документ PDF. - Создайте объект

System.IO.FileStream, вызвав его конструктор и передав строковое значение, которое представляет расположение файла сертификата и режим, в котором следует открыть файл. - Создайте массив байтов, в котором хранится содержимое объекта

System.IO.FileStream. Вы можете определить размер байтового массива, получив свойствоLengthобъектаSystem.IO.FileStream. - Заполните массив байтов данными потока, вызвав метод

ReadобъектаSystem.IO.FileStreamи передав массив байтов, начальную позицию и длину потока для чтения. - Заполните объект

BLOB, назначив содержимое байтового массива члену данныхMTOMобъектаBLOB. - Назначьте объект

BLOB, в котором хранится сертификат, элементу данныхx509CertобъектаRecipient. - Создайте объект

CertificateEncryptionIdentity, который хранит информацию о сертификате, используя свой конструктор. - Назначьте объект

Recipient, который хранит сертификат, элементу данных получателя объектаCertificateEncryptionIdentity. - Создайте массив

Objectи назначьте объектCertificateEncryptionIdentityпервому элементу массиваObject.Этот массивObjectпередается в качестве параметра методуencryptPDFUsingCertificates.

- Создайте объект

Установите параметры времени выполнения шифрования.

- Создайте объект

CertificateEncryptionOptionSpec, используя его конструктор. - Укажите ресурсы документа PDF для шифрования, присвоив значение перечисления

CertificateEncryptionOptionэлементу данныхoptionобъектаCertificateEncryptionOptionSpec.Чтобы зашифровать весь документ PDF, включая его метаданные и вложения, назначьтеCertificateEncryptionOption.ALLэтому элементу данных. - Укажите параметр совместимости с Acrobat, присвоив значение перечисления

CertificateEncryptionCompatibilityэлементу данныхcompatобъектаCertificateEncryptionOptionSpec. Например, назначьте этому элементу данныхCertificateEncryptionCompatibility.ACRO_7.

- Создайте объект

Создайте документ PDF с зашифрованным сертификатом.

Зашифруйте документ PDF с помощью сертификата, вызвав метод

encryptPDFUsingCertificatesобъектаEncryptionServiceServiceи передав следующие значения:- Объект

BLOB, содержащий PDF-документ, который необходимо зашифровать. - Массив объекта

- Объект

CertificateEncryptionOptionSpec, содержащий параметры времени выполнения шифрования.

Метод

encryptPDFUsingCertificatesвозвращает объектBLOB, который содержит зашифрованный сертификатом PDF-документ.- Объект

Сохраните зашифрованный документ PDF как файл PDF.

- Создайте объект

System.IO.FileStream, вызвав его конструктор и передав строковое значение, представляющее расположение файла защищенного PDF-документа. - Создайте массив байтов, в котором хранится содержимое данных объекта

BLOB, возвращенного методомencryptPDFUsingCertificates. Заполните байтовый массив, получив значение элемента данныхbinaryDataобъектаBLOB. - Создайте объект

System.IO.BinaryWriter, вызвав его конструктор и передав объектSystem.IO.FileStream. - Запишите содержимое байтового массива в файл PDF, вызвав метод

WriteобъектаSystem.IO.BinaryWriterи передав массив байтов.

- Создайте объект

См. Также

Сводка шагов

Вызов форм AEM с помощью MTOM

Вызов форм AEM с использованием SwaRef

Удаление шифрования на основе сертификатов

Шифрование на основе сертификатов можно удалить из документа PDF, чтобы пользователи могли открыть документ PDF в Adobe Reader или Acrobat.Чтобы удалить шифрование из PDF-документа, зашифрованного с помощью сертификата, необходимо указать открытый ключ. После снятия шифрования с PDF-документа он становится небезопасным.

Сводка шагов

Чтобы удалить шифрование на основе сертификатов из PDF-документа, выполните следующие действия:

- Включить файлы проекта.

- Создайте клиент службы шифрования.

- Получите зашифрованный документ PDF.

- Удалить шифрование.

- Сохраните документ PDF как файл PDF.

Включить файлы проекта

Включите необходимые файлы в свой проект разработки. Если вы создаете клиентское приложение с использованием Java, включите необходимые файлы JAR. Если вы используете веб-службы, убедитесь, что вы включили прокси-файлы.

Следующие файлы JAR должны быть добавлены к пути к классу вашего проекта:

- adobe-livecycle-client.jar

- Adobe-usermanager-client.jar

- Adobe-encryption-client.jar

- саман-утилит.jar (требуется, если формы AEM развернуты на сервере приложений JBoss)

- jbossall-client.jar (требуется, если формы AEM развернуты на сервере приложений JBoss)

Создание клиента службы шифрования

Для программного выполнения операции службы шифрования необходимо создать клиент службы шифрования. Если вы используете API службы шифрования Java, создайте объект EncrytionServiceClient . Если вы используете API службы шифрования веб-службы, создайте объект EncryptionServiceService .

Получить зашифрованный PDF-документ

Чтобы удалить шифрование на основе сертификатов, необходимо получить зашифрованный документ PDF. Если вы попытаетесь удалить шифрование из незашифрованного PDF-документа, выдается исключение. Аналогичным образом, если вы попытаетесь удалить шифрование на основе сертификата из документа, зашифрованного паролем, будет выброшено исключение.

Удалить шифрование

Чтобы удалить шифрование на основе сертификатов из зашифрованного PDF-документа, вам потребуются как зашифрованный PDF-документ, так и закрытый ключ, соответствующий ключу, который использовался для шифрования PDF-документа.Значение псевдонима закрытого ключа указывается при удалении шифрования на основе сертификата из зашифрованного PDF-документа. Для получения информации об открытом ключе см. Шифрование PDF-документов с помощью сертификатов.

ПРИМЕЧАНИЕ

Закрытый ключ хранится в хранилище доверенных сертификатов форм AEM. Когда сертификат помещается туда, указывается значение псевдонима.

Сохранить документ PDF

После удаления шифрования на основе сертификатов из зашифрованного PDF-документа вы можете сохранить PDF-документ как PDF-файл.Пользователи могут открыть PDF-документ в Adobe Reader или Acrobat.

См. Также

Удалить шифрование на основе сертификатов с помощью Java API