Автоматизация технологических процессов. Обозначения условные приборов и средств автоматизации в схемах

ГОСТ 21.208-2013 СПДС.

АВТОМАТИЗАЦИЯ ТЕХНОЛОГИЧЕСКИХ

ПРОЦЕССОВ. ОБОЗНАЧЕНИЯ УСЛОВНЫЕ

ПРИБОРОВ И СРЕДСТВ

АВТОМАТИЗАЦИИ В СХЕМАХ

2. ГОСТ 21.208-2013

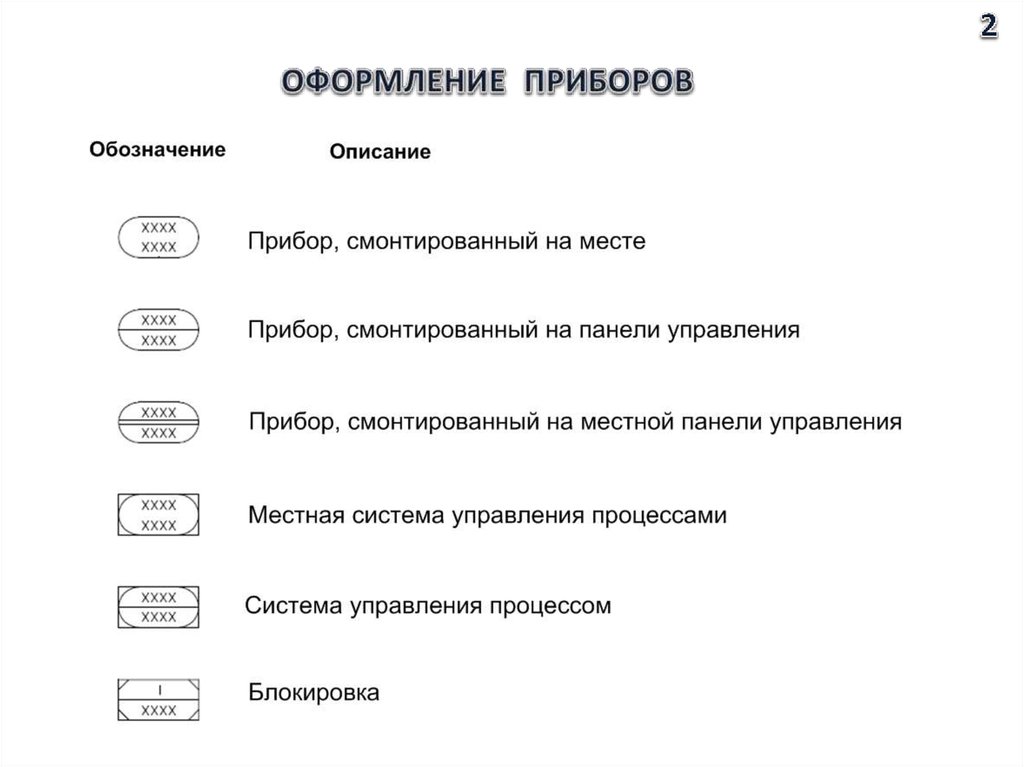

Контур контроля, регулирования и управления: Совокупностьотдельных функционально связанных приборов, выполняющих

определенную задачу по контролю, регулированию, сигнализации,

управлению и т.п.

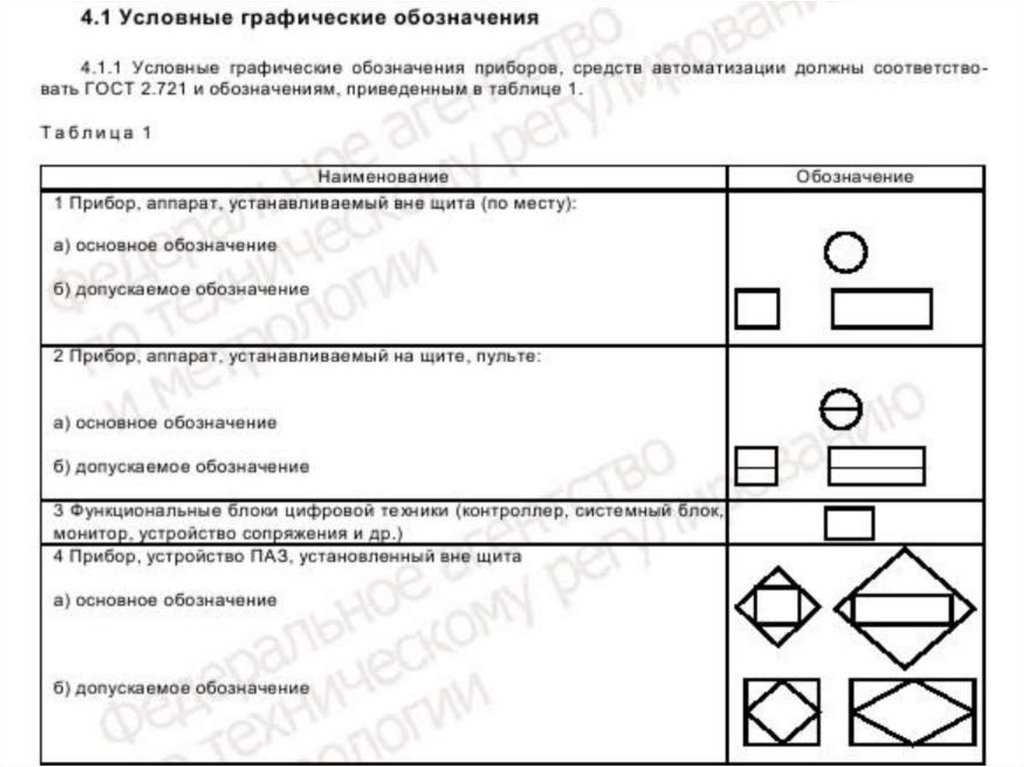

Прибор, аппарат, устанавливаемый

вне щита (по месту):

Прибор, аппарат, устанавливаемый

на щите, пульте

3. ГОСТ 21.208-2013

ИМ с ручным приводомбез соединения

с соединением

ИМ

электрозадвижка

регулирующий орган

4. ГОСТ 21.208-2013

В верхней части графического обозначения наносят буквенныеобозначения измеряемой величины и функционального признака

прибора, определяющего его назначение.

В нижней части графического обозначения наносят цифровое

(позиционное) обозначение прибора или комплекта средств

автоматизации.

5. ГОСТ 21.208-2013

Измеряемая величина:D — плотность,

Е — любая электрическая

величина,

F — расход,

G — положение, перемещение,

Н — ручное воздействие,

К — временна’я программа,

L — уровень,

М — влажность,

Р — давление,

Q — состав смеси,

концентрация,

R — радиоактивность,

S — скорость (линейная или

угловая),

Т — температура,

U — разнородные величины,

V — вязкость,

W — масса

Дополнительное

обозначение измеряемой

величины:

D — разность, перепад,

F — соотношение,

J — автоматическое

переключение,

Q — суммирование,

интегрирование

6. ГОСТ 21.208-2013

Функции и функциональные признаки прибора:С – автоматическое регулирование

E – чувствительный элемент

G – первичный показывающий прибор

I – вторичный показывающий прибор

R – регистрация

S – включение, выключение, переключение,

блокировка

T – преобразование

Y – вспомогательное вычислительное устройство

7.

ГОСТ 21.208-2013Первичный измерительный преобразователь для измерения

ГОСТ 21.208-2013Первичный измерительный преобразователь для измерениятемпературы, установленный по месту.

Прибор для измерения температуры показывающий,

установленный на щите.

Прибор для измерения температуры показывающий,

установленный по месту.

Прибор для измерения температуры бесшкальный с

контактным устройством, установленный по месту

Прибор для измерения температуры одноточечный,

регистрирующий, установленный на щите.

Прибор для измерения температуры с автоматическим

обегающим устройством, регистрирующий, установленный на

щите.

8. ГОСТ 21.208-2013

Прибор для управления процессом по временнойпрограмме, установленный на щите.

Первичный измерительный преобразователь (чувствительный

элемент) для измерения качества продукта, установленный по

месту.

Вычислительное устройство, выполняющее функцию умножения.

Вычислительное устройство, выполняющее функцию умножения.

Пусковая аппаратура для управления электродвигателем

(включение, выключение насоса; открытие, закрытие задвижки и

т.

д.).

д.).Аппаратура, предназначенная для ручного дистанционного

управления (включение, выключение двигателя; открытие, закрытие

запорного органа, изменение задания регулятору), установленная

на щите.

ГОСТ 21.408-2013 СПДС. ПРАВИЛА

ВЫПОЛНЕНИЯ РАБОЧЕЙ

ДОКУМЕНТАЦИИ АВТОМАТИЗАЦИИ

ТЕХНОЛОГИЧЕСКИХ ПРОЦЕССОВ

10. ГОСТ 21.408-2013

автоматизированная система управления технологическимпроцессом; АСУ ТП: Комплекс программных и технических средств,

предназначенный для автоматизации управления технологическим

оборудованием на предприятиях.

закладная конструкция: Деталь или сборочная единица, неразъемно

встраиваемая в строительные конструкции (швеллер, уголок, гильза,

патрубок, плита с гильзами, короба с песочным затвором, подвесные

потолочные конструкции и т.п.), в оборудование или коммуникации

(бобышки, гильзы, штуцеры, карманы, расширители, фланцевые

соединения, ответные фланцы, переходные патрубки и т.п.).

контур контроля, регулирования и управления: Совокупность

отдельных функционально связанных технических средств

автоматизации, выполняющих определенную задачу по контролю,

регулированию, сигнализации, управлению и т.

п

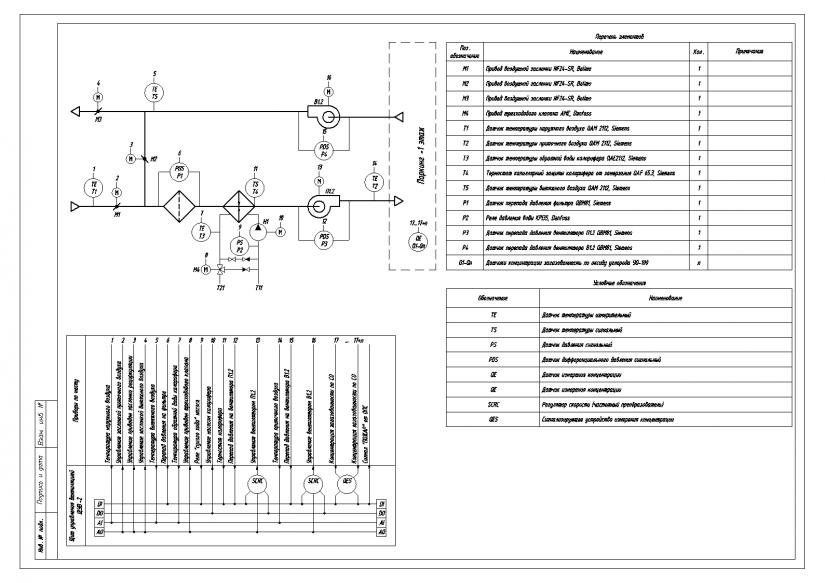

п11. ГОСТ 21.408-2013

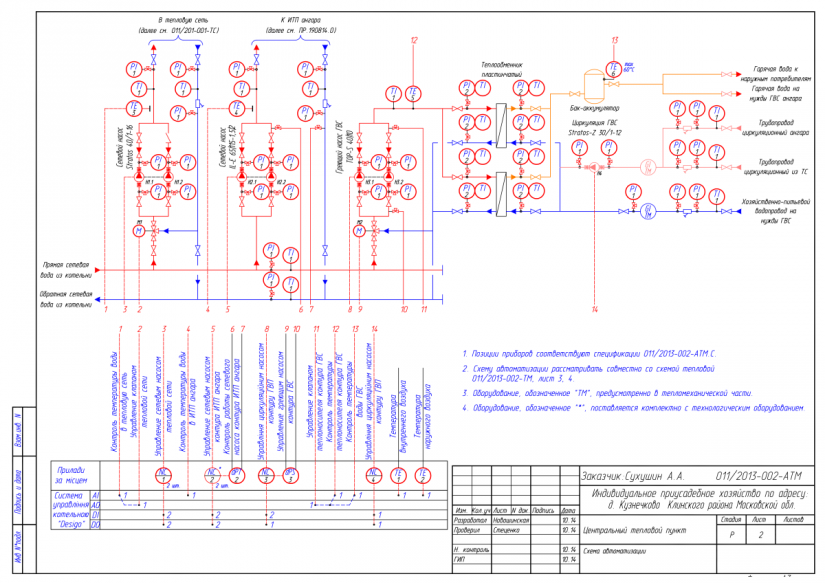

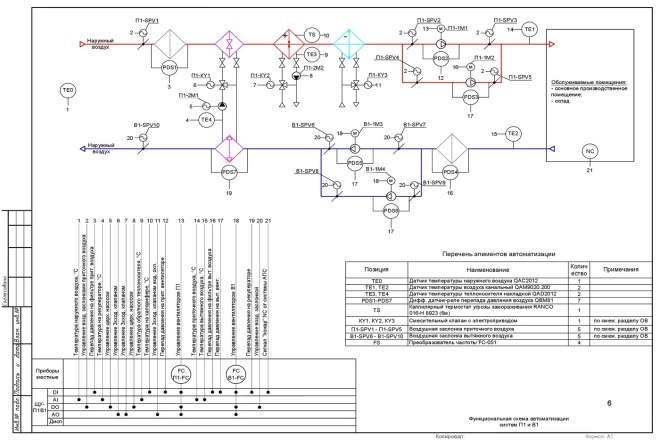

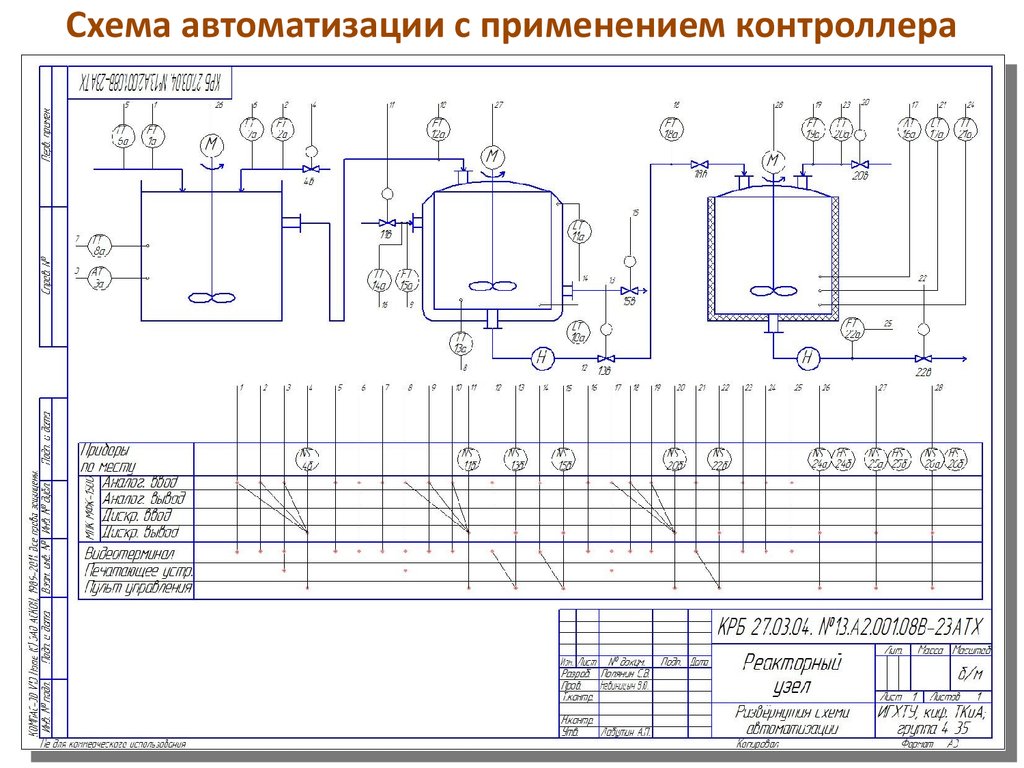

Состав основного комплекта рабочих чертежей системавтоматизации:

— общие данные по рабочим чертежам;

— схемы автоматизации;

— принципиальные (электрические, пневматические) схемы;

— схемы (таблицы) соединений и подключения внешних

проводок;

— чертежи расположения оборудования и внешних

проводок;

— чертежи установок средств автоматизации.

12. ГОСТ 21.408-2013

13. ГОСТ 21.408-2013

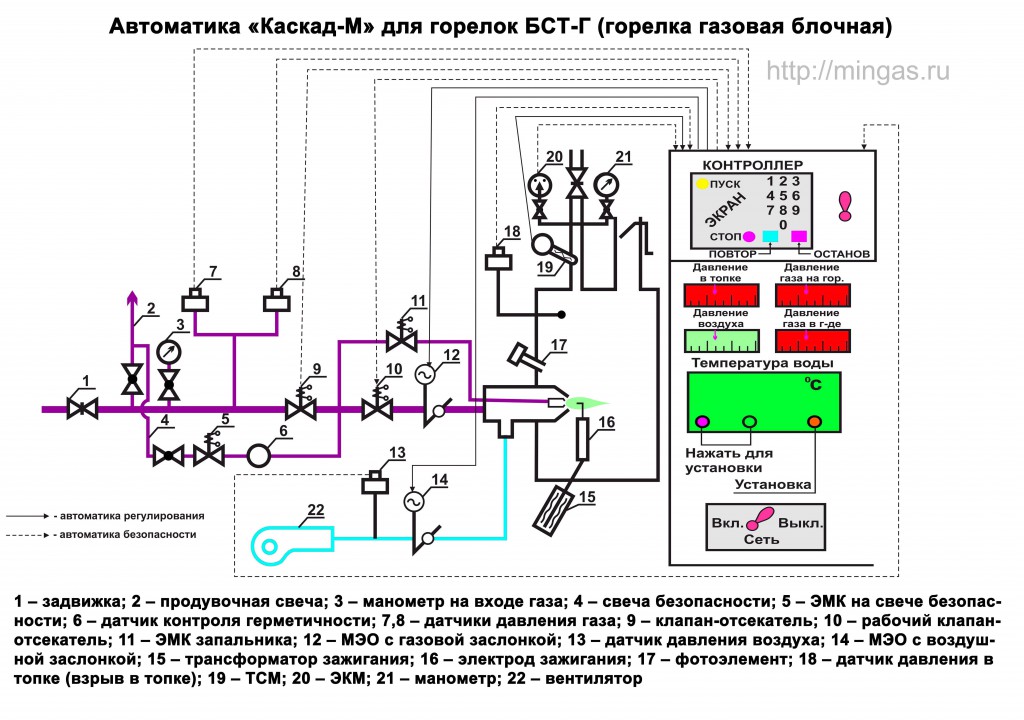

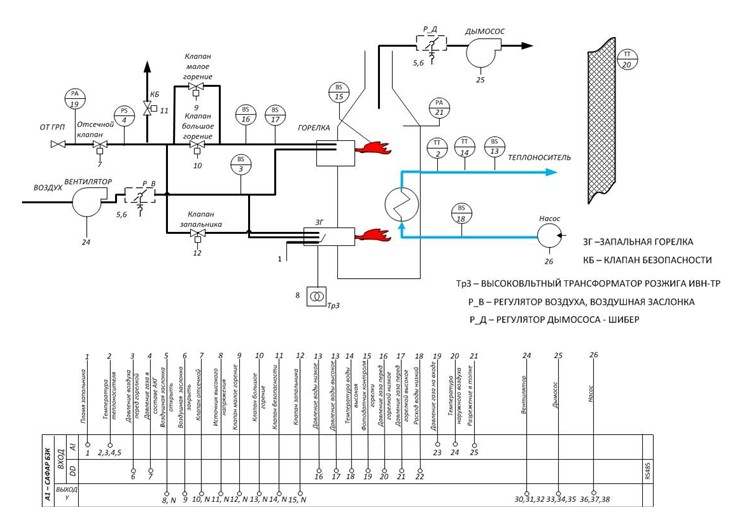

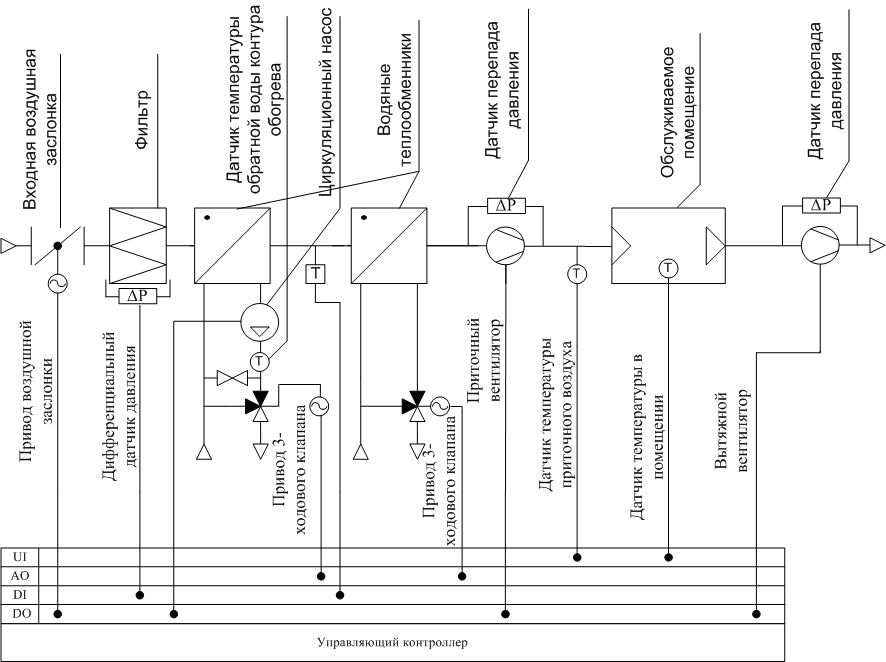

На схеме автоматизации изображают:— технологическое и инженерное оборудование и коммуникации

автоматизируемого объекта;

— технические средства автоматизации или контуры контроля,

регулирования и управления:

— линии связи между отдельными техническими средствами

автоматизации или контурами.

14. ГОСТ 21.408-2013

Связь с технологическим процессом,импульсная трубная линия

Линия питания электроэнергией

Линия передачи электронного или

электрического аналогового,

цифрового или дискретного сигнала

Линия передачи электронного или

электрического аналогового, цифрового

или дискретного сигнала

искробезопасная

15.

ГОСТ 21.408-2013Трубопроводная запорная арматуру (ГОСТ 2.785-70)

ГОСТ 21.408-2013Трубопроводная запорная арматуру (ГОСТ 2.785-70)Вентиль (клапан)

запорный проходной

Задвижка

Вентиль (клапан)

трехходовой

Затвор поворотный

Вентиль, клапан

регулирующий проходной

Кран проходной

Клапан обратный (клапан

невозвратный) проходной

16. ГОСТ 21.408-2013

Схемы автоматизации выполняют двумя способами:— развернутым, при котором на схеме изображают состав и

место расположения технических средств автоматизации

каждого контура контроля и управления;

— упрощенным, при котором на схеме изображают основные

функции контуров контроля и управления (без выделения

входящих в них отдельных технических средств

автоматизации и указания места расположения).

17. ГОСТ 21.408-2013

Развернутый способ выполнения схем автоматизацииУсловное графическое обозначение приборов, встраиваемых

в технологические коммуникации

Условное графическое обозначение приборов, устанавливаемых на

технологическом оборудовании

18.

ГОСТ 21.408-2013Развернутый способ выполнения схем автоматизации

ГОСТ 21.408-2013Развернутый способ выполнения схем автоматизацииОстальные технические средства автоматизации — в

прямоугольниках, расположенных в нижней части схемы.

Порядок:

• приборы местные

• щиты и пульты

• комплексы технических средств

Буквенно-цифровые обозначения приборов указывают в нижней

части окружности (квадрата, прямоугольника) или с правой стороны

от него, обозначения электроаппаратов — справа от их условного

графического обозначения.

19. ГОСТ 21.408-2013

Развернутый способ выполнения схем автоматизацииЛинии связи допускается изображать с разрывом при большой

протяженности и/или при сложном их расположении.

Места разрывов линий связи нумеруют арабскими цифрами в порядке

их расположения в прямоугольнике с заголовком «Приборы местные».

Допускается пересечение линий связи с изображениями

технологического оборудования. Пересечение линий связи с

обозначениями приборов не допускается.

20.

ГОСТ 21.408-2013

ГОСТ 21.408-201321. ГОСТ 21.408-2013

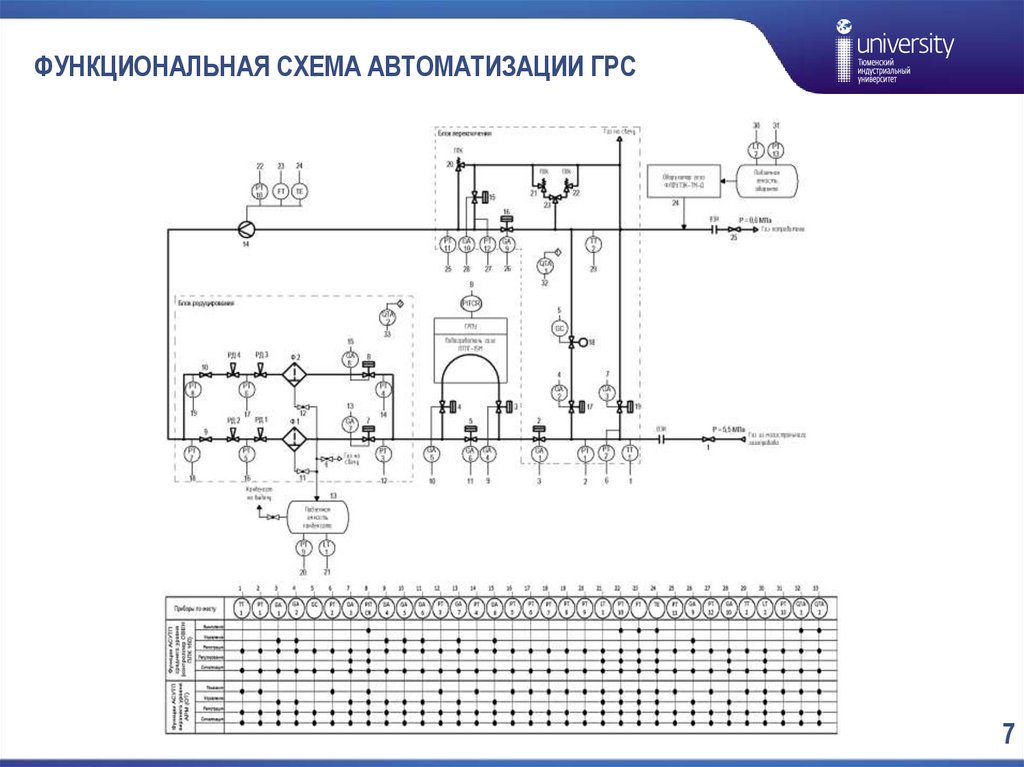

Упрощенный способ выполнения схем автоматизацииКонтуры контроля и управления, а также одиночные приборы наносят рядом с

изображением технологического оборудования и коммуникаций (или в их

разрыве)

В нижней части схемы рекомендуется приводить таблицу контуров.

В таблице контуров указывают номера контуров и номер листа основного

комплекта, на котором приведен состав каждого контура.

Контур (независимо от числа входящих в него элементов) изображают в виде

окружности (прямоугольника), разделенной горизонтальной чертой.

В верхнюю часть окружности записывают буквенное обозначение,

определяющее измеряемый (регулируемый) параметр, и функции,

выполняемые данным контуром, в нижнюю — номер контура. Для контуров

систем автоматического регулирования, кроме того, на схеме изображают

исполнительные механизмы, регулирующие органы и линию связи,

соединяющую контуры с исполнительными механизмами.

22.

ГОСТ 21.408-2013Номер

ГОСТ 21.408-2013Номерконтура

2

3

4, 5, 6

7

8

Номер листа

2

2

2

2

2

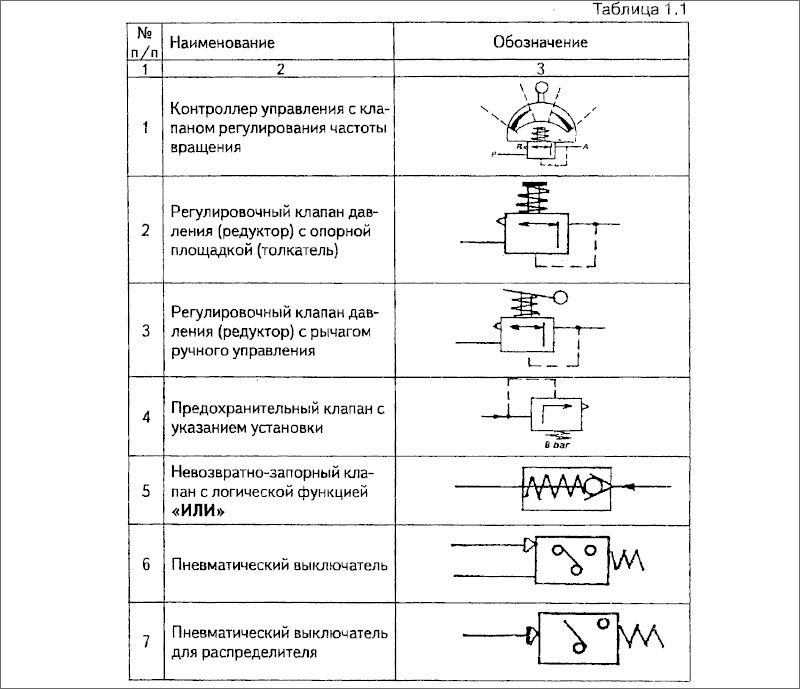

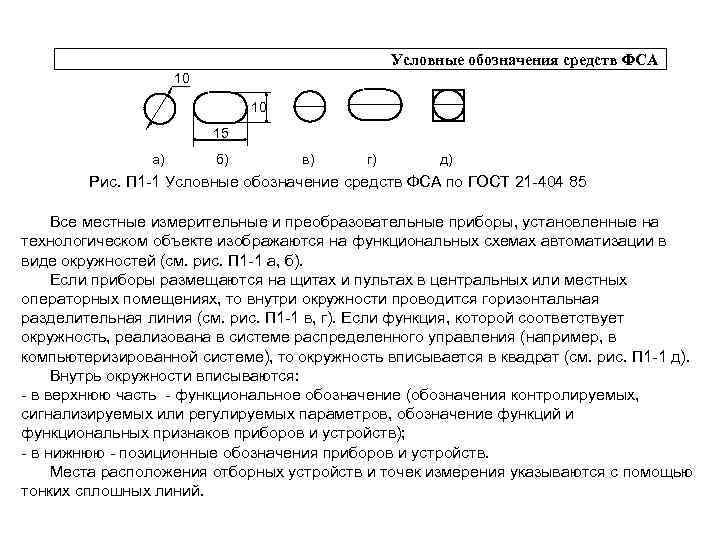

§ 2. Условные обозначения средств автоматизации по конструктивному принципу

Они представляют собой простейшие геометрические фигуры (квадрат, круг, овал), внутри которых определенным образом показаны функциональные признаки приборов или регуляторов. Наиболее употребительные условные обозначения приведены ниже.

§ 3. Условные обозначения средств автоматизации по функциональному признаку приборов и устройств

Функциональные схемы автоматизации

могут быть построены с использованием

отраслевого стандарта ОСТ 36-27—77 «Приборы

и средства автоматизации. Обозначения

условные в схемах автоматизации

технологических процессов».

В верхней части окружности наносятся буквенные обозначения изменяемой величины и функционального признака прибора, а в нижней части—номер комплекта (системы).

Буквенные обозначения располагаются слева направо в следующем порядке; основное значение измеряемой величины, ее дополнительное значение, функциональный признак прибора. В свою очередь, функциональный признак прибора также располагается в определенном порядке, а именно IRCSA.

В случае применения дополнительных обозначений на первом ставится буква, обозначающая измеряемую величину, а на втором— одна из дополнительных букв: Е, Т, К, У.

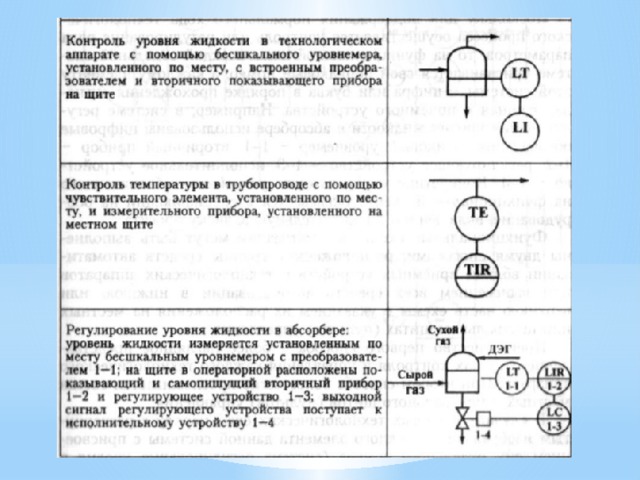

§ 4. Функциональные схемы автоматизации

Функциональная схема автоматизации

представляет собой чертеж, на котором

показаны технологическое оборудование

(упрощенно) и средства автоматизации

одним из рассмотренных выше способов

(ГОСТ или ОСТ).

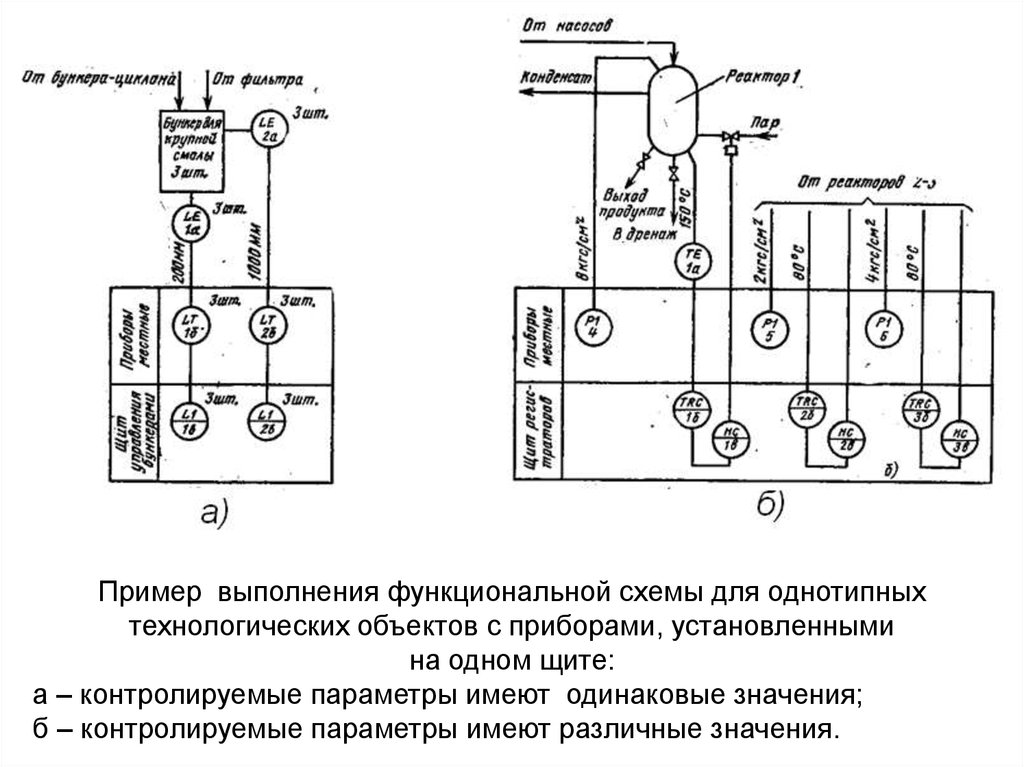

Поскольку для поддержания нормального хода технологического процесса осуществляется контроль или регулирование ряда параметров, то на функциональной схеме каждой отдельной системе присваивается свой порядковый номер, а каждому элементу этой системы — буква в порядке прохождения сигнала, начиная с приемного устройства. Например, в системе регулирования уровня жидкости в абсорбере—буйковый уровнемер 1а, регулирующее устройство 16, вторичный прибор 1в, исполнительное устройство 1г. Конкретная марка каждого устройства, обозначенного на функциональной схеме своей цифрой и буквой, указана в спецификации на оборудование, помещаемой в пояснительной записке проекта.

Функциональные схемы автоматизации

могут быть выполнены двумя способами:

расположением группы средств автоматизации

вблизи приемных устройств и технологических

аппаратов или вынесением всех средств

автоматизации в нижнюю или верхнюю

часть схемы с указанием их расположения

на местных или центральном щитах

(пультах) управления.

Преимущество первого способа—более наглядное представление о точках контроля и управления каждого технологического аппарата. При втором способе более четко прослеживается состав местных и центрального щитов (пультов) управления.

В случаях сложных технологических схем наряду с развернутым изображением каждого элемента данной системы с присвоением ему отдельного номера и буквы (система регулирования уровня в абсорбере) применяют упрощенное изображение системы, когда показывают приемное и исполнительные устройства, а также блок приборов и регулирующих устройств в совмещенном изображении с присвоением этой системе только номера и последующей подробной расшифровкой всех ее элементов в пояснительной записке (система регулирования подачи центробежного насоса).

Кроме того, в случаях сложных систем

допускается разрыв линий связи с

нумерацией обоих концов в местах

разрыва. При этом номеpa

линий связи, расположенные в нижнем

ряду, должны следовать в возрастающем

порядке, а в верхнем ряду могут

располагаться произвольно.

Упрощенный пример выполнения функциональной схемы по ОСТ 36-27—77 показан на рис. 16.2.

Более подробно функциональные схемы автоматизации технологических процессов добычи и транспорта нефти и газа рассмотрены в третьей части.

Контрольные вопросы

1. Что представляет собой функциональная схема автоматизации технологического процесса?

2. Нарисуйте систему регулирования давления в сепараторе с применением

обозначений по конструктивному признаку,

3. Нарисуйте систему регулирования уровня жидкости в аппарате с применением обозначений по функциональному признаку.

ЧАСТЬ ТРЕТЬЯ

СИСТЕМЫ АВТОМАТИЧЕСКОГО УПРАВЛЕНИЯ

ПРОИЗВОДСТВЕННЫМИ ПРОЦЕССАМИ

Инструменты для разработки медицинских устройств (MDDT)

Возможности финансирования для поддержки малого бизнеса в разработке инструментов для разработки медицинских устройств поддерживать сообщество малого бизнеса в разработке инновационных инструментов разработки медицинских устройств (MDDT).

Управление по санитарному надзору за качеством пищевых продуктов и медикаментов определяет малый бизнес как бизнес, включая его филиалы, валовая выручка и продажи которых за последний налоговый год составляют менее 100 миллионов долларов.

NIH/Национальный институт рака

Эта возможность финансирования доступна для малых предприятий до 4 ноября 2022 года.

NIH/NCI 454 – Программное обеспечение для оценки медицинских устройств с искусственным интеллектом/машинным обучением в онкологических учреждениях | NCI: SBIR и STTR (cancer.gov)

NIH/Национальный институт стоматологических черепно-лицевых исследований

Эти возможности финансирования доступны для малого бизнеса по телефону 9 ноября 2022 .

Инструменты на основе данных для ускорения клинического перевода новых стоматологических, оральных и черепно-лицевых биоматериалов Биоматериалы (R61/R33 — Клинические испытания запрещены) (nih.gov) Эти возможности финансирования доступны для малого бизнеса по телефону 14 ноября 2022 г. . Инструменты разработки новых лекарств (DDT) и медицинских устройств (MDDT) для новых методов лечения расстройств, связанных с употреблением психоактивных веществ (SUD) Программа FDA по разработке инструментов для разработки медицинских устройств (MDDT) предназначена для облегчения разработки устройств и своевременной оценки медицинских устройств, а также для продвижения инноваций путем предоставления более эффективных и предсказуемых средств для сбора необходимой информации для поддержки связанное принятие решений. Программа MDDT позволяет FDA квалифицировать инструменты, которые спонсоры медицинских устройств могут выбрать для использования при разработке и оценке медицинских устройств. Такие инструменты, как тесты на биомаркеры, показатели результатов, сообщаемые врачами, показатели результатов, сообщаемые пациентами, или неклинические модели оценки, такие как животные или вычислительные модели, и цифровые медицинские технологии, такие как датчики или носимые устройства, играют важную роль, помогая FDA понять, как медицинские устройства работают с точки зрения безопасности, эффективности и других аспектов производительности. Добровольная программа MDDT помогает повысить предсказуемость и эффективность при разработке устройств и проверке регулирующих органов. При принятии решения о квалификации инструмента FDA оценивает этот инструмент и имеющиеся подтверждающие доказательства, чтобы определить, можно ли его использовать по назначению для получения научно достоверных измерений в определенном контексте использования. Спонсоры медицинских устройств могут использовать квалифицированные инструменты и быть уверенными, что они будут приняты FDA без необходимости подтверждать пригодность и полезность инструмента в том же контексте использования. До разработки процесса квалификации MDDT FDA оценивало инструменты в каждом конкретном случае для каждого представленного медицинского устройства. gov)

gov) NIH/National Institute of Drug Abuse

гов))

гов))

На этой странице:

Почему FDA разработало процесс квалификации MDDT

FDA создало добровольную программу MDDT для:

- Продвижения инноваций путем сосредоточения внимания на науке, необходимой для оценки новых технологий.

- Повысить предсказуемость для спонсоров медицинских устройств, дав понять, что FDA принимает оценки от MDDT в поддержку демонстрации безопасности, эффективности или рабочих характеристик медицинского устройства при использовании в квалифицированном контексте использования.

- Повышайте эффективность и прозрачность, упрощая использование проверенных и квалифицированных инструментов при подаче заявки на медицинское оборудование и от нескольких производителей.

- Поощряйте сотрудничество в разработке инструментов и вспомогательных данных, чтобы объединить ресурсы и стимулировать более широкое использование и принятие квалифицированных инструментов.

Квалифицированные инструменты разработки медицинских устройств (MDDT)

FDA квалифицировало MDDT для сердечно-сосудистой, неврологической, офтальмологической, пластической хирургии, автоматического дозирования инсулина и устройств визуализации, а также сквозных инструментов для имплантированных медицинских устройств и кибербезопасности.

В следующей таблице перечислены MDDT, сертифицированные FDA, а также сводка доказательств и основы квалификации (SEBQ) для инструмента. Это резюме включает в себя:

- Краткое описание инструмента

- Квалифицированный контекст использования

- Общее резюме доказательств в поддержку квалификации

- Краткая оценка преимуществ и недостатков использования инструмента

- Информация о том, как связаться с разработчиком инструмента по поводу доступа к инструменту

Спонсоры медицинских устройств, подающие маркетинговую заявку, основанную на квалифицированном MDDT, могут указать номер подачи MDDT в сопроводительном письме или в форме 3514 сопроводительного листа заявки на предварительную проверку FDA CDRH (раздел F или J). Номер отправки MDDT для каждого квалифицированного инструмента можно найти в SEBQ.

| Инструмент (ссылка на SEBQ) | Область продукции | Категория МДДТ | Дата квалификации |

|---|---|---|---|

| FACE-Q | Эстетика | Пластическая хирургия, дерматология | Клиническая оценка результатов | 26. 04.2022 04.2022 |

| Виртуальная МРТ Оценка безопасности медицинских устройств | Визуализация | Модель для неклинической оценки | 16.11.2021 |

| Результаты, о которых сообщают пациенты, после процедуры LASIK Симптомы и удовлетворенность (PROWL-SS) | Офтальмология | Клиническая оценка результатов | 17.06.2021 |

| IMAnalytics с MRIxViP1.5T/3.0T и BCLib | Активные имплантированные медицинские устройства (AIMD) | Модель для доклинической оценки | 20.05.2021 |

| Рубрика для применения CVSS к медицинским устройствам | Кибербезопасность | Модель для доклинической оценки | 20.10.2020 |

| Модуль реконструкции BREAST-Q | Пластическая хирургия | Клиническая оценка результатов | 20.08.2020 |

| Системы дозирования инсулина: вопросы восприятия, идей, размышлений и ожиданий (INSPIRE) | Автоматическое дозирование инсулина (AID) | Клиническая оценка результатов | 24. 06.2020 06.2020 |

| Материал, имитирующий ткань (ТММ), для доклинической характеристики акустических характеристик устройств высокоинтенсивного терапевтического ультразвука (HITU) | Визуализация | Модель для доклинической оценки | 10.07.2019 |

| Программный модуль OSIRIX CDE | Неврология | Тест на биомаркеры | 12.03.2019 |

| Опросник жизни с сердечной недостаточностью, штат Миннесота (MLHFQ) | Кардиология | Клиническая оценка результатов | 19.03.2018 |

| Опросник кардиомиопатии Канзас-Сити (KCCQ) | Кардиология | Клиническая оценка результатов | 19.10.2017 |

Категории MDDT

FDA признает три категории MDDT, которые можно различить в первую очередь по способу измерения инструментом соответствующих параметров:0014 может быть получен через отчет клинициста, пациента, наблюдателя, не являющегося врачом, или посредством оценки на основе производительности. Его можно использовать для информирования пациентов о соответствии требованиям или конечных точках клинического исследования. Подробную информацию о COA см. в разделе «Оценка клинических исходов» (COA) в документе «Принятие решений в отношении медицинских устройств».

Его можно использовать для информирования пациентов о соответствии требованиям или конечных точках клинического исследования. Подробную информацию о COA см. в разделе «Оценка клинических исходов» (COA) в документе «Принятие решений в отношении медицинских устройств».

- Измерение или прогнозирование интересующего параметра

- Сокращение или замена испытаний на животных

- Уменьшить продолжительность теста или размер выборки.

Дополнительная информация о категориях MDDT содержится в окончательном руководстве «Квалификация средств разработки медицинских устройств».

Квалификация MDDT и процесс квалификации

Квалификация MDDT — это заключение регулирующих органов о том, что в заявленном контексте использования методология MDDT является четко определенной и надежной мерой конкретной концепции и имеет конкретную интерпретацию и применение при разработке устройств. и принятие регулирующих решений.

Процесс квалификации состоит из двух этапов: этапа предложения и этапа квалификации.

Этап предложения

Цель этапа предложения — определить, подходит ли MDDT для квалификации в рамках программы MDDT, и определить критерии эффективности, которые будут использоваться для оценки квалификации. На этом этапе FDA просит участников предоставить информацию об инструменте и плане сбора данных, включая контекст использования. Управление по санитарному надзору за качеством пищевых продуктов и медикаментов США разработало дополнительный шаблон Плана квалификации, чтобы помочь заявителю предоставить ключевые элементы, которые им необходимо включить в процесс квалификации.

Желающие принять участие в программе MDDT должны представить полный пакет предложений.

Чтобы подать предложение, загрузите и следуйте инструкциям по форматированию титульного листа и содержания плана квалификации. Если у вас есть какие-либо вопросы, отправьте электронное письмо по адресу [email protected].

Загрузить шаблон плана квалификации

На этом этапе FDA может предоставить подателям отзыв об их плане сбора данных для поддержки квалификации инструмента.

Этап квалификации

Целью этого этапа является определение того, подходит ли инструмент для конкретного контекста использования на основе представленных доказательств и обоснований. На этом этапе FDA просит участников предоставить данные, собранные в соответствии с планом квалификации, разработанным на этапе предложения, в качестве полного квалификационного пакета для квалификации MDDT. Заявитель вступает в эту фазу после получения уведомления от FDA о том, что MDDT принят в квалификационную программу.

Управление по санитарному надзору за качеством пищевых продуктов и медикаментов США (FDA) разработало шаблон сводки доказательств и основы квалификации (SEBQ), который предназначен для представления объективного и сбалансированного свода научных данных, послуживших основанием для решения о квалификации MDDT. FDA намерено опубликовать SEBQ на веб-сайте MDDT, если FDA проведет квалификацию инструмента.

Загрузить шаблон SEBQ

| Этап | Цель | Информация отправлена |

|---|---|---|

| Этап предложения | Определите, подходит ли MDDT для квалификации с помощью программы MDDT. | Отправьте полный план квалификации для сбора данных для квалификации инструмента, описания MDDT и контекста использования. |

| Этап квалификации | Определите, подходит ли инструмент для конкретного контекста использования, на основе предоставленных доказательств и обоснований. | Отправьте данные, собранные в соответствии с планом квалификации, как часть полного пакета квалификации, которые FDA рассматривает для принятия решения о квалификации. |

Для получения дополнительной информации о процессе квалификации MDDT см. последнее руководство «Квалификация средств разработки медицинских устройств».

Как принять участие в программе MDDT

Любой разработчик инструментов, спонсор медицинского оборудования или другие лица, такие как исследовательские организации и научные круги, могут добровольно подать предложение. Программа направлена на то, чтобы предоставить разработчикам MDDT и спонсорам медицинских устройств механизм для обсуждения ранних концепций инструмента, стимулирования сотрудничества в разработке инструмента и содействия более широкому внедрению и использованию квалифицированных инструментов.

Сборы: Плата за подачу инструмента на квалификацию не взимается.

Подача предложения в виде электронной копии: Предложения должны быть представлены в виде электронной копии на компакт-диске, DVD или флэш-накопителе и должны быть отправлены в Центр управления документацией CDRH по этому адресу:

U. S. Food and Drug Администрация

S. Food and Drug Администрация

Center for Devices and Radiological Health

Document Control Center – WO66-G609

10903 New Hampshire Avenue

Silver Spring, MD 20993-0002

Электронная копия должна соответствовать техническим стандартам, изложенным в Программе электронной копии для подачи заявок на медицинское оборудование.

Вопросы: Если у вас есть какие-либо вопросы, свяжитесь с нами по адресу [email protected]. Вы также можете обратиться к этому веб-семинару о квалификации инструментов MDDT:

- Веб-семинар — Заключительное руководство CDRH: Квалификация инструментов разработки медицинских устройств — 24 августа 2017 г.

CDRH Возможности финансирования для поддержки малого бизнеса в нормативной науке и сборе доказательств

CDRH имеет собственную программу грантов для исследования инноваций в малом бизнесе (SBIR). Программы SBIR поощряют отечественные малые предприятия к участию в исследованиях и разработках с потенциалом коммерциализации продукции. Эти гранты могут быть применимы к широкому кругу мероприятий, таких как разработка стандартов добровольного консенсуса, методов исследования и инструментов разработки медицинского оборудования. Чтобы определить применимость этих возможностей финансирования для вашего продукта, см. Запрос SBIR Omnibus/Parent Grant Solicitation 9.0370 Описание программы и темы исследований, документ в разделе SBIR/STTR Omnibus.

Эти гранты могут быть применимы к широкому кругу мероприятий, таких как разработка стандартов добровольного консенсуса, методов исследования и инструментов разработки медицинского оборудования. Чтобы определить применимость этих возможностей финансирования для вашего продукта, см. Запрос SBIR Omnibus/Parent Grant Solicitation 9.0370 Описание программы и темы исследований, документ в разделе SBIR/STTR Omnibus.

Контактный телефон

Если у вас есть вопросы о программе MDDT, пишите по адресу [email protected].

Оценка соответствия кибербезопасности автоматизации — ISA

Резюме

Кибербезопасность имеет решающее значение для надежности системы

Посетив многочисленные конференции, организованные различными отраслевыми группами за последние несколько лет, я обнаружил, что разговоры часто бывают запутанными, лишенными структуры и не имеют общепринятой парадигмы для установления контекста, за исключением обменов мнениями с несколькими экспертами в предметной области ( МСП) на вершине своей игры. Самая разочаровывающая динамика — это отсутствие контекста. Например, я просмотрел недавнее исследование отраслевой группы о кибербезопасности систем промышленной автоматизации и управления (IACS), в ходе которого ее избиратели опросили о планах расходов на решения в области кибербезопасности в контексте приобретения продуктов кибербезопасности для решения проблемы. Вот оно. Исследование не разделяло проблемы на категории людей, процессов и технологий, а темы кибербезопасности не разделяли на этапы жизненного цикла IACS.

Самая разочаровывающая динамика — это отсутствие контекста. Например, я просмотрел недавнее исследование отраслевой группы о кибербезопасности систем промышленной автоматизации и управления (IACS), в ходе которого ее избиратели опросили о планах расходов на решения в области кибербезопасности в контексте приобретения продуктов кибербезопасности для решения проблемы. Вот оно. Исследование не разделяло проблемы на категории людей, процессов и технологий, а темы кибербезопасности не разделяли на этапы жизненного цикла IACS.

Этапы жизненного цикла IACS важны, поскольку задачи и ответы на каждом этапе различны, но в то же время взаимосвязаны. Рекомендуемые меры кибербезопасности должны соответствовать проблемам на каждом этапе и почти в каждом случае должны касаться людей, процессов и технологий. По моему опыту, это скорее исключение, чем норма, что фазы жизненного цикла включаются в разговоры о кибербезопасности IACS. Неудивительно, что это становится грязным; не хватает малых и средних предприятий в области кибербезопасности IACS, не говоря уже о том, что они находятся на вершине своей игры.

Введите стандарты ISA/IEC 62443, разработанные в рамках открытого\ структурированного процесса разработки стандартов, аккредитованного ANSI, комитетом по стандартам ISA99. В процессе разработки стандартов сотни людей посвятили тысячи часов волонтерской работе. Среди волонтеров были ведущие в отрасли представители малого и среднего бизнеса в области кибербезопасности IACS, которые работали над сложными, часто трудноразрешимыми проблемами. Кроме того, в состав комитета ISA99 входил здоровый баланс заинтересованных сторон, представляющих интересы конечных пользователей, поставщиков, научных кругов, правительства и отраслевых групп. В результате появились стандарты ISA/IEC 62443, вобравшие в себя сотни лет ценных знаний IACS в области кибербезопасности от лучших специалистов отрасли. Стандарты систематизируют и используют совокупные знания и опыт МСП, которые их написали.

Стандарты устанавливают контекст, общий словарь, понятия и модели. Как минимум, группа специалистов по кибербезопасности, ознакомившихся со стандартами ISA/IEC 62443, может иметь продуктивный обмен мнениями, поскольку они говорят на одном языке.

Стандарты ISA/IEC 62443 (и технические отчеты с префиксом TR) представляют собой семейство из 13 стандартов, организованных по целевой аудитории. Они соответствуют этапам жизненного цикла IACS. Тщательно проверенные требования в стандартах дают ответы на вопрос, что я должен делать, для всех аудиторий в жизненном цикле IACS, включая поставщиков продуктов, интеграторов/поставщиков решений и владельцев/операторов (конечных пользователей). На рис. 1 показаны общие обязанности этих трех групп участников в жизненном цикле кибербезопасности IACS.

Рисунок 1. Три этапа жизненного цикла МАКО и три аудитории

Чтобы добиться успеха в кибербезопасности IACS, все целевые аудитории должны нести общую ответственность за все этапы жизненного цикла кибербезопасности IACS.

- Поставщики продуктов должны безопасно разрабатывать готовые коммерческие компоненты (COTS), которые включают функции безопасности, поддерживающие предполагаемое использование продуктов в интегрированных решениях.

- Системные интеграторы должны использовать методы, которые приводят к безопасным решениям для конкретных площадок, которые поддерживают требования кибербезопасности для предполагаемой среды развертывания на операционных площадках.

- Владельцы активов должны настраивать, вводить в эксплуатацию, эксплуатировать и обслуживать развернутое решение в соответствии с задокументированными инструкциями по кибербезопасности решения, чтобы возможности кибербезопасности решения не ухудшались со временем.

Зеленые стрелки показывают, что поставщики продуктов поддерживают рабочие отношения с интеграторами, чтобы обеспечить успешное встраивание продуктов в решение сайта. Интеграторы имеют рабочие отношения с конечными пользователями для безопасного развертывания решения на рабочей площадке и обеспечения поддержки обновлений, обслуживания и изменений.

Синие стрелки показывают, что конечные пользователи имеют рабочие отношения с интеграторами для сортировки проблем кибербезопасности, обнаруженных в ходе их операций, а интеграторы и поставщики продуктов имеют рабочие отношения для сортировки проблем кибербезопасности и разработки ответов, возможно, включая исправления и обновления продуктов. к операционным системам сайта. На каждом уровне проблема может быть вызвана дефектами продукта (включая документацию), дефектом процесса или проблемой, связанной с персоналом (обучение, образование, дисциплина процесса). Рисунок 2 связывает каждый из стандартов ISA/IEC 62443 с тремя широкими фазами жизненного цикла и ключевым игроком или целевой аудиторией для каждой из трех фаз.

к операционным системам сайта. На каждом уровне проблема может быть вызвана дефектами продукта (включая документацию), дефектом процесса или проблемой, связанной с персоналом (обучение, образование, дисциплина процесса). Рисунок 2 связывает каждый из стандартов ISA/IEC 62443 с тремя широкими фазами жизненного цикла и ключевым игроком или целевой аудиторией для каждой из трех фаз.

Система промышленной автоматизации и управления (IACS) (из ISA/IEC 62443-2-4)

Рисунок 2. Примерный объем жизненного цикла продукта IACS

Начиная с нижней части диаграммы, находится поставщик продукта и два соответствующих будущих стандарта: ISA/IEC 62443-4-1, Требования к безопасному жизненному циклу разработки продукта и ISA/IEC 62443-4-2, Технические требования безопасности для компонентов IACS . Эти два стандарта описывают требования к жизненному циклу разработки безопасности IACS и технические требования безопасности IACS, соответственно. Стандарт ISA/IEC 62443-4-1 включает требования, гарантирующие, что продукты являются безопасными по своей конструкции и поддерживают безопасность в течение всего срока службы продуктов. ISA/IEC 62443-4-1 — это стандарт организационного процесса, относящийся к кибербезопасности продуктов IACS.

Стандарт ISA/IEC 62443-4-1 включает требования, гарантирующие, что продукты являются безопасными по своей конструкции и поддерживают безопасность в течение всего срока службы продуктов. ISA/IEC 62443-4-1 — это стандарт организационного процесса, относящийся к кибербезопасности продуктов IACS.

ISA/IEC 62443-4-2 устанавливает технические требования безопасности для продуктов IACS, включая приложения, встроенные устройства, сетевые компоненты и хост-системы. Требования к функциям функциональной безопасности являются ключевой частью этого стандарта. Они основаны на семи требованиях, которые формируют основу характеристик безопасности для продуктов в рамках семейства стандартов ISA/IEC 62443.

Крайне важно, чтобы возможности кибербезопасности были встроены в базовые продукты , предлагаемые поставщиками продуктов. Если кибербезопасность базового продукта не обеспечена, интегратор или поставщик решений находится в невыгодном положении, тратя ресурсы на смягчение последствий и накладывая ограничения на проектирование IACS. Кроме того, развернутое в результате решение может быть характерно неустойчивым с точки зрения кибербезопасности, что затрудняет изменение или обслуживание системы в течение срока ее полезного использования.

Кроме того, развернутое в результате решение может быть характерно неустойчивым с точки зрения кибербезопасности, что затрудняет изменение или обслуживание системы в течение срока ее полезного использования.

Стратегии глубокоэшелонированной защиты также могут стать трудными для внедрения и обслуживания, если базовые продукты не свободны от известных уязвимостей и устойчивы к сетевым атакам, что приводит к характеристике кибербезопасности «жесткий снаружи» и «мягкий посередине».

Сертификаты продуктов независимо подтверждают возможности безопасности продуктов IACS. Это позволяет конечным пользователям легко определить, поддерживают ли функции безопасности продукта политику безопасности и требования проекта или требования к закупкам.

Почему сертификация на основе стандартов для IACS

Международные стандарты кибербезопасности ISA/IEC 62443 обеспечивают контекст и объективный набор четко сформулированных требований для определения возможностей кибербезопасности продукта IACS. Стандарты ISA/IEC 62443 специально разработаны для систем автоматизации и управления. Они определяют несколько уровней возможностей безопасности, с которыми поставщик может согласовать уровень сертификации продукта (и связанные с ним возможности) с его предполагаемым использованием. Думайте о стандартах ISA/IEC 62443 как о строительных нормах для жилых и коммерческих зданий. Строительные нормы и правила устанавливают минимальные технические требования к конструкционным, электрическим и водопроводным системам зданий, обеспечивая безопасность и долговечность.

Стандарты ISA/IEC 62443 специально разработаны для систем автоматизации и управления. Они определяют несколько уровней возможностей безопасности, с которыми поставщик может согласовать уровень сертификации продукта (и связанные с ним возможности) с его предполагаемым использованием. Думайте о стандартах ISA/IEC 62443 как о строительных нормах для жилых и коммерческих зданий. Строительные нормы и правила устанавливают минимальные технические требования к конструкционным, электрическим и водопроводным системам зданий, обеспечивая безопасность и долговечность.

Сертификаты ISASecure основаны на стандартах и обеспечивают сертификацию соответствия международным стандартам кибербезопасности с обязательством соответствовать серии стандартов ISA/IEC 62443 по мере их утверждения и поддержки. Например, сертификация ISASecure® SSA оценивает соответствие международному стандарту ISA/IEC 62443-3-3, часть 3-3: Требования к безопасности системы и стандарты уровней безопасности для систем . Сертификаты ISASecure® SSA, выданные органами по сертификации ISA Security Compliance Institute (ISCI), являются официальным международным признанием соответствия IACS стандарту ISA/IEC 62443-3-3.

Сертификаты ISASecure® SSA, выданные органами по сертификации ISA Security Compliance Institute (ISCI), являются официальным международным признанием соответствия IACS стандарту ISA/IEC 62443-3-3.

Преимущества для всех заинтересованных сторон

Стандарты ISA/IEC 62443 предъявляют поставщикам международно признанные и объективные требования IACS к кибербезопасности, которые уменьшают вариативность требований по регионам или отраслям промышленности. Это экономически эффективно.

Конечные пользователи получают выгоду от накопленных за сотни лет знаний и опыта IACS в области кибербезопасности, которые были систематизированы в стандартах ISA/IEC 62443 в рамках процесса открытого консенсусного комитета по стандартам. Использование конечными пользователями стандартов ISA/IEC 62443 в качестве основы для требований к закупкам расширяет возможности персонала по разработке политик, процедур и мер кибербезопасности.

Схема сертификации кибербезопасности ISASecure® IACS

Правление

В 2015 году правление ISA Security Compliance Institute избрало председателем правления Эда Кроуфорда из Chevron, сменив Йохана Ная из ExxonMobil. Совет управляющих ISCI устанавливает стратегию и направление деятельности ISCI и обеспечивает надзор за схемами оценки соответствия ISASecure®.

Совет управляющих ISCI устанавливает стратегию и направление деятельности ISCI и обеспечивает надзор за схемами оценки соответствия ISASecure®.

Эрик Косман, сопредседатель комитета по стандартам ISA99, по-прежнему является связующим звеном на уровне руководящего совета с ISA9.9 комитет стандартов. Эта роль помогает обеспечить надлежащее соответствие схем сертификации ISASecure соответствующим стандартам ISA/IEC 62443. ISCI взяла на себя постоянное обязательство предоставить готовые рабочие продукты ISCI комитетам по стандартам ISA99 для рассмотрения в качестве вклада в процесс разработки стандартов ISA/IEC 62443. Он представляет рабочие продукты через представителя ISCI ISA99. ISCI предоставил рабочие продукты ISA99 для следующих стандартов: ISA-62443-3-3, ISA-62443-4-1 и ISA-62443-4-2.

Дополнения к ISASecure® CB

ISCI запустил свою первую схему оценки соответствия (CA), схему сертификации обеспечения безопасности встроенных устройств (EDSA) в 2010 году. Он выдает сертификаты соответствия с 2011 года. быть аккредитованным в программах сертификации ISASecure была компания exida, LLC, которая была независимо аккредитована ANSI ANAB в 2010 году. -аккредитованный ОС в Азии. В настоящее время ISCI обрабатывает аккредитацию для центра сертификации в Германии. Также ведутся переговоры с заинтересованными органами по сертификации в Великобритании и Китае.

Он выдает сертификаты соответствия с 2011 года. быть аккредитованным в программах сертификации ISASecure была компания exida, LLC, которая была независимо аккредитована ANSI ANAB в 2010 году. -аккредитованный ОС в Азии. В настоящее время ISCI обрабатывает аккредитацию для центра сертификации в Германии. Также ведутся переговоры с заинтересованными органами по сертификации в Великобритании и Китае.

Лаборатории ISCI проходят независимую оценку международным аккредитованным органом по аккредитации (AB) ISO/IEC 17011, таким как ANSI ANAB, и аккредитованы в соответствии с требованиями ISO/IEC 17065 для органов по оценке соответствия и требованиями ISO/IEC 17025 для сертификационных лабораторий. . Лаборатории ISCI уполномочены проводить аудит процессов, оценку продуктов и тестирование продуктов в результате процесса аккредитации ISO/IEC 17011 для схемы ISASecure CA.

ISCI заключил меморандумы о взаимопонимании с Советом по аккредитации Японии, ANSI ANAB и DAkkS в Германии для обработки оценок органов по аккредитации ISO/IEC 17011 от имени ISCI в соответствующих регионах. Эти органы по аккредитации подписали многосторонние соглашения о признании с такими организациями, как APLAC, ILAC, IAF и EU MLA (для DAkkS). Эти соглашения создают глобальную сеть для взаимного признания услуг и результатов аккредитованных органов для устранения технических препятствий и многократной аккредитации. Это создает как национальное, так и международное признание результатов аккредитованных лабораторий ISCI.

Эти органы по аккредитации подписали многосторонние соглашения о признании с такими организациями, как APLAC, ILAC, IAF и EU MLA (для DAkkS). Эти соглашения создают глобальную сеть для взаимного признания услуг и результатов аккредитованных органов для устранения технических препятствий и многократной аккредитации. Это создает как национальное, так и международное признание результатов аккредитованных лабораторий ISCI.

Лаборатории ISCI работают независимо, проводя оценку соответствия ISASecure и выдавая сертификаты соответствия под логотипом своей лаборатории с двойным логотипом, отражающим выполнение сертификационных требований ISASecure. Аккредитация лабораторий ISCI международно признанными AB предлагает преимущества для всех заинтересованных сторон в цепочке создания стоимости IACS и услуг.

Для поставщиков продукции и услуг систем автоматизации управления сертификаты от аккредитованных лабораторий обеспечивают:

- лучшее признание продуктов и услуг, облегчение доступа к рынку или возможность сделать это

- протестирован один раз, принимается повсеместно: международная сопоставимость и признание сертификатов, инспекций, испытаний или калибровок позволяют избежать затрат на множественные оценки

- подтверждение компетентности, облегчающее выбор подходящего поставщика услуг для оценки соответствия товаров и услуг

Для аккредитованных органов , таких как exida и CSSC-CL в Японии, аккредитация обеспечивает:

- объективное подтверждение качества и компетентности деятельности органов по оценке соответствия в соответствии с международными стандартами

- конкурентные преимущества перед неаккредитованными участниками рынка

Для потребителей и конечных пользователей аккредитация обеспечивает:

- большее доверие к качеству продуктов и услуг, несмотря на сложный глобальный рынок

- меньше производственных ошибок или отзывов

Для законодателей аккредитация обеспечивает:

- оценку соответствия продуктов и услуг, предлагая гибкую альтернативу законодательству

Сертификация ISASecure

Первой предлагаемой сертификацией ISASecure была сертификация EDSA. Такие устройства, как программируемые логические контроллеры, системы диспетчерского управления и сбора данных, удаленные терминалы, контроллеры компрессоров и другие типы встроенных контроллеров и устройств оцениваются с использованием требований EDSA. Жизненный цикл разработки безопасности продукта оценивается как один из аспектов сертификации EDSA, обеспечивающий гарантии того, что возможности кибербезопасности будут поддерживаться в течение всего срока службы продукта.

Такие устройства, как программируемые логические контроллеры, системы диспетчерского управления и сбора данных, удаленные терминалы, контроллеры компрессоров и другие типы встроенных контроллеров и устройств оцениваются с использованием требований EDSA. Жизненный цикл разработки безопасности продукта оценивается как один из аспектов сертификации EDSA, обеспечивающий гарантии того, что возможности кибербезопасности будут поддерживаться в течение всего срока службы продукта.

В 2014 году ISCI запустила сертификацию обеспечения безопасности системы (SSA), которая оценивает готовые коммерческие продукты для систем управления. Системы управления могут состоять из одной или нескольких подсистем, таких как система управления и система безопасности. Сертификация SSA соответствует стандарту ISA/IEC 62443-3-3.

В 2015 году ISCI объявила и опубликовала обновления сертификатов EDSA и SSA, в результате чего с 1 июля 2016 года обе спецификации сертификации получили версию 2.0. Это был первый технический пересмотр сертификатов ISASecure с момента его первой публикации в 2010 году. предварительное уведомление об обновлениях дает лабораториям, поставщикам инструментов и продуктов переходный период для подготовки к версии 2.0, которая вступает в силу для любых продуктов, отправленных на сертификацию 1 июля 2016 г. или позднее.

предварительное уведомление об обновлениях дает лабораториям, поставщикам инструментов и продуктов переходный период для подготовки к версии 2.0, которая вступает в силу для любых продуктов, отправленных на сертификацию 1 июля 2016 г. или позднее.

Обновления версии 2.0 включали улучшения технических требований как для EDSA, так и для SSA, например, добавление теста идентификации уязвимости с использованием сканирования Nessus со ссылкой на национальную базу данных уязвимостей CERT США. В EDSA и SSA были добавлены уточнения и улучшения в тестах надежности связи, а документ с требованиями к жизненному циклу разработки безопасности (SDLA) был реорганизован для упрощения поддержки как EDSA, так и SSA. Обновления спецификации SDLA включали расширенные рекомендации для аудиторов и расширенные описания требований.

ISCI также запустил автономную сертификацию SDLA в 2014 году; это сертификация организации по разработке продукта, которая проверяет и удостоверяет, что организация по разработке продукта приняла и институционализировала формальный процесс жизненного цикла разработки безопасности. Несколько крупных организаций-поставщиков прошли сертификацию SDLA и в настоящее время проходят аудит со стороны аккредитованных центров сертификации ISASecure. Schneider Electric является первым поставщиком, получившим сертификат SDLA, и теперь имеет сертифицированные центры разработки в США, Великобритании и Индии.

Несколько крупных организаций-поставщиков прошли сертификацию SDLA и в настоящее время проходят аудит со стороны аккредитованных центров сертификации ISASecure. Schneider Electric является первым поставщиком, получившим сертификат SDLA, и теперь имеет сертифицированные центры разработки в США, Великобритании и Индии.

Сертификация SDLA структурирована в соответствии с готовящимся стандартом ISA/IEC 62443-4-1, часть 4-1: Безопасный жизненный цикл разработки продукта , требования , и этим летом будет проведено техническое обслуживание, чтобы привести его в соответствие с недавно утвержденной версией ИСА/МЭК 62443-4-1. Сертификаты SDLA, уже выданные организациям-разработчикам, остаются в силе\, и организации-разработчики будут оцениваться в соответствии с обновленными требованиями во время обычных плановых проверок технического обслуживания.

Новые инициативы ISASecure

Расширение охвата тестами кибербезопасности

С первых дней существования программы ISASecure на рынке кибербезопасности IACS появились новые инструменты тестирования. ISCI оценивает существующие подходы к тестированию и охват с целью повышения качества сертификатов и сохранения актуальности доступных технологий. Одна из областей исследования включает расширение охвата тестирования промышленных протоколов.

ISCI оценивает существующие подходы к тестированию и охват с целью повышения качества сертификатов и сохранения актуальности доступных технологий. Одна из областей исследования включает расширение охвата тестирования промышленных протоколов.

Проверка прикладного программного обеспечения

ISCI инициировал новую сертификацию для оценки и сертификации программных приложений. Структура сертификации Application Software Assurance (ASA) была завершена в 2015 году, и технический руководящий комитет ISCI продолжает работу над сертификацией ASA в 2016 году. Это важная программная область для ISCI, поскольку существует большой перечень критически важных приложений. это только программное обеспечение. Дата доступности сертификации ASA будет объявлена, когда новая инициатива будет близка к завершению.

Системы автоматизации зданий

Стандарты ISA/IEC 62443 были разработаны как технологические стандарты для систем автоматизации и управления. В комитетах по стандартам хорошо представлены представители традиционных перерабатывающих отраслей. Разумно предположить, что стандарты ISA/IEC 62443 и связанная с ними схема сертификации ISASecure должны быть в равной степени применимы к продуктам систем управления, не относящимся к перерабатывающим отраслям. Тем не менее, прежде чем делать заявления, ISCI считает, что стандарты ISA/IEC 62443 и связанные с ними сертификационные требования ISASecure должны быть проверены поставщиками и конечными пользователями из любой вертикали, не связанной с обработкой, для выявления пробелов (если таковые имеются) и обеспечения применимости. По запросу компаний, работающих в сфере автоматизации зданий, ISCI недавно создала рабочую группу для анализа применимости сертификатов ISA/IEC 62443 и ISASecure к продуктам систем автоматизации зданий. Рабочая группа планирует представить отчет в 2016 г.

Разумно предположить, что стандарты ISA/IEC 62443 и связанная с ними схема сертификации ISASecure должны быть в равной степени применимы к продуктам систем управления, не относящимся к перерабатывающим отраслям. Тем не менее, прежде чем делать заявления, ISCI считает, что стандарты ISA/IEC 62443 и связанные с ними сертификационные требования ISASecure должны быть проверены поставщиками и конечными пользователями из любой вертикали, не связанной с обработкой, для выявления пробелов (если таковые имеются) и обеспечения применимости. По запросу компаний, работающих в сфере автоматизации зданий, ISCI недавно создала рабочую группу для анализа применимости сертификатов ISA/IEC 62443 и ISASecure к продуктам систем автоматизации зданий. Рабочая группа планирует представить отчет в 2016 г.

Обоснование необходимости гармонизации

С появлением стандартов ISA/IEC 62443 во всем мире растет интерес к оценке соответствия продукции. Правительственные организации, такие как Национальный институт стандартов и технологий и ЕС, изучают возможность оценки соответствия продукции IACS, как и другие, такие как Федеральная комиссия по регулированию энергетики (FERC) в США. Было бы контрпродуктивно, если бы каждая юрисдикция разработала отдельный CA схемы. Они вызовут конфликты и неэффективность на мировом рынке продуктов IACS. Поставщики столкнутся с излишними требованиями в отношении нескольких сертификатов, если сертификаты каким-либо образом не будут согласованы. ISCI сотрудничает с этими организациями, чтобы способствовать согласованию единого глобального набора сертификационных требований CA или, как минимум, соглашений о гармонизации или эквивалентности сертификаций.

Было бы контрпродуктивно, если бы каждая юрисдикция разработала отдельный CA схемы. Они вызовут конфликты и неэффективность на мировом рынке продуктов IACS. Поставщики столкнутся с излишними требованиями в отношении нескольких сертификатов, если сертификаты каким-либо образом не будут согласованы. ISCI сотрудничает с этими организациями, чтобы способствовать согласованию единого глобального набора сертификационных требований CA или, как минимум, соглашений о гармонизации или эквивалентности сертификаций.

Проблема сертификации цепочки поставок

Ранее в этом году я присутствовал на уведомлении FERC о предлагаемом нормотворчестве, в котором FERC просил внести свой вклад в тему сертификации цепочки поставок для основных энергетических систем. Дискуссия была довольно открытой и не включала определения области сертификации цепочки поставок. Операторы коммунальных служб, поставщики и представители отрасли внесли свой вклад. Было ясно, что предписывающие правила нежелательны и что участники предпочитали отраслевые инициативы для обеспечения безопасности цепочки поставок IACS.