Что такое ВРУ и для чего оно нужно?

В электрике и энергетике расшифровка аббревиатуры ВРУ — вводно-распределительное устройство, иногда его еще называют УВР. Без этого элемента электрической цепи не обойтись в электроснабжении жилых домов и общественных зданий. На сегодняшний день ВРУ представляет собой закрытый ящик из стали, в котором находится большое количество аппаратов, используемых для контроля и учета электроэнергии, а также защиты подключаемых потребителей. В этой статье мы расскажем, для чего нужно вводно-распределительное устройство, из чего оно состоит и чем может быть укомплектовано

Назначение и область применения

Главным образом ВРУ служит для приема и последующего распределения электрической энергии. Помимо этого данный элемент предназначен для защиты подключаемых к нему потребителей от перегрузок, коротких замыканий, утечек тока и других аварийных ситуаций. Также следует отметить, что вводно-распределительные устройства применяют для учета израсходованной электроэнергии, а также контроля правильного распределения нагрузки по всей электрической сети.

На фото ниже показано, как оно выглядит:

Если говорить вкратце, то основное назначение вводно-распределительного устройства заключается в объединении в одном месте контрольной и защитной аппаратуры, а также приборов, необходимых для измерения и учета электрической энергии. Благодаря этому на объекте можно компактно собрать все аппараты и управлять ими с одного места, защищенного от неблагоприятных погодных условий и других опасностей.

Как мы уже сказали выше, ВРУ применяется не только в административных зданиях и на промышленных предприятиях, но и в жилых домах (частных и многоквартирных). При составлении проекта электроснабжения указывается месторасположение вводно-распределительного устройства, а также характеристики всей аппаратуры, которая будет в нем установлена.

В частном доме ВРУ применяется в том случае, если возникает необходимость распределения нагрузки по нескольким постройкам (баня, хозблок, гараж, летняя кухня и т.д.). В таком случае устанавливается основной ВРУ, после которого необходимо установить индивидуальное распределительное устройство для каждой отдельной постройки.

Комплектация ВРУ

Устройства вводно-распределительные могут быть укомплектованы по разному, в зависимости от пожеланий заказчика и существующих требований. В основном, ВРУ в электрохозяйстве комплектуются защитной автоматикой, прибором учета электрической энергии, измерительной аппаратурой и шинами.

Если подробнее говорить о составляющих ВРУ, они следующие:

- Электросчетчик.

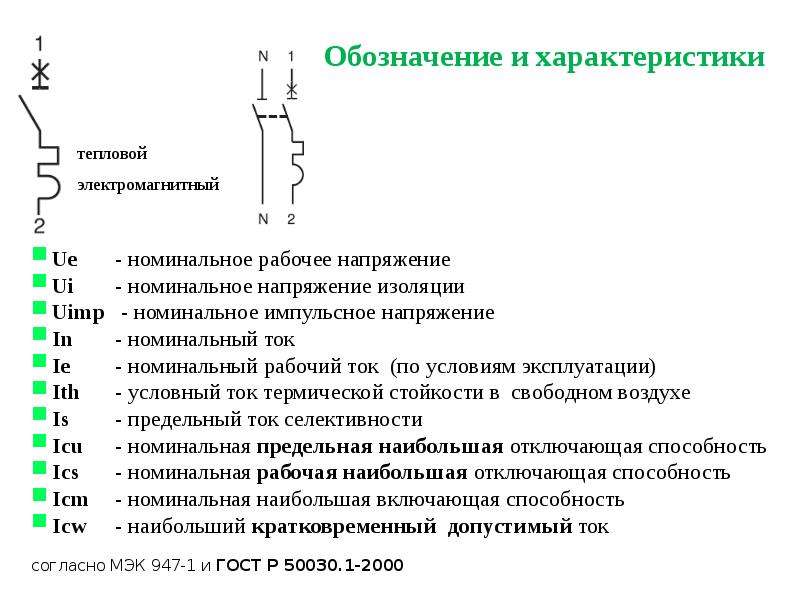

- Вводной автоматический выключатель и вводное УЗО.

- Групповые автоматические выключатели и УЗО (либо дифавтоматы).

- Шины (заземления, нулевые, токопроводящие).

- Провода и кабели, необходимые для коммутации всей аппаратуры.

- Наборные клеммники для коммутации цепей.

Помимо этого, в зависимости от области применения вводно-распределительных устройств, они могут быть оснащены трансформаторами тока, кварцевыми предохранителями, ограничителями напряжения, вольтметрами, амперметрами, разрядниками, средствами защиты и прочими аппаратами. Как уже было сказано, комплектация ВРУ зависит от проекта электроснабжения и индивидуальных предпочтений заказчика.

Виды вводно-распределительных устройств

Последнее, о чем хотелось бы рассказать в этой статье — какие бывают виды ВРУ. Итак, условно мы разделили их на следующие разновидности:

Важно отметить, что сами распределительные устройства могут быть одно-, двух-, трехпанельными и более (многопанельные). Размеры ящика также зависят от его комплектации и области применения.

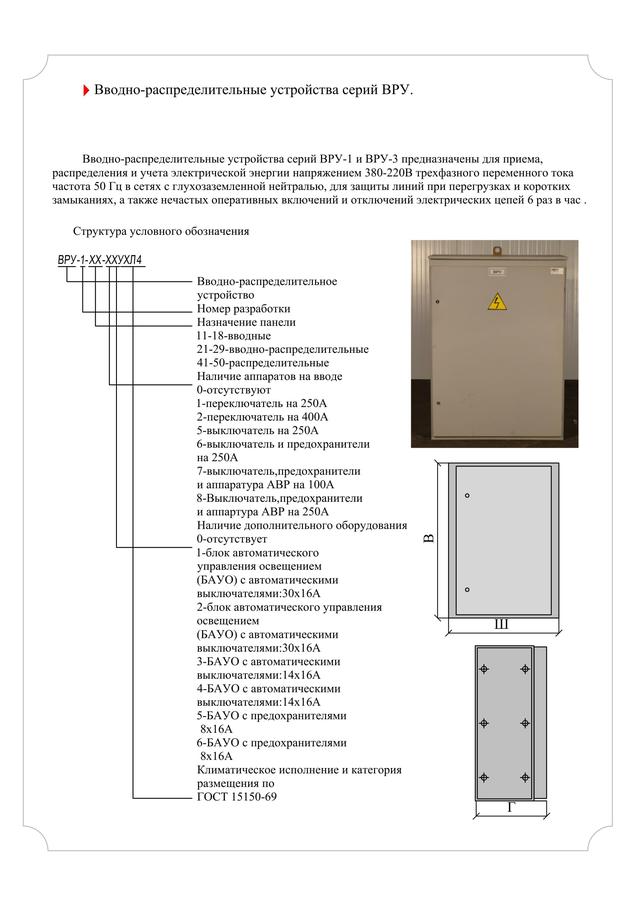

Маркировка ВРУ дает понять, какими характеристиками обладает данное устройство. Аббревиатура расшифровывается следующим образом:

Напоследок рекомендуем просмотреть видео, на которых более подробно рассказывается о том, как устроены УВР:

На этом мы и заканчиваем нашу статью. Надеемся, теперь вам стало понятно, для чего служит вводно-распределительное устройство и какие варианты исполнения существуют. Надеемся, предоставленная информация была для вас полезной и интересной!

Источник

Чем отличается ВРУ от ГРЩ?

В системе распределения электроэнергии существует множество устройств. Каждое из них имеет свои особенности и свое назначение. Но определенные категории настолько тесно переплелись, что уже сложно увидеть разницу. В первую очередь это касается электрощитового оборудования. Здесь часто путают два понятия — ВРУ и ГРЩ. Даже специалисты не всегда могут сразу назвать отличия, хотя на интуитивном уровне наверняка ощущают разницу.

Но определенные категории настолько тесно переплелись, что уже сложно увидеть разницу. В первую очередь это касается электрощитового оборудования. Здесь часто путают два понятия — ВРУ и ГРЩ. Даже специалисты не всегда могут сразу назвать отличия, хотя на интуитивном уровне наверняка ощущают разницу.

Действительно, главный распределительный щит (ГРЩ) и вводно-распределительное устройство (ВРУ) очень похожи по своим конструктивным особенностям и функциональному назначению. Оба предназначены для приема и распределения электроэнергии. Оба оснащаются устройствами защиты и контроля токовых характеристик. Но все же аббревиатуры две, значит, разница между данными понятиями существует. Итак, чем отличается ВРУ от ГРЩ?

У электрощитового оборудования существует своя иерархия. И первое устройство на вводе, разумеется, считается главным. Оно управляет распределением электроэнергии между всеми последующими щитовыми аппаратами в этой иерархии. Так что разница в теоретических понятиях заключается в том, что ГРУ стоит на самой верхней ступени, а все последующие звенья в этой электрощитовой цепи — это ВРУ. На практике это выглядит следующим образом. Сразу после трансформаторной или котельной идет ГРЩ. А на вводах в здания и на этажах устанавливаются ВРУ. Но в рамках конкретной схемы может быть и по-другому: на вводе в здание — ГРЩ (главный распределительный щит), а на этажах — ВРУ. То есть данные понятия определяют только положение звена в цепи, ступень в иерархии, на которой находится то или иное щитовое оборудование.

Практическую сторону этого вопроса можно объяснить еще проще. При изготовлении на электрощитовом оборудовании делается маркировка. Вместе с заводским номером и прочей информацией там почти наверняка будет значиться «ВРУ». А вот уже при установке на объекте в качестве главного электрощита на это оборудование нанесут маркировку «ГРЩ». Да и в проектной документации оно будет значиться так же. То есть получается, что ВРУ — это обозначение изделия, а ГРЩ — это функциональное назначение, которое данное изделие выполняет.

По сути, приведенная информация дает возможность ответить на популярный вопрос: «что стоит на вводе в здание — ВРУ или ГРЩ?». Если после первого ВРУ, которое стоит на вводе в здание, находятся еще ВРУ, то возникает иерархия. Тогда первое ВРУ станет главным и на схемах будет фигурировать как ГРЩ. Если же стоящее на вводе в здание ВРУ является единственным, то допустимо использовать как аббревиатуру ВРУ, так и ГРЩ. То есть формально это ВРУ будет главным, но в то же время единственным. Так что в этом случае можно подчеркнуть его функциональное назначение, обозначив на схеме как ГРЩ, или просто использовать наименование изделия — ВРУ.

Если после первого ВРУ, которое стоит на вводе в здание, находятся еще ВРУ, то возникает иерархия. Тогда первое ВРУ станет главным и на схемах будет фигурировать как ГРЩ. Если же стоящее на вводе в здание ВРУ является единственным, то допустимо использовать как аббревиатуру ВРУ, так и ГРЩ. То есть формально это ВРУ будет главным, но в то же время единственным. Так что в этом случае можно подчеркнуть его функциональное назначение, обозначив на схеме как ГРЩ, или просто использовать наименование изделия — ВРУ.

Но это далеко не все отличия между ВРУ и ГРЩ. Существует еще формальная разница по допустимым токовым характеристикам. Здесь стоит отметить, что оба понятия есть в ПУЭ (пункты 7.1.3 и 7.1.4). Кроме того, данные понятия используются в своде правил (СП 31-110), где имеются ссылки на ГОСТы. Так вот если обобщить информацию из все этой документации, то станет понятно, что для ВРУ существуют ограничения по току. Так, максимальный ток ввода не должен превышать 630A, а максимальная нагрузка на каждую отходящую от ВРУ питающую линию — не более 250A.

Таким образом, понятия ВРУ и ГРЩ относятся к одному и тому же типу устройств и с одним и тем же назначением. Но вместе с тем — это не слова-синонимы. Употребление того или другого из них будет зависеть от того, что вы хотите подчеркнуть — назначение устройства (то есть ГРЩ как главное ВРУ) или отношение его к определенному типу устройств (изделие под названием ВРУ). В этом и состоит принципиальное отличие.

ВРУ 1-11-10 — расшифровка и подробное назначение комплектующих

ВРУ 1-11-10 – электрощит, шкаф, панель, устройство, «врушка» – называют это вводно распределительное устройство по-разному, но суть заключается всегда в маркировке: 1-11-10 означает, что данной устройство имеет вводной тип.

Разберем каждую составляющую:

- Рубильники — они же выключатели нагрузки – используются для переключения нагрузки с одного ввода на другой, а также для обесточивания линии. Иными словами, благодаря наличию переключателей на 3 положения по каждой фазе, возможно выполнить схему перекрестного переключения. Это очень удобно, когда можно в любой момент переключить нагрузку с одного ввода на другой одним движением рукоятки переключателя. При этом на питающую линию возможно подключить сразу две нагрузки, то есть отходящие линии.

- Плавкие вставки – они же предохранители – необходимы для обеспечения должной степени защиты от токов перегрузки и токов короткого замыкания. На самом деле ток перегрузки и ток короткого замыкания отличается только его величиной, а принято их различать еще и по времени работы.

- Учет потребляемой электроэнергии

осуществляется при помощи системы трансформатор тока – счетчик электроэнергии. Дело в том, что в основном у счетчиков э/э интервал измеряемых токов находится в пределах от 0,00 А до 60 А или 100 А в зависимости от модели. Но когда речь идет об измерении токов свыше 100 Ампер, приходится использовать трансформаторы тока – устройства, позволяющие посредством электромагнитной индукции измерять силу тока с определенным понижающим коэффициентом. Например, Трансформатор тока 150 на 5 выдает по вторичных обмотках силу тока, в 150/5=30 тридцать раз меньше по сравнению с величиной силы тока, протекающей в первичных обмотках. Далее показания счетчика непрямого включения за определенный период умножаются на тот же коэффициент.

Дело в том, что в основном у счетчиков э/э интервал измеряемых токов находится в пределах от 0,00 А до 60 А или 100 А в зависимости от модели. Но когда речь идет об измерении токов свыше 100 Ампер, приходится использовать трансформаторы тока – устройства, позволяющие посредством электромагнитной индукции измерять силу тока с определенным понижающим коэффициентом. Например, Трансформатор тока 150 на 5 выдает по вторичных обмотках силу тока, в 150/5=30 тридцать раз меньше по сравнению с величиной силы тока, протекающей в первичных обмотках. Далее показания счетчика непрямого включения за определенный период умножаются на тот же коэффициент.

В данной статье мы слегка коснулись принципа работы комплектующих устройства ВРУ 1-11-10, благодаря которым и выполняется весь перечень задач от ВРУ 1-11-10, необходимых для его работы.

В следующей статье мы рассмотрим отличие модификаций ВРУ вводного типа, то есть чем отличаются ВРУ 1-11-10 от, ВРУ 1-12-10, от ВРУ 1-13-20, от ВРУ 1-14-20, а также отличия от вводно распределительных устройств с автоматическим вводом резерва ВРУ 1-17-70, ВРУ 1-18-80

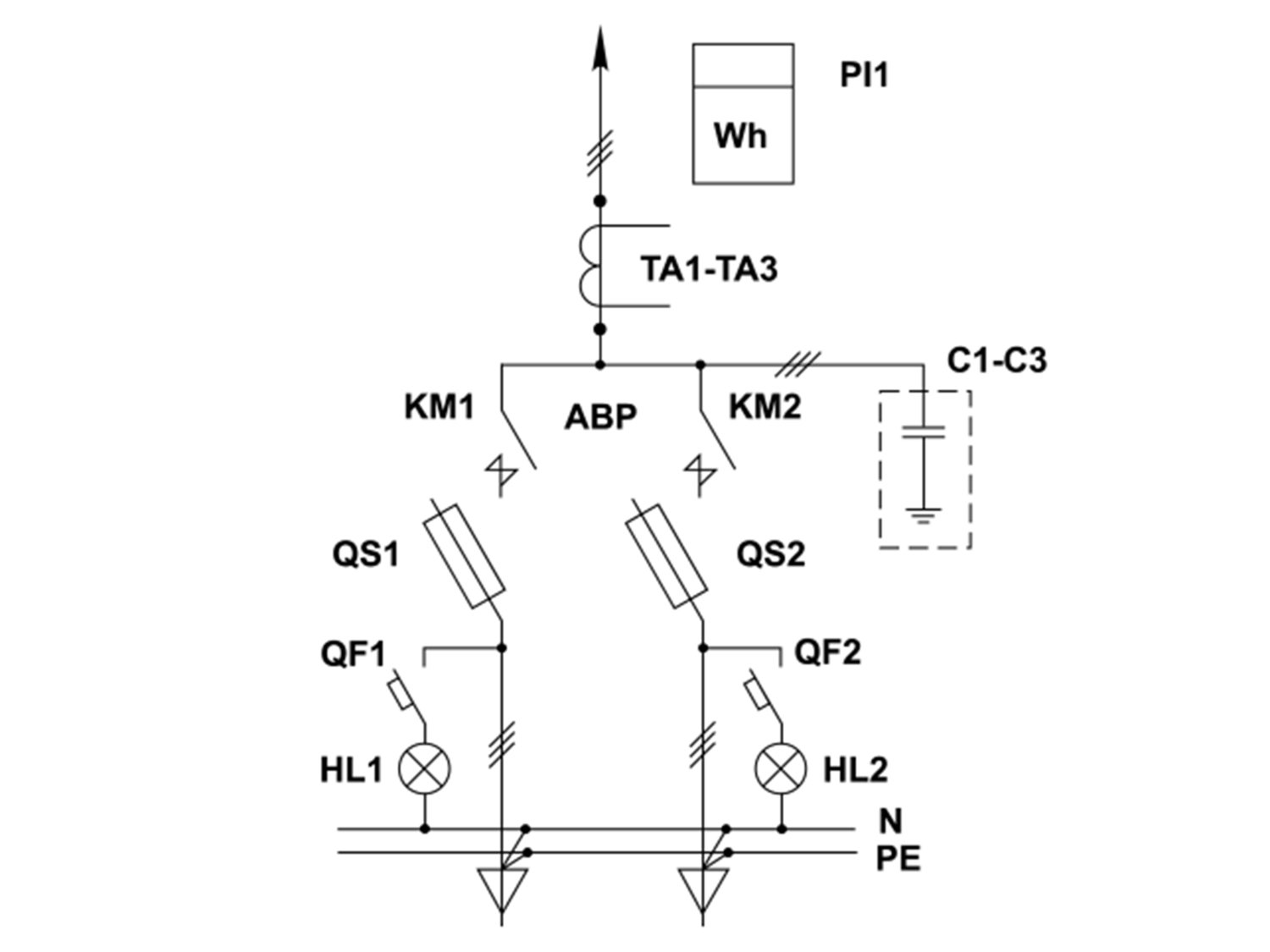

Схема ВРУ1-18-80 с описанием элементов

| № схемы | Ном. ток, А | Принципиальная схема первичных соединений | Элементы по схеме | Функц. блоки | Аналог | |

|---|---|---|---|---|---|---|

| Обозначение | Наименование | |||||

| 04 | 250 |

| 1PI | Счетчик СА4-И672М | 01 | ВРУ1-18-80 |

| 1QF, 2QF,QF1 | Выключатели автоматические ВА57-35 (или АЕ2056), 250А | |||||

| QF2,QF3 … QF5 | Выключатели автоматические АЕ2046 (или АЕ2044), 63А | |||||

| TA1 … TA3 | Трансформаторы тока 150/5, 200/5 | |||||

| Испытательная коробка | ||||||

| Параметры, расшифровка и схемы первичных соединений вводно-распределительных устройств с описанием элементов | |

|---|---|

| ВРУ 1-11-10, ВРУ 1-12-10 | ВРУ 1-26-56, ВРУ 1-26-54 |

| ВРУ 1-13-10, ВРУ 1-14-10 | ВРУ 1-27-56, ВРУ 1-27-54 |

| ВРУ 1-17-70 | ВРУ 1-28-56, ВРУ 1-28-54 |

| ВРУ 1-18-80 | ВРУ 1-41-00, ВРУ 1-42-02 |

| ВРУ 1-22-55, ВРУ 1-22-53 | ВРУ 1-43-00 |

| ВРУ 1-22-56, ВРУ 1-22-54 | ВРУ 1-44-00, ВРУ 1-45-02 |

| ВРУ 1-23-55, ВРУ 1-23-53 | ВРУ 1-46-00 |

| ВРУ 1-23-56, ВРУ 1-23-54 | ВРУ 1-47-00, ВРУ 1-48-04 |

| ВРУ 1-24-56, ВРУ 1-24-54 | ВРУ 1-49-03, ВРУ 1-49-04 |

| ВРУ 1-25-56, ВРУ 1-25-54 | ВРУ 1-50-01, ВРУ 1-50-02 |

| ВРУ 1-25-55, ВРУ 1-25-53 | ВРУ 1-26-55, ВРУ 1-26-53 |

Смотрите также

Купить или заказать ВРУ1-18-80 можно у специалистов производственного отдела низковольтных комплектных устройств по тел.

:

+375-17-361-61-90 тел./факс

+375-29-638-88-26

e-mail: [email protected] Артур

| Наименование компонента у производителя | ВРУ-11-10 «Eldist» | |

| Тип панели ВРУ-[●●]-●●● | [11] 2 вд, 2 перекл.250А общ.уч. | |

| Аппарат(ы) на вводе ВРУ-●●-[●]●● | [1] переключатель на 250А | |

| Блок управления освещением (БУО) ВРУ-●●-●[●]● | [0] отсуствует | |

| Защитные аппараты на отходящих линиях ВРУ-●●-●●[●] | [нет символа] предохранители | |

| Особенность конструкции / комплектации | с ПЦ, ТТ [0,5S], без счетчиков, | |

| Производитель(и) основных комплектующих | (компл. EKF), EKF), | |

| Исполнение корпуса ВРУ | корпус напольный | |

| Габариты корпуса | 1700х800х450 | |

| Цвет корпуса | (RAL7032), | |

| Исполнение дверей ВРУ | с 2 распашными дверями, | |

| Степень защиты корпуса, IP | IP31 | |

| Климатическое исполнение и категория размещения | УХЛ4 | |

| Диапазон рабочих температур, °C | от +1 до +40°C | |

| Примечание | ||

| Альтернативные названия | ВРУ11-10 ВРУ1110 1110 | |

| Страна происхождения | Россия | |

| Сертификация RoHS | ||

| Код EAN / UPC | ||

| Код GPC | ||

Код в Profsector. com com | FR25.138.1.2 | |

| Статус компонента у производителя | — |

Виды электрических щитов — Компания Электромол

Чтобы выбрать подходящий электрический щит для здания или отдельного помещения, необходимо понимать значение буквенного кода на его коробке. Из этой статьи вы узнаете о разных видах такого оборудования и сможете выбрать наиболее подходящую модель.

Чтобы выбрать подходящий электрический щит для здания или отдельного помещения, необходимо понимать значение буквенного кода на его коробке. Из этой статьи вы узнаете о разных видах такого оборудования и сможете выбрать наиболее подходящую модель.

Этажный (ЩЭ)

Этот электрический щит предназначен для установки в многоэтажных жилых домах. Он позволяет распределять электропитание на 2-6 квартир.

Он позволяет распределять электропитание на 2-6 квартир.

Как правило, такое оборудование состоит из нескольких основных элементов:

- абонентской камеры. В ней устанавливают защитные предохранители;

- камеры учета. Ее используют для монтажа счетчиков;

- слаботочной камеры. В ней устанавливают технику для интернета и кабельного телевидения.

Изделия используют для учета, приема и распределения электроэнергии. Оборудование также позволяет защищать бытовую технику от перепадов напряжения. Такие приборы разрабатывают с учетом действующих требований по устойчивости к повышенным нагрузкам и количеству групповых линий для одной квартиры.

Квартирный (ЩК)

Такие щиты устанавливают на входе электрического кабеля в квартиру. Они позволяют распределять групповые линии питания и вести учет электроэнергии. Данный вид оборудования можно увидеть в прихожей, тамбуре или около входной двери. Благодаря использованию этой техники вы сможете защитить электроприборы от перегрузок и коротких замыканий. Практически в любой момент можно отключить электропитание во всей квартире или в определенной комнате.

Практически в любой момент можно отключить электропитание во всей квартире или в определенной комнате.

Щит освещения (ЩО)

Устройства данного вида позволяют контролировать осветительные приборы. Чаще всего такое оборудование устанавливают в нежилых зданиях большой площади: торговых центрах, продовольственных гипермаркетах и т. п. По принципу своей работы устройства напоминают стандартные выключатели. Оборудование может быть оснащено предохранителями и счетчиками электропитания.

Щит управления (ЩУ)

Данный тип электрощитов используют на производственных предприятиях. В отличие от других моделей, они имеют более сложную конструкцию. Обычно электрооборудование имеет внушительные размеры и множество переключателей внутри. Такие электрощиты не имеют определенного типоразмера. Выбор габаритов зависит от назначения устройства.

Щиты автоматики (ЩА)

Это оборудование позволяет контролировать работу сложных систем. Управление всеми элементами осуществляется в автоматическом режиме. Как правило, электрощиты автоматики оснащают различными датчиками и контроллерами. Это позволяет отслеживать работу системы и множество показателей. Основываясь на полученных данных, устройство самостоятельно отключает и включает отдельные элементы.

Как правило, электрощиты автоматики оснащают различными датчиками и контроллерами. Это позволяет отслеживать работу системы и множество показателей. Основываясь на полученных данных, устройство самостоятельно отключает и включает отдельные элементы.

Аварийный ввод резервного питания (АВР)

Данное оборудование предназначено для переключения потребителей с основного источника питания на резервный при возникновении аварийных ситуаций. АВР необходимо использовать в больницах и других учреждениях, где большое значение имеет непрерывная подача электроэнергии. Также устройства этого типа можно устанавливать в коттеджах.

Чаще всего используют 2 подтипа электрощитов:

- приоритетный. Он имеет только один канал электропитания;

- бесприоритетный. В таком оборудовании основные функции может выполнять любой источник питания.

При выборе определенных моделей следует учитывать личные предпочтения. Также важно знать все особенности электрической сети.

Вводное распределительное устройство (ВРУ)

Такое оборудование устанавливают на входе силового кабеля. Этот вариант можно использовать в многоквартирных жилых домах, офисных центрах и различных производственных помещениях. ВРУ распределяют питающие линии для этажных и квартирных электрощитов, осуществляют учет электроэнергии и предотвращают выход электроприборов из строя в случае перегрузки или короткого замыкания. Как правило, такое оборудование устанавливают в подвалах или на первых этажах.

Главный распределительный щит (ГРЩ)

Это устройство предназначено для монтажа на крупных промышленных предприятиях и трансформаторных подстанциях. Чаще всего оно имеет внушительные размеры. Такое оборудование обеспечивает стабильное электроснабжение целого объекта, защищая приборы от перепадов напряжения и коротких замыканий. ГРЩ равномерно распределяют электроэнергию и в случае необходимости могут автоматически переключиться с основного ввода электропитания на резервный.

При работе с любым типом электрощитов, указанных в данной статье, необходимо соблюдать действующие правила электробезопасности. Это особенно важно во время выполнения монтажа оборудования.

Если вам необходимо уточнить информацию о характеристиках устройств и заказать электрические щиты, обращайтесь в ООО «Электромол». Вы можете отправить заявку, воспользовавшись удобной формой на нашем сайте.

Щит ВРУ | Вводно распределительное устройство вру в сборе

Компания ООО «Декада» занимается сборкой и поставкой всех комплектаций щитов ВРУ по всей России.

Отлаженные бизнес процессы и мощности компании позволяют выполнить любой заказ в указанные сроки.

Чтобы получить подробную консультацию специалиста или заказать оборудование — свяжитесь с нашим менеджером по телефону

Заказать шкаф ВРУ с доставкой

Для того, чтобы определиться с ценой оборудования — пришлите на наш почтовый ящик Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра. имеющийся проект или спецификацию.

В отделе проектирования каждый проект проходит тщательную проверку на соответствие задания.

Территориальное расположение завода — г. Саратов и г. Самара. Доставка вводно распределительных устройств осуществляется в любую точку страны (средний срок в пути — 2 дня).

Среди наших постоянных клиентов можно встретить как крупные предприятия и холдинги, так и небольшие компании.

Электричество, потребляемое в городе, неизменно возрастает. Новое оборудование имеет увеличенное количество функций, но также требует большее количество потребляемой электроэнергии. Учитывая всё возрастающее потребление, необходимо не только регулировать потоки поступающего электричества в дом, но и распределять правильно по линиям для того, чтобы избежать возможности перегрузки сети.

Также, существует необходимость учитывать всю электроэнергию, затрачиваемую на функционирование световых приборов, различного бытового оборудования, и так далее. Для решения всех вышеперечисленных проблем существует система ВРУ. Дословная расшифровка аббревиатуры – вводно распределительное устройство.

ВРУ позволяет распределить потоки электроэнергии по помещениям, обезопасить сеть от возможности короткого замыкания, а также эта система учитывает расход электроэнергии, потребляемой помещением.

Щит ВРУ

состоит из непосредственно ящика с оборудованием, а также контрольно-измерительного прибора, учитывающего расход электричества. Стоит разобраться подробнее в комплектации и возможности установки.

Щиты ВРУ работают, преимущественно, с трёхфазными сетями, напряжение на которых равно 220 – 380 В. Защиту от перенапряжения обеспечивают автоматические выключатели и реле, измеряющие напряжение, и выключающие подачу электроэнергии на линию в случае, если зафиксировано перенапряжение или короткое замыкание в цепи.

Защиту от удара током должно обеспечивать УЗО 0 устройство, обеспечивающее самый высокий уровень безопасности электрооборудования. Измерение потребляемой электроэнергии производится контрольно-измерительными устройствами, который бывают двух типов: механические и электронные. Механические более надёжны, однако предоставляемая ими информация довольно скупа, в отличие от возможностей электронных дисплеев.

Ящик для ВРУ выполняется из металла, имеющего высокую устойчивость к агрессивным средам. Порошковое красковое покрытие позволяет увеличить характеристики устойчивости металла, а также увеличивает долговечность его службы. Такой ящик позволяет получать беспрепятственный доступ к оборудованию владельцу, благодаря расположенной на лицевой стороне установки дверце, которая может открываться до 180 градусов, в зависимости от выбранного стандарта безопасности.

От несанкционированного доступа третьих лиц систему защищает замок, устанавливаемый на дверь шкафчика. Внутри имеются DIN рейки, позволяющие наиболее удобно и просто устанавливать необходимое оборудование.

Как определить, что кто-то лжет: полное руководство по обману

Можно ли узнать, лжет ли вам кто-то?

Да! Когда вы знаете, как расшифровывать скрытые эмоции, понимать язык тела и распознавать подсказки обмана, вы сможете более честно общаться с людьми в своей жизни.

Мы даже не догадываемся, что нам можно лгать до 200 раз в день. Но не бойтесь — вы можете научиться распознаванию лжи , как и любой другой навык.

Я здесь, чтобы сообщить, что любой может определить, лжет ли человек.

Все, что нужно, — это знания и немного практики.

В этом главном руководстве я покажу вам:

- Самые распространенные лживые мифы

- Как лгут патологические лжецы (и серийные убийцы тоже)

- Как определить, лжет ли кто-то

- Три типа лжи

- Как научиться распознавать ложь

Итак, прежде мы прыгаем во все остальное, вам важно узнать…

Насколько хорошо вы разбираетесь в лжи?

(Викторина)Здесь, в Science of People, мы разработали нашу собственную викторину по обнаружению лжи.

Вы увидите, как пять человек скажут вам две правды и одну ложь. Это все настоящие кадры , присланные нам нашими настоящими читателями, такими же, как и вы.

Вот в чем дело: если вы способны точно распознать всю ложь — а, судя по нашим результатам, , очень немногие люди имеют — тогда вы на самом деле можете стать волшебником истины.

Готовы к викторине? Удачи!

Хорошо, как дела? Если ты не слишком хорошо угадал ложь, это нормально!

Вот несколько интересных исследований: Авторы Аллан и Барбара Пиз процитировали исследование Санджиды О’Коннелл, доктора философии, автора книги Mindreading , которая провела 5-месячное исследование того, как мы лжем, и обнаружила, что:

Женщины намного лучше умеют лгать и обнаруживать ложь, чем мужчины.Мужчины лгут простую ложь, например, «я опоздал на автобус», а женщины — более сложные и правдоподобные.

Но факт в том, что даже если у женщин может быть небольшое преимущество, большая часть лжи остается незамеченной, независимо от того, кто слушает . Почему? Потому что большая часть лжи на самом деле звучит как как правда, поэтому нам трудно отличить их друг от друга.

Однако есть небольшая группа людей, способных обнаружить ложь .

Эта небольшая группа людей может обнаруживать ложь с поразительной точностью 80%… тогда как средний человек — если они на самом деле пытаются — может уловить ложь только примерно в половине случаев.

Так кто же эти люди?

Они известны как Волшебники Истины.

Вы волшебник истины?

Что такое волшебник истины?Мастер правды — это человек, который может распознать ложь с точностью 80%. Это прирожденные детекторы лжи, которые отлично распознают ложь без какой-либо предварительной подготовки. Мастера Истины обычно не полагаются только на одну улику, а, скорее, используют множество улик для обнаружения лжи.

В первоначальном исследовании Truth Wizards только 50 человек из 20 000 человек были поклонниками детекции лжи.

Итак, если вы не смогли уловить ложь, не расстраивайтесь. Помните: в среднем люди могут обнаружить только 54% лжи.

Хотите узнать больше о волшебниках истины? Посмотрите это видео:

Дело в том, что обнаружение обмана — это не только генетика.

Обнаружение лжи — это навык, которому МОЖНО научиться.

И я покажу вам именно , как вы можете тренировать свои навыки обнаружения лжи, чтобы точно определять ложь, как Мастер Истины (подробнее об этом позже).

Но сначала нам нужно развенчать некоторые лживые мифы.

↑ Содержание ↑

Разоблачение 4 лживых мифов

Во-первых, давайте разберемся с этим. Большинство людей считают, что ложь легко распознать.

То есть верят в секретную «формулу» выявления лжи. Движение глаз. Ерзание. Нервная потливость. « Ах да, теперь пойми, лжец!»

Но на самом деле не все так просто.

голливудских фильмов и популярных телепрограмм повлияли на нас, и мы все — доктор.Кэл Лайтман в Обмани меня … когда на самом деле мы едва ли можем сказать, лжет ли нам наш собственный партнер: «Ты так хорошо выглядишь в этих штанах, дорогая!»

Вот некоторые из самых распространенных развенчанных лживых мифов.

Ложный миф № 1: Если люди смотрят налево, они лгут.

Хотя есть некоторые научные данные о направлении взгляда, о которых мы говорим в курсе, это НЕ является надежной формой обнаружения лжи. Курс покажет вам более точные (и простые) способы распознать ложь.

Ложный миф № 2: Лжецы не могут смотреть вам в глаза.

Мы часто думаем, что лжецы лукавят. Однако современных научных исследований направления взгляда и лжи нет. На самом деле лжецы могут больше смотреть вам в глаза, потому что хотят увидеть, верите ли вы их лжи или нет.

Ложный миф № 3: Дети — самые большие лжецы.

Хотя мы можем думать, что дети много лгут, их ложь часто легче всего обнаружить.Исследования показывают, что дети обычно сдаются до 8 лет, и с возрастом их ложь становится лучше. Взгляните на это видео, например, о молодой девушке, которая лжет о том, что ест торт (с тортом , закрывающим лицо!):

Ложный миф № 4: Электронная почта, текстовые сообщения и мгновенные сообщения наполнены ложью.

Многие люди верят этому мифу, потому что думают, что легче лгать, когда другие вас не видят и не слышат. Но это далеко от истины.

Согласно Stanford Magazine, ложь порождает не технология, а цель лжеца.

Другими словами, люди часто лгут о технологиях, когда хотят чего-то от кого-то .

В мире свиданий, например, кто-то может лгать о своих хороших качествах потенциальному партнеру просто потому, что они хотят сами казаться более привлекательными! (например, «Я люблю готовить!», когда он / она не любит.)

Но есть более опасная форма общения, кроме электронной почты или текстовых сообщений, о которых вам следует беспокоиться больше, — телефон .

Если вы когда-нибудь были жертвой «Здравствуйте, это служба поддержки Microsoft. Ваш компьютер был заражен вирусной аферой… тогда вы знаете точно, , о чем я говорю.

Люди лгут больше всего по телефону, потому что они не только не видят лица или языка тела другого человека… но также нет бумажного следа. Нет записи? Нет доказательства!

Может быть, еще труднее определить, что кто-то обманывает текст — к счастью, у нас есть статья об этом.

Итог: Вокруг лжи существует множество мифов. Не верьте всему, что слышите, только потому, что смотрите по телевизору или читаете в Интернете. По словам Авраама Линкольна…

«Вы можете обманывать некоторых людей все время, а некоторых — всех людей, но вы не можете обманывать всех людей все время. Особенно не всем в Интернете ».

— Авраам Линкольн

↑ Содержание ↑

Характеристики патологических лжецов

Чтобы изучить характеристики лжецов, давайте обратимся к некоторым из лучших лжецов в мире… патологических лжецов.Или, точнее, серийные убийцы и хладнокровные убийцы.

Что такое психопатия?Психопатия — это расстройство личности, которое характеризуется антиобщественным поведением, отсутствием сочувствия, эгоистическими чертами и неспособностью устанавливать значимые связи.

Известные серийные убийцы, такие как Тед Банди, которого цитировали, говоря: «Я ни в чем не чувствую себя виноватым. Мне жаль людей, которые чувствуют вину »- или Джона Уэйна Гейси, — который сказал, что его единственное преступление должно было« управлять кладбищем без лицензии »- проявляют психопатические черты, которые делают их действительно хорошими лжецами.

Это потому, что, в отличие от нас с вами, хладнокровным убийцам на легче лгать. Фактически, исследование, проведенное учеными из Гонконгского университета, подтвердило эту корреляцию.

В своем исследовании психопаты обнаружили, что лгут намного быстрее , чем обычно… и части мозга, которые должны «загораться», когда мы придумываем ложь, имели намного меньше активности .

Почему это? Ведущий научный сотрудник д-р.Татиа Ли говорит: «Ложь требует ряда процессов в мозгу». Это потому, что нам нужно гораздо больше усилий, чтобы сочинить ложь, чем сказать правду.

У убийц и психопатов, однако, эти мозговые процессы десенсибилизированы… Ложь и правда для них одно и то же.

А в более крайних психопатах? Этот лживый мозговой процесс может быть даже полностью отключен . Ой!

Некоторые серийные убийцы также являются серийными лжецами — например, Генри Ли Лукас признался в убийстве более 600 человек.Конечно, большинство убийств, в которых он признался, были , полностью выдуманы … но его опытные навыки лжи смогли обмануть бесчисленное количество сотрудников правоохранительных органов (вы даже можете посмотреть сериал на Netflix: The Confession Killer !).

Это просто показывает, насколько сложно обнаружить лучших лжецов в мире. Однако большинство убийц не являются профессиональными лжецами. Фактически, некоторые убийцы могут быть прямо по соседству — как это было с делом об убийстве Лорен Гиддингс в Мейконе, штат Джорджия…

↑ Содержание ↑

Пример: Стивен МакДэниел

!!! Предупреждение: ужасные подробности ниже.!!!

Вы знакомы с убийцей Стивеном МакДэниелом? Это парень, который душил свою одноклассницу и соседку, Лорен Гиддингс, и спрятал ее труп … только чтобы обнаружить — во время интервью на камеру — что тело было , всего найдено.

В июне 2011 года Стивен МакДэниел душил свою одноклассницу по юридической школе Мерсер, Лорен Гиддингс, когда она спала.

Да, он не совсем хороший парень …

Причина, по которой я говорю о Стивене, заключается в том, что его интервью — это кладезь знаний об обнаружении лжи: с того момента, как он попадает в камеру, до момента обнаружения тела Стивен показывает определенные лживые сигналы, которые легко обнаружить.

Посмотрите этот короткий видеоролик, где вы можете увидеть, как он фабрикует ложь за ложью. И имейте в виду … это хладнокровный убийца, который убил ту же женщину, о которой он говорит.

Когда вы думаете об обнаружении лжи, вы должны знать, что не существует единой подсказки, которая сигнализировала бы о том, что кто-то лжет, точно так же, как нет единой подсказки, чтобы определить, нравится ли вы кому-то .. Скорее, в нашем исследовании мы сосредоточены на статистических подсказках для обмана. Статистический сигнал к обману — невербальный или вербальный тик, который, как выяснили исследования, часто делают лжецы.

Лучший способ точно определить, лжет ли кто-то, — это поискать несколько статистических сигналов. В ходе исследования мы нашли 44 и перечислили их все в нашем курсе детекции лжи. А пока давайте сосредоточимся на том, что вы могли видеть на видео:

- Большинство честных людей говорят полными предложениями, так как у них нет причин сдерживаться или следить за своими словами. У лжецов часто бывают фальстарты и странные объяснения. В этом видео Стивен говорит: «Тело». Даже не как вопрос, а как странное утверждение.Честный человек либо отвечал на вопрос, либо восклицал: «Было тело !?»

- У лжецов часто (но не всегда) бывают более длинные паузы, когда они думают о «правильном ответе», а не о «правдивом ответе». У него бывают ДОПОЛНИТЕЛЬНЫЕ длительные паузы. Честный человек сразу понял бы: «Нет! Я не видел тела! »

- Вы заметили, как он странно трясется головой? Иногда в движении «да», иногда в движении «нет». Ему было трудно покачать головой: «Нет», потому что он видел тело! А потом сначала покачал головой: да.

А вот самое интересное …

Позже интервьюер говорит, что труп был найден в точном месте , где МакДэниел спрятал тело Гиддингса. Здесь вы можете увидеть , точный момент , когда лицо МакДэниела становится бледно-белым. Это момент, когда он понимает, что попал в сеть собственной лжи. Это момент, когда он понимает, что у него проблемы.

Предупреждение: Обнаружение лжи — это мощный навык, почти как суперсила чтения мыслей.Это может иметь серьезные последствия, особенно если вы не научитесь правильно использовать этот навык. Специалисты по детектированию лжи рассмотрят последствия своих действий, прежде чем разоблачить кого-либо на лжи.

Вот вторая часть видеозаписи, где интервьюер показывает, что тело было найдено:

Вы можете посмотреть полное интервью здесь: первое интервью Макдэниела средствам массовой информации

↑ Содержание ↑

Как определить, что кто-то лжет, за 7 шагов

Итак, мы подошли к темной стороне убийц и психоубийц.Но большинство лжецов — обычные люди, такие же, как мы с вами.

От вашего коллеги, который говорит, что ее часть проекта идет «хорошо», до вашей второй половинки, которая говорит, что отношения «в порядке»… Это главные советы, как распознать, когда кто-то лжет.

↑ Содержание ↑

# 1: Знай своих плодотворных лжецов

Хорошая новость: большинство людей честны.

И вот плохие новости: недавние исследования показывают, что большую часть лжи говорит небольшая группа людей, часть которых может быть в вашей жизни прямо сейчас.Эти типы лжецов известны как плодовитые лжецы.

Что такое плодовитый лжец?Продуктивный лжец — это тот, кто имеет хроническое или компульсивное поведение лгать. Продуктивные лжецы обычно лгут несколько раз в день, иногда без всякой видимой причины.

Скорее всего, вы уже встречались с плодовитым лжецом. И, скорее всего, в вашей жизни есть один или два плодовитых лжеца прямо сейчас .

Задайте себе вопрос: Кто в моей жизни самые плодовитые лжецы? Друг, коллега или член семьи? Склонен ли я ловить их на лжи, или они причиняют вред другим или себе, постоянно лгая?

Приличных лжецов бывает сложно идентифицировать.Это потому, что они могут быть ближе, чем вы думаете.

Если вам сложно думать о ком-то, не волнуйтесь. Определить заядлого лжеца бывает сложно. Их ложь не всегда может быть драматической, чрезмерной и грандиозной ложью, которую мы можем ожидать от лжецов. Продуктивные лжецы могут лгать о маленьких и простых вещах.

К счастью, у нас есть способ выявлять многообещающих лжецов. В исследовании «Вариация распространенности лжи » исследователи создали статистическую модель, позволяющую отличить плодовитых лжецов от обычных «нормальных» лжецов.

Вот некоторые отличительные черты плодовитых лжецов:

Пример использования: Аманда Нокс

Аманда Нокс была обвинена в убийстве своей соседки по комнате, Мередит Керчер в Умбрии, Италия, в 2007 году. Она отрицала это в своем интервью, но я обнаружил несколько ключевых ложных сигналов, которые говорят об обратном.

Посмотрите ее видеоинтервью вместе с моей разбивкой:

Аманда Нокс действительно лгала?

↑ Содержание ↑

# 2: Найди нос

Теперь мы все знаем старую историю о Пиноккио и о том, как, когда он лжет, его нос действительно становится большим.

И хотя это забавный способ изобразить ложь, за носом Пиноккио скрывается немало правды.

Видите ли, когда мы лжем, у нас немного чешется нос. Я знаю … Это звучит немного странно. Особенно, когда вы слышите, что наш нос содержит нечто, называемое «эректильной тканью» (да, та самая ткань, которая образует наши чувствительные части!).

По словам директора невролога Алана Хирша, когда человек лжет, «кровоток увеличивается к эректильным тканям тела, включая эректильные ткани носа.Вот почему лжецы часто трогают или чешут нос.

Итак, если вам интересно, почему лживый сигнал Пиноккио — это его нос … это не случайно.

А вы знаете, кто является отличным примером прикосновения к носу? Билл Клинтон.

В показаниях Клинтона перед большим жюри 1998 года по делу Моники Левински неврологи обнаружили, что, когда бывший президент «говорил правду, он никогда не касался своего носа». Однако, когда Клинтон солгал… «он на долю секунды нахмурился и коснулся своего носа каждые четыре минуты после этого.”

И вот что самое удивительное: Билл Клинтон за время дачи показаний прикоснулся к носу 26 раз. Он лгал? Совершенно бесспорно, опровергающе, 100%…

ДА!

Вот короткий отрывок с Биллом Клинтоном, где вы можете увидеть, как он трет / чешет нос в качестве ложного сигнала.

Особое примечание: Это не означает, что все люди, которые касаются своего носа, являются лжецами — иногда у человека может быть насморк или на улице может быть холодно.Контекст важен, а прикосновение к носу — лишь один статистический сигнал для обнаружения обмана.

Итак, как мы узнаем наверняка, что кто-то лжет?

Помимо некоторых ложных сигналов, таких как прикосновение к носу, люди часто выдают определенные микровыражения, «подсказывающие», когда они лгут, которые трудно подделать.

↑ Содержание ↑

# 3: Касание шеи

Когда люди лгут, это проявляется не только на словах. Ложь часто останавливается на шее на пути вверх, что делает шею отличным местом для обнаружения обмана.

Если человек прикасается к своей шее, это может быть признаком повышенного потоотделения из-за нервозности или беспокойства из-за того, что его поймали с поличным. Если человек носит ошейник, он может его потянуть или поправить, чтобы он казался менее очевидным.

The Peases цитируют исследователя Десмонда Морриса как первого человека, который обнаружил, что ложь вызывает покалывание в тканях лица и шеи. Обычно люди чешут шею, чтобы избавиться от покалывания.

Пизы также проводили свои собственные наблюдения.Вот что они нашли:

Когда люди лгут, они чешут шею в среднем 5 раз каждый раз, реже чаще и реже.

↑ Содержание ↑

# 4: Следите за несоответствием жестов руками

Искренние и честные люди будут демонстрировать подходящие жесты, особенно руками. Например, если вы скажете кому-то, что изо рта воняет, он может скрестить руки, поджать губы и сжать руки в кулаки.

С другой стороны, лжецы могут показывать язык тела, который указывает на одно, но их руки могут не совпадать.

Например, давайте еще раз взглянем на Билла Клинтона. В интервью о скандале с Моникой Левински он четко говорит: «У меня не было сексуальных отношений с этой женщиной»:

(Начало в 1:09)

Но вот мертвая распродажа, которая показывает, что он лжет: его жесты руки не совпадают с тем, куда он смотрит!

Клинтон явно смотрит налево, но показывает перед собой.Когда обвиняют ошибочно, люди будут смотреть прямо на своего обвинителя и, если укажут, укажут в направлении в том же направлении . Не другой.

Клинтон, вероятно, указал в сторону, потому что не чувствовал достаточной уверенности в том, что он говорил, чтобы уверенно указать, куда он смотрел.

Этот тип отключения жестов — верный способ распознать ложь.

↑ Содержание ↑

# 5: Обратите внимание на уши

Возможно, вы были знакомы с вытаскиванием ушей от известной актрисы Кэрол Бернетт.

Но уши предназначены не только для прослушивания. Многие люди могут не знать, что они тоже отличный показатель лжи. В частности, тянуть за уши или дотрагиваться до них — это подсознательный способ перестать слышать ложь, которую говорит человек. В более очевидных случаях, если человек, который редко лжет, чувствует себя смущенным или очень нервным, его уши могут немного покраснеть и подняться температура из-за усиленного кровотока.

Пизы упоминают и об этих других вариантах прикосновения к уху: потирание задней части уха, подтягивание мочки уха, засовывание кончика пальца внутрь мочки уха и сгибание всего уха, чтобы закрыть ушную раковину.

↑ Содержание ↑

# 6: Ищите Microexpression Tell

Когда люди лгут, они обычно грустят, злятся или напуганы. Они хотят спрятаться от правды.

«Люди — не логические создания; мы — создания эмоций. И нам все равно, что правда. Нам не все равно, каково это «.

— Уилл Смит

Итак, проблема …

- Мы не хотим говорить правду.

- Вместо этого мы говорим неправду.

- Нам не нравится лгать.

Где-то в этом уравнении мы склонны выдавать небольшие лицевые сигналы, чтобы сигнализировать о том, что мы лжем. И большинство опытных лжецов это знают. Они знают, что, когда мы лжем, мы, как правило, подаем несколько небольших негативных сигналов, которые раскрывают самих себя.

Вот почему они научились подавлять свои эмоции. Лжецы могут даже выглядеть неестественно в полноте, как будто их лицо выглядит неестественным, пустым взглядом.

Например, вот микровыражение страха, которое лжецы могут использовать, когда боятся, что их поймают, внизу.

Микровыражение страха:

Подробнее о микровыражениях читайте в нашей статье:

Полное руководство по чтению микровыражений.

В большинстве случаев это не выглядит настолько очевидным, но обычно есть небольшой сигнал, чтобы их выдать. Например, вы спрашиваете своего начальника о возможном повышении заработной платы, и он весело отвечает, что это определенно возможно в будущем. Но сразу после вопроса вы замечаете, что его рот слегка приоткрывается, губы становятся напряженными, а брови приподняты и сведены вместе в прямую линию.Вы можете правильно догадаться, что он на самом деле боится повысить вам зарплату и ему неудобно поднимать эту тему снова.

И эти жесты могут произойти быстро. Пизы провели исследование с использованием камер замедленной съемки и пришли к выводу, что эти сигналы могут возникать за доли секунды, и их могут прочитать только профессиональные интервьюеры, продавцы и другие очень проницательные люди.

Если вы не знаете правильный подход, который мы рассмотрим на следующем этапе…

↑ Содержание ↑

# 7: Станьте детектором лжи

Теперь, когда мы поговорили о множестве лжецов, касании носа, микровыражениях и личных местоимениях … Наконец-то пора сделать еще один шаг вперед.Если вы действительно хотите стать мастером по обнаружению лжи, есть только ОДИН способ значительно и надежно улучшить свои способности к обнаружению лжи.

Фактически, после многих лет обучения навыкам обнаружения лжи реальных студентов, реальных сотрудников и реальных человек…

Я пришел к выводу, что:

Лучший способ улучшить обнаружение лжи — это использовать научный и систематический подход.

И я не говорю о неудачном тесте, где я даю вам пятерку за усилия.

Нет, я обнаружил, что лучший способ учиться — это три четверки. То есть учимся у:

- Фактическая и научно обоснованная информация,

- Из реальных примеров, и самое главное…

- Весело! Это, безусловно, делает реалити-шоу более интересными.

Таким образом, вы сможете обнаружить настоящих скрытых эмоций, которые у людей действительно есть глубоко внутри.

Таким образом, вы можете войти в комнату и ТОЧНО знать, кто лжет и почему. Да, это похоже на суперсилу.

Вот почему я создал детектор лжи «Как стать человеком»

Я искренне верю, что обнаружение лжи — один из самых важных навыков, которым нужно научиться в вашей жизни … Так что, если вы готовы присоединиться ко мне, ознакомьтесь с моим курсом:

↑ Содержание ↑

Три типа лжи

Однажды, наслаждаясь прекрасным ужином с моим другом Джоном, возник вопрос: «Ванесса, как ты относишься к Саманте?»

Саманта была моей бывшей подругой и бывшей соседкой.У нее был запах изо рта, она всегда позволяла своей собаке какать на нашей лужайке, и даже устраивала громкие караоке-вечеринки до 2 утра ! Естественно, я сказал:

«Саманта? Она великолепна!»

Но вот в чем дело… Мне она не понравилась . Я солгал, и я солгал не только Джону… но я солгал и себе.

Этот вид лжи называется комиссионной ложью . И есть много видов лжи — не только очевидные.

Вы помните ту маленькую клятву.«Клянусь говорить правду, всю правду и ничего, кроме правды»?

Помимо использования в зале суда, это отличный способ распознавать типы лжи.

Как? Давайте погрузимся в это!

↑ Содержание ↑

«Клянусь говорить правду» — Комиссионная ложь

Если кто-то говорит вам что-то, что не соответствует действительности … мы называем это ложью. Это может быть что угодно: от лжи о том, что вы чувствуете, до лжи о вашем социальном статусе или лжи в отношениях.

В основном, когда кто-то говорит ложь о поручении, они берут правду и искажают ее, чтобы создать (обычно более благоприятную) версию того, что произошло.

Например, когда я сказал Джону, что Саманта великолепна. Или когда люди занимаются своим днем, рассказывая другим, что им «хорошо», тогда как все, что они действительно хотят, — это пойти домой и прижаться к одеялам.

Как бороться с этой ложью:

Если люди живут своей жизнью, просто рассказывая другим, что они великие, или этот человек фантастический, или в мире все хорошо и красиво, когда это не так … как нам отличить ложь от правды?

Вот когда меня осенило.

Для этой лжи, чтобы преуспел в , вы должны быть готовы поверить в ложь . Не просто слышать, но искренне верить в это.

Другими словами, вы должны перестать жить в режиме автопилота . Перестаньте признавать, что все правда. Перестаньте верить словам и начните прислушиваться к , более глубокому значению того, что говорят люди.

Отнеситесь к этому скептически и задавайте вопросы. Это заставит вас задуматься, прежде чем кивнуть и согласиться со всем, что говорят люди.

Вот еще одна уловка: когда кто-то говорит то, что вы подозреваете во лжи … сначала подождите.

Через день или неделю … Вернись к ним и попроси повторить. Если он или она вдруг расскажет вам другую историю, это, вероятно, означает, что происходит что-то еще. Время исследовать!

Следующий наш второй тип лжи…

↑ Содержание ↑

«Вся правда» — Упущенная ложь

В отличие от первой лжи, где просто неверная информация … Ложь о упущении — ложь, потому что чего-то не хватает .

Когда говорится неправду о упущении, остаются важные детали. Разве это делает ложь бездействия лучше, чем ложь совершения?

Нет…

На самом деле, они могут быть даже на противнее , потому что их труднее обнаружить и требуется меньше усилий, чем придумывать новую ложь. И дело не только в том, что вы просто пожимаете плечами, когда вы возвращаетесь домой и ваш супруг спрашивает о грязных носках, оставленных на кухне.

Подумайте об этом так: предположим, вы покупаете подержанный автомобиль и видите Honda Accord 2019 года выпуска.Подробности уточняйте у продавца автомобилей.

«О, не беспокойтесь об этом! Эта машина отличная! Всего 1000 миль, один владелец, без домашних животных, полный бак, это кража! »

Однако он не сообщает вам, что двигатель только что погрузили в соленую воду. Или что все шины были взорваны и заменены. Или что машине нужна новая покраска.

Это стопроцентная ложь из упущения, которую он вам сказал, и ложь, которой вы могли бы избежать.

Как бороться с этой ложью:

Обнаружить эту ложь может быть немного сложно, поэтому вам придется немного покопаться.И не заблуждайтесь: если вы не зададите всех вопросов, вы не сможете раскрыть все правды.

Это похоже на пословицу: «Задавайте правильные вопросы, и ответы всегда будут открываться сами собой».

За исключением этого случая, правильнее было бы сказать:

«Задайте ВСЕ вопросы, и ответы всегда откроются сами».

Речь идет не только о том, чтобы задать правильных вопросов, но и о том, чтобы до задавали вопросы.

В сценарии продавца, если у вас есть какие-либо сомнения относительно состояния автомобиля … вы можете просто попросить продавца показать вам журнал технического обслуживания автомобиля. Таким образом, нет шансов солгать.

Но опять же, главное здесь — тщательность. Недостаточно быть невежественным, потому что вы можете позволить этому продавцу автомобилей улыбнуться вам и забрать ваши деньги. Вы должны знать , когда кто-то упускает от вас важную информацию, и это обычно происходит из опыта или практики.

↑ Содержание ↑

«И ничего, кроме правды»

Последняя часть присяги важна. Это когда иногда люди сообщают вам информацию , совершенно не связанную с правдой, , чтобы скрыть ложь.

Это то, что мы называем в сфере детекции лжи, символов ложь или ложь влияния . Эта ложь предназначена для того, чтобы вы поверили, что лжец … или, по крайней мере, подбадрите их, чтобы они походили на великого, великолепного человека, неспособного лгать.

Давайте посмотрим на пример. Вы работаете в местном магазине Walmart, а ваш коллега снимает деньги с кассовых аппаратов. Ваша работа — узнать, кто это. Вы берете интервью у Мэри и спрашиваете, взяла ли она деньги. Ее ответ: «Я работаю здесь 15 лет!» Это типичный символ лжи . Рассказывая вам, как долго она проработала в Walmart, Мэри пытается представить маловероятным, что она взяла деньги.

Обратите внимание, как она сказала вам, сколько времени она проработала в Walmart! Она не сказала вам, что не брала денег.Будьте очень осторожны с подобной лжи. Всякий раз, когда кто-то пытается убедить вас в том, насколько он хорош в приведенном выше примере, он, вероятно, пытается что-то скрыть.

Как бороться с этими видами лжи:

Разоблачить эту ложь на самом деле довольно просто. Все, что вам нужно сделать, это действительно прислушаться к тому, что вам говорят. Они дают вам ответ на ваш вопрос или просто заявляют о себе? Если последнее, то вам нужно задать вопрос еще раз, чтобы понять истину.

ОГНОВНО есть несколько хороших актеров (например, убийцы, упомянутые выше), поэтому обнаружить ложь, если вы никогда не делали этого раньше, может быть ТРУДНО. Так что имейте в виду следующее…

Я учился и проходил формальную подготовку по обнаружению лжи ГОДЫ… и все же мой успех не составляет 100%.

ОДНАКО, моя система обнаружения лжи достаточно хороша, чтобы с уверенностью сказать, что я нахожусь на уровне Мастера Истины (упомянутого выше).

За прошедшие годы я сформулировал ЛАЗЕРНЫЙ метод детекции лжи (и в этом курсе есть много практического материала).«Практика» может показаться не таким гламурным, но позвольте мне прояснить это…

Практика обнаружения лжи НЕОБХОДИМА для того, чтобы научиться хорошо в ней разбираться.

В этом курсе я описываю лучшие методы выявления лжи — даже в реальной жизни.

Теперь ваша очередь…

↑ Содержание ↑

Практика!

Теперь, когда вы знаете, как различать разные типы лжи, давайте посмотрим, сможете ли вы определить, какой тип лжи используется в следующих предложениях.

А — Я бы никогда такого не сделал!

B — Q: Я выгляжу толстой в этом платье? A: Нет, дорогая.

C — Q: Где вы были вчера? A: Я пошел в офис (не говоря уже о том, что он тоже навещал свою любовницу)

D — Q: Это хороший район для жизни? A: Да, мы хорошие друзья с людьми по соседству (не говоря уже о том, что люди через улицу действительно очень противные люди).

E — Q: У вас роман? О: Я счастлива в браке уже 20 лет!

F — Q: Сколько денег вы зарабатываете? A: Около 3000 долларов в месяц (при фактическом зарабатывании 2200 долларов)

Ответы

B и F: Комиссионная ложь .Конечно, B — это своего рода вопрос с подвохом, потому что вы никогда не скажете своему партнеру, что она выглядела толстой в этом платье. Верно? В любом случае, оба являются прямой ложью, которая говорит вам не правду.

A и E: Влияние на ложь . Эти люди стараются выглядеть лучше, чтобы избежать подозрений. Сказать: «Я бы никогда не стал так поступать» — это не то же самое, что «Нет», и это ответ, который дал бы вам тот, кто говорит правду.

C и D: Ложь упущения .Здесь упускается важная часть правды, чтобы избежать совершения неправды. Это, конечно, неверно!

Насколько хорошо вы справились? Вы правильно поняли свои 3 типа лжи? Уменьшение этого на 100% буквально ПРЕОБРАЗУЕТ ваш образ мышления и веры в то, что говорят люди. Это также поможет вам заставить кого-нибудь признаться, если вы этого хотите.

Но даже если у вас всего 50%, вы уже дальше, чем все остальные, если дочитали до этого места.

↑ Содержание ↑

Как тренировать навыки обнаружения лжи

Хотя обнаружить обман всегда непросто, качественное обучение может улучшить способность человека обнаруживать ложь.

Дело в том, что многие люди — без какой-либо предварительной подготовки — думают, что могут распознать ложь…

Однако то, что они думают, не имеет значения .

Доказательство в цифрах. Большинство людей ужасно плохо распознают ложь , потому что они все еще верят в старые ложные мифы. Потому что они смотрят то, что видят по телевизору, и думают, что поймать ложь легко.

Но вот что самое интересное…

Обнаружить ложь может быть легко — намного проще, чем вы думаете.

В моем курсе я преподаю свои секретные знания по обнаружению лжи, которые помогли тысячам людей стать мастерами по обнаружению лжи и взять под контроль свою жизнь…

Итак, вы готовы пройти этот курс и развить навыки мирового уровня? Вы уже сделали это… Вы не будете разочарованы.

Итак, вот ключи — теперь ваша очередь запускать двигатель.

Запишитесь на курс: Как стать детектором лжи

Три совета по расшифровке того, что на самом деле думают люди

Джиллиан Лауб

Когда люди узнают, что я проводил проверки на полиграфе, допросы и защищал президента Обаму как специального агента секретной службы США, они засыпают меня вопросами.Они спрашивают: «Как я могу сказать, что на самом деле кто-то думает?» И даже: «Можете ли вы пощупать мое запястье и сказать, вру ли я прямо сейчас?» Мы все хотим знать, как разобраться в людях, с которыми мы контактируем каждый день, будь то любовный интерес, друг, коллега или кто-то, с кем мы только что познакомились.

Но правда в том, что вы не можете «решить» своего парня или начальника, как если бы они были математической задачей. Конечно, было проведено бесчисленное количество исследований человеческого поведения, но на самом деле чтение людей — это больше искусство, чем что-либо еще.Несмотря на все мое обучение и сотни часов, которые я провел в комнате для собеседований, в конце концов, овладение этой формой искусства было связано с тем, чтобы прислушиваться к своему чутью. Вам не нужно быть полиграфологом или иметь докторскую степень, чтобы понять человеческое поведение. Вы уже умеете читать людей лучше, чем думаете.

1. Слушай больше и говори меньше

Активное слушание — важнейший первый шаг. Если ваша цель — правильно прочитать кого-то, то речь не о вас; это о том, чтобы позволить другому человеку делиться с вами информацией.Чем больше они говорят, тем лучше вы будете информированы. Люди любят говорить о себе… так что позвольте им. Обратите внимание не только на то, что кто-то говорит, но и на то, что они не говорят. Кажется, они упускают из виду некоторые детали в своей истории? Они смотрят на вас, когда говорят? Каждое слово и жест, которые они используют, дадут вам истинное представление.

Совет: Не перебивайте людей, пока они говорят. Это не только грубо, но и может отбросить их от темы, о которой вы пытаетесь собрать информацию.Пусть они сначала расскажут свою историю, а потом вернутся с дополнительными вопросами. Задавайте открытые вопросы, которые предоставят вам больше информации, чем простой ответ да или нет . Если вы хотите знать, уходил ли ваш парень прошлой ночью, лучше всего спросить: «И что вы делали прошлой ночью?» а не «Ты уходил прошлой ночью?»

2. Совершенствуйте свое покерное лицо

Когда вы пытаетесь читать людей, вы хотите, чтобы они говорили с вами без каких-либо ограничений. Так что не судите открыто, даже если вам не нравится то, что кто-то говорит.Когда люди чувствуют ваше неодобрение, они фильтруют себя, скрывают информацию или закрываются. И тогда вы не сможете их точно прочитать. Даже если вы чувствуете гнев или подозрение, старайтесь сдерживать эмоции столько, сколько вам нужно, чтобы оценить ситуацию.

Совет: Следите за тем, что ваше лицо и тело говорят другим людям. Не закатывайте глаза, не сжимайте челюсти и не скрещивайте руки перед собой. Эти тонкие сдвиги могут стать негативным сигналом.Вместо этого сохраните мягкое выражение лица, примите расслабленную позу и наклонитесь. Лицо в покере — это не значит сидеть без эмоций — будьте внимательны и вежливо кивайте в ответ, чтобы побудить кого-то продолжать говорить открыто.

3. Доверяйте голосу в своей голове

Сколько раз вы слышали, как кто-то говорил: «Я испытывал к нему странное чувство»? Это потому, что в 99,9% случаев ваши инстинкты верны, даже если вы логически не можете объяснить почему. Мы отключаем наш внутренний голос, когда речь идет о людях, которых мы любим — мы отчаянно хотим верить, что они не предадут нас.Мы принимаем их оправдания и рационализируем их поведение, потому что это легче для нашего сердца.

Подсказка: Ваше первое впечатление о ком-то обычно правильное! Если в течение первых нескольких минут встречи с кем-то он испускает атмосферу, которая отталкивает вас или заставляет задуматься, не игнорируйте это. Ваш инстинкт подсказывает вам: Будьте осторожны. Точно так же, если вы когда-нибудь задаетесь вопросом, лжет ли вам кто-то или утаивает информацию, вероятно, это так.Вам не нужно, чтобы кто-то давал вам ответы на эти вопросы. Они у вас уже есть.

Фото: Джиллиан Лауб

Этот контент создается и поддерживается третьей стороной и импортируется на эту страницу, чтобы помочь пользователям указать свои адреса электронной почты. Вы можете найти больше информации об этом и подобном контенте на сайте piano.io.

Проблема с CoinVault — пришло время освободить эти файлы

Несколько месяцев назад мы написали в блоге сообщение о CoinVault.В этом посте мы объяснили, как мы разобрали вредоносное ПО, чтобы получить его исходный код, а не запутанный.

Итак, когда с ними недавно связались Национальное подразделение по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и Национальная прокуратура Нидерландов, которые получили базу данных с сервера управления и контроля CoinVault (содержащую IV, ключи и частные биткойн-кошельки). ), мы смогли использовать наши накопленные знания и ускорить создание инструмента дешифрования.

Мы также создали веб-сайт и начали коммуникационную кампанию, чтобы уведомить жертв о том, что их данные можно вернуть без оплаты.

Для создания инструмента дешифрования нам нужно было знать следующее:

- Какой алгоритм шифрования использовался?

- Какой режим блочного шифрования использовался?

- И, самое главное, с какими вредоносными программами борются?

Очевидно, не было времени на «хардкорный» реверс-инжиниринг, поэтому первое, что мы сделали, — это запустили образец вредоносной программы, чтобы посмотреть, что она делает.И действительно, как мы и думали, это был еще один образец CoinVault. Следующее, что мы сделали, это открыли исполняемый файл в декомпиляторе, где мы увидели, что использовался тот же метод обфускации, как описано в посте. Итак, это CoinVault. Однако мы до сих пор не знали, какой алгоритм шифрования и режим блочного шифрования он использовал.

Но, к счастью, у нас есть песочница! Преимущество песочницы в том, что она запускает вредоносное ПО, но также имеет возможность отслеживать практически все. Мы можем дампить файлы и изменения в реестре, но в данном случае дамп памяти был самым интересным.Из предыдущих примеров CoinVault мы знали, что вредоносная программа использует класс RijndaelManaged, поэтому все, что нам нужно было сделать, это поискать эту строку в дампе памяти.

И вот она. Мы видим, что он по-прежнему использует AES, но уже не в 128-битном размере блока, а в 256-битном. Также режим блочного шифрования изменился с CBC на CFB. Это была вся информация, необходимая для написания нашего инструмента дешифрования.

Чтобы узнать, можете ли вы бесплатно расшифровать файлы, перейдите по адресу https: // noransom.kaspersky.com

vb.net — Расшифровка и копирование содержимого зашифрованного текстового файла в MemoryStream

Вот пример шифрования / дешифрования строки и файла с использованием ключа без явного указания вектора инициализации (так что вам не нужно хранить и извлекать его для дешифрования зашифрованных данных).

Поставщик шифрования, который я здесь использую, — TripleDESCryptoServiceProvider.

Если вам нужно использовать поставщика DES, это то же самое, вам просто нужно изменить TripleDESCryptoServiceProvider на DESCryptoServiceProvider.

Но, как вы можете прочитать в документации, лучше перейти к AesCryptoServiceProvider, если / когда это возможно.

Вектор инициализации ( IV ) вычисляется на основе указанного ключа и имеет то же значение хеширования, если ключ для расшифровки данных совпадает с ключом, используемым для их шифрования.

В этом случае вы теряете некоторую безопасность, но вам не нужно хранить ни Ключ, ни IV (если Ключ предоставляется Пользователем, который несет ответственность за защиту Ключа).

Для режима оставлено значение по умолчанию: CipherMode.CBC .

Режим заполнения по умолчанию: PaddingMode.PKCS7 .

Зашифровать и расшифровать строку в и из Base64String:

Dim enc3Des как новый TripleDesEncryptor ("MyFancyKey")

Dim inputString = "Необычная строка для кодирования в строку Base64"

Тусклый кодированныйB64 = enc3Des.EncryptStringToBase64 (inputString)

Dim decoded64 = enc3Des.DecryptBase64String (кодированный64)

Чтобы зашифровать файл, укажите путь к исходному файлу, затем сохраните байты, возвращенные методом шифрования, в файл назначения:

Dim enc3Des как новый TripleDesEncryptor ("MyFancyKey")

Dim plainTextFilePath = [Путь к исходному файлу]

Dim encryptedFilePath = [путь к зашифрованному файлу]

Dim encodedBytes = enc3Des.EncryptFile (plainTextFilePath)

File.WriteAllBytes (encryptedFilePath, encodedBytes)

Конечно, вы можете расшифровать файл, когда это необходимо, используя тот же ключ:

Тусклый encryptedFilePath = [путь к зашифрованному файлу]

Dim decryptedFilePath = [путь к расшифрованному файлу]

Dim enc3Des2 как новый TripleDesEncryptor ("MyFancyKey")

Тусклый decodedBytes = enc3Des2.DecryptFile (encryptedFilePath)

File.WriteAllBytes (decryptedFilePath, decodedBytes)

Вспомогательный класс TripleDesEncryptor :

Система импорта.IO

Импорт System.Security.Cryptography

Импортирует System.Text

Открытый NotInheritable класс TripleDesEncryptor

Частный tripleDesProvider как новый TripleDESCryptoServiceProvider ()

Sub New (ключ как строка)

tripleDesProvider.Key = GetKeyHash (ключ, tripleDesProvider.LegalKeySizes (0) .MaxSize \ 8)

tripleDesProvider.IV = GetKeyHash (ключ, tripleDesProvider.LegalBlockSizes (0) .MaxSize \ 8)

Конец подписки

Открытая функция EncryptStringToBase64 (inputString As String) As String

Dim dataBytes As Byte () = Кодировка.Юникод.GetBytes (inputString)

Возврат Convert.ToBase64String (Encrypt (dataBytes))

Конечная функция

Открытая функция EncryptFile (имя файла как строка) как байт ()

Dim dataBytes As Byte () = File.ReadAllBytes (имя_файла)

Возврат шифрования (dataBytes)

Конечная функция

Шифрование частной функции (байты данных как байты ()) как байты ()

Используя ms как новый MemoryStream (),

encStream как новый CryptoStream (ms, tripleDesProvider.CreateEncryptor (), CryptoStreamMode.Write)

encStream.Запись (dataBytes, 0, dataBytes.Length)

encStream.FlushFinalBlock ()

Возврат ms.ToArray ()

Конец использования

Конечная функция

Открытая функция DecryptBase64String (base64String как строка) как строка

Dim dataBytes As Byte () = Конвертировать.FromBase64String (base64String)

Вернуть Encoding.Unicode.GetString (Decrypt (dataBytes))

Конечная функция

Открытая функция DecryptFile (имя файла как строка) как байт ()

Dim dataBytes As Byte () = File.ReadAllBytes (имя_файла)

Возврат расшифровки (dataBytes)

Конечная функция

Расшифровка частной функции (encryptedData As Byte ()) As Byte ()

Используя ms как новый MemoryStream (),

decStream как новый CryptoStream (ms, tripleDesProvider.CreateDecryptor (), CryptoStreamMode.Write)

decStream.Write (encryptedData, 0, encryptedData.Length)

decStream.FlushFinalBlock ()

Возврат ms.ToArray ()

Конец использования

Конечная функция

Закрытая функция GetKeyHash (ключ как строка, длина как целое число) как Byte ()

Использование sha1 в качестве нового SHA1CryptoServiceProvider ()

Dim varHash As Byte () = Новый байт (длина - 1) {}

Dim keyBytes As Byte () = Encoding.Unicode.GetBytes (ключ)

Тусклый хеш As Byte () = sha1.ComputeHash (keyBytes) .Take (длина) .ToArray ()

Array.Copy (хэш, 0, varHash, 0, hash.Length)

hash = ничего

keyBytes = Ничего

Вернуть varHash

Конец использования

Конечная функция

Конец класса

Вопреки публичным заявлениям, Apple может читать ваши сообщения iMessages

Вопреки публичным заявлениям, сотрудники Apple могут читать сообщения, отправленные с помощью службы iMessage, по словам исследователей, которые ее реконструировали.

Открытие, сделанное в четверг на презентации «Взлом в коробке» под названием «Как Apple может читать ваши сообщения iMessages и как это предотвратить», в значительной степени перекликается с заключением, сделанным Ars в июне. Это резко контрастирует с заверениями, которые Apple дала после разоблачения обширной программы наблюдения Агентства национальной безопасности. В то время Apple заявила, что разговоры iMessage «защищены сквозным шифрованием, поэтому никто, кроме отправителя и получателя, не может их увидеть или прочитать». Он добавил: «Apple не может расшифровать эти данные.«

Исследователи из QuarksLab, которые выступили с докладом в четверг, просили не согласиться.

«Заявление Apple о том, что они не могут читать сообщения iMessage с сквозным шифрованием, определенно не соответствует истине», — написали исследователи из QuarksLab в официальном документе, обобщающем свои выводы. «Как все подозревали: да, могут!»

Хорошие новости

К чести инженеров Apple, исследователи заявили, что большинству потенциальных перехватчиков будет сложно победить криптографию, защищающую iMessages.Шифрование основано на проверенных временем алгоритмах AES, RSA и ECDSA, которые используются для аутентификации участников разговора и предотвращения чтения их содержимого кем-либо, кто может контролировать сеть Wi-Fi или другое соединение. Для взлома шифрования обычно требуется, чтобы перехватчик получил физический контроль над iPhone или другим устройством Apple, установил на него поддельные сертификаты, а затем настроил мошеннические серверы, которые маскируются под те, которые Apple использует для передачи сообщений iMessages. (Интересно, что возможность использовать поддельные цифровые учетные данные значительно упрощается из-за отсутствия типа закрепления сертификата, используемого Google и Twitter, чтобы требовать этого типа атаки.)

РекламаВ конечном итоге исследователи QuarksLab заявили, что такие эксплойты «злоумышленник посередине» против инфраструктуры iMessage требуют таких больших усилий, что они, вероятно, могут быть выполнены только трехбуквенными агентствами, да и то только при определенных обстоятельствах. Но далее они заявили, что нет никаких технических мер, препятствующих сотрудникам Apple, работающим по секретному постановлению суда или иным образом, совершать подобные атаки и делая их полностью прозрачными для сторон, обменивающихся сообщениями iMessages.В отличие от сторонних атак, эти инсайдерские эксплойты не потребуют вмешательства в устройства конечных пользователей.

Содержимое iMessage зашифровано случайным ключом AES, который зашифрован ключом RSA, принадлежащим получателю. Для аутентификации используется отдельный ключ ECDSA. Полезные данные отправляются на один или несколько серверов Apple и в конечном итоге доставляются на одно или несколько устройств, принадлежащих получателю. Поскольку Apple контролирует всю инфраструктуру, ничто не мешает сотрудникам компании поменять правильные ключи на ключи, контролируемые Apple или другими сторонами.

«Так что да, как утверждает Apple, сквозное шифрование существует, но ключевая инфраструктура не заслуживает доверия», — написали исследователи. «Так что Apple может расшифровать ваши данные, если они хотят, или, что более вероятно, если им прикажут».

Честно говоря, большинство других коммерческих систем обмена сообщениями также уязвимы для атак типа «злоумышленник в середине» или аналогичных атак, проводимых инсайдерами. Разница в том, что немногие из этих других провайдеров, если они вообще, делали публичные заявления, утверждающие, что сообщения, отправленные через их сервисы, могут быть прочитаны только отправителем и получателем.Исследователи разработали приложение для Mac OS X, которое они назвали IMITMProtect, которое предназначено для предотвращения таких атак. Они также призвали Apple полностью задокументировать работу популярной службы обмена сообщениями.

Обновление: Представитель Apple сделал заявление AllThingsD.

Расшифровка«Архитектура iMessage не позволяет Apple читать сообщения», — заявила пресс-секретарь Apple Труди Мюллер в заявлении AllThingsD. «В исследовании обсуждались теоретические уязвимости, которые потребовали бы от Apple перепроектирования системы iMessage для ее использования, и Apple не имеет никаких планов или намерений делать это.»

TLS / SSL — один из основных столпов модели Zero Trust

В мире, где все и каждый так или иначе подключены к Интернету, трудно представить сеть, которая была бы по-настоящему безопасной. В центре всего этого — большие объемы данных. Учитывая, что отрасли, от здравоохранения до образования и правительства, используют Интернет для обеспечения легкого доступа к данным, неудивительно, что группы по кибербезопасности всегда работают круглосуточно, пытаясь найти более эффективные способы защиты этих сетей и данных, которые они используют. хранить.

Инсайдерские угрозы — необходимость безопасности для развития от подхода «Замок и ров»

Современные кибератаки не ограничиваются только вторжением в сеть извне. Внутренние субъекты угроз часто оказываются в центре изощренных атак.

Изначально у нас была концепция зон, периметров и сегментов сети — размещение всех защищенных активов «внутри» защищенного периметра сети. Однако злоумышленники всегда совершенствуют методы, которые они используют; всегда ищите слабые места в защите вашей сети; и придумывает новые способы проникновения за периметр.Не отставать от них — непростая и непрекращающаяся борьба. Мы также должны понимать, что подход «замок и ров» к нашей сетевой защите был в основном эффективен против угроз, которые находились за пределами сети. Но как насчет угроз изнутри? А как насчет современных атак, которые работают на нескольких уровнях и пытаются вывести из строя ваши сети? Как мы защищаем наши сети от людей, которые имеют законный доступ ко всем его ресурсам? Как нам бороться с постоянно растущими и постоянно развивающимися современными кибератаками? Добавьте к этим вопросам такие правила, как GDPR, и растущие штрафы, и вы увидите, что атаки на ваши сети и взлом данных — одно из худших вещей, которые могут случиться с вашей компанией.Учитывая эти проблемы, мы вынуждены пересмотреть и переосмыслить способы защиты наших сетей, пользователей и данных.

Модель нулевого доверия — современный подход к кибербезопасности

Zero Trust пытается исправить проблемы и залатать дыры в наших стратегиях кибербезопасности. В основе модели Zero Trust лежит принцип «никому не доверять». Модель Zero Trust диктует, что никому в вашей сети не следует полностью доверять, что доступ должен быть максимально ограничен и это доверие следует рассматривать как еще одну уязвимость, которая может подвергнуть вашу сеть риску.

Некоторые из заповедей модели Zero Trust:

- Сети необходимо перепроектировать таким образом, чтобы можно было ограничить трафик и доступ с востока на запад.

- Обнаружение инцидентов и реагирование на них следует упростить и улучшить с помощью комплексных решений для аналитики и автоматизации, а также централизованного управления и прозрачности сети, данных, рабочих нагрузок, пользователей и используемых устройств.

- Доступ следует максимально ограничить, ограничив чрезмерные привилегии для всех пользователей.

- В мультивендорных сетях все решения должны интегрироваться и работать вместе, обеспечивая соответствие нормативным требованиям и унифицированную безопасность. Решения также должны быть простыми в использовании, чтобы можно было устранить дополнительную сложность.

Опасность слепых зон

В последнее время мы стали свидетелями феноменального роста использования шифрования в Интернете. Google сообщает, что более 90 процентов трафика, проходящего через его сервисы, зашифровано.То же самое и со всеми другими поставщиками. Этот рост был вызван многими факторами, в том числе соображениями конфиденциальности.

Однако с шифрованием возникает «слепое пятно» в нашей сетевой защите, поскольку большинство используемых нами устройств безопасности не предназначены для расшифровки и проверки трафика. Модель Zero Trust не застрахована от этой проблемы, поскольку прозрачность считается одним из ключевых элементов ее успешной реализации. Без полной видимости зашифрованного трафика модель потерпит неудачу, создав уязвимости, которыми могут воспользоваться как инсайдеры, так и хакеры.

Расшифровка TLS / SSL — одна из основ нулевого доверия

Централизованное и специализированное решение для дешифрования должно быть в центре модели нулевого доверия и должно быть включено в качестве одного из основных компонентов вашей стратегии безопасности.

Многие поставщики средств безопасности заявляют о способности расшифровывать свой собственный трафик, работая независимо от централизованного решения для расшифровки. Однако этот подход «распределенного дешифрования» может создавать собственные проблемы, включая низкую производительность и узкие места в сети, и их устранение потребует дорогостоящих обновлений.В мультивендорной инфраструктуре безопасности с несколькими устройствами распределенное дешифрование также вынуждает вас развертывать свои закрытые ключи в нескольких местах, создавая излишне большую поверхность угрозы в вашей сети, которая может быть использована.

Ключевые особенности хорошего решения для расшифровки TLS / SSL

Важно, чтобы выделенное централизованное решение для дешифрования обеспечивало полную видимость инфраструктуры безопасности предприятия для трафика TLS / SSL.Более того, решение также должно обеспечивать многоуровневый подход к безопасности, что делает его идеальным кандидатом для развертывания в центре сети с нулевым доверием.

Ниже приведены некоторые функции, на которые следует обратить внимание при внедрении решения для расшифровки TLS / SSL:

- Полная видимость трафика — необходимо, чтобы вся инфраструктура безопасности могла проверять весь трафик в виде открытого текста на высокой скорости, гарантируя, что никакие зашифрованные атаки или утечки данных не могут проскользнуть через

- Простота интеграции — Он должен быть независимым от производителя и легко интегрироваться с устройствами безопасности, уже развернутыми в сети.Это снижает дополнительные расходы и обновления.

- Многоуровневые службы безопасности — это дополнительные службы безопасности, включая фильтрацию URL-адресов, видимость и контроль приложений, анализ угроз и расследование угроз, которые помогают повысить эффективность безопасности всей корпоративной сети.

- Контроль доступа пользователей — Продукт должен иметь возможность применять политики аутентификации и авторизации для ограничения ненужного доступа, регистрировать информацию о доступе и обеспечивать возможность применения различных политик безопасности на основе идентификаторов пользователей и групп.

- Микросегментация — Он должен упростить микросегментацию благодаря своей способности обеспечивать детальный контроль трафика, управление трафиком на основе идентификаторов пользователей и групп и поддержку мультитенантности

- Обеспечение доступа к облаку — Безопасность SaaS — важная функция, которая может быть обеспечена путем принудительного контроля доступа арендатора и прозрачности действий пользователей.