«Аквастоп» защита от протечек воды: разновидности системы

Система «Аквастоп» — защита от протечек воды, которая устанавливается на водопроводные коммуникации. В продаже представлено несколько разновидностей устройств, перекрывающих подачу воды при появлении течи. Конструкции отличаются областью применения и стоимостью. Перед покупкой системы рекомендуется просмотреть видео процесса монтажа и ознакомиться с особенностями эксплуатации оборудования.

Клапан «Аквастоп» для защиты от протечек воды.Назначение системы «Аквастоп»

Чтобы подобрать оптимальный вариант конструкции, обеспечивающий качественную защиту от затопления, следует ознакомиться с особенностями систем «Аквастоп». Принцип работы зависит от устройства оборудования.

На систему подачи воды к бытовой технике или точкам водозабора устанавливают специальные краны. Система автоматически отсекает поток, если датчики посылают на контроллер сигнал о возникновении течи. Даже если хозяев нет дома, автоматика перекроет подачу воды.

«Аквастоп» не влияет на работу водопровода, блокировка срабатывает только при возникновении аварийной ситуации.

В зависимости от потребностей пользователя и особенностей оборудования, установленного в доме, выбирают систему подходящего типа.

Виды систем защиты от протечек

Системы защиты жилища от протечки отличаются скоростью реакции, затратами на приобретение, установку и обслуживание.

Существуют следующие системы:

- клапан Water Block;

- порошковый шланг;

- механический клапан;

- частичная защита с микровыключателем, поплавком;

- полная защита с электромагнитным клапаном;

- система с внешними датчиками.

Перечисленные разновидности реагируют на протечку неодинаково.

Работа с механическим клапаном

Защитное устройство реагирует на сильные изменения давления в водопроводе, что возможно при разгерметизации рукава. Одним из приборов этого типа является клапан UDI.

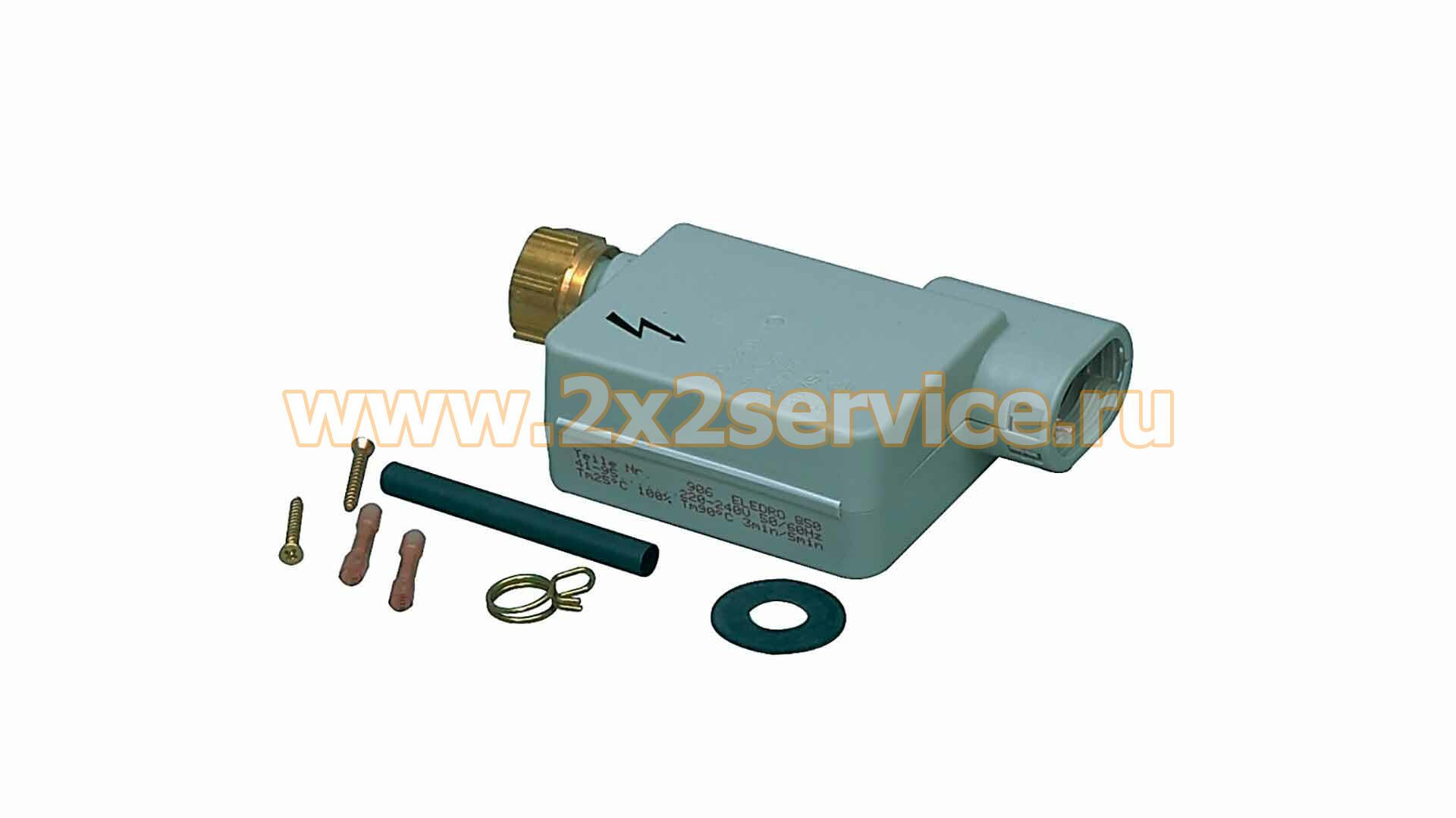

Установка механического клапана AquaStop.Внутри установлен блокиратор. Если давление увеличивается, механизм отсекает подачу воды. За это отвечает специальная пружина, которая не мешает потоку свободно поступать к точке водозабора в нормальном режиме.

Механический клапан выполняет свои функции только при условии резкого перепада давления. Механизм не реагирует на небольшое просачивание воды в месте соединения.

Если в воде присутствуют загрязнения, тяжелые взвеси, пружина забивается и при аварии не срабатывает.

После приведения в действие защитного механизма причину аварии устраняют: клапан выкручивают до щелчка, затем снова закручивают. Кран подачи воды плавно открывают, что приводит систему в рабочее состояние.

В зависимости от места монтажа конструкция выпускается в виде фитинга, прямого или поворотного моноблока.

Водозапорный клапан-блокиратор Water Block

Принцип работы заключается в определении объема жидкости, пропущенной через систему. Изделие устанавливается перед рукавом для подачи воды.

Клапан-блокиратор Water Block.Отрегулировать уровень допустимого объема воды пользователь сможет самостоятельно. Шаг настройки составляет 5 л.

В комплекте поставляется ключ для установки требуемых параметров. Потребуется информация, сколько воды тратит техника за один цикл.

Например, если показатель потребления составляет 50 л, стрелка на корпусе блокирующего устройства должна находиться в соответствующем положении. Клапан не пропустит большее количество воды, заблокировав подачу.

Представленная система реагирует даже на небольшую протечку, т.к. давление в водопроводе для устройства неважно.

После возникновения аварийной ситуации пользователь устраняет неисправность при помощи нажатия кнопки сброса. После этого блокирующий прибор снова готов к работе.

После этого блокирующий прибор снова готов к работе.

Порошковый абсорбент в шланге «Аквастоп»

Некоторые современные модели бытовой техники укомплектованы рукавом с порошковым абсорбентом. В большинстве случаев защитное изделие приобретается отдельно. Конструкция имеет внутренний канал, по которому поступает вода. Внешний рукав герметично закрывает внутренний проток. Если он поврежден, вода поступает во внешний рукав, поднимаясь к автоматическому блокиратору.

Механизм находится в точке подсоединения к водопроводу.

Существуют 2 типа этих защитных устройств:

- В первой разновидности предусмотрен плунжер, выполняющий функции запорной арматуры. Абсорбирующий компонент соединяется с плунжером пружиной соответствующей жесткости. Когда вещество контактирует с водой, происходит его расширение. Увеличившийся в размерах абсорбент давит на пружину, и плунжер закрывает систему.

- Вторая группа приборов имеет магниты, обеспечивающие стабильное положение плунжеров.

Сухой абсорбирующий материал удерживает систему в равновесии. Намокшее вещество расширяется в объеме, разводя два магнита. Поле между ними ослабевает, и поток отсекает плунжер.

Сухой абсорбирующий материал удерживает систему в равновесии. Намокшее вещество расширяется в объеме, разводя два магнита. Поле между ними ослабевает, и поток отсекает плунжер.

Эта система эффективна только в случае появления течи в шланге. Если разгерметизация произойдет на резьбе или внутри бытовой техники, механизм не сработает, как и при небольшой утечке. Еще одним недостатком является невозможность восстановления: шланг после аварийной ситуации потребуется заменить.

Частичная система защиты с поплавковым датчиком и выключателем

Встроенная защита подходит для некоторых моделей бытовой техники. В некоторых случаях нижняя часть стиральных машин закрыта декоративным поддоном из пластика, и в случае возникновения утечки в месте соединения или внутри бытовой техники жидкость скапливается в специальной емкости. Имеющийся в системе защиты поплавок поднимается по мере увеличения уровня воды в поддоне.

Имеющийся в системе защиты поплавок поднимается по мере увеличения уровня воды в поддоне.

Механизм приводит в действие выключатель, размыкающий цепь насоса, когда жидкость поднимется выше допустимого уровня. Затем он переводит технику в режим откачки воды. После устранения причины аварии элементы механизма следует хорошо просушить. Система снова приводится в рабочее состояние.

Недостатком этой защиты является то, что механизм срабатывает только при попадании жидкости в поддон. Если вода скапливается в другом месте, выключатель не срабатывает. Он не среагирует и на небольшие протечки. Установить такую систему можно только в машине, где эту возможность предусмотрел производитель.

Защита от протекания воды с помощью поплавкового датчика.Полная защита электромагнитного типа с совмещенной частичной защитой

Такая защита представляет собой устройство с поплавком и выключателем, дополненное шлангом с электромагнитным принципом работы. Рукав находится в гибкой оболочке, выполняющей защитную функцию.

Внутри гибкого рукава есть блок с одним или двумя последовательными клапанами электромагнитного типа.

В некоторых конструкциях предусматривается наличие пневматического или электрического клапана. Блок крепится гайкой к водопроводу. Клапан герметично залит полимерной смолой. От блока к бытовой технике отходит электрический кабель вдоль всего рукава.

Если герметичность шланга нарушена, вода скапливается в дренажном отделении, из которого жидкость попадает в поддон, поднимая поплавок. Срабатывает переключатель, отсекающий питание клапана, вода перекрывается. Система надежная, но при протечке на резьбе неэффективная. После аварийной ситуации шланг потребуется заменить.

Полная защита с внешними датчиками

Система с выносными внешними датчиками сконструирована по технологии «умный дом» и комплектуется специальным контролирующим блоком и выносными датчиками. На трубы устанавливается электромагнитная запорная арматура.

В комплект входят от 2 до 250 датчиков. Пользователь выбирает систему в соответствии с габаритами помещения, количеством единиц бытовой техники. В современных модификациях оповещение присылается на смартфон пользователя. Датчики могут подключаться к блоку управления проводами или при помощи беспроводной связи.

Важным условием при эксплуатации этого оборудования является наличие ровного пола.

В противном случае жидкость может сбежать по наклону, и датчик не сработает, так как вода не попадает на контактные поверхности.

Предусматривается возможность дальнейшей работы системы после аварийной ситуации.

При правильной расстановке датчиков система отреагирует даже на небольшие утечки, поэтому оборудование этого типа является надежным.

Аналогичную продукцию можно купить в интернет-магазине КВАНТА +.

Как самостоятельно монтировать «Аквастоп»

Монтаж защиты от протечки воды включает в себя 3 этапа: устанавливаются шаровые электромагнитные краны с затворным механизмом, датчики протечки, затем выполняется монтаж контроллера. Шаровые краны обязательно устанавливают за вводными вентилями.

Запорная арматура врезается в водопроводные коммуникации: сначала перекрывается подача воды, от вводных вентилей отсоединяется разводка, после этого выполняется установка кранов. Если выход трубы имеет внутреннюю резьбу, кран оборудования вкручивается во вводный вентиль. Если резьба внешняя, сначала устанавливают американку — фитинг помогает соединить два участка трубы, не вращая их.

Резьбовое соединение обязательно уплотняют, для этого можно применять ФУМ-ленту, герметик или паклю. Американку закручивают ключом соответствующего размера. Устанавливая кран «Аквастоп», определяют направление потока воды. Повернуть другой стороной запорную арматуру нельзя. На кране для этого направление потока обозначено стрелкой.

Американку закручивают ключом соответствующего размера. Устанавливая кран «Аквастоп», определяют направление потока воды. Повернуть другой стороной запорную арматуру нельзя. На кране для этого направление потока обозначено стрелкой.

Отсоединенная разводка подсоединяется к крану «Аквастоп». Устанавливаются фильтр, счетчик и прочие элементы водопроводных коммуникаций.

Контроллер должен быть установлен в чистом сухом помещении, например в коридоре, прихожей, сантехническом шкафу.

Влажность воздуха не должна превышать 70%. На стену наносят разметку, приложив нижнюю пластину к основанию, отмечают места установки саморезов. Просверлив отверстия в соответствующих местах, фиксируют пластину, на которую устанавливается контроллер.

Фиксируя датчики на полу, можно скрыть провод в плинтусе, в швах между плитами напольной отделки. Основание датчика фиксируют на полу. На пластину надевается декоративный колпачок. В комплекте могут поставляться беспроводные датчики, что упрощает процедуру монтажа. Датчики монтируют на двусторонний скотч.

Датчики монтируют на двусторонний скотч.

Перед вводом в эксплуатацию систему нужно настроить:

- Краны подключают к контроллеру.

- К блоку питания подсоединяют датчики. Гнезда для подсоединения на плате пронумерованы и имеют соответствующие обозначения. Беспроводные датчики подключать не нужно.

- Подключают блок с батарейками, все провода выводят через специальное отверстие в корпусе.

Дополнительные меры по предотвращению потопа

Чтобы не допустить потопа в доме, рекомендуется устанавливать сразу несколько систем защиты. Получить подробную информацию по выбору и подключению можно в компании КВАНТА+ в г. Тюмени. Специалисты учтут особенности расположения бытовой техники, размер помещения и помогут подобрать оптимальное решение для защиты жилища от затопления.

Системы защиты от протечек, выбираем лучшее: Аквасторож, Нептун, Гидролок

- Просмотров: 13805

Общий обзор

Многих из нас волнует проблема возможной протечки воды. Кто-то, может быть, уже сталкивался с весьма и весьма неприятными последствиями, если протекла стиральная машина, сорвало трубу или забилась раковина.

Кто-то, может быть, уже сталкивался с весьма и весьма неприятными последствиями, если протекла стиральная машина, сорвало трубу или забилась раковина.

Сколько проблем это добавило Вам и Вашим соседям!

Цель данной статьи, помочь разобраться с современными системами защиты от протечек, помочь обезопасить свой дом и самих себя от неприятных последствий.

Итак, приступим. На сегодняшний день наиболее популярные системами защиты от протечек представлены такими торговыми марками как «Гидролок», «Аквасторож», «Нептун».

Каждая система имеет свои преимущества и недостатки, попробуем разобраться какие из этих систем «лучше» и подходят именно Вам.

Разберем все преимущества и недостатки.

Сообщаем сразу, что стоимость каждой из систем значительно ниже ущерба, который может вызвать потоп в вашей квартире, последствия потопа могут быть долгосрочными и, помимо финансовых и моральных неприятностей привести к таким последствиям, как появление черной плесени — весьма вредного для здоровья явления, за которым необходимо следить, особенно, если в доме есть маленькие дети.

Системы защиты от протечек

Рассмотрим возможности систем защиты от протечек

— Перекрытие протечки, в случае срыва крана, прорыва трубы

— обнаружение воды на полу

— оповещение хозяина через СМС и звуковым сигналом

— возможности дистанционной работы с системой через пульт управления

— обеспечение срабатывания системы, в случае аварийного отключения электричества

Для системы защиты от протечек крайне важна возможность автоматической работы, когда никого нет дома. Задача не только купировать течь, но и оперативно оповестить хозяина. Для чего, как уже сказано выше, есть возможность смс-оповещения и звуковой сигнал, который позволить Вам быстро узнать о течи, если Вы находитесь дома.

Все представленные в обзоре системы состоят из:

- Датчиков обнаружения воды.

Датчики бывают как проводными (WSP), так и беспроводными (WSR).

Система «Гидролок PREMIUM» так же имеет в своей комплектации датчики «WSP+» с контролем обрыва цепи, для более точной диагностики причины выхода из строя датчика. Так же выгодно отличает систему «Гидролок» покрытие электродов датчиков золотом, что предотвратит их окисление и последующую некорректную работу в случае намокания.

Так же выгодно отличает систему «Гидролок» покрытие электродов датчиков золотом, что предотвратит их окисление и последующую некорректную работу в случае намокания. - Центрального блока управления.

Который является «мозговым центром» системы, аккумулирует сигналы со всех датчиков, регулярно мониторит исправность системы, оповещает о необходимости обслуживания тех или иных элементов, замене датчиков, включению самоочистки, обслуживанию батарей — источников бесперебойного питания, принимает решение по устранению утечек и оповещению жильцов. - ШЭП – шаровые электроприводы кранов перекрытия воды. Таких устройств, обычно, устанавливается несколько во всех местах возможной утечки воды. Если обнаружена утечка, подается команда на контроллер, который перекрывает шаровой кран и подача воды будет прекращена. Естественно, что электроэнергия расходуется только во время переключения кранов, во время их бездействия расхода электроэнергии практически не происходит.

«Гидролок» использует высокотехнологичные шаровые краны «Bugatti» из горячекованной латуни, шаровые краны HGSS, исполненные из нержавеющей стали и шаровые краны Bonomi с пожизненной гарантией о производителя.

Исходя из пропускной способности ШЭПы делятся на

— Ultimate (от 0,5 до 1 дюйма)

— Professional (от 0,75 до 1,25 дюйма)

— Industrial (от 1,25 до 2 дюймов)

Для бытовых нужд, например, использование в обычной квартире подойдут Ultimate. Корпус ШЭП, каждой из рассматриваемых в данном обзоре систем соответствует стандарту IP65, что означает невозможность попадания пыли и воды внутрь устройства без его механического повреждения. - Источника бесперебойного питания (ИБП).

ИБП необходим для гарантирования работы системы в случае отключения электропитания.

Блок управления системой «Гидролок» автоматически следит за состоянием ИБП и в случае уменьшения емкости аккумуляторов до минимального возможного уровня, осуществляет их подзарядку.

- Всевозможного дополнительного оборудования, такого как: пульты управления, усилители радиосигнала, и прочего.

Во всех рассматриваемых системах для исключения поражения электрическим током напряжение, необходимое для питания датчиков не превышает 5 Вольт. Остальные устройства запитаны напряжением 12 V. 220 используется только для автоматической подзарядки источников бесперебойного питания.

Системы защиты от протечек крайне необходимы в многоквартирных домах, складах, в котельных, полагаем, причины, которыми обусловлена эта необходимость подробно описывать не нужно, ввиду их очевидности: сохранение товара на складах, защита людей, животных от потопа (в том числе от горячей воды), предотвращение серьезных аварий, сохранение имущества.

Системы класса Industrial способны предотвращать утечки в промышленных водопроводах, например, в случае ошибок монтажников, сварщиков — практически сводя к нулю возможный риск.

Сравнение, что лучше: Аквасторож, Нептун или Gidrolock?

Все эти системы российского производства.

При объективном сравнении по пятибалльной шкале, по таким показателям, как стоимость, надежность и функциональность в лидеры выделяется система «Гидролок» — 5, далее идет «Аквасторож» — 4, ну а затем «Нептун» — 3. Более подробно, можете прочитать об этом ниже.

- К преимуществам «Гидролока» можно отнести возможность установки в помещениях не имеющих постоянной сети 220 V, т.к. система может работать на аккумуляторах ИБП в течение полугода, чего нельзя сказать о «Neptun» и «Аквасторож».

- «Гидролок» имеет более совершенную конструкцию приводов ШЭП – используя бесщеточные шаговые двигатели. Такой подход при построении электродвигателей ШЭП выдает более высокий крутящий момент и надежность, и обеспечивает фиксацию ротора при обесточивании, чего не скажешь о коллекторных двигателях «Аквосторожа» и «Нептуна».

- В системе «Гидролок» предусмотрена возможность отсоединения шарового крана от электропривода и отдельной его замены.

Тем не менее, краны «Аквасторожа» имеют более высокую скорость закрытия кранов чем у «Гидролока» и «Нептуна», но значительно меньший ресурс работы.

- «Гидролок» превышает возможности конкурентов по количеству подключаемых шаровых кранов, по количеству зон контроля, функциональности и количеству датчиков, диапазону рабочих температур.

- Срок работы беспроводных датчиков от батарей фирмы «Reneta» в «Гидролок» составляет 10 лет, что на практике, выше, чем у «Аквасторожа», система «Neptun» вообще не имеет датчиков, работающих от батарей.

- «Гидролок» наиболее функциональный контроль работы батарей: под нагрузкой, в холостом режиме и под нагрузкой на единицу времени, конкуренты такой возможности не предоставляют.

- «Гидролок» и «Аквасторож» имеют кнопку экстренного аварийного перекрытия воды во всех контролируемых зонах, у «Neptun» такой возможности нет.

- В комплекте «Гидролок» предусмотрен удобный и функциональный сенсорный дистанционный пульт управления, работающий по радиосигналу, у «Аквасторожа» есть радиокнопка, «Нептун» же не предусматривает такой функицонал.

- «Гидролок» позволяет расширять систему за счет подключения внешнего оборудования, такого как насосов для откачки воды, сигнализаций; «Аквасторож» — только в комплектации «PRO», «Нептун» имеет нерасширяемую архитектуру.

- Промышленный вариант системы «Гидролок» предусматривает подключение пульта с индикацией, для определения в каком помещении здания или объекта произошла утечка, а так же дополнительных блоков управления, у конкурентов такой возможности нет.

- «Гидролок» защищает устройства от короткого замыкания и скачков напряжения, имеет встроенные предохранители, чего не скажешь о двух других наших, уже знакомых системах.

С «Гидролок» поставляется GSM-модем Siemens, который гарантированно работает в системе, у «Аквасторожа» есть возможность подключения модемов сторонних производителей для SMS-оповещения. - Электроприводы Гидролока имеют более высокий ресурс работы редуктора, мощность приводов выше в 1,5 раза чем у конкурентов. Дальность работы датчиков выше так же выше у Гидролока, при работе на частоте 868 Мгц, они имеют значительно большую дальность передачи сигнала, однако при такой частоте значительно ниже помехозащищенность сигнала.

- Радиоблок «Гидролока» имеет меньшие размеры, чем у конкурентов

Уберегите себя и своих соседей от массы неприятных сюрпризов, установите систему защиты от протечек!

АКВАСТОП-ОТОПЛЕНИЕ инструкция – Аквастоп – жидкие герметики для устранения скрытых течей

АКВАСТОП-ОТОПЛЕНИЕ – жидкий герметик для устранения течи в системе отопления до 30 литров в сутки. Применяется в системах отопления с газовыми котлами. Данный герметик подходит для любых труб отопления и «теплых полов». Герметик АКВАСТОП-ОТОПЛЕНИЕ образует долговечное эластичное уплотнение в месте протечки.

Применяется в системах отопления с газовыми котлами. Данный герметик подходит для любых труб отопления и «теплых полов». Герметик АКВАСТОП-ОТОПЛЕНИЕ образует долговечное эластичное уплотнение в месте протечки.

Важно! При правильном применении не наносит ущерба отопительному оборудованию и трубам системы отопления и эффективно устраняет течи отопления.

Инструкция по применению.

Перед применением герметика АКВАСТОП-ОТОПЛЕНИЕ в системе отопления должны быть удаленны сетчатые фильтры, в случае наличия счетчиков тепла или сетчатых теплообменников (иногда применяемых в бассейнах) они должны быть отсечены вентилями. Система отопления, эксплуатирующаяся длительное время должна быть промыта.

Перед заправкой герметика в систему

отопления необходимо проверить отсутствие воздуха в отопительных

приборах и наличие циркуляции теплоносителя во всей системе. Система

отопления должна быть разогрета до рабочей температуры и в ней создано

рабочее давление перед заправкой герметика.

Важно!

- Тщательно перемешать содержимое канистры до однородной массы.

- Соотношение смешивания герметика с теплоносителем составляет 1:100. Данное соотношение относительное и зависит от параметров течи, объёма расширительного бака системы отопления.

- Герметик совместим с теплоносителем вода, антифризами: произведенными на основе этилен гликоля и пропилен гликоля.

- Заправка герметика в систему отопления осуществляется с помощью насоса.

- Система отопления должна проработать не менее 48 часов в обычном режиме.

- Устранение течи обычно происходит в течение 1-2 суток.

- Заправку герметика должен осуществлять специалист по ремонту и обслуживанию отопления.

- Внимание! При работе с герметиком необходимо применять меры предосторожности стандартные для работы с химическими веществами. При попадании в глаза и на кожу смыть большим количеством проточной воды.

- Хранить в недоступном для детей месте!

Состав. Щелочные силикаты, целлюлозные волокна, специальные добавки, являющиеся предметом коммерческой тайны.

Щелочные силикаты, целлюлозные волокна, специальные добавки, являющиеся предметом коммерческой тайны.

Беречь от мороза!

Шланг заливной Reflex АКВАСТОП от протечек воды 2 м (REF AQUASTOP 2 м 4741) | Reflex

Производитель: TP REFLEX GROUP S.p.a. (Италия)

Длина шланга: 2,0 м.

Шланг наливной со встроенным защитным блоком AQUASTOP / АКВАСТОП для защиты от протечек воды и предотвращения залива помещения. Шланг предназначен для подключения бытовой техники, включая стиральные и посудомоечные машины, к водосети.

Принцип действия защитного блока AQUASTOP / АКВАСТОП.

Шланг двухслойный: снаружи защитный герметичный кожух — внутри основной шланг. Когда вода попадает в пространство между кожухом и шлангом, это приводит к набуханию спонжа внутри блока. Спонж набухает, увеличивается в объёме, поджимает пружину и освобождает магнит. Магнит поворачивается, меняя полярность, и “втягивает” защитный клапан внутрь входного отверстия шланга и происходит перекрытие подачи воды в шланг. Факт срабатывания защиты обозначает индикатор в окошке блока — индикатор становится красного цвета.

Факт срабатывания защиты обозначает индикатор в окошке блока — индикатор становится красного цвета.

Характеристики шланга.

Соединение: 3/4″ — 3/4″, угловой фитинг (угол 90°) на прибор — прямой фитинг на кран.

Рабочая температура: до + 90°C .

Рабочее давление внутреннего шланга: 20 бар.

Давление на разрыв внутреннего шланга: 60 бар.

Давление корректной работы клапана: до 10 бар.

Для крепления на кран шланг оснащён мощной гайкой 3/4” с “трещёткой”, препятствующей самооткручиванию шланга — гарантия надежного уплотнения по соединению “кран/шланг”.

В комплекте прокладки толщиной 3,5 мм; со стороны крана — с сеткой для фильтрации мелких загрязнений и частиц.

Для монтажа на прибор применяется гайка с толщиной стенки 3 мм.

Гайки, фитинги и защитное устройство изготовлены из армированного нейлона 6.6.

Внутренний шланг черного цвета изготовлен из полимерной композиции PP-EPDM-PVC.

Оригинальная маркировка наносится на защитный блок. Год/месяц изготовления шланга и логотип REFLEX наносятся на опрессовочное кольцо.

Год/месяц изготовления шланга и логотип REFLEX наносятся на опрессовочное кольцо.

Шланг изготовлен и собран (включая опрессовку алюминиевых гильз фитингов) в Италии на заводе REFLEX.

Защита от утечки информации | Организация защиты информации от утечки по техническим каналам

- События

- Новости

- О компании

- Блог

- Ру

- Es

- руб.

- СёрчИнформ DLP

- СёрчИнформ Монитор рисков

- SearchInform ProfileCenter

- SearchInform FileAuditor

- Защита и классификация данных

- Аудит прав доступа

- Аудит активности пользователей, расследование

- Соблюдение

- Пример использования: контроль доступа и управление изменениями

- Пример использования: поведение пользователя и обнаружение инсайдеров

- Пример использования: обнаружение электронных данных

- Пример использования: очистка файлов

- Монитор базы данных SearchInform

- Управление контролем доступа к монитору базы данных

- Защита данных в облаке

- Как работает аудит базы данных

- СёрчИнформ SIEM

- TimeInformer

- Сервисы

- Сервисы

- СёрчИнформ для МССП

- Решение SearchInform в облаке

- Как максимально использовать услуги СёрчИнформ

- Вызовы

- Обнаружение аномального события

- Сотрудник с проблемами

- Управление поведенческими рисками

- Соблюдение

- Корпоративное мошенничество

- Обнаружение данных в состоянии покоя

- Шифрование данных

- Предотвращение потери данных

- Видимость данных

- Измерение морального духа сотрудников

- Программное обеспечение для учета рабочего времени и мониторинга сотрудников

- Защита от программ-вымогателей

- Мониторинг в реальном времени

- изучение

- Профилирование сотрудников

- Защита личных данных

- Валютное управление Саудовской Аравии

- Предотвращение потери данных

- Соблюдение

- Валютное управление Саудовской Аравии

- Соответствие GDPR с SearchInform

- Законопроект о защите личных данных

- Роли

- Руководитель высшего звена

- Управляющий рисками

- Офицер внутреннего аудита

- Менеджер по соответствию

- Аналитик по информационной безопасности

- Директор по персоналу

- Отрасли

- Бизнес-услуги

- Образование

- Финансовые услуги

- Правительство

- Страхование

- Производство

- Технологии

- Здравоохранение

- Розничная торговля

- Энергия

- Гостеприимство

- строительство

- Новости

- Новости компании

- Новости отрасли

- События

- О нашей компании

- Партнеры

- Связаться с нами

СёрчИнформ DLP

СёрчИнформ Монитор рисков

SearchInform ProfileCenter

SearchInform FileAuditor

Монитор базы данных SearchInform

СёрчИнформ SIEM

TimeInformer

- Защита и классификация данных

- Аудит прав доступа

- Аудит активности пользователей, расследование

- Соблюдение

- Пример использования: контроль доступа и управление изменениями

- Пример использования: поведение пользователя и обнаружение инсайдеров

- Пример использования: обнаружение электронных данных

- Пример использования: очистка файлов

- Управление контролем доступа Database Monitor

- Защита данных в облаке

- Как работает аудит базы данных

Сервисы

СёрчИнформ для МССП

Решение SearchInform в облаке

Как максимально использовать услуги СёрчИнформ

РешенияВызовы

Роли

Отрасли

- Обнаружение аномального события

- Сотрудник с проблемами

- Управление поведенческими рисками

- Соблюдение

- Корпоративное мошенничество

- Обнаружение данных в состоянии покоя

- Шифрование данных

- Видимость данных

- Защита и классификация данных

- Измерение морального духа сотрудников

- Защита от программ-вымогателей

- Мониторинг в реальном времени

- изучение

- Профилирование сотрудников

- Защита личных данных

- Предотвращение потери данных

- Учет времени и

OWASP Top 10 уязвимостей и угроз

Для бизнеса приложения стали вопросом жизни или смерти. Они бывают разных форм — сайты, онлайн-сервисы, мобильные приложения — и позволяют делать больше с большей эффективностью.

Они бывают разных форм — сайты, онлайн-сервисы, мобильные приложения — и позволяют делать больше с большей эффективностью.

Но у веб-приложений есть и обратная сторона. Постоянно развивающиеся веб-угрозы могут подвергнуть опасности целые компании. Исследование Positive Technologies в 2018 году показало, что веб-приложения являются одним из наиболее частых векторов атак на компании и частных лиц. После взлома сайт можно использовать для распространения вредоносного ПО, кражи данных, публикации сомнительной информации, совершения мошенничества или проникновения во внутреннюю сеть компании.

В этой статье мы обрисовываем 10 основных угроз OWASP для веб-приложений и описываем, как компании могут действовать, чтобы улучшить защиту своих приложений.

Мыслить как злоумышленник

Все сайты, независимо от их отрасли или сектора, ежедневно подвергаются атакам. Отразить атаку несложно. Скорее, вопрос заключается в количестве затраченных усилий и потенциальной отдаче. Наиболее популярные приемы и методы атак подробно описаны в открытых источниках.А для всего остального злоумышленники могут обратиться в даркнет, где они могут приобрести все необходимые инструменты и программное обеспечение, инструкции и даже техническую поддержку.

Наиболее популярные приемы и методы атак подробно описаны в открытых источниках.А для всего остального злоумышленники могут обратиться в даркнет, где они могут приобрести все необходимые инструменты и программное обеспечение, инструкции и даже техническую поддержку.

Злоумышленники всегда ищут уязвимости в целевых системах. Они сканируют типичные пробелы в защите (они могут даже скрываться во фреймворках или библиотеках). Исследование компании Positive Technologies о корпоративной безопасности показывает, что для проникновения во внутреннюю сеть компании достаточно одной или двух уязвимостей. Слабая безопасность веб-сайтов была причиной 75 процентов векторов проникновения, обнаруженных нашей компанией в ходе тестирования безопасности.

Рисунок 1. Среднее количество целевых атак в день на одно веб-приложениеУязвимости в веб-приложениях могут иметь катастрофические последствия. Итак, какие уязвимости наиболее «популярны» у злоумышленников?

Десять основных уязвимостей OWASP

Open Web Application Security Project (OWASP) поддерживает рейтинг из 10 наиболее распространенных угроз. OWASP Top 10, хотя и не является официальным стандартом, является широко признанным документом, используемым для классификации рисков уязвимостей.Список последний раз обновлялся в 2017 году.

OWASP Top 10, хотя и не является официальным стандартом, является широко признанным документом, используемым для классификации рисков уязвимостей.Список последний раз обновлялся в 2017 году.

Вот наш взгляд на причины и меры по устранению каждой из 10 угроз в списке, которые заслуживают наибольшего внимания.

Впрыск

Злоумышленник может использовать поля ввода для внедрения грамматически правильных конструкций, нарушающих логику приложения. Это способ внедрения вредоносного кода в приложение, чаще всего на основе SQL, NoSQL, OS или LDAP.

Аналитики Positive Technologies определили SQL-инъекцию как самую популярную атаку на веб-приложения (27%).

Чаще всего атаки с использованием инъекций происходят, когда веб-приложение не может ограничить ввод данных пользователем в формы сайта и поля ввода. Вредоносный код, введенный в приложение в таких полях, может дать доступ к конфиденциальной информации или даже права администратора.

Вот пример небезопасного приложения с такими уязвимостями.

Что делать:

- Автоматизируйте процесс обнаружения уязвимостей в коде с помощью специализированных инструментов анализа (таких как PT Application Inspector).

- Убедитесь, что вывод соответствует логике приложения (если приложение просит ввести имя в поле ввода, оно должно в конечном итоге выводить имя, а не, скажем, всю базу данных).

- Очистить входы. При вводе номера телефона пользователь должен иметь возможность вводить только цифры, знаки плюса и круглые скобки, но не символы, такие как / или%. Имена пользователей не должны содержать таких последовательностей, как «-».

Нарушение аутентификации

Получение информации об учетных записях других пользователей или аутентификация в качестве другого пользователя — очевидная, но общая проблема.

В этих случаях злоумышленник может выполнить атаку методом перебора. На многих сайтах не соблюдаются требования к сложности пароля. В частности, когда количество попыток ввода пароля не ограничено (например, учетная запись не замораживается после трех неудачных попыток), становится возможным несколько векторов атаки.

В этом видео злоумышленник может узнать, где и как развернуто приложение. Эта информация используется для соответствующей настройки вектора атаки.

Что делать:

- Используйте reCAPTCHA для замедления автоматических атак.

- Повысьте качество пароля и уменьшите способность злоумышленника угадывать пароли:

- Ограничьте максимальное количество попыток ввода пароля и / или установите задержку после каждой попытки.

- Не разрешайте стандартные или стандартные комбинации имени пользователя и пароля (например, «admin / admin» или «admin / password»).

- Не допускать утечки учетных данных, которые были скомпрометированы на других сайтах.

- Обеспечьте соблюдение требований к сложности пароля (не менее восьми символов, включая прописные и строчные буквы).

Раскрытие конфиденциальных данных

Плохая реализация криптографии и использование небезопасных протоколов могут быть приглашением для хакеров. Используя косвенные индикаторы и побочные каналы, злоумышленники могут определить ключи шифрования или методы шифрования. В атаках, основанных на времени, скорость, с которой приложение обрабатывает определенные запросы и отвечает на них, указывает информацию, представляющую ценность для злоумышленника.

Что делать:

- Ограничьте доступ к конфиденциальным данным, чтобы незаконные пользователи не могли получить к ним доступ.

- Используйте надежное шифрование для защиты соединений и данных.

Внешние объекты XML (XXE)

Нацелившись на синтаксический анализатор XML, злоумышленник может внедрить в документ внешние объекты, которые приводят к чтению локальных файлов и, в некоторых случаях, даже к выполнению произвольного кода.

Эта атака возможна, если приложение использует XML для передачи данных между сервером и веб-браузером пользователя. Спецификация XML потенциально опасна и может быть использована для доступа к любым файлам сервера, которые доступны самому приложению.

Это видео демонстрирует процесс внедрения документа с вредоносным объектом в приложение. В реальной атаке это привело бы к компрометации учетных записей пользователей.

Что делать:

- Отключить обработку внешних сущностей в анализаторе XML.

- Используйте методы, позволяющие обнаруживать и игнорировать внешние объекты, такие как пути к файлам или URL-адреса.

Нарушение контроля доступа

Когда контроль доступа нарушен, злоумышленник, имеющий доступ к учетной записи, может использовать привилегии, для которых учетная запись не предназначена. Обычная учетная запись может читать и копировать файлы, которые должны быть доступны только администратору.

Обычная учетная запись может читать и копировать файлы, которые должны быть доступны только администратору.

Как это случилось? Права на администрирование и управление приложением могут быть неправильно настроены (или, как иногда случается, не настроены вообще). Это позволяет злоумышленникам создать сеанс администратора или получить права администратора.

Что делать:

- Все доступные функции бизнес-логики должны четко разграничивать права каждой роли (администратор, пользователь, гость).

- Контроль доступа должен быть реализован на каждом уровне:

- Презентация: скрыть информацию о недоступных функциях.

- Бизнес-логика: Отсутствуют функции, изменяющие состояние модели до авторизации пользователя.

- Данные: сделать доступными только те данные, которые необходимы для конкретной роли (безопасность на уровне строк).

- Идентификаторы объектов должны быть случайными: злоумышленники не должны иметь возможность угадывать будущие значения идентификаторов на основе уже обнаруженных.

Неверная конфигурация безопасности

Небезопасные и уязвимые компоненты могут быть разных форм: фреймворки, веб-серверы, серверы баз данных и сами приложения.

Исследователи ежедневно находят уязвимости в системах и компонентах. От уязвимостей нулевого дня особенно сложно защититься. Снова и снова использование небезопасных компонентов приводило к краже информации и широкомасштабным атакам.

Когда приложение использует небезопасные компоненты, злоумышленники могут узнать все, что им нужно знать о компонентах, серверах и многом другом.Посмотрите эту демонстрацию.

Что делать:

- Включите и используйте стандартные параметры безопасности для таких компонентов, как серверы.

- Не включайте тестовые учетные данные или конфиденциальную информацию в версии выпуска.

- Не включайте заголовки «Сервер» и «Версия» в ответы HTTP, поскольку они предоставляют информацию, полезную для хакеров.

- Установите флаги «secure» и «httpOnly» для повышения безопасности файлов cookie.

Межсайтовый скриптинг (XSS)

Эти атаки обычно принимают форму инъекции, при которой на клиенте запускается произвольный сценарий в контексте атакуемого сайта. Это обходит ту же политику происхождения, которая обычно управляет источниками скриптов.

Злоумышленники внедряют скрипт на страницу сайта жертвы. Этот сценарий запускается при каждом посещении сайта. Один из простейших примеров — это когда пользователь щелкает небезопасную ссылку и вводит свои учетные данные в социальной сети, которые попадают в руки злоумышленников.Большинство современных браузеров тщательно изучают скрипты сайта и предупреждают о возможных угрозах.

Посмотрите, как внедрение сущностей в приложение может повлиять на выполнение кода. В этом примере внедрение заставляет скрипт запускаться в браузере клиента.

Что делать:

- Очистите и отфильтруйте входные и выходные данные на веб-сайтах.

- Включите защиту на основе браузера.

- Установите обновления браузера для получения последних настроек безопасности.

Небезопасная десериализация

При преобразовании потока данных в объекты (десериализации) враждебные или измененные объекты могут вызвать серьезные проблемы с безопасностью. Злоумышленники могут использовать это для удаленного выполнения кода и запуска программ.

См. Наш пример, в котором злоумышленник может запустить любой процесс на сервере приложений — в данном случае калькулятор.

Что делать:

- Не десериализуйте входные данные из ненадежных источников (в таких случаях безопаснее JSON и XML).

- Принудительно проверять целостность с помощью цифровых подписей при использовании сериализованных данных в HTTP-запросах.

- Убедитесь, что десериализация применяет строгие ограничения типа для всех объектов.

Использование компонентов с известными уязвимостями

Недостаточно избежать ошибок в собственном коде. Злоумышленники также могут нацеливаться на другое программное обеспечение, на которое вы полагаетесь. Сторонние библиотеки и фреймворки могут содержать уязвимости. У хакеров может быть целый арсенал известных уязвимостей в популярных библиотеках.И в редких случаях в такие компоненты специально вставляются уязвимости или бэкдоры.

Наше тестовое приложение использует сторонние библиотеки. Узнайте, почему не всегда безопасно предполагать, что чужой код более безопасен, чем ваш собственный.

Что делать:

- Используйте актуальные версии всего стороннего кода.

- Сведите к минимуму использование сторонних компонентов.

- Следите за новостями об уязвимостях в компонентах, которые вы используете.Когда о таких уязвимостях станет известно, оперативно устанавливайте исправления. Даже при отсутствии патчей вы все равно сможете защитить свои системы, внедрив обновления политики безопасности (как это было возможно во время эпидемии WannaCry).

Недостаточное ведение журнала и мониторинг

Крошечный инцидент может быть частью гораздо более крупного нападения. Неспособность получить и сохранить полную информацию препятствует пониманию потенциальных рисков и угроз. Вот почему необходимо всегда расследовать инциденты, даже те, которые изначально кажутся незначительными.

Что делать:

- Создайте процедуры для обработки инцидентов.

- Обеспечение соблюдения соответствующих стандартов и правил (ISO, HIPPA, PCI DSS). Внедряйте новые методы обеспечения безопасности как непрерывный процесс.

- Усиление контроля и защиты.

Подходы к безопасности веб-приложений

Идеальная безопасность веб-приложения может быть невозможна, но существует множество способов минимизировать риск внешних угроз.Здесь мы рассмотрели каждый из самых популярных векторов атак на приложения. Чтобы оставаться в безопасности, мы настоятельно призываем развернуть защиту, чтобы снизить ваш профиль риска и снизить способность злоумышленника использовать уязвимости. Один из важных шагов — это безопасный жизненный цикл разработки (SDL). Это сложный и трудоемкий процесс, требующий существенных изменений в рабочих процессах разработки. Полное внедрение SDL требует значительных финансовых вложений (приобретение дополнительного ПО) и персонала (наем квалифицированных специалистов по безопасности).

Вот наши основные рекомендации по защите веб-приложений:

- Используйте анализатор исходного кода. Это программное обеспечение выявляет уязвимости и слабые места кода на ранней стадии, чтобы исправить их ближе к началу процесса разработки.

Большинство анализаторов кода могут защитить ваше приложение от уязвимостей OWASP Top 10.

Большинство анализаторов кода могут защитить ваше приложение от уязвимостей OWASP Top 10.

Посмотрите демонстрацию PT Application Inspector, анализирующего исходный код и обнаруживающего уязвимости.

Вот разбивка этих уязвимостей.

Рисунок 2. Распределение уязвимостей- Разверните брандмауэр веб-приложений (WAF) для защиты своего сайта. Это обеспечит безопасность веб-приложения, даже если оно содержит уязвимости или новые угрозы для него. WAF может остановить известные атаки на уровне приложений и бизнес-логики. Более того, он обнаруживает использование уязвимостей нулевого дня, предотвращает атаки на пользователей, а также анализирует и коррелирует события при реконструкции цепочек атак.В идеале WAF должен интегрироваться с внешней информацией о безопасности и управлением событиями (SIEM) и решениями для защиты от DDoS-атак.

Интеграция WAF с автоматическим анализом исходного кода позволяет устанавливать виртуальные исправления, которые закрывают уязвимости еще до того, как они были исправлены в коде.

Интеграция WAF с автоматическим анализом исходного кода позволяет устанавливать виртуальные исправления, которые закрывают уязвимости еще до того, как они были исправлены в коде. - Регулярно оценивайте безопасность своих веб-приложений и устраняйте обнаруженные уязвимости. По возможности выбирайте анализ методом белого ящика (оценка с полным доступом к исходному коду приложения). Оценки должны выполняться на всех этапах жизненного цикла сайта, а не только в последнюю минуту перед запуском.

- Не используйте устаревшие версии веб-сервера, ОС, CMS или библиотеки. Регулярно обновляйте свои системы и устанавливайте самые свежие исправления.

- Записывайте и расследуйте киберинциденты. Своевременное определение источника угрозы позволяет минимизировать риски.

Шланги Aqua Stop | Whitegoodshelp

Обновлено : Первая публикация

Слова «аква» и «стоп» используются различными компаниями, описывающими различные продукты.Все они пытаются «остановить» урон от утечки воды в различных ситуациях. Так называемые системы «аквастоп» в бытовых приборах могут объединять более одной системы обнаружения утечек, включая датчики поплавкового выключателя в основании прибора.Однако в этой статье рассматриваются вопросы о самом наливном шланге Aqua Stop, поставляемом с несколькими марками стиральных и посудомоечных машин (включая AEG, Neff, Bosch & Siemens).

Это шланг внутри шланга. Наружный шланг изготовлен из гофрированного пластика, предназначенного для удержания воды в случае утечки из внутреннего шланга.Также есть пластиковый корпус на конце, где он соединяется с водопроводным краном.

Если внутренний шланг когда-либо протечет, устройство внутри этого корпуса сможет обнаружить инцидент и предотвратить дальнейшее попадание воды в него. Если это произойдет, шланг больше не будет пропускать воду к прибору и обычно будет указывать на «отключение» красной точкой в небольшом окошке в корпусе. В этом случае шланг непригоден и не подлежит ремонту.

В этом случае шланг непригоден и не подлежит ремонту.

- Их громоздкость и относительная негибкость могут затруднить их использование в зависимости от установки и водопровода.

- Их нельзя удлинить, если они слишком короткие.(Вы все еще можете подключить его к обычному шлангу, но это, конечно, приведет к появлению обычного незащищенного шланга, частично лишившего возможности использования шланга с аквастопом)

- Размер громоздкого пластикового корпуса на конце, соединяющем с водопроводным краном, особенно трудно приспособить для многих людей (особенно с кранами, установленными под раковиной), где для этого может не хватить места. Таким образом, во многих ситуациях может оказаться невозможным подсоединить этот шланг к существующей водопроводной сети.

- У многих людей водопроводные краны направлены горизонтально, и некоторые из этих шлангов следует устанавливать только вниз, как показано на фотографии ниже.Инструкции по установке см. В руководстве по эксплуатации)

Ему пришлось установить новый водопроводный кран с углом 90 градусов вниз, чтобы вмещать шланг Aqua-Stop. Его оригинальный кран был расширен по горизонтали, как (больше не нужен) горячий кран позади него. До замены крана не было места для подсоединения нового шланга аквастопа.

Ему пришлось установить новый водопроводный кран с углом 90 градусов вниз, чтобы вмещать шланг Aqua-Stop. Его оригинальный кран был расширен по горизонтали, как (больше не нужен) горячий кран позади него. До замены крана не было места для подсоединения нового шланга аквастопа.Forbes специализируется на аренде бытовой техники Bosch , поэтому они знают их как можно лучше. Они также сдают в аренду другие бренды и многие другие товары.

- Без первоначальных финансовых затрат

- Цены начинаются от 3,91 фунта стерлингов в неделю

- Больше нет счетов за ремонт

- Быстрый ремонт в тот же день / на следующий день

- Нет стресса, пытаясь найти ремонтника

- Прекратите постоянно покупать новые one

Это демонстрирует тип проблемы, с которой сталкиваются многие люди, когда сталкиваются с этими большими громоздкими шлангами с конкретными инструкциями по установке, как описано в основной статье слева.

Многие аква стоп шлангов делать ничего другого, кроме Protect утечки против от себя с механическим механизмом остановки активируется утечка воды внутри шланга. Обычно их можно заменить обычным заправочным шлангом, если вы готовы снять эту защиту от наводнения.

Обычно их можно заменить обычным заправочным шлангом, если вы готовы снять эту защиту от наводнения.

Тем не менее, в некоторых шлангах с системой аквастопа на самом деле есть электрический соленоид внутри, с проводами, проходящими через шланг от стиральной машины. В этом случае шланг Aqua Stop действует как дистанционный заправочный клапан, который отсутствует в обычном шланге. Если у стиральной машины также есть соленоид обычного наполнения, к которому подается питание, а шланг с аква-стопом — это всего лишь обратная связь от его электроэнергии, которая запитывается, когда главный клапан находится под напряжением, тогда нормальный шланг все равно должен работать нормально.

Я видел случаи, когда некоторые производители причудливо угрожали аннулировать вашу гарантию, если вы не воспользуетесь их шлангами. В этом нет никакого смысла. Шланг защищает только от разрыва или коррозии заправочного шланга, что на самом деле является довольно редким явлением в наши дни. Никто не будет оспаривать, что у них есть полное право отказать в ремонте замененного шланга, который вы использовали вместо этого, и если по какой-то странной случайности разделенный шланг разбрызгивает воду на прибор и причинил ущерб, у них нет необходимости ремонтировать это — но это не действительно отказаться от ремонта неисправного двигателя или любой другой неисправности стиральной машины, не связанной с заправочным шлангом.

При этом все гарантии являются дополнением к нашим законным правам, и по закону никто не должен предоставлять никаких гарантий. Наши права распространяются только на Закон о продаже товаров. Единственная причина, по которой они дают какую-либо гарантию, — это потому, что это делают все, и это важный, даже очень важный инструмент продаж. Никто не собирается покупать какой-либо прибор без гарантии. Но поскольку это дополнение, они могут попытаться ввести определенные ограничения. Если мы считаем, что ограничения необоснованны или ограничивают наши «законные права», мы можем оспорить их и, при необходимости, обратиться за консультацией к потребителю или передать их в суд мелких тяжб.

Трудно представить себе производителя, всерьез пытающегося убедить покупателя с трехмесячной стиральной машиной, что он должен заплатить 200 фунтов стерлингов или больше, чтобы установить новый двигатель просто потому, что стиральная машина подключается с помощью обычного заправочного шланга вместо своего шланг аквастоп, как смешно.

Купить шланги для стиральной машины

Комментарии переданы

Эта статья была первоначально опубликована на Washerhelp.co.uk и вызвала некоторые комментарии, которые другие могут найти полезным прочитать.Поэтому первая дюжина или около того комментариев под этой статьей — это комментарии, которые я передал.

Объяснитель: Как может выглядеть пограничный налог на выбросы углерода в ЕС и на кого его будут взимать

Франческо Гуарасио, Йонас Экблом

БРЮССЕЛЬ (Рейтер) — Европейская комиссия планирует ввести пограничный налог на выбросы углерода, направленный на защиту европейских производителей стали и других энергетических компаний -интенсивные отрасли против более дешевого импорта из стран с менее жесткой климатической политикой.

ФОТО ФАЙЛА: Президент Европейской комиссии Урсула фон дер Ляйен выступает на брифинге для СМИ после первого заседания ее новой коллегии комиссаров в Брюсселе, Бельгия, 4 декабря 2019 года. REUTERS / Francois Lenoir

REUTERS / Francois Lenoir

Президент ЕС Урсула фон дер Ляйен, вступившая в должность 1 декабря, должна обнародовать в среду первый набросок своего «Зеленого дела», пакета нормативных актов, призванных резко сократить выбросы углерода в атмосферу. блок 28 стран.

Пакет будет включать предлагаемый «механизм корректировки углеродной границы» для отдельных секторов, который будет введен к 2021 году, согласно просочившемуся документу Комиссии, хотя детали дизайна и технико-экономического обоснования все еще прорабатываются.

План может быть первоначально опробован на таких отраслях, как сталь, цемент и алюминий, говорится во втором документе ЕС.

Предложение, однако, вероятно, столкнется с правовыми, экономическими и политическими ограничениями, как указано ниже.

НАЛОГ НА ИМПОРТ

Согласно этому варианту, импортеры из ЕС стали, алюминия и других продуктов с высоким углеродным следом должны будут покупать квоты на выбросы углерода, как это делают производители ЕС в рамках Системы торговли выбросами ЕС.

Это приведет к эффективному введению налога на импорт и повышению цен на импортируемые товары, что повысит конкурентоспособность металлов и других товаров, производимых в ЕС.

Цель будет заключаться в противодействии «утечке углерода», когда промышленность ЕС наказывается более дешевым импортом из стран, которые применяют менее строгие правила для решения проблемы изменения климата.

Однако такой шаг может нарушить правила Всемирной торговой организации (ВТО), которые требуют равного обращения с аналогичными продуктами и отсутствия дискриминации между отечественными и иностранными производителями.

НАЛОГ НА УГЛЕРОДА ПО ВСЕМУ ЕС

Соблюдение правил ВТО могло бы быть проще, если бы импортный сбор сопровождался налогом на выбросы углерода на все товары, в том числе произведенные в ЕС.

Согласно этому варианту, проблема утечки углерода может быть решена, поскольку иностранные производители будут платить более высокий сбор, если они загрязняют больше, чем другие производители.

Но производители из ЕС столкнутся с проблемами, поскольку цены на их экспортные товары вырастут, что сделает их менее конкурентоспособными за рубежом. Это может иметь серьезные последствия для некоторых секторов. Сталелитейщики ЕС, например, экспортируют более 10% продукции.

Налог в масштабах ЕС также потребует единодушной поддержки со стороны всех стран-членов ЕС, в отличие от большинства других решений ЕС, принимаемых большинством.Предыдущие попытки ввести сборы во всем блоке провалились, поскольку правительства не хотят передавать Брюсселю полномочия по сбору налогов.

РЕФОРМА ETS

Любой из вариантов потребует реформирования Системы торговли выбросами ЕС (ETS), которая в настоящее время предоставляет благоприятный режим для энергоемких отраслей, которые борются за конкуренцию с импортом из стран с более мягкими климатическими правилами.

Согласно правилам ЕС, сталелитейная, горнодобывающая и цементная отрасли входят в число секторов ЕС, которые пользуются бесплатными разрешениями на выбросы углерода до 2030 года, потому что они считаются подверженными риску утечки углерода.

С введением нового налога на выбросы углерода эти льготы необходимо будет отменить. Производители из ЕС опасаются, что они могут потерять существующую финансовую поддержку в обмен на налог на конкурентов, который может быть оспорен в ВТО, а также может вызвать ответные меры со стороны Соединенных Штатов и других торговых партнеров.

ПОСЛЕДОВАТЕЛЬНОСТЬ

Комиссия сообщила, что налог на выбросы углерода будет введен в рамках более широкого обзора СТВ, но неясно, будут ли эти две реформы проводиться одновременно.

Некоторые официальные лица ЕС заявили, что налог на выбросы углерода будет введен только после капитального ремонта Системы торговли выбросами, которая должна повысить цену углерода, которая сейчас колеблется на уровне примерно 25 евро (27,5 долларов США) за тонну. Такое повышение цен будет достигнуто за счет сокращения бесплатных надбавок и расширения сферы действия ETS.

Комиссия предложит включить судоходную отрасль в ETS и сократить бесплатные надбавки для авиакомпаний к июню 2021 года, говорится во внутреннем документе.