Классификация степеней защиты электрических устройств по IP — статья

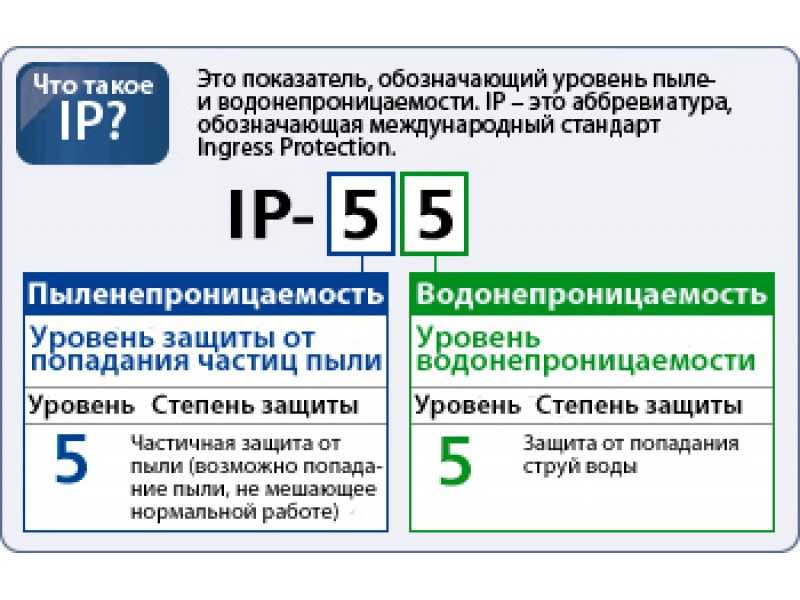

IP (англ. Ingress Protection Rating) — стандартизованная система классификации уровня защищенности электротехнического оборудования от проникновения твердых предметов и жидкости, установленная стандартами IEC 60529, DIN 40050 и ГОСТ 14254-96.

Определяется степень защиты стандартными специально разработанными методами испытаний, в результате которых устанавливается способность оболочки устройства предохранить его опасные токоведущие и механические элементы от доступа к ним посторонних твёрдых объектов и жидкости.

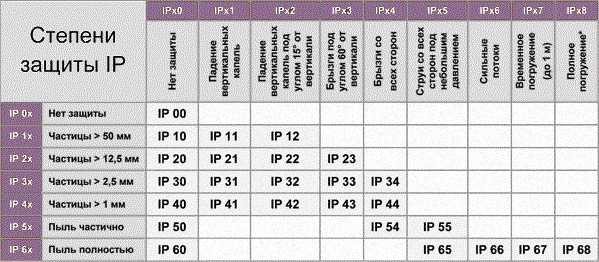

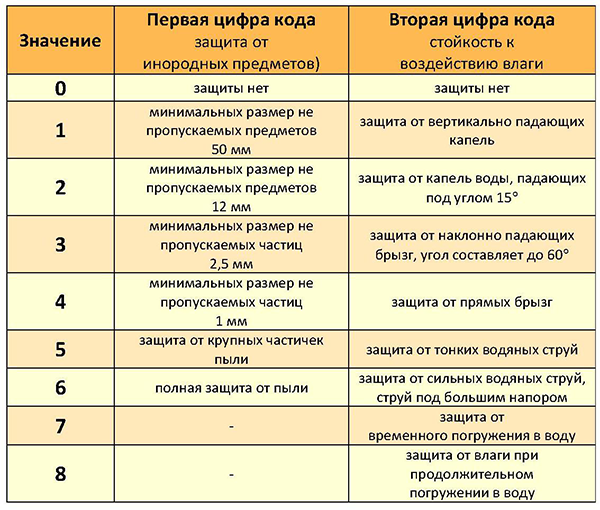

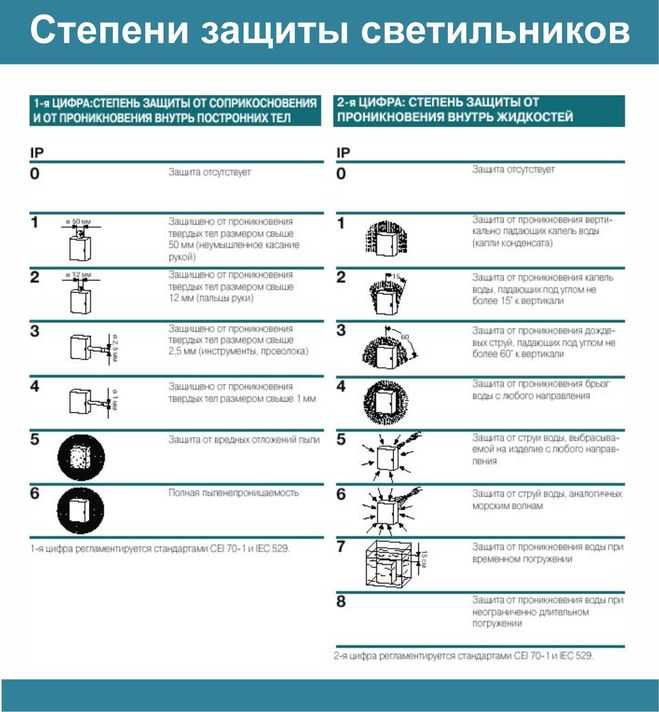

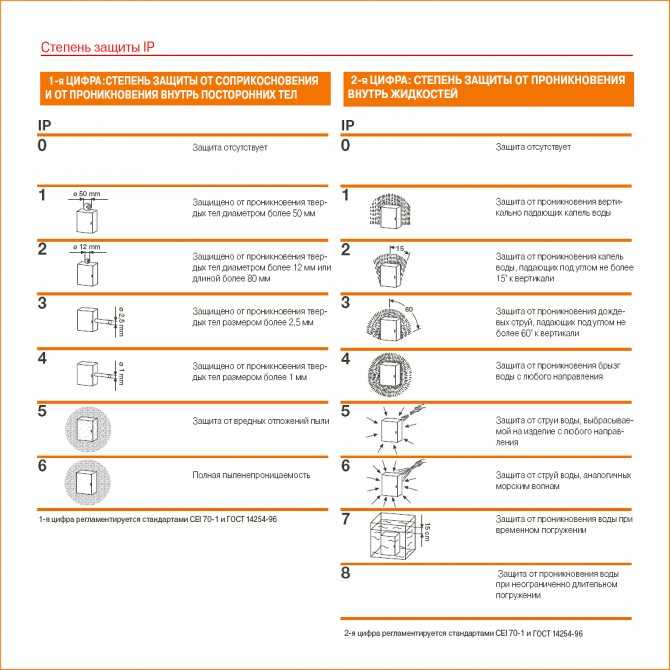

Условно степень защиты оборудования обозначается: IPXX, где за знаком защиты IP следуют две цифры. Первая характеризует защищенность от проникновения извне твёрдых элементов, вторая — от влаги. Символ X вместо цифры свидетельствует о том, что степень защиты не определялась. Цифры могут (не обязательно) сопровождаться одной или двумя буквами, конкретизирующими информацию.

| Первая цифра: Степень защиты от случайного прикосновения к токоведущим элементам | Вторая цифра: Степень защиты от случайного прикосновения к токоведущим элементам | ||||

|---|---|---|---|---|---|

| Первая цифра | Описание | Объяснение | Вторая цифра | Описание | Объяснение |

|

0 |

Защита не предусмотрена |

0 |

Защита не предусмотрена | ||

|

1 |

Защита от проникновения руки | Защита от проникновения твердых предметов с диаметром более 50 мм |

1 |

Защита от попадания вертикально падающих капель | Вертикально падающие капли не оказывают никакого вредного воздействия |

|

2 |

Защита от проникновения пальца | Защита от прикосновения пальца к токоведущим частям и от проникновения твердых предметов с диаметром более 12 мм |

2 |

Защита от попадания капель, падающих наклонно под углами до 15 градусов к вертикали | Капли воды не оказывают никакого вредного воздействия |

|

|

Защита от проникновения инструмента |

Защита от прикосновения инструмента, проволоки или аналогичного предмета толщиной более 2,5 мм к токоведущим частям. Защита от проникновения твердых предметов с диаметром более 2.5 мм Защита от проникновения твердых предметов с диаметром более 2.5 мм

|

3 |

Защита от дождя и водяной пыли | Капли воды, падающие наклонно под углами до 60 градусов к вертикали, не оказывают никакого вредного воздействия. |

|

4 |

Защита от проникновения твердых грануле-подобных частиц | Защита от прикосновения инструмента, проволоки или аналогичного предмета толщиной более 1,0 мм к токоведущим частям. Защита от проникновения твердых предметов с диаметром более 1,0 мм |

4 |

Защита от брызг | Брызги, падающие с любого направления, не оказывают никакого вредного воздействия. |

|

5 |

Защита от накопления пыли |

Полная защита от прикосновения к токоведущим частям и от вредного накопления пыли. Допускается некоторое проникновение пыли в кол-вах, не влияющих на работу электроприбора Допускается некоторое проникновение пыли в кол-вах, не влияющих на работу электроприбора

|

5 |

Защита от струй воды | Струи воды, выпущенные из сопла и падающие с любого направления, не оказывают никакого вредного воздействия. Диаметр сопла 6.3 мм, давление 30 кПа |

|

6 |

Защита от проникновения пыли | Полная защита от прикосновения к токоведущим частям и от проникновения пыли |

6 |

Защита от струй воды | Струи воды, выпущенные из сопла и падающие с любого направления, не оказывают никакого вредного воздействия. Диаметр сопла 12.5 мм, давление 100 кПа |

|

7 |

Водонепроницаемость | Возможно непродолжительное погружение в воду на определенную глубину и время без проникновения воды внутрь в кол-вах, которые оказывали бы вредное воздействие | |||

|

8 |

Герметичная водонепроницаемость | Возможно непродолжительное погружение в воду на определенную глубину и время без проникновения воды внутрь в кол-вах, которые оказывали бы вредное воздействие | |||

Согласно указанной системе, наибольшая степень защиты — IP68.

К настоящему моменту немецкий стандарт DIN 40050-9 добавил степень IP69K, которая расширила IEC 60529. Оборудование с такой степенью защиты не только максимально защищено от попадания воды и твердых частиц, но выдерживает высокотемпературную мойку водой под высоким давлением.

Первоначально степень защиты IP69K разрабатывалась для транспортных средств и спецтехники, в первую очередь нуждающихся в интенсивной регулярной очистке, —бетономешалок, самосвалов и т.п. В настоящее время оборудование с такой степенью защиты применяется и в других отраслях, например, в химической, пищевой промышленности.

Ip — степень защиты оболочки

Электрооборудование может быть подвержено угрозам со стороны твердых предметов (включений) и воды, проникновение которых внутрь оболочки(корпуса) может привести к поломке, аварии и поражению током обслуживающего персонала.

Для информированности пользователей об уровне защиты, которую имеет оболочка конкретного электрооборудования, существует система Ingress Protection Rating.

Она отражает требования международного стандарта (IEC 60529) и не должна противоречить европейскому DINу 40050 и российскому ГОСТу 14254-96.

Уровень защиты выявляется методами лабораторных испытаний. Этот показатель указан в маркировке прибора и начинается с букв IP.

В маркировке кроме знака IP могут быть две цифры и дополнительные буквы:

Во второй цифре закодирован уровень (степень) защиты от проникновения внутрь оболочки электроприбора воды, если защита не предусмотрена, то так же, как и в первом случае, прописана кодовая буква X.

Тем самым максимально защищенные приборы имеют оболочку с кодировкой степени (уровня) защиты ip68. Погружные насосы серии Иртыш укомплектованы электродвигателями корпус которых имеет степень ip68. Канализационная насосная станция оснащается именно такими насосами, с максимальной степенью защиты двигателя.

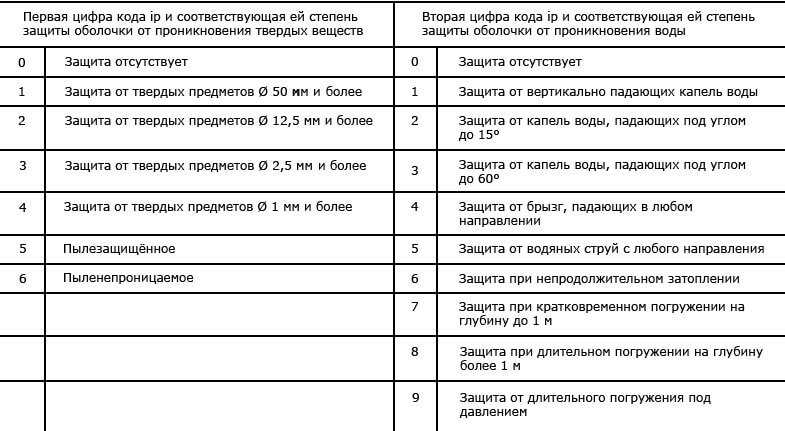

Первая цифра в коде маркировки может иметь значения от 0 до 6, вторая от 0 до 8.

Первая цифра IP кода

| Первая цифра | Описание защиты |

| 6 |

оболочка имеет свойства максимального уровня защиты от этого вида угроз, гарантируется полная защита от мельчайших частиц, от пыли |

| 5 |

оболочка гарантирует частичную защиту от пыли. Соответствие при 6 и 5 проверяется испытанием в камере пыли |

| 4 |

оболочка имеет такой уровень защиты, при котором гарантируется недопустимость проникновения твердых частиц, предметов (включений) больших или равных миллиметровому размеру |

| 3 |

оболочка электроприбора имеет такой уровень защиты, при котором гарантируется недопустимость проникновения предметов (включений) больших или равных 2,5 мм. Соответствие при 4 и 3 проверяется испытанием с помощью стандартного щупа |

| 2 |

этот предельный размер равен 12,5 мм |

| 1 |

оболочкой не пропускаются предметы большие или равные 50 мм. |

| 0 |

защита отсутствует |

Вторая цифра IP кода

| Вторая цифра | Описание защиты |

| 8 |

степень (уровень) защиты от длительного нахождения электроприбора в погруженном в воду состоянии |

| 7 |

оболочка эффективно защищает лишь при малом во времени погружении |

| 6 |

имеет место уровень защиты от потоков воды типа морской волны |

|

оболочка защищает от струй, бьющих под разными углами со всех сторон |

|

| 4 |

оболочка защищает от брызг, которые попадают на нее под любыми углами падения |

| 3 |

оболочка защищает от капель, падающих под углом 60 град |

| 2 |

оболочка защищает от капель, падающих под углом 15 град |

| 1 |

оболочка защищает от капель, падающих вертикально под углом 0 град |

| 0 |

защита отсутствует |

изоляционные материалы

Руководство по уровням безопасности брандмауэра ASA в 2022 г.

Рекламные объявления

Определение зон брандмауэра является частью структуры безопасности, которую необходимо соблюдать при настройке брандмауэра cisco ASA (в режиме Routed/Layer 3).

Без настройки зон требуемый уровень безопасности для активов может быть недоступен.

Рекламные объявления

«Уровень безопасности» указывает, насколько доверенным является интерфейс по сравнению с другими интерфейсами.

Эмпирическое правило: Высокий уровень безопасности означает интерфейс с высоким уровнем доверия, а низкий уровень безопасности означает интерфейс с низким уровнем доверия.

Каждый интерфейс на ASA является зоной безопасности. Cisco ASA может иметь несколько уровней безопасности (от 0 до 100).

Связанные- Cisco ASA NAT

Уровни безопасности брандмауэра

Ниже приведено описание уровней безопасности брандмауэра ASA –

Уровень безопасности 100 Это самый высокий и наиболее надежный уровень безопасности брандмауэра ASA. «Внутри» Интерфейсу по умолчанию присвоен этот уровень безопасности.

«Внутри» Интерфейсу по умолчанию присвоен этот уровень безопасности.

Подсети LAN (например, подсети корпоративных пользователей и т. д.) обычно подпадают под этот уровень категории.

В качестве поведения брандмауэра по умолчанию трафик уровня безопасности 100 может достигать любых других более низких уровней безопасности, настроенных на том же брандмауэре.

Уровень безопасности 0Это самый низкий и считается наименее безопасным уровнем безопасности на межсетевом экране ASA. По умолчанию внешний интерфейс брандмауэра ASA находится под уровнем безопасности 0. Как правило, Интернет или другие ненадежные ссылки прекращаются через эту зону.

Брандмауэр по умолчанию блокирует любой трафик из ненадежной зоны (уровень безопасности 0), пытающийся достичь любого пункта назначения с другим уровнем безопасности.

Уровень безопасности 1–99 Уровень безопасности от 1 до 99 может быть назначен нескольким зонам, подобным DMZ, может быть назначен уровень безопасности 50. Другим случаем является зона экстрасети, которой может быть назначен индивидуальный уровень безопасности 50.

Другим случаем является зона экстрасети, которой может быть назначен индивидуальный уровень безопасности 50.

Связанный- Интернет и экстранет

Важно подчеркнуть, что трафик с более высокого уровня безопасности может достичь пункта назначения в зоне с более низким уровнем безопасности. Например, для – Трафик зоны LAN (уровень безопасности 100) может достигать незащищенной зоны Интернета (уровень безопасности 0), однако обратный трафик из Интернета/вне зоны не может достигать внутренней зоны/зоны LAN.

Список доступа должен быть реализован для завершения связи из зоны с более низким уровнем безопасности в зону с более высоким уровнем безопасности.

Пример сценария: «Зона безопасности» на брандмауэре ASA

Пример лабораторного сценария поможет нам с настройкой «Зоны безопасности» на брандмауэре ASA —

Ниже приведена конфигурация интерфейса и зоны на брандмауэре ASA —

ASA(config)# interface E0ASA(config-if)# nameif INSIDE

ИНФОРМАЦИЯ: Уровень безопасности для «ВНУТРИ» по умолчанию установлен на 100.

ASA(config-if)# IP-адрес 192.168.15.254 255.255.255.0

ASA(config-if)# без выключения

ASA(config)# интерфейс E1

ASA name(if config-ifSIDE#)

ИНФОРМАЦИЯ: Уровень безопасности для «СНАРУЖИ» по умолчанию установлен на 0.

ASA(config-if)# IP-адрес 192.168.25.254 255.255.255.0

ASA(config-if)# без выключения

ASA(config)# интерфейс E2

ASA(config-ifZ#)

ИНФОРМАЦИЯ: Уровень безопасности для «DMZ» по умолчанию установлен на 0.

ASA(config-if)# уровень безопасности 50

ASA(config-if)# IP-адрес 192.168.35.254 255.255.255.0

ASA(config-if)# без выключения

ASA интерфейс E3

ASA(config-if)# nameif EXTRANET

ИНФОРМАЦИЯ: Уровень безопасности для «EXTRANET» по умолчанию установлен на 0.

ASA(config-if)# уровень безопасности 50

ASA(config-if)# IP-адрес 192.168.45.254 255.255.255.0

ASA(config-if)# без выключения была ли конфигурация реализована на интерфейсе « E0 » брандмауэра —

ASA# sh run interface e0

interface Ethernet0nameif OUTSIDE

уровень безопасности 100

IP-адрес 192. 168.15.254 255.255.255.0

168.15.254 255.255.255.0

Таким же образом мы можем проверить интерфейсы E1 – E3 .

Надеюсь, эта статья развеяла ваши сомнения относительно уровня безопасности брандмауэра.

Связанное видео для лучшего понимания:

Продолжить чтение:

Прочтите эти статьи, чтобы узнать больше о брандмауэре:

Брандмауэр, IDS и IPS0013

Брандмауэр IOS маршрутизатора и сетевой брандмауэр

Рекламные объявления

Уровни безопасности Cisco ASA

Содержание урока показывает, как ASA использует доверенный интерфейс по сравнению с брандмауэром Cisco

другой интерфейс. Чем выше уровень безопасности, тем более доверенным является интерфейс. Каждый интерфейс на ASA является зоной безопасности, поэтому, используя эти уровни безопасности, мы получаем разные уровни доверия для наших зон безопасности.

Интерфейс с высоким уровнем безопасности может получить доступ к интерфейсу с низким уровнем безопасности, но обратное невозможно, пока мы не настроим список доступа, разрешающий этот трафик.

Вот несколько примеров уровней безопасности:

- Уровень безопасности 0 : Это самый низкий уровень безопасности на ASA, и по умолчанию он назначается «внешнему» интерфейсу. Поскольку нет более низкого уровня безопасности, это означает, что трафик извне не может достичь любого из наших интерфейсов, если мы не разрешим его в списке доступа.

- Уровень безопасности 100: Это самый высокий уровень безопасности на нашем ASA, и по умолчанию он назначается «внутреннему» интерфейсу. Обычно мы используем это для нашей «LAN». Поскольку это самый высокий уровень безопасности, по умолчанию он может достигать всех остальных интерфейсов.

- Уровень безопасности 1 – 99 : Мы можем создать любые другие уровни безопасности, какие захотим, например, мы можем использовать уровень безопасности 50 для нашей демилитаризованной зоны. Это означает, что разрешен трафик из нашей внутренней сети в DMZ (уровень безопасности 100 -> 50), а также из DMZ наружу (уровень безопасности 50 -> 0).

Однако трафик из DMZ не может пройти внутрь (без списка доступа), потому что трафик с уровня безопасности 50 не может достигать уровня безопасности 100. Вы можете создать столько уровней безопасности, сколько хотите…

Однако трафик из DMZ не может пройти внутрь (без списка доступа), потому что трафик с уровня безопасности 50 не может достигать уровня безопасности 100. Вы можете создать столько уровней безопасности, сколько хотите…

Давайте посмотрим на брандмауэр Cisco ASA с тремя интерфейсами, чтобы вы могли увидеть это поведение в действии, вот топология, которую я буду использовать:

Выше вы видите Cisco ASA в середине с тремя интерфейсами:

- Интерфейс E0 /0 как ВНУТРИ.

- Интерфейс E0/1 как ВНЕШНИЙ.

- Интерфейс E0/2 как наша DMZ.

Я буду использовать маршрутизаторы, чтобы мы могли генерировать некоторый трафик между различными уровнями безопасности. Давайте настроим ASA с этими интерфейсами:

ASA1(config)# интерфейс E0/0 ASA1(config-if)# nameif ВНУТРИ ИНФОРМАЦИЯ: Уровень безопасности для «ВНУТРИ» по умолчанию установлен на 100. ASA1(config-if)# IP-адрес 192.168.1.254 255.255.255.0 ASA1(config-if)# без выключения

ASA1(config)# интерфейс E0/1 ASA1(config-if)# nameif ВНЕШНИЙ ИНФОРМАЦИЯ: Уровень безопасности для «СНАРУЖИ» по умолчанию установлен на 0. ASA1(config-if)# IP-адрес 192.168.2.254 255.255.255.0 ASA1(config-if)# без выключения

ASA1(config)# интерфейс E0/2 ASA1(config-if)# nameif DMZ ИНФОРМАЦИЯ: Уровень безопасности для "DMZ" по умолчанию установлен на 0. ASA1(config-if)# уровень безопасности 50 ASA1(config-if)# IP-адрес 192.168.3.254 255.255.255.0 ASA1(config-if)# no shutdown

Команда nameif используется для указания имени интерфейса, в отличие от команды description, имя вашего интерфейса фактически используется во многих командах, поэтому выберите что-нибудь полезное. Как видите, ASA распознает ВНУТРЕННИЕ, ВНЕШНИЕ и DMZ-имена. Он использует уровень безопасности по умолчанию 100 для INSIDE и 0 для OUTSIDE/DMZ. Я вручную изменил уровень безопасности интерфейса DMZ на 50.

Он использует уровень безопасности по умолчанию 100 для INSIDE и 0 для OUTSIDE/DMZ. Я вручную изменил уровень безопасности интерфейса DMZ на 50.

Давайте теперь посмотрим, какие схемы трафика разрешены? Сначала мы отправим несколько ping-запросов от ASA…

Трафик от ASA

ASA может связаться с любым устройством на любом интерфейсе:

ASA1# ping 192.168.1.1 Введите escape-последовательность, чтобы прервать. Отправка 5 100-байтных эхо-сообщений ICMP на адрес 192.168.1.1, время ожидания составляет 2 секунды: !!!!! Вероятность успеха составляет 100 процентов (5/5), время прохождения туда-обратно мин./сред./макс. = 1/2/10 мс

ASA1# ping 192.168.2.2 Введите escape-последовательность, чтобы прервать. Отправка 5 100-байтовых эхо-сообщений ICMP на 192.168.2.2, таймаут 2 секунды: !!!!! Вероятность успеха составляет 100 процентов (5/5), время прохождения туда-обратно мин./сред./макс. = 1/1/1 мс

ASA1# ping 192.168.3.3 Введите escape-последовательность, чтобы прервать. Отправка 5 100-байтных ICMP-эхо на адрес 192.168.3.3, тайм-аут 2 секунды: !!!!! Вероятность успеха составляет 100 процентов (5/5), мин./сред./макс. время приема-передачи в оба конца = 1/1/1 мс

Как видите, ASA может получить доступ к любому устройству в каждой из различных зон безопасности. Это имеет смысл, поскольку эти устройства также используют ASA в качестве шлюза по умолчанию. Следующий шаг — протестировать трафик между устройствами в разных зонах безопасности.

По умолчанию ASA имеет глобальную политику проверки (о которой мы поговорим в другом уроке), которая не разрешает трафик ICMP. Если вы хотите выполнить эхо-запрос между устройствами через брандмауэр ASA, нам необходимо проверить трафик ICMP, вы можете сделать это следующим образом:

ASA1(config)# карта политик global_policy ASA1(config-pmap)# классинспекция_по умолчанию ASA1(config-pmap-c)# inspect icmp

Теперь будет разрешен трафик ICMP между различными интерфейсами.

В этих случаях кроме испытания с помощью щупа может выполняться испытание шариком соответствующего диаметра, в одном случае 12,5 мм, в другом 50 мм

В этих случаях кроме испытания с помощью щупа может выполняться испытание шариком соответствующего диаметра, в одном случае 12,5 мм, в другом 50 мм