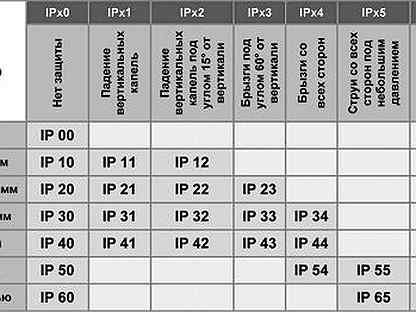

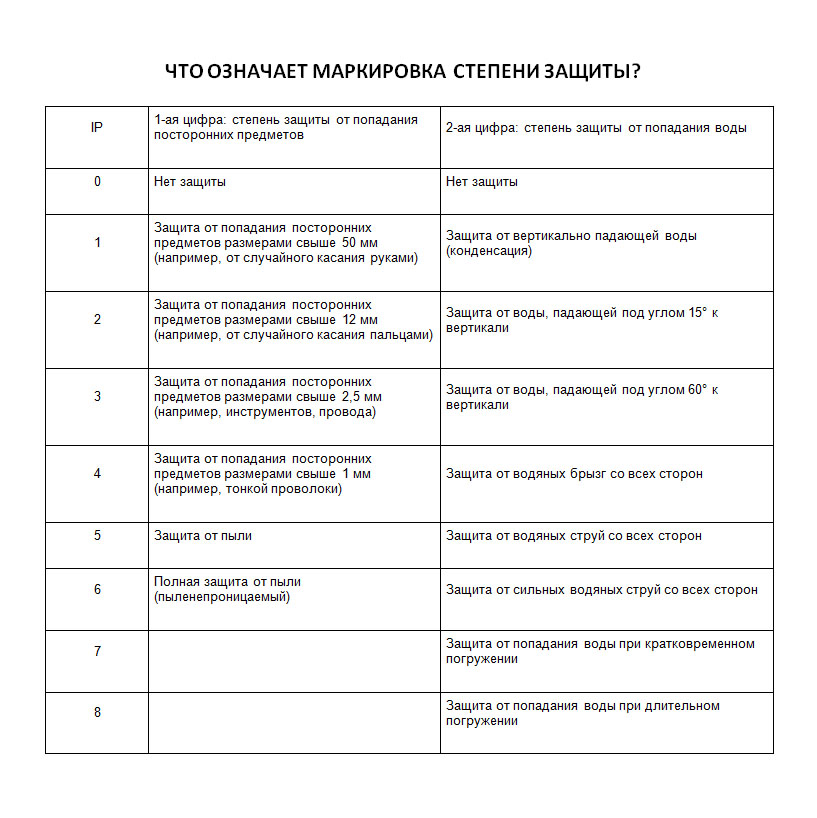

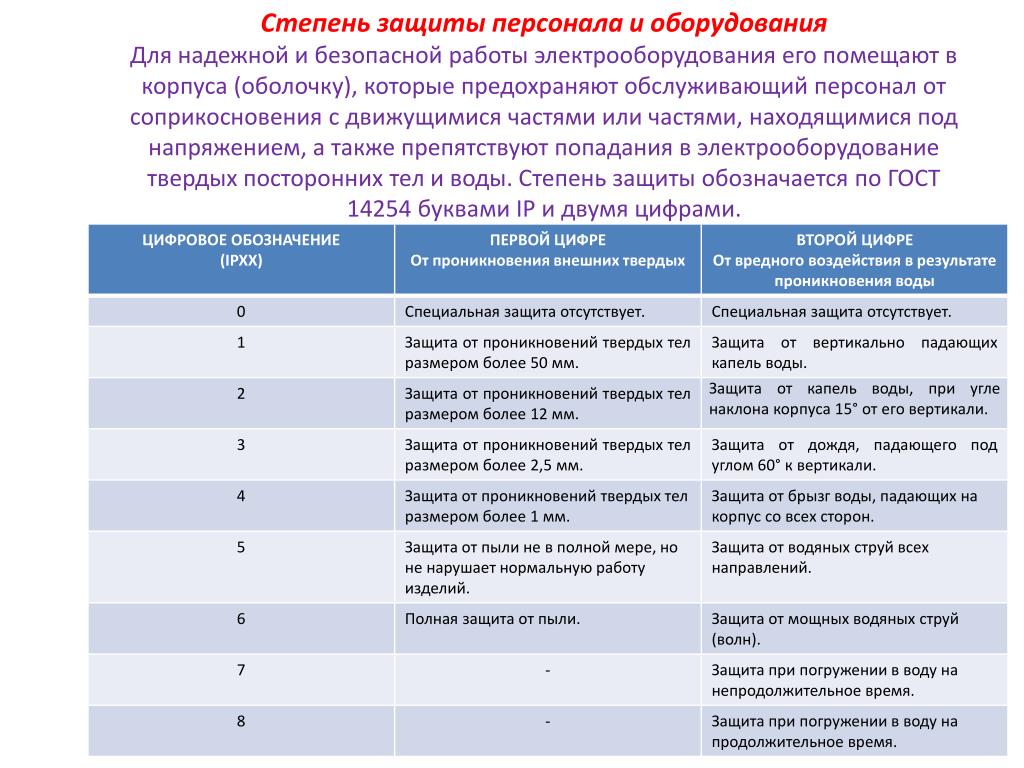

Таблица расшифровки класса защиты IP

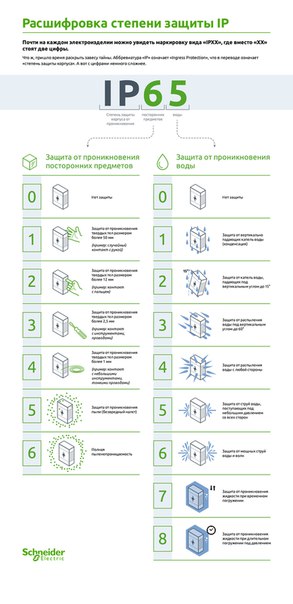

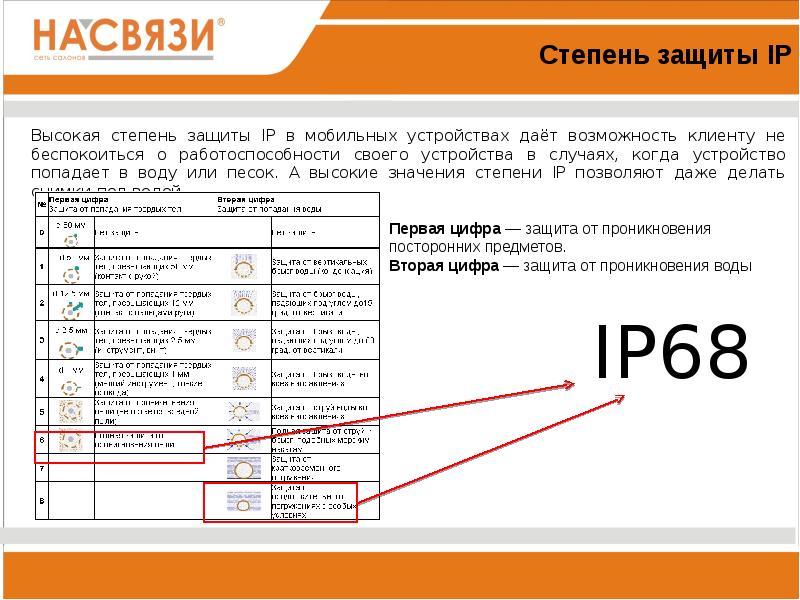

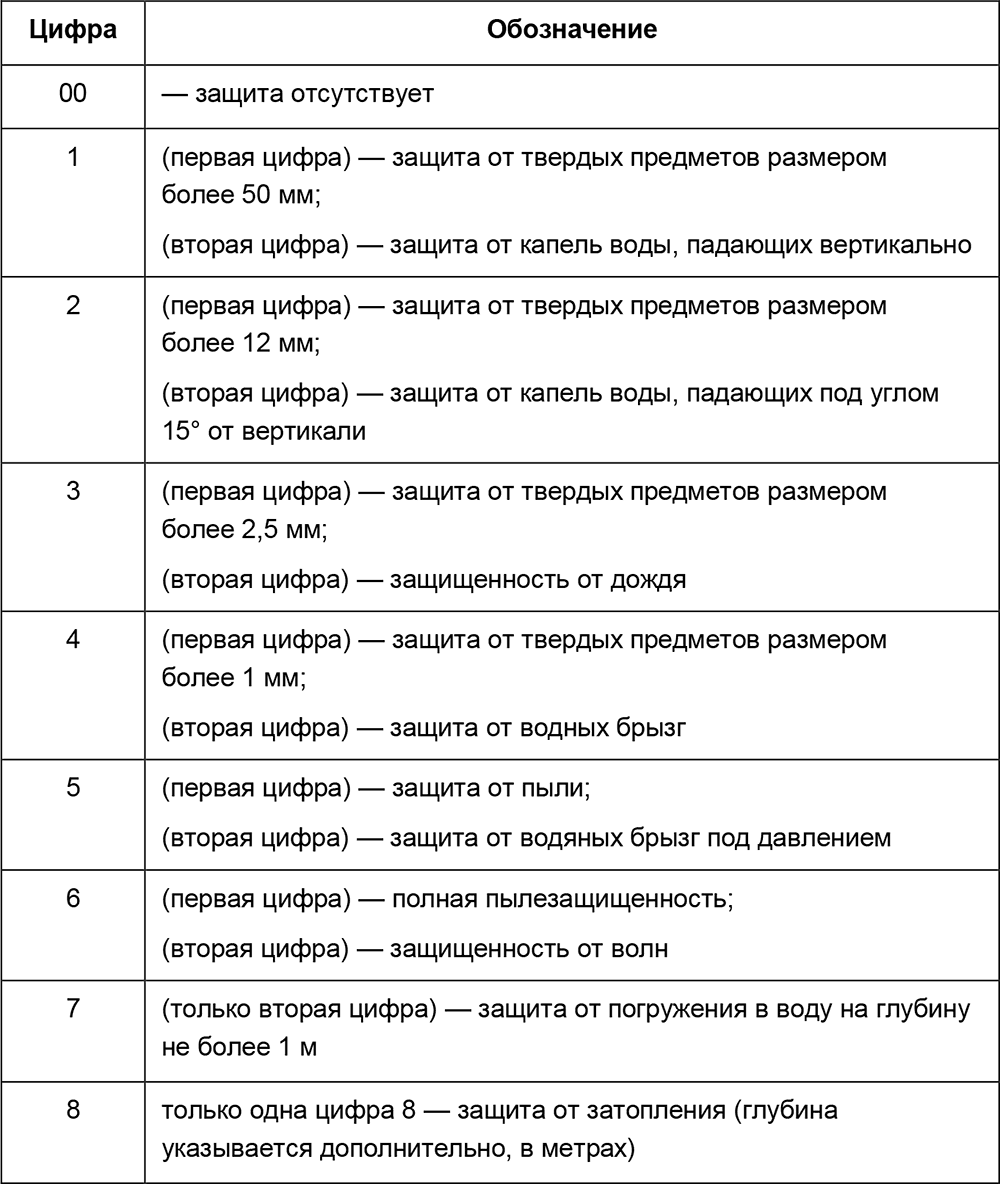

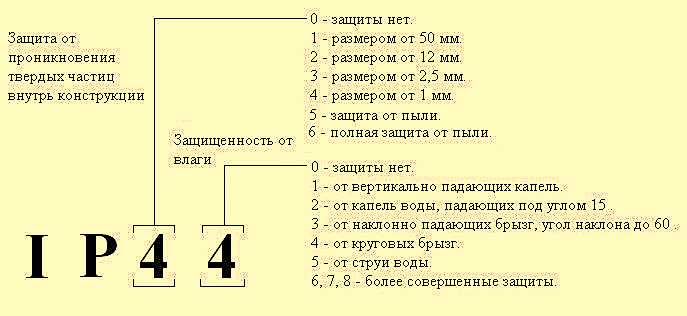

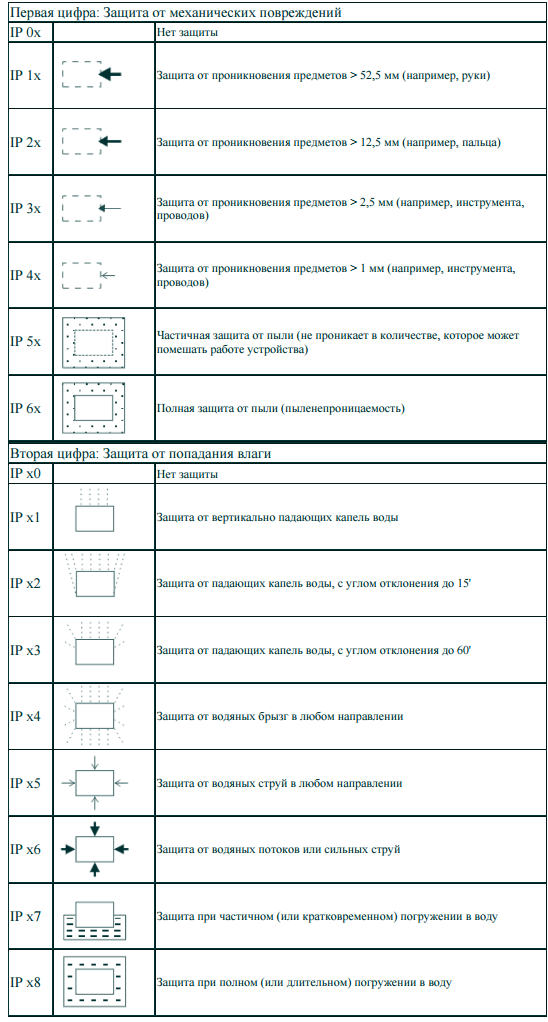

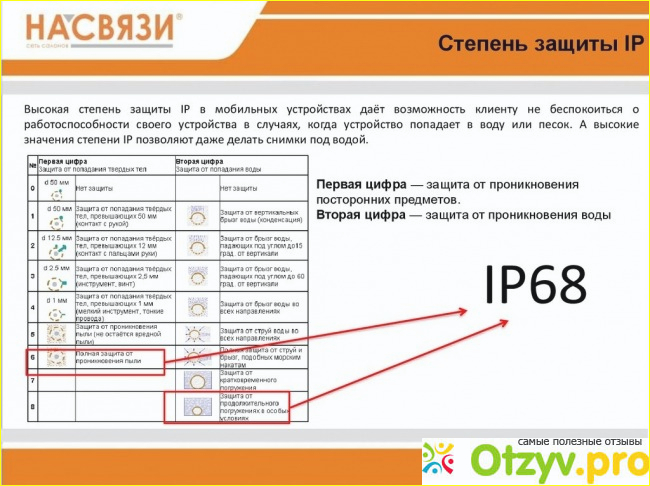

На корпусах оборудования указывается степень защиты с помощью букв IP (Internal Protection) и последующих двух цифр, например IP44 или IP66. Первая цифра дает представление о защите от прикосновения человеком к токоведущим частям и о защите от попадания в изделия посторонних предметов — пыли. Вторая цифра определяет степень защиты корпуса от проникновения воды.

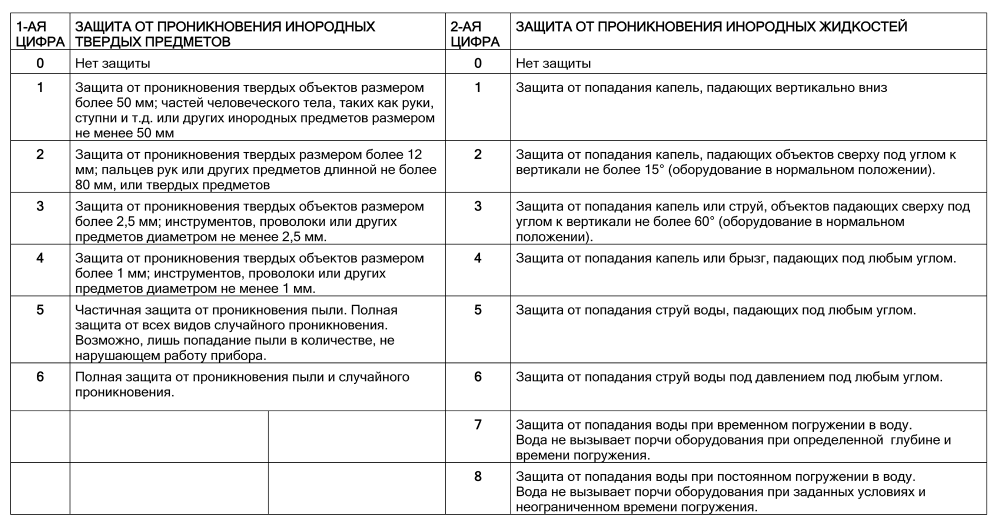

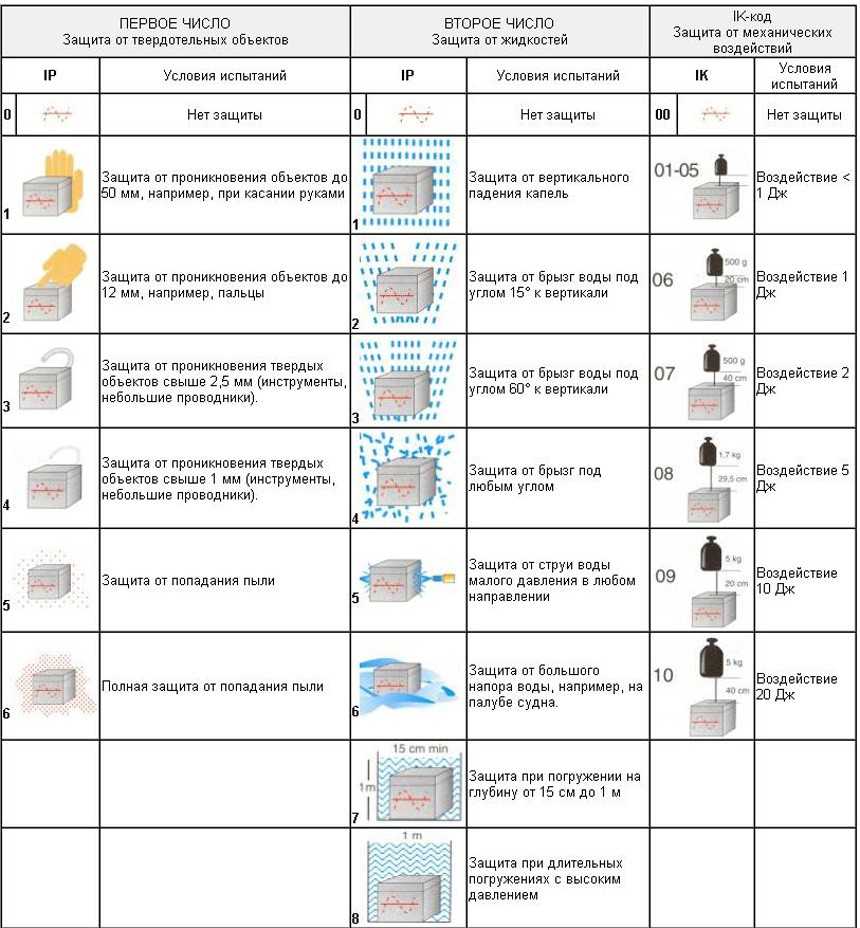

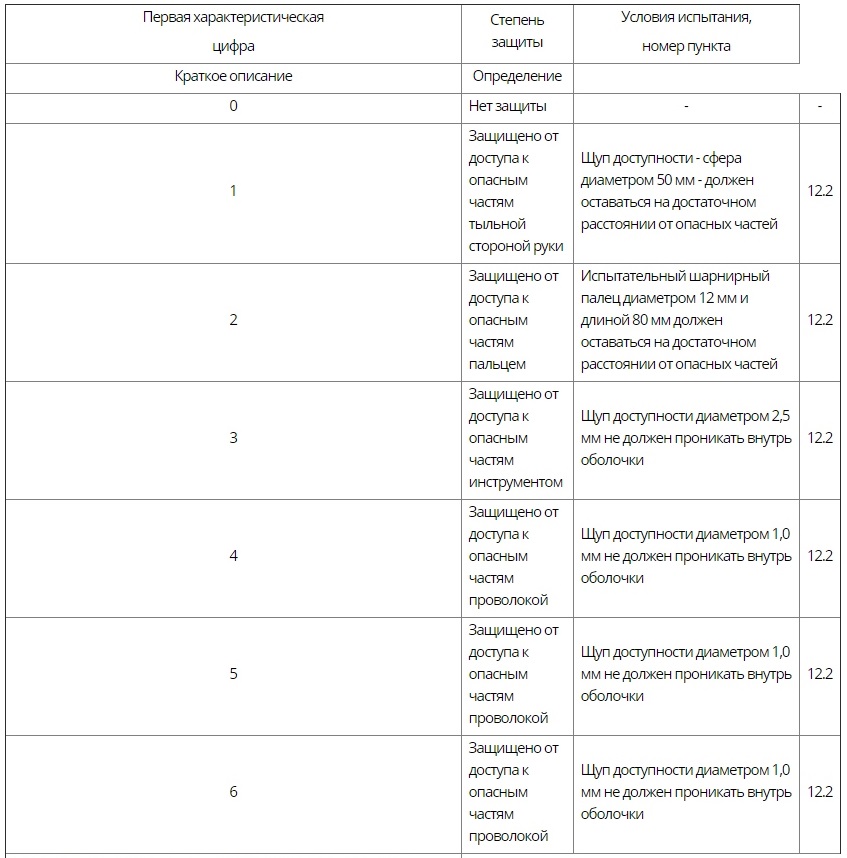

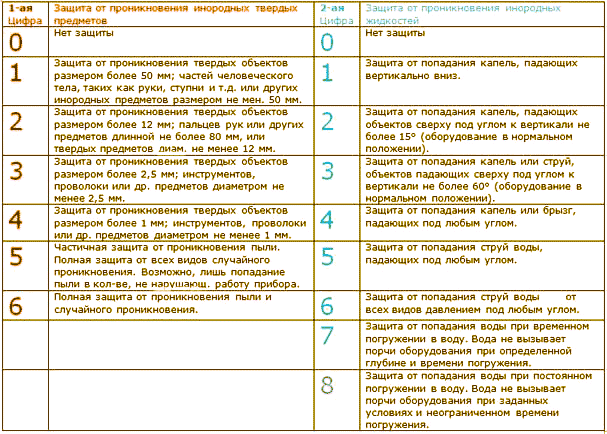

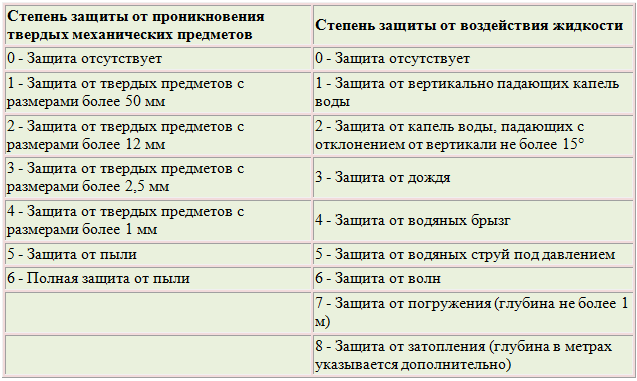

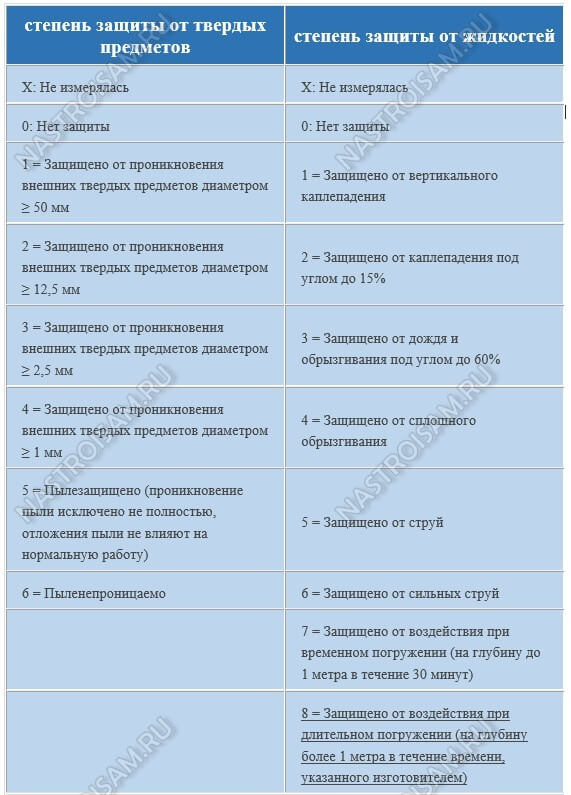

| 1-аяцифра | Защита от проникновенияинородных твердых предметов | 2-аяцифра | Защита от проникновенияинородных жидкостей |

0 | Нет защиты | 0 | Нет защиты |

1 | Защита от проникновения твердых объектов размером более 50 мм; частей человеческого тела, таких как руки, ступни и т. | 1 | Защита от попадания капель, падающих вертикально вниз. |

2 | Защита от проникновения твердых размером более 12 мм; пальцев рук или других предметов длинной не более 80 мм, или твердых предметов. | 2 | Защита от попадания капель, падающих объектов сверху под углом к вертикали не более 15° (оборудование в нормальном положении). |

3 | Защита от проникновения твердых объектов размером более 2,5 мм; инструментов, проволоки или других предметов диаметром не менее 2,5 мм. | 3 | Защита от попадания капель или струй, объектов падающих сверху под углом к вертикали не более 60° (оборудование в нормальном положении). |

4 | Защита от проникновения твердых объектов размером более 1 мм; инструментов, проволоки или других предметов диаметром не менее 1 мм. | 4 | Защита от попадания капель или брызг, падающих под любым углом. |

5 | Частичная защита от проникновения пыли. Полная защита от всех видов случайного проникновения. Возможно, лишь попадание пыли в количестве, не нарушающем работу прибора. | 5 | Защита от попадания струй воды, падающих под любым углом. |

6 | Полная защита от проникновения пыли и случайного проникновения. | 6 | Защита от попадания струй воды под от всех видов давлением под любым углом. |

|

| 7 | Защита от попадания воды при временном погружении в воду. |

|

| 8 | Защита от попадания воды при постоянном погружении в воду. Вода не вызывает порчи оборудования при заданных условиях и неограниченном времени погружения. |

Наиболее распространенными являются следующие классы защиты: (IP классы)

IP20

Светильники могут применяться только для внутреннего освещения в нормальной незагрязненной среде. Типовые области применения: офисы, сухие и теплые промышленные цеха, магазины, театры.

IP21 / IP22

Светильники могут применяться в не отапливаемых (промышленных) помещениях и под навесами, так как они защищены от попадания капель и конденсации воды.

IP23

Светильники могут применяться в не отапливаемых промышленных помещениях или снаружи.

IP43 / IP44

Светильники тумбовые и консольные для наружного уличного освещения.

Тумбовые светильники устанавливаются на небольшой высоте и защищены от проникновения внутрь мелких твердых тел, а также дождевых капель и брызг. Для промышленных светильников, используемых для освещения высоких цехов, и уличных светильников, распространенной комбинацией является защита электрического блока по классу IP43 (для обеспечения безопасности), а оптического блока по классу IP54 / IP65 (чтобы предотвратить загрязнение отражателя и лампы).

IP50

Светильники для пыльных сред, защищенные от быстрого внутреннего загрязнения. Снаружи светильники IP50 могут легко очищаться. На объектах пищевой промышленности следует применять закрытые светильники, в которых предусмотрена защита от попадания осколков стекла от случайно разбитых ламп в рабочую зону. Хотя степень защиты предусматривает обеспечение работоспособности самого светильника, она также означает, что отдельные частицы не могут выпасть из корпуса, что соответствует требованиям пищевой промышленности.

Для освещения помещений с повышенной влажностью светильники IP50 применять нельзя.

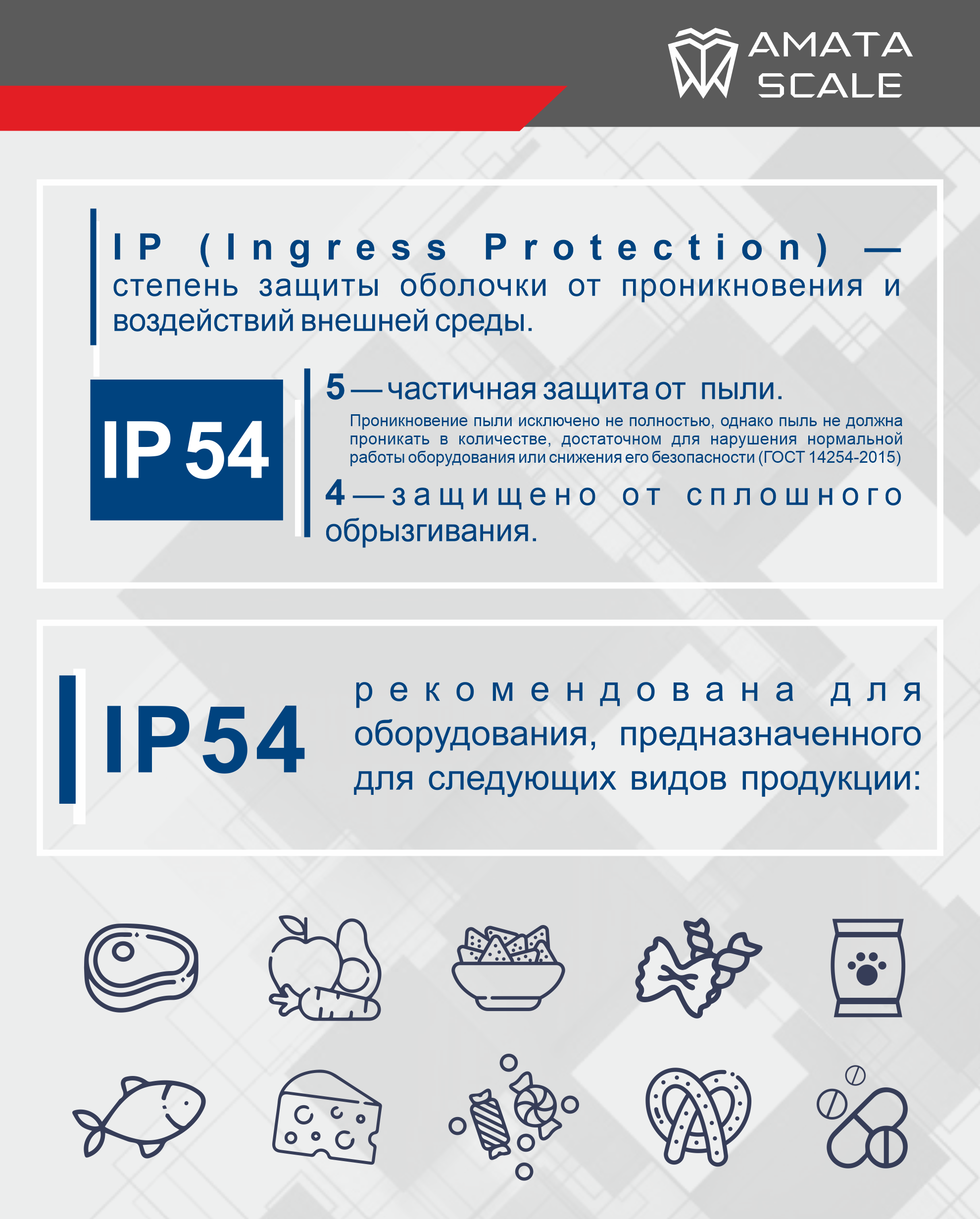

IP54

Традиционный класс для водонепроницаемого исполнения. Светильники можно мыть без каких-либо отрицательных последствий. Такие светильники также часто используются для освещения цехов пищевой промышленности, рабочих помещений с повышенным содержанием пыли и влаги, а также под навесами.

IP60

Светильники полностью защищены от накопления пыли и могут использоваться в очень пыльной среде (предприятие по переработке шерсти и тканей, в каменоломнях). Для освещения предприятий пищевой промышленности светильники в исполнении IP60 встречаются редко, чаще там, где требуется IP60, применяют класс IP65 / IP66.

IP65

IP65 / IP66 относятся к струезащищенным светильникам, которые применяются там, где для их очистки используются струи воды под давлением или в пыльной среде. Хотя светильники не являются полностью водонепроницаемыми, проникновение влаги не оказывает никакого вреда на их функционирование.

IP67 / IP68

Светильники этого класса можно погружать в воду. Могут применяться для подводного освещения бассейнов и фонтанов. Светильники для освещения палубы кораблей также соответствуют этому классу защиты. Метод испытаний не подразумевает, что светильники с IP67 / IP68 также удовлетворяют требованиям класса IP65 / IP66.

ГОСТ Cтепень защиты IP

16.10.2017, 6920 просмотров.

Наши преимущества

Гарантия качества

Компания ООО «Тесла Электрик» осуществляет оптовую продажу только сертифицированной электрики и электрооборудования, все продукция имеет высшее качество и надежность, что подтверждается статусом официального дилера или дистрибьютера. Так же Компания ООО «Тесла Электрик» при продаже электрики готова передать полный комплект сертификатов и иных сопроводительных документов, подтверждающих качество продукции.

Скидки

Компания ООО «Тесла Электрик» при работе с постоянными партнерами всегда предложит оптимальное ценовое предложение для своих клиентов. Кроме того, при продаже электрики компания ООО «Тесла Электрик» регулярно проводит акции и распродажи электрооборудования. За подробной информацией просьба обратиться к вашему персональному менеджеру.

Техническая консультация и подбор оборудования

Оплата

Оплата осуществляется по безналичному расчету.

Доставка

Компания ООО «Тесла Электрик» осуществляет доставку электрики и оборудования по всей территории Российской Федерации и Республики Беларусь. Доставка по Москве и Московской области осуществляется автопарком компании.

Технико-экономические расчеты

Специалисты компании ООО «Тесла Электрик» на основании согласованного с вами проекта выполнят технико-экономические расчеты освещения и автоматизации, оптимизации и внедрения энергосберегающего оборудования. На основании этих расчетов будет наглядно представлена экономическая целесообразность внедрения энергосберегающего оборудования.

Степень защиты IP — защита оболочки по ПУЭ, таблица расшифровки цифровых значений

Степень защиты IP

Рубрика: Статьи ‡Ingress Protection Rating — система классификации степеней защиты оболочки электрооборудования от проникновения твёрдых предметов и воды в соответствии с международным стандартом IEC 60529 (DIN 40050, ГОСТ 14254-96).

Степень защиты обозначается двумя буквами IP и двумя цифрами. Первая обозначает степень защиты от проникновения твердых механических предметов, вторая от воздействия жидкости.

При выборе оборудования и определении места его установки очень важно обеспечить соответствие степени защиты корпуса внешним условиям эксплуатации прибора.

Характеристика IP особенно важна при проектировании складских помещений, производственных предприятий и т.д. где имеют место помещения с взрыво- и пожароопасными зонами.

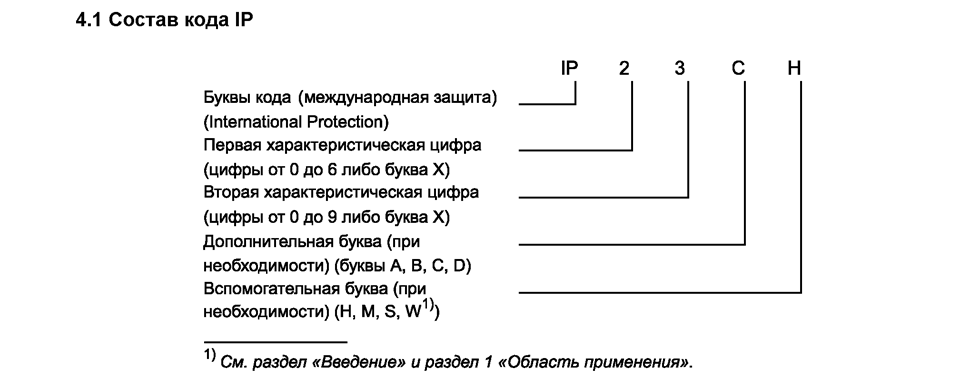

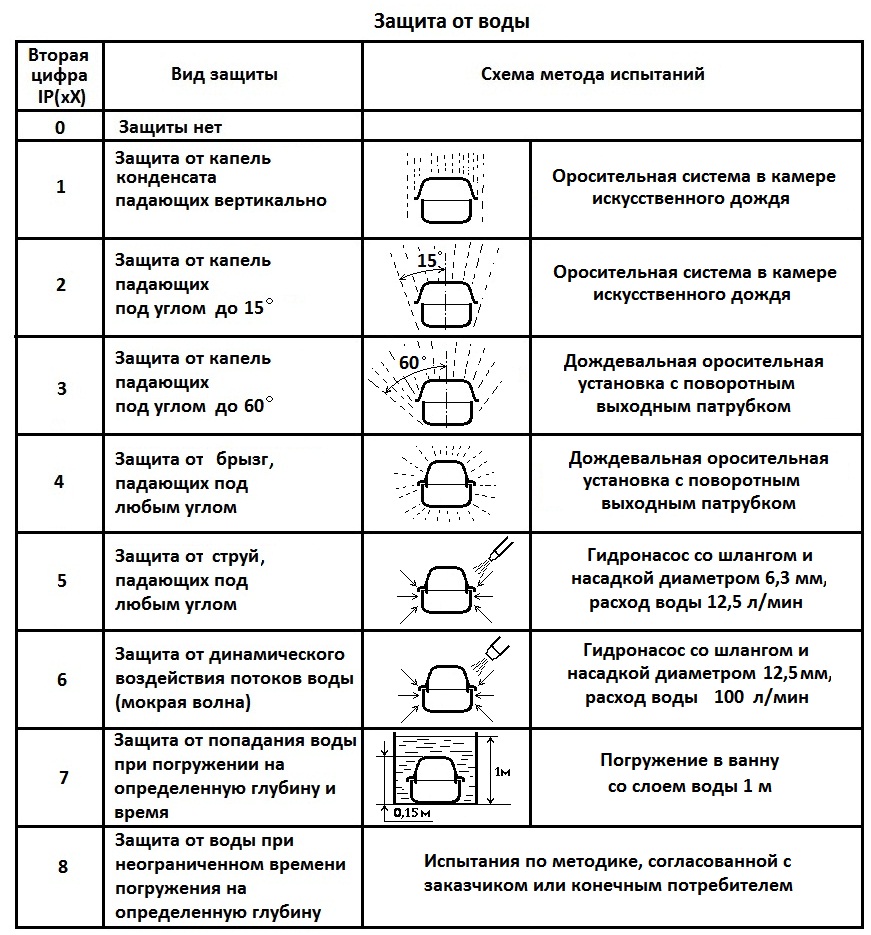

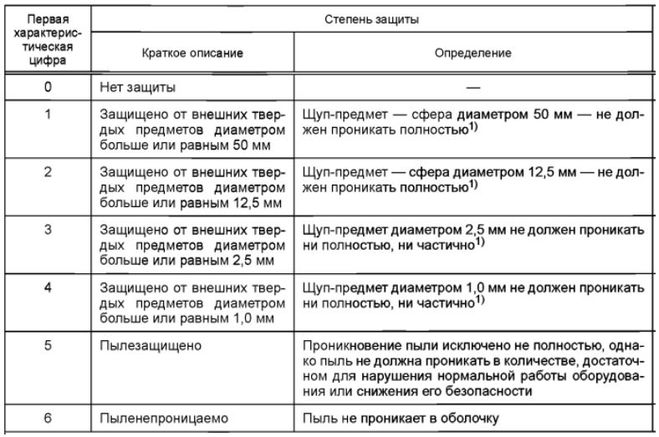

После обозначения «IP» является обязательным указание двух характеристических цифр. Первая характеристическая цифра (от 0 до 6) обозначает степень защиты от попадания внутрь посторонних твердых тел.

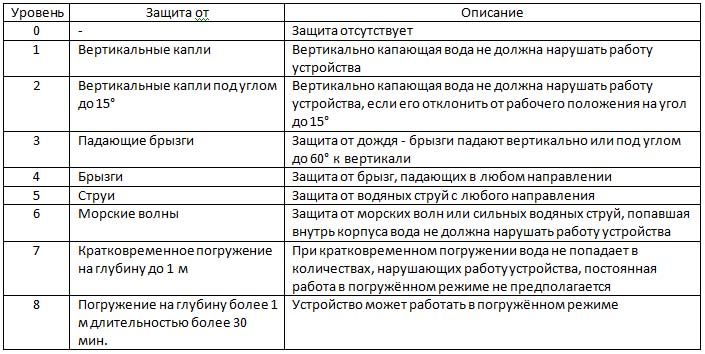

Вторая характеристическая цифра обозначает степень защиты, обеспечиваемую корпусом прибора от вредного воздействия воды на работу измерителя.

Испытания на соответствие второй характеристической цифре проводят на пресной воде. Такие испытания на технической воде высокого давления или растворителях не представительны..jpg)

В таблице приведены краткое описание и определение защиты для каждой степени, представленной второй характеристической цифрой.

В стандарте на конкретные виды изделий может быть установлена дополнительная информация с помощью вспомогательной буквы, помещаемой после второй характеристической цифры или после дополнительной буквы.

Дополнительная буква обозначает степень защиты людей от доступа к опасным частям и указывается в том случае, если:

• действительная степень защиты от доступа к опасным частям выше степени защиты, указанной первой характеристической цифрой;

• обозначена только защита от вредного воздействия воды, а первая характеристическая цифра заменена символом «Х».

Дополнительная буква «A» указывает на то, что корпус обеспечивает защиту от доступа к опасным частям тыльной стороной руки, «B» — пальцем, «C» — инструментом, «D» — проволокой.

Буква | Значение |

A | Тыльной стороной руки |

B | Пальцем |

C | Инструментом |

D | Проволокой |

Вспомогательная буква «H» обозначает высоковольтное электрооборудование. Вспомогательные буквы «M» и «S» указывают на то, что оборудование с движущимися частями во время испытаний на соответствие степени защиты от вредных воздействий, связанных с проникновением воды, находится соответственно в состоянии движения или неподвижности.

Вспомогательные буквы «M» и «S» указывают на то, что оборудование с движущимися частями во время испытаний на соответствие степени защиты от вредных воздействий, связанных с проникновением воды, находится соответственно в состоянии движения или неподвижности.

Буква | Значение |

H | Высоковольтная аппаратура |

M | Во время испытаний защиты от воды устройство движется |

S | Во время испытаний защиты от воды устройство неподвижно |

W | Защита от погодных условий |

Требования к минимальному значению IP для электрических аппаратов, приборов, электроосветительной техники приведена в ПУЭ, а также в НПАОП 40. 1-1.32-01 «Правила устройства электроустановок. Электрооборудование специальных установок».

1-1.32-01 «Правила устройства электроустановок. Электрооборудование специальных установок».

Оставить комментарий или два

Пожалуйста, зарегистрируйтесь для комментирования.

Расшифровка степень защиты IP и климатического исполнения УХЛ

Вопрос:

Расскажите что такое степень защиты IP и климатическое исполнение УХЛ

На сегодняшний день это наиболее распространенное в Европе и нашей стране система обозначения защиты оборудования от воздействий внешней среды. Используется для обозначения защиты от попадания внутрь оборудования различных предметов по размерности, в том числе пыли и воды…

В России со времен советского союза и по сей день еще используется система обозначений в системе УХЛ (обозначение климатического исполнения оборудования).

Сначала рассмотрим систему обозначения АЙ ПИ первые цифры следующие за обозначением IP говорят о защите от механических повреждений. Обозначения достаточно подробны, таблица с сводными данными будет приведена ниже после подробной расшифровки.

Первая цифра IP несет информацию:

0 — обозначает что защита отсутствует.1— говорит что есть защита от проникновения предметов диаметром от 5 см ( к примеру рука взрослого человека)

2— что есть защита от предметов до диаметра 12 мм (к примеру палец взрослого человека)

3— есть защита от предметов до 2,5 мм (к примеру инструменты, ребенок уже палец не засунет)

4 — защита от предметов до 1 мм (это уже серьезно, толстую проволоку не засунуть, но игла пролезет)

6 — крутейшая защита от пыли (пылевая непроницаемость)

Например расшифруем:

- защита IP 10 — это самая слабая защита оборудования, корпус имеет отверстия через которые не может попасть внутрь предметы диаметром более 5 см.

такие как, теннисный мяч, мобильный телефон. Вторая цифра ноль говорит , что защита от влаги отсутствует, т. е. боится воды..

такие как, теннисный мяч, мобильный телефон. Вторая цифра ноль говорит , что защита от влаги отсутствует, т. е. боится воды..

- защита IP20-это уже что то посерьезней, и предохранит от проникновения предметов размером более 12 миллиметров. Взрослый человек среднего телосложения уже палец внутрь не засунет. . Вторая цифра ноль говорит, что защита от влаги отсутствует, т. е. боится воды..

- защита IP60 — отличная защита от пыли, оптимально подойдет для производства типа обработки древесины или производства цемента. Вторая цифра ноль говорит, что защита от влаги отсутствует, т. е. боится воды..

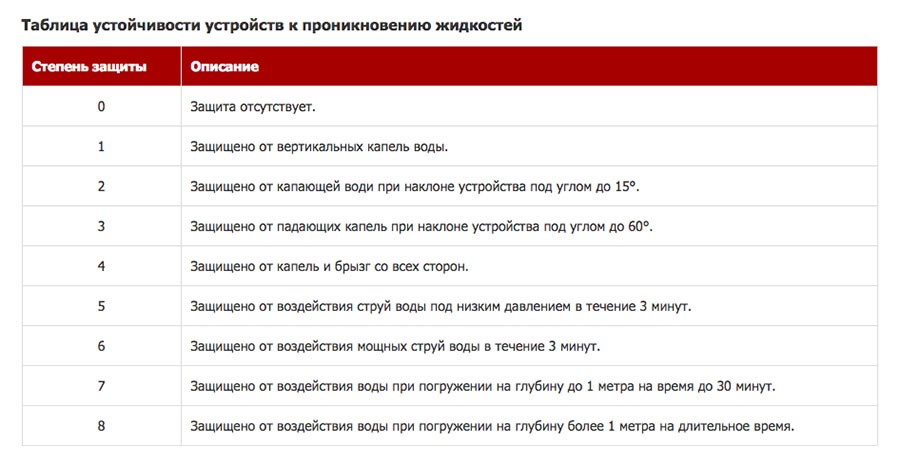

Вторые цифры следующие за IP1? обозначают защиту от воды, это посерьезней первых значений.

- 0— отсутствие защиты.

- 1— защищает от вертикально падающей воды от сплошного водного потока может и не защитить.

- 2— защитит от брызг воды под наклоном до 15º от вертикали (рис 1)

- 3— это говорит о защите от водных брызг падающих под углом 60º от вертикали (рис 2) от дождя например.

- 4— защита от воды брызгающей с любого направления.

- 5— серьезная защита от воды текущей потоками с любой стороны.

- 6— усиленная защита от водных потоков под давлением с любого направления.

- 7— с такой защитой оборудование можно кратковременно погрузить под воду на глубину до одного метра.

- 8— самая полная защита от проникновения жидкости в оборудование при погружении на большую глубину более одного метра.

таблица расшифровки IP маркировки

Например расшифруем:

Защита IP32 обозначает что внутрь оборудование не попадет предмет диаметром более 2,5 миллиметров (крупное насекомое).И не попадут капли воды падающие под углом до 15º(например дождь). Оборудование с такой степенью защиты можно размещать на улице под открытым небом. Пример шкаф для стабилизатора напряжений лидер уличного исполнения.

Обозначение защита IP 44, говорит о том что внутрь не проникнет предмет диаметром более 1 мм. И брызги воды с любого направления.

Защита IP 55 это защита от крупной пыли и водяных потоков с любого направления.

Защита IP 65 очень распространенное обозначение говорящее нам что в оборудование ни попадет пыль, и даже вода текущая потоком с любой стороны не причинит вреда оборудованию.

Защита IP 67 обозначает практически полную защиту от внешний воздействий в среде безопасной для человека, что на воздухе полная защита от пыли, что в воде на небольшое время при погружении на глубину до 1 метра.

Защита IP 68 это крутейшая защита. Обозначение говорит о том что предмет или оборудование может эффективно использоваться в среде с большим содержанием пыли и даже при погружении под воду на глубину более одного метра на длительное время.

Дополнительно с цифрами используются буквенные обозначения для более расширенных свойств изделий.

Буква «А» после цифр обозначает что есть защита опасных частей оборудования от доступа тыльной стороны руки взрослого человека.

Буква «В» сигнализирует нам что есть защита от проникновения пальца руки.

Буква «С» обозначает что инструментом проникнуть снаружи нет возможности, например ткнуть отверткой не получится.

Буква «D» говорит о защите от проникновения даже проволоки.

Дополнительные буквы обозначающие характер оборудования.

это «H» высоковольтная аппаратура

Буква «М» обозначает-техника во время испытаний по защите от жидкости , было в движении.

Буква «S» обозначает- во время испытаний оборудование, было неподвижно.

Буква «W» это защита от погодных условий..

Итак, система обозначений IP, на сегодняшний день наиболее подробно и полно, характеризует потребительские свойства изделия и оборудования.

Сравним с Российской системой обозначений Климатического исполнения для оборудования, машин, приборов, так называемого исполнения УХЛ. Определяется по; ГОСТ 15150-69.

Маркировка климатического исполнения наносится в последней группе знаков обозначений оборудования.

Обозначение состоит из буквенно цифрового кода. Расшифровка УХЛ мы приводим ниже.

первые буквы обозначают климатическую зону использования.

Т— это тропический

М— это уМеренно — холодный морской климат

О— Общеклиматическое (исключающее морской)

У— для использования в Умеренном климате

ХЛ— для использования в Холодном климате

УХЛ — для использования в Умеренно ХОлодном климате

ОМ — Общеклиматическое исполнение Морское

В — всеклиматическое исполнение

После буквенного обозначение следует цифровой код.

1— возможно размещение на открытом воздухе

2— под навесом или в помещении (где условия как и на открытом воздухе), закрытом от солнечной радиации и дождя (снега)

3— в помещение закрытом от ветра и дождя без отопления и вентиляции.

4— в помещение закрытом от ветра и дождя с отоплением, вентиляцией

5-в помещение закрытом от ветра и дождя с повышенной влажностью без отопления, кондиционирования.

Степень защиты IP — расшифровка. Какой виды защиты указан на электрическом устройстве, оборудовании.

Не будет великим открытием тот факт, что на электрические и электронные схемы, устройства, оборудование негативно влияет влага и внешние механические воздействия (тряска, удары, пыль, мелкие твёрдые частицы и т.д.). Изначально, когда то или иное электроустройство разрабатывается оно рассчитывается на свои конкретные условия работы. Соответственно его делают с определенной степенью защиты. Прежде всего это относится к самому корпусу оборудования, хотя надежность внутреннего монтажа и крепежа также достаточно важна.

Существует классификация по степени защиты, которая называется IP (Ingress Protection Rating, что в переводе с английского обозначает — степень защиты от проникновения). Она имеет две цифры, первая из которых означает степень защиты от механических повреждений, а вторая — защиту от влаги. В имеющейся таблице указаны виды защиты и символы. Цифры начинаются с нуля, говорящим о том, что защита отсутствует. С увеличением цифры повышается и степень защищенности электроустройств.

В имеющейся таблице указаны виды защиты и символы. Цифры начинаются с нуля, говорящим о том, что защита отсутствует. С увеличением цифры повышается и степень защищенности электроустройств.

В помещениях где сухо следует применять электрическое оборудование, у которых степень защиты соответствует IP20. После расшифровки станет ясно, что данный класс защиты оберегает от попадания посторонних предметов диаметром более 12 мм, а защита по влаге отсутствует. Защита с классом IPX1 будет соответствовать применению электроустройств в гаражах и открытых сооружениях, которые имеют крышу или навес (защита от вертикального попадания капель влаги).

Думаю легко можно догадаться, что электрическое оборудование с максимальной степенью защиты можно использовать в любых условиях, но такие устройства имеют более высокую стоимость. Они более громоздки. У электрооборудования с низкой степенью защиты (начиная от 0) оболочки, корпуса выполнены, как правило, из простого, более дешевого материала. Возможно не многим приходилось сталкиваться с последствиями воздействия агрессивной, губительной среды, где работает различное электрооборудование. В сильно влажных или запыленных условиях незащищенное электрическое оборудование просто перестает работать, а повреждение схем имеет значительную величину.

Возможно не многим приходилось сталкиваться с последствиями воздействия агрессивной, губительной среды, где работает различное электрооборудование. В сильно влажных или запыленных условиях незащищенное электрическое оборудование просто перестает работать, а повреждение схем имеет значительную величину.

Влага может достаточно быстро окислять электрические проводники, создавать короткие замыкания, что приводит к выходу из строя электротехники. Даже такая, казалось бы, мелочь как обычная пыль легко при чрезмерном своем количестве способна выводить из строя движущиеся части электрооборудования. Да и при относительно высоких напряжениях она становится причиной перегрузок и коротких замыканий в электрических схемах. Так что прежде чем приобретать то или иное электрическое оборудование, материалы сначала задумайтесь, а в каких условиях вы будете его эксплуатировать. Возможно стоит покупать технику с более высокой степенью защиты, что убережет вас от лишних затрат на ремонт и восстановление испорченной техники.

P.S. Легкомысленное отношение к защите электрооборудования может повлечь за собой ненужные, лишние финансовые затраты после выхода устройства из строя. Даже попадание небольшого количества влаги или небольшая встряска незащищенного электроустройства может привести к его поломке. Учтите это.

Что такое стандарт защиты IP

IP — это международные стандарты защиты электрического и электротехнического оборудования от вредного воздействия окружающей среды.

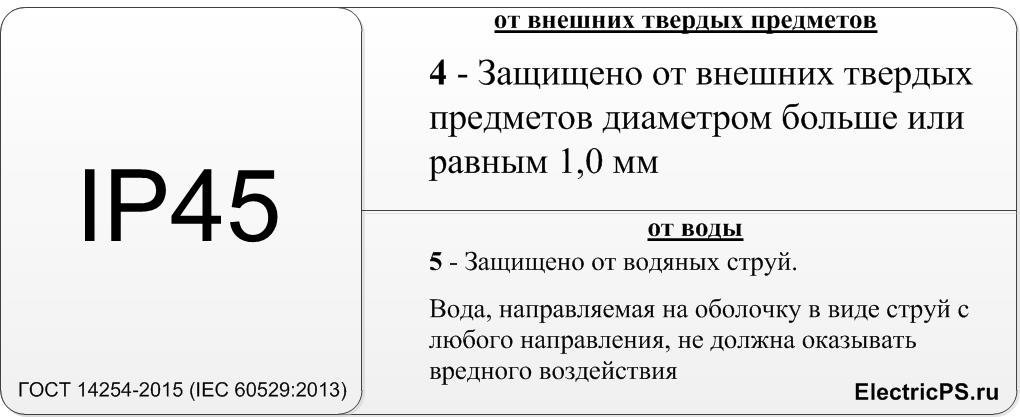

Согласно принятой классификации, степень защиты IP, которой соответствует сертифицированное оборудование, сопровождается двухразрядным номером, — например, IP45, IP54.

Первая цифра IP — это степень защиты от механических повреждений, если быть точнее, то проникновение и воздействие твердых предметов.

Вторая цифра IP — это степень защиты от проникновения внутрь корпуса влаги или воды.

Таблица 1.

Степень защиты IP:

- IP0x- нет защиты от механических повреждений.

- IP1x- защита от проникновения предметов >50 мм (например, случайный контакт с руками).

- IP2x- защита от проникновения предметов >12 мм (например, нажатие пальцем).

- IP3x- защита от проникновения предметов >2,5 мм (например, инструменты, провода).

- IP4x- защита от проникновения предметов >1 мм (например, инструменты, маленькие провода).

- IP5x- частичная защита от пыли (проникающее количество не мешает работе устройства).

- IP6x- полная защита от пыли. Пыленепроницаемость.

Таблица 2. Вторая цифра стандарта IP

Степень защиты IP:

- IPx0- нет защиты от проникновения внутрь корпуса влаги.

- IPx1- защита от вертикально падающих капель воды.

- IPx2- защита от брызг воды, с углом отклонения до 15º от вертикали.

- IPx3- защита от брызг воды, с углом отклонения до 60º от вертикали.

- IPx4- защита от водяных брызг с любого направления.

- IPx5- защита от водяных потоков с любого направления.

- IPx6- защита от водяных потоков или сильных струй с любого направления.

- IPx7- защита при частичном или кратковременном погружении в воду на глубину до 1 м.

- IPx8- защита при полном и длительном погружении в воду на глубину более 1 м.

Таким образом, чем больше указанное двухзначное число, тем выше степень защиты оборудования от вредного воздействия окружающей среды.

Если в спецификации на оборудование в стандарте присутствует 0 (в первой или второй цифре стандарта IP), это означает, что данное техническое средство не обеспечивает защиты от механических повреждений (IP0-) или от проникновения влаги (IP-0).

Для оформления заказа или консультации Вам достаточно позвонить по нашим телефонам или заполнить форму заказа.- +7 (351) 210-56-01(02) — Челябинск

- +7 (343) 288-22-57 — Екатеринбург

- +7 (776) 705-77-00 — Костанай

- +7 (345) 256-57-67 — Тюмень

Как расшифровать степень защиты IP?

При выборе электронных устройств для продуктов безопасность пользователя является ключевым фактором. Характерная маркировка, которую можно найти на корпусах и упаковке, позволяет определить степень защиты и водонепроницаемость конкретного компонента. Чтобы понять это, нужно знать, к чему они относятся.

Характерная маркировка, которую можно найти на корпусах и упаковке, позволяет определить степень защиты и водонепроницаемость конкретного компонента. Чтобы понять это, нужно знать, к чему они относятся.

IP-класс (международный рейтинг защиты) — что это?

Фраза Международный рейтинг защиты относится к степени защиты (коды IP) , обеспечиваемой корпусом устройства от вторжения.Согласно стандарту IEC 60 529 (PN-EN 60 529) , он имеет вид IP XX , где:

- первая цифра указывает уровень защиты от твердых частиц и прикосновения

- вторая цифра указывает уровень защиты от проникновения жидкости.

Кроме того, иногда после характерных цифр следует специальный символ, который служит дополнительной информацией или маркировкой уровня защиты от доступа к опасным частям .Согласно адаптированной иерархии символов, любое число содержит все предыдущие уровни защиты.

Первая цифра в маркировке защиты IP — защита от пыли

Первая цифра указывает уровень защиты устройства от проникновения твердых посторонних предметов и защиты пользователя от контакта с опасными частями.

- Нулевой уровень защиты (IP 0X) — нет защиты от контакта с опасными частями устройства или проникновения твердых предметов — эта маркировка используется для устройств без кожуха.

- Первый уровень защиты (IP 1X) — защита от посторонних предметов диаметром> 50 мм, а также защита пользователей, прикоснувшихся к частям устройства тыльной стороной ладони.

- Второй уровень защиты (IP 2X) — защита от посторонних предметов диаметром> 12,5 мм, а также защита пользователей от прикосновения пальцами к опасным частям устройства. Согласно иерархии, второй уровень защиты соответствует условиям предыдущего класса, что означает, что он также обеспечивает защиту тыльной стороны руки.

- Третий уровень защиты (IP 3X) — защита от посторонних предметов диаметром 2,5 мм, а также защита пользователей от прикосновения инструментов к частям устройства.

Четвертый уровень защиты (IP 4X) — защита от твердых предметов диаметром до 1 мм. Этот уровень также обеспечивает защиту пользователей, прикасающихся к опасному устройству проводом.

Пятый уровень защиты (IP 5X) — защита от пыли.Это также обеспечивает безопасность человека, использующего проволоку.

Шестой уровень защиты (IP 6X) — это наивысший уровень защиты, так как он обеспечивает полную защиту внутренних частей устройства и его компонентов от пыли. Этот уровень обеспечивает полную безопасность людей и частей тела, обычно используемых для работы с устройством.

Вторая цифра в маркировке защиты IP — водонепроницаемость

Вторая цифра указывает на полную или частичную защиту от воды и характеризует устройство как водонепроницаемое или частично водонепроницаемое с учетом определяющего фактора ( IP X_ ).

- Нулевая степень защиты (IP X0) — нет защиты от воды; производитель не гарантирует, что устройство продолжит работу после попадания воды.

- Первый уровень защиты (IP X1) — защита от вертикально падающих капель воды, которая не оказывает вредного воздействия на работоспособность устройства.

- Второй уровень защиты (IP X2) — защита от вертикально капающей воды при наклоне корпуса под углом 15 ° от нормального положения.

- Третий уровень защиты (IP X3) — защита от воды, падающей в виде брызг под любым углом до 60 ° от вертикали.

- Четвертый уровень защиты (IP X4) — защита корпуса от брызг воды с любого направления.

- Пятый уровень защиты (IP X5) — защита от воды, выбрасываемой струей воды в корпус с любого направления.

- Шестой уровень защиты (IP X6) — защита от воды, выбрасываемой мощными струями.

- Седьмой уровень защиты (IP X7) — защита устройства при кратковременном погружении корпуса в воду на глубину до 1м.

- Восемь степеней защиты (IP X8) — защита устройства при длительном погружении корпуса в воду без видимых повреждений в процессе эксплуатации.

- Девятый уровень защиты (IP X9) — защита от брызг под высоким давлением.

Обозначение классов защиты IP

Когда нет необходимости указывать уровень защиты для факторов, представленных первой или второй цифрой, в обозначении используется «X», например.грамм. IP6X — это означает, что устройство или продукт защищены от пыли, в то время как защита от воды указывать не требуется. Кроме того, в особых случаях за характеристическими цифрами могут следовать дополнительные символы (буквы). Буквы A, B, C и D указывают на безопасность пользователя при прикосновении к устройству:

- Буква А — означает защиту пользователя, касающегося устройства тыльной стороной руки.

- Буква B — означает защиту пользователя, касающегося устройства пальцем.

- Буква C — означает защиту пользователя от прикосновения к устройству инструментом диаметром менее 2,5 мм.

- Буква D — означает защиту пользователя от прикосновения к устройству или его компонентам проволокой или инструментом диаметром до 1 мм.

Классы защиты IP — примеры обозначений

Степень защиты IP 44 — защита от твердых предметов диаметром до 1 мм, защита пользователя, касающегося опасного устройства проводом, и защита от брызг воды на корпус с любого направления.

Уровень защиты IP 44D — это обозначение степени защиты IP 44 с дополнительной буквой, подчеркивающей защиту пользователя, касающегося устройства проводом.

Степень защиты IP— Руководство по IEC 60529 / EN 60529 Степень защиты от проникновения

Любой инженер-механик, проектирующий корпуса, ДОЛЖЕН иметь четкое представление о степени защиты IP. IP означает «Защита от проникновения» и является стандартной маркировкой защиты корпусов электрических и электронных продуктов.Это помогает классифицировать их по степени защиты от твердых тел и жидкостей. Стандартные рейтинги IP были первоначально разработаны Международной электротехнической комиссией (IEC), и их соответствующий код — IEC 60529, в то время как эквивалентный европейский стандарт — EN 60529. Проще говоря, рейтинг IP указывает на уровень защиты от пыли и гидроизоляции, достигаемый корпусом. / конструкция корпуса, чтобы пользователи продукта знали об ограничениях устройства / компонента, а также предполагаемом объеме и условиях эксплуатации.

IP означает «Защита от проникновения» и является стандартной маркировкой защиты корпусов электрических и электронных продуктов.Это помогает классифицировать их по степени защиты от твердых тел и жидкостей. Стандартные рейтинги IP были первоначально разработаны Международной электротехнической комиссией (IEC), и их соответствующий код — IEC 60529, в то время как эквивалентный европейский стандарт — EN 60529. Проще говоря, рейтинг IP указывает на уровень защиты от пыли и гидроизоляции, достигаемый корпусом. / конструкция корпуса, чтобы пользователи продукта знали об ограничениях устройства / компонента, а также предполагаемом объеме и условиях эксплуатации.

Практический пример рейтинга IP

Например, промышленные вилочные погрузчики на предприятиях по розливу требуют контроллеров электродвигателей или дроссельных заслонок с высокой степенью защиты IP. Это связано с тем, что уровни влажности в этих помещениях по своей природе высоки, и вероятность разлива жидкости также высока. Напротив, комплектовщик заказов с электроприводом для закрытых складов не нуждается в контроллере электродвигателя с высокой степенью защиты IP, поскольку он работает в гораздо менее суровых условиях, поэтому можно сделать более экономичный выбор.

Напротив, комплектовщик заказов с электроприводом для закрытых складов не нуждается в контроллере электродвигателя с высокой степенью защиты IP, поскольку он работает в гораздо менее суровых условиях, поэтому можно сделать более экономичный выбор.

Рейтинг IP декодирования

Рейтинг IP состоит из двух цифр, первая из которых указывает степень защиты от проникновения твердых частиц, а вторая — от жидкостей. Цифры варьируются от нуля до шести и от нуля до девяти соответственно, что соответствует девяти различным уровням защиты от нулевого до максимального, поэтому чем выше число, тем лучше защита.

1-я цифра: твердые тела

Первая цифра указывает на степень защиты корпуса от твердых частиц любого вида.Соответствующие уровни защиты перечислены ниже:

2-я цифра: жидкости

Жидкости намного сложнее убрать из корпуса / корпуса, поэтому классификационные категории составляют одиннадцать, начиная с нуля (без защиты) и заканчивая «9k» (максимальная защита). Эти цифры отображаются вторыми в рейтинге IP и определяются следующим образом: —

Эти цифры отображаются вторыми в рейтинге IP и определяются следующим образом: —

Соединение обеих цифр вместе для получения полного рейтинга IP

Например, если устройство имеет степень защиты IP 54, это означает, что корпус надлежащим образом защищен от пыли и водяных брызг.Другим примером может быть степень защиты IP 68, которая означает, что корпус обеспечивает максимальную защиту от пыли и может быть безопасно погружен в воду на максимальную глубину до трех метров без риска короткого замыкания, вызывающего проникновение жидкости.

Имейте в виду, что две цифры независимы, но все же логически связаны, поскольку у вас не может быть таких рейтингов, как «IP 47», что означало бы, что корпус подходит для погружения в жидкости на глубину до одного метра, но не имеет защиты. против твердых частиц размером менее 2.5 мм. Это будет означать, что конкретный рейтинг IP является ложным.

Тестирование и сертификация IP-рейтинга

Для того, чтобы продукты были официально выпущены с рейтингом IP, они должны быть протестированы сертифицированными лабораториями, которые проводят испытания в соответствии со стандартом IEC 60529. Проверка герметичности корпуса от твердых частиц осуществляется с помощью сфер определенного диаметра (50, 12,5 и 2,5 мм) и проверки того, могут ли сферы достичь критических частей электрического / электронного устройства.Для испытаний на пыль, если устройство соответствует категории «5», исследователи применяют вакуум в корпусе в течение восьми часов, чтобы определить, является ли он полностью пыленепроницаемым или нет.

Проверка герметичности корпуса от твердых частиц осуществляется с помощью сфер определенного диаметра (50, 12,5 и 2,5 мм) и проверки того, могут ли сферы достичь критических частей электрического / электронного устройства.Для испытаний на пыль, если устройство соответствует категории «5», исследователи применяют вакуум в корпусе в течение восьми часов, чтобы определить, является ли он полностью пыленепроницаемым или нет.

Испытания на водонепроницаемость выполняются путем задания определенных объемов воды, скорости каплепадения, давления воды и продолжительности испытания. Например, распыление воды по классификации «3» выполняется в течение 10 минут, в течение которых вода под давлением 50-150 кПа капает из распылительного сопла со скоростью 0.07 л / мин на отверстие форсунки. Испытание на погружение «7» требует, чтобы образец был погружен на глубину до одного метра на 30 минут. Наконец, окончательное испытание «9K» должно быть выполнено путем впрыскивания воды с температурой 80 градусов Цельсия во все углы обсадных труб в диапазоне давлений 80-100 бар на максимальном расстоянии 15 см.

5 Защита цифровой интеллектуальной собственности: средства и измерения | Цифровая дилемма: интеллектуальная собственность в век информации

стр. 157

передается, но если у вас есть способ сделать это, почему бы не использовать этот метод для отправки исходного сообщения?

Один из ответов намечен выше: скорость.Ключ (короткий набор цифр) намного меньше, чем шифруемый объект (например, телевизионная программа), поэтому механизм распределения ключей может использовать более сложный, более безопасный и, вероятно, более медленный маршрут передачи, который не был бы практично для шифрования всей программы. 7

7

За последние 20 лет появился еще один ответ, позволяющий решить загадку — метод, называемый криптографией с открытым ключом.8 В этом методе используются два разных ключа — открытый ключ и закрытый ключ, выбранные так, чтобы они обладали замечательным свойством: любой сообщение, зашифрованное открытым ключом, может быть расшифровано только с использованием соответствующего закрытого ключа; после того, как текст зашифрован, даже открытый ключ, использованный для его шифрования, не может быть использован для его расшифровки.

Идея состоит в том, чтобы сохранить один из этих ключей закрытым, а другой опубликовать; частные ключи хранятся в секрете для отдельных лиц, в то время как открытые ключи публикуются, возможно, в онлайн-каталоге, чтобы любой мог их найти. Если вы хотите отправить секретное сообщение, вы шифруете сообщение открытым ключом получателя. Как только это будет сделано, только получатель, которому известен соответствующий закрытый ключ, сможет расшифровать сообщение. Широко доступно программное обеспечение для генерации пар ключей, обладающих этим свойством, поэтому люди могут генерировать пары ключей, публиковать свои открытые ключи и сохранять свои личные ключи в секрете.

Широко доступно программное обеспечение для генерации пар ключей, обладающих этим свойством, поэтому люди могут генерировать пары ключей, публиковать свои открытые ключи и сохранять свои личные ключи в секрете.

Поскольку шифрование с открытым ключом обычно значительно медленнее (с точки зрения компьютерной обработки), чем шифрование с симметричным ключом, общий метод безопасности использует их оба: шифрование с симметричным ключом используется для шифрования сообщения, затем используется шифрование с открытым ключом для передачи ключа дешифрования получателю.

Большое количество других интересных возможностей стало возможным благодаря системам с открытым ключом, включая способы «подписать» цифровой файл, по сути, обеспечивая цифровую подпись.Пока ключ подписи оставался закрытым, эта подпись могла исходить только от владельца ключа. Эти дополнительные возможности описаны в Приложении E.

Любая система шифрования должна быть спроектирована и построена очень тщательно, поскольку существует множество, а иногда и очень тонких способов захвата информации. Среди наиболее очевидных — взлом кода: Если

Среди наиболее очевидных — взлом кода: Если

Приложение E: Технологии защиты интеллектуальной собственности | Цифровая дилемма: интеллектуальная собственность в век информации

, стр. 283

Окнапоступают в компьютер другими путями, файлы остаются открытыми, а ключи шифрования слишком часто легко угадываются или остаются доступными.Даже когда всех этих ошибок удается избежать, для получения несанкционированного доступа могут использоваться другие методы, такие как «социальная инженерия» (т. Е. Обманом кого-то передать информацию, пароль или ключ). Эти примеры ясно показывают, что само по себе расширенное шифрование, хотя и предоставляет важные инструменты, является лишь частью дела.

Шифрование

Шифрование является основой для многих служб безопасности вычислений и связи, поскольку оно обеспечивает единственный способ безопасной передачи информации, когда другие могут подслушивать (или портить) каналы связи. Цель шифрования — зашифровать информацию, чтобы ее нельзя было понять или использовать до ее расшифровки. Технические термины для скремблирования и дескремблирования — «шифрование» и «дешифрование» соответственно. Перед тем, как объект зашифрован, он называется «открытым текстом». Шифрование преобразует открытый текст в «зашифрованный текст», а дешифрование преобразует зашифрованный текст обратно в открытый текст.1

Цель шифрования — зашифровать информацию, чтобы ее нельзя было понять или использовать до ее расшифровки. Технические термины для скремблирования и дескремблирования — «шифрование» и «дешифрование» соответственно. Перед тем, как объект зашифрован, он называется «открытым текстом». Шифрование преобразует открытый текст в «зашифрованный текст», а дешифрование преобразует зашифрованный текст обратно в открытый текст.1

Шифрование и другие тесно связанные механизмы могут использоваться для достижения широкого спектра целей безопасности, включая: 2

• Конфиденциальность и конфиденциальность ;

• Целостность данных: гарантия того, что информация не была изменена;

• Аутентификация или идентификация: подтверждение личности человека, компьютерного терминала, кредитной карты и т. Д.;

• Аутентификация сообщения: , подтверждающий источник информации;

• Подпись: привязка информации к объекту;

• Разрешение: передача другому субъекту официального разрешения делать или быть чем-то;

• Сертификация: подтверждение информации доверенным лицом;

• Свидетельствование: проверка создания или существования информации;

• Квитанция: , подтверждающая получение информации;

• Подтверждение: подтверждение того, что услуги были предоставлены;

• Право собственности: предоставляет юридическому лицу законное право использовать или передавать ресурс другим лицам;

• Анонимность;

• Невозможность отказа: предотвращение отказа от предыдущих обязательств или действий; и

(PDF) Защита интеллектуальной собственности для узлов встроенных датчиков

298 M. Гора, Э. Симпсон и П. Шаумонт

Гора, Э. Симпсон и П. Шаумонт

Ссылки

1. TCG Mobile Trusted Module Specification v 1.0 (июнь 2007 г.), http: // www.

trustcomputinggroup.com

2. CNSS: Национальная политика использования расширенного стандарта шифрования (AES)

для защиты систем национальной безопасности и информации о национальной безопасности. ICNSS

Политика № 15 Информационный бюллетень № 1, Ft. Мид (2003)

3. Гири, Д.: Рекомендуемая длина ключа криптографа, http: //www.keylength.com

4. Бранович, И., Георгий, Р., Мартинелли, Э .: Характеристика рабочей нагрузки методов эллиптической криптографии

во встроенных средах. В: Семинар ACM SIGARCH

по производительности памяти, стр. 27–34. ACM, Нью-Йорк (2003)

5. LibTomCrypt, http://libtom.org

6. TinyECC, ECC для сенсорных сетей,

http://discovery.csc.ncsu.edu/software/TinyECC/

7. Комитет по стандартам микропроцессоров и микрокомпьютеров IEEE Computer

Society: Стандартные спецификации IEEE для криптографии с открытым ключом. IEEE-SA

IEEE-SA

Standards Board, New York (2000)

8. Hu, Y., Li, Q., Kuo, C.-C .: Эффективная реализация криптографии с эллиптическими кривыми

(ECC) на VLIW-Micro — Архитектура медиа-процессора. В: 2nd IEEE ICME, pp.

181–184. IEEE Press, New York (2004)

9. Воллингер, Т., Пельцль, Дж., Виттельсбергер, В., Паар, К. Эллиптические и гиперэллиптические кривые

на встроенной странице. В: 3-й ACM TCES, стр. 509–533. ACM, Нью-Йорк (2004)

10. Бартолини, С., Бранович, И., Георгий, Р., Мартинелли, Э .: Оценка производительности

расширений ARM ISA для криптографии с эллиптическими кривыми над двоичными конечными полями.

В: 16-й IEEE CAHPC, стр. 238–245. IEEE Press, Нью-Йорк (2004)

11. Фергюсон, Н., Шнайер, Б .: Практическая криптография. Wiley Publishing, Inc., Инди-

, анаполис (2004)

12. Баски, Р.Ф., Фросик, Б.Б .: Защищенный JTAG. В: IEEE Parallel Processing Work-

shop, p. 8. IEEE Press, Нью-Йорк (2006)

13. Dallas Semiconductor: Белая книга 8: Обзор 1-Wire SHA-1 (сентябрь 2002 г.),

http://www.maxim-ic.com/

14. Сух, Г., О’Доннел, К., Сачдев , И., Девадас, С .: Разработка и реализация однокристального защищенного процессора

AEGIS с использованием физических случайных функций. В: 32nd

IEEE ISCA, стр. 25–36. IEEE Press, Нью-Йорк (2005)

15. Белларе, М., Канетти, Р., Кравчикз, Х .: Аутентификация сообщений с использованием хеш-функций

Тионы: Конструкция HMAC.В: 2nd CryptoBytes, RSA Laboratories, Bedford,

vol. 1, стр. 25–36 (1996)

% PDF-1.4 % 1 0 объект > эндобдж 5 0 obj /Заголовок /Тема / Автор /Режиссер / Ключевые слова / CreationDate (D: 20211021174051-00’00 ‘) / ModDate (D: 20171011141852 + 02’00 ‘) >> эндобдж 2 0 obj > эндобдж 3 0 obj > эндобдж 4 0 obj > эндобдж 6 0 obj > эндобдж 7 0 объект > эндобдж 8 0 объект > эндобдж 9 0 объект > эндобдж 10 0 obj > эндобдж 11 0 объект > эндобдж 12 0 объект > эндобдж 13 0 объект > эндобдж 14 0 объект > эндобдж 15 0 объект > эндобдж 16 0 объект > эндобдж 17 0 объект > эндобдж 18 0 объект > эндобдж 19 0 объект > эндобдж 20 0 объект > эндобдж 21 0 объект > эндобдж 22 0 объект > эндобдж 23 0 объект > эндобдж 24 0 объект > эндобдж 25 0 объект > эндобдж 26 0 объект > эндобдж 27 0 объект > эндобдж 28 0 объект > эндобдж 29 0 объект > эндобдж 30 0 объект > эндобдж 31 0 объект > эндобдж 32 0 объект > эндобдж 33 0 объект > эндобдж 34 0 объект > эндобдж 35 0 объект > эндобдж 36 0 объект > эндобдж 37 0 объект > эндобдж 38 0 объект > эндобдж 39 0 объект > эндобдж 40 0 объект > эндобдж 41 0 объект > эндобдж 42 0 объект > эндобдж 43 0 объект > эндобдж 44 0 объект > эндобдж 45 0 объект > эндобдж 46 0 объект > эндобдж 47 0 объект > эндобдж 48 0 объект > эндобдж 49 0 объект > эндобдж 50 0 объект > эндобдж 51 0 объект > эндобдж 52 0 объект > эндобдж 53 0 объект > эндобдж 54 0 объект > эндобдж 55 0 объект > эндобдж 56 0 объект > эндобдж 57 0 объект > эндобдж 58 0 объект > эндобдж 59 0 объект > эндобдж 60 0 объект > эндобдж 61 0 объект > эндобдж 62 0 объект > эндобдж 63 0 объект > эндобдж 64 0 объект > эндобдж 65 0 объект > эндобдж 66 0 объект > эндобдж 67 0 объект > эндобдж 68 0 объект > эндобдж 69 0 объект > эндобдж 70 0 объект > эндобдж 71 0 объект > эндобдж 72 0 объект > эндобдж 73 0 объект > эндобдж 74 0 объект > эндобдж 75 0 объект > эндобдж 76 0 объект > эндобдж 77 0 объект > эндобдж 78 0 объект > эндобдж 79 0 объект > эндобдж 80 0 объект > эндобдж 81 0 объект > эндобдж 82 0 объект > эндобдж 83 0 объект > эндобдж 84 0 объект > эндобдж 85 0 объект > эндобдж 86 0 объект > эндобдж 87 0 объект > эндобдж 88 0 объект > эндобдж 89 0 объект > эндобдж 90 0 объект > эндобдж 91 0 объект > эндобдж 92 0 объект > эндобдж 93 0 объект > эндобдж 94 0 объект > эндобдж 95 0 объект > эндобдж 96 0 объект > эндобдж 97 0 объект > эндобдж 98 0 объект > эндобдж 99 0 объект > эндобдж 100 0 объект > эндобдж 101 0 объект > эндобдж 102 0 объект > эндобдж 103 0 объект > эндобдж 104 0 объект > эндобдж 105 0 объект > эндобдж 106 0 объект > эндобдж 107 0 объект > эндобдж 108 0 объект > эндобдж 109 0 объект > эндобдж 110 0 объект > эндобдж 111 0 объект > эндобдж 112 0 объект > эндобдж 113 0 объект > эндобдж 114 0 объект > эндобдж 115 0 объект > эндобдж 116 0 объект > эндобдж 117 0 объект > эндобдж 118 0 объект > эндобдж 119 0 объект > эндобдж 120 0 объект > эндобдж 121 0 объект > эндобдж 122 0 объект > эндобдж 123 0 объект > эндобдж 124 0 объект > эндобдж 125 0 объект > эндобдж 126 0 объект > эндобдж 127 0 объект > эндобдж 128 0 объект > эндобдж 129 0 объект > эндобдж 130 0 объект > эндобдж 131 0 объект > эндобдж 132 0 объект > эндобдж 133 0 объект > эндобдж 134 0 объект > эндобдж 135 0 объект > эндобдж 136 0 объект > эндобдж 137 0 объект > эндобдж 138 0 объект > эндобдж 139 0 объект > эндобдж 140 0 объект > эндобдж 141 0 объект > эндобдж 142 0 объект > эндобдж 143 0 объект > эндобдж 144 0 объект > эндобдж 145 0 объект > эндобдж 146 0 объект > эндобдж 147 0 объект > эндобдж 148 0 объект > эндобдж 149 0 объект > эндобдж 150 0 объект > эндобдж 151 0 объект > эндобдж 152 0 объект > эндобдж 153 0 объект > эндобдж 154 0 объект > эндобдж 155 0 объект > эндобдж 156 0 объект > эндобдж 157 0 объект > эндобдж 158 0 объект > эндобдж 159 0 объект > эндобдж 160 0 объект > эндобдж 161 0 объект > эндобдж 162 0 объект > эндобдж 163 0 объект > эндобдж 164 0 объект > эндобдж 165 0 объект > эндобдж 166 0 объект > эндобдж 167 0 объект > эндобдж 168 0 объект > эндобдж 169 0 объект > эндобдж 170 0 объект > эндобдж 171 0 объект > эндобдж 172 0 объект > эндобдж 173 0 объект > эндобдж 174 0 объект > эндобдж 175 0 объект > эндобдж 176 0 объект > эндобдж 177 0 объект > эндобдж 178 0 объект > эндобдж 179 0 объект > эндобдж 180 0 объект > эндобдж 181 0 объект > эндобдж 182 0 объект > эндобдж 183 0 объект > эндобдж 184 0 объект > эндобдж 185 0 объект > эндобдж 186 0 объект > эндобдж 187 0 объект > эндобдж 188 0 объект > эндобдж 189 0 объект > эндобдж 190 0 объект > эндобдж 191 0 объект > эндобдж 192 0 объект > эндобдж 193 0 объект > эндобдж 194 0 объект > эндобдж 195 0 объект > эндобдж 196 0 объект > эндобдж 197 0 объект > эндобдж 198 0 объект > эндобдж 199 0 объект > эндобдж 200 0 объект > эндобдж 201 0 объект > эндобдж 202 0 объект > эндобдж 203 0 объект > эндобдж 204 0 объект > эндобдж 205 0 объект > эндобдж 206 0 объект > эндобдж 207 0 объект > эндобдж 208 0 объект > эндобдж 209 0 объект > эндобдж 210 0 объект > эндобдж 211 0 объект > эндобдж 212 0 объект > эндобдж 213 0 объект > эндобдж 214 0 объект > / ProcSet [/ PDF / Text / ImageC / ImageB / ImageI] >> эндобдж 215 0 объект > транслировать x ڝ XɎ # 7 + (dAroAm {* «y dXr ~ ǧ / nq`yb) dbYn / ֺ! O> | pro ~ Dug ߗ ް $ eS | @ ChZrdM3YZ + 27XPM / PF⬩: F? Q ޡ њ

Основы мобильных устройств

Оценщик должен удостовериться, что TSS описывает все функции управления, что роль (и) может выполнять каждую функцию, и как эти функции (или могут быть) ограничено ролями, указанными FMT_MOF_EXT. 1.

1.Следующие действия организованы в соответствии с номерами функций в таблице. Эти мероприятия включают деятельность по оценке TSS , деятельность по оценке AGD и тестовые мероприятия.

Должны проводиться указанные ниже испытания. в тестовой среде, описанной в разделе «Действия по оценке FPT_TUD_EXT.1.1», FPT_TUD_EXT.1.2 и FPT_TUD_EXT.1.3.

Руководство

Оценщик должен обращаться к руководству AGD для выполнения каждого из указанные тесты, повторяя каждый тест по мере необходимости, если и пользователь, и администратор может выполнять функцию.Оценщик должен убедиться, что руководство AGD описывает: как выполнять каждую функцию управления, включая любые детали конфигурации. Для каждой заданной проверенной функции управления оценщик должен подтвердить, что базовый механизм демонстрирует настроенную настройку.

Тесты

Оценщик должен проверить TSS определяет допустимые параметры политики: диапазон значений для обоих длина и время жизни пароля, а также описание сложности, включающее символ набор и сложность политик (например,g., конфигурация и соблюдение количества прописные, строчные и специальные символы для пароля). Тест 1. Оценщик должен протестировать конфигурацию TSF в качестве администратора и

выполнить положительный и отрицательный тесты, установив не менее двух значений для каждого

настройка переменной, для каждого из следующих значений:

- минимальная длина пароля

- минимальная сложность пароля

- максимальное время жизни пароля

Оценщик должен проверьте, что TSS определяет диапазон значений как для периода тайм-аута, так и для количества сбои аутентификации для всех поддерживаемых механизмов аутентификации.

Тест 2: Оценщик должен протестировать конфигурацию TSF в качестве администратора.

Оценщик должен выполнить положительные и отрицательные тесты, по крайней мере, с двумя

значения, установленные для каждой настройки переменной, для каждого из следующих:

- блокировка экрана включена / отключена

- Тайм-аут блокировки экрана

- количество сбоев аутентификации (можно комбинировать с тестом для FIA_AFL_EXT.1)

Тест 3. Оценщик должен выполнить следующие тесты:

- Оценщик должен протестировать конфигурацию TSF , чтобы включить VPN защита. Эти действия конфигурации необходимо использовать для тестирования Требование FDP_IFC_EXT.1.1.

- [условно] Если выбрано «на основе приложения», оценщик должен

создать два приложения и разрешить одному использовать VPN , а другому — не

используйте VPN .

Оценщик должен проверить каждое приложение (пытаясь

доступ к сетевым ресурсам; например, просматривая разные веб-сайты)

индивидуально при захвате пакетов от TOE . Оценщик должен

проверьте из захвата пакета, что трафик от VPN включен

приложение инкапсулировано в IPsec и что трафик от VPN — отключенное приложение не инкапсулируется в IPsec .

Оценщик должен проверить каждое приложение (пытаясь

доступ к сетевым ресурсам; например, просматривая разные веб-сайты)

индивидуально при захвате пакетов от TOE . Оценщик должен

проверьте из захвата пакета, что трафик от VPN включен

приложение инкапсулировано в IPsec и что трафик от VPN — отключенное приложение не инкапсулируется в IPsec . - [условно] Если выбрано «по группам на основе приложения»,

оценщик должен создать две заявки, и заявки должны быть размещены

в разные группы. Включите одну группу приложений для использования VPN и

другой, чтобы не использовать VPN . Оценщик должен проверить каждое приложение.

(попытка доступа к сетевым ресурсам; например, просмотр разных

веб-сайты) по отдельности при захвате пакетов от TOE .

Оценщик

проверяет на основе захвата пакета, что трафик от приложения

в группе с поддержкой VPN инкапсулируется в IPsec и что трафик от

приложение в группе VPN -disabled не инкапсулировано в IPsec .

Оценщик

проверяет на основе захвата пакета, что трафик от приложения

в группе с поддержкой VPN инкапсулируется в IPsec и что трафик от

приложение в группе VPN -disabled не инкапсулировано в IPsec .

Оценщик должен: убедитесь, что TSS включает описание каждого радио и указание того, радио может быть включено / отключено вместе с тем, какая роль может это сделать.В дополнение оценщик должен удостовериться, что диапазоны частот, в которых работает каждая радиостанция, соответствуют включен в TSS . Оценщик должен подтвердить, что руководство AGD описывает: как выполнить функцию включения / выключения для каждого радио.

оценщик должен гарантировать, что минимальная утечка сигнала попадает в экранированный РЧ-сигнал. корпус (например, мешок Фарадея, ящик Фарадея, защищенная от радиочастоты комната), выполнив следующие шаги:

Шаг 1: Поместите антенну спектра

анализатор внутри Экранированного корпуса RF.

Шаг 2: Включить «Макс. Удерживайте «на анализаторе спектра и выполните развертку спектра в частотном диапазоне. от 300 МГц до 6000 МГц с шагом 1 кГц (этот диапазон должен охватывать 802.11, 802.15, GSM, UMTS и LTE ). Этот диапазон не будет адресован NFC 13,56 МГц, другой Тест должен быть настроен с аналогичными ограничениями для адреса NFC .

Если наблюдается мощность выше -90 дБм, значит, в поле Фарадея слишком сильный сигнал. утечки и не должны использоваться для завершения проверки функции 4.

Тест 4: Оценщик должен протестировать конфигурацию TSF в качестве администратора и,

если это не ограничено администратором, то пользователь может включать и отключать

состояние каждого радио (например, Wi-Fi, сотовая связь, NFC, , Bluetooth). Кроме того,

оценщик должен повторить описанные ниже шаги, загрузившись в любой вспомогательный режим загрузки. поддерживается устройством. Для каждого радио оценщик должен:

поддерживается устройством. Для каждого радио оценщик должен:

Шаг 1. Поместить антенну анализатора спектра внутрь экранированной РЧ-антенны. корпус.Сконфигурируйте анализатор спектра для развертки желаемого диапазона частот для радио, которое будет проверено (на основе диапазона, указанного в TSS )). Окружающий шум пол должен быть установлен на -110 дБм. Поместите TOE в защищенный от радиочастотного излучения корпус, чтобы изолировать их от всего остального радиочастотного трафика.

Шаг 2: Оценщик

должен создать основу ожидаемого поведения радиочастотных сигналов. Оценщик

должен включить устройство, убедиться, что радио, о котором идет речь, включено, выключить

устройства, включите «Max Hold» на анализаторе спектра и включите устройство.Оценщик должен ждать 2 минуты на каждом интерфейсе Фактора аутентификации до

для ввода необходимого пароля для завершения процесса загрузки, ожидая 5

минут после полной загрузки устройства. Оценщик должен заметить, что RF

пики присутствуют на ожидаемой частоте канала восходящей линии связи. Оценщик должен

снимите флажок «Max Hold» на анализаторе спектра.

Оценщик должен заметить, что RF

пики присутствуют на ожидаемой частоте канала восходящей линии связи. Оценщик должен

снимите флажок «Max Hold» на анализаторе спектра.

Шаг 3:

оценщик должен проверить отсутствие РЧ активности для канала восходящей линии связи, когда

рассматриваемое радио отключено.Оценщик должен заполнить следующее:

тестируйте пять раз. Оценщик должен включить устройство и убедиться, что радиостанция включена.

вопрос отключен, выключите устройство, включите «Max Hold» на спектре

анализатор и включить прибор. Оценщик должен ждать 2 минуты на каждом

Интерфейс фактора аутентификации перед вводом необходимого пароля для

завершите процесс загрузки, подождав 5 минут после полной загрузки устройства.Оценщик должен сбросить «Max Hold» на анализаторе спектра. Если всплеск

РЧ активность для восходящего канала определенного радиочастотного диапазона

наблюдается в любое время (либо в интерфейсе фактора аутентификации, либо когда

устройство полностью загружено) считается, что радио включено.

Тест 5: Оценщик должен выполнить следующий (-ые) тест (-ы):

- Оценщик должен протестировать конфигурацию TSF в качестве

администратор и, если не ограничивается администратором, пользователь,

включать и отключать состояние каждого аудио- или визуального устройства сбора

(например, камера, микрофон), перечисленные автором ST .Для каждой коллекции

устройства, оценщик должен отключить устройство, а затем попытаться использовать его

функциональность. Оценщик должен перезагрузить ОО и убедиться, что отключено

устройства сбора нельзя использовать во время или в начале процесса загрузки.

Кроме того, оценщик должен загрузить устройство в каждую доступную

вспомогательный режим загрузки и убедитесь, что устройство сбора нельзя использовать.

Кроме того, оценщик должен загрузить устройство в каждую доступную

вспомогательный режим загрузки и убедитесь, что устройство сбора нельзя использовать. - [условно] Если выбрано «на основе приложения», оценщик должен создать два приложения и разрешить одному использовать доступ к аудио / видео устройству и другое, чтобы не получить доступ к аудио / видео устройству.Оценщик должен проверить каждую приложение пытается получить доступ к аудио / видео устройству индивидуально. Оценщик должен убедиться, что включенное приложение может получить доступ к аудио / видео устройству и отключенное приложение не может получить доступ к аудио / видео устройству.

- [условно] Если выбрано «по группам на основе приложения»,

оценщик должен создать две заявки, и заявки должны быть размещены

в разные группы.Включите одну группу для доступа к аудио / видеоустройству и

другое, чтобы не получить доступ к аудио / видео устройству.

Оценщик должен проверить каждую

приложение пытается получить доступ к аудио / видео устройству индивидуально. Оценщик

должен убедиться, что приложение в включенной группе может получить доступ к

Аудио / видеоустройство и приложение в отключенной группе не могут получить доступ

аудио / видео устройство.

Оценщик должен проверить каждую

приложение пытается получить доступ к аудио / видео устройству индивидуально. Оценщик

должен убедиться, что приложение в включенной группе может получить доступ к

Аудио / видеоустройство и приложение в отключенной группе не могут получить доступ

аудио / видео устройство.

Тест 6: Оценщик должен использовать тестовую среду, чтобы проинструктировать TSF , как пользователь и как администратор, чтобы дать команду устройству перейти в заблокированный состояние и убедитесь, что устройство переходит в заблокированное состояние после команда.

Тест 7. Оценщик должен использовать среду тестирования, чтобы проинструктировать TSF , как пользователь и как администратор, чтобы дать команду устройству выполнить очистку защищенные данные. Оценщик должен убедиться, что используется эта настройка управления. при проведении оценочных мероприятий в FCS_CKM_EXT.

5. Оценщик

должен проверить, что TSS описывает допустимую политику установки приложений

варианты, основанные на выборе, включенном в ST .Если список разрешенных приложений

выбранный, оценщик должен убедиться, что TSS включает описание каждого

характеристика приложения, на которой может быть основан список разрешений.

5. Оценщик

должен проверить, что TSS описывает допустимую политику установки приложений

варианты, основанные на выборе, включенном в ST .Если список разрешенных приложений

выбранный, оценщик должен убедиться, что TSS включает описание каждого

характеристика приложения, на которой может быть основан список разрешений.Тест 8: Оценщик должен протестировать конфигурацию TSF в качестве администратора, чтобы ограничивать определенные приложения, источники приложений или приложение установка в соответствии с руководством AGD. Оценщик должен попытаться установите неавторизованные приложения и убедитесь, что это невозможно.В Оценщик должен совместно выполнить следующие специальные тесты:

- [условно] Оценщик должен попытаться подключиться к несанкционированный репозиторий для установки приложений.

- [условно] Оценщик должен попытаться установить два приложения.

(один разрешен, а один нет) из известного разрешенного репозитория и проверьте

что заявка, отсутствующая в списке разрешений, отклоняется. Оценщик должен

также попытайтесь загрузить исполняемые файлы или установочные пакеты через USB подключения, чтобы определить, что белый список по-прежнему соблюдается

(один разрешен, а один нет) из известного разрешенного репозитория и проверьте

что заявка, отсутствующая в списке разрешений, отклоняется. Оценщик должен

также попытайтесь загрузить исполняемые файлы или установочные пакеты через USB подключения, чтобы определить, что белый список по-прежнему соблюдается

Тест 9: Тест этих функций выполняется совместно с FCS_STG_EXT.1.

Оценщик должен: просмотрите руководство AGD, чтобы убедиться, что оно описывает шаги, необходимые для импорта, изменять или удалять сертификаты в базе данных Trust Anchor, и что пользователи которые имеют право импортировать эти сертификаты (например, только администратор или и администраторы, и пользователи) идентифицированы.

Тест 10: Оценщик должен импортировать сертификаты в соответствии с руководством AGD в качестве

пользователь и / или администратор, как определено в административных инструкциях.

Оценщик должен проверить, что во время импорта не возникает ошибок. Оценщик

должен выполнить действие, требующее использования сертификата X.509v3 для предоставления

уверенность в правильности установки.

Тест 11: Оценщик должен удалить сертификат, импортированный администратором, и все

другие категории сертификатов, включенных в функциональное назначение

14 из базы данных Trust Anchor Database согласно AGD

руководство как пользователь и как администратор.

Тест 12: Оценщик должен проверить, требуется ли одобрение пользователя для регистрации

устройство в управление.

Для целей данной оценки

Активность, «связанные данные» — это данные, которые создаются приложением во время его

операции, которые не существуют независимо от существования приложения, например,

данные конфигурации или информация электронной почты, которая является частью почтового клиента. Оно делает

не, с другой стороны, ссылаться на данные, такие как документы текстового редактора (для

текстового редактора) или фотографий (для фото или камеры).

Для целей данной оценки

Активность, «связанные данные» — это данные, которые создаются приложением во время его

операции, которые не существуют независимо от существования приложения, например,

данные конфигурации или информация электронной почты, которая является частью почтового клиента. Оно делает

не, с другой стороны, ссылаться на данные, такие как документы текстового редактора (для

текстового редактора) или фотографий (для фото или камеры). Тест 13: Оценщик должен попытаться удалить приложения в соответствии с AGD.

руководство и убедитесь, что TOE больше не разрешает пользователям доступ к этим

приложения или связанные с ними данные.

Тест 16: Оценщик должен попытаться удалить любые корпоративные приложения из устройства, следуя указаниям администратора. Оценщик должен проверить, что TOE больше не разрешает пользователям доступ к этим приложениям или связанным с ними данные.

Оценщик должен изучить Руководство AGD, чтобы определить, что оно определяет, по крайней мере, для каждого категория информации, выбранной для функции 18, как включить и отключить отображение информации для этого типа информации в заблокированное состояние.

Тест 17: Для каждой категории информации, указанной в руководстве AGD, оценщик

должен убедиться, что когда этот TSF настроен на ограничение информации в соответствии с

к AGD информация больше не отображается в заблокированном состоянии.

Оценщик должен

убедитесь, что все мероприятия по оценке для DAR (FDP_DAR) проводятся с

устройство в этой конфигурации.

Оценщик должен

убедитесь, что все мероприятия по оценке для DAR (FDP_DAR) проводятся с

устройство в этой конфигурации. Тест 19: Оценщик должен протестировать конфигурацию TSF в качестве администратора и, если это не ограничено администратором, то пользователь может разрешить съемные носители защита данных в состоянии покоя в соответствии с руководством AGD. Оценщик должен убедитесь, что все мероприятия по оценке для DAR (FDP_DAR) проводятся с устройство в этой конфигурации.

Тест 20: Оценщик должен выполнить следующие тесты.

- Оценщик должен включить службы определения местоположения для всего устройства и должен:

убедитесь, что приложение (например, картографическое приложение) может получить доступ

информация о местоположении TOE . Оценщик должен отключить местоположение

сервисов на уровне устройства и должно проверять, что приложение (например, отображение

application) не может получить доступ к информации о местоположении TOE .

- [условно] Если выбрано «на основе приложения», оценщик должен создать два приложения и разрешить одному использовать доступ к службам определения местоположения а другой не имеет доступа к службам определения местоположения.Оценщик должен проверить каждое приложение, пытающееся получить доступ к службам определения местоположения индивидуально. Оценщик должен удостовериться, что разрешенное приложение может получить доступ к службам определения местоположения, а отключенное приложение не возможность доступа к службам определения местоположения.

Тест 21: Оценщик должен проверить, что TSS утверждает, поддерживает ли TOE BAF и / или гибридная аутентификация. Если TOE не включает BAF и / или гибрид аутентификация этот тест неявно выполняется.

- [условно] Если выбран BAF , оценщик должен проверить, что TSS описывает процедуру включения / выключения BAF .

Если TOE включает

нескольких BAF, оценщик должен убедиться, что TSS описывает, как

включить / отключить каждый BAF , особенно если могут быть

индивидуально включен / отключен.Оценщик должен сконфигурировать TOE так, чтобы

позволить каждому поддерживаемому BAF пройти аутентификацию и подтвердить, что успешный

аутентификация может быть достигнута с помощью BAF . Оценщик должен сконфигурировать TOE , чтобы отключить использование каждого поддерживаемого BAF для аутентификации и

подтвердите, что BAF не может использоваться для аутентификации.

Если TOE включает

нескольких BAF, оценщик должен убедиться, что TSS описывает, как

включить / отключить каждый BAF , особенно если могут быть

индивидуально включен / отключен.Оценщик должен сконфигурировать TOE так, чтобы

позволить каждому поддерживаемому BAF пройти аутентификацию и подтвердить, что успешный

аутентификация может быть достигнута с помощью BAF . Оценщик должен сконфигурировать TOE , чтобы отключить использование каждого поддерживаемого BAF для аутентификации и

подтвердите, что BAF не может использоваться для аутентификации. - [условно] Если выбран «Гибрид», оценщик должен проверить, что TSS описывает процедуру включения / выключения гибридного (биометрического

учетные данные и PIN / пароль) аутентификации.

Оценщик должен сконфигурировать TOE , чтобы разрешить гибридную аутентификацию для аутентификации и подтверждения того, что

успешной аутентификации можно добиться с помощью гибридной аутентификации.Оценщик должен сконфигурировать ОО , чтобы запретить использование гибридного

аутентификации и подтвердите, что гибридную аутентификацию нельзя использовать для

аутентифицировать.

Оценщик должен сконфигурировать TOE , чтобы разрешить гибридную аутентификацию для аутентификации и подтверждения того, что

успешной аутентификации можно добиться с помощью гибридной аутентификации.Оценщик должен сконфигурировать ОО , чтобы запретить использование гибридного

аутентификации и подтвердите, что гибридную аутентификацию нельзя использовать для

аутентифицировать.

Тест 22: Тест этой функции выполняется вместе с FIA_X509_EXT.2.2,

FCS_TLSC_EXT.1.3 в пакете безопасности транспортного уровня.

Тест 23: Оценщик должен протестировать конфигурацию TSF для включения и отключения

возможности передачи данных через каждый доступный извне аппаратный порт (например,грамм. USB , SD-карта, HDMI ), перечисленные автором ST . Оценщик должен использовать test

оборудование для конкретного интерфейса, чтобы гарантировать отсутствие низкоуровневой сигнализации.

происходит на всех выводах, используемых для передачи данных, когда они отключены. Для каждого

отключена возможность передачи данных, оценщик должен повторить этот тест,

перезагрузить устройство в нормальный рабочий режим и убедиться, что

возможность отключена на этапе загрузки и раннего выполнения

устройство.

Тест 24: Оценщик должен попытаться отключить каждый из перечисленных протоколов в

назначение. Оценщик должен проверить, что удаленные устройства больше не могут получить доступ

ресурсы TOE или TOE с использованием любых отключенных протоколов.

Тест 26: Для каждого механизма, перечисленного в руководстве AGD, которое дает Пароль »или другие средства, позволяющие выполнять локальную аутентификацию. обойдены, оценщик должен отключить функцию и убедиться, что они не может обойти процесс локальной аутентификации.

Тест 27: оценщик должен попытаться стереть данные предприятия, постоянно хранящиеся на устройстве. согласно указаниям администратора. Оценщик должен проверить, что данные больше не доступны для пользователя.

В оценщик должен убедиться, что TSS описывает, как утверждение заявки выполнить выбранное действие (импорт, удаление) в отношении сертификатов в База данных якоря доверия выполняется (например, всплывающее окно, настройка политики и т. Д.).

Оценщик должен также проверить, что документация API предоставляется в соответствии с Разделом 5.2.2 Class ADV: Development включает любые функции безопасности

(импорт, изменение или уничтожение базы данных якорей доверия), разрешенные приложениями.

Тест 28: Оценщик должен выполнить один из следующих тестов:

- [условно] Если приложения могут импортировать сертификаты в траст

Якорная база данных, оценщик должен написать, или разработчик должен предоставить

доступ к, приложение, которое импортирует сертификат в Trust Anchor

База данных. Оценщик должен удостовериться, что TOE требует утверждения перед

разрешение приложению импортировать сертификат:

- Оценщик должен отклонить утверждения для проверки того, что приложение не может импортировать сертификат.Сбой импорта должен быть протестирован путем попытки проверки сертификата, связанного с сертификат, импорт которого была предпринята (как описано в Оценочная деятельность для FIA_X509_EXT.1).

- Оценщик должен повторить тест, позволяя утверждению убедитесь, что приложение может импортировать сертификат и что происходит проверка.

- [условно] Если приложения могут удалять сертификаты в доверии

Якорная база данных, оценщик должен написать, или разработчик должен предоставить

доступ к, приложение, которое удаляет сертификаты из якоря доверия

База данных.

Оценщик должен удостовериться, что TOE требует утверждения перед

разрешение приложению удалить сертификат:

Оценщик должен удостовериться, что TOE требует утверждения перед

разрешение приложению удалить сертификат:- Оценщик должен отклонить утверждения, чтобы убедиться, что приложение не может удалить сертификат. Неудача при удалении должен быть протестирован путем попытки проверки сертификата, связанного с сертификат, удаление которого была предпринята (как описано в Оценочная деятельность для FIA_X509_EXT.1).

Тест 29: Тест этой функции выполняется вместе с FIA_X509_EXT.2.2.

В оценщик должен убедиться, что TSS описывает, какие сотовые протоколы могут быть отключен. Оценщик должен подтвердить, что руководство AGD описывает процедура отключения каждого сотового протокола, указанного в TSS .

Тест 30: Оценщик должен попытаться отключить каждый сотовый протокол в соответствии с

руководство администратора. Оценщик должен попытаться подключить устройство к

сотовой сети и с помощью инструментов сетевого анализа убедитесь, что устройство

не позволяет согласовывать отключенные протоколы.

Оценщик должен попытаться подключить устройство к

сотовой сети и с помощью инструментов сетевого анализа убедитесь, что устройство

не позволяет согласовывать отключенные протоколы.

Тест 32: Тест этой функции выполняется вместе с FPT_TUD_EXT.4.1.

В оценщик должен удостовериться, что TSS описывает, как утверждение исключений для совместное использование ключей / секретов несколькими приложениями (например, всплывающее окно, настройки политики и т. д.).

Тест 33: Тест этой функции выполняется вместе с FCS_STG_EXT.1.

g., всплывающее окно, настройки политики и т. д.).

g., всплывающее окно, настройки политики и т. д.). Тест 34: Тест этой функции выполняется вместе с FCS_STG_EXT.1.

Тест 35: Тест этой функции выполняется вместе с FTA_TAB.1.

Тест 37: Тест этой функции выполняется вместе с FPT_NOT_EXT.2.1.

В оценщик должен убедиться, что TSS включает описание того, как данные передаются. можно управлять через USB .

Тест 38: Оценщик должен выполнить следующие тесты на основе сделанного выбора. в таблице:

- [условно] Оценщик должен отключить режим массовой памяти USB ,

подключите устройство к компьютеру и убедитесь, что компьютер не может смонтировать TOE в качестве привода.Оценщик должен перезагрузить TOE и повторить этот тест.

с другими поддерживаемыми вспомогательными режимами загрузки.

с другими поддерживаемыми вспомогательными режимами загрузки. - [условно] Оценщик должен отключить передачу данных USB без аутентификации пользователя, подключите устройство к компьютеру и убедитесь, что TOE требует аутентификации пользователя, прежде чем компьютер сможет получить доступ к данным TOE . Оценщик должен перезагрузить TOE и повторить этот тест с другими поддерживаемыми вспомогательные режимы загрузки.

- [условно] Оценщик должен отключить передачу данных USB без

подключив системную аутентификацию, подключите устройство к компьютеру и

убедитесь, что TOE требует аутентификации подключенной системы перед

компьютер может получить доступ к данным TOE . Затем оценщик должен подключить TOE к

другой компьютер и убедитесь, что компьютер не может получить доступ к данным TOE . В

затем оценщик должен подключить TOE к исходному компьютеру и проверить

что компьютер может получить доступ к данным TOE .

В оценщик должен убедиться, что TSS включает описание доступной резервной копии. методы, которые можно включить / отключить. Если «выбранные приложения или выбранные группы приложений выбраны, TSS должен включать в себя приложения групп резервное копирование приложений может быть включено / отключено.

Тест 39: Если выбраны «все приложения», оценщик должен отключить каждое выбранное расположение резервной копии и убедитесь, что TOE не может выполнить резервное копирование.В затем оценщик должен включить каждое выбранное резервное хранилище по очереди и проверить что TOE может выполнять резервное копирование.

Если «выбранные приложения»

выбрано, оценщик должен по очереди отключить каждое выбранное хранилище резервных копий.

и убедитесь, что для выбранного приложения TOE предотвращает резервное копирование

происходит. Затем оценщик должен включить каждое выбранное резервное хранилище по очереди. и убедитесь, что для выбранного приложения TOE может выполнять резервное копирование.

и убедитесь, что для выбранного приложения TOE может выполнять резервное копирование.

Если выбрано «выбранные группы приложений», то оценщик должен по очереди отключить каждое выбранное хранилище резервных копий и убедиться, что для группы приложений TOE предотвращает создание резервной копии. В затем оценщик должен включить каждое выбранное резервное хранилище по очереди и проверить Группа приложений TOE может выполнять резервное копирование.

Если

выбраны «данные конфигурации», оценщик должен отключить каждый выбранный

в свою очередь, и убедитесь, что TOE предотвращает резервное копирование

данные конфигурации от возникновения.Затем оценщик должен разрешить каждую выбранную

в свою очередь, и убедитесь, что TOE может выполнять резервное копирование

данные конфигурации.

Тест 40: Оценщик должен выполнить следующие тесты на основе выбора в функция 41.

- [условно] Оценщик должен разрешить функциональность точки доступа с помощью каждый из поддерживаемых методов аутентификации. Оценщик должен подключитесь к точке доступа с другим устройством и убедитесь, что точка доступа функциональность требует настроенного метода аутентификации.

- [условно] Оценщик должен включить функцию модема USB с каждым из поддерживаемых методов аутентификации.Оценщик должен подключитесь к TOE через USB с другим устройством и убедитесь, что Функциональность модема требует настроенного метода аутентификации.

Тест 41: Тест этой функции выполняется вместе с FDP_ACF_EXT.1.2.

Тест 42: Оценщик должен установить политику, чтобы назначенное приложение помещен в определенную группу приложений.

Затем оценщик должен установить

назначенное приложение и убедитесь, что оно было помещено в правильную группу.

Затем оценщик должен установить

назначенное приложение и убедитесь, что оно было помещено в правильную группу. Тест 43: Оценщик должен попытаться отменить регистрацию устройства от руководства и убедитесь, что выполняются шаги, описанные в FMT_SMF_EXT.2.1. Этот тест должен выполняться вместе с FMT_SMF_EXT.2.1 Деятельность по оценке. Тест 44: Оценщик должен убедиться, что TSS содержит руководство по настройке VPN как всегда включен.Оценщик должен настроить VPN как Always-On и выполнить следующий тест.

- Оценщик должен проверить, что при подключении VPN весь трафик маршрутизируется через VPN . Этот тест проводится вместе с FDP_IFC_EXT.1.1.