требования к претендентам на классность, состав работ и экзамен

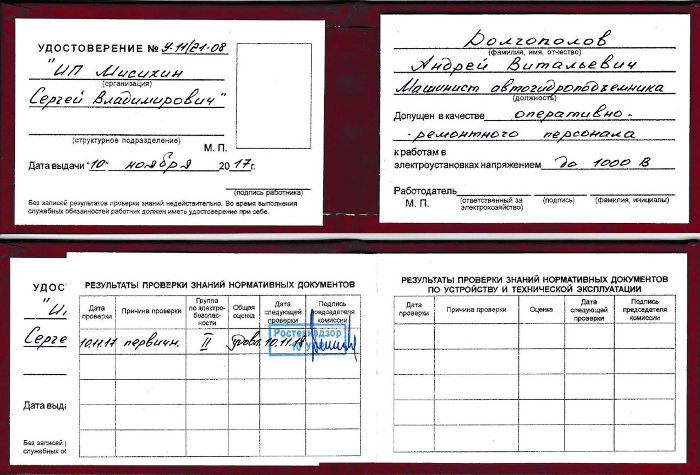

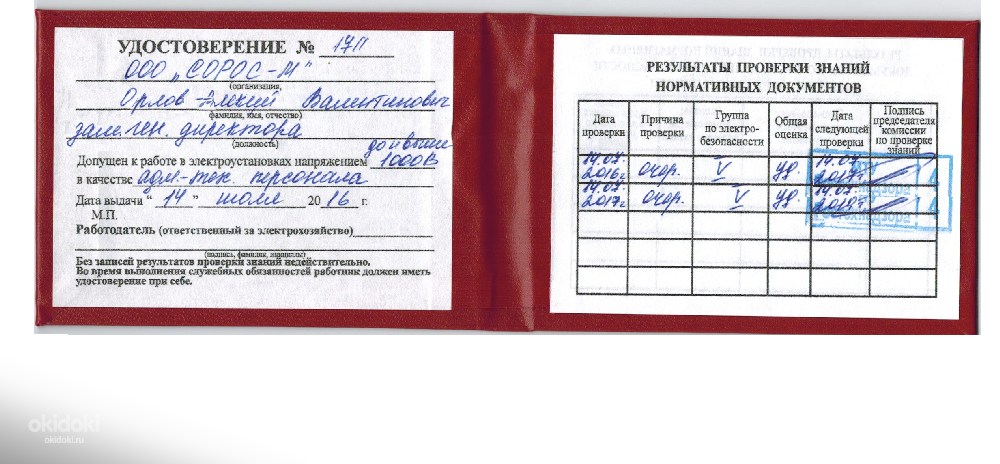

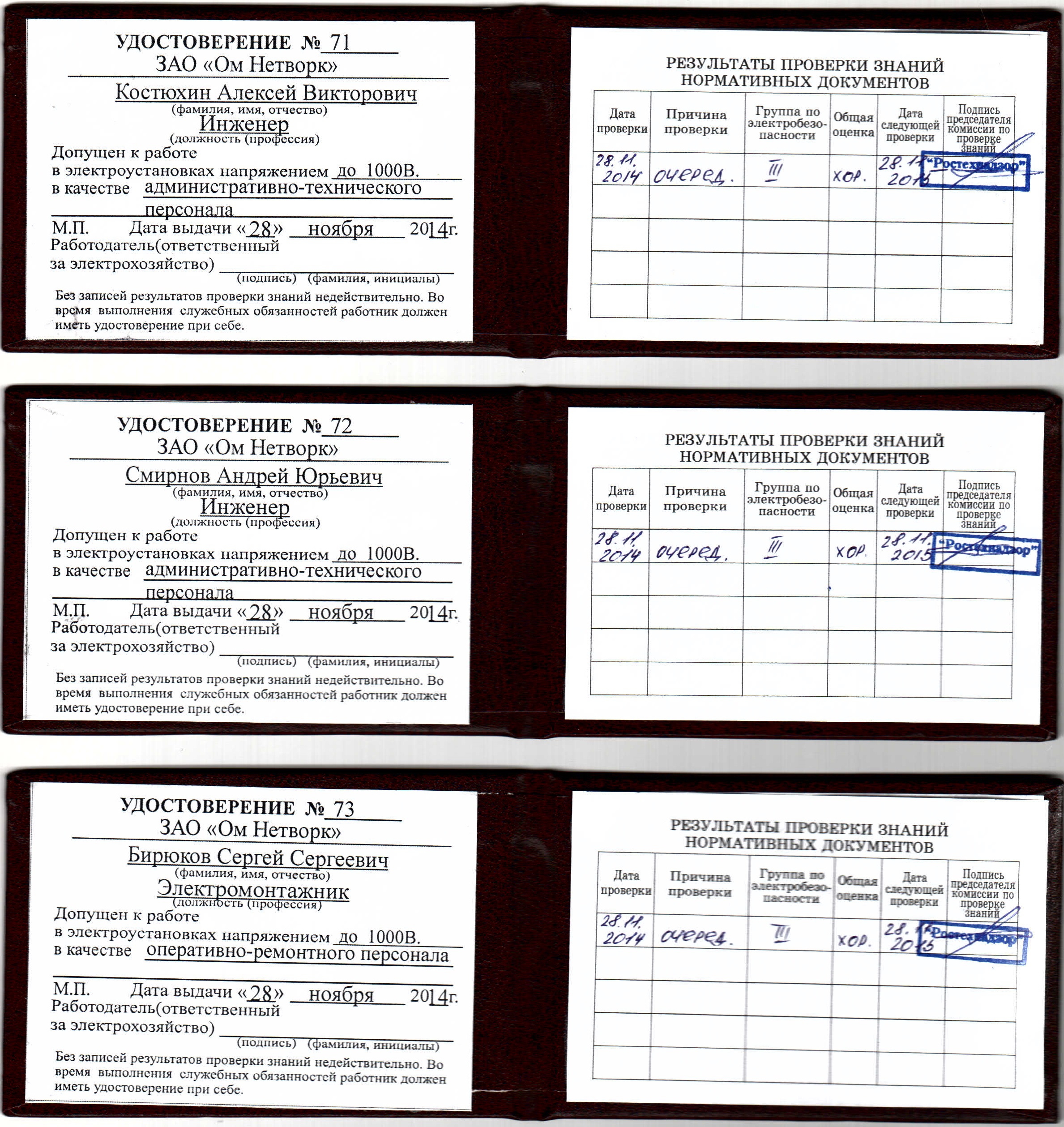

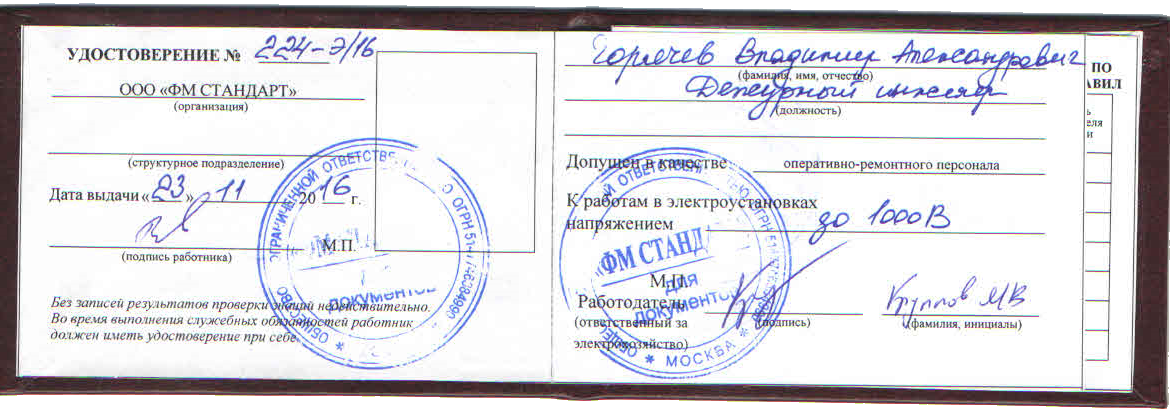

Подготовленность специалиста к ведению энерготехнических работ определённой сложности оценивается его квалификацией. Самой востребованной на производстве является группа по электробезопасности 4 — до 1000 В. Для её получения необходимо иметь знания в объёме трёх нижних уровней мастерства, стаж и образование. При подготовке кандидату предстоит изучить материал различной тематики, сдать экзамен аттестационной комиссии и получить удостоверение-допуск.

Уровень квалификации

На основе общероссийских правил и руководящих документов от Минэнерго на предприятиях разрабатывают собственные требования применительно к местным условиям, включая инструкцию по электробезопасности для 4 группы допуска. Руководитель организации определяет рабочие посты и профессии, требующие конкретной квалификации.

Присвоение или подтверждение уровня мастерства производится после медицинского обследования персонала, его обучения и сдачи экзамена специальной комиссии.

| Уровень подготовленности | Трудовой период в предыдущей квалификации (третьей группе допуска по электробезопасности), месяцев |

| Аттестат об окончании средней школы | 6 |

| Профессиональное энергетическое (ПТУ и колледж), высшее или среднетехническое образование | 3 |

| Электроподготовка институтского уровня | 2 |

Практикантам до 18 лет группа выше второй не присваивается, а четвёртая не назначается в зависимости от возраста. Для специалиста ОТ, осуществляющего контроль электроустановок, допуск 4 выдаётся при имеющемся у него производственном стаже не меньше 3 лет (необязательно на энергооборудовании).

- Осведомлённость в вопросах электротехники полного курса специализированного ПТУ, ясное представление об опасности ремонтных работ под напряжением в энергетических установках.

- Понимание правил эксплуатации оборудования и использования средств защиты, требований к пожарной безопасности, касающихся применения электричества. Умение применять знания в пределах занимаемой должности.

- Компетентность и способность разобраться в схемах сетей и приборов обслуживаемого участка. Осведомлённость в организационных и технических мероприятиях, направленных на повышение безопасности работ.

- Умение давать указания персоналу по безопасным методам ремонта электроустановок, обучать членов бригады, организовывать и контролировать исполнение заданий.

- Знание приёмов обращения с попавшими под напряжение людьми для выведения их из зоны поражения, элементарных реанимационных действий по восстановлению сердцебиения и дыхания, умение практически применить.

Способность передать мастерство оказания первой помощи подчинённому персоналу.

Способность передать мастерство оказания первой помощи подчинённому персоналу.

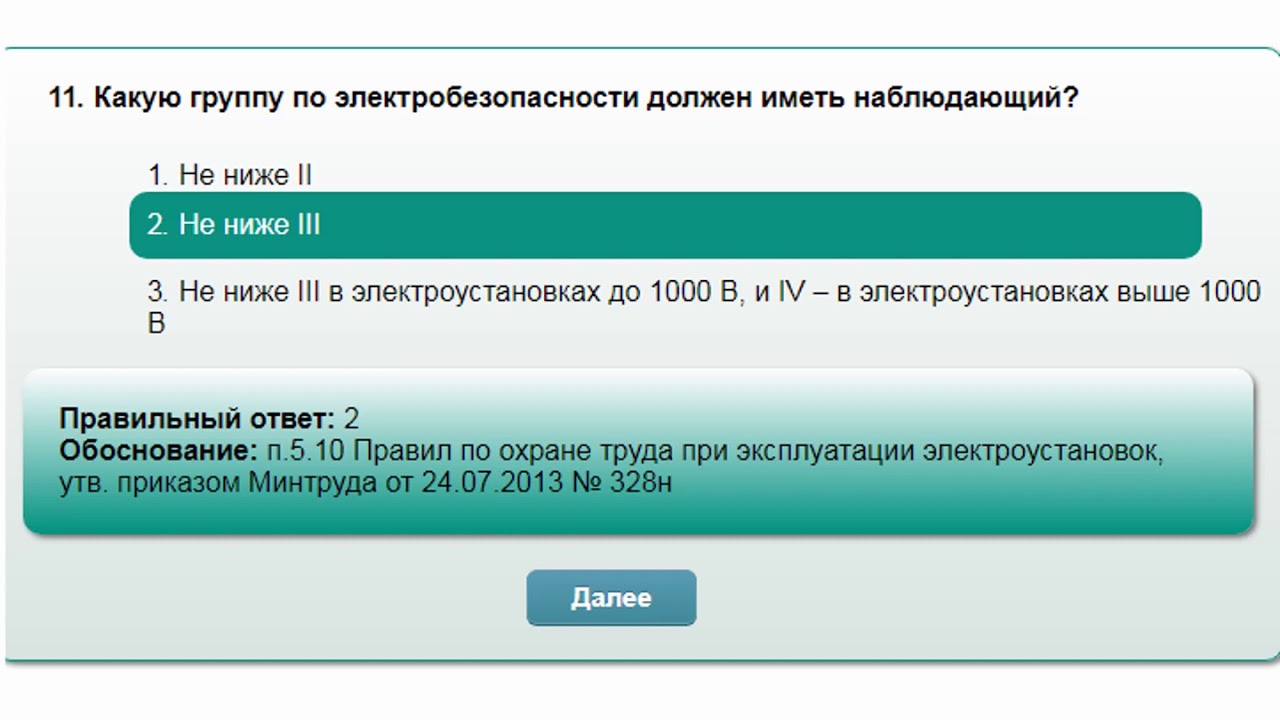

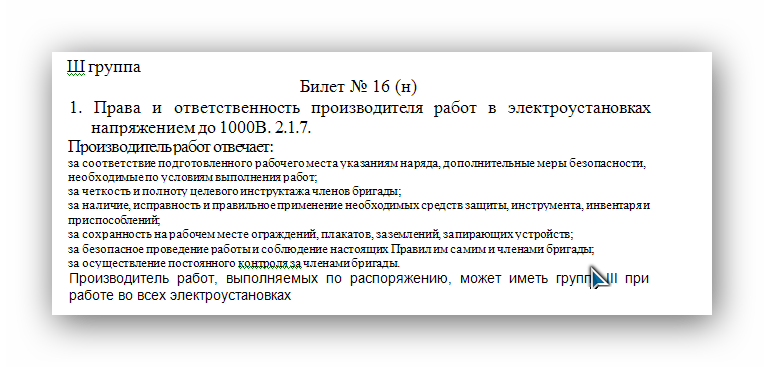

Полномочия у специалиста с 4 группой электробезопасности немалые: на него могут возложить содержание электрохозяйства предприятия, назначить председателем комиссии по проведению инструктажа для работников нижнего 1 уровня квалификации, поручить обучение персонала на 2 группу электробезопасности и оперативных монтёров на рабочем месте.

Обладатели классности 4 выдают наряды на обслуживание установок <1000 В и распоряжения по выполнению работ в сетях больше 1 кВ по списку, утверждённому ответственным за электрохозяйство.

Темы для подготовки

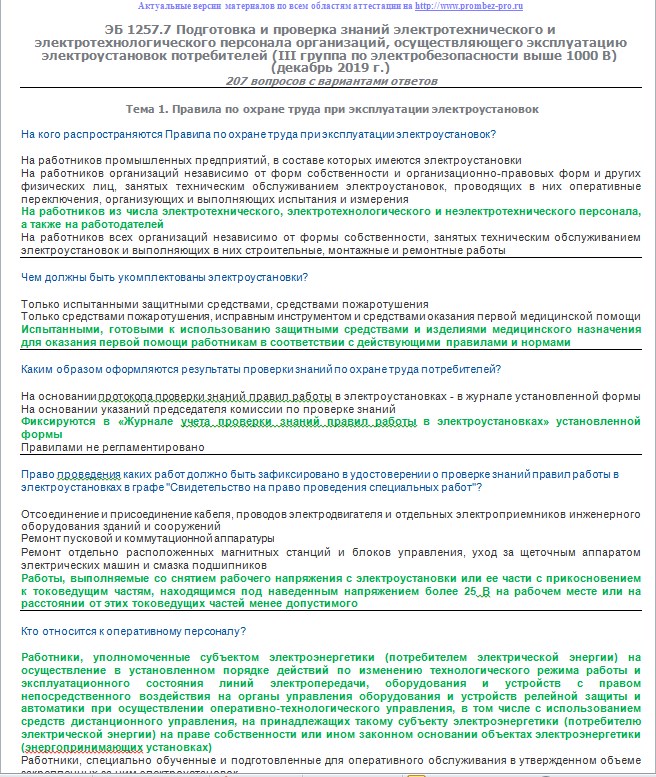

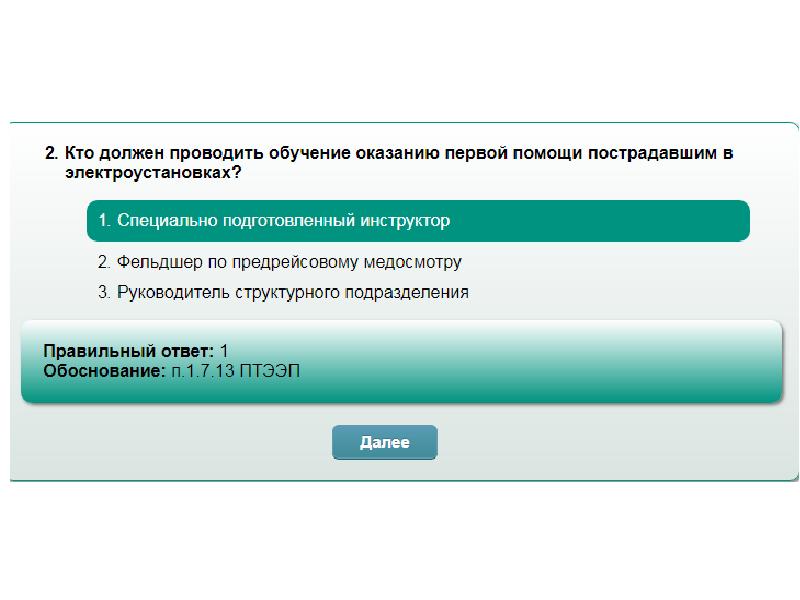

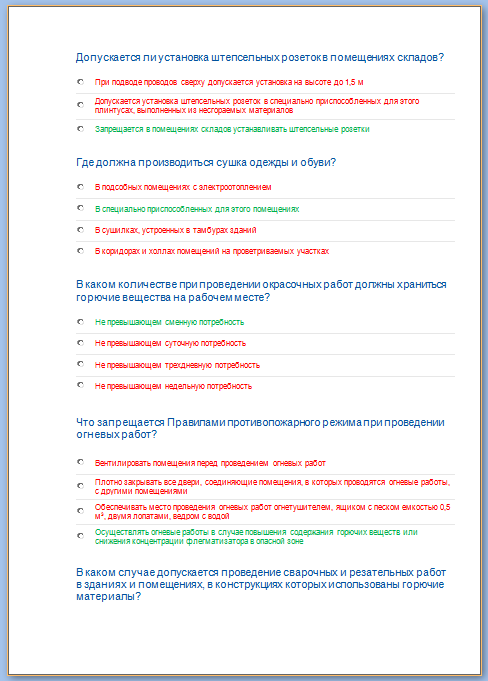

Обучение на 4 группу допуска по электробезопасности до 1000 и больше вольт проводится по программе, утверждённой территориальным органом Ростехнадзора. Регламент рассчитан на 72 часа, используется методика Олимпокс, согласованная с РТН. При составлении билетов применяют следующие темы:

При составлении билетов применяют следующие темы:

- Электроустановки — 45 вопросов. Сведения по смонтированному на участке оборудованию. Требования безопасности, ответственность и надзор за соблюдением правил и норм эксплуатации.

- Персонал — 32 задания. Описание оперативного, ремонтного, административно-технического и электротехнологического штата. Инструктажи, стажировка, условия получения групп безопасности.

- Производство работ — 66 положений по организационным мероприятиям: состав бригады и ответственные за нормативное выполнение, способы снятия напряжения. Испытания и измерения в установленном оборудовании.

- Меры по сохранению приборов — 30 задач. Виды заземлений, изоляции и молниезащиты. Методы обеспечения электробезопасности.

- Средства защиты от воздействия напряжения и тока (25 вопросов), правила использования и технические требования к СИЗ.

- Освобождение пострадавших от поражения электричеством, оказание экстренной помощи — 13 позиций.

Методика Олимпокс используется для сотрудников, задействованных на работах с энергетическим оборудованием, и руководителей, контролирующих действия линейного персонала. Программу тестирования применяют онлайн или устанавливают на ПК в обучающих центрах или непосредственно на предприятиях.

Аттестация на группу допуска

Один из вариантов повышения квалификации — посещение специальных курсов. После обучения соискатель классности четвёртого уровня отвечает на вопросы по билетам или тестирование на компьютере. Заключение о проверенных знаниях выдаёт комиссия, которая создаётся в следующих организациях:

- Предприятие с численностью не меньше 50 специалистов, занимающихся вопросами электробезопасности. Состав: главный инженер, назначенный приказом ответственный за энергохозяйство производства сотрудник Ростехнадзора. Количество членов комиссии не может быть меньше трёх человек.

Её состав формируется руководителем предприятия.

Её состав формируется руководителем предприятия. - Территориальное подразделение РТН. Чтобы провести аттестацию в надзорном органе, предварительно подаётся заявка, контора назначает день присутствия. Постоянная комиссия работает по установленному графику.

- Учебный центр также обладает правом проверки знаний и выдачи удостоверения. Участие в испытании представителя Ростехнадзора обязательно.

Результаты аттестации вписывают в специальный журнал и фиксируют подписями членов комиссии. При успешной сдаче экзамена специалист получает корочки права работы в электроустановках, соответствующие 4 группе допуска. Периодическая проверка электротехнологического и технического персонала проводится ежегодно, если работы ведутся в энергоустановках.

Инженеры по охране труда, сотрудники, которые не работают непосредственно на оборудовании, и прочие административно-технические служащие аттестуются 1 раз в 3 года.

Роскачество: лучшие мобильные приложения для видеозвонков

Компании сообщаютМероприятия

| 16.09.2021Zoom обошел Skype по совокупности критериев, но уступил по удобству Лучшими среди мессенджеров и соцсетей признаны Telegram, «ВКонтакте» и WhatsApp на iOS, а также Telegram, «ВКонтакте» и «Одноклассники» на Android.

Центр цифровой экспертизы Роскачества провел исследование наиболее популярных мобильных приложений для видеозвонков.

Испытания проводились по 162 критериям для специализированных сервисов видеосвязи и по 140 критериям для мессенджеров и социальных сетей. Также проводился дополнительный тест приложений на безопасность с использованием специализированного ПО. В результате были проверены все ключевые функции, оценены удобство, информационная безопасность, производительность и надежность приложений видеозвонков.

Были протестированы 19 приложений-мессенджеров и социальных сетей: 10 для iOS и 9 для Android, а также 2 специализированных сервиса видеосвязи (версии Skype и Zoom для обеих платформ).

Более половины исследованных приложений на обеих платформах по совокупности всех критериев получили отметку выше 4 баллов за безопасность – это очень высокий показатель. Нерекомендуемых к использованию в рамках рейтинга нет.

По результатам тестирования наиболее функциональные приложения среди мессенджеров и социальных сетей – Telegram, «ВКонтакте» и «Одноклассники», а среди специализированных сервисов видеосвязи – Zoom.

Наиболее удобные – среди мессенджеров и соцсетей на iOS это Telegram, WhatsApp и Facebook Messenger, на Android – WhatsApp, «Одноклассники» и Facebook Messenger. Skype здесь немного обошел Zoom.

Что касается информационной безопасности, все приложения показали хорошие результаты, но есть ряд моментов, на которые стоит обратить внимание. Skype и Zoom оказались по безопасности идентичны.

В исследовании группа критериев по безопасности составила 15% от итоговой оценки приложений. Эксперты оценивали, запрашивает ли сервис только минимально необходимые пользовательские данные и

разрешения. Дополнительно анализировалось, требует ли приложение придумать сложный пароль для аккаунта (и позволяет ли защитить паролем сам вход).

Дополнительно анализировалось, требует ли приложение придумать сложный пароль для аккаунта (и позволяет ли защитить паролем сам вход).

Четыре приложения запрашивают избыточные данные для регистрации: «ВКонтакте», «Одноклассники», Instagram и Face Time. Сложный пароль не требуют Discord и Instagram. Защитить паролем само приложение позволяют только Telegram, WhatsApp и «ВКонтакте». Zoom и Skype позволяют «запаролить» приложение только в версии для iOS.

Отдельно анализировалась безопасность передачи данных приложения и пользовательских данных. Для этого эксперты производили захват всего трафика, который пересылает приложение, с помощью специализированного ПО (Wireshark), а затем анализировали его на наличие незашифрованных данных.

В итоге все приложения показали себя как достаточно безопасные. Практически все приложения мессенджеров и соцсетей получили высокие (выше 4 баллов) оценки, за исключением Instagram. Zoom и Skype

также продемонстрировали на обеих платформах высокий уровень безопасности с минимальными различиями (менее 0,1 балла). Возможность предоставления сервисами данных пользователей правоохранительным

органам не рассматривалась.

Возможность предоставления сервисами данных пользователей правоохранительным

органам не рассматривалась.

Дополнительно к параметрам, проверенным в ходе исследования, эксперты Роскачества провели проверку всех приложений на Android анализатором на наличие уязвимостей и НДВ «Solar appScreener». В итоге были выявлены следующие потенциальные уязвимости: обращение к DNS производилось в 81% случаев, небезопасная рефлексия выявлена у 72% исследованных приложений. Небезопасная собственная реализация SSL – 45%. Слабый алгоритм хеширования обнаружился у 72% исследованных приложений.

Антон Куканов, заместитель руководителя Роскачества: «Согласно проведенному Роскачеством социологическому исследованию, среди устройств, на которых респонденты используют сервисы для видеосвязи,

лидируют смартфоны (86,8%). Две ключевые задачи, для которых с большим отрывом используют сервисы видеосвязи, это общение с родными и близкими (83,2%) и рабочие вопросы (46%). Большинство

опрошенных пользуется сервисами для видеосвязи несколько раз в неделю (39,4%). Подавляющее большинство респондентов использует более одного сервиса для видеозвонков на своих устройствах (67,9%).»

Подавляющее большинство респондентов использует более одного сервиса для видеозвонков на своих устройствах (67,9%).»

Исследование проводилось Центром цифровой экспертизы Роскачества. За четыре года работы ЦЦЭ провел десятки исследований мобильных приложений в ключевых социально-значимых категориях. При разработке методологии исследования учитывались потребности пользователей (проводились глубинные интервью, социологическое исследование и семантический анализ отзывов в магазинах приложений), а сама методика испытаний обсуждалась и дорабатывалась отраслевыми экспертами в рамках заседания рабочей группы ТК 702.

Мобильные приложения Видеоконференцсвязь

НГТУ. Общежития

Условия проживанияОбщежития двух типов: секционного (№ 6 и 7) и коридорного (№ 1, 2, 3, 4, 5). Кроме того, в здании общежития № 6 находится общежитие повышенной комфортности (ОПК). Вход в общежитие со двора, напротив спортивной площадки.

В общежитиях секционного типа каждая секция состоит из двухкомнатных блоков, каждый из которых снабжен отдельной прихожей, туалетом и умывальником. Одна комната в блоке рассчитана на четырех человек, вторая — на двух.

Одна комната в блоке рассчитана на четырех человек, вторая — на двух.

В общежитии повышенной комфортности в блоке находятся две жилые комнаты, прихожая, туалет и душевая. Одна комната рассчитана на 2-х человек, вторая комната — на 3-х. Комнаты укомплектованы мебелью: деревянные кровати с матрацем, тумбочки, стол, стулья, шкаф для белья. В прихожей находится мебельная прихожая и холодильник на 5 человек, проживающих в этом блоке.

В ОПК выдается подушка, одеяло, покрывало, комплект постельного белья. Замена и стирка белья 1 раз в неделю, можно пользоваться своим постельным бельем, которое студент стирает самостоятельно.

На 2, 3, 4 этажах находится кухня и прачечная. На кухне готовят на электрических плитах, в блоке можно использовать микроволновую печь, чайник, мультиварку.

Есть точка доступа в интернет, к которой можно подключить всю оргтехнику проживающих в комнате.

В общежитиях коридорного типа на этаже расположено два больших туалета и умывальника. Комнаты в таких общежитиях рассчитаны на четырех человек.

Комнаты в таких общежитиях рассчитаны на четырех человек.

Общих кухонь в общежитиях нет, готовят студенты в своих комнатах. Душевые комнаты находятся в подвальных помещениях.

Комнаты в общежитиях укомплектованы необходимой мебелью, есть возможность поставить компьютер. Есть точка доступа в интернет, к которой можно подключить всю оргтехнику проживающих в комнате. При желании проживающие могут пользоваться постельными принадлежностями, выдаваемыми в общежитии, либо привозить свои. Стирка и обмен постельных принадлежностей, выдаваемых университетом, производится не менее 1 раза в 10 дней.

Проживающие могут использовать необходимую бытовую технику, кроме электрических и газовых плит конфорочного типа: холодильники, мультиварки, чайники, микроволновки.В общежитии для аспирантов, докторантов, преподавателей и сотрудников на каждом этаже по 42 комнаты с санузлом, душем и кухонным отсеком.

Роскачество назвало лучшие мобильные приложения для видеозвонков | ОБЩЕСТВО

Центр цифровой экспертизы Роскачества провел исследование наиболее популярных мобильных приложений для видеозвонков. Для этой цели эксперты выбрали самые популярные приложения по итогам опроса потребителей.

Для этой цели эксперты выбрали самые популярные приложения по итогам опроса потребителей.

Испытания проводились по 162 критериям для специализированных сервисов видеосвязи и по 140 критериям для мессенджеров и социальных сетей. Также проводился дополнительный тест приложений на безопасность с использованием специализированного ПО. В результате были проверены все ключевые функции, оценены удобство, информационная безопасность, производительность и надежность приложений видеозвонков.

Более половины исследованных приложений на обеих платформах по совокупности всех критериев получили отметку выше 4 баллов за безопасность – это очень высокий показатель. Нерекомендуемых к использованию в рамках рейтинга нет.

По результатам тестирования наиболее функциональные приложения среди мессенджеров и социальных сетей – Telegram, «ВКонтакте» и «Одноклассники», а среди специализированных сервисов видеосвязи – Zoom.

Наиболее удобные – среди мессенджеров и соцсетей на iOS это Telegram, WhatsApp и Facebook Messenger, на Android – WhatsApp, «Одноклассники» и Facebook Messenger. Skype здесь немного обошел Zoom.

Skype здесь немного обошел Zoom.

Информационная безопасность

Информационная безопасность для сервисов видеосвязи критически важна, так как при перехвате данных или взломе аккаунта могут быть скомпрометированы приватные или рабочие разговоры пользователя, а также переписки в чатах и записи прошлых бесед. В этом исследовании группа критериев по безопасности составила 15% от итоговой оценки приложений. В процессе исследования эксперты оценивали, запрашивает ли сервис только минимально необходимые пользовательские данные и разрешения. Дополнительно анализировалось, требует ли приложение придумать сложный пароль для аккаунта (и позволяет ли защитить паролем сам вход).

Четыре приложения запрашивают избыточные данные для регистрации: «ВКонтакте», «Одноклассники», Instagram и Face Time. Сложный пароль не требуют Discord и Instagram. Защитить паролем само приложение позволяют только Telegram, WhatsApp и «ВКонтакте». Zoom и Skype позволяют «запаролить» приложение только в версии для iOS.

В итоге все приложения показали себя как достаточно безопасные. Практически все приложения мессенджеров и соцсетей получили высокие (выше 4 баллов) оценки, за исключением Instagram. Zoom и Skype также продемонстрировали на обеих платформах высокий уровень безопасности с минимальными различиями (менее 0,1 балла). Возможность предоставления сервисами данных пользователей правоохранительным органам не рассматривалась.

Информационная безопасность и ДНК / Блог компании Timeweb / Хабр

Предлагаю вашему вниманию 4 кейса, которые заставляют задуматься о будущем приватности и информационной безопасности.

FamilyTreeDNA — это подразделение Gene by Gene, коммерческой компании по генетическому тестированию, базирующейся в Хьюстоне, штат Техас. FamilyTreeDNA предлагает анализ аутосомной ДНК, Y-ДНК и митохондриальной ДНК людям для генеалогических целей. Имея базу данных из более чем двух миллионов записей, это самая популярная компания в мире по анализу Y-ДНК и митохондриальной ДНК и четвертая по популярности по аутосомной ДНК.В Европе это самая популярная компания по анализу аутосомной ДНК. Family Tree DNA и Gene by Gene были поглощены австралийской компанией MyDNA в январе 2021 года.

Расследование при помощи ДНК — Law Enforcement Matching (LEM). Для полиции и ФБР выработали отдельный процесс загрузки генетических файлов в базу данных. Файлы, загруженные полицией, теперь должны использоваться для идентификации мертвого человека или виновного в убийстве или сексуальном посягательстве.

В апреле 2018 года полиция арестовала Джозефа Джеймса ДеАнджело по подозрению в том, что он убийца из Голден Стэйт: человек, предположительно ответственный за более 50 изнасилований, 12 убийств и более 120 краж со взломом в штате Калифорния в 70-х и 80-х годах. Это был первый прецедент использования генеалогических онлайн баз данных.

Новым в сотрудничестве FamilyTreeDNA с ФБР является то, что впервые частная генеалогическая компания публично призналась в добровольном предоставлении правоохранительным органам доступа к своей базе данных.

Компания не подписывала контракт с ФБР, но согласилась предоставить свою частную лабораторию для тестирования образцов ДНК по запросу ФБР и загружать профили в свою базу данных на индивидуальной основе. Это происходит с осени 2017 года. Компания сотрудничала с ФБР примерно по 10 делам.

В этом и других случаях, связанных с поиском ДНК, они загрузили генетический профайл, полученный из образцов ДНК, в онлайн-генеалогическую базу данных и обнаружили, что он соответствует дальним родственникам — троюродным и четвероюродным кузенам — того, кто оставил свою ДНК на местах преступления.

Сопоставление с записями базы данных помогло следователям сначала установить местонахождение троюродных и четвертых кузенов ДеАнджело. Соответствие ДНК в конечном итоге привело к самому ДеАнджело, который был арестован по шести пунктам обвинения в убийстве первой степени.

Дело не в том, что ДеАнджело отправил образец своей ДНК на какой-либо из многочисленных генеалогических сайтов в Интернете, таких как FamilyTreeDNA, 23andMe или AncestryDNA. А в том, что это были родственники со схожей генетикой.

А в том, что это были родственники со схожей генетикой.

Согласно исследованию, опубликованному в октябре, в США уже столько данных о ДНК, что скоро не нужно будет сдавать образец слюны самому, чтобы вас можно было идентифицировать по вашей ДНК.

Сейчас более 60% европеоидов можно вычислить по образцам ДНК их троюродных и четвероюродных родственников.

Благодаря сотрудничеству с FamilyTreeDNA, ФБР получило доступ к более чем миллиону профилей ДНК, большинство из которых были загружены до того, как клиенты компании узнали о ее отношениях с ФБР.

Вроде бы можно и отказаться, но FamilyTreeDNA изменили пользовательское соглашение, и теперь все клиенты обязаны поставить галочку, что они согласны предоставлять свои ДНК-данные правоохранительным органам.

Источник

Ancestry.com LLC — это частная онлайн-компания, базирующаяся в Лехе, штат Юта. Крупнейшая в мире коммерческая генеалогическая компания, она управляет сетью генеалогических, исторических записей и связанных с ними веб-сайтов по генетической генеалогии.По состоянию на ноябрь 2018 года, компания заявила, что предоставляет доступ примерно к 10 миллиардам исторических записей, имеет 3 миллиона платных подписчиков и продала клиентам 18 миллионов наборов для теста ДНК. 6 августа 2020 года Blackstone Group объявила о планах по приобретению компании в рамках сделки на сумму 4,7 миллиарда долларов.

В Канаде поймали беженца-наркоторговца и решили депортировать. Но когда его отправили в Либерию, его не захотели принимать, сказали, мол, «не наш» и отправили обратно в Канаду. Так длилось несколько лет, пока ему не провели ДНК-тест, и теперь правозащитники обвиняют Ancestry.com и FamilyTreeDNA.com в том, что они способствуют депортации несчастных беженцев. Обе компании отрицают свою связь с правоохранительными органами.

Источник

23andMe, Inc. — публичная компания в области личной геномики и биотехнологии, базирующаяся в Саннивейле, Калифорния. Она наиболее известна тем, что предоставляет услугу генетического тестирования напрямую потребителю, в рамках которой клиенты предоставляют образец слюны, который анализируется в лаборатории с использованием генотипирования однонуклеотидного полиморфизма для создания отчетов, касающихся происхождения клиента и генетической предрасположенности к заболеваниям.В 2007 году 23andMe стала первой компанией, которая начала предлагать тесты на аутосомную ДНК на предмет предков, которые сейчас используют все другие крупные компании. Её бизнес по генетическому тестированию на основе слюны был назван журналом Time «изобретением года» в 2008 году.

23andMe продала ДНК-данные своих 5 миллионов клиентов девятой по величине фармацевтическая компания в мире GlaxoSmithKline (GSK). Сделка на 300 миллионов долларов позволяет фармацевтической компании GSK использовать ДНК-данные для «исследования и разработки новых инновационных препаратов и потенциальных лекарств».

У пользователя есть возможность убрать галочку напротив варианта «Согласен на использование своих данных в генетических исследованиях», но 80% эту галочку оставляют.

Источник

MyHeritage — онлайн-генеалогическая платформа с веб-продуктами, мобильными и программными продуктами и услугами, которая была впервые разработана и популяризирована израильской компанией MyHeritage в 2003 году.Пользователи платформы могут получать свои родословные, загружать и просматривать фотографии, а также выполнять поиск по более чем 13 миллиардам исторических записей, среди других функций.

По состоянию на 2020 год, сервис поддерживает 42 языка и имеет более 50 миллионов пользователей по всему миру, которые построили около 52 миллионов генеалогических деревьев.

«Сегодня, 4 июня 2018 года, примерно в 13:00. EST, главный специалист по информационной безопасности MyHeritage, получил сообщение от исследователя в области безопасности о том, что он обнаружил файл с именем myheritage, содержащий адреса электронной почты и хешированные пароли, на частном сервере за пределами MyHeritage », — говорится в заявлении.

Однако он подтвердил, что данные были получены из MyHeritage и включали адреса электронной почты и хешированные пароли 92 283 889 пользователей. Никаких других данных, таких как финансовая информация пользователя, особенности ДНК и генеалогии, не было обнаружено на сервере, на котором размещены эти данные.

«У нас нет оснований полагать, что какие-либо другие системы MyHeritage были скомпрометированы… Другие типы конфиденциальных данных, такие как семейные деревья и данные ДНК, хранятся MyHeritage в отдельных системах, отдельно от тех, которые хранят адреса электронной почты, и включают дополнительные слои безопасность. У нас нет оснований полагать, что эти системы были взломаны », — заявили в компании.

Израильская компания MyHeritage сообщила, что хеш-ключ различается для каждого пароля клиента, предполагая, что они были обработаны и хешированы, что затрудняет киберпреступникам расшифровку 92 миллионов индивидуальных закодированных паролей.

Компания отметила, что соблюдает недавно принятые правила Общего регламента защиты данных (GDPR) из Европейского Союза, учитывая ее многонациональную клиентскую базу. «Мы предпринимаем шаги, чтобы проинформировать соответствующие органы, в том числе в соответствии с GDPR», — сказали в компании. Согласно правилам GDPR, принятым 25 мая, у компаний с клиентами внутри ЕС есть 72 часа, чтобы сообщить о нарушении после того, как им стало известно о происшествии.

Компания, предоставляющая услуги по генеалогии и ДНК-тестированию, заявила, что также будет внедрять функции двухфакторной аутентификации для учетных записей пользователей.

Источник

24 местных кандидата из 94 списочников

17, 18 и 19 сентября, в единые дни голосования на выборах депутатов Госдумы избиратели получат два бюллетеня — для голосования за кандидатов-одномандатников, и для голосования за партии. «Одномандатная», персональная часть выборов наиболее раскручена, по умолчанию она притягивает основное внимание в предвыборный период. Что из себя представляют региональные группы политических партий, за которые будут голосовать избиратели из Марий Эл, много ли в них кандидатов, имеющих отношение к республике — корреспондент «Idel.Реалии» проанализировал ситуацию вокруг партийного голосования.

Сайт Idel.Реалии заблокирован? Обойдите блокировку!

читать >Все местные, и с «паровозом»У «Единой России» создана региональная группа, ограниченная только пределами республики Марий Эл. Это главное отличие от предыдущих думских выборов, тогда региональная группа распространялась также на Чувашию, Мордовию и Нижегородскую область. Отдельная региональная группа была у республики также на выборах 2011 года (тогда «паровозом» тоже был действующий губернатор, Леонид Маркелов). Все четыре кандидата единороссов, имена которых будут указаны в партийном бюллетене для голосования представляют республику, являются ее жителями. Возглавляет региональную группу глава республики Александр Евстифеев. Такое решение было принято в июне на съезде партии. Евстифеев не участвовал в праймериз, он не состоит в «Единой России», его функцию эксперты определяют давно применяемым для таких случаев термином — «паровоз». Предполагается, что практически гарантированное для местных единороссов думское место перейдет к кому-то из стоящих в списке следом за Евстифеевым. Впрочем, в местных политических телеграм-каналах упоминается вариант, при котором якобы уставший от управленческого груза Евстифеев забирает думский мандат себе.

Это главное отличие от предыдущих думских выборов, тогда региональная группа распространялась также на Чувашию, Мордовию и Нижегородскую область. Отдельная региональная группа была у республики также на выборах 2011 года (тогда «паровозом» тоже был действующий губернатор, Леонид Маркелов). Все четыре кандидата единороссов, имена которых будут указаны в партийном бюллетене для голосования представляют республику, являются ее жителями. Возглавляет региональную группу глава республики Александр Евстифеев. Такое решение было принято в июне на съезде партии. Евстифеев не участвовал в праймериз, он не состоит в «Единой России», его функцию эксперты определяют давно применяемым для таких случаев термином — «паровоз». Предполагается, что практически гарантированное для местных единороссов думское место перейдет к кому-то из стоящих в списке следом за Евстифеевым. Впрочем, в местных политических телеграм-каналах упоминается вариант, при котором якобы уставший от управленческого груза Евстифеев забирает думский мандат себе. Таким образом, рассуждают анонимные авторы, губернатор наконец-то сможет покинуть Марий Эл, о чем давно мечтает.

Таким образом, рассуждают анонимные авторы, губернатор наконец-то сможет покинуть Марий Эл, о чем давно мечтает.

Следом за Евстифеевым в списке «ЕР» значатся директор МарНИИЯЛИ, заместитель спикера Госсобрания республики Евгений Кузьмин, врач –гастроэнтеролог, заместитель главврача Йошкар-Олинской горбольницы Лариса Бендер и директор Общественно-политического центра республики Марий Эл, председатель Всемарийского Совета Эдуард Александров. Если судить по официальным ресурсам и региональным СМИ вообще, наиболее раскручивается (если не принимать в расчет главу республики) кампания списочника №2, Евгения Кузьмина. В случае, если он станет депутатом Госдумы, очевидно, вакантными станут не только его мандат и должность в парламенте республики, но и место директора научно-исследовательского института языка, истории и литературы.

Кроме единороссов региональные группы в пределах только Марий Эл организовали еще три партии.

Смышляев, а также водитель, дворник и администраторВ списке региональной группы «Родины» четыре кандидата. Но к Марий Эл имеет отношение лишь самый известный из них — руководитель регионального отделения партии Андрей Смышляев. Он баллотируется и как одномандатник. Такой же возможностью быть и среди списочников, и среди одномандатников, воспользовались еще шестеро его конкурентов из других партий.

Но к Марий Эл имеет отношение лишь самый известный из них — руководитель регионального отделения партии Андрей Смышляев. Он баллотируется и как одномандатник. Такой же возможностью быть и среди списочников, и среди одномандатников, воспользовались еще шестеро его конкурентов из других партий.

Второй, третий и четвертый номера региональной группы (Марий Эл) «Родины» — жители Самары. На сайте избиркома указаны их данные о должностях, местах работы: водитель, дворник, администратор.

Трое — из Марий Эл, трое — из ТатарстанаВ относящейся лишь к Марий Эл региональной группе «Коммунистов России» три первых места в списке занимают местные партийцы: руководитель регионального отделения партии Николай Иванов, самовыдвиженец на думских выборах 2016 года Олег Казаков и временно неработающая йошкаролинка Маргарита Иванова. Самый известный из тройки, конечно же Олег Казаков. Пять лет назад никому неизвестный, не публичный кандидат занял третье место, набрав более 4 процентов голосов избирателей. Победивший на выборах Сергей Казанков в начале тогдашней кампании высказался о Казакове, как о своем спойлере. По информации депутата от КПРФ, изначально провластные политтехнологи собирались выставить против него однофамильца. Но после отказа претендентов остался лишь Олег Казаков. Его фамилия стояла в избирательном бюллетене выше фамилии Казанкова (алфавитный принцип). Олегу Казакову 60 лет, он —инспектор службы безопасности в ОАО «Маркоммунэнерго». Как публичный политик Олег Казаков, несмотря на некоторый опыт участия в выборах, не известен. Нынешняя избирательная кампания — третья на его счету.

Победивший на выборах Сергей Казанков в начале тогдашней кампании высказался о Казакове, как о своем спойлере. По информации депутата от КПРФ, изначально провластные политтехнологи собирались выставить против него однофамильца. Но после отказа претендентов остался лишь Олег Казаков. Его фамилия стояла в избирательном бюллетене выше фамилии Казанкова (алфавитный принцип). Олегу Казакову 60 лет, он —инспектор службы безопасности в ОАО «Маркоммунэнерго». Как публичный политик Олег Казаков, несмотря на некоторый опыт участия в выборах, не известен. Нынешняя избирательная кампания — третья на его счету.

Что касается трех оставшихся мест в региональной группе марийских «Коммунистов России», то их получили три жителя Татарстана.

Тоже есть местныеПартия «Яблоко» на прошлых думских выборах выставляла кандидата по Марийскому одномандатному округу, на нынешних таковых не нашлось. У партии есть региональное отделение в Марий Эл, но оно в последние годы не проявляет никакой активности. В июне, после партийного съезда появилась информация о сформированной специально для Марий Эл региональной группе «Яблока». В нее вошли двое представителей центрального аппарата партии.

В июне, после партийного съезда появилась информация о сформированной специально для Марий Эл региональной группе «Яблока». В нее вошли двое представителей центрального аппарата партии.

Номер один, Радмила Потанина, указала местом своего жительства поселок Медведево в Марий Эл. Фактически же она проживает в Москве, уже во время избирательной кампании стала сотрудницей федеральной партийной структуры, отвечает за работу с волонтерами. Потанина прожила 14 лет в Йошкар-Оле. Она периодически приезжает в республику из Москвы, где училась в вузе, а теперь еще и работает. Здесь у нее живет мама. Потанина не исключила, что сможет приехать в республику во время агитационной кампании. Сделала это, однако, без особой уверенности.

Второй номер в региональном списке «Яблока» — главный специалист Управления по продвижению законодательных инициатив и социально-экономических проектов Партии Виктор Головин.

6-1 в пользу ТатарстанаОдна из двух региональных партийных групп, включающих в себя кроме Марий Эл еще и соседний Татарстан, образована ЛДПР. В списке семь кандидатов, возглавляет его депутат Госсовета Татарстана, советник по экономике в девелоперской компании Эдуард Шарафиев. Представители Татарстана получили в этой группе еще пять мест. Единственный включенный в нее кандидат из Марий Эл — депутат Медведевского районного собрания Алексей Шерстобитов. Он баллотируется и по Марийскому одномандатному округу. Шерстобитов получил в партийном региональном списке третий номер.

В списке семь кандидатов, возглавляет его депутат Госсовета Татарстана, советник по экономике в девелоперской компании Эдуард Шарафиев. Представители Татарстана получили в этой группе еще пять мест. Единственный включенный в нее кандидат из Марий Эл — депутат Медведевского районного собрания Алексей Шерстобитов. Он баллотируется и по Марийскому одномандатному округу. Шерстобитов получил в партийном региональном списке третий номер.

Абсолютно такая же ситуация и у «Новых людей», чья региональная группа также объединяет Марий Эл и Татарстан. Шесть из семи мест получили кандидаты из большой соседней республики. Третьим номером в списке идет первый заместитель директора Йошкар-Олинской электросетевой компании, депутат горсобрания Йошкар-Олы Илья Кулалаев. Он тоже одновременно зарегистрирован кандидатом по Марийскому одномандатному округу. В эту созданную перед выборами партию Кулалаев вступил незадолго до начала избирательной кампании. В 2020 он избрался в горсобрание Йошкар-Олы как самовыдвиженец, незамедлительно вступил в фракцию «Единой России». Ранее он участвовал в праймериз единороссов и часто упоминался в различных мероприятиях с участием партийцев и членов «МГЕР». Илья Кулалаев известен как самый состоятельный депутат городского собрания Йошкар-Олы. По данным его кандидатской декларации, он также и самый богатый из кандидатов в Госдуму по Марийскому одномандатному округу с годовым доходом 9,4 миллиона руублей.

В 2020 он избрался в горсобрание Йошкар-Олы как самовыдвиженец, незамедлительно вступил в фракцию «Единой России». Ранее он участвовал в праймериз единороссов и часто упоминался в различных мероприятиях с участием партийцев и членов «МГЕР». Илья Кулалаев известен как самый состоятельный депутат городского собрания Йошкар-Олы. По данным его кандидатской декларации, он также и самый богатый из кандидатов в Госдуму по Марийскому одномандатному округу с годовым доходом 9,4 миллиона руублей.

Региональная группа «Партии Роста» распространяется на Марий Эл, Татарстан, Удмуртию и Кировскую область. В списке партии указаны 18 человек, все они — жители Татарстана.

Первым номером на выборы идет руководитель компании, депутат Госсовета республики Олег Коробченко. Вторым — руководитель аппарата Татарстанского реготделения партии, депутат сельского поселения Марат Бухараев. Третьим — директор компании, депутат сельского поселения Наталья Майорова.

Во главе объединившей три республики группыДве партийные региональные группы включают в себя три соседние республики – Марий Эл, Чувашию и Мордовию. Так у КПРФ. Региональную группу возглавляет действующий депутат Госдумы, выдвиженец коммунистов по Марийскому одномандатному округу Сергей Казанков. Второй номер — советник руководителя фракции компартии в Госдуме Ирина Филатова. Третий – Дмитрий Кузякин, депутат Госдумы, проживающий в Московской области. Четвертый — Александр Андреев, зампредседателя Госсовета Чувашии, пятый — депутат Госсобрания Марий Эл Сергей Царегородцев. Шестой — Василий Полынов, гендиректор компании и депутат горсовета города Рузаевка из Мордовии.

В списке — кандидаты из Чувашии и Марий ЭлРегиональную группу «Гражданской платформы» (она, как и у коммунистов охватывает три республики) тоже возглавил кандидат из Марий Эл. Руководитель регионального отделения партии, заместитель директора Союза лесопользователей Марий Эл Сергей Гартвик заявился и на выборы по Марийскому одномандатному округу. Вторым номером в партийном региональном списке указан управляющий директор АО Газпромбанк из Чувашии Дмитрий Сорокин, третьим — менеджер госкорпорации развития ВЭБ.РФ Александр Голицын. Кроме Гартвика Марий Эл в региональном списке партии представляют начальник отдела лесного проектирования в АО «ОКБ архитектуры и строительства» Сергей Антропов (номер четыре) и инженер-лесопатолог Станислав Демьянов (номер шесть). Итого по марийско-чувашско-мордовской группе «Гражданской платформы»: три кандидата из Марий Эл и пять — из Чувашии.

«Зеленая альтернатива» для Марий ЭлЕсли в списке «Гражданской платформы» для Марий Эл преобладают представители лесной отрасли республики, то в региональную группу «Зеленой Альтернативы» включены преимущественно местные айтишники. Как и у предыдущих двух партий, группа объединяет три поволжские республики плюс Нижегородская область. В списке указаны имена пяти кандидатов. Возглавляет группу житель Москвы, директор компании Олег Загуменников. Второй номер получил индивидуальный предприниматель из Марий Эл Юрий Целищев. Третий и четвертый номера — также представители Марий Эл: менеджер проектов в местной IT-компании Никита Моржанаев и эксперт IT-подразделения Алексей Гаврилов.

А «Зелёные» Марий Эл — в оппозицииМарийское региональное отделение Российской экологической партии «Зелёные» не поддерживает возглавившего партию в мае Андрея Нагибина, об этом корреспонденту «Idel. Реалии» сообщил руководитель реготделения Николай Семёнов. Он заявил, что считает смену руководства партии рейдерским захватом, сам Семенов и активисты регионального отделения остаются сторонниками бывшего лидера «Зеленых» Анатолия Панфилова, оспаривающего решения внеочередного съезда партии в суде. По словам Николая Семёнова, именно по этой причине Марийское региональное отделение российской экологической партии отказалось от участия в выборах. Он утвердительно ответил на вопрос, следует ли считать, что в состав региональных групп включены только поддержавшие нового руководителя кандидаты. На вопрос о причине разногласий и неприятия смены руководства Семёнов ответил, что новый лидер занимает провластные позиции, в то время как Панфилов мог поддержать, к примеру, кандидатуру самого Семенова на выборах главы Марий Эл в 2017 году (Николай Семенов выдвигался, но не получил регистрации — он не смог собрать подписи в свою поддержку, — «Idel. Реалии»). Руководитель реготделения партии также сообщил, что перед началом избирательной компании ему звонили из администрации главы Марий Эл и сожалели о его «недальновидной позиции», советовали поддержать нового руководителя партии.

Российская экологическая партия «Зелёные» сформировала региональную группу «Марий Эл — Чувашия». В ее составе — четыре кандидата. Все они представляют Чувашию.

Партия пенсионеров: двое из тринадцати«Российская партия пенсионеров за справедливость» образовала региональную группу из 13 человек, ее список будет единым для Марий Эл, Удмуртии, Нижегородской и Кировской областей.

Марий Эл представлена кандидатами Валентиной Злобиной (она баллотируется также и по Марийскому одномандатному округу) — номер три, и временно неработающим Василием Поповым — у него седьмой номер в списке. Региональную группу партии житель Москвы, а больше всего в списке нижегородцев — семь человек. Жителей Удмуртии и Марий Эл по двое, кировчанин — один.

«РПСС» Максима Шевченко: без представителей Марий Эл в списке«Российская партия свободы и справедливости» сформировала единый региональный список для Марий Эл, Чувашии, Нижегородской и Ивановской областей. В нем четыре фамилии. Его возглавляет житель Владимирской области, а последующие места получили москвичи. В Марий Эл предварительные переговоры об участии в выборах, в том числе и по кандидатурам для включения в список региональной группы партии вел татарский активист, краевед Рамай Юлдаш. В конце июля суд оштрафовал его за распространение экстремистских материалов, Юлдаш полагает, что мониторинг его страницы «ВКонтакте» был преднамеренно проведен из-за поступившей информации о его возможном участии в выборах. Известно, что признание виновным по административной статье 20.29 ограничивает пассивное избирательное право.

Трое справороссов — в списке восьми«Справедливая Россия — Патриоты — За правду» сформировала региональную группу для Марий Эл, Чувашии и Ульяновской области. У марийских спраавороссов в ней хорошие позиции и представительство. Третий номер получила баллотирующаяся по Марийскому одномандатному округу депутат Госсобрания Марий Эл, руководитель регионального отделения «СР» Наталия Глущенко. Всего в региональной группе справороссов восемь кандидатов. Шестой и седьмой номера в списке получили депутат Госсобрания республики Андрей Заболотских и руководитель молодежного крыла «СР» Артем Павловский. Первый номер в региональной группе у москвича Сергея Чаплинского, второй — у депутата Госдумы от Чувашии Игоря Молякова.

❌Если ваш провайдер заблокировал наш сайт, скачайте приложение RFE/RL на свой телефон или планшет (Android здесь,iOS здесь) и, выбрав в нём русский язык, выберите Idel.Реалии. Тогда мы всегда будем доступны!

❗️А еще подписывайтесь на наш канал в Telegram.

Лучшие системы безопасности для умного дома на 2021 год

Интернет вещей упростил создание умного дома, в котором вы можете удаленно управлять дверными замками, освещением, термостатами, пылесосами, газонокосилками и даже кормушками для домашних животных , используя свой смартфон и приложение. Это также сделало простым (и относительно доступным) наблюдение за вашим домом практически из любого места. Интеллектуальные системы безопасности легко настраиваются и доступны в виде комплектов «сделай сам» или в виде полноценных систем, включающих профессиональную установку и мониторинг.

В зависимости от ваших потребностей вы можете использовать систему, которую вы контролируете сами, или заплатить абонентскую плату, чтобы ваш дом круглосуточно и без выходных контролировался профессионалами, которые свяжутся с местными пожарными и полицейскими управлениями при срабатывании сигнализации. Вы даже можете воспользоваться услугами мониторинга по запросу, когда вы в отпуске. Конечно, чем больше у вас покрытие, тем больше вы можете рассчитывать на оплату.

Если вы не готовы к специальной системе безопасности, существует множество индивидуальных устройств, которые позволяют контролировать ваш дом из любого места с помощью телефона или планшета, включая внутренние и наружные камеры безопасности, видеодомофоны, датчики движения и интеллектуальные устройства. замки.

Вот что вам нужно знать при принятии решения о том, как защитить и контролировать свой дом, пока вас нет.

Оптимизация безопасности и домашней автоматизации

Умная домашняя система безопасности подключается к вашей сети Wi-Fi, поэтому вы можете контролировать свои устройства безопасности и управлять ими с помощью смартфона и приложения. Системы начального уровня обычно включают в себя некоторые дверные и оконные датчики, детектор движения и концентратор, который обменивается данными с этими устройствами с использованием одного или нескольких беспроводных протоколов, таких как Wi-Fi, Z-Wave, Zigbee или проприетарная ячеистая сеть.Вы можете добавить дополнительные датчики двери, движения и окна, чтобы обеспечить охват всего вашего дома и построить комплексную систему, которая включает дверные замки, устройства открывания гаражных ворот, внутренние и наружные камеры наблюдения, фонари, сирены, датчики дыма / CO, датчики воды, и более.

Лучшие предложения по обеспечению безопасности умного дома на этой неделе *

* Сделки отбирает наш партнер TechBargains

Несколько слов о беспроводных протоколах: в идеальном мире все компоненты домашней безопасности будут использовать один и тот же стандарт беспроводной связи для связи с главным концентратором, но такие факторы, как требования к питанию, диапазон сигнала, цена и размер, делают практически невозможным выбор. только один.

Например, более мелкие компоненты, такие как датчики дверей / окон, обычно используют технологию Z-Wave или Zigbee, потому что они не требуют большого количества энергии и могут питаться от меньших батарей. Они также работают в ячеистой топологии и могут помочь расширить диапазон сетевых устройств. Однако ни один из протоколов не обеспечивает пропускную способность, которую вы получаете с Wi-Fi, поэтому он обычно используется в камерах видеонаблюдения для обеспечения плавной потоковой передачи видео и в других устройствах, которым требуется толстая труба. Более того, устройства Z-Wave и Zigbee подключаются и управляются с помощью концентратора, а устройства Wi-Fi могут быть подключены непосредственно к вашей домашней сети и управляться с помощью приложения.Наконец, устройства Z-Wave и Zigbee используют шифрование AES 128, и, поскольку они работают в закрытой системе с выделенным концентратором, они обеспечивают большую безопасность, чем устройства Wi-Fi.

Любая стоящая интеллектуальная система безопасности предлагает компоненты, которые работают вместе в единой среде и которыми можно управлять с помощью настраиваемых правил. Например, вы можете создать правила, по которым свет должен включаться при обнаружении движения, открывать двери при срабатывании пожарной сигнализации и разрешать камере начинать запись при срабатывании датчика.Некоторые системы хранят записанное видео локально на SD-карте или твердотельном накопителе, в то время как другие предлагают облачное хранилище. Локально сохраненное видео — хороший выбор для тех, кто занимается своими руками с ограниченным бюджетом, но вы должны быть осторожны, чтобы не перезаписать видео, которое может понадобиться позже. Облачное хранилище упрощает хранение записанного видео и доступ к нему, но оно может стоить сотни долларов в год в зависимости от вашей подписки. Некоторые системы предлагают как облачное хранилище, так и локальное хранилище, а некоторые предоставляют выделенный диск для хранения, который дает вам возможности DVR с покадровой записью, что позволяет легко найти видео-событие, которое произошло в определенный момент времени.

Все протестированные нами системы имеют приложение, которое позволяет использовать ваш смартфон в качестве центра управления для постановки и снятия системы с охраны, создания правил, добавления и удаления компонентов и получения push-уведомлений при срабатывании сигналов тревоги. Большинство приложений также позволяют вам делать такие вещи, как просмотр видео в реальном времени и в записи, блокировать и разблокировать двери, изменять настройки термостата и отключать сигналы тревоги. Некоторые приложения даже будут использовать службы определения местоположения вашего телефона, чтобы автоматически ставить и снимать систему с охраны в соответствии с вашим физическим местоположением.Более дорогие системы обычно поставляются с настенной панелью, которая действует как коммуникационный узел, с сенсорным экраном, который позволяет вам делать все, что делает приложение. Дисплей позволяет вам общаться с профессиональной службой мониторинга при срабатывании тревоги и просматривать видео с любой из установленных камер видеонаблюдения.

Домашние системы безопасности «Сделай сам»

Самостоятельные настройки безопасности идеально подходят для покупателей с ограниченным бюджетом, поскольку они могут сэкономить вам кучу денег на установке и абонентской плате.Большинство систем DIY просты в установке и продаются в виде комплектов, которые вы можете настроить в соответствии с вашими конкретными потребностями. По мере роста ваших потребностей вы можете заказать дополнительные датчики и другие компоненты по своему усмотрению и подключить их к системе за считанные минуты.

Ваша базовая DIY-система начального уровня может поддерживать только один или два беспроводных протокола и обычно предлагает ограниченный выбор дополнительных компонентов, в то время как более дорогие DIY-системы будут поддерживать несколько беспроводных протоколов и совместимы с десятками дополнительных компонентов.Некоторые системы DIY являются самоконтролируемыми, что означает, что вы будете получать предупреждения при срабатывании устройств, но вам решать, как связаться с местными властями в случае взлома или пожара. Однако производители DIY все чаще предлагают профессиональные услуги по мониторингу.

Ознакомьтесь с нашим выбором лучших систем безопасности для умного дома своими руками, чтобы узнать больше о концентраторах, компонентах и возможностях мониторинга, которые можно сделать своими руками.

Профессиональные системы домашней безопасности

Хотя во многих системах используются беспроводные компоненты, которые устанавливаются с помощью двусторонней ленты, в некоторых высокопроизводительных системах используются компоненты, требующие профессиональной установки.Эти комплексные системы обычно стоят значительно дороже, чем системы DIY, и предлагают круглосуточный профессиональный мониторинг, но вам, возможно, придется заключить многолетний контракт и заплатить изрядную плату за расторжение, если вы его нарушите. Обычно они используют концентраторы с сенсорным экраном, которые содержат радиостанции RF, Wi-Fi, Zigbee и Z-Wave, что позволяет им обмениваться данными и управлять множеством компонентов, включая датчики дверей и окон, дверные замки, датчики разбития стекла, внутренние и внешние. камеры, выключатели света, датчики движения и воды, датчики дыма / CO, термостаты, видеодомофоны и множество других устройств домашней автоматизации.

В профессионально контролируемой системе, когда срабатывает дымовая или охранная сигнализация, агент сначала попытается связаться с вами через двустороннюю панель управления, а затем позвонит по указанному вами номеру телефона. Если вы не ответите, агент позвонит в службу 911, чтобы отправить к вам домой экстренную службу. В профессионально установленных системах хорошо то, что вам не нужно и пальцем пошевелить; после того, как вы разместите заказ, технический специалист придет к вам домой, настроит все для вас и покажет, как работает система.Важно отметить, что в некоторых районах вам, возможно, придется подать заявление на получение разрешения на установку системы безопасности в вашем доме.

Почти все новейшие домашние системы безопасности DIY и high-end предлагают поддержку голосового управления через Amazon Alexa, Google Assistant и в некоторых случаях Apple Siri, что позволяет открывать двери, изменять настройки термостата, открывать гараж и поставить или снять систему с охраны с помощью голосовой команды для подключенного устройства, например интеллектуальной колонки. Многие также предлагают поддержку апплетов IFTTT (If This Then That), которые используют триггеры от IFTTT-совместимых веб-служб и устройств для создания действия.Например, вы можете создать апплет, который сообщает, открыта ли дверь гаража, чтобы включить прожектор.

Сколько стоят системы безопасности в месяц?

Независимо от того, решите ли вы использовать систему «сделай сам» или выберете профессионально установленную систему, вам придется платить ежемесячную или годовую плату, если вам требуется мониторинг, а в некоторых случаях с вас будет взиматься ежемесячная плата в размере окупить стоимость комплектующих. С большинством домашних систем, таких как SimpliSafe Home Security Kit и Ring Alarm Security Kit, вы приобретаете оборудование напрямую и можете избежать каких-либо ежемесячных платежей, если решите самостоятельно контролировать.Если вы добавите мониторинг, плата будет варьироваться: например, SimpliSafe взимает 14,99 долларов в месяц за свою услугу мониторинга без контракта.

Мониторинг профессионально установленных систем, как правило, дороже. Мы подробно рассказываем об этих ценах в каждом из наших обзоров.

Можно ли вместо этого использовать камеру слежения?

Если вы живете в небольшой квартире и хотите следить за вещами, когда вас нет дома, камера безопасности может выполнить эту работу за гораздо меньшие деньги, чем то, что вы заплатите за полноценную систему безопасности.Почти все автономные камеры безопасности подключаются к Wi-Fi вашего дома, чтобы вы могли видеть, что происходит с вашего телефона или планшета, и большинство из них имеют встроенные датчики, которые обнаруживают движение и звук и отправляют push-уведомления и уведомления по электронной почте при срабатывании этих датчиков. Обычно вы можете настроить чувствительность камеры к движению, чтобы предотвратить ложные срабатывания сигнализации из-за активности домашних животных или проезжающих автомобилей, если камера находится рядом с окном, и вы можете создать расписание, которое включает и выключает датчики в определенные часы дня.

Некоторые из более дорогих камер оснащены датчиками влажности и температуры и будут взаимодействовать с другими подключенными домашними устройствами, такими как термостаты и интеллектуальные системы освещения. Если вы хотите сэкономить, поищите камеру со слотом для SD-карты, которая позволяет записывать видео при обнаружении движения или звука, но не забывайте время от времени сохранять свои записи, прежде чем они будут перезаписаны. Как вариант, поищите камеру, которая предлагает тарифный план облачного хранилища.

Уличная камера идеально подходит для наблюдения за тем, что происходит за пределами вашего дома.Эти устройства устойчивы к атмосферным воздействиям и обычно требуют ближайшей розетки GFCI (прерыватель цепи замыкания на землю) для подачи питания, хотя существует несколько моделей с батарейным питанием. Как и их внутренние аналоги, уличные камеры подключаются к вашей сети Wi-Fi и позволяют просматривать видео в реальном времени с вашего телефона. Их довольно легко установить, но если вы не знакомы с электропроводкой или не знакомы с ней, вы можете попросить профессионального электрика сделать эту работу.

Большинство наружных камер предлагают обнаружение движения с помощью push-уведомлений и уведомлений по электронной почте, ночное видение и облачное хранилище для видео, инициируемого событиями, а некоторые используют двойную функцию в качестве прожекторов или освещения крыльца.Некоторые модели могут даже отличить проезжающую машину, животное и человека. Ищите уличную камеру, которая будет интегрирована с другими устройствами умного дома, такими как устройства открывания гаражных ворот, внешние сирены и интеллектуальные переключатели.

Как насчет видеодомофона?

Видеодомофоны предлагают простой способ увидеть, кто находится у вашей двери, без необходимости открывать дверь или даже приближаться к ней. Эти устройства подключаются к вашей сети Wi-Fi и отправляют уведомление, когда кто-то приближается к вашему дверному проему.Они будут записывать видео при нажатии дверного звонка или при обнаружении движения и обычно предлагают двустороннюю аудиосвязь, которая позволяет вам разговаривать с посетителем из любого места через ваш телефон.

В большинстве видеодомофонов используется существующая проводка дверного звонка (два низковольтных провода), и их довольно легко установить, но есть модели с батарейным питанием, которые устанавливаются за считанные минуты. Некоторые из них работают с другими интеллектуальными устройствами, такими как дверные замки и сирены, и поддерживают голосовые команды IFTTT и Alexa.

Ищите модель с высоким разрешением (1080p), широкоугольным объективом (от 140 до 180 градусов), диапазоном ночного видения до 25 футов и доступным облачным хранилищем для записанного видео. Иногда бывает полезно увидеть, что произошло непосредственно перед или после того, как посетитель подошел к вашей двери. Для этого вам понадобится дверной звонок, который использует предварительную буферизацию для записи действий, происходящих до обнаружения движения или нажатия дверного звонка.

Какой умный замок самый лучший?

Умный замок обычно является частью надежной системы безопасности умного дома, но вам не нужно вкладывать средства в полноценную систему, чтобы использовать ее.Если вы используете концентратор домашней автоматизации для управления такими вещами, как освещение и термостаты, вы можете без особых усилий добавить в систему интеллектуальный замок Z-Wave или Zigbee. В качестве альтернативы, если у вас нет концентратора домашней автоматизации, поищите блокировку Wi-Fi или Bluetooth, которая поставляется с собственным мобильным приложением. В умных замках используются стандартные предварительно просверленные отверстия, и их довольно легко установить. Некоторые модели используют имеющийся у вас цилиндр с ключом и оборудование для засова и крепятся к внутренней части двери, в то время как другие требуют, чтобы вы удалили существующие внутренние и внешние накладки и заменили засов и оборудование для забора.

Умные замки можно открывать и закрывать с помощью мобильного приложения, они отправят уведомление, когда кто-то запирает или открывает дверь, и большинство из них позволяет создавать постоянные и временные графики доступа для членов семьи и друзей на основе определенных часов дня и дни недели. Функции, на которые стоит обратить внимание, включают геозону, которая использует службы определения местоположения вашего телефона для блокировки и разблокировки двери, активацию голоса с помощью голосовых команд Siri (HomeKit), Google Assistant или Amazon Alexa, поддержку IFTTT и интеграцию с другими устройствами умного дома, такими как видеодомофоны, уличные камеры, термостаты, дымовые извещатели и подключенное освещение.

Существует множество моделей интеллектуальных замков на выбор, в том числе замки без ключа без касания, замки с сенсорным экраном, замки с кодовым ключом и замки для сенсорной панели, а также замки, которые можно открыть с помощью биометрического считывателя отпечатков пальцев.

Можно ли взломать домашние системы безопасности?

Как любой продукт, который подключается к Интернету и использует беспроводную технологию, системы безопасности умного дома уязвимы для взлома, особенно системы, в которых отсутствует шифрование. Хакеры могут сидеть за пределами вашего дома и использовать ноутбук и программное обеспечение для перехвата беспроводных сигналов, поступающих из вашей системы, что позволяет им подавлять сигналы тревоги и отключать датчики.Другие устройства позволяют хакерам создавать радиопомехи, которые могут препятствовать обмену данными между датчиками и концентратором.

Кроме того, устройства, которые подключаются через Wi-Fi, такие как камеры видеонаблюдения и интеллектуальные дверные замки, могут быть взломаны для получения доступа к вашей домашней сети. Затем опытный хакер может использовать ваши устройства Wi-Fi и другие сетевые ресурсы для выполнения распределенных атак типа «отказ в обслуживании» (DDoS) против более крупных сетей. Возможно, еще более тревожным является идея о том, что какой-то незнакомец наблюдает за видео с ваших внутренних и наружных камер видеонаблюдения.

Есть несколько шагов, которые вы можете предпринять, чтобы убедиться, что ваша домашняя система безопасности защищена от злонамеренных кибер-злоумышленников. Для начала замените системный пароль по умолчанию на уникальный, содержащий сочетание букв, цифр и символов. Если возможно, время от времени меняйте пароль. Кроме того, убедитесь, что ваша домашняя сеть безопасна. Проверьте настройки безопасности на своем беспроводном маршрутизаторе и подумайте о моделях, которые добавляют дополнительный уровень защиты программного обеспечения, например Bitdefender Box 2.

Некоторые поставщики систем безопасности используют технологию скачкообразной перестройки частоты для предотвращения помех сигнала, в то время как другие используют встроенное шифрование, но ни одна из функций не является стандартной, поэтому обратитесь к производителю, если вам требуется дополнительный уровень безопасности.

Кроме того, следите за журналами камеры, чтобы узнать, когда к ним обращались. Если вы замечаете активность камеры в неурочные часы или когда вы знаете, что никого нет дома, это может указывать на то, что ваша система взломана. Наконец, убедитесь, что ваше системное программное обеспечение и все подключенные устройства обновлены.Обновления прошивки часто решают проблемы безопасности и могут помочь защитить вашу систему от проникновения.

Чтобы узнать больше, ознакомьтесь с нашей наградой «Выбор читателей», чтобы узнать, каким системам домашней безопасности и брендам доверяют другие читатели PCMag.

Электронная безопасность, защита важного

Все в реальном времени

GC&E Systems Group — интегратор электронных систем безопасности с полным спектром услуг, обеспечивающий экономически эффективными технически сложные и инновационные решения для видеонаблюдения, электронного контроля доступа, внутренней связи, систем фотоидентификации, мониторинга тревог и обнаружения вторжений.GC&E предлагает комплексный подход к безопасности, который требует глубокого понимания потенциальных рисков и угроз, влияющих на вашу организацию. Затем эти риски и угрозы устраняются и уменьшаются с помощью превентивных, контролируемых и реактивных мер безопасности.

Как лидер в отрасли электронной безопасности, GC&E понимает, что сочетание этих трех мер безопасности представляет собой лучший подход к обеспечению безопасной и безопасной рабочей и учебной среды.GC&E сотрудничает с организациями более 15 лет для оценки их рисков и разработки интегрированных решений безопасности, адаптированных к их уникальным рискам и угрозам. От первоначальной оценки уязвимости до контроля доступа, систем внутренней связи, систем паники и видеонаблюдения до систем массового оповещения и программ подготовки и обучения безопасности — специалисты по безопасности GC&E готовы выступить в качестве вашего надежного партнера для максимального повышения осведомленности и безопасности.

ПодходGC&E к развертыванию решений интегрированной электронной безопасности сочетает в себе понимание, знания и опыт наших сотрудников с консультативным подходом к решению проблем, чтобы предоставить нашим клиентам решение, которое наилучшим образом соответствует их потребностям. Наши решения нейтральны к производителям и технологиям, разработаны с учетом возможности масштабирования и интеграции с текущими или планируемыми обновлениями системы. Мы используем технологические инновации и лучшие отраслевые практики и стандарты, такие как ISO 9001, ISO 27001, ISO 20000-1, CMMI, BICSI и ITIL, для управления полным жизненным циклом требований наших клиентов к системам электронной безопасности.Ниже приведены некоторые примеры типовых услуг электронной безопасности, которые мы предлагаем:

- Системы видеонаблюдения

- IP-камеры видеонаблюдения

- Системы управления видео

- Видеоаналитика

- Считыватели номерных знаков

- Камеры для тела

- Соглашения об обслуживании

- Электронный контроль доступа

- Системы автоматизации ворот и управления парковкой

- Системы внутренней связи

- Системы массового оповещения

- Мониторинг работоспособности систем безопасности

- Центр управления безопасностью (SOC)

Электронные системы безопасности и решения

Мы гордимся тем, что новаторски работаем с нашими клиентами, чтобы гарантировать, что наши продукты и услуги безопасности успешно интегрируются с системами наших клиентов, удовлетворяя и в большинстве случаев превосходя требования наших клиентов.

Наш спектр услуг систем безопасности включает, но не ограничивается перечисленными ниже услугами:

Система тревожной сигнализации

G4S в настоящее время контролирует ряд собственных и сторонних сигналов тревоги с нашей центральной станции мониторинга. Подписка на систему аварийной сигнализации включает круглосуточный мониторинг и быстрое реагирование на все срабатывания сигнализации в вашем помещении. Система паники проста в использовании и предлагает очень эффективное средство устрашения. Различные проводные и беспроводные кнопки будут установлены в оптимальных местах по всему объекту.Они подключены к радиопередатчику, который при нажатии посылает мгновенный сигнал тревоги на станцию мониторинга. Одним нажатием кнопки система паники позволяет вам или охранникам вызывать немедленную помощь 24 часа / 365 дней в году, чтобы справиться с любой чрезвычайной ситуацией.

Системы охранной сигнализации G4S поставляются в комплекте с резервной батареей на 12 В, которая поддерживает питание вашей сигнализации в течение 24 часов в случае сбоя электросети. Транспортные средства и бригады реагирования G4S стратегически дислоцируются в удобных для вас точках местности 24 часа, 7 дней в неделю.Эти автомобили не участвуют в патрулировании или контроле охранных сил, гарантируя, что они всегда находятся в режиме ожидания и всего в нескольких минутах от вашего района, чтобы прийти вам на помощь, когда вы нажмете кнопку паники.

Система обнаружения вторжений

Это автоматизированная система, которая после включения не полагается исключительно на вмешательство человека для защиты собственности или жизни. Система поставляется с собственной клавиатурой, пин-кодом и датчиками для обнаружения движения. В случае вторжения на охраняемую территорию система немедленно отправляет сигнал на центральную станцию мониторинга.

Сигнал может определить, какой датчик обнаружил вторжение, и можно отправить SMS на ряд заранее заданных номеров. Группа реагирования будет немедленно отправлена к вам, чтобы защитить вас и задержать злоумышленников.

Мы предлагаем как проводные, так и беспроводные системы. Эти системы предлагаются для ваших нужд, как коммерческих, так и домашних.

При мониторинге этих систем мы можем принимать передачи данных, включая зоны и различия пользователей. В результате мы можем отслеживать передачу данных, а также состояние обслуживания систем, включая сбои питания и состояние резервной батареи, что позволяет нам поддерживать вашу систему в хорошем состоянии и безопасность вашего помещения.

Системы электрических ограждений

Наши электрические ограждения контролируются теми же передатчиками УКВ, что позволяет нам реагировать на попытки вторжения из-за обрыва проводов и короткого замыкания кабелей. В блок питания входит резервная батарея, чтобы электрическое ограждение защищало ваше помещение на срок до 24 часов при хорошем техническом обслуживании системы.

Эти системы превосходят непревзойденные технологии колючей проволоки благодаря эффективности и возможности контроля. Он предлагает как физическое, так и видимое средство устрашения и может защитить не только жизни, но и имущество, находящееся за забором, например генераторы, канистры с газом и кондиционеры.

Системы контроля доступа

G4S предлагает широкий спектр доступных решений, включая следующие:

- Биометрические — считыватели отпечатков пальцев (контроль доступа и учета рабочего времени), работающие с программным обеспечением или без него

- Считыватели бесконтактных карт RFID (контроль доступа и учет рабочего времени), которые также работают с программным обеспечением или без него

- Клавиатура — Базовый контроль доступа с помощью кодов

- Системы внутренней связи с видео подтверждением и без

- Различные механизмы блокировки, включая магнитные и соленоидные технологии

Замкнутое телевидение (CCTV)

От автономных до полностью готовых к работе в сети цифровых видеорегистраторов (DVR) до удаленного мониторинга в реальном времени — мы обеспечим наблюдение за вашим помещением с помощью высококачественных и надежных продуктов.Мы также предлагаем различные планы обслуживания для систем видеонаблюдения различного размера.

Наши системы видеонаблюдения варьируются от одноканальных систем без записи до 16 каналов с жесткими дисками емкостью 2 терабайта, что позволяет вести запись до 1 месяца. Существует множество моделей камер, включая антивандальные купольные камеры, PTZ, мегапиксельные технологии, аппаратную и программную интеграцию, решения для передачи данных и аналоговые решения. Какими бы ни были ваши потребности, днем или ночью, рядом или далеко, у нас есть решение для вас.

Проектирование и спецификация системы

Мы проектируем и определяем электронные системы, ворота, стрелы, турникеты и ограждения периметра для проектов любого размера и сложности.

Мы подбираем продукты, соответствующие вашим потребностям и бюджету, и обеспечиваем поддержку каждого продукта на местном уровне после установки.

Мы предоставляем подробные планы, подробные ведомости объемов работ, спецификации и, при необходимости, поможем вам в написании тендерной документации и оценке предложений.

Установка систем безопасности

Мы проектируем, устанавливаем, обслуживаем и контролируем системы безопасности, включая:

- Системы охранной сигнализации и обнаружения

- Системы контроля доступа / биометрические решения

- Системы учета рабочего времени и посещаемости

- Системы видеонаблюдения

- Системы пожарной сигнализации

- Системы патрулирования в режиме реального времени

- Балки, ворота и электрические ограждения

Техническое обслуживание системы безопасности

Наша квалифицированная и опытная техническая команда выполняет требования по техническому обслуживанию для всех типов контроля доступа, видеонаблюдения, электрических ограждений, систем сигнализации и систем обнаружения пожара

Что такое система безопасности и как она работает?

Системы домашней безопасности работают по простой концепции защиты точек входа в дом с помощью датчиков, которые связываются с панелью управления или командным центром, установленным в удобном месте где-то в доме.

Датчики обычно устанавливаются в дверях, ведущих в дом и из дома, а также в легкодоступных окнах, особенно в любых открывающихся окнах, особенно на уровне земли. Открытые пространства внутри домов можно обезопасить с помощью датчиков движения.

Панель управления: Панель управления — это компьютер, который ставит и снимает с охраны системы безопасности, обменивается данными с каждым установленным компонентом, подает сигнал тревоги при нарушении зоны безопасности и связывается с компанией, осуществляющей мониторинг сигнализации.

Обычно они оснащены сенсорной панелью для упрощения программирования и взаимодействия, здесь вводятся коды доступа для постановки и снятия системы с охраны, они могут работать с голосовыми командами и могут быть запрограммированы для работы с беспроводными пультами дистанционного управления, называемыми брелками.

Датчики двери и окна: Датчики двери и окна состоят из двух частей, установленных рядом друг с другом. Одна часть устройства устанавливается на дверь или окно, а другая — на дверную коробку или подоконник. Когда дверь или окно закрываются, две части датчика соединяются вместе, создавая цепь безопасности.

Когда система безопасности поставлена на охрану на панели управления, эти датчики связываются с ней, сообщая, что точка входа безопасна. Если контролируемая дверь или окно внезапно открывается, цепь безопасности нарушается, и контрольная панель интерпретирует это как нарушение охраняемой зоны. Звучит сигнал тревоги с высоким децибелом, и в большинстве случаев компания по мониторингу сигналов тревоги уведомляется автоматически.

Датчики движения: Эти компоненты безопасности, когда поставлены на охрану, защищают определенное пространство, создавая невидимую зону, которую нельзя нарушить без включения сигнала тревоги.Обычно они используются для защиты комнат, содержащих ценные вещи, а также менее посещаемых мест в больших домах.

Камеры наблюдения: Доступные как в проводной, так и в беспроводной конфигурации, камеры наблюдения могут использоваться различными способами как часть общей системы безопасности.

Типичное использование включает мониторинг:

- Трудно видные или удаленные участки вашей собственности

- Удаленные здания, такие как гаражи, сараи и мастерские

- Точки входа, как внешние, так и внутренние, такие как ворота гаража и входные двери

Доступ к камерам видеонаблюдения можно получить удаленно с компьютеров, смартфонов и планшетов.Они часто используются в этом методе, когда домовладельцы находятся за пределами города, для наблюдения за доставкой и другим обслуживающим персоналом, например, опекунами и ландшафтными дизайнерами, а также для отслеживания прибытия детей после школы. Они также могут использоваться для записи любых нарушений безопасности, которые могут привести к записи вторжения в дом, включая хороший обзор грабителей и, возможно, даже автомобиля, на котором они ездили.

Сигнализация с высоким уровнем децибел: Достаточно громкая, чтобы соседи могли ее услышать, сигнализация домашней безопасности служит нескольким различным целям.Во-первых, они предупреждают людей в доме о том, что возникла проблема. Они также достаточно пронзительны, чтобы отправить грабителя в бегство, одновременно уведомляя соседей о ситуации.

Вывеска двора и наклейки на окна: На первый взгляд эти предметы могут показаться не более чем маркетинговыми инструментами для компаний, производящих охранную сигнализацию, но они играют важную роль в обеспечении безопасности дома. Когда вы наклеиваете наклейку охранной компании на переднее окно и вешаете ее знак у себя во дворе, вы говорите грабителям, что ваш дом профессионально защищен, и это не лучший выбор для попытки кражи со взломом.Они эффективно передают это сообщение и должны использоваться в соответствии с рекомендациями охранной компании.

Повысьте уровень безопасности с помощью электронной системы безопасности и автоматизации

В HS Tech Group мы хотим, чтобы вы и ваша семья были в безопасности. Поэтому мы разработали 10 советов по безопасности, которые вы должны знать и при возможности применять. Есть ли в вашем доме система безопасности? Даже если вы ответили утвердительно, ниже есть важная информация, которую вам нужно знать. Без лишних слов, вот 10 советов по безопасности, которые помогут повысить вашу безопасность:

Установите профессиональную систему безопасности

Защитите все доступные двери и окна, используйте внутренние движения и / или датчики разбития стекла, а также используйте улучшенную проверку звонков, чтобы уменьшить количество ложных тревог.

Свяжитесь с HS Tech Group сегодня, чтобы получить консультацию по новой профессиональной системе домашней безопасности!

Уже есть система?

Обязательно проверяйте его в течение года, заменяйте резервную батарею каждые 3-5 лет, подумайте об обновлении системы домашней безопасности до новейших технологий. Кроме того, убедитесь, что на окнах видны вывески и наклейки на окнах.

Использует ли ваша система безопасности телефонную линию?

Злоумышленникам известно, что система безопасности использует телефонную линию для вызова на станцию наблюдения.Известно, что они перерезали линию вне дома. Обязательно используйте резервную сотовую связь или основную сотовую форму связи для вашей системы безопасности. Если у вас нет сотовой линии, ее можно добавить в вашу систему. Скорее всего, будет дополнительная ежемесячная плата.

Станьте беспроводным, добавив линию сотового телефона к вашей системе охранной сигнализации

Дважды проверьте, поставили ли вы систему на охрану

Обязательно ставьте систему на охрану в течение дня. Процент краж со взломом на душу населения снижается последние 4-5 лет.Однако процент краж со взломом в дневное время продолжает расти.

Установить беспроводные DIY-камеры

Установленные самостоятельно системы(такие как Nest или Dropcam) обычно подключены к Интернету и могут отправлять вам предупреждения, когда видят движения, и очень эффективны для получения предупреждений. Им нужна проводка для питания и очень сильный сигнал Wi-Fi. Arlo — это полностью беспроводная система, но она требует от вас регулярной замены или подзарядки батарей. Эти беспроводные камеры можно установить самостоятельно или обратиться в профессиональную охранную компанию для их установки.

HS Tech Group использует платформу беспроводных камер Alarm.com, которая позволяет просматривать видео в реальном времени, а также воспроизводить записанные клипы за последние 30 дней. Он управляется из приложения Alarm.com на вашем телефоне, и вы можете отправить видеоизображение или клип по электронной почте или отправить текстовое сообщение на свой телефон. Система также знает, дома ли вы (т. Е. Ваш мобильный телефон с вами дома), и не отправляет текстовые сообщения. Система будет отправлять вам текстовые сообщения только тогда, когда вы находитесь вдали от дома, обычно в миле или более (это называется Geofence Technology).В качестве альтернативы вы можете включить камеры только тогда, когда ваша домашняя система безопасности поставлена на охрану.

Профессиональные камеры — серьезное обновление

Профессиональные камеры работают несколько иначе. Они используют записывающее устройство, будь то облачное или локальное, называемое видеомагнитофоном, и они жестко подключены к камерам, предназначенным для определенной цели. Эти камеры могут видеть в темноте, могут фиксировать информацию о номерных знаках, могут обнаруживать тепловые узоры, могут видеть дым, а некоторые из них имеют динамики и микрофоны, чтобы станция мониторинга могла разговаривать с кем-то на территории.Профессионально установленная система, разработанная для одной из этих целей, предоставит видеоматериалы, чтобы помочь в задержании потенциального подозреваемого. Установка этих систем обычно стоит тысячи долларов (по сравнению с сотнями долларов для беспроводных камер DIY).

Создание физического барьера

Если возможно, установите ворота в конце проезжей части, это отличное средство устрашения.

Это замечательный пример ворот безопасности

Всегда закрывайте двери

Обязательно запирайте дверь внутреннего гаража ВСЕГДА.Это очень простая дверь для взломщика. Снимите шнурок с ворот гаража изнутри, чтобы не обойти разблокировку.

Эти переходят к 11