4.2 Основные технические и организационные мероприятия по безопасному проведению работ в действующих электроустановках. Электроснабжение промышленного предприятия

Назначение основных цехов и служб предприятия АО «Псковэнерго»

3.1.1 Организационные мероприятия, обеспечивающие безопасность работ в электроустановках

1. оформление работ нарядом, распоряжением или перечнем работ, выполняемых в порядке текущей эксплуатации; 2. допуск к работе; 3. надзор во время работы; 4. оформление перерыва в работе, перевода на другое место, окончания работы…

Назначение основных цехов и служб предприятия АО «Псковэнерго»

3.1.2 Технические мероприятия, обеспечивающие безопасность работ со снятием напряжения

При подготовке рабочего места со снятием напряжения должны быть в указанном порядке выполнены следующие технические мероприятия: произведены необходимые отключения и приняты меры…

Обслуживание электроустановок

4. Выполнение работ в электроустановках

Работы в электроустановках, что касается мероприятий безопасности, делятся на три категории:

— со снятием напряжения;

— без снятия напряжения на токоведущих частях и вблизи них;

— без снятия напряжения не на токоведущих частях. ..

..

Особенности функционирования подстанции электрических цепей

3.1 Организационные мероприятия

При организации работы с персоналом согласно Федеральному закону «Об основах охраны труда в Российской Федерации» надлежит исходить из принципа государственной политики о признании и обеспечении приоритета жизни и здоровья работников по…

Проект реконструкции подстанции номер 29К «Северный»

3.3.2 Технические и организационные мероприятия по безопасному проведению работ в действующих электроустановках

При организации обслуживания и ремонтных работ необходимо строго соблюдать требования Межотраслевых правил по охране труда при эксплуатации электроустановок, которые предусматривают выполнение организационных и технических мероприятий…

Проектирование контактной сети постоянного тока

4.2 Технические мероприятия, обеспечивающие безопасность работ под напряжением

Техническими мероприятиями, обеспечивающими безопасность работ под напряжением, являются:

— выдача предупреждений на поезда и ограждение места работ;

— выполнение работы только с применением средств защиты;

— включение разъединителей.

Проектирование электроснабжения механического цеха

3.1 Организационные и технические мероприятия безопасного проведения работ с электроустановками до 1 КВ

Обеспечение безопасных условий труда в нашей стране является общегосударственной задачей…

Разработка мероприятий по экономии электроэнергии в осветительных установках УЛК-6 главного корпуса ОмГТУ

3.1 Организационные мероприятия

1) Назначение ответственного за организацию и проведение мероприятий по энергосбережению…

Разработка электроснабжения и электрооборудования ремонтного цеха МГКУП «Горсвет»

5.2 Технические мероприятия при производстве работ в электроустановках

Для подготовки рабочего места при работе, требующей снятия напряжения, должны быть выполнены в указанном порядке следующие технические мероприятия: — проведены необходимые отключения и приняты меры…

Расчет судовой электрической станции

3. Мероприятия по безопасному обслуживанию устройств судовой электроэнергетической системы

В процессе эксплуатации устройств судовых электроэнергетических систем обслуживающий персонал постоянно сталкивается с опасными факторами. Воздействие опасных факторов может нанести существенный вред жизни и здоровью людей…

Воздействие опасных факторов может нанести существенный вред жизни и здоровью людей…

Специфика ремонтного обслуживания АЭС

Организационно-технические мероприятия по безопасному проведению ремонтных работ

Работы на оборудовании производятся по письменным нарядам-допускам или устным распоряжениям. Организационными мероприятиями…

Электроснабжение и электрооборудование насосной станции

3. ОРГАНИЗАЦИОННЫЕ И ТЕХНИЧЕСКИЕ МЕРОПРИЯТИЯ БЕЗОПАСНОГО ПРОВЕДЕНИЯ РАБОТ С ЭЛЕКТРОУСТАНОВКАМИ ДО 1 КВ

Обеспечение безопасных условий труда в нашей стране является общегосударственной задачей…

Электроснабжение проходческого комплекса ПКС-8 МА

10.2 Организационные мероприятия в электроустановках. Наряд. Распоряжение

Организационные мероприятия в электроустановках обеспечивают безопасность работ и заключаются в следующих пунктах: 1) Оформление и выдача наряда допуска, распоряжения или работы в порядке текущей эксплуатации…

Электроснабжение токарного цеха

9.

Мероприятия по безопасному выполнению работ

Мероприятия по безопасному выполнению работОбщие требования безопасности: 1. Правила имеют целью обеспечить надежную, безопасную и рациональную эксплуатацию электроустановок и содержание их в исправном состоянии 2. Правили распространяются на организации, независимо от форм…

Электроснабжение цеха обработки корпусных деталей

3.4 Технические мероприятия обеспечивающие безопасность работ

При подготовке рабочего места со снятием напряжения должны быть выполнены следующие технические мероприятия в следующем порядке а) произведены необходимые отключения и приняты меры…

ОРГАНИЗАЦИОННЫЕ И ТЕХНИЧЕСКИЕ МЕРОПРИЯТИЯ БЕЗОПАСНОГО ПРОВЕДЕНИЯ РАБОТ С ЭЛЕКТРОУСТАНОВКАМИ ДО 1000 В — Мегаобучалка

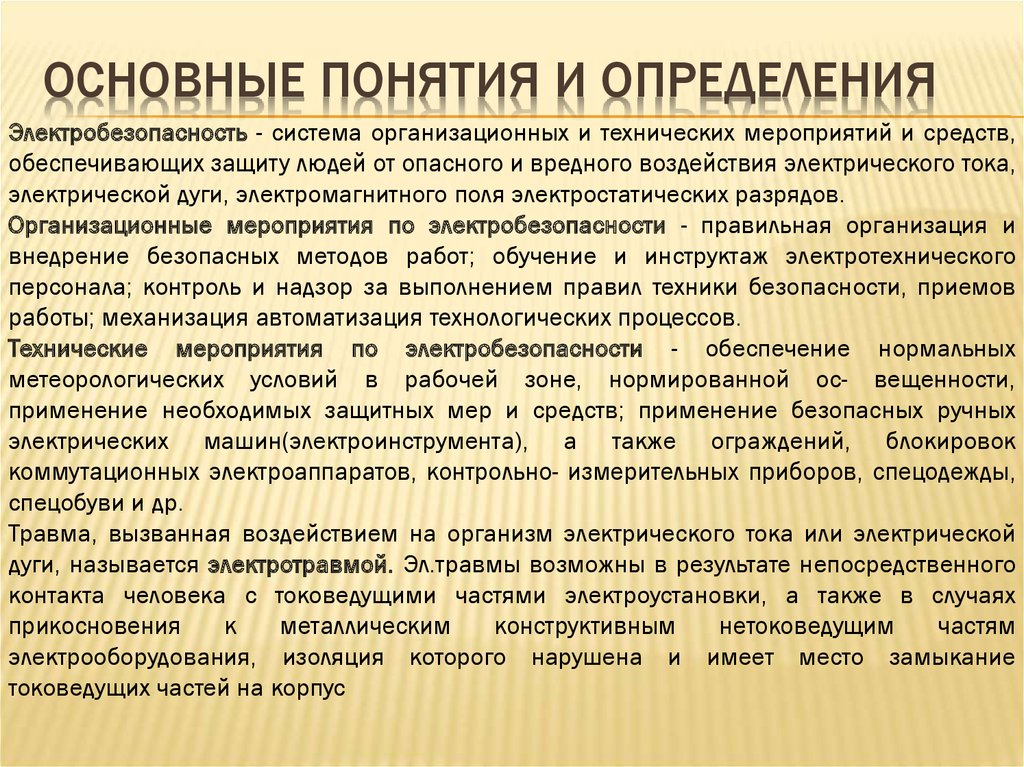

Организационные мероприятия, обеспечивающие безопасность

Организационными мероприятиями, обеспечивающими безопасность работ в электроустановках, являются; оформления работ нарядом, распоряжением или перечнем работ, выполняемых в порядке текущей эксплуатации; допуск к работе; надзор во время работы; оформление перерыва в работе, перевода на другое место, окончание работы. Ответственными за безопасное ведение работ являются; выдающий наряд, отдающий распоряжение, утверждающий перечень работ, выполняемых в порядке текущей эксплуатации; ответственный руководитель работ; допускающий; производитель работ; наблюдающий; член бригады. Допускается выполнение работ по распоряжению в электроустановках напряжением до 1000В, кроме работ на свободных шинах РУ и на присоединениях, по которым может быть подано напряжение на сборные шины, на ВЛ с использованием грузоподъемных механизмов, в том числе по обслуживанию сети наружного освещения на условиях. В электроустановках напряжением до 1000В в помещениях, работник, имеющий группу 3 и право быть производителем работ, может работать единолично. При монтаже, ремонте и эксплуатации вторичных цепей, устройств релейной защиты, электроавтоматики, телемеханики, связи, включая работы в проводах и агрегатных шкафах коммутационных аппаратов, независимо от того находятся они под напряжением или нет, производителю работ допускается отключать и включать вышеуказанные устройства, а также опробовать устройства защиты и электроавтоматики на отключение и включение выключателей с разрешения оперативного персонала.

Ответственными за безопасное ведение работ являются; выдающий наряд, отдающий распоряжение, утверждающий перечень работ, выполняемых в порядке текущей эксплуатации; ответственный руководитель работ; допускающий; производитель работ; наблюдающий; член бригады. Допускается выполнение работ по распоряжению в электроустановках напряжением до 1000В, кроме работ на свободных шинах РУ и на присоединениях, по которым может быть подано напряжение на сборные шины, на ВЛ с использованием грузоподъемных механизмов, в том числе по обслуживанию сети наружного освещения на условиях. В электроустановках напряжением до 1000В в помещениях, работник, имеющий группу 3 и право быть производителем работ, может работать единолично. При монтаже, ремонте и эксплуатации вторичных цепей, устройств релейной защиты, электроавтоматики, телемеханики, связи, включая работы в проводах и агрегатных шкафах коммутационных аппаратов, независимо от того находятся они под напряжением или нет, производителю работ допускается отключать и включать вышеуказанные устройства, а также опробовать устройства защиты и электроавтоматики на отключение и включение выключателей с разрешения оперативного персонала.

Выдающий наряд, отдающий распоряжение, ответственный руководитель работ, производитель работ в проводимых ими целевых инструктажах, помимо вопросов электробезопасности, должны дать четкие указания по технологии безопасного проведения работ, использованию грузоподъемных машин и механизмов, инструмента и приспособлений. Производитель работ в целевом инструктаже обязан дать исчерпывающие указания членам бригады, исключающие возможность поражения электрическим током.

Допускающий в целевом инструктаже должен ознакомить членов бригады с содержанием наряда, распоряжения, указать границы рабочего места, наличие наведенного напряжения, показать ближайшие к рабочему месту оборудование и токоведущие части ремонтируемого и соседних приспособлений, к которым запрещается приближаться независимо от того, находятся они под напряжением или нет. После полного окончания работы производитель работ должен удалить бригаду с рабочего места, снять установленные бригадой временные ограждения, переносные плакаты безопасности, флажки и заземления, закрыть двери электроустановки на замок и оформить в наряде полное окончание работ своей подписью. Ответственный руководитель работ после проверки рабочих мест должен оформить в наряде полное окончание работ. Работник из числа оперативного персонала, получивший разрешение на включение электроустановки после полного окончания работ. Должен перед включением убедится в готовности электроустановки к включению снять временные ограждения, переносные плакаты безопасности и заземления, установленные при подготовке рабочего места оперативным персоналом, восстановить постоянные ограждения.

Ответственный руководитель работ после проверки рабочих мест должен оформить в наряде полное окончание работ. Работник из числа оперативного персонала, получивший разрешение на включение электроустановки после полного окончания работ. Должен перед включением убедится в готовности электроустановки к включению снять временные ограждения, переносные плакаты безопасности и заземления, установленные при подготовке рабочего места оперативным персоналом, восстановить постоянные ограждения.

Технические мероприятия, обеспечивающие безопасность работ со снятием напряжения В электроустановках напряжением выше 1000В с каждой стороны, с которой коммутационным аппаратом на рабочее место может быть подано напряжение, должен быть видимый разрыв.

Видимый разрыв может быть создан отключением разъединителей, снятием предохранителей, отключением отделителей и выключателей нагрузки, отсоединением или снятием шин и проводов. Силовые трансформаторы и трансформаторы напряжения, связаны с выделением для работ участком электроустановки, должны быть отключены и схемы их разобраны со стороны других своих обмоток для исключения возможности обратной трансформации. В электроустановках напряжением до 1000В со всех токоведущих частей, на которых будет производиться работа, напряжение должно быть снято отключением коммутационных аппаратов с ручным приводом, а при наличии в схеме предохранителей предотвращение ошибочного включения коммутационных аппаратов должно быть обеспечено такими мерами, как запирание рукояток или дверец шкафа, закрытее кнопок, установка между контактами коммутационным аппаратом с дистанционным управлением необходимо разомкнуть вторичную цепь включающей катушки.

В электроустановках напряжением до 1000В со всех токоведущих частей, на которых будет производиться работа, напряжение должно быть снято отключением коммутационных аппаратов с ручным приводом, а при наличии в схеме предохранителей предотвращение ошибочного включения коммутационных аппаратов должно быть обеспечено такими мерами, как запирание рукояток или дверец шкафа, закрытее кнопок, установка между контактами коммутационным аппаратом с дистанционным управлением необходимо разомкнуть вторичную цепь включающей катушки.

Перечисленные меры могут быть заменены расшиновкой или отсоединением кабеля, проводов от коммутационного аппарата либо от оборудования, на котором должны проводится работы. Проверять отсутствие напряжения необходимо указателем напряжения, исправность которого перед применением должна быть установлена с помощью предназначенных для этой цели специальных приборов или приближением к токоведущим частям, заведомо находящимся под напряжением. В электроустановках напряжением до 1000В с заземленной нейтралью при применении двухполюсного указателя проверять отсутствие напряжения нужно как между фазами, так и между каждой фазой и заземленным корпусом оборудования или защитным проводником. Допускается применять предварительно проверенный вольтметр. Запрещается пользоваться контрольными лампами.

Допускается применять предварительно проверенный вольтметр. Запрещается пользоваться контрольными лампами.

Устройства, сигнализирующие об отключенном положении аппарата, блокирующие устройства, постоянно включенные вольтметры и т.п. являются только дополнительными средствами, подтверждающими отсутствие напряжения и на основании их показания нельзя делать заключение об отсутствии напряжения. Устанавливать заземления на токоведущие части необходимо непосредственно после проверки отсутствия напряжения. Устанавливать заземления на токоведущие части необходимо непосредственно после проверки отсутствия напряжения. Переносное заземление сначала нужно присоединить к заземляющему устройству, а затем, после проверки отсутствия напряжения, установить на токоведущие части. Снимать переносное заземление необходимо в обратной последовательности: сначала снять его с токоведущих частей, а затем отсоединить от заземляющего устройства.

Установка и снятие переносных заземлений должны выполняться в диэлектрических перчатках с применением в электроустановках напряжением до 1000В изолирующей штанги. Закреплять зажимы переносных заземлений следует этой же штангой или непосредственно руками в диэлектрических перчатках.

Закреплять зажимы переносных заземлений следует этой же штангой или непосредственно руками в диэлектрических перчатках.

ЗАКЛЮЧЕНИЕ

В данном курсовом проекте была разработана схема электроснабжения автоматизированного цеха, произведёт расчёт электрических нагрузок, компенсирующего устройства и выбор трансформатора.

Был произведён расчёт и выбор аппаратов защиты и распределительных пунктов. Выбрана линия электроснабжения.

Произведён расчёт токов короткого замыкания и проверка элементов в характерной линии электроснабжения.

Определили потери напряжения. Произвели расчёт заземления и молниезащиты.

Составили ведомость монтируемого электрооборудования и электромонтажных работ, а также рассмотрен вопрос организации и технические мероприятий безопасного проведения работ с электроустановками до 1000В.

ЛИТЕРАТУРА

1. Липкин Б.Ю. Электроснабжения промышленных предприятий и установок. Москва. «Высшая школа». 1984 г.

1984 г.

2. ПУЭ. Москва. Энергоатомиздат. 1986 г.

3. Федорого А.А. Справочник по электроснабжению промышленных предприятий. М. Энергия. 1974 г.

4. Федоров А.А. Справочник по электро снабжению и электрооборудованию. Энергоатомиздат. 1986 г. Том 1.

5. Федоров А.А.Электротехнический справочник.

6. Федоров А.А Справочник по электроснабжению промышленных предприятий. Энергоатомиздат. 1986 г. Том 2.

7. Шевченко Н.Ю. Расчётно графическая работа по дисциплине «Электроснабжение» Шевченко Н.Ю. 2006г.

8. Шеховцов В.П. Расчёт и проектирование схем электроснабжения

2005г.

Технические и организационные меры безопасности данных

Последнее обновление: 2022-08-18

ПРИЛОЖЕНИЕ III — Технические и организационные меры, в том числе по обеспечению безопасности данных, к договору на обработку данных от имени (https://www .openproject.org/de/rechtliches/vertrag-zur-auftragsverarbeitung/) в соответствии со стандартными договорными условиями ЕС в соответствии со статьей 28(7) GDPR.

1.1. Входной контроль

Обработка данных Процессором осуществляется в защищенном вычислительном центре. Вычислительный центр сертифицирован по стандарту ISO 27001 в отношении системы управления информационной безопасностью. Доступ к компьютерному центру обеспечивается современными системами управления. Сюда входят следующие меры безопасности и инфраструктура:

- Разделение объекта на отдельные зоны охраны;

- Защита физического доступа, например, через стальные двери, помещения без окон или защищенные окна;

- Защита зон безопасности с помощью электронной системы контроля доступа;

- Мониторинг объекта службами безопасности и регистрация доступа на объект;

- Видеонаблюдение за всеми важными для безопасности зонами безопасности, такими как входы, аварийные выходы и серверные комнаты;

- Централизованное назначение и отзыв прав доступа;

- Идентификация всех посетителей с помощью удостоверения личности;

- Обязательная идентификация в зонах безопасности для всех сотрудников и посетителей;

- Посетители должны постоянно находиться в сопровождении сотрудников.

1.2. Контроль доступа

Оператор обязан предотвращать вторжение посторонних лиц в системы и приложения, используемые для обработки персональных данных. Обработчик обеспечивает это, предоставляя доступ к системам обработки данных поставщика инфраструктуры как услуги только явно уполномоченным администраторам. Вход в систему осуществляется исключительно с помощью многофакторной аутентификации на основе данных для входа, хранящихся в соответствующей личной учетной записи пользователя. Кроме того, Процессор использует систему разграничения прав на основе групп безопасности и списков контроля доступа. Вход в систему возможен только через соединения, зашифрованные с использованием самых современных технологий.

Отдельные службы и компоненты разделены на несколько сетевых сегментов для дополнительной защиты доступа. Изоляция обеспечивается с помощью систем аппаратного брандмауэра и виртуальных частных облаков (VPC). Каждый доступ к системам и приложениям документируется, контролируется и регистрируется централизованно.

Внутренняя офисная сеть защищена от несанкционированного доступа извне с помощью аппаратного межсетевого экрана. Доступ к компьютерам в офисах Обработчика контролируется через учетные записи пользователей. Доступ к внутренней офисной сети возможен только из-за пределов помещения через зашифрованное соединение VPN (виртуальная частная сеть).

Контроллер может получить доступ к своему экземпляру OpenProject только через зашифрованное соединение (SSL/HTTPS).

1.3. Контроль доступа

Процессор необходим для предотвращения несанкционированных действий в системах обработки данных. Соответственно, доступ к данным есть только у соответствующего контролера и небольшой группы администраторов с индивидуальными именами. Технические меры должны гарантировать, что контролер не сможет просматривать, изменять или удалять данные других контролеров. В экземпляре Open-Project доступ контролируется с помощью комплексной концепции управления доступом и авторизации на основе ролей. В экземпляре OpenProject права распределяются контроллером путем назначения соответствующих ролей и прав. Кроме того, контроллер имеет возможность адаптировать предварительно настроенные роли и права для своей организации к своим потребностям через административный интерфейс.

В экземпляре OpenProject права распределяются контроллером путем назначения соответствующих ролей и прав. Кроме того, контроллер имеет возможность адаптировать предварительно настроенные роли и права для своей организации к своим потребностям через административный интерфейс.

Доступ к данным Контроллера со стороны представителей службы поддержки клиентов Обработчика ограничен основными данными и данными для выставления счетов, необходимыми для выполнения их функций обслуживания клиентов и выставления счетов за услуги хостинга. Представители службы поддержки клиентов не имеют доступа к данным клиентов в экземпляре OpenProject.

Администраторам разрешен доступ к данным клиента только в случае возникновения ошибки, которую не могут устранить только Контролер и/или служба поддержки клиентов Обработчика.

1.4. Контроль разделения

Все записи данных, которые собираются, обрабатываются или используются системами и приложениями обработчика, явно и четко закреплены за соответствующим обработчиком и технически отделены от других данных. Системы обработки данных Оператора специально разработаны для обработки данных, которая ограничивается конкретной целью и конкретным клиентом. Таким образом, доступ к данным другого клиента технически невозможен.

Системы обработки данных Оператора специально разработаны для обработки данных, которая ограничивается конкретной целью и конкретным клиентом. Таким образом, доступ к данным другого клиента технически невозможен.

Псевдонимизация предназначена для обеспечения невозможности или значительного затруднения идентификации субъекта данных, затронутого обработкой данных.

Данные об удаленных пользователях в OpenProject анонимизируются, поэтому больше невозможно связать такие данные с соответствующими лицами.

2.1. Контроль передачи

Контроль передачи данных Контролера обеспечивается различными техническими и организационными мерами безопасности. В рамках этих мер Обработчик никогда не хранит данные Контролера за пределами вычислительного центра. Сотрудники оператора вычислительного центра не имеют физического или технического доступа к данным Контроллера, поэтому они не могут ни просматривать, ни стирать, ни изменять такие данные. Резервные копии данных хранятся исключительно в зашифрованном виде. Данные Администратора не передаются на физических носителях данных. В целях выставления счетов за услуги платежные данные передаются в учетные системы Оператора по зашифрованному соединению.

Данные Администратора не передаются на физических носителях данных. В целях выставления счетов за услуги платежные данные передаются в учетные системы Оператора по зашифрованному соединению.

2.2. Контроль ввода

Обработчик должен гарантировать прозрачность и/или документирование обработки данных. Для этого все записи, сделанные в системах и приложениях, протоколируются Процессором. Журналы архивируются и удаляются после достижения цели или на основании требований законодательства. Приложение OpenProject поддерживает ввод и изменение собственных данных исключительно через пользовательские интерфейсы и интерфейсы, предусмотренные для этой цели, в соответствии с детальной концепцией контроля доступа и авторизации на основе ролей. Для многих объектов Контроллер также может просматривать историю изменений данных через веб-интерфейс (например, рабочие пакеты, вики-страницы, репозитории SCM).

3. Честность (статья 32(1)(b) GDPR)

3.1. Контроль доступности

Оператор должен защищать персональные данные от случайного уничтожения или потери. Для этого архитектура систем обработки данных Процессора, включая сетевую инфраструктуру, электропитание и подключение к Интернету, должна быть спроектирована с резервированием.

Для этого архитектура систем обработки данных Процессора, включая сетевую инфраструктуру, электропитание и подключение к Интернету, должна быть спроектирована с резервированием.

Чтобы предотвратить потерю данных, необходимо внедрить комплексную концепцию резервного копирования и восстановления. Данные контроллера постоянно резервируются в отдельной зоне доступности с помощью механизма репликации. Кроме того, ежедневно делаются полные резервные копии всех систем и данных.

Системы и приложения постоянно контролируются с точки зрения доступности, функциональности, безопасности и использования. Существует письменный план действий в чрезвычайных ситуациях для восстановления резервных копий в случае потери или уничтожения.

Необходимо принять меры для обеспечения возможности быстрого восстановления данных в случае потери данных.

Комбинация резервных систем и решений для резервного копирования используется для защиты от потери данных контроллера. Все данные резервируются не реже одного раза в день. В случае потери данных эти данные можно восстановить из существующих резервных копий. Данные хранятся в независимых зонах доступности.

В случае потери данных эти данные можно восстановить из существующих резервных копий. Данные хранятся в независимых зонах доступности.

Устойчивость означает способность противостоять атакам или быстро возвращать системы в рабочее состояние после атаки.

Технические системы платформы OpenProject способны справляться с ожидаемыми деструктивными событиями без существенного нарушения их функциональности. ИТ-системы постоянно укрепляются для защиты от известных атак, таких как атаки типа «отказ в обслуживании».

Кроме того, каждый основной компонент выполнен с резервированием, так что в случае неисправности происходит автоматическое переключение на исправный компонент. Дополнительные емкости также могут быть гибко заменены или расширены.

Платформа OpenProject имеет современную многоуровневую архитектуру. В рамках этой архитектуры доступ к отдельным службам ограничивается сетевым разделением. Например, к системе управления базами данных нельзя получить доступ из Интернета, тогда как балансировщики нагрузки доступны из Интернета.

Существуют аварийные планы, которые в случае неисправности содержат точные инструкции по восстановлению желаемого состояния. Эти аварийные планы и концепции защиты постоянно пересматриваются, и соответствующие сотрудники проходят регулярное обучение в связи с их развертыванием.

5. Управление защитой данных

5.1. Контактная информация обработчика(ов) или представителя обработчика(ов)

Г-н Дэвид Хеймбургер (сотрудник по защите данных)

Friedensallee 114

22763 Гамбург

Электронная почта: [email protected]

Ключ GPG D9: 2BC5DD2 8DD3 3B95 B6F7 0272 FE3F 95A3 135C 46A1

Должен быть реализован процесс регулярного тестирования, оценки и оценки эффективности технических и организационных мер для обеспечения безопасности обработки.

Эта мера должна быть реализована с помощью системы управления защитой данных. Эффективность реализованных технических и организационных мер должна быть проверена и оптимизирована в рамках непрерывного процесса улучшения. В рамках этих усилий должен проводиться регулярный аудит внешним аккредитованным экспертом.

В рамках этих усилий должен проводиться регулярный аудит внешним аккредитованным экспертом.

5.3. Управление реагированием на инциденты; канал сообщения

Должны быть приняты меры для обеспечения того, чтобы Обработчик информировал Контролера без неоправданной задержки в случае утечки персональных данных или подозрения в утечке персональных данных.

Все партнеры по договору обязаны сообщать об инцидентах, связанных с защитой данных, в установленные законом сроки. Внутренние процессы обеспечивают участие сотрудника по защите данных в случае инцидентов, связанных с защитой данных.

Должны быть реализованы соответствующие технические и организационные меры для обеспечения того, чтобы по умолчанию обрабатывались только те персональные данные, которые необходимы для каждой конкретной цели обработки.

По истечении тестового этапа, а также после прекращения договорных отношений, собранные данные клиентов должны быть удалены в течение трех месяцев. Кроме того, клиент может самостоятельно удалять отдельных пользователей в своей установке OpenProject. Это приводит к удалению следующих персональных данных:

Это приводит к удалению следующих персональных данных:

- Имя,

- Адрес электронной почты,

- Номер телефона,

- Имя пользователя,

- Изображение профиля пользователя (аватар).

Созданные данные, такие как комментарии к рабочим пакетам, после удаления назначаются анонимному пользователю.

При разработке и эксплуатации программного обеспечения учитываются дизайн технологии, обеспечивающей конфиденциальность, и настройки, обеспечивающие конфиденциальность (конфиденциальность по умолчанию/по умолчанию).

5.5. Контроль подрядчика

Обработчик обрабатывает данные, предоставленные ему в соответствии с применимым договором, и при этом обеспечивает соблюдение законодательных положений и требований, определенных договором, в рамках инструкций, предоставленных Контролером. Платформа OpenProject имеет интерфейс администрирования, через который Контроллер может управлять своей учетной записью клиента. Контроллер указывает свои данные доступа в своей учетной записи пользователя во время первоначального процесса создания учетной записи. Только лица, у которых есть такие данные доступа, могут вводить, изменять или удалять данные клиента в рамках своих полномочий. Требование письменной формы применяется ко всем другим задачам, которые Контролер не может выполнять самостоятельно через административный интерфейс.

Только лица, у которых есть такие данные доступа, могут вводить, изменять или удалять данные клиента в рамках своих полномочий. Требование письменной формы применяется ко всем другим задачам, которые Контролер не может выполнять самостоятельно через административный интерфейс.

Технические и организационные меры | quintly

Последнее обновление: 22 мая 2018 г.

Мы серьезно относимся к своей ответственности и поэтому внедрили различные технические и организационные меры для максимально эффективной защиты и защиты персональных данных. Наши меры соответствуют положениям GDPR (статья 32).

Контроль физического доступа

Меры по предотвращению несанкционированного доступа к средствам обработки и хранения данных.

Бетонные мероприятия:

- Электронные ключи с предохранителями для входа в офис

- Использование современных облачных провайдеров для хранения данных с проверенными процессами защиты и в высокозащищенных местах

- Тщательный подбор персонала (например, уборка, техническое обслуживание, охрана)

- Сотрудники используют экраны конфиденциальности всякий раз, когда они получают удаленный доступ к системам в общественных местах

Логический контроль доступа

Меры по предотвращению несанкционированного использования систем обработки и хранения данных.

Конкретные меры:

- Надежные пароли, включая использование современных менеджеров паролей

- Двухфакторная аутентификация для всех ключевых систем

- Единый вход (SSO) для снижения риска управления несколькими учетными записями

- Шифрование данных, когда это возможно

- Ограничение доступа к системам с очень ограниченным предоставлением прав

- Внутренняя «политика защиты данных», с которой согласились все сотрудники и которая применяется соответствующим образом

- Четкое разделение сеансов сотрудников для корпоративного и частного использования

Контроль доступа к данным

Меры, гарантирующие, что уполномоченные лица могут получить доступ к данным только в соответствии с назначенными им правами, чтобы не было несанкционированного чтения, копирования, изменения или удаления данных в системах.

Конкретные меры:

- Концепция авторизации прав

- Права доступа по необходимости

- Ограничение доступа к системам с очень ограниченным предоставлением прав

- Регистрация событий доступа к системе с регулярными проверками

Изоляция и разделение

Меры, обеспечивающие изоляцию данных, собираемых для конкретной цели, от данных, относящихся к другим целям.

Конкретные меры

- Четкое разделение основных систем баз данных

- Права на базу данных управляются централизованно и устанавливаются максимально детально

- Производственная и испытательная системы четко разделены

Псевдонимизация

Меры, обеспечивающие обработку персональных данных таким образом, чтобы данные не могли быть связаны с конкретным субъектом данных без помощи дополнительной информации, при условии, что эта дополнительная информация хранится отдельно и подлежит соответствующему технические и организационные мероприятия.

Конкретные меры:

- Конфиденциальные данные псевдонимизируются или даже анонимизируются, когда они не используются регулярно

- Использование только внутренних идентификаторов (например, внутреннего идентификатора пользователя) вместо необработанных персональных данных, когда это достаточно

Контроль за передачей и транспортировкой данных

Меры, гарантирующие, что никакие данные не будут скомпрометированы во время передачи и транспортировки и что не будет несанкционированного считывания, копирования, изменения или удаления данных при электронной передаче.

Конкретные меры:

- Использование только защищенных соединений (SSL/HTTPS)

- Шифрование конфиденциальных данных

- Не использовать физическое переносное хранилище (например, внешние жесткие диски, USB-накопители)

- Сокращение использования физической бумаги в качестве носителя

- Ограничение хранения локальных файлов

Контроль ввода данных

Меры, обеспечивающие проверку ввода данных, вне зависимости от того, вводятся ли, изменяются или удаляются персональные данные в системах и кем.

Конкретные меры:

- Регистрация на уровне пользователя всех критических компонентов системы

- Центральное облачное хранилище документов с подробными журналами изменений

Контроль доступности

Меры, обеспечивающие защиту данных от уничтожения или потери.

Конкретные меры:

- Стратегия глубокого резервного копирования в зависимости от конфиденциальности данных

- Резервные копии хранятся в защищенном облачном хранилище с многоуровневой защитой

- Хостинг у современных облачных провайдеров для минимизации риска

- План восстановления

Быстрое восстановление

Меры, обеспечивающие быстрое восстановление данных после инцидента.