Устройства защиты портов в сети Ethernet УЗЛ-Е

Скачать паспорт

Технические характеристики:

| Характеристики | Значение |

|---|---|

| Защищаемые пары | 1-2, 3-6 |

| Номинальное рабочее напряжение UN | 5 В DC |

| Макс. длительное рабочее напряжение UС | 7 В DC |

| Номинальный рабочий ток IN | 600 мА |

| Номинальный ток разряда (8/20 мкс) In линия-линия C1/ линия-земля C2 | 250 А/2 кА |

| Уровень напряжения защиты UP при In. Линия-линия / линия-земля, не более | 50 В/500 В |

| Уровень напряжения защиты UP при 1кВ/мкс: Линия-линия / линия-земля, не более | 15 В/550 В |

| Время срабатывания Ta Линия-линия / линия-земля | <10 нс/<100 нс |

| Вносимое затухание | <3 дБ (<100МГц) |

| Диапазон рабочих температур | — 55°С ÷ +85°С |

| Габаритные размеры | 89 х 58 х 35 мм |

| Тип подключения (Вход-Выход) | RJ45-RJ45 |

| Вес в упаковке | 90 г |

| Категория испытаний по МЭК 61643-21 | С1, С2 |

Габаритные и установочные размеры:

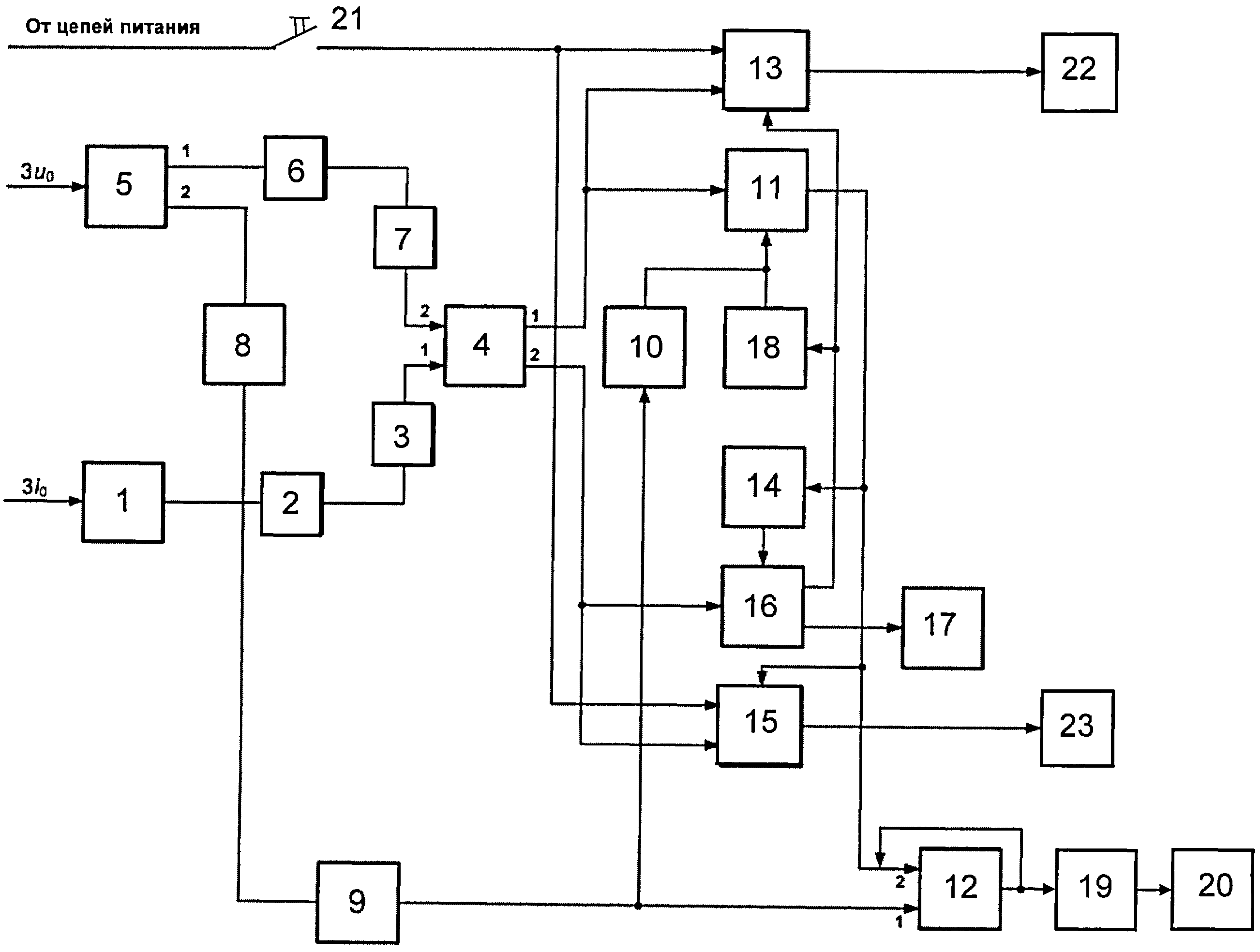

Принципиальная схема:

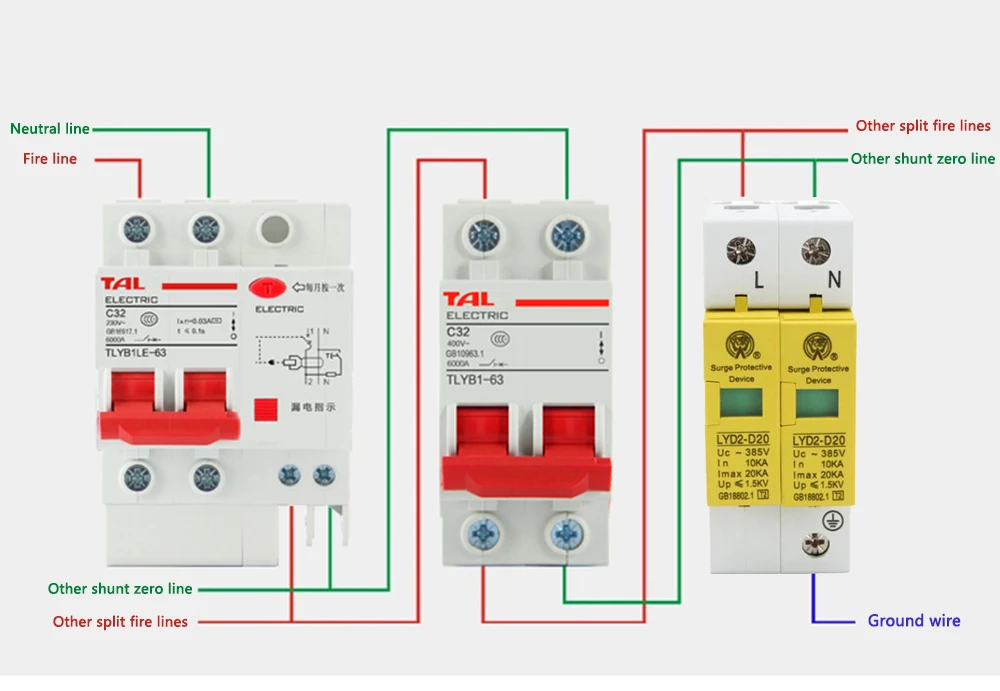

Подключение:

УЗЛ-Е устанавливается в непосредственной близости от защищаемого оборудования и обязательно должно быть заземлено. Подключение УЗЛ-Е к контуру защитного заземления должно производиться через контакт «PE-L» со стороны «Линия».

Подключение УЗЛ-Е к контуру защитного заземления должно производиться через контакт «PE-L» со стороны «Линия».

Как применяются УЗИП в системах безопасности и связи на основе серверного оборудования и IP-передачи по сетям Ethernet?

Какие проблемы возникают при защите IP-оборудования?

Как устроена защита IP-систем?

Каков алгоритм выбора УЗИП для портов Ethernet?

Как определить места установки УЗИП и их число?

Как подобрать конструктив УЗИП для защиты Ethernet оборудования?

Как выбрать УЗИП по типу «меди»?

Что такое категории кабелей UTP и чем 5-я отличается от категории 5-E или 6-й?

Как Выбрать УЗИП для портов с PoE?

Что такое PoE и в чем его хитрость, почему оно принимает разные обличия?

Какие существуют стандарты PoE?

Как организуется защита портов с PoE?

Как же это работает или какой основной принцип работы PoE-устройств?.

Какова схема УЗИП для Ethernet c PoE (и без)?

Устройство защиты сетей Cisco ASA 5510-AIP10-K8

На нашем сайте Вы можете приобрести «Устройство защиты сетей Cisco ASA 5510-AIP10-K8» по небольшой цене. На этой странице можно ознакомиться с параметрами этого товара. Цена включает НДС. Для получения дополнительных сведений обращайтесь к нашим менеджерам по номеру телефона 8-495-792-80-01. Если вы уже выбрали подходящий товар, отправьте заявку через корзину или по электронной почте, и сотрудники в течение часа свяжутся для его подтверждения. Если Вы ещё не определились с моделью, то сможете получить ответ от специалиста. «Устройство защиты сетей Cisco ASA 5510-AIP10-K8» отличается высоким идеальным соотношением цены и качества. Все товарные позиции в интернет-магазине можно оплатить различными способами. Мы предоставляем отличные скидки на крупные заказы. На все товары распространяется официальная гарантия от вендора. Если вы не нашли на сайте требуемый товар, то его наличие можно уточнить. Мы находимся в Москве и доставляем продукцию по всей территории России. В Москве возможно получить товар своими силами или заказать оперативную доставку курьером. По Российской Федерации мы доставляем заказы транспортными компаниями.

На этой странице можно ознакомиться с параметрами этого товара. Цена включает НДС. Для получения дополнительных сведений обращайтесь к нашим менеджерам по номеру телефона 8-495-792-80-01. Если вы уже выбрали подходящий товар, отправьте заявку через корзину или по электронной почте, и сотрудники в течение часа свяжутся для его подтверждения. Если Вы ещё не определились с моделью, то сможете получить ответ от специалиста. «Устройство защиты сетей Cisco ASA 5510-AIP10-K8» отличается высоким идеальным соотношением цены и качества. Все товарные позиции в интернет-магазине можно оплатить различными способами. Мы предоставляем отличные скидки на крупные заказы. На все товары распространяется официальная гарантия от вендора. Если вы не нашли на сайте требуемый товар, то его наличие можно уточнить. Мы находимся в Москве и доставляем продукцию по всей территории России. В Москве возможно получить товар своими силами или заказать оперативную доставку курьером. По Российской Федерации мы доставляем заказы транспортными компаниями.

Работаем с любыми способами оплаты: принимаем наличные, предоплату и предоставляем кредит. Наш товар доставляется в любую точку России. Мы работаем с крупнейшими перевозчиками, которые доставят Ваш заказ быстро и надежно. Доставка по Москве зависит от стоимости и весогабаритов заказа. Возможна бесплатная доставка, условия обсуждаются с менеджером. Все цены указаны в рублях и включают НДС 20% (кроме лицензий на ПО). Работаем как с бумажными документами, так и с электронными через ЭДО.

Вы можете самостоятельно произвести оплату на сайте. После оформления заказа и одобрения его менеджером Вам будут предложены следующие варианты оплаты:

1. Банковской картой (Visa, MasterCard, Maestro, МИР).2. Банковским переводом для юридических и физических лиц по выставленному счету.

3. Электронными деньгами через платёжный сервис Яндекс Касса.

4. По частям через платёжный сервис Яндекс Касса.

Устройство защиты от импульсных перенапряжений в сети НН КТП

Введение

УЗИП – это устройство, предназначенное для ограничения перенапряжений и отвода импульсных токов, которое может быть выполненное на основе разрядника (УЗИП коммутирующего типа), диода или варистора (УЗИП ограничивающего типа), либо содержащее одновременно ограничивающие и коммутирующие элементы (УЗИП комбинированного типа).

В настоящее время не существует установившейся точки зрения в отношении применения УЗИП в сетях 0,4 кВ. При этом в технических решениях можно встретить, как формальное применение УЗИП, не учитывающее особенностей сети и размещения КТП, так и отказ от какой-либо защиты от грозовых перенапряжений. Вместе с тем ограниченное число вариантов исполнения КТП, а также их относи- тельная компактность делают целесообразными попытки выработки общих подхо- дов по разработке грозозащиты сетей 0,4 кВ.

Грозовые перенапряжения в сети 0,4 кВ могут появиться в результате каждого из следующих событий:

- удар молнии в отходящие ВЛ 0,4 кВ;

- удар молнии в КТП;

- удар молнии в ВЛ 6–20 кВ.

Удар молнии в отходящие ВЛ 0,4 кВ

В зависимости от числа грозочасов для типовых высот опор ВЛ 0,4 кВ в 1 км линии на открытом пространстве ожидается от 1 до 10 ударов молнии за 30 лет эксплуатации (табл. 1, оценка выполнена по методике [1]). В случае если ВЛ экра- нирована объектами аналогичной высоты, поражаемость уменьшится в 2 и более раз. Таким образом, для КТП, имеющих отходящие ВЛ 0,4 кВ на открытом пространстве (здесь и далее подразумевается, что на расстоянии до 3 высот опоры отсутствуют объекты с сопоставимой высотой), удар молнии в ВЛ считается расчётным случаем.

| Высота опоры, м | Количество грозочасов | ||||

|

|

10 | 20 | 40 | 60 | 80 |

| 6 | 0,8 | 1,7 | 3,3 | 5,0 | 6,6 |

| 7 | 1,0 | 1,9 | 3,8 | 5,7 | 7,6 |

| 8 | 1,1 | 2,1 | 4,3 | 6,4 | 8,6 |

| 9 | 1,2 | 2,4 | 4,8 | 7,1 | 9,5 |

| 10 | 1,3 | 2,6 | 5,2 | 7,8 | 10,4 |

Оценка грозопоражаемости 1 км ВЛ 0,4 кВ за 30 лет

Согласно Правилам устройства электроустановок [2] величина сопротивления ЗУ опор ВЛ с повторным заземлением PEN проводника или аппаратами составляет на грунте с хорошей проводимостью 30 Ом, а в остальных случаях не нормируется.

Для металлических и железобетонных опор в результате стекания тока молнии в заземляющие устройства уровень перенапряжений снижается по мере удаления от точки удара.

Для деревянных опор данный процесс также характерен, однако имеет меньшее значение. Механизм распространения перенапряжений следующий: перекрытие изоляции на поражённой опоре, вынос потенциала поражённой опоры по провод- никам линии, перекрытие изоляции на соседних опорах за счёт большего падения потенциала на PEN/PE проводниках, чем на фазах и в конечном итоге воздействие на КТП.

В статье [3] было показано, что использование СИП и экранированного кабеля в конструкции ВЛ 0,4 кВ хоть и приводит к снижению повреждений линии (уменьшается количество опор с поврежденной изоляцией), однако, удар молнии вызывает многоместные повреждения в сети 0,4 кВ.

Уровень перенапряжений значительно снижается благодаря уравниванию потенциалов между опорами и КТП за счёт протекания тока по PE/PEN проводникам, экранам КЛ (при подвеске КЛ), несущим элементам СИП.

Важным вопросом является оценка длины максимального расстояния от КТП, при ударе молнии на котором возможно повреждение изоляции в РУ 0,4 кВ. Величина перенапряжений будет зависеть от многих факторов: амплитуды тока молнии, формы импульса (в значительной мере времени фронта). Результаты оценок при типичном пролете 50 м, сопротивлении ЗУ опор 50 Ом и замещении опор сосредоточенными индуктивностями 8 мкГн приведены в табл. 2. При расчёте уровень допустимых перенапряжений в РУ принят равным 6 кВ (максимально для оборудования 0,4 кВ). ВЛ в противоположном от КТП направлении принята однородной без учёта возможности подключения ЗУ с низким сопротивлением (аналог линии освещения с односторонним питанием или линии к потребителю). Для упрощения считаем, что удары молнии происходят только в опоры.

2. При расчёте уровень допустимых перенапряжений в РУ принят равным 6 кВ (максимально для оборудования 0,4 кВ). ВЛ в противоположном от КТП направлении принята однородной без учёта возможности подключения ЗУ с низким сопротивлением (аналог линии освещения с односторонним питанием или линии к потребителю). Для упрощения считаем, что удары молнии происходят только в опоры.

|

Im, kA |

Время фронта,мкс | |||||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | |

| 10 | 150 | 100 | 100 | 100 | 100 | 50 | 50 | 50 |

| 20 | 150 | 150 | 150 | 150 | 100 | 100 | 100 | 100 |

| 40 | 200 | 150 | 150 | 150 | 150 | 150 | 150 | 150 |

| 60 | 250 | 200 | 200 | 200 | 200 | 200 | 200 | 150 |

| 80 | 300 | 200 | 200 | 200 | 200 | 200 | 200 | 200 |

| 100 | 300 | 200 | 200 | 200 | 200 | 200 | 200 | 200 |

Таким образом, при наличии отходящих ВЛ 0,4 кВ при принятии решения об использовании УЗИП необходимо рассматривать условия прохождения их трассы на отрезке до 300 м от КТП, что значительно по отношению к типичным длинам подобных линий.

При рассмотрении ВЛ с СИП длины опасных подходов сокращаются до 150 м.

При уменьшении длин пролетов до 30 метров протяженность опасного подхода для случая ВЛ сокращается до 200–250 м, что объясняется увеличением количества точек стекания тока молнии в грунт при множественных перекрытиях изоляции.

Увеличению уровня перенапряжений в РУ КТП способствует также повышение прочности изоляции ВЛ.

Необходимо отметить, что согласно ПУЭ (п. 7.1.22) при воздушном вводе необ- ходимо устанавливать ОПН (жилые и общественные здания), рекомендация оправдана, но требует уточнения: для открытой местности необходим УЗИП класса I, при экранированной лесом ВЛ – класса II. Во всех случаях необходимо использовать УЗИП непосредственно в РУ, так как размещение на опорах гораздо менее эффективно: увеличивается расстояние до защищаемого оборудования как по токоведущим частям, так и по проводникам заземления. В случае отсутствия соединения заземле- ния опоры с заземлением КТП эффективность применения защитных аппаратов на опоре ВЛ становится ничтожной из-за больших величин сопротивления ЗУ.

Устройство защиты бортовой сети автомобиля

Основное назначение – это предотвращение возгораний в моторном отсеке из-за возникновения короткого замыкания в основном жгуте электропроводки до блока предохранителей. Вспомогательной функцией устройства является предотвращение полного разряда аккумуляторной батареи.

Функционально УЗБС состоит из программируемого контроллера и быстродействующего силового ключа. Контроллер осуществляет постоянный контроль за током потребления от аккумулятора и в случае превышения допустимого значения — отключает отрицательную клемму от электрооборудования автомобиля.

Допустимый ток устанавливается контроллером в зависимости от положения ключа зажигания автомобиля. Быстродействие срабатывания защиты составляет 30 мксек., что надежно предотвращает разогрев проводов и оплавление изоляции электропроводки.

Кроме того, при выключенном зажигании УЗБС следит за разрядом аккумулятора и отключает его, если разряд превысил 25% емкости аккумуляторной батареи. Этот режим предотвратит полный разряд аккумулятора в случае, если оставлены включенными на длительное время энергопотребители (габаритные огни и др.), а также предотвращает отключение охранной сигнализации посредством разряда аккумулятора

| Падение напряжения на контактах при замкнутом ключе при токе 100 А | не более 70 мВ |

| Значение тока потребления от аккумулятора, при котором срабатывает защита, А | |

| — при выключенном зажигании | 25-30 |

| — при включенном зажигании | 50-80 |

| — при включенном стартере | допустимый ток ограничивается временем действия, зависящим от значения тока |

УЗБС сохраняет свою работоспособность при изменении напряжения бортовой сети от 5,5 В до 16 В — для номинала 12 В.

SP006 Устройство защиты локальной вычислительной сети для кабеля UTP CAT5

Устройство защиты локальной вычислительной сети для кабеля UTP CAT5 защищает 4 пары кабеля UTP; RJ45-розетка / RJ45-розетка; защищает любое сетевое оборудование, а также любое оборудование, использующее для подключения кабель UTP (передатчики / приёмники сигналов по витой паре и др.). Подключение RJ45 (для TTP414V, TTP414VH)

Устройство защиты локальной вычислительной сети для кабеля UTP CAT5

Основные особенности SP006:

- защищает 4 пары кабеля UTP

- RJ45-розетка / RJ45-розетка

- защищает любое сетевое оборудование, а также любое оборудование, использующее для подключения кабель UTP (передатчики / приёмники сигналов по витой паре и др.

).

).

Технические характеристики:

- Назначение: Защита цепей передачи Ethernet

- Количество каналов: 1

- Время срабатывания, нс:

- PoE: —

- Скорость передачи данных (Мбит/с, макс.: 100

- Номинальный ток разряда (А, 8/20 мкс: 44

- Максимальный ток разряда (А, 8/20 мкс: 100

- Полоса пропускания, МГц: 1000

- Максимальное напряжение импульса, кВ: 4

- Уровень защиты, В: 7,6-10

- Вносимые потери, дБ:

- Возвратные потери, дБ: 16

- Подключение: RJ45

- Рабочая температура: -40…+55° C

- Размеры (ШхГхВ), мм: 67x87x27

Схема подключения SP006:

Характеристики SP006:

- Производитель: SC&T

- Вид защиты: IP-сети

- Кол-во цепей защиты: 1

- Тип подключаемого кабеля: Ethernet 100 Мб/с, Ethernet 1000 Мб/с

- Установка на DIN-рейку: Нет

Задайте вопрос специалисту о SP006 Устройство защиты локальной вычислительной сети для кабеля UTP CAT5

Доставка

Самовывоз из офиса: Пункт выдачи:* Доставка курьером:* Транспортные компании: Почта России:** Срок доставки указан для товара в наличии на складе в Москве

Отзывы покупателей: Оставить отзывВаш отзыв может быть первым!

УЗИП АЛЬБАТРОС-220/500 AC: фото, характеристики, сертификаты

Код товара: 222

Устройство защиты от импульсных перенапряжений (УЗИП). Защита по сети по 220 В, 500 ВА, защита от перенапряжения по «фазе», «нулю» и «земле». Отсутствуют ложные срабатывания на индуктивную нагрузку.

Защита по сети по 220 В, 500 ВА, защита от перенапряжения по «фазе», «нулю» и «земле». Отсутствуют ложные срабатывания на индуктивную нагрузку.

Гарантия: 1 год

АЛЬБАТРОС-220/500 АС предназначен для защиты нагрузки от кратковременных аварийных перенапряжений, вызванных воздействием электромагнитных импульсов (грозовые разряды, коммутационные помехи и др. ) и авариями в сети с номинальным напряжением 220 В.

) и авариями в сети с номинальным напряжением 220 В.

Технические характеристики АЛЬБАТРОС-220/500 AC

| 1 | Напряжение питающей сети 220 В, частотой 50±1 Гц с пределами изменения, В | 198…242 | |

| 2 | Номинальная мощность питания, Вт | 500 | |

| 3 | Наибольший импульсный разрядный ток (импульс 8/20 мкс)*, кА | 10 | |

| 4 | Скорость срабатывания при быстротекущем скачке напряжения, нс, не более | 25 | |

| 5 | Габаритные размеры ШхГхВ, не более, мм | без упаковки | 50х43,3х29 |

| в упаковке | 80х80х40 | ||

| 6 | Масса, НЕТТО (БРУТТО), кг, не более | 0,02 (0,03) | |

| 7 | Диапазон рабочих температур, °С | -10…+40 | |

| 8 | Относительная влажность воздуха при 25 °С, %, не более | 90 | |

| 9 | Степень защиты оболочкой по ГОСТ 14254-96 | IP00 | |

Устройство защиты от импульсных перенапряжений (УЗИП). Защита по сети по 220 В, 500 ВА, защита от перенапряжения по «фазе», «нулю» и «земле». Отсутствуют ложные срабатывания на индуктивную нагрузку.

Защита по сети по 220 В, 500 ВА, защита от перенапряжения по «фазе», «нулю» и «земле». Отсутствуют ложные срабатывания на индуктивную нагрузку.

Гарантия: 1 год

Код товара: 222

Цена с НДС

670

АЛЬБАТРОС-220/500 АС предназначен для защиты нагрузки от кратковременных аварийных перенапряжений, вызванных воздействием электромагнитных импульсов (грозовые разряды, коммутационные помехи и др. ) и авариями в сети с номинальным напряжением 220 В.

) и авариями в сети с номинальным напряжением 220 В.

Технические характеристики АЛЬБАТРОС-220/500 AC

| 1 | Напряжение питающей сети 220 В, частотой 50±1 Гц с пределами изменения, В | 198…242 | |

| 2 | Номинальная мощность питания, Вт | 500 | |

| 3 | Наибольший импульсный разрядный ток (импульс 8/20 мкс)*, кА | 10 | |

| 4 | Скорость срабатывания при быстротекущем скачке напряжения, нс, не более | 25 | |

| 5 | Габаритные размеры ШхГхВ, не более, мм | без упаковки | 50х43,3х29 |

| в упаковке | 80х80х40 | ||

| 6 | Масса, НЕТТО (БРУТТО), кг, не более | 0,02 (0,03) | |

| 7 | Диапазон рабочих температур, °С | -10…+40 | |

| 8 | Относительная влажность воздуха при 25 °С, %, не более | 90 | |

| 9 | Степень защиты оболочкой по ГОСТ 14254-96 | IP00 | |

Параметр | Ед. | УЗМ-51М, УЗМ-51МТ | УЗМ-16 | ||||||||||

Параметры защиты | |||||||||||||

Уровень ограничения напряжения при токе помехи 100А, не более | кВ | 1,2 | |||||||||||

Максимальная энергия поглощения (одиночный импульс 10/1000мкс) | Дж | 200 | 42 | ||||||||||

Максимальный ток поглощения, одиночный импульс 8/20мкс / повторяющиеся импульсы 8/20мкс | А | 6000 | 1200 | ||||||||||

Время срабатывания импульсной защиты | нс | <25 | |||||||||||

Порог отключения нагрузки при повышении напряжения, Uверх | В | 240, 250, 255, 260, 265, 270, 275, 280, 285, 290 | |||||||||||

Верхний порог ускоренного отключения нагрузки при повышении напряжения выше верхнего критического порога, Uверх. | В | 300 ± 15В | |||||||||||

Порог отключения нагрузки при снижении напряжения, Uниз | В | 210, 190, 175, 160, 150, 140, 130, 120, 110, 100 | 210, 200, 190, 180, 175, 160, 150, 140, 130, 120 | ||||||||||

Порог ускоренного отключения нагрузки при снижении напряжения ниже нижнего критического порога, Uниз.кр | В | 80± 10В | 100± 10 | ||||||||||

Гистерезис возврата верхнего и нижнего порога от установленного значения | % | 3 | 2 | ||||||||||

Питание | |||||||||||||

Номинальное напряжение питания | В | 230 | |||||||||||

Частота напряжения питания | Гц | 50 | 50/60 | ||||||||||

Максимальное напряжение питания | В | 440 | 400 | ||||||||||

| Электроэрозионная стойкость контактов, не менее | циклов | 100000 | |||||||||||

Потребляемая мощность, не более | Вт | 1,5 | 2 | ||||||||||

Коммутирующая способность контактов | |||||||||||||

Номинальный ток нагрузки (при сечении подключаемых проводов не менее 16мм2,медь), нагрузка АС1 (активная, резистивная) | А | 63 | 16 | ||||||||||

| Номинальный ток нагрузки (при сечении подключаемых проводов не менее 16мм2,медь), нагрузка АС3 (индуктивная, реактивная) | А | 25 | 4,5 | ||||||||||

| Максимальный ток нагрузки, (не более30мин) | А | 80 | 16 | ||||||||||

Номинальная мощность нагрузки (при AC230В) | кВт | 14,5 | |||||||||||

Максимальная мощность нагрузки (не более30мин) | кВт | 18,4 | 3,5 | ||||||||||

| Ток перегрузки/время воздействия, мс без сваривания контактов | А/мс | 2000/10 | |||||||||||

Задержка включения /повторного включения, выбирается пользователем |

| 6мин/10с | |||||||||||

| |||||||||||||

Сечение подключаемых проводников | мм² | 0,5-33 (20-2AWG) | |||||||||||

| Момент затяжки винтового соединения клеммы | Hm | 2,8 | 0,4 | ||||||||||

Диапазон рабочих температур (по исполнениям) | °С | -25…+55 (УХЛ4) -40…+55 (УХЛ2) | |||||||||||

| Температура хранения | °С | -40…+70 | |||||||||||

| Помехоустойчивость от пачек импульсов в соответствии с ГОСТ Р 51317.4.4-99 (IEC/EN 61000-4-4) | уровень 3 (2кВ/5кГц) | ||||||||||||

| Помехоустойчивость от перенапряжения в соответствии с ГОСТ Р 51317.4.5-99 (IEC/EN 61000-4-5) | уровень 3 (2кВ А1-А2) | ||||||||||||

| Климатическое исполнение и категория размещения по ГОСТ 15150-69 (без образования конденсата) | УХЛ4 или УХЛ2 | ||||||||||||

| Степень защиты реле по корпусу / по клеммам по ГОСТ 14254-96 | IP40/IP0 | IP40/IP20 | |||||||||||

| Степень загрязнения в соответствии с ГОСТ 9920-89 | 2 | ||||||||||||

| Виброустойчивость | g | 4 | |||||||||||

| Ударопрочность | g | 6 | |||||||||||

| Максимальная механическая износостойкость | 1*106 | ||||||||||||

| Максимальная электрическая износостойкость | 1*105 | ||||||||||||

| Габаритные размеры | мм | 83х35х63 | 18х93х62 | ||||||||||

Масса, не более | кг | 0,16 | 0,07 | ||||||||||

Срок службы, не менее (на изделия выпущенные после 2015 г.) | лет | 10 | |||||||||||

6 лучших брандмауэров для защиты вашей домашней сети

Bitdefender BOX 2 — это мощный инструмент безопасности Wi-Fi, который защитит все ваши устройства IoT от атак вредоносного ПО.

Этот центр кибербезопасности основан на предыдущем Bitdefender BOX, добавляя улучшенные функции, такие как поддержка двойного Gigabit Ethernet, улучшенная мощность Wi-Fi, расширенные алгоритмы машинного обучения, а также улучшенные системы вторжений и предотвращения.

Bitdefender BOX 2 ключевые особенности включают:

- Управление всеми устройствами в домашней сети из одного мобильного приложения.

- Родительский контроль для отслеживания активности ваших детей в Интернете и управления экранным временем.

- Полностью совместим с вашей домашней сетью.

- Максимальная скорость интернета.

Коробка BitDefender 2

С легкостью защитите все свои IoT-устройства от атак вредоносных программ с помощью этого мощного устройства!- Автоматическая установка

- Может устанавливаться на различные поверхности

- Элегантный дизайн

- Пожизненная защита PROSAFE

- Некоторые незначительные проблемы со скоростью, если прошивка не обновлена

Netgear славится своими сетевыми устройствами, и сегодня мы хотим показать вам отличный брандмауэр от этой компании.Это 8-портовый межсетевой экран, и вы можете использовать его дома или в компании.

Устройство предлагает проверку пакетов с отслеживанием состояния, трансляцию сетевых адресов, шифрование AES и 3DES и защиту от отказа в обслуживании (DoS).

Если вы беспокоитесь о своей конфиденциальности, вам будет приятно узнать, что это устройство поддерживает VPN, поэтому вы можете легко защитить свою конфиденциальность.

Устройство имеет порт Ethernet WAN 1 Гбит / с, который полностью поддерживает кабельные или DSL-соединения.

Это устройство простое в использовании, и оно легко подключается к вашему провайдеру.Что касается конфигурации, устройство использует простой в использовании веб-интерфейс.

Netgear ProSAFE FVS318G предлагает интерфейс DMZ, а также поддержку IPv6, но, к сожалению, нет поддержки беспроводной связи. Устройство поддерживает IPsec VPN, а также L2TP и PPTP-сервер.

Что касается аутентификации пользователей VPN, есть Active Directory, LDAP, Radius, WIKID, MIAS, NT Domain и Local User Database. Что касается режимов WAN, то устройство поддерживает NAT и классическую маршрутизацию.

Что касается назначения адресов ISP, то здесь поддерживаются DHCP, назначение статических IP-адресов, PPPoE и PPTP.Следует отметить, что доступно несколько режимов DHCP, включая статический, динамический, RIPv1 и RIPv2.

Наконец, есть служба QoS, позволяющая определять приоритеты сетевого трафика.

Netgear ProSAFE FVS318G — отличный брандмауэр для вашей сети, но с 8 доступными портами кажется, что это устройство больше подходит для больших или маленьких офисов.

Box Сравнить

Глубокая проверка пакетов

Есть

№

Есть

№

Обнаружение аномалий

Есть

Есть

№

Есть

Обнаружение устройства

Есть

Есть

Есть

Есть

Черный список URL

Есть

Есть

Есть

Есть

Оценка уязвимости

Есть

№

№

№

Родительский контроль

Есть

Есть

Есть

Есть

Локальная защита (Mac, iOS, Android, Windows)

Есть

№

Есть

Есть

Работает как автономный защищенный маршрутизатор

Есть

№

Есть

Есть

Процессор

1.2 ГГц DualCore

Двухъядерный процессор 1 ГГц

1,7 ГГц DualCore

1 ГГц DualCore

Флэш-память

4 ГБ

4 ГБ

4 ГБ

1 ГБ

Память SDRAM

1 ГБ DDR3

1 ГБ DDR

1 ГБ DDR

512 МБ DDR

Порты Ethernet

2 x 1 Гбит / с

2 x 1 Гбит / с

4 x 1 Гбит / с

4 x 1 Гбит / с

Wi-Fi

802.11 bgn, ac

№

802.11 bgn, ac

802.11 bgn, ac

Защита устройств сетевой инфраструктуры | CISA

Устройства сетевой инфраструктуры часто становятся легкой мишенью для злоумышленников. Многие из этих устройств не поддерживаются на том же уровне безопасности, что и настольные компьютеры и серверы общего назначения, но есть шаги, которые пользователи и сетевые администраторы могут предпринять, чтобы лучше защитить свою сетевую инфраструктуру.

Устройства сетевой инфраструктуры — это компоненты сети, которые передают коммуникации, необходимые для данных, приложений, услуг и мультимедиа. Эти устройства включают маршрутизаторы, брандмауэры, коммутаторы, серверы, балансировщики нагрузки, системы обнаружения вторжений, системы доменных имен и сети хранения данных.

Эти устройства являются идеальными целями для злоумышленников в киберпространстве, потому что большая часть или весь трафик организации и клиентов должен проходить через них.

- Злоумышленник, присутствующий на шлюзовом маршрутизаторе организации, может отслеживать, изменять и запрещать трафик в организацию и из нее.

- Злоумышленник, присутствующий во внутренней инфраструктуре маршрутизации и коммутации организации, может отслеживать, изменять и запрещать трафик к ключевым узлам внутри сети и от них, а также использовать доверительные отношения для выполнения горизонтального перемещения к другим узлам.

Организации и отдельные лица, использующие устаревшие, незашифрованные протоколы для управления хостами и службами, упрощают успешный сбор учетных данных для злоумышленников в киберпространстве. Тот, кто контролирует инфраструктуру маршрутизации в сети, по сути, контролирует данные, проходящие через сеть.

Какие угрозы безопасности связаны с устройствами сетевой инфраструктуры?

Устройства сетевой инфраструктуры часто становятся легкой мишенью для злоумышленников. После установки многие сетевые устройства не поддерживаются на том же уровне безопасности, что и настольные компьютеры и серверы общего назначения. Следующие факторы также могут способствовать уязвимости сетевых устройств:

- Немногие сетевые устройства — особенно небольшие офисы / домашние офисы и маршрутизаторы жилого класса — используют антивирус, средства обеспечения целостности и другие инструменты безопасности, которые помогают защитить хосты общего назначения.

- Производители создают и распространяют эти сетевые устройства с доступными для использования службами, которые упрощают установку, эксплуатацию и обслуживание.

- Владельцы и операторы сетевых устройств часто не изменяют настройки поставщиков по умолчанию, не укрепляют их для работы или не выполняют регулярные исправления.

- Интернет-провайдеры не могут заменять оборудование в собственности клиента, если это оборудование больше не поддерживается производителем или поставщиком.

- Владельцы и операторы часто упускают из виду сетевые устройства, когда исследуют, ищут злоумышленников и восстанавливают хосты общего назначения после кибер-вторжений.

Как можно повысить безопасность устройств сетевой инфраструктуры?

Агентство по кибербезопасности и безопасности инфраструктуры (CISA) призывает пользователей и сетевых администраторов выполнять следующие рекомендации для повышения безопасности своей сетевой инфраструктуры:

- Сегментируйте и разделяйте сети и функции.

- Ограничьте ненужные боковые коммуникации.

- Защита сетевых устройств.

- Безопасный доступ к устройствам инфраструктуры.

- Выполнение внеполосного управления сетью (OoB).

- Проверить целостность аппаратного и программного обеспечения.

Сегментирование и разделение сетей и функций

Архитекторы безопасности должны учитывать общую схему инфраструктуры, включая сегментацию и сегрегацию. Надлежащая сегментация сети — это эффективный механизм безопасности, предотвращающий распространение злоумышленником эксплойтов или бокового перемещения по внутренней сети. В плохо сегментированной сети злоумышленники могут расширить свое влияние, чтобы контролировать критически важные устройства или получить доступ к конфиденциальным данным и интеллектуальной собственности.Сегрегация разделяет сетевые сегменты в зависимости от роли и функциональности. Надежно изолированная сеть может содержать злоумышленники, уменьшая воздействие злоумышленников в случае, если они закрепятся где-то внутри сети.

Физическое разделение конфиденциальной информации

Традиционные сетевые устройства, такие как маршрутизаторы, могут разделять сегменты локальной сети (LAN). Организации могут размещать маршрутизаторы между сетями, чтобы создавать границы, увеличивать количество широковещательных доменов и эффективно фильтровать широковещательный трафик пользователей.Организации могут использовать эти границы для сдерживания нарушений безопасности путем ограничения трафика на отдельные сегменты и даже могут отключать сегменты сети во время вторжения, ограничивая доступ злоумышленников.

Рекомендации

- Реализуйте принципы минимальных привилегий и необходимости знать при проектировании сетевых сегментов.

- Разделите конфиденциальную информацию и требования безопасности по сегментам сети.

- Примените рекомендации по безопасности и защитные конфигурации ко всем сегментам сети и сетевым уровням.

Виртуальное разделение конфиденциальной информации

По мере изменения технологий разрабатываются новые стратегии для повышения эффективности информационных технологий и средств контроля сетевой безопасности. Виртуальное разделение — это логическая изоляция сетей в одной физической сети. Виртуальная сегментация использует те же принципы проектирования, что и физическая сегментация, но не требует дополнительного оборудования. Существующие технологии могут использоваться для предотвращения проникновения злоумышленника в другие сегменты внутренней сети.

Рекомендации

- Используйте частные виртуальные локальные сети (VLAN), чтобы изолировать пользователя от остальных широковещательных доменов.

- Используйте технологию виртуальной маршрутизации и пересылки (VRF) для сегментирования сетевого трафика по нескольким таблицам маршрутизации одновременно на одном маршрутизаторе.

- Используйте виртуальные частные сети (VPN) для безопасного расширения хоста / сети путем туннелирования через общедоступные или частные сети.

Ограничение ненужных боковых коммуникаций

Разрешение нефильтрованной одноранговой связи, в том числе между рабочими станциями, создает серьезные уязвимости и может позволить сетевому злоумышленнику легко распространиться на несколько систем.Как только злоумышленник устанавливает эффективный плацдарм в сети, нефильтрованные боковые коммуникации позволяют злоумышленнику создавать бэкдоры по всей сети. Бэкдоры помогают злоумышленнику сохранять настойчивость в сети и препятствуют усилиям защитников по сдерживанию и искоренению злоумышленника.

Рекомендации

- Ограничьте обмен данными с помощью правил брандмауэра на основе хоста, чтобы запретить поток пакетов от других хостов в сети. Правила брандмауэра могут быть созданы для фильтрации хост-устройства, пользователя, программы или адреса интернет-протокола (IP), чтобы ограничить доступ со стороны служб и систем.

- Внедрить список управления доступом VLAN (VACL), фильтр, который контролирует доступ к VLAN и из них. Фильтры VACL должны быть созданы, чтобы запретить пакетам возможность передачи в другие сети VLAN.

- Логическое разделение сети с помощью физического или виртуального разделения, что позволяет администраторам сети изолировать критически важные устройства по сегментам сети.

Сетевые устройства Harden

Основным способом повышения безопасности сетевой инфраструктуры является защита сетевых устройств с помощью безопасных конфигураций.Государственные учреждения, организации и поставщики предоставляют администраторам широкий спектр рекомендаций, включая тесты и передовые методы, по укреплению защиты сетевых устройств. Администраторы должны выполнять следующие рекомендации вместе с законами, нормативными актами, политиками безопасности сайта, стандартами и передовыми отраслевыми практиками.

Рекомендации

- Отключите незашифрованные протоколы удаленного администрирования, используемые для управления сетевой инфраструктурой (например, Telnet, протокол передачи файлов [FTP]).

- Отключите ненужные службы (например, протоколы обнаружения, маршрутизацию от источника, протокол передачи гипертекста [HTTP], простой протокол управления сетью [SNMP], протокол начальной загрузки).

- Используйте SNMPv3 (или более позднюю версию), но не используйте строки сообщества SNMP.

- Безопасный доступ к линиям консоли, вспомогательного и виртуального терминала.

- Реализуйте надежные политики паролей и используйте самое надежное шифрование паролей.

- Защитите маршрутизаторы и коммутаторы, контролируя списки доступа для удаленного администрирования.

- Ограничить физический доступ к маршрутизаторам и коммутаторам.

- Создайте резервную копию конфигураций и сохраните их в автономном режиме. Используйте последнюю версию операционной системы сетевого устройства и регулярно устанавливайте для нее все исправления.

- Периодически проверяйте конфигурации безопасности на соответствие требованиям безопасности.

- Защитите файлы конфигурации с помощью шифрования или контроля доступа при отправке, хранении и резервном копировании файлов.

Безопасный доступ к устройствам инфраструктуры

Административные привилегии могут быть предоставлены, чтобы разрешить пользователям доступ к ресурсам, которые не являются общедоступными.Ограничение административных привилегий для устройств инфраструктуры имеет решающее значение для безопасности, потому что злоумышленники могут использовать административные привилегии, которые неправильно авторизованы, предоставлены широко или не подвергаются тщательному аудиту. Злоумышленники могут использовать скомпрометированные привилегии для обхода сети, расширения доступа и полного контроля над магистралью инфраструктуры. Организации могут уменьшить несанкционированный доступ к инфраструктуре, внедрив политики и процедуры безопасного доступа.

Рекомендации

- Внедрить многофакторную аутентификацию (MFA). Аутентификация — это процесс, используемый для проверки личности пользователя. Злоумышленники обычно используют слабые процессы аутентификации. MFA использует как минимум два компонента идентификации для аутентификации личности пользователя. Компоненты идентификации включают

- Что-то, что знает пользователь (например, пароль),

- Объект, которым владеет пользователь (например, токен), и

- Уникальная особенность пользователя (например, отпечаток пальца).

- Управление привилегированным доступом. Используйте сервер, который предоставляет услуги аутентификации, авторизации и учета (AAA) для хранения информации о доступе для управления сетевым устройством.Сервер AAA позволит администраторам сети назначать пользователям различные уровни привилегий на основе принципа наименьших привилегий. Когда пользователь пытается выполнить неавторизованную команду, она будет отклонена. Если возможно, внедрите сервер аутентификации с жестким токеном в дополнение к использованию сервера AAA. Использование MFA затрудняет злоумышленникам кражу и повторное использование учетных данных для получения доступа к сетевым устройствам.

- Управление учетными данными администратора. Выполните следующие действия, если ваша система не соответствует передовой практике MFA:

- Изменить пароли по умолчанию.

- Убедитесь, что пароли состоят не менее чем из восьми символов и разрешают пароли длиной до 64 символов (или более), в соответствии с Руководством по цифровой идентификации SP 800-63C Национального института стандартов и технологий и Канадским руководством по аутентификации пользователей для информационных технологий ITSP. .30.031 V3.

- Проверяйте пароли по спискам запретов с недопустимыми значениями, такими как часто используемые, ожидаемые или скомпрометированные пароли.

- Убедитесь, что все сохраненные пароли обработаны и хешированы.

- Храните пароли для экстренного доступа в защищенном месте вне сети, например в сейфе.

Выполнение внеполосного управления

Управление OoB использует альтернативные пути связи для удаленного управления устройствами сетевой инфраструктуры. Эти выделенные каналы связи могут различаться по конфигурации и включать в себя все, от виртуального туннелирования до физического разделения. Использование OoB-доступа для управления сетевой инфраструктурой повысит безопасность за счет ограничения доступа и отделения пользовательского трафика от трафика управления сетью.Управление OoB обеспечивает мониторинг безопасности и может выполнять корректирующие действия, не позволяя злоумышленнику (даже тому, кто уже скомпрометировал часть сети) наблюдать за этими изменениями.

УправлениеOoB может быть реализовано физически, виртуально или с помощью их сочетания. Хотя создание дополнительной физической сетевой инфраструктуры может быть дорогостоящим в реализации и обслуживании, это наиболее безопасный вариант для сетевых администраторов. Виртуальная реализация менее затратна, но по-прежнему требует значительных изменений конфигурации и администрирования.В некоторых ситуациях, таких как доступ к удаленным местам, виртуальные зашифрованные туннели могут быть единственным жизнеспособным вариантом.

Рекомендации

- Отделите стандартный сетевой трафик от трафика управления.

- Убедитесь, что трафик управления на устройствах исходит только от OoB.

- Примените шифрование ко всем каналам управления.

- Зашифруйте весь удаленный доступ к устройствам инфраструктуры, таким как терминальные серверы или серверы коммутируемого доступа.

- Управляйте всеми административными функциями с выделенного хоста с полностью пропатченными патчами по защищенному каналу, предпочтительно через OoB.

- Укрепите устройства управления сетью, протестировав исправления, отключив ненужные службы на маршрутизаторах и коммутаторах и применяя политики надежных паролей. Следите за сетью и просматривайте журналы. Реализуйте элементы управления доступом, которые разрешают только необходимые административные или управляющие службы (например, SNMP, протокол сетевого времени, безопасную оболочку, FTP, простой FTP, протокол удаленного рабочего стола [RDP], блок сообщений сервера [SMB]).

Подтвердить целостность аппаратного и программного обеспечения

Продукты, приобретенные по неавторизованным каналам, часто называют поддельными, вторичными или «серыми» устройствами.В многочисленных сообщениях средств массовой информации описывается появление на рынке оборудования и программного обеспечения серого рынка. Незаконное оборудование и программное обеспечение представляют серьезный риск для информации пользователей и общей целостности сетевой среды. Продукты серого рынка могут представлять опасность для сети, потому что они не были тщательно протестированы на соответствие стандартам качества. Приобретение товаров на вторичном рынке сопряжено с риском приобретения поддельных, украденных или бывших в употреблении устройств из-за нарушений в цепочке поставок.Кроме того, нарушения в цепочке поставок дают возможность установить на оборудование вредоносное программное обеспечение и оборудование. Взломанное оборудование или программное обеспечение может повлиять на производительность сети и поставить под угрозу конфиденциальность, целостность или доступность сетевых ресурсов. Наконец, неавторизованное или вредоносное программное обеспечение может быть загружено на устройство после того, как оно будет использовано в эксплуатации, поэтому организациям следует регулярно проверять целостность программного обеспечения.

Рекомендации

- Строго контролируйте цепочку поставок и покупайте только у авторизованных реселлеров.

- Требовать от торговых посредников принудительных проверок целостности цепочки поставок для проверки подлинности оборудования и программного обеспечения.

- После установки осмотрите все устройства на предмет вскрытия.

- Подтвердите серийные номера из нескольких источников.

- Загрузите программное обеспечение, обновления, исправления и обновления из проверенных источников.

- Выполните проверку хэша и сравните значения с базой данных поставщика, чтобы обнаружить несанкционированное изменение прошивки.

- Мониторинг и регистрация устройств — проверка сетевых конфигураций устройств — по регулярному расписанию.

- Обучите владельцев сетей, администраторов и персонал закупок повышать осведомленность об устройствах серого рынка.

Безопасность домашней сети | CISA

Интернет позволяет нам выполнять такие задачи, как оплата счетов и поддержание связи с семьей, более эффективно и удобно, не выходя из дома. Однако эта технология сопряжена с риском для безопасности. Домашние пользователи должны понимать и сохранять бдительность в отношении рисков подключения к Интернету и важности надлежащей защиты домашних сетей и систем.

Что такое безопасность домашней сети и почему меня это должно волновать?

Безопасность домашней сети относится к защите сети, которая соединяет устройства, такие как маршрутизаторы, компьютеры, смартфоны, радионяни и камеры с поддержкой Wi-Fi, друг с другом и с Интернетом в доме.

Многие домашние пользователи разделяют два распространенных заблуждения о безопасности своих сетей:

- Их домашняя сеть слишком мала, чтобы подвергнуться кибератаке.

- Их устройства «достаточно безопасны» прямо из коробки.

Большинство атак не носят личный характер и могут происходить в сети любого типа — большой или малой, домашней или деловой. Если сеть подключается к Интернету, она по своей природе более уязвима и подвержена внешним угрозам.

Как повысить безопасность моей домашней сети?

Следуя некоторым простым, но эффективным методам защиты, приведенным ниже, вы можете значительно уменьшить поверхность атаки в своей домашней сети и усложнить успешную атаку злоумышленнику.

- Регулярно обновляйте программное обеспечение. Регулярные обновления программного обеспечения — один из наиболее эффективных шагов, которые вы можете предпринять для улучшения общего состояния кибербезопасности ваших домашних сетей и систем. Помимо добавления новых функций и возможностей, обновления программного обеспечения часто включают критические исправления и исправления безопасности для недавно обнаруженных угроз и уязвимостей. Большинство современных программных приложений автоматически проверяют наличие недавно выпущенных обновлений. Если автоматические обновления недоступны, подумайте о покупке программного обеспечения, которое идентифицирует и централизованно управляет всеми установленными обновлениями программного обеспечения.(См. Общие сведения об исправлениях и обновлениях программного обеспечения.)

- Удалите ненужные службы и программное обеспечение. Отключите все ненужные службы, чтобы уменьшить поверхность атаки вашей сети и устройств, включая маршрутизатор. Неиспользуемые или нежелательные службы и программное обеспечение могут создавать бреши в безопасности в системе устройства, что может привести к увеличению площади атаки на вашу сетевую среду. Это особенно верно в отношении новых компьютерных систем, на которых поставщики часто предварительно устанавливают большое количество пробного программного обеспечения и приложений, называемых «раздутым ПО», которые пользователи могут не найти полезными.Агентство по кибербезопасности и безопасности инфраструктуры (CISA) рекомендует вам изучить и удалить любое программное обеспечение или услуги, которые не используются регулярно.

- Измените заводские настройки программного и аппаратного обеспечения. Многие программные и аппаратные продукты поставляются «из коробки» с чрезмерно разрешительными заводскими настройками по умолчанию, призванными сделать их удобными для пользователя и сократить время поиска и устранения неисправностей для обслуживания клиентов. К сожалению, эти конфигурации по умолчанию не ориентированы на безопасность.Если оставить их включенными после установки, злоумышленник сможет использовать больше возможностей. Пользователи должны предпринять шаги для усиления параметров конфигурации по умолчанию, чтобы уменьшить уязвимости и защитить от вторжений.

- Изменить пароли и имена пользователей для входа в систему по умолчанию. Большинство сетевых устройств предварительно настроены с паролями администратора по умолчанию для упрощения настройки. Эти учетные данные по умолчанию небезопасны — они могут быть легко доступны в Интернете или даже могут быть физически помечены на самом устройстве.Если оставить их без изменений, злоумышленники в киберпространстве смогут получить несанкционированный доступ к информации, установить вредоносное программное обеспечение и вызвать другие проблемы.

- Используйте надежные и уникальные пароли. Выберите надежные пароли для защиты ваших устройств. Кроме того, не используйте один и тот же пароль для нескольких учетных записей. Таким образом, если одна из ваших учетных записей будет взломана, злоумышленник не сможет взломать любую другую из ваших учетных записей. (См. Раздел Выбор и защита паролей для получения дополнительной информации.)

- Запустите новейшее антивирусное программное обеспечение. Авторитетное антивирусное программное обеспечение является важной мерой защиты от известных вредоносных угроз. Он может автоматически обнаруживать, помещать в карантин и удалять различные типы вредоносных программ, таких как вирусы, черви и программы-вымогатели. Многие антивирусные решения чрезвычайно просты в установке и интуитивно понятны в использовании. CISA рекомендует, чтобы на всех компьютерах и мобильных устройствах в вашей домашней сети было установлено антивирусное программное обеспечение. Кроме того, не забудьте включить автоматическое обновление описаний вирусов, чтобы обеспечить максимальную защиту от новейших угроз. Примечание. , поскольку обнаружение основывается на сигнатурах — известных шаблонах, которые могут идентифицировать код как вредоносное ПО, — даже лучший антивирус не обеспечит адекватной защиты от новых и сложных угроз, таких как эксплойты нулевого дня и полиморфные вирусы.

- Установите сетевой брандмауэр. Установите брандмауэр на границе вашей домашней сети для защиты от внешних угроз. Брандмауэр может блокировать проникновение вредоносного трафика в вашу домашнюю сеть и предупреждать вас о потенциально опасной активности.При правильной настройке он также может служить барьером для внутренних угроз, предотвращая попадание нежелательного или вредоносного программного обеспечения в Интернет. Большинство беспроводных маршрутизаторов поставляются с настраиваемым встроенным сетевым брандмауэром, который включает дополнительные функции, такие как контроль доступа, веб-фильтрация и защита от отказа в обслуживании (DoS), которые вы можете адаптировать к своей сетевой среде. Имейте в виду, что некоторые функции брандмауэра, включая сам брандмауэр, могут быть отключены по умолчанию. Убедитесь, что ваш брандмауэр включен и все настройки настроены должным образом, что повысит сетевую безопасность вашей сети. Примечание: ваш интернет-провайдер (ISP) может помочь вам определить, имеет ли ваш брандмауэр наиболее подходящие настройки для вашего конкретного оборудования и среды.

- Установите брандмауэры на сетевые устройства. В дополнение к сетевому брандмауэру рассмотрите возможность установки брандмауэра на всех компьютерах, подключенных к вашей сети. Эти межсетевые экраны, часто называемые хостовыми или программными, проверяют и фильтруют входящий и исходящий сетевой трафик компьютера на основе заранее определенной политики или набора правил.Большинство современных операционных систем Windows и Linux поставляются со встроенным, настраиваемым и многофункциональным межсетевым экраном. Кроме того, большинство поставщиков объединяют свое антивирусное программное обеспечение с дополнительными функциями безопасности, такими как родительский контроль, защита электронной почты и блокировка вредоносных веб-сайтов.

- Регулярно создавайте резервные копии своих данных. Создавайте и храните — с помощью внешнего носителя или облачной службы — регулярные резервные копии всей ценной информации, хранящейся на вашем устройстве. Рассмотрите возможность использования стороннего приложения для резервного копирования, которое может упростить и автоматизировать процесс.Обязательно зашифруйте резервную копию, чтобы защитить конфиденциальность и целостность вашей информации. Резервное копирование данных имеет решающее значение для минимизации воздействия, если эти данные будут потеряны, повреждены, заражены или украдены.

- Повышение безопасности беспроводной сети. Выполните следующие действия, чтобы повысить безопасность вашего беспроводного маршрутизатора. Примечание. обратитесь к руководству по эксплуатации вашего маршрутизатора или обратитесь к своему интернет-провайдеру за конкретными инструкциями по изменению определенных настроек на вашем устройстве.

- Используйте самый надежный протокол шифрования. CISA рекомендует использовать персональный расширенный стандарт шифрования (AES) с защищенным доступом 3 (WPA3) и протокол целостности временного ключа (TKIP), который в настоящее время является наиболее безопасной конфигурацией маршрутизатора, доступной для домашнего использования. Он включает AES и может использовать криптографические ключи 128, 192 и 256 бит. Этот стандарт был одобрен Национальным институтом стандартов и технологий (NIST).

- C изменить пароль администратора маршрутизатора по умолчанию. Измените пароль администратора вашего маршрутизатора, чтобы защитить его от атаки с использованием учетных данных по умолчанию.

- Изменить идентификатор набора услуг по умолчанию (SSID). SSID, который иногда называют «сетевым именем», представляет собой уникальное имя, которое идентифицирует конкретную беспроводную локальную сеть (WLAN). Все беспроводные устройства в беспроводной локальной сети (WLAN) должны использовать один и тот же SSID для связи друг с другом. Поскольку SSID устройства по умолчанию обычно идентифицирует производителя или фактическое устройство, злоумышленник может использовать его для идентификации устройства и использования любой из его известных уязвимостей.Сделайте свой SSID уникальным и не привязанным к вашей личности или местоположению, чтобы злоумышленнику было проще идентифицировать вашу домашнюю сеть.

- Отключить защищенную настройку Wi-Fi (WPS). WPS обеспечивает упрощенные механизмы подключения беспроводного устройства к сети Wi-Fi без необходимости ввода пароля беспроводной сети. Однако конструктивный недостаток в спецификации WPS для аутентификации PIN-кода значительно сокращает время, необходимое злоумышленнику для перебора всего PIN-кода, поскольку он сообщает им, когда первая половина восьмизначного PIN-кода является правильной.Многие маршрутизаторы не имеют надлежащей политики блокировки после определенного количества неудачных попыток угадать PIN-код, что значительно повышает вероятность атаки методом перебора. См. Раздел «Атаки грубой силы, совершаемые киберакторами».

- Уменьшите мощность беспроводного сигнала. Ваш сигнал Wi-Fi часто распространяется за пределы вашего дома. Это расширенное излучение позволяет злоумышленникам подслушивать за пределами периметра вашей сети. Поэтому внимательно продумайте размещение антенны, ее тип и уровни мощности передачи.Поэкспериментируя с размещением вашего маршрутизатора и уровнями мощности сигнала, вы можете уменьшить зону покрытия вашей сети Wi-Fi, тем самым уменьшив риск компрометации. Примечание. , хотя это снижает ваш риск, мотивированный злоумышленник может перехватить сигнал с ограниченным охватом.

- Выключайте сеть, когда она не используется. Хотя частое выключение и включение сигнала Wi-Fi может оказаться непрактичным, рассмотрите возможность его отключения во время путешествий или в течение продолжительных периодов времени, когда вам не нужно быть в сети.Кроме того, многие маршрутизаторы предлагают возможность настроить расписание беспроводной сети, которое автоматически отключает Wi-Fi в указанное время. Когда ваш Wi-Fi отключен, вы не позволяете сторонним злоумышленникам использовать вашу домашнюю сеть.

- Отключите Universal Plug and Play (UPnP), когда он не нужен. UPnP — это удобная функция, которая позволяет сетевым устройствам беспрепятственно обнаруживать и устанавливать связь друг с другом в сети. Однако, хотя функция UPnP упрощает начальную настройку сети, она также представляет собой угрозу безопасности.Недавние крупномасштабные сетевые атаки доказывают, что вредоносные программы в вашей сети могут использовать UPnP для обхода брандмауэра вашего маршрутизатора, позволяя злоумышленникам удаленно управлять вашими устройствами и распространять вредоносное ПО на другие устройства. Поэтому вам следует отключить UPnP, если в этом нет особой необходимости.

- Обновить прошивку. Посетите веб-сайт производителя маршрутизатора, чтобы убедиться, что у вас установлена последняя версия прошивки. Обновления микропрограмм повышают производительность продукта, исправляют недостатки и устраняют уязвимости системы безопасности. Примечание. на некоторых маршрутизаторах есть возможность включить автоматическое обновление.

- Отключить удаленное управление. Большинство маршрутизаторов предлагают возможность просматривать и изменять свои настройки через Интернет. Отключите эту функцию, чтобы не допустить несанкционированного доступа и изменения конфигурации вашего маршрутизатора.

- Монитор подключений неизвестных устройств. Используйте веб-сайт производителя маршрутизатора для отслеживания неавторизованных устройств, подключающихся или пытающихся подключиться к вашей сети.Также посетите веб-сайт производителя, чтобы узнать, как предотвратить подключение неавторизованных устройств к вашей сети.

- Снижение угроз электронной почты . Фишинговые электронные письма по-прежнему являются одним из наиболее распространенных векторов первоначальных атак, используемых для доставки вредоносных программ и сбора учетных данных. Атака на человеческий фактор, который считается самым слабым звеном в каждой сети, по-прежнему остается чрезвычайно эффективным. Чтобы заразить систему, злоумышленник просто должен убедить пользователя щелкнуть ссылку или открыть вложение.Хорошая новость заключается в том, что существует множество индикаторов, которые можно использовать для быстрого определения фишингового письма. Лучшая защита от этих атак — стать образованным и осторожным пользователем и ознакомиться с наиболее распространенными элементами фишинг-атаки. См. Как избежать социальной инженерии и фишинговых атак.

Межсетевые экраны против блокировки устройств — в чем разница между устройством безопасности домашней сети и межсетевым экраном?

от Ava — 9 февраля, 2017

Поскольку количество Интернета вещей вокруг нас увеличивается, становится все труднее избегать обсуждения темы сетевой безопасности.Мы хотим верить, что используемые нами умные устройства безопасны и что информация, которую мы на них делимся, защищена, но если мы будем честны с самими собой, мы знаем, что это не так.

Кто может обвинить нас в том, что мы прячем голову в песок из-за сетевой безопасности? Если вы не опытный технарь, то сетевые системы — непростая задача! Прежде всего, это все угрозы, которые могут атаковать вашу сеть: взлом, вредоносное ПО, ботнеты, программы-вымогатели и многие другие. Тогда есть все способы защиты; брандмауэры, антивирус, блокировка устройств, VPN.Количество терминов для понимания огромно — неудивительно, что большинство из нас сдаются при первом же препятствии. К сожалению для нас, сетевые хакеры не сдаются. Информация в нашей личной сети становится более ценной, чем имущество в нашем доме, поэтому взлом домашних сетей растет. Однако не бойтесь — Fing здесь, чтобы начать ваш путь к пониманию инструментов сетевой безопасности, которые могут помочь защитить вас от этой растущей угрозы.

Сегодняшняя тема: Устройства безопасности домашней сети (например, Fingbox) против брандмауэров!

Нам часто задают вопрос: как наш собственный Fingbox соотносится с устройствами интеллектуального брандмауэра.Первое существенное отличие состоит в том, что Fingbox — это не брандмауэр , а набор инструментов для обеспечения безопасности домашней сети, который сосредоточен на сканировании сети и блокировке устройств. Смущенный? Терпите нас, и мы вам все объясним!

Чем брандмауэры работают по сравнению с устройствами безопасности домашней сети?

Думайте о своей домашней сети как об аэропорте. При вылете все люди и багаж, проходящие в аэропорт, сканируются — после этого запрещается въезд в аэропорт запрещенным, подозрительным или потенциально опасным предметам. Брандмауэр действует очень похоже. По мере того, как пакеты информации проходят из Интернета в вашу сеть, брандмауэр будет сканировать их, чтобы найти любые потенциальные угрозы для системы, такие как вирусы или шпионское ПО. В этом случае проникновение вредных предметов будет заблокировано. Эта проверка информации называется сканированием пакетов и может быть очень эффективным способом предотвращения проникновения интернет-угроз в вашу сеть. Брандмауэры могут поставляться как в виде программного обеспечения, устанавливаемого в системе, так и в виде аппаратного устройства, которое подключается к сети.Обычно они поставляются с фильтрами по умолчанию для сканирования вредоносных программ, но некоторые также позволяют настроить фильтрацию для блокировки на более строгом уровне. Вероятно, наиболее заметное место, где вы столкнетесь с программным обеспечением брандмауэра, — это работа на общедоступном компьютере. Возможно, вы пытались, например, проверить результаты футбольных матчей на работе, но веб-сайт оказался заблокированным. В этом случае сетевой администратор установил брандмауэр, чтобы блокировать любые сайты, посвященные футболу — сайт не может быть вредным, просто ваш начальник не хочет, чтобы вы просматривали футбольные сайты в рабочее время! Недавно на рынке появились интеллектуальные брандмауэры для домашних сетевых систем.Идея этого оборудования состоит в том, чтобы обеспечить все устройства, подключенные к вашему Wi-Fi, сплошной защитой брандмауэра. Эти устройства брандмауэра подключаются к вашему маршрутизатору и фильтруют всю информацию, передаваемую между устройствами в вашей сети и в Интернете. Таким образом, любое устройство, которое подключается к вашей сети, становится защищенным фильтрами сканирования пакетов брандмауэра. Однако это сканирование упаковки имеет свои ограничения. Представьте, что вы транслируете фильм на своем смарт-телевизоре, в то время как ваши дети играют на Xbox наверху, а ваш партнер просматривает Facebook на своем телефоне — это много информации, передаваемой между Интернетом и вашими устройствами.Вся эта увеличенная информация должна пройти и проверяться брандмауэром, прежде чем она попадет на ваши устройства. Это может создать эффект «бутылочного горлышка» для вашего сетевого подключения. Как и в случае с огромными очередями на вылет в аэропортах в пик сезона, увеличенный объем информации, пытающейся пройти через брандмауэр, может вызвать формирование трафика в вашей сети. Чем больше устройств подключено к защищенному брандмауэром Wi-Fi, тем больше вероятность того, что ваше соединение станет медленным или даже вообще выйдет из строя из-за возросшей нагрузки, которую брандмауэр пытается обработать.Второе ограничение брандмауэра состоит в том, что он отслеживает только одну точку входа угрозы в вашу сеть — Интернет. Из-за этого брандмауэры не видят, какие устройства находятся в вашей сети Wi-Fi и представляют ли эти устройства угрозу для сети в целом. Аппаратные средства межсетевого экрана даже начнут защищать новое устройство, подключенное к вашей сети, независимо от того, является оно взломщиком или нет. Этот пробел в безопасности межсетевого экрана означает , что он не защищает от наивысшей формы киберпреступности; физический взлом сети и прослушивание Wi-Fi.

Что такое взлом физической сети?

Физический взлом сети — это кибер-эквивалент взлома и проникновения. Для этого хакер попадает в радиус действия вашего сигнала Wi-Fi, а затем использует уязвимость, которая позволяет им подключить свое устройство к вашей сети. Этой слабостью может быть плохой пароль маршрутизатора, открытый порт или незащищенное устройство — как только они будут подключены, они смогут получить доступ ко всей информации в вашей сети. Поскольку эта форма взлома не связана с проникновением в сеть через Интернет, она остается незамеченной брандмауэрами.Из-за того, что он не предполагает использования каких-либо вредоносных программ для доступа к вашей сети, хакер также не будет обнаружен антивирусным программным обеспечением. Они просто «входят» в ваш Wi-Fi, как любое другое устройство в вашем доме, поэтому они появятся и будут обрабатываться вашей сетью, как просто другое устройство. Из-за этого хакер может проникнуть в вашу сеть, украсть ваши данные и уйти, даже не заметив вас. А с ростом количества незащищенных устройств Интернета вещей в нашем доме этот тип киберпреступности быстро растет.

Как предотвратить взлом физической сети?

Есть только один способ предотвратить нежелательное физическое вторжение в вашу сеть — это блокировка устройства. Возвращаясь к нашей аналогии с аэропортом, если брандмауэр обеспечивает безопасность вылета, то блокировщик устройств сетевой безопасности — это ограждение и наблюдение, окружающее весь аэропорт, которое предупреждает сотрудников службы безопасности о любых вредных лицах или действиях. Вот тут-то и пригодятся такие устройства, как Fingbox! Подобно системе наблюдения, Fingbox наблюдает за вашей сетью и предупреждает вас, когда к ней обращается новое устройство.Затем это дает вам возможность заблокировать доступ этого потенциального хакера к вашей сети. Вы можете сделать это на временной основе, пока выясняете, действительно ли устройство является вашим собственным, или вы можете сделать это постоянно, чтобы устройство больше никогда не могло физически подключиться к вашей сети. Fingbox также позволяет вам присвоить имя и сохранить IoT в вашей сети, чтобы вы могли легко идентифицировать нераспознанное устройство. * Для вас, настоящие ИТ-специалисты, интересующиеся, как работает эта функция блокировки; Fingbox использует низкоуровневое сетевое программирование (уровень канала передачи данных) и внедрение пакетов, чтобы устройство не могло подключиться не только к Интернету, но и к другим устройствам локальной сети.*

Межсетевые экраны против блокировки устройств: вердикт

В отличие от брандмауэров, инструменты сетевой безопасности, такие как Fingbox, предоставляют функции безопасности Wi-Fi в более физическом смысле. Поскольку наша жизнь движется в сети, жизненно важно иметь как видимость, так и контролировать, кто находится в вашей сети. Возможность блокировать нежелательные устройства становится все более важной, будь то просто сосед, крадущий ваш Wi-Fi, или кто-то пытается получить доступ к вашей личной информации. Это большой инструмент безопасности, которого нет в брандмауэрах.Помимо предупреждений о вторжении и блокировки устройств, инструменты идентификации устройств Fingbox также дают ему возможность уведомлять вас о статусе ваших устройств, обеспечивать видимость устройств с поддержкой Wi-Fi рядом с вашим домом и проверять порты ваших устройств на наличие рисков быть взломанным. В отличие от брандмауэров, Fingbox также не перенаправляет весь ваш сетевой трафик через него для сканирования пакетов, и поэтому он не приведет к очередям данных, которые замедляют ваше соединение. Fingbox разработан так, чтобы не взаимодействовать с вашими сетевыми данными, и на самом деле поставляется со многими функциями устранения неполадок Wi-Fi, которые помогают вам повысить производительность сети, такими как идентификация полосы пропускания, поиск оптимального места Wi-Fi и проверки скорости.

Межсетевые экраны против устройства безопасности домашней сети: стоимость

Последнее существенное различие между Fingbox и интеллектуальным брандмауэром — это стоимость. Большинство интеллектуальных брандмауэров имеют высокую закупочную цену, а затем постоянную абонентскую плату, а с учетом того, что многие маршрутизаторы потребительского уровня теперь фактически поставляются со встроенными аппаратными брандмауэрами, вы можете тратить деньги, которые не обязательно тратить.

С другой стороны, средства блокировки устройств сетевой безопасностиFingbox доступны по доступной единовременной цене в 99 долларов.Однако, хотя мы могли бы говорить о преимуществах нашего небольшого набора инструментов сетевой безопасности и устранения неполадок Wi-Fi весь день, мы на самом деле всегда рекомендовали бы иметь несколько линий защиты, когда речь идет о сетевой безопасности. Хакеры могут проникнуть в вашу сеть как виртуальными, так и физическими средствами, поэтому важно защищаться на обоих этих фронтах.

Однако, учитывая рост киберпреступности и перехват Wi-Fi, быстро растущий метод кражи данных, домовладельцы больше не могут себе позволить игнорировать уязвимость своей сети для физического взлома.Знание того, кто и что находится в вашей сети, — это первый шаг к ее пониманию и защите.

Купите наше устройство безопасности домашней сети сегодня, чтобы начать работу.

10 лучших аппаратных межсетевых экранов для домашних сетей и сетей малого бизнеса (2021 г.)

На этом веб-сайте я написал десятки статей о межсетевых экранах корпоративного уровня (особенно о Cisco ASA), но многим людям интересно узнать о лучших аппаратных межсетевых экранах для дома или небольшого предприятия. бизнес-сетей, поэтому в этой статье я остановлюсь именно на этом.

Как партнер Amazon я зарабатываю на соответствующих покупках.

Брандмауэрыпредназначены для мониторинга входящего и исходящего трафика, помогая обеспечить безопасность вашей локальной сети. Хотя на большинстве компьютеров установлены программные брандмауэры, у других устройств отсутствует собственная безопасность.

В типичной домашней сети видеодомофоны, радионяня и устройства умного дома безопасны ровно настолько, насколько защищен базовый брандмауэр внутри маршрутизатора Wi-Fi, подключенного к интернет-провайдеру.

Аппаратный брандмауэр обеспечивает дополнительный уровень защиты всех устройств в домашней сети или сети SOHO.

Выделенный аппаратный брандмауэр обычно подключается к вашему маршрутизатору, а ваши устройства подключаются к брандмауэру, что снижает риск взлома и злонамеренных кибератак.

Некоторые аппаратные брандмауэры даже позволяют контролировать использование Интернета вашим ребенком и получать текстовые уведомления о потенциальных киберугрозах.

Чтобы повысить безопасность вашей сети, рассмотрите возможность добавления одного из следующих 10 аппаратных брандмауэров, которые подходят для домашних сетей и сетей малого бизнеса.

Я тщательно выбрал следующие устройства, исходя из их набора функций, их эффективности, надежности производителя и т. Д.

Лучшие аппаратные межсетевые экраны для домашней сетиЯ разделил эту статью на две общие категории. Начнем сначала с лучших моделей для домашнего использования.

1) Шлюз безопасности Ubiquiti Unifi (USG) Распродажа Шлюз безопасности Ubiquiti Unifi (USG)- 3 порта Gigabit Ethernet, управление через интерфейс командной строки для опытных пользователей

- 1 миллион пакетов в секунду для 64-байтовых пакетов

- Общая скорость линии 3 Гбит / с для пакетов 512 байт или больше

Последнее обновление 2021-05-31 в 10:36 / Партнерские ссылки / Изображения из Amazon Product Advertising API

Со шлюзом безопасности Ubiquiti Unifi вы получаете усовершенствованный аппаратный брандмауэр и маршрутизатор, которые поддерживают скорость Gigabit Ethernet и многое другое.Хотя устройство предназначено для использования в бизнесе, оно достаточно доступно и для домашнего использования.

Устройство находится между Интернетом и локальным маршрутизатором WiFi, маршрутизируя весь трафик еще до того, как он достигнет маршрутизатора. Затем все устройства, подключенные к сети, контролируются и защищаются с помощью расширенных функций управления сетью и безопасности.

Как и в случае с другими аппаратными межсетевыми экранами, удаленный мониторинг и управление доступны через графический интерфейс пользователя (GUI), называемый Unifi Controller.

Пользователи могут легко изменять настройки брандмауэра, создавать сети VLAN, включать Deep Packet Inspection (DPI), чтобы проверять, какие приложения используют Интернет, включать функции QoS, обнаружение вторжений (IPS / IDS) и т. Д.

Функции управления являются частью программного обеспечения Unifi Controller, которое также поддерживает управление другими продуктами Ubiquity UniFi, такими как точки доступа WiFi, коммутаторы UniFi и т. Д.

Если у вас есть другие устройства UniFi в вашей сети или, возможно, вы планируете получить точку доступа UniFi WiFi (СОВЕТ: это одна из лучших точек доступа WiFi !!), то межсетевой экран USG — отличный выбор (как для дома, так и для дома). сети малого бизнеса).

Плюсы:

- Возможность отслеживать трафик до того, как он достигнет локальной сети (с использованием DPI).

- Удаленное управление через веб-интерфейс или мобильное приложение (с помощью UniFi Controller)

- Относительно доступное решение

- Пропускная способность 1 Гбит / с (или больше) (отлично подходит для гигабитных скоростей ISP)

- Глубокая проверка пакетов и возможности QoS

- Мощный брандмауэр и его характеристики

- Поддерживает обнаружение / предотвращение вторжений (IDS / IPS)

- Прочная конструкция и надежный поставщик

Минусы:

- Может содержать слишком много функций для обычного домашнего пользователя

Первое впечатление, которое вы получите от этого устройства, заключается в том, что это обычный проводной маршрутизатор SOHO с ограниченными возможностями. Устройство Mikrotik — это намного больше.

Mikrotik hEX RB750Gr3 5-портовый гигабитный Ethernet-маршрутизатор- hEX RB750Gr3 — это пятипортовый гигабитный Ethernet-маршрутизатор для мест, где беспроводное соединение не требуется.

- Устройство имеет полноразмерный порт USB. Тип USB-разъема — USB-тип A. Эта новая обновленная версия hEX обеспечивает несколько улучшений производительности.

- Это доступный, компактный и простой в использовании, но в то же время он оснащен очень мощным двухъядерным процессором с тактовой частотой 880 МГц и оперативной памятью 256 МБ, поддерживающим все расширенные конфигурации, поддерживаемые RouterOS.

Последнее обновление: 31.05.2021, 15:42 / Партнерские ссылки / Изображения из Amazon Product Advertising API

За эту низкую цену Mikrotik hEX RB750Gr3 обладает некоторыми мощными функциями, которые вы найдете только в устройствах высокого класса.

Хотя его можно легко использовать в бизнес-средах (гостиничный бизнес, офис, образование, магазины розничной торговли и т. Д.), Из-за его низкой цены, компактного дизайна и гибкости он также отлично подходит для домашней сети.

Этот маршрутизатор работает на RouterOS , который поддерживает расширенные конфигурации маршрутизации (NAT, переадресация портов, VPN, мосты и т. Д.), А также межсетевой экран с отслеживанием состояния, обнаружение и защита приложений уровня 7, правила фильтрации межсетевого экрана и т. Д.

Он оснащен 4 портами Gigabit LAN и портом 1 Gigabit Internet (WAN). Хотя порты поддерживают гигабитные скорости, все устройство может работать до 470 Мбит / с максимум. Таким образом, он идеально подходит, если у вас скорость подключения к Интернету до 500 Мбит / с.

Плюсы:

- По цене он имеет мощный межсетевой экран и функции маршрутизации, аналогичные высококлассным устройствам.

- Простота установки для базового использования в домашней / офисной сети.

- Использует RouterOS, бесплатную и очень мощную операционную систему маршрутизатора / межсетевого экрана.

- Для опытных пользователей вы можете настроить с помощью этого устройства практически все, что только можете себе представить.

- Бесплатные и регулярные обновления прошивки.

- Мощные функции межсетевого экрана.

Минусы:

- Устройство не поддерживает полнофункциональные гигабитные Интернет-соединения (макс. 470 Мбит / с)

- Достаточно крутое обучение, если вы хотите настроить дополнительные параметры.

Firewalla — один из самых простых в установке и настройке аппаратных межсетевых экранов, что делает его отличным вариантом для среднего домовладельца или нетехнического владельца бизнеса.

Firewalla Red: межсетевой экран кибербезопасности для дома и бизнеса, защита сети от вирусов и вредоносного ПО | Родительский контроль | Блокировать рекламу | Бесплатный VPN-сервер | Подключается к роутеру | Без ежемесячной платы | 100 Мб IPS- СОВМЕСТИМОСТЬ: Это * Firewalla RED * (НЕ СИНИЙ FIREWALLA). Функциональность IPS ограничена 100 Мбит.Это устройство может быть совместимо не со всеми маршрутизаторами. Пожалуйста, посмотрите документ «спецификацию» в этом списке или руководство по совместимости на сайте производителя для маршрутизаторов, которые работают с Firewalla. Может потребоваться вход в маршрутизатор и выполнение базовой настройки.

- ПОЛНАЯ ЗАЩИТА КИБЕРБЕЗОПАСНОСТИ — Уникальная система предотвращения вторжений Firewalla (IDS и IPS) защищает все ваши домашние проводные и беспроводные устройства Интернета вещей от таких угроз, как вирусы, вредоносное ПО, взлом, фишинг и кража нежелательных данных при использовании общедоступного Wi-Fi .Это простое и доступное решение для семей, профессионалов и предприятий. Пусть встроенный в Firewalla сервер OpenVPN обеспечивает такую же безопасность использования вашего устройства, как и дома.

- РОДИТЕЛЬСКИЙ КОНТРОЛЬ И ЗАЩИТА СЕМЬИ — дни, когда вы вытаскивали шнур питания из пыльного старого роутера, остались позади; С помощью всего нескольких нажатий на смартфон вы можете увидеть, что они делают, отключить любой доступ или отключить только игры или социальные сети. Включите Family Protect, чтобы фильтровать и блокировать контент для взрослых и вредоносный контент, сохраняя работоспособность и безопасность в Интернете.

Последнее обновление 2021-05-31 в 14:24 / Партнерские ссылки / Изображения из Amazon Product Advertising API

Компания выпускает доступную версию, поддерживающую полосу пропускания до 100 Мбит / с (красная модель), и более мощную версию, поддерживающую скорость 500 Мбит / с (синяя модель).

- Красный Модель : Если скорость вашего Интернета менее 100 Мбит / с и у вас менее 50 домашних устройств.

- Blue Модель : Если скорость вашего Интернета превышает 100 Мбит / с и у вас более 50 устройств (например,g бизнес-сеть).

- НОВИНКА: Gold Модель : самая мощная модель с производительностью 3 Гбит / с, использующая тот же стек безопасности Firewalla, что и другие модели

Все версии позволяют контролировать устройства и сети через мобильное приложение с простым пользовательским интерфейсом. С легкостью регулируйте любые настройки, включая автоматическую блокировку и родительский контроль.

УстройстваFirewalla широко используют облако для получения обновлений об угрозах безопасности. Облако Firewalla на базе искусственного интеллекта собирает информацию со всех подключенных устройств и распространяет обновления безопасности на все устройства для предотвращения атак.

Устройство просто подключается к источнику питания и существующему домашнему маршрутизатору. Вы можете подключить Firewalla в любой имеющейся у вас сети, например, комбинированный маршрутизатор / модем от интернет-провайдера, отдельные модем и маршрутизатор, ячеистая сеть WiFi и т. Д.

После установки приложения вы можете мгновенно начать мониторинг интернет-трафика, который входит и выходит из вашей локальной сети в любую точку мира.

Firewalla также включает встроенный сервер VPN, позволяющий устанавливать безопасные соединения с домашней или деловой сетью, находясь вдали от дома или офиса.

Плюсы:

- Простота установки

- Простой пользовательский интерфейс

- Доступный

- Предотвращение вторжений и защита CyberSecurity для всех ваших устройств.

- Единовременный платеж. Без абонентской платы.

Минусы:

- Не подходит для гигабитной скорости интернета (кроме модели Gold, которая поддерживает мультигигабитность).

- НЕОГРАНИЧЕННАЯ ЗАЩИТА И ПОДДЕРЖКА: Bitdefender BOX 2 подключается к вашему (Non-Mesh / Non-Google Wi-Fi) маршрутизатору и защищает неограниченное количество Wi-Fi и подключенных к Интернету устройств с помощью Total Security Unlimited.Bitdefender BOX 2 включает неограниченную бесплатную поддержку, а также автоматические обновления последних технологий безопасности.

- РАСШИРЕННАЯ ЗАЩИТА ОТ УГРОЗ: Наш полнофункциональный кроссплатформенный пакет сетевой безопасности обеспечивает полную защиту всех ваших устройств Windows, Mac, iOS, Android и IoT. Это включает в себя: защиту данных в реальном времени, многоуровневую защиту от вредоносных программ и программ-вымогателей, защиту социальных сетей, режимы игры / кино / работы, монитор микрофона, защиту веб-камеры, анти-трекер, диспетчер паролей, шредер файлов, безопасный онлайн-банкинг и покупки, Родительский контроль, автоматические обновления и многое другое.