Системы заземления TN-S, TN-C, TNC-S, TT, IT

При проектировании, монтаже и эксплуатации электроустановок, промышленного и бытового электрооборудования, а также электрических сетей освещения, одним из основополагающих факторов обеспечения их функциональности и электробезопасности является точно спроектированное и правильно выполненное заземление. Основные требования к системам заземления содержатся в пункте 1.7 Правил устройства электроустановок (ПУЭ). В зависимости от того, каким образом, и с каким заземляющими конструкциями, устройствами или предметами соединены соответствующие провода, приборы, корпуса устройств, оборудование или определенные точки сети, различают естественное и искусственное заземление.

Естественными заземлителями являются любые металлические предметы, постоянно находящиеся в земле: сваи, трубы, арматура и другие токопроводящие изделия. Однако, ввиду того, что электрическое сопротивление растеканию в земле электротока и электрических зарядов от таких предметов плохо поддается контролю и прогнозированию, использовать естественное заземление при эксплуатации электрооборудования запрещается.

Основным нормируемым показателем, характеризующим, насколько качественно выполнено заземление, является его сопротивление. Здесь контролируется противодействие растеканию тока, поступающего в землю через данное устройство — заземлитель. Величина сопротивления заземления зависит от типа и состояния грунта, а также особенностей конструкции и материалов, из которых изготовлено заземляющее устройство. Определяющим фактором, влияющих на величину сопротивления заземлителя, является площадь непосредственного контакта с землей составляющих его пластин, штырей, труб и других электродов.

Виды систем искусственного заземления

Основным документом, регламентирующим использование различных систем заземления в России, является ПУЭ (пункт 1.7), разработанный в соответствии с принципами, классификацией и способами устройства заземляющих систем, утвержденных специальным протоколом Международной электротехнической комиссии (МЭК). Сокращенные названия систем заземления принято обозначать сочетанием первых букв французских слов: «Terre» — земля, «Neuter» — нейтраль, «Isole» — изолировать, а также английских: «combined» и «separated» — комбинированный и раздельный.

Сокращенные названия систем заземления принято обозначать сочетанием первых букв французских слов: «Terre» — земля, «Neuter» — нейтраль, «Isole» — изолировать, а также английских: «combined» и «separated» — комбинированный и раздельный.

- T — заземление.

- N — подключение к нейтрали.

- I — изолирование.

- C — объединение функций, соединение функционального и защитного нулевых проводов.

- S — раздельное использование во всей сети функционального и защитного нулевых проводов.

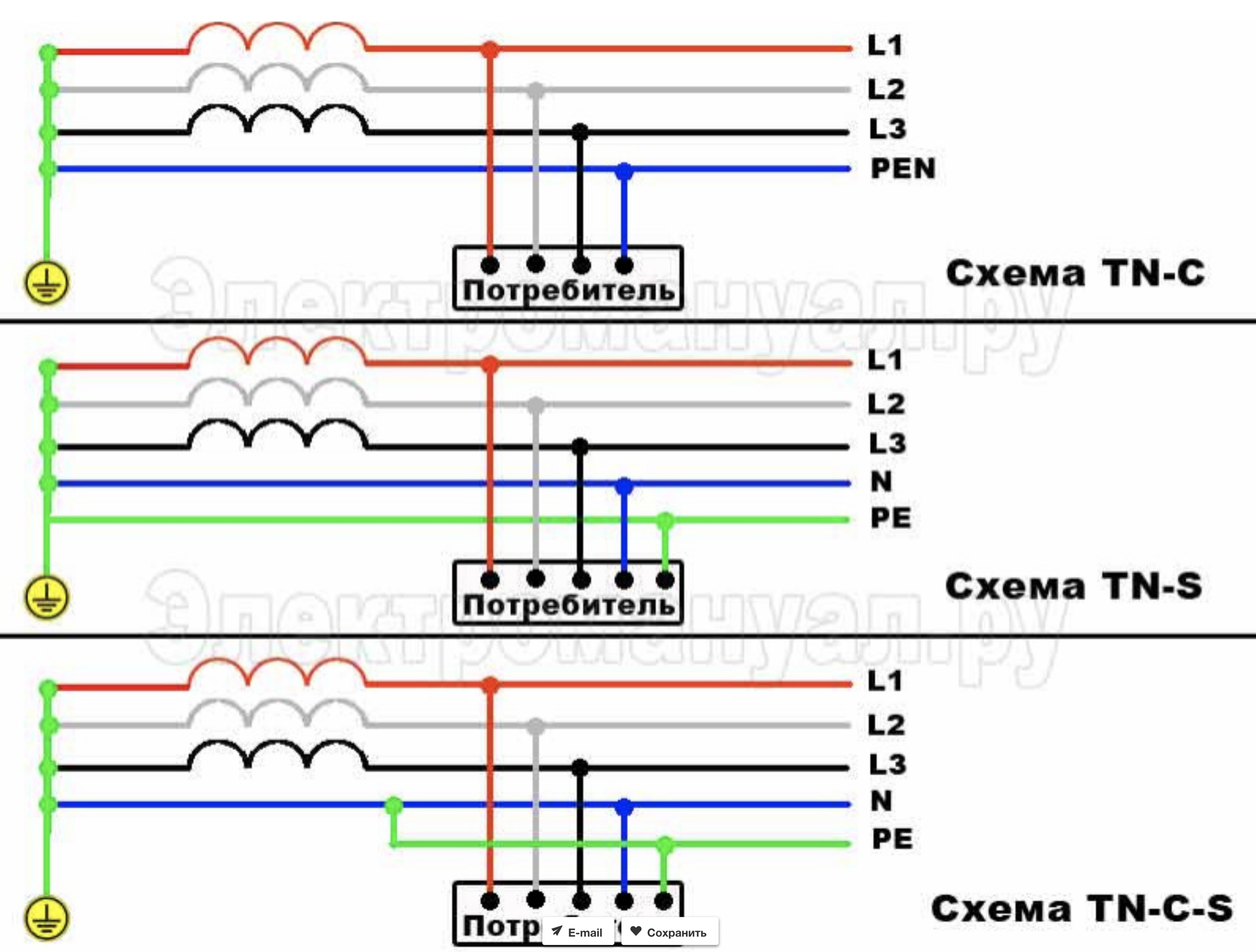

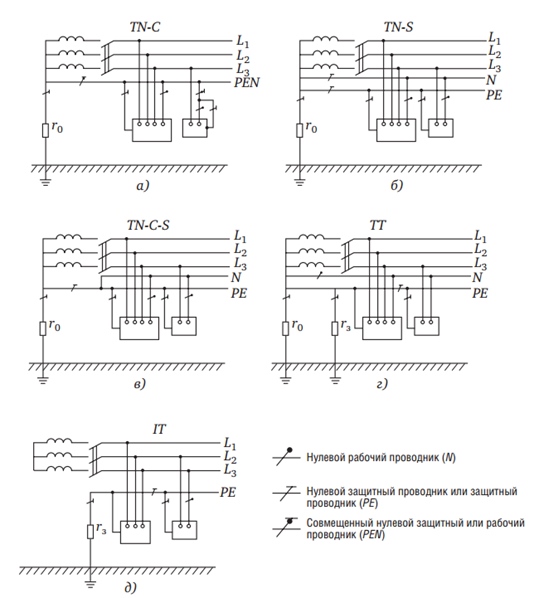

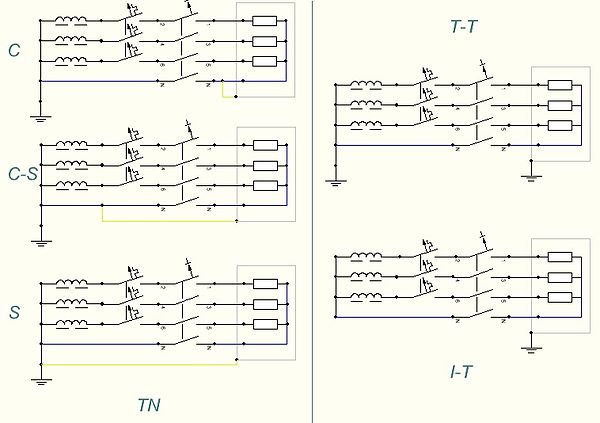

В приведенных ниже названиях систем искусственного заземления по первой букве можно судить о способе заземления источника электрической энергии (генератора или трансформатора), по второй – потребителя. Принято различать TN, TT и IT системы заземления. Первая из которых, в свою очередь, используется в трех различных вариантах: TN-C, TN-S, TN-C-S. Для понимания различий и способов устройства перечисленных систем заземления следует рассмотреть каждую из них более детально.

1. Системы с глухозаземлённой нейтралью (системы заземления TN)

Это обозначение систем, в которых для подключения нулевых функциональных и защитных проводников используется общая глухозаземленная нейтраль генератора или понижающего трансформатора. При этом все корпусные электропроводящие детали и экраны потребителей следует подключить к общему нулевому проводнику, соединенному с данной нейтралью. В соответствии с ГОСТ Р50571.2-94 нулевые проводники различного типа также обозначают латинскими буквами:

- N — функциональный «ноль»;

- PE — защитный «ноль»;

- PEN — совмещение функционального и защитного нулевых проводников.

Построенная с использованием глухозаземленной нейтрали, система заземления TN характеризуется подключением функционального «ноля» — проводника N (нейтрали) к контуру заземления, оборудованному рядом с трансформаторной подстанцией. Очевидно, что в данной системе заземление нейтрали посредством специального компенсаторного устройства — дугогасящего реактора не используется. На практике применяются три подвида системы TN: TN-C, TN-S, TN-C-S, которые отличаются друг от друга различными способами подключения нулевых проводников «N» и «PE».

На практике применяются три подвида системы TN: TN-C, TN-S, TN-C-S, которые отличаются друг от друга различными способами подключения нулевых проводников «N» и «PE».

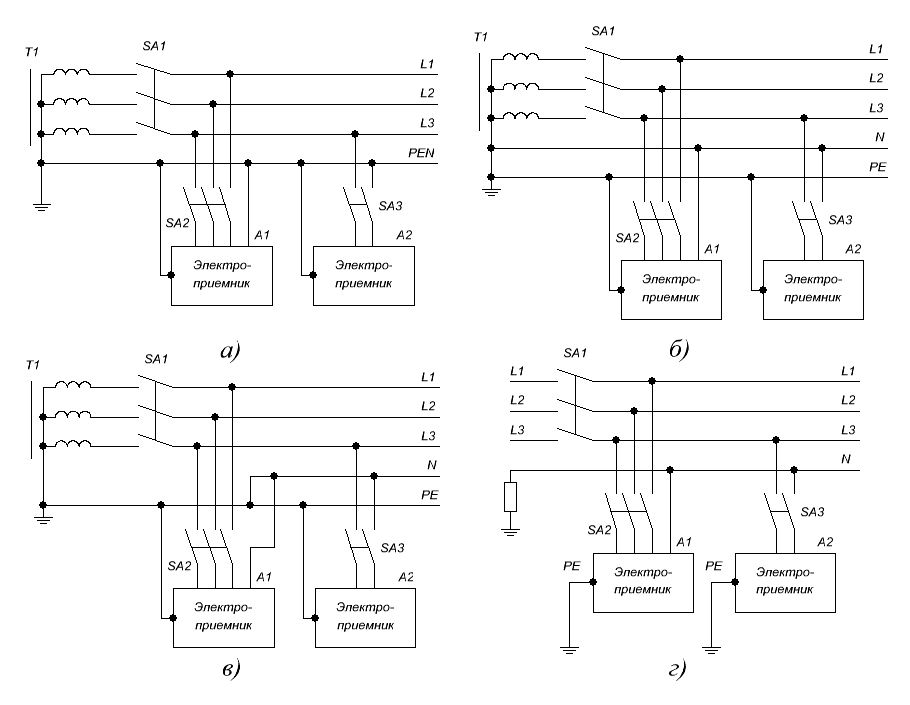

Система заземления TN-C

Как следует из буквенного обозначения, для системы TN-C характерно объединение функционального и защитного нулевых проводников. Классической TN-C системой является традиционная четырехпроводная схема электроснабжения с тремя фазными и одним нулевым проводом. Основная шина заземления в данном случае – глухозаземленная нейтраль, с которой дополнительными нулевыми проводами необходимо соединить все открытые детали, корпуса и металлические части приборов, способные проводить электрический ток..

Данная система имеет несколько существенных недостатков, главный из которых – утеря защитных функций в случае обрыва или отгорания нулевого провода. При этом на неизолированных поверхностях корпусов приборов и оборудования появится опасное для жизни напряжение. Так как отдельный защитный заземляющий проводник PE в данной системе не используется, все подключенные розетки земли не имеют.

Если при таком подключении фазный провод коснется корпуса, из-за короткого замыкания сработает автоматический предохранитель, и опасность поражения электрическим током людей или возгорания искрящего оборудования будет устранена быстрым аварийным отключением. Важным ограничением при вынужденном занулении бытовых приборов, о чем следует знать всем проживающим в помещениях, запитанных по системе TN-C, является запрет использования дополнительных контуров уравнивания потенциалов в ванных комнатах.

В настоящее время данная система заземления сохранилась в домах, относящихся к старому жилому фонду, а также применяется в сетях уличного освещения, где степень риска минимальна.

Система TN-S

Более прогрессивная и безопасная по сравнению с TN-C система с разделенными рабочим и защитным нолями TN-S была разработана и внедрена в 30-е годы прошлого века.

В ГОСТ Р50571 и обновленной редакции ПУЭ содержится предписание об устройстве на всем ответственных объектах, а также строящихся и капитально ремонтируемых зданиях энергоснабжения на основе системы TN-S, обеспечивающей высокий уровень электробезопасности. К сожалению, широкому распространению и внедрению системы TN-S препятствует высокий уровень затрат и ориентированность российской энергетики на четырехпроводные схемы трехфазного электроснабжения.

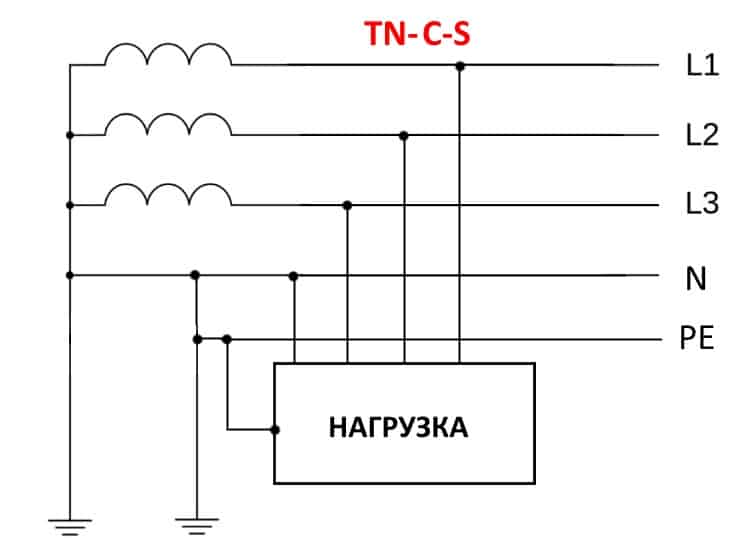

Система TN-C-S

С целью удешевления оптимальной по безопасности, но финансово емкой системы TN-S с разделенными нулевыми проводниками N и PE, было создано решение, позволяющее использовать ее преимущества с меньшим бюджетом, незначительно превышающим расходы на энергоснабжение по системе TN-C. Суть данного способа подключения состоит в том, что с подстанции осуществляется подача электричества с использованием комбинированного нуля «PEN», подключенного к глухозаземленной нейтрали. Который при входе в здание разветвляется на «PE» — ноль защитный, и еще один проводник, исполняющий на стороне потребителя функцию рабочего ноля «N».

Данная система имеет существенный недостаток — в случае повреждения или отгорания провода PEN на участке подстанция — здание, на проводнике PE, а, следовательно, и всех связанных с ним корпусных деталях электроприборов, появится опасное напряжение. Поэтому при использовании системы TN-C-S, которая достаточно распространена, нормативные документы требуют обеспечения специальных мер защиты проводника PEN от повреждения.

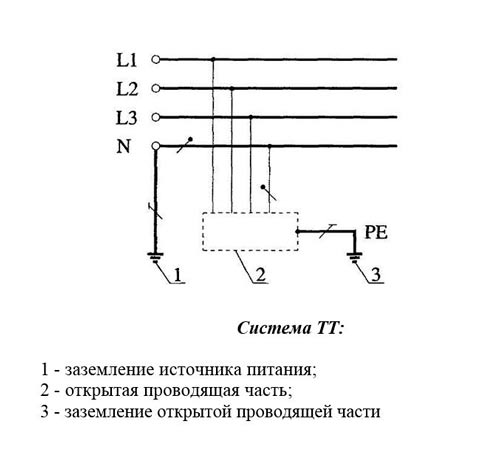

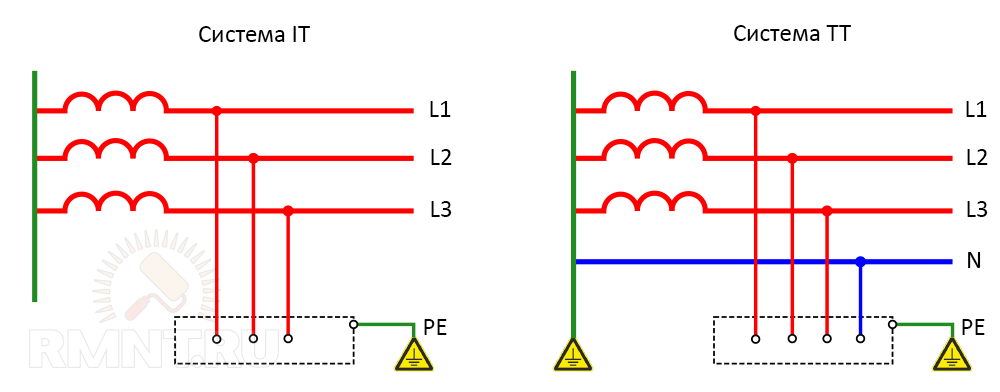

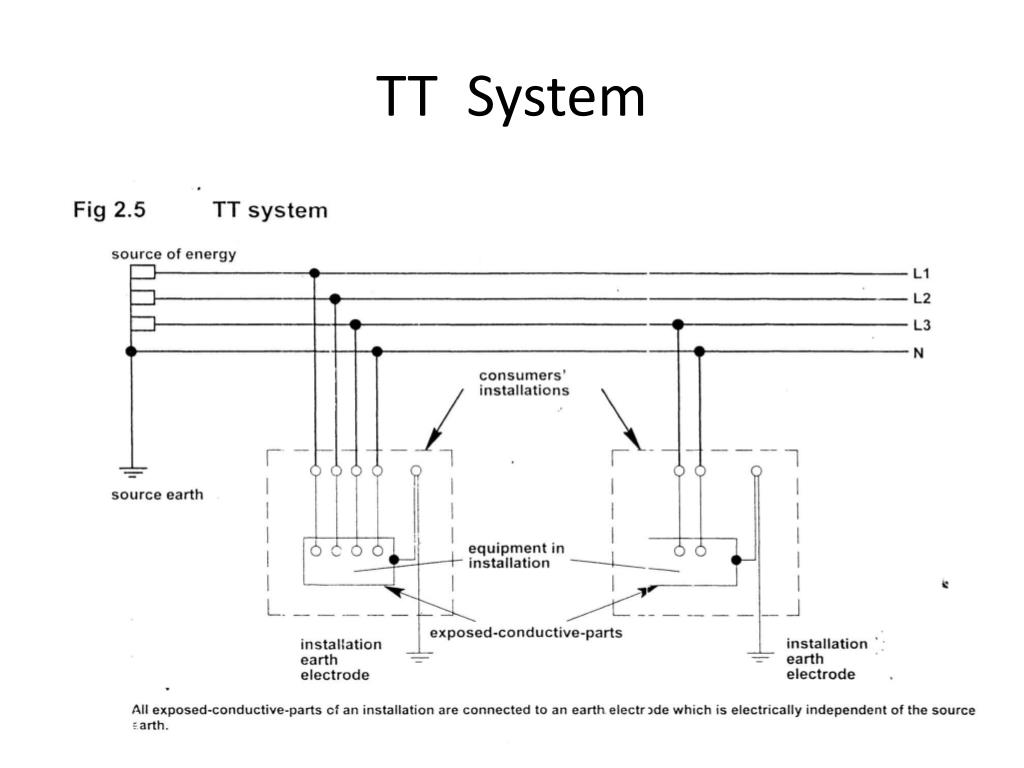

Система заземления TT

При подаче электроэнергии по традиционной для сельской и загородной местности воздушной линии, в случае использования здесь небезопасной системы TN-C-S трудно обеспечить надлежащую защиту проводника комбинированной земли PEN. Здесь все чаще используется система TT, которая предполагает «глухое» заземление нейтрали источника, и передачу трехфазного напряжения по четырем проводам. Четвертый является функциональным нолем «N». На стороне потребителя выполняется местный, как правило, модульно-штыревой заземлитель, к которому подключаются все проводники защитной земли PE, связанные с корпусными деталями.

Здесь все чаще используется система TT, которая предполагает «глухое» заземление нейтрали источника, и передачу трехфазного напряжения по четырем проводам. Четвертый является функциональным нолем «N». На стороне потребителя выполняется местный, как правило, модульно-штыревой заземлитель, к которому подключаются все проводники защитной земли PE, связанные с корпусными деталями.

Совсем недавно разрешенная к использованию на территории РФ, данная система быстро распространилась в российской глубинке для энергоснабжения частных домовладений. В городской местности TT часто используется при электрификации точек временной торговли и оказания услуг. При таком способе устройства заземления обязательным условием является наличие приборов защитного отключения, а также осуществление технических мер грозозащиты.

2. Системы с изолированной нейтралью

Во всех описанных выше системах нейтраль связана с землей, что делает их достаточно надежными, но не лишенными ряда существенных недостатков. Намного более совершенными и безопасными являются системы, в которых используется абсолютно не связанная с землей изолированная нейтраль, либо заземленная при помощи специальных приборов и устройств с большим сопротивлением. Например, как в системе IT. Такие способы подключения часто используются в медицинских учреждениях для электропитания оборудования жизнеобеспечения, на предприятиях нефтепереработки и энергетики, научных лабораториях с особо чувствительными приборами, и других ответственных объектах.

Намного более совершенными и безопасными являются системы, в которых используется абсолютно не связанная с землей изолированная нейтраль, либо заземленная при помощи специальных приборов и устройств с большим сопротивлением. Например, как в системе IT. Такие способы подключения часто используются в медицинских учреждениях для электропитания оборудования жизнеобеспечения, на предприятиях нефтепереработки и энергетики, научных лабораториях с особо чувствительными приборами, и других ответственных объектах.

Система IT

Классическая система, основным признаком которой является изолированная нейтраль источника – «I», а также наличие на стороне потребителя контура защитного заземления – «Т». Напряжение от источника к потребителю передается по минимально возможному количеству проводов, а все токопроводящие детали корпусов оборудования потребителя должны быть надежно подключены к заземлителю. Нулевой функциональный проводник N на участке источник – потребитель в архитектуре системы IT отсутствует.

Надежное заземление — гарантия безопасности

Все существующие системы устройства заземления предназначены для обеспечения надежного и безопасного функционирования электрических приборов и оборудования, подключенных на стороне потребителя, а также исключения случаев поражения электрическим током людей, использующих это оборудование. При проектировании и устройстве систем энергоснабжения, необъемлемыми элементами которых является как функциональное, так и защитное заземление, должна быть уменьшена до минимума возможность появления на токопроводящих корпусах бытовых приборов и промышленного оборудования напряжения, опасного для жизни и здоровья людей.

Система заземления должна либо снять опасный потенциал с поверхности предмета, либо обеспечить срабатывание соответствующих защитных устройств с минимальным запаздыванием. В каждом таком случае ценой технического совершенства, или наоборот, недостаточного совершенства используемой системы заземления, может быть самое ценное — жизнь человека.

Смотрите также:

Смотрите также:

Система заземления TN-C-S: схема подключения ПУЭ

В электроустановках, спроектированных до 30-х годов ХХ века, устанавливалась система заземления TN-C. Позже она применялась в основном в жилом фонде СССР. Недостаток этой конструкции в том, что нулевой проводник N и заземляющий PE объединены в одном проводе PEN. Фактически, при соединении корпуса электроприбора с этим проводником вместо заземления получается защитное зануление.

Более совершенной является заземление типа TN-S, но оно дороже, чем TN-C. При реконструкции электроснабжения зданий и монтаже этого вида защиты необходимо менять линии электропередач от трансформаторной подстанции до розетки.

Для решения этой проблемы была создана система заземления TN-C-S, являющаяся компромиссным вариантом между этими типами защиты. Её особенностью является наличие объединённого проводника PEN, который в месте, определяемом ПУЭ, разделяется на два провода — заземляющий PE и нейтральный N.

Её особенностью является наличие объединённого проводника PEN, который в месте, определяемом ПУЭ, разделяется на два провода — заземляющий PE и нейтральный N.

В системе TN-C-S оба этих провода подключаются к розеткам или к клеммникам к соответствующим контактам. Провод РЕ не имеет разрывов и выключателей на всём протяжении и соединяется с корпусом электрооборудования, а N подключается к питающим выводам розеток.

В этой статье подробно рассматривается устройство этой системы, а так же достоинства и недостатки схемы заземления TN-C-S.

Что собой представляет система TN-C-S

Модернизация схем электроснабжения всех жилых зданий страны и приведение их в соответствие с требованием ПУЭ для системы TN-S, обеспечивающей максимальную защиту, потребует полной замены всех линий электропередач 0,4кВ и будет стоить очень дорого. Поэтому вместо схемы TN-S в жилых домах при подключении к электросети применяется система заземления TN-C-S.

Особенность этой схемы в том, что на участке от трансформаторной подстанции до ввода в здание сохраняется существующая линия электропередач с проводником PEN, а все работы по модернизации производятся в здании:

- 1.

В водном щите происходит разделение провода PEN на два проводника — заземление PE и нейтраль N;

- 2. Место разделения подключается к контуру заземления здания;

- 3. В подъезде ко всем квартирам подводится заземляющие провода РЕ;

- 4. Производится модернизация или замена внутриквартирной электропроводки с двухпроводной (L,N) на трёхпроводную (L,N,PE) или, при трёхфазном питании, с четырёхпроводной (A,B,C,N) на пятипроводную (A,B,C,N,PE).

Совет! При модернизации внутриквартирной электропроводки допускается подводить заземление только к тем розеткам, которые имеют заземляющий контакт и к оборудованию, которое подключается к сети через автоматический выключатель — электроплита или бойлер.

Схема подключения по системе TN-C-S

В связи с тем, что система TN-C не обеспечивает необходимый уровень безопасности в жилых зданиях, особенно в частных домах, к которым подключёно однофазное напряжение 220В, её необходимо модернизировать и превратить в систему заземления TN-C-S. Эта работа может быть выполнена с минимальными затратами, поэтому такая схема получила широкое распространение, несмотря на имеющиеся недостатки конструкции.

Эта работа может быть выполнена с минимальными затратами, поэтому такая схема получила широкое распространение, несмотря на имеющиеся недостатки конструкции.

Само название TN-C-S указывает на то, что заземляющий и нейтральный проводники соединены только в начале линии, а на некотором расстоянии от трансформаторной подстанции разделяются на два отдельных провода. Питающие трансформаторы в таких схемах используются с глухозаземлённой, неотключаемой, нейтралью.

Согласно ПУЭ п.1.7.132 использовать объединённый проводник PEN в однофазных сетях запрещается (не относится к ответвлениям от воздушных линий). Поэтому при реконструкции схемы электроснабжения в домах, к которым подводится 220В, разделение этого провода на PE и N производится в месте подключения здания к трёхфазной линии. В многоквартирных домах это делается во вводном щите в здание, а НЕ НА ПЛОЩАДКЕ в щитке возле электросчётчика.

При подключении здания не к подземному кабелю, а к воздушной линии электропередач, то, согласно ПУЭ п. 1.7.102, место разделения проводов подлежит обязательному заземлению.

1.7.102, место разделения проводов подлежит обязательному заземлению.

Как указано в ПУЭ п.1.7.135, соединять после разделения PE и N ЗАПРЕЩАЕТСЯ! Это автоматически превращает схему TN-C-S в TN-C.

Описание системы TN-C-S со всеми техническими требованиями к ней указано в ПУЭ п.1.7.3, 1.7.13, и рис.1.7.3

Зачем нужно разделение PEN проводника

Основной причиной для разделения провода PEN являются требования ПУЭ п.7.1.13, в котором указано, что все электроустановки, кроме низковольтных (12 В, 36 В и т.п.), должны иметь заземление TN-S с отдельными проводами PE и N либо более дешёвого типа TN-C-S с разделением PEN-провода. При несоблюдении этих условий возможно отключение здания от электроснабжения контролирующими организациями.

Кроме того, этого требуют здравый смысл и законы электротехники:

- При использовании системы TN-C корпус электроприбора фактически не заземляется, а зануляется. Поэтому обрыв провода PEN приводит к тому, что на нейтральном контакте розетки, заземляющем выводе и корпусе электрооборудования оказывается напряжение сети 220В.

- Самое частое место этого обрыва — внутридомовые сети. Обычно они выполняются более тонким проводом, чем кабель, подходящий к зданию.

- На вводном квартирном щитке устанавливается два предохранителя или автоматический выключатель, разрывающий цепь PEN. Даже если используется спаренный автомат, нельзя исключить возможность «залипания» фазного контакта. Это отключение приводит к эффекту, аналогичному обрыву провода PEN.

Поэтому разделение PEN проводника обеспечивает бОльшую безопасность людей, живущих в доме.

Разделение PEN проводника

Правила, по которым производится разделение, описаны в ПУЭ п.п.1.7 и 7.1:

- самым удобным местом для разделения является вводной электрощит, до вводного автоматического выключателя, рубильника или общедомового электросчётчика;

- схема должна быть смонтирована так, чтобы исключить отключение, в том числе аварийное, цепей PEN и PE;

- автоматические выключатели и рубильники, согласно ПУЭ п.

1.7.145, допускается устанавливать только в цепи нейтрали N;

1.7.145, допускается устанавливать только в цепи нейтрали N; - проводник PEN подключается к шине РЕ, или главной заземляющей шине ГЗШ, которая должна соединяться с нейтральной планкой;

- проводники РЕ и N после разделения не соединяются;

- нельзя использовать общую шину для нейтрали и заземления.

Исходя из этих правил, во вводном щите монтируются две шинки — нейтральная N и заземляющая ГЗШ. Вводной проводник PEN и заземляющий провод внутренней проводки РЕ подключаются к заземляющей шине. К ней же присоединяется контур заземления здания. Эта планка соединяется с нейтральной шиной N перемычкой.

| Важно! Сечение проводника PEN вводного кабеля быть не менее 10мм² при использовании медного провода и 16мм², если кабель алюминиевый. |

Расшифровка TN-C-S системы

Как и у многих других схем и электротехнических элементов у системы заземления TN-C-S расшифровка названия показывает на её основные особенности:

- 1.

Т (лат. terra) — нейтраль питающего трансформатора соединена с контуром заземления подстанции;

Т (лат. terra) — нейтраль питающего трансформатора соединена с контуром заземления подстанции; - 2. N — нейтраль источника питания соединена с воздушной или кабельной линией электропередач;

- 3. С (англ. combined) — в одном проводе PEN совмещаются проводники PE и N;

- 4. S (англ. separated) — наличие разделённых нулевого N и заземляющего PE проводов.

Присутствие в названии букв С и S указывает на то, что в линии есть как общие, так и разделённые участки.

Достоинства и недостатки

Система заземления TN-C-S имеет преимущество перед другими типами защитных заземлений. Она имеет простую конструкцию, которую легко смонтировать в любом здании. Эта работа имеет намного меньшую стоимость, чем монтаж схемы TN-S. Она обеспечивает достаточно высокую степень защиты от поражения электрическим током, особенно при дополнительном использовании УЗО.

Недостатком этой системы является попадание высокого напряжения на корпус оборудования при повреждении провода PEN на участке между зданием и трансформатором. Для предотвращения таких ситуаций ПУЭ требует устанавливать прокладывать питающие кабеля в лотках, трубах или использовать бронированный кабель. В воздушных линиях электропередач провод PEN периодически заземляется. Расстояние между заземлителями зависит от количества грозовых часов в год.

При соблюдении всех требований система TN-C-S является самой распространённой. Если же какие либо условия выполнить невозможно, то ПУЭ рекомендует использовать заземление типа ТТ.

Похожие материалы на сайте:

Понравилась статья — поделись с друзьями!

Что такое система заземления типа TN-C | Энергофиксик

Самой важной частью надежной электропроводки является грамотно реализованная система заземления. На сегодняшний день существует несколько видов заземлений: TN-C, TN-C-S, TN-S, TT, IT. В этой статье я расскажу вам о системе заземления TN-C, которая в новых постройках не применяется, но до сих пор очень распространена в старом жилом фонде.

Что означает аббревиатура TN-C

Данная аббревиатура расшифровывается так:

“T” – Terre – дословно переводится как земля, означает заземлено.

“N” – Neuter – дословный перевод нейтраль. Означает, что такое соединение имеет связь с нейтралью источника.

“C” – Combined – дословный перевод объединенный. В одном проводнике совмещены нулевой рабочий и защитный провод на всей протяженности и по всей энергосистеме.

Заземление вида TN-C

Этот вид заземления еще иногда называют пережитком СССР и хоть сейчас она запрещена, но почти в половине жилого сектора и хрущевок до сих пор используется данная система. А реализована она следующим образом:

Рабочий ноль соединяется с заземляющим контуром непосредственно на подстанции и уже от подстанции приходит к потребителю одним проводом, в котором совмещены функции защитного и рабочего проводника.

При этом проводка в доме выполняется:

Если однофазная, то двумя проводами, где один из них это фаза, а второй рабочий ноль.

Если трехфазное питание четырьмя проводами, где присутствуют фазы: А, В, С и рабочий ноль (PEN).

Положительные стороны системы

Достоинством такой системы заземления является лишь экономия и простота монтажа. Ведь здесь вам нужен двухжильный кабель и более ничего.

Так же к положительным моментам можно отнести тот факт, что эту систему можно применять без дополнительной модернизации остальной сети (старого фонда).

Важно. Если вы живете в частном доме и нанятый специалист предлагает вам новую проводку выполнить по данной системе, то вам стоит отказаться от услуг подобного мастера.

Отрицательные стороны системы

Минус тут один, но он существенный. В этой системе самый высокий риск поражения человека электрическим током.

Справедливости ради хочу сказать, что при должном контроле за нулевым проводником данная система довольно неплохо функционирует. Тем более что в большинстве старых построек вообще нет никакого заземления.

Что делать с системой заземления TN-C

Если у вас частное домовладение то вы можете выполнить переход на систему заземления TN-C – S.

А в случае если у вас квартира, то тут можно выполнить модернизацию вашей системы, но проводник PEN не подключать до тех пор, пока ваша управляющая компания не выполнит переход ГЩУ на систему TN-C-S.

Спасибо за ваше внимание.

: Системы заземления: разновидности и применение

Заземление – специальное электрическое соединение конкретной точки сети, электрооборудования с заземляющим устройством. Электрики при помощи него добиваются защиты от опасного влияния тока путем снижения напряжения прикосновения до безопасного для живых организмов.

Также заземление используются для эксплуатации земли в качестве проводника (к примеру, в проводной электросвязи). Типовая система состоит из заземлителя, благодаря которому происходит прямой контакт с поверхностью, и заземляющего проводника. При проектировании, установке и использовании техники, оборудования и осветительных сетей одним из важнейших факторов обеспечения стабильной работы и безопасности является точный расчет и монтаж заземления.

Обозначения систем

Главный регламент эксплуатации всех систем заземления на территории РФ является ПУЭ. Он писался с учетом принципов работы, видов и способов устройства разных заземляющих устройств, одобренных отдельным протоколом Международной электротехнической комиссии. Так, были введены некоторые обозначения, основанные на сочетании первых букв слов французского происхождения:

- Terre – земля;

- Neuter – нейтраль;

- Isole – изолирование.

Также используются и английские слова вроде «combined» и «separated» (пер. комбинированный и разделенный). Пояснения:

- Т – заземление;

- N – подключение к нейтрали;

- I – изолирование;

- С – комбинирование функций, соединение функционального и защитного нулевых проводов;

- S – раздельная эксплуатация функционального и защитного нулевых проводов во всей системе.

В названиях эксплуатируемых систем специального заземления по первой букве удается определить способ отвода электрической энергии из источника (генератора и др.), а по второй – потребителя. Чаще всего разделяют TN, TT, IT разновидности. Первая из них также делится на три более мелких типа: TN-C, TN-S, TN-C-S.

Аббревиатуры и расшифровка обозначений дают общее знание о системах, но для глубокого понятия каждое заземление нужно рассматривать отдельно.

Системы с глухонемой нейтралью

Обозначение схем, в которых для соединения нулевых функциональных и защитных проводников эксплуатируется общая глухозаземленная нейтраль источника или понижающего трансформатора. Тут все корпусные элементы, способные передавать энергию и экраны потребителя обязательно соединяются с общим нулевым проводником, подключенным к этой нейтрали. Согласно ГОСТУ, нулевые проводники разного формата также помечают латинскими обозначениями:

- N – рабочий ноль;

- PE – защитный ноль;

- Комбинирование рабочего и защитного нулевых проводников – PEN.

Интересно! Принцип работы каждой системы заземления разный, потому правила не разрешают эксплуатировать конкретные типы заземления до проверки соответствия нормам определенных электрических сетей.

Виды и их назначение

Типы заземления:

ТN и ее разновидности

Это самая часто используемая система, в которой ноль совмещен с землей по всей длине. Особенности такой схемы в том, что для ее обустройства рядом с трансформатором должен находиться вспомогательный реактор. Его цель – гашение дуги, образующейся в проводке.

Система TN делится на 3 подтипа: -С, -S, -CS.

TN-C характеризуется тем, что для обеспечения безопасности задействован один комбинированный проводник, в котором предусмотрена и земля и нейтраль. Схему чаще обустраивают в жилых зданиях, в промышленных помещениях и др.

Отличительные характеристики:

- Среди преимуществ выделяется простота монтажа – подобное заземление можно устроить без профессиональных навыков;

- Заметным недостатком считается отсутствие отдельного провода заземления.

В панельном доме подобное решение может стать не только неэффективным, но и опасным. Также, когда напряжение проходит по незащищенным проводникам, они могут оказаться под током. Во избежание этого мастеру придется отдельно выстроить защитное зануление.

В панельном доме подобное решение может стать не только неэффективным, но и опасным. Также, когда напряжение проходит по незащищенным проводникам, они могут оказаться под током. Во избежание этого мастеру придется отдельно выстроить защитное зануление. - Перед началом работ должны проводиться тщательные расчеты сечения проводников.

- Схема не позволяет выполнять выравнивание потенциалов.

- Чаще система применяется на дачах, в старых квартирах или частных домах. В современных зданиях схема встречается реже, так как она не соответствует техническим требованиям.

Теперь рассмотрим систему TN-S. Если сравниваться с –С, -S отличается большей безопасностью в бытовом плане. Она проводится по двум проводникам: заземление и зануление. Если монтируется проводка в новом здании, то лучше остановиться именно на этом раздельном варианте – он лучше подходит для строения жилого дома.

Тянется заземление от трансформаторной подстанции, где напрямую подсоединено к заземляющему контуру. Это усложняет работы при монтаже. Кроме этого техническое проектирование и требования регламента заставляют использовать 3-х или 5-ти жильный кабель при реализации этой схемы.

Это усложняет работы при монтаже. Кроме этого техническое проектирование и требования регламента заставляют использовать 3-х или 5-ти жильный кабель при реализации этой схемы.

Для упрощения заземления была разработана система, включающая преимущества и нивилирующая недостатки систем –С и –S – это TN-C-S. Тут имеется нулевой провод, как в TN-C, но он раздельный, как в TN-S. Благодаря такому решению происходит мгновенная реакция отвода напряжения в случае опасной ситуации.

Также эта система не требует монтажа дорогостоящего пятижильного кабеля и может быть использована в любых зданиях с разными сечениями проводников. Заземление обустраивается по стоякам в подъезде, потому заранее нужно оформить разрешение у энергоснабжающей организации. К недостатку можно отнести то, что при обрыве PEN проводника, заземляющий провод может оказаться под напряжением.

ТТ

При подаче электричества по стандартной для районов сельской и загородной местности линии – по воздуху, сложно добиться должного уровня защиты. Тут все чаще выбирают схему ТТ, которая подразумевает передачу 3-х фазового напряжения по 4 проводам (последний – это функциональный ноль).

Тут все чаще выбирают схему ТТ, которая подразумевает передачу 3-х фазового напряжения по 4 проводам (последний – это функциональный ноль).

Со стороны потребителя монтируется местный, часто модульно-штыревой заземлитель. К нему подсоединяются все проводники защитного заземления РЕ, связанные с корпусными элементами.

Эта схема совсем недавно была разрешена к обустройству на территории России, но уже успела распространиться по сельской местности для обеспечения подачи электричества потребителям. В городах система ТТ чаще применяется при подводке энергии к точкам оказания услуг и розничной торговли.

Изолированная нейтраль – IT

Все перечисленные виды заземления связаны одной особенностью – нейтраль соединяется с землей, что делает их надежными, но сказывается в виде проблемы прокладки четвертого провода. Более дешевым и практичным решением считаются схемы, в которых нейтраль совсем не связывается с землей.

Один из примеров – систем IT. Такой вариант подключения обычно монтируется в зданиях медицинского назначения для подачи энергии в технику жизнеобеспечения, на заводах по нефтепереработке и энергетике, научных центрах с крайне чувствительными приборами и других важных строениях.

Классическая схема, главной чертой которой считается изолированная нейтраль от источника, а также имеющийся на стороне потребитель контура защитного заземления (IT). Напряжение с одной стороны в другую передается по минимально возможному числу проводов, а все токопроводящие элементы корпуса техники-потребителя обязательно надежно соединены с заземлителем. Нулевой функциональный проводник на отрезке от потребителя к источнику в варианте схемы IT не предусмотрен.

Безопасность и заземление

Все ныне эксплуатируемые системы заземления разработаны для максимальной безопасности и надежности использования электрической техники и оборудования, а также для исключения случаев увечий людей путем получения травмы током.

При расчетах и проектировании схем все должно быть продумано максимально точно, что максимально снизить риск образования напряжения на корпусах приборов – оно опасно для жизни живых организмов. Система должны или нейтрализовать опасный потенциал на поверхности предмета, либо обеспечить срабатывание механизмов защиты в срочном порядке. Любая ошибка может стоить человеческой жизни.

Заземление | Обозначение систем заземления

система TN — система, в которой нейтраль источника питания глухо заземлена, а открытые проводящие части электроустановки присоединены к глухозаземленной нейтрали источника посредством нулевых защитных проводников;

система TN-С — система TN, в которой нулевой защитный и нулевой рабочий проводники совмещены в одном проводнике на всем ее протяжении;

система ТN-S — система TN, в которой нулевой защитный и нулевой рабочий проводники разделены на всем ее протяжении;

система TN-С-S — система TN, в которой функции нулевого защитного и нулевого рабочего проводников совмещены в одном проводнике в какой-то ее части, начиная от источника питания;

система IT — система, в которой нейтраль источника питания изолирована от земли или заземлена через приборы или устройства, имеющие большое сопротивление, а открытые проводящие части заземлены;

система TТ — система, в которой нейтраль источника питания глухо заземлена, а открытые проводящие части электроустановки заземлены при помощи заземляющего устройства, электрически независимого от глухозаземленной нейтрали источника.

Расшифровка условных обозначений систем заземления

Первая буква — состояние нейтрали источника относительно земли:

- Т — заземленная нейтраль;

I — изолированная нейтраль.

Вторая буква — состояние открытых проводящих частей относительно земли:

- Т — открытые проводящие части заземлены независимо от отношения к земле нейтрали источника питания или какой-либо точки питающей сети;

N — открытые проводящие части присоединены к глухозаземленной нейтрали источника питания.

Последующие буквы после N — совмещение в одном проводнике или разделение функций нулевого рабочего и нулевого защитного проводников:

- S — нулевой рабочий (N) и нулевой защитный (РЕ) проводники разделены;

С — функции нулевого защитного и нулевого рабочего проводников совмещены в одном проводнике (РЕN-проводник)

что это и как выполнить?

Эта статья снова посвящена заземлению. Система заземления TN-C-S считается достаточно популярной на сегодняшний день. Принцип системы TN-C-S достаточно прост и он основывается на том, что PEN проводник должен разделяться в определенном месте. К потребителю он приходит двумя отдельными проводниками:

– Нулевой рабочий проводник N.

– Защитный проводник PE.

В этой системе заземления вы также можете устанавливать розетки, которые имеют клеммы заземления. Защитный проводник PE необходимо соединить с корпусом электрооборудования. Нулевой проводник N служит для того чтобы передавать электроэнергию потребителям. В этой статье вы найдете подробную информацию о том, как выполнить монтаж системы заземления TN-C-S.

Система заземления TN-C-S и разделение проводника

Система заземления типа tn c s предполагает в себе разделение PEN проводника в системе TN-C-S. Многие электромонтажники осуществляют разделение проводника на вводе в жилой дом.

Для того чтобы выполнить разделение PEN проводника вам необходимо чтобы ВРУ имели:

- Нулевую шину.

- Шину заземления PE.

Для выполнения этого процесса вам необходимо соединить PEN проводник с шиной заземления PE. Между шиной заземления PE и нулевой шиной N вам необходимо установить перемычку. Если вы выполняете эту систему, тогда вам необходимо знать отличия зануления от заземления.

Система заземления TN-C-S предполагает в себе то, что шину заземления PE вам необходимо будет соединить с контуром жилого дома.

Преимущества системы заземления TN-C-S

Система TN-C-S считается наиболее перспективной системой заземления. Основным преимуществом считается то, что схема системы заземления tn-c-s считается достаточно простой. Разобраться с ней может каждый. Посмотреть схему можно на фото ниже.

Это далеко не все ее преимущества. Ко второму преимуществу можно отнести то, что она имеет высокую безопасность. С ее помощью вы сможете защитить жизнь человека от поражения электрическим током. При установке этой системы также необходимо выполнить установку УЗО и систему уравнивания потенциалов.

Основные недостатки системы TN-C-S

Система заземления TN-C-S также может иметь и недостатки. Наиболее главный недостаток может возникнуть в случае обрыва проводника PEN. Если изоляция будет нарушена, тогда может возникнуть проблема напряжения электрических приборов. Впоследствии это может привести к повреждениям человека от тока. При необходимости вы можете выполнить систему уравнивания потенциалов.

Вывод

Если в ваших домах установлена система заземления TN-C, тогда вам следует задуматься о переходе на более новую и надежную систему TN-C-S. От этого перехода будет зависеть ваша безопасность. Система заземления TN-C-S должна выполняться только профессионалами.

Читайте также: контур заземления в частном доме.

обозначение, схема, применение, достоинства и недостатки

Система заземления ТТ

Сокращенное обозначение ТТ означает следующее:

- Первая буква Т – нейтраль источника питания соединена с землей (Т – образуется от английского слова «terra», что в переводе означает – «земля».

То есть, это – система с глухозаземленной нейтралью, так же, как и TN.

То есть, это – система с глухозаземленной нейтралью, так же, как и TN. - Вторая буква Т – все части электроустановок потребителей, способные оказаться под опасным для жизни напряжением, принудительно соединяются с землей. Но контур повторного заземления в системе ТТ не связывается электрически с контуром заземления нейтрали источника питания – генератора или трансформатора.

Васильев Дмитрий Петрович

Профессор электротехники СПбГПУ

Задать вопрос

В этом и есть существенное конструктивное отличие системы ТТ от TN. В системе TN-С контура источника и потребителя соединяются между собой при помощи PEN-проводника. В системе TN-S для этого применяется проводник РЕ. У ТТ эта электрическая связь отсутствует.

Но это не означает, что связи совсем нет никакой. Поверхность земли проводит электрический ток. На этом основаны принципы защиты в системах TN-C и TN-S.

Принципы защиты системы TN

Чтобы лучше понять разницу между TN и ТТ, рассмотрим, за счет чего происходит защита потребителя от появления опасного для жизни потенциала на корпусах электрооборудования. Междуфазные короткие замыкания не рассматриваем, так как действие защиты в этих системах ничем не отличается. С этим призваны бороться автоматические выключатели.

Междуфазные короткие замыкания не рассматриваем, так как действие защиты в этих системах ничем не отличается. С этим призваны бороться автоматические выключатели.

Эти же выключатели в системе TN должны справляться и с замыканиями фазы на корпус электрооборудования, представляющими опасность для жизни человека. Чтобы снизить до минимума вероятность поражения током людей и животных, применяются две меры защиты:

Защитное заземление – соединение корпуса с потенциалом земли. Если учесть, что прикасающийся к нему человек сам «стоит на земле», а сопротивление его тела в сотни раз больше, чем у соединяющего этот корпус с землей проводника, то большая часть тока пойдет в землю мимо тела. Та часть, что все-таки пройдет через живое существо, будет слишком мала, чтобы лишить его жизни.

Защитное отключение – отключение поврежденного участка за такое время, которого будет недостаточно для причинения вреда здоровью.

Васильев Дмитрий Петрович

Профессор электротехники СПбГПУ

Задать вопрос

С защитным отключением нужно разобраться поподробнее. Нормы времени, за которое нужно отключить поврежденную электроустановку, определены в результате медицинских исследований. Они предписаны ПУЭ для системы TN, в зависимости от фазного напряжения электроустановки.

Нормы времени, за которое нужно отключить поврежденную электроустановку, определены в результате медицинских исследований. Они предписаны ПУЭ для системы TN, в зависимости от фазного напряжения электроустановки.

Для соблюдения этого условия необходимо, чтобы ток замыкания на корпус лежал в диапазоне действия электромагнитного расцепителя автоматического выключателя.

Недостатки системы TN

А вот тут и возникают проблемы. Сопротивление линии от источника питания до повреждения порой настолько велико, что токи замыкания на землю (контур заземления) приводят только к запуску теплового расцепителя. Защита срабатывает со значительной выдержкой времени, а в некоторых случаях не способна сработать вообще.

За это время на человека, случайно оказавшегося в контакте с вроде бы и заземленной поверхностью, действует опасное для жизни напряжение.

Вторая опасность заключается в обрыве защитных проводников, соединяющих контур заземления источника с защищаемыми от появления опасных потенциалов корпусами. В этом случае то, что призвано защитить, становится еще опаснее. При отсутствии повреждений в электроустановке все заземленные ее части оказываются под напряжением. Если при этом контур повторного заземления отсутствует или недостаточно эффективен, вероятность поражения током человека стремительно возрастает.

В этом случае то, что призвано защитить, становится еще опаснее. При отсутствии повреждений в электроустановке все заземленные ее части оказываются под напряжением. Если при этом контур повторного заземления отсутствует или недостаточно эффективен, вероятность поражения током человека стремительно возрастает.

Орлов Анатолий Владимирович

Начальник службы РЗиА Новгородских электрических сетей

Задать вопрос

Казалось бы, корпус электрооборудования заземлен, откуда на нем возьмется опасное напряжение? В системе TN-C это возможно в результате распределения потенциалов по мере прохождения токов от источника к земле. В системе TN-S следует учитывать тот факт, что в чистом виде их очень мало. В ходе реконструкции электроустановок реализуется система TN-C-S, в которой проводник PEN на каком-то участке просто разделяется на два: защитный РЕ и рабочий N.

Обрыв PEN-проводника до точки разделения приводит к появлению как на рабочих, так и на защитных проводниках всей отсеченной от источника сети напряжений, достигающих величины 380 В. Контур повторного заземления, если он есть, может сгладить опасный потенциал, но не удерет его совсем. А если этого контура нет?

Контур повторного заземления, если он есть, может сгладить опасный потенциал, но не удерет его совсем. А если этого контура нет?

Как система ТТ устраняет недостатки TN

Как уже указывалось ранее, заземляющие проводники в системе ТТ не связаны с нулевым проводником источника питания. Этим устраняется вероятность появления опасного потенциала на корпусах в результате обрыва нулевого проводника, являющегося при этом только рабочим.

Но что касается защитного отключения – при использовании только автоматических выключателей эта мера становится еще более невыполнимой. Отсутствие нулевого защитного проводника приводит к тому, что ток замыкания фазы на корпус идет к источнику только по поверхности земли. Логично, что он не исчезает совсем, но становится еще меньше.

Васильев Дмитрий Петрович

Профессор электротехники СПбГПУ

Задать вопрос

Поэтому автоматические выключатели в системе ТТ защищают только электроустановку от междуфазных коротких замыканий. Для защиты же человека в обязательном порядке применяются УЗО. ПУЭ указывает на то, что их дифференциальный ток не должен превышать 30 мА. Почему так? Он попадает в диапазон токов, при которых в подавляющем большинстве случаев человек из-за сокращений мышц не может отпустить оказавшийся под напряжением проводник.

Для защиты же человека в обязательном порядке применяются УЗО. ПУЭ указывает на то, что их дифференциальный ток не должен превышать 30 мА. Почему так? Он попадает в диапазон токов, при которых в подавляющем большинстве случаев человек из-за сокращений мышц не может отпустить оказавшийся под напряжением проводник.

Особые требования в системе ТТ предъявляются к контуру заземления электроустановки потребителя. Он должен обеспечивать срабатывание защиты (УЗО) при напряжении на защищаемом корпусе электрооборудования, не превышающем допустимого напряжения прикосновение – 50 В. То есть:

Rа Iа≤ 50 В,

где Iа — ток срабатывания защитного устройства (УЗО).

Ra- сопротивление заземлителя, сложенное с сопротивлением заземляющего проводника до корпуса электроприемника.

Если УЗО используется для защиты группы электроприемников, то в Ra входит сопротивление заземляющего проводника до самого удаленного из них.

Набор задач 2

Набор задач 2 Выдано : понедельник, 9 февраляСрок погашения : вторник, 24 февраля

О партнерах и академической честности

Вы можете работать с (максимум одним) партнером по этому набору задач. Если вы выберете

чтобы работать с партнером, вы должны передать одну копию своих решений с обоими вашими

имена на нем. Если вы работаете с партнером, вы должны работать с тем же партнером в

весь набор задач.(Вы не можете работать с одним человеком по вопросам 1 и 2, а другой

для остального проблемного набора.)

Если вы выберете

чтобы работать с партнером, вы должны передать одну копию своих решений с обоими вашими

имена на нем. Если вы работаете с партнером, вы должны работать с тем же партнером в

весь набор задач.(Вы не можете работать с одним человеком по вопросам 1 и 2, а другой

для остального проблемного набора.)

Вы не можете передавать свой код кому-либо, кроме вашего партнера, если он у вас есть. Ты не могут смотреть на чужой код.

Многие проблемы в этом (и последующих) наборах задач требуют вывода. Выход, который вы передаете ДОЛЖНЫ быть произведены кодом , который вы передаете. Если ваш код не работает, то вам определенно не следует передавать вывод, показывающий, что он работает.Если вы пишете какую-либо функцию (которая принимает аргументы) и отправляете ее вывод, укажите какие аргументы были переданы функции для получения отправляемого вами вывода.

Вы удивитесь, насколько легко определить, что кто-то обманул, либо с помощью копирование кода или передача поддельного вывода. Это может привести к провалу в классе или, что еще хуже, включая возможное исключение. См. Корнельский кодекс академической честности. Если у тебя есть вопросы о том, что вам разрешено, а что нет, не стесняйтесь обращаться в курс персонал.

Шифрование с открытым ключом и цифровых подписей играют важную роль в достижение частного общения в мире, который все больше полагается на цифровые Информация. Тот факт, что есть быстрые алгоритмы возведения в степень и тестирования простые числа лежат в основе RSA, популярного метода реализации открытого ключа. шифрование. В этом наборе задач вы реализуете версию системы RSA. При выполнении Итак, вы получите опыт работы с некоторыми алгоритмами, которые, хотя и просты, но имеют глубокие математическая основа и большое практическое значение.

Этот набор задач состоит из двух письменных упражнений и пяти упражнений по программированию.

Письменное упражнение 1

Принцип : Индукция.

Докажите индукцией (по n), что

Письменное упражнение 2

Принцип : Модель замещения.

Рассмотрим следующую функцию:

(определить (iter <функция>)

(метод ((f <функция>) (i <целое число) (a <объект>))

(если (= i 0)

а

(f (iter f (- i 1) a)))))

Определите значение

(итер плюс один 3 0)

есть, где

(определить (плюс-один <функция>)

(метод ((x <число>))

(+ х 1)))

Криптографические системы обычно используют ключей для шифрования и дешифрования.Шифрование ключ используется для преобразования исходного сообщения (открытый текст ) в закодированную форму (зашифрованный текст ). Соответствующий ключ дешифрования используется для преобразования зашифрованного текста обратно в исходный открытый текст.

В традиционных криптографических системах один и тот же ключ используется как для шифрования, так и для расшифровка. Две стороны могут обмениваться закодированными сообщениями, только если у них общий секретный ключ. С любой, кто узнает этот ключ, сможет расшифровать сообщения, ключи должны быть тщательно охраняются и передаются только под строгой охраной.

Диффи и Хеллман (1976) открыли новый подход к шифрованию и дешифрованию: общедоступных ключевая криптография . В этом подходе ключи шифрования и дешифрования разные, и знание ключа шифрования не может помочь вам найти ключ дешифрования. Таким образом, вы можете сказать ваш ключ шифрования для всех, кто хочет отправить вам сообщение. Затем они могут использовать его для закодировать сообщение для отправки вам. Вам совсем не нужно беспокоиться о безопасности ключей, так как даже если все в мире знают ваш ключ шифрования, никто не сможет расшифровать отправленные сообщения вам, не зная вашего ключа дешифрования , который вы держите в секрете.

Популярный метод реализации этой схемы принадлежит Ривесту, Шамиру и Адельману и известна как система RSA .

Как работает RSA

RSA работает не с символами, а с целыми числами. Стандартное представление ASCII одиночного символа представляет собой 7-битное целое число. Представим каждый блок из двух символов как 14-битное целое число, полученное путем объединения представлений ASCII двух символы.Будет предоставлен код для преобразования символьных строк в списки 14-битных целых чисел. и наоборот.

В схеме RSA вы выбираете два больших простых числа p и q . Отзывать что простое число — это натуральное число без делителей, кроме самого себя и 1. Вы затем определите

п = pq m = (p-1) (q-1)

Значение этих определений состоит в том, что

- за очень немногими исключениями, почти все числа меньше n , когда они подняты до мощность м по модулю n , дать 1;

- m трудно вычислить, даже если вы знаете n .

Примечание: запись [a = b] mod m означает, что a mod m = b mod m.

Теперь вы выбираете число e

Любой, кто хочет отправить вам секретное сообщение s (представлено целым числом) шифрует его, вычисляя

E (s) = s e mod n

То есть, если открытый текст представлен числом s , то зашифрованный текст E (s) получается возведением s в степень e , а затем взятием остатка по модулю n .

Процесс дешифрования точно такой же, но с использованием d вместо e :

D (s) = s d mod n

Операции E и D являются обратными:

D (E (s)) = (s e ) d mod n

= s de mod n

= s 1 + km mod n

= s (s m ) k mod n

= s (1) k mod n

= s mod n

= s

Целое число s , представляющее открытый текст, должно быть меньше n .Вот почему

мы разбиваем сообщение на блоки по 2 символа. Кроме того, это работает, только если s относительно простое с n , т.е. не имеет общих факторов с n , кроме 1. Если n — произведение двух больших простых чисел, затем почти все сообщения, кроме пренебрежимо малого с

Насколько безопасен RSA? В настоящее время единственный известный способ получить d из e и n разложить n на простые множители p и q , затем вычислить m и действуйте, как указано выше.Но никто не знает, как эффективно разложить большие целые числа на множители, несмотря на столетия усилий теоретиков чисел. Используя известные методы, факторизуя n = pq где p и q — это 1000-значные простые числа, потребуются годы на сегодняшний самый быстрый суперкомпьютеры. Пока кто-нибудь не придумает эффективный способ учета или не обнаружит другой способ вычислить d из e и n , система безопасна для всех практические цели.

Цифровые подписи

Шифрование с открытым ключом может быть использовано для решения другой проблемы безопасного обмена данными. Предположим, вы хотите отправить сообщение по электронной почте и подписать его так, чтобы получатель Можете быть уверены, что это действительно исходило от вас. Требуется некая схема для подписания сообщение способом, который невозможно подделать. Это называется цифровой подписью .

Это можно сделать следующим образом. Примените функцию сжатия (также называемую хешем функция ), которая преобразует сообщение в одно относительно небольшое число h .Как правило, будет много сообщений, которые производят одно и то же значение хеш-функции. Теперь трансформируем хеш-значение, использующее ваш закрытый ключ , чтобы получить D (h) . Это ваш цифровой подпись, которую вы передаете вместе с сообщением. Любой, кто получит сообщение, может аутентифицировать подпись, преобразовав ее с помощью вашего открытого ключа , давая E (D (h)) = h , и проверив, что это дает тот же результат, что и применение функции сжатия к сообщению.

Любой, кто хотел подделать сообщение, утверждающее, что он от вас, должен предоставить номер D (h) . Кто угодно может вычислить хеш-значение h сообщения, поскольку функция сжатия публично. Но пока вы единственный, кто знает ваш закрытый ключ, только вы можете произвести D (h) .

Мы можем комбинировать эти две техники следующим образом. Предположим, Хиллари хочет отправить Биллу сообщение, которое может прочитать только Билл, и подписать сообщение, чтобы Билл знал, что это может быть только от нее.Она шифрует сообщение, используя открытый ключ Билла. Затем она подписывает зашифрованный результат, используя ее собственный закрытый ключ, используя только что описанный метод подписи. Когда Билл получает сообщение, он сначала использует открытый ключ Хиллари для аутентификации подписи, затем расшифровывает сообщение, используя свой закрытый ключ.

Билл может быть уверен, что только кто-то с закрытым ключом Хиллари мог отправить сообщение. Хиллари может быть уверена, что только тот, у кого есть закрытый ключ Билла, может прочитать сообщение.Это достигается без обмена какой-либо секретной информацией между Биллом и Хиллари. Это способность обеспечить безопасное общение, не беспокоясь об обмене секретными ключами, который делает криптографию с открытым ключом такой важной техника.

Цифровая отметка времени

Одна проблема, которую необходимо решить, прежде чем можно будет рассматривать электронные документы юридически обязательной является необходимость проверки времени создания документа.Это называется цифровая метка времени . Это очень похоже на услуги нотариуса, но на самом деле быть проще, дешевле и безопаснее. Как правило, цифровая временная метка должна быть нейтральной. партия такая как правительство (хммм). Одним из способов цифровой отметки времени является наличие владелец документа вычисляет хеш-значение документа, на котором он хочет проштамповать, и отправьте это на штамп времени. Метка времени шифрует сообщение, содержащее хеш значение и время получения запроса с использованием собственного закрытого ключа.Этот Затем сообщение с отметкой времени возвращается отправителю, который может добавить его в свой документ. Если позднее кто-то интересуется или оспаривает дату, когда документ был написанные, они могут расшифровать метку времени, используя открытый ключ метки времени и убедитесь, что хеш-значение документа соответствует хеш-значению, включенному во время печать. Безопасность систем основывается на безопасности временных штампов. закрытый ключ, человек, который получает доступ к закрытому ключу метки времени, будет смог подделать другую дату.

Можно встроить дополнительную безопасность, установив на документе отметку времени несколькими службы отметки времени, тогда человек должен будет получить закрытый ключ всех власти, чтобы иметь возможность подделать дату. Эта функция, вероятно, будет реализована иерархия отметок времени; то есть, когда кто-то отправляет запрос на отметку времени, time-stamper будет включать отметку времени от другого органа и так далее. Эта цепочка может может быть подделан только в том случае, если фальсификатор знает закрытые ключи всех органов власти в цепочке.Цифровая отметка времени также имеет дополнительное преимущество, заключающееся в том, что отправителю запроса не нужно покажите весь документ штампу времени, как это делают нотариусы, вместо этого один только отправляет хеш-значение. Наконец, это очень затрудняет внесение изменений, поскольку аннулировать отметку времени, если они изменили документ на любой другой, не имеющий такое же хэш-значение.

Чтобы проиллюстрировать использование цифровых отметок времени, давайте продолжим на примере Билла. и Хиллари.После обмена жаркими секретными сообщениями электронной почты на пару часов, Хиллари и Билл решают пожениться на следующий день. Хиллари хочет брачный договор, потому что она зарабатывает гораздо больше, чем Билл. Адвокат Хиллари отдыхает в Европе, поэтому он не может дать им физическую копию брачного соглашение о подписании; вместо этого он отправляет им копию документа по электронной почте. После того, как они оба прочтут документ, они подписывают его, используя метод, описанный в предыдущем разделе.Расчет хэш-значение документа с подписями и отметкой времени. Немного годы спустя, когда они подают на развод, Билл утверждает, что Хиллари получила доступ к его личным ключ и подделали документ после свадьбы. Хиллари показывает метку времени, доказывает, что брачный договор был подписан до свадьбы. Только Билла теперь можно попытаться заявить, что Хиллари знала его цифровую подпись еще до того, как они были женаты.

Реализация RSA

Предположим, что ключ RSA представлен в виде пары целых чисел, модуль и показатель степени (пара (n, e) для открытого ключа и (n, d) для закрытый ключ). Мы предоставили очень простую абстракцию для этой структуры. Ключи реализовано как <пара> с. Мы также определили функции создателя и средства доступа для нового типа: make-key , key-modulus и key-exponent .Создатель make-key — это функция, которая принимает два целых числа, модуль и экспонента и возвращает объект типа <ключ> с заданным модулем и экспонента. Модуль доступа ключ-модуль — это функция, которая принимает объект типа <ключ> и возвращает модуль, аналогично для ключ-показатель .

Тогда базовое преобразование RSA — это

(определить (RSA-преобразование <функция>)

(метод ((число <целое число>) (ключ <ключ>))

(номер expmod (ключ-экспонента) (ключ-модуль))))

, который реализует операции шифрования и дешифрования, в зависимости от того, ключ может быть открытым или частным.

Чтобы сгенерировать ключи RSA, нам сначала нужен способ генерации простых чисел. Самый простой способ состоит в том, чтобы выбрать случайное число в некотором желаемом диапазоне и начать тестирование последовательных чисел оттуда, пока мы не найдем простое число. Следующая процедура запускает поиск в случайном порядке. выбранное целое число от наименьшего до (+ наименьший диапазон) :

(определить (выбрать-простое <функция>)

(метод ((наименьшее <целое число) (диапазон <целое число>))

(привязка (((начало <целое число>) (+ наименьшее (случайный диапазон))))

(поиск по простому

(если (даже? начать)

(вкл. начало)

Начало)))))

(определить (поиск простого <функция>)

(метод ((угадать <целое число>))

(если (быстрое простое? предположить)

угадать

(поиск простого (+ угадай 2)))))

Тест на простоту — это тест Ферма .Это вероятностный метод, который с большой вероятностью определяет, является ли n простым. Он основан на Fermat’s Теорема , которая утверждает, что если n простое, то все числа a в диапазон 0 удовлетворяет a n-1 = 1 ; и если n не простое, затем не более половины (с относительно небольшим набором исключений, называемым Carmichael числа , которые представляют собой составные числа, которые выглядят простыми в соответствии с тестом Ферма. обеспокоенный.Их так мало, что мы не будем беспокоиться о том, чтобы попасть в одну).

(определить (фермат-тест <функция>)

(метод ((n <целое число>) (a <целое число))

(= (expmod a n n) a)))

(определить (быстрое простое? <функция>)

(метод ((n <целое число>))

(и (ферма-тест № 2)

(ферма-тест № 3)

(фермат-тест № 5)

(фермат-тест № 7))))

Теперь мы можем сгенерировать открытый ключ RSA и соответствующий закрытый ключ.Мы представим это как пара ключей с ожидаемыми функциями для создания и доступа к частям пары ключей:

(определите <пара ключей> <пара>)

(определить (пара ключей-общедоступная <функция>) заголовок)

(определить (пара ключей-приват <функция>) хвост)

(определить (создать-пару-ключ <функция>)

(метод ((общедоступный <ключ>) (частный <ключ>))

(пара публичное частное)))

Следующая процедура создает пару ключей RSA.Он выбирает простые числа p и q которые находятся в диапазоне от 2 r до 2 * 2 r , так что n = pq будет

в диапазоне от 2 2r до 2 2r + 2 . Чтобы закодировать два символа на

число, нам нужны простые числа больше 2 14 . В этом наборе задач мы используем небольшие

значения n (2 18 до 2 20 ), потому что мы хотим, чтобы вы поиграли

со взломом системы RSA. Начиная с больших случайных чисел, вы можете использовать то же

способ создать действительно безопасную систему.2 р))

((p Открытый и закрытый ключи e и d должны удовлетворять требованиям я.е. e и d должны быть мультипликативными инверсиями по модулю m . Можно показать

что решение этого уравнения существует тогда и только тогда, когда наибольший общий делитель (НОД)

из e и m равно 1. Мы можем выбрать e случайным образом в диапазоне 0 Алгоритм Евклида основан на том, что для любых натуральных чисел k и м , существует уникальное частное q и остаток r , так что Кроме того, gcd k и m , назовем его g , совпадает с gcd м и r . Это дает нам рекурсивный способ вычисления g и

целые числа s и t такие, что sk + tm = g : рекурсивно вычислить u и v , так что um + vr = g ; затем обратите внимание на , поэтому мы можем взять s = v и t = u — vq . Таким образом, вызов (Евклид e m ) может быть использован для проверки того, является ли gcd e и м — 1.Если это так, он также возвращает s и t , так что se + tm = 1 .

Требуемая обратная мультипликативная величина d от e равна s mod m (мы должны

уменьшить mod m , потому что s , возвращаемое Euclid , может быть отрицательным). Наконец, чтобы использовать RSA, нам нужен стандартный способ преобразования между строками

символы и цифры.Мы предоставили процедуры, которые преобразуют строку в список

числа и наоборот. Код для набора задач включает процедуры преобразования string-> intlist и intlist-> string , которые конвертируют между символьными строками и списками

целые числа. Целое число от 0 до 2 28 кодирует 4 последовательных символа из

сообщение. Если общее количество символов не кратно 4, сообщение дополняется.

с пробелами. Код для этих двух процедур включен в код набора проблем, но вы

не несет за это ответственности. Вы можете посмотреть на него, если вам интересно, как характер

струнами можно манипулировать в Дилане. Чтобы зашифровать сообщение, мы преобразуем сообщение в список чисел и преобразуем

список номеров с использованием процесса RSA: Как вы могли догадаться, правильным способом кодирования списка чисел было бы кодирование

каждое число в списке отдельно.Но это не работает (это значительно упрощает

взломать код). Вместо этого мы шифруем первое число, добавляем его ко второму числу.

(по модулю n ) и зашифруйте результат, добавьте его к следующему числу и зашифруйте

результат и так далее, так что каждое число в результирующем зашифрованном списке будет зависеть от

все предыдущие числа. Предположим, что незашифрованное сообщение имеет форму , и пусть [x] представляет RSA-преобразование x.Тогда что все это

означает, что шифрование этого сообщения Очевидно, что для того, чтобы расшифровать сообщение, вам нужно удалить ящики и выполнить некоторые действия.

относительно простая арифметика. Реализовано так: Мы предоставим вам возможность реализовать аналогичный RSA-reconvert-list процедура, которая обращает это преобразование.Используя это, мы имеем: Наконец, для генерации цифровых подписей для зашифрованных сообщений нам нужен стандартный

функция сжатия. В этом наборе задач мы просто сложим целые числа по модулю 2 18 .

(На практике люди используют более сложные схемы сжатия, чем эта.2 18))))) Вы можете загрузить ps2.dyl, оценив (load ps2). Чтобы проверить код, оцените Тогда результат1 должен быть список Мы создали образец пары ключей RSA test-key-pair1 , чтобы вы могли проверить свою

код с.Помните, что пунктуация и регистр имеют значение. В коде отсутствует одна из процедур, необходимых для расшифровки сообщений, RSA-unsvert-list .

Реализуйте эту процедуру, которая принимает в качестве аргументов список целых чисел для декодирования и

ключ декодирования и возвращает список целых чисел, отменяя преобразование, реализованное с помощью RSA-convert-list .

( Подсказка. Эта процедура аналогична по форме RSA-convert-list .если ты

обнаружите, что делаете что-то гораздо более сложное, тогда вы лаете не так

дерево. При необходимости обратитесь за помощью.) Чтобы проверить вашу процедуру, попробуйте Должен получиться результат Если это сработает, тогда вы сможете оценить , чтобы получить исходное тестовое сообщение (за исключением некоторых конечных пробелов). Для решения этой проблемы предоставьте список вашей процедуры, образец шифрования и

расшифровка тестового сообщения, а также образец шифрования и дешифрования (с использованием пары тестовых ключей 1 и test-key-pair2 ) некоторых сообщений по вашему выбору. В этом упражнении вы реализуете метод подписи и шифрования сообщений.

описано выше. Часть A просит вас создать простой тип данных для хранения подписанных сообщений.В

часть B, вы напишите функцию для шифрования и подписи сообщения, а также напишите функцию

чтобы отменить этот процесс (т.е. аутентифицировать подписанное сообщение и расшифровать его). Первым шагом при добавлении подписанных сообщений является создание типа данных для подписанных сообщений.

Сообщения. Позже в семестре вы узнаете, как создавать типы с помощью класса определения .

особая форма. Однако для этого вопроса вам следует вместо этого использовать функции высшего порядка, чтобы

создать тип подписанных сообщений.Вам нужно написать функции make-signed-message , подписанное сообщение-сообщение и подписанное-сообщение-подпись для выполнения

следующий контракт: Обратите внимание, что make-signed-message — это функция, принимающая сообщение (это Ваша функция make-signed-message может быть реализована любым способом, которым вы

пожалуйста … до тех пор, пока вы можете использовать его для записи подписанного сообщения-сообщения и подписанного сообщения-подписи для выполнения контракта. Для начала вы должны определить тип подписанных сообщений следующим образом: Для этой проблемы вы должны передать свои листинги для трех сообщений с подписью functions, а также вывод, показывающий, что ваши функции выполняют вышеуказанный контракт.(Подсказка: одно из письменных упражнений очень похоже на этот вопрос.) Теперь, когда вы определили подписанные сообщения, оцените: для создания секретного сообщения. секрет и секрет-подпись являются

оба определены в файле ps2.dyl. Позже вы будете взламывать систему RSA и

выясняя, что это за сообщение. Определите encrypt-and-sign , процедуру, которая принимает в качестве аргументов сообщение, которое должно быть

зашифрованный и подписанный, закрытый ключ отправителя и открытый ключ получателя. В

процедура должна зашифровать сообщение, вычислить для него цифровую подпись и объединить

это для создания подписанного сообщения. В качестве теста попробуйте Вы должны получить подписанное сообщение с частью сообщения , а часть подписи — 303892 . Теперь реализуем обратное преобразование аутентификации и дешифрования , которое

принимает в качестве аргументов полученное подписанное сообщение, открытый ключ отправителя и

закрытый ключ получателя. Если подпись подлинная, процедура должна произвести

расшифрованное сообщение. Если подпись не является подлинной, процедура должна указать это.

Проверьте свои процедуры, попробовав , чтобы восстановить исходное сообщение.Для решения этой проблемы предоставьте список ваших процедур.

вместе с демонстрацией того, что они работают. Не забудьте продемонстрировать, что они ловят

поддельные подписи. Для этого вы можете использовать два тестовых ключа. Для следующего упражнения нам понадобится процедура наименьшего делителя , которая

учитывая целое число n находит наименьшее целое число, которое делит n без

остаток.Вам следует написать процедуру, которая находит наименьший делитель, пробуя все

целые числа, которые могут разделить на . Вы можете сэкономить время, проверяя различные случаи. Для

Например, какое наибольшее целое число необходимо проверить? Какие еще числа не

необходимо учитывать (например, n четное)? Процедура наименьший делитель должна быть полностью автономной; то есть

скажем, он должен принимать n в качестве входного параметра и ничего не предполагать о n за исключением того, что это целое число. Для решения этой задачи включите список процедуры наименьшего делителя и

несколько примеров его работы. Теперь у вас есть базовая реализация криптосистемы RSA, в комплекте со средствами

для шифрования, дешифрования, цифровых подписей и аутентификации подписи, а также

генерация новых ключей. Поскольку мы использовали такие маленькие простые числа для генерации ключей, вам следует

также уметь взломать систему.Напомним, что для взлома системы RSA вы должны

разложите модуль n на составляющие его простые множители p и q . Ты

можно сделать это с помощью процедуры наименьшего делителя . Обратите внимание, что вам нужно только

найти один простой делитель p ; другой делитель равен q = n / p . Напишите процедуру русификатор-RSA который, учитывая открытый ключ, возвращает связанный закрытый ключ. Протестируйте свою процедуру, используя

пары test-key-pair1 и test-key-pair2 , чтобы показать, что

генерирует правильные закрытые ключи, учитывая открытые ключи. Для этой проблемы предоставьте список вашей процедуры вместе с демонстрациями, которые

оно работает. Используйте процедуры crack-RSA и для аутентификации и дешифрования , чтобы

определить, кто отправил подписанное сообщение в secret-message, кому предназначалось сообщение

и каково содержание сообщения. Сообщение и открытые ключи для различных

возможные отправители и получатели находятся в конце файла ps2.Дил . Для этой проблемы передайте результаты использования этих процедур для расшифровки сообщения. Источник: У. Диффи и М. Хеллман, `` Новые направления в криптографии '', IEEE